Aanbevolen procedures voor Microsoft Sentinel

Richtlijnen voor best practices vindt u in de technische documentatie voor Microsoft Sentinel. In dit artikel worden enkele belangrijke richtlijnen beschreven die u kunt gebruiken bij het implementeren, beheren en gebruiken van Microsoft Sentinel.

Belangrijk

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Microsoft Sentinel instellen

Begin met de implementatiehandleiding voor Microsoft Sentinel. De implementatiehandleiding bevat de stappen op hoog niveau voor het plannen, implementeren en afstemmen van uw Microsoft Sentinel-implementatie. Selecteer in deze handleiding de opgegeven koppelingen om gedetailleerde richtlijnen te vinden voor elke fase in uw implementatie.

Integraties van Microsoft-beveiligingsservices

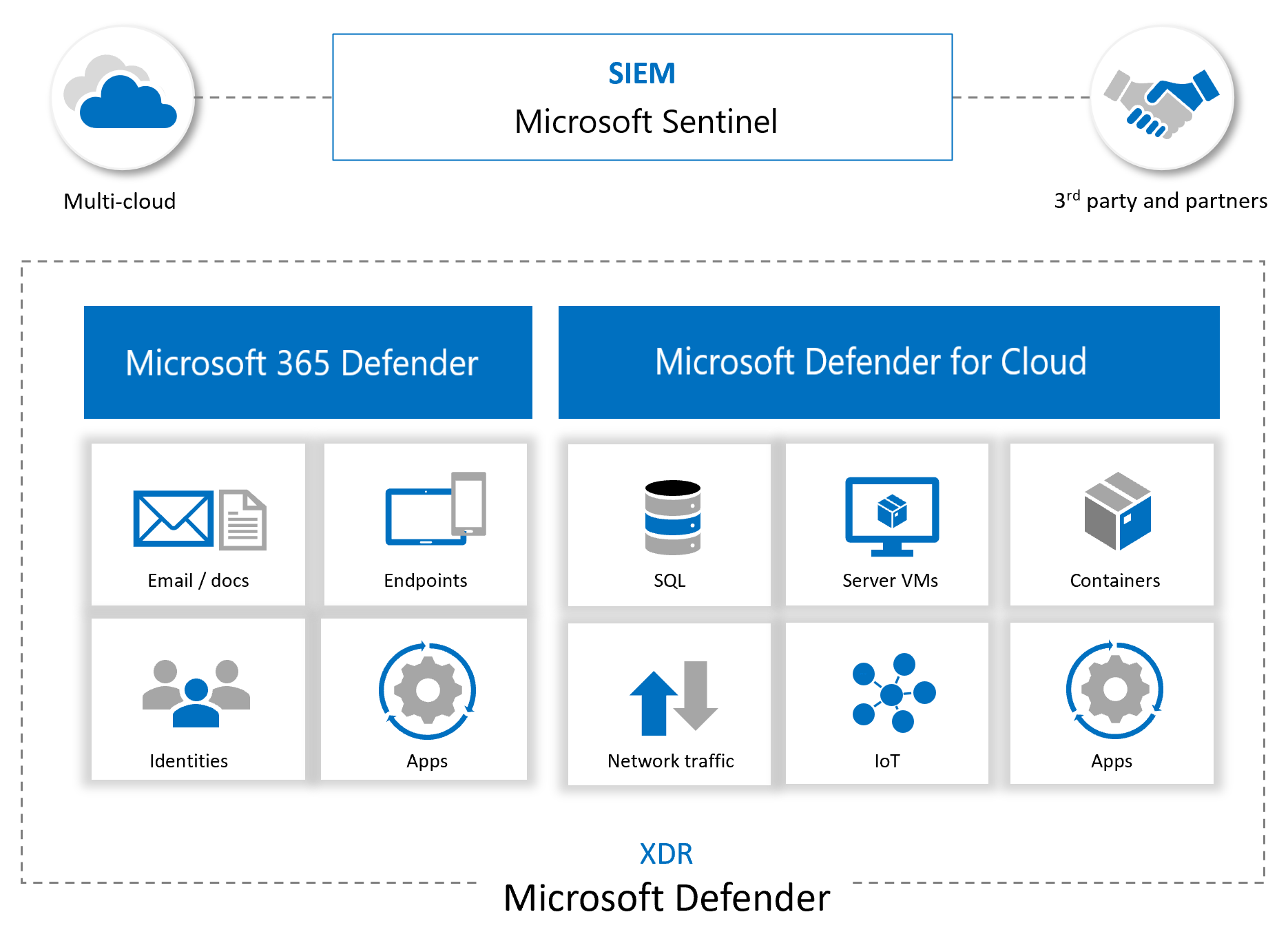

Microsoft Sentinel wordt gemachtigd door de onderdelen die gegevens naar uw werkruimte verzenden en wordt sterker gemaakt door integraties met andere Microsoft-services. Logboeken die zijn opgenomen in producten, zoals Microsoft Defender voor Cloud Apps, Microsoft Defender voor Eindpunt en Microsoft Defender for Identity, staan deze services toe om detecties te maken en bieden op hun beurt deze detecties aan Microsoft Sentinel. Logboeken kunnen ook rechtstreeks worden opgenomen in Microsoft Sentinel om een volledigere afbeelding te bieden voor gebeurtenissen en incidenten.

In de volgende afbeelding ziet u bijvoorbeeld hoe Microsoft Sentinel gegevens opneemt van andere Microsoft-services- en multicloud- en partnerplatforms om dekking te bieden voor uw omgeving:

Meer dan waarschuwingen en logboeken van andere bronnen opnemen, is Microsoft Sentinel ook:

- Maakt gebruik van de informatie die wordt opgenomen met machine learning waarmee een betere correlatie van gebeurtenissen, aggregatie van waarschuwingen, anomaliedetectie en meer mogelijk is.

- Bouwt en presenteert interactieve visuals via werkmappen, met trends, gerelateerde informatie en belangrijke gegevens die worden gebruikt voor zowel beheertaken als onderzoeken.

- Hiermee worden playbooks uitgevoerd om te reageren op waarschuwingen, het verzamelen van informatie, het uitvoeren van acties op items en het verzenden van meldingen naar verschillende platforms.

- Integreert met partnerplatforms, zoals ServiceNow en Jira, om essentiële services te bieden voor SOC-teams.

- Neemt en haalt verrijkingsfeeds op van bedreigingsinformatieplatforms om waardevolle gegevens te brengen voor onderzoek.

Zie Microsoft Sentinel-gegevensconnectors voor meer informatie over het integreren van gegevens van andere services of providers.

Overweeg de onboarding van Microsoft Sentinel naar de Microsoft Defender-portal om mogelijkheden te combineren met Microsoft Defender XDR, zoals incidentbeheer en geavanceerde opsporing. Raadpleeg voor meer informatie de volgende artikelen:

- Microsoft Sentinel verbinden met Microsoft Defender XDR

- Microsoft Sentinel in de Microsoft Defender-portal

Incidentbeheer en -reactie

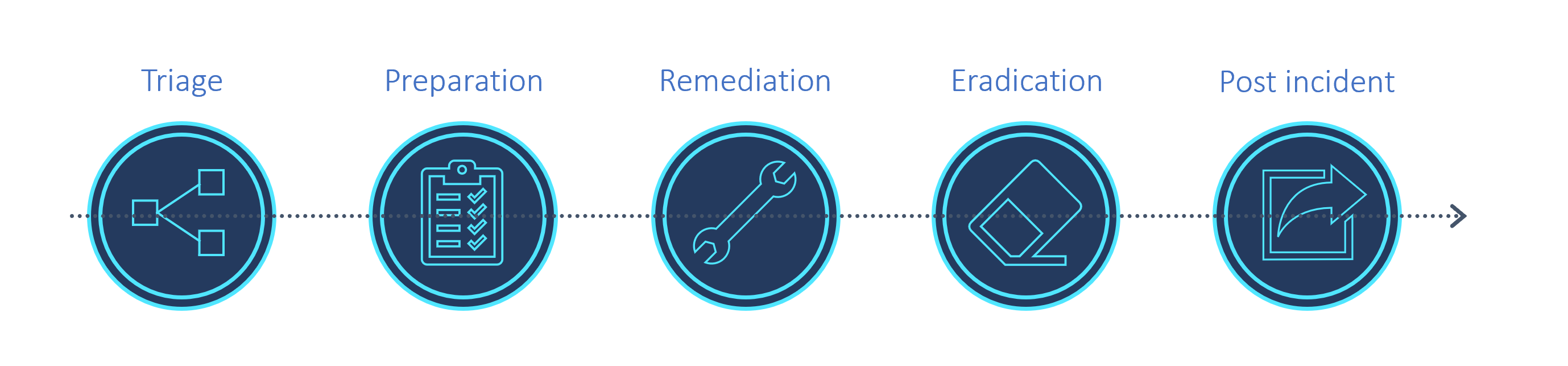

In de volgende afbeelding ziet u aanbevolen stappen in een proces voor incidentbeheer en -reactie.

De volgende tabel bevat beschrijvingen op hoog niveau voor het gebruik van Microsoft Sentinel-functies voor incidentbeheer en -respons. Zie Incidenten onderzoeken met Microsoft Sentinel voor meer informatie.

| Mogelijkheid | Best practice |

|---|---|

| Incidenten | Gegenereerde incidenten worden weergegeven op de pagina Incidenten , die fungeert als de centrale locatie voor triage en vroeg onderzoek. Op de pagina Incidenten worden de titel, ernst en gerelateerde waarschuwingen, logboeken en eventuele interessante entiteiten vermeld. Incidenten bieden ook een snelle jump naar verzamelde logboeken en alle hulpprogramma's die betrekking hebben op het incident. |

| Onderzoeksgrafiek | De pagina Incidenten werkt samen met de onderzoeksgrafiek, een interactief hulpprogramma waarmee gebruikers een waarschuwing kunnen verkennen en dieper in kunnen duiken om het volledige bereik van een aanval weer te geven. Gebruikers kunnen vervolgens een tijdlijn van gebeurtenissen maken en de omvang van een bedreigingsketen ontdekken. Ontdek belangrijke entiteiten, zoals accounts, URL's, IP-adres, hostnamen, activiteiten, tijdlijn en meer. Gebruik deze gegevens om te begrijpen of u een fout-positief bij de hand hebt. In dat geval kunt u het incident rechtstreeks sluiten. Als u ontdekt dat het incident een terecht positief is, neemt u rechtstreeks actie vanaf de pagina Incidenten om logboeken, entiteiten te onderzoeken en de bedreigingsketen te verkennen. Nadat u de bedreiging hebt geïdentificeerd en een actieplan hebt gemaakt, gebruikt u andere hulpprogramma's in Microsoft Sentinel en andere Beveiligingsservices van Microsoft om door te gaan met onderzoeken. |

| Informatievisualisatie | Als u wilt visualiseren en analyseren wat er in uw omgeving gebeurt, bekijkt u eerst het overzichtsdashboard van Microsoft Sentinel om een idee te krijgen van het beveiligingspostuur van uw organisatie. Zie Verzamelde gegevens visualiseren voor meer informatie. Naast informatie en trends op de overzichtspagina van Microsoft Sentinel zijn werkmappen waardevolle onderzoekshulpmiddelen. Gebruik bijvoorbeeld de werkmap Investigation Insights om specifieke incidenten samen met alle bijbehorende entiteiten en waarschuwingen te onderzoeken. Met deze werkmap kunt u dieper ingaan op entiteiten door gerelateerde logboeken, acties en waarschuwingen weer te geven. |

| Detectie van bedreigingen | Voer tijdens het onderzoeken en zoeken naar hoofdoorzaken ingebouwde opsporingsquery's voor bedreigingen uit en controleer de resultaten op eventuele indicatoren van inbreuk. Zie Opsporing van bedreigingen in Microsoft Sentinel voor meer informatie. Gebruik livestream tijdens een onderzoek of nadat u stappen hebt ondernomen om de bedreiging te verhelpen en uit te roeien. Met Livestream kunt u in realtime controleren of er eventuele achtergebleven schadelijke gebeurtenissen zijn of als schadelijke gebeurtenissen nog steeds worden voortgezet. |

| Gedrag van entiteit | Met entiteitsgedrag in Microsoft Sentinel kunnen gebruikers acties en waarschuwingen voor specifieke entiteiten bekijken en onderzoeken, zoals accounts en hostnamen onderzoeken. Zie voor meer informatie: - UEBA (User and Entity Behavior Analytics) inschakelen in Microsoft Sentinel - Incidenten onderzoeken met UEBA-gegevens - Naslaginformatie over Microsoft Sentinel UEBA-verrijkingen |

| Volglijsten | Gebruik een volglijst waarin gegevens uit opgenomen gegevens en externe bronnen worden gecombineerd, zoals verrijkingsgegevens. Maak bijvoorbeeld lijsten met IP-adresbereiken die worden gebruikt door uw organisatie of onlangs beëindigde werknemers. Gebruik volglijsten met playbooks om verrijkingsgegevens te verzamelen, zoals het toevoegen van schadelijke IP-adressen aan volglijsten voor gebruik tijdens detectie, opsporing van bedreigingen en onderzoeken. Gebruik tijdens een incident volglijsten om onderzoeksgegevens te bevatten en verwijder ze wanneer uw onderzoek wordt uitgevoerd om ervoor te zorgen dat gevoelige gegevens niet zichtbaar blijven. Zie Volglijsten in Microsoft Sentinel voor meer informatie. |