Best practices voor werkruimtearchitectuur van Microsoft Sentinel

Wanneer u de implementatie van uw Microsoft Sentinel-werkruimte plant, moet u ook uw Log Analytics-werkruimtearchitectuur ontwerpen. Beslissingen over de werkruimtearchitectuur worden doorgaans gebaseerd op zakelijke en technische vereisten. In dit artikel worden belangrijke beslissingsfactoren besproken om u te helpen de juiste werkruimtearchitectuur voor uw organisaties te bepalen, waaronder:

- Of u nu één tenant of meerdere tenants gebruikt

- Alle nalevingsvereisten die u hebt voor het verzamelen en opslaan van gegevens

- Toegang tot Microsoft Sentinel-gegevens beheren

- Gevolgen voor kosten voor verschillende scenario's

Zie De architectuur van uw Microsoft Sentinel-werkruimte ontwerpen en voorbeeldwerkruimten ontwerpen voor algemene scenario's en activiteiten en vereisten voor de implementatie van Microsoft Sentinel voor meer informatie.

Bekijk onze video: SecOps ontwerpen voor succes: Aanbevolen procedures voor het implementeren van Microsoft Sentinel.

Dit artikel maakt deel uit van de implementatiehandleiding voor Microsoft Sentinel.

Overwegingen voor tenancy

Hoewel minder werkruimten eenvoudiger te beheren zijn, hebt u mogelijk specifieke behoeften voor meerdere tenants en werkruimten. Veel organisaties hebben bijvoorbeeld een cloudomgeving die meerdere Microsoft Entra-tenants bevat, als gevolg van fusies en overnames of vanwege vereisten voor identiteitsscheiding.

Wanneer u bepaalt hoeveel tenants en werkruimten u wilt gebruiken, moet u overwegen dat de meeste Functies van Microsoft Sentinel werken met behulp van één werkruimte of Microsoft Sentinel-exemplaar, en Dat microsoft Sentinel alle logboeken in de werkruimte opneemt.

Kosten zijn een van de belangrijkste overwegingen bij het bepalen van de Microsoft Sentinel-architectuur. Zie Microsoft Sentinel-kosten en -facturering voor meer informatie.

Werken met meerdere tenants

Als u meerdere tenants hebt, bijvoorbeeld als u een MSSP (Managed Security Service Provider) bent, raden we u aan ten minste één werkruimte te maken voor elke Microsoft Entra-tenant ter ondersteuning van ingebouwde servicegegevensconnectors die alleen binnen hun eigen Microsoft Entra-tenant werken.

Alle connectors op basis van diagnostische instellingen kunnen niet worden verbonden met een werkruimte die zich niet in dezelfde tenant bevindt waarin de resource zich bevindt. Dit geldt voor connectors zoals Azure Firewall, Azure Storage, Azure-activiteit of Microsoft Entra-id.

Gebruik Azure Lighthouse om meerdere Microsoft Sentinel-exemplaren in verschillende tenants te beheren.

Notitie

Partnergegevensconnectors zijn vaak gebaseerd op API- of agentverzamelingen en zijn daarom niet gekoppeld aan een specifieke Microsoft Entra-tenant.

Overwegingen voor compliance

Nadat uw gegevens zijn verzameld, opgeslagen en verwerkt, kan naleving een belangrijke ontwerpvereiste worden, met een aanzienlijke impact op uw Microsoft Sentinel-architectuur. De mogelijkheid om te valideren en te bewijzen wie toegang heeft tot welke gegevens onder alle omstandigheden een kritieke vereisten voor gegevenssoevereiniteit is in veel landen en regio's, en het beoordelen van risico's en het verkrijgen van inzichten in Microsoft Sentinel-werkstromen is een prioriteit voor veel klanten.

In Microsoft Sentinel worden gegevens meestal opgeslagen en verwerkt in dezelfde geografie of regio, met enkele uitzonderingen, zoals bij het gebruik van detectieregels die gebruikmaken van Machine Learning van Microsoft. In dergelijke gevallen kunnen gegevens worden gekopieerd buiten de geografie van uw werkruimte voor verwerking.

Zie voor meer informatie:

- Geografische beschikbaarheid en gegevenslocatie

- Gegevenslocatie in Azure

- Eu-gegevens opslaan en verwerken in de EU - EU-beleidsblog

Als u uw naleving wilt valideren, beoordeelt u uw gegevensbronnen en hoe en waar ze gegevens verzenden.

Notitie

De Log Analytics-agent ondersteunt TLS 1.2 om de gegevensbeveiliging tussen de agent en de Log Analytics-service te garanderen, evenals de FIPS 140-standaard.

Als u gegevens verzendt naar een geografie of regio die verschilt van uw Microsoft Sentinel-werkruimte, ongeacht of de verzendende resource zich in Azure bevindt, kunt u overwegen om een werkruimte in dezelfde geografie of regio te gebruiken.

Overwegingen voor regio's

Gebruik afzonderlijke Microsoft Sentinel-exemplaren voor elke regio. Hoewel Microsoft Sentinel in meerdere regio's kan worden gebruikt, hebt u mogelijk vereisten voor het scheiden van gegevens per team, regio of site, of voorschriften en besturingselementen waardoor modellen met meerdere regio's onmogelijk of complexer zijn dan nodig is. Door afzonderlijke exemplaren en werkruimten voor elke regio te gebruiken, voorkomt u bandbreedte-/uitgaande kosten voor het verplaatsen van gegevens tussen regio's.

Houd rekening met het volgende wanneer u met meerdere regio's werkt:

Uitgaande kosten zijn doorgaans van toepassing wanneer de Log Analytics- of Azure Monitor-agent is vereist voor het verzamelen van logboeken, zoals op virtuele machines.

Internetuitgangen worden ook in rekening gebracht, wat mogelijk niet van invloed is op u, tenzij u gegevens exporteert buiten uw Log Analytics-werkruimte. U kunt bijvoorbeeld kosten voor uitgaand internetverkeer in rekening brengen als u uw Log Analytics-gegevens naar een on-premises server exporteert.

De bandbreedtekosten variëren afhankelijk van de bron- en doelregio en verzamelingsmethode. Zie voor meer informatie:

Gebruik sjablonen voor uw analyseregels, aangepaste query's, werkmappen en andere resources om uw implementaties efficiënter te maken. Implementeer de sjablonen in plaats van elke resource in elke regio handmatig te implementeren.

Verbinding maken ors die zijn gebaseerd op diagnostische instellingen, worden geen kosten in de bandbreedte in rekening gebracht. Zie De kosten voor gegevensoverdrachten met behulp van Log Analytics voor meer informatie.

Als u bijvoorbeeld besluit om logboeken te verzamelen van virtuele machines in VS - oost en deze naar een Microsoft Sentinel-werkruimte in VS - west te verzenden, worden de kosten voor inkomend verkeer in rekening gebracht voor de gegevensoverdracht. Omdat de Log Analytics-agent de gegevens in transit comprimeert, kan de grootte voor de bandbreedte lager zijn dan de grootte van de logboeken in Microsoft Sentinel.

Als u Syslog- en CEF-logboeken verzamelt uit meerdere bronnen over de hele wereld, kunt u een Syslog-collector instellen in dezelfde regio als uw Microsoft Sentinel-werkruimte om bandbreedtekosten te voorkomen, mits naleving geen probleem is.

Inzicht in de vraag of bandbreedtekosten afzonderlijke Microsoft Sentinel-werkruimten rechtvaardigen, zijn afhankelijk van het gegevensvolume dat u tussen regio's moet overdragen. Gebruik de Azure-prijscalculator om uw kosten te schatten.

Zie Gegevenslocatie in Azure voor meer informatie.

Overwegingen voor toegang

Mogelijk hebt u situaties gepland waarin verschillende teams toegang nodig hebben tot dezelfde gegevens. Uw SOC-team moet bijvoorbeeld toegang hebben tot alle Microsoft Sentinel-gegevens, terwijl teams voor bewerkingen en toepassingen alleen toegang nodig hebben tot specifieke onderdelen. Onafhankelijke beveiligingsteams moeten mogelijk ook toegang krijgen tot microsoft Sentinel-functies, maar met verschillende gegevenssets.

Combineer RBAC en RBAC op tabelniveau om uw teams een breed scala aan toegangsopties te bieden die de meeste gebruiksvoorbeelden moeten ondersteunen.

Zie Machtigingen in Microsoft Sentinel voor meer informatie.

Resourcecontext RBAC

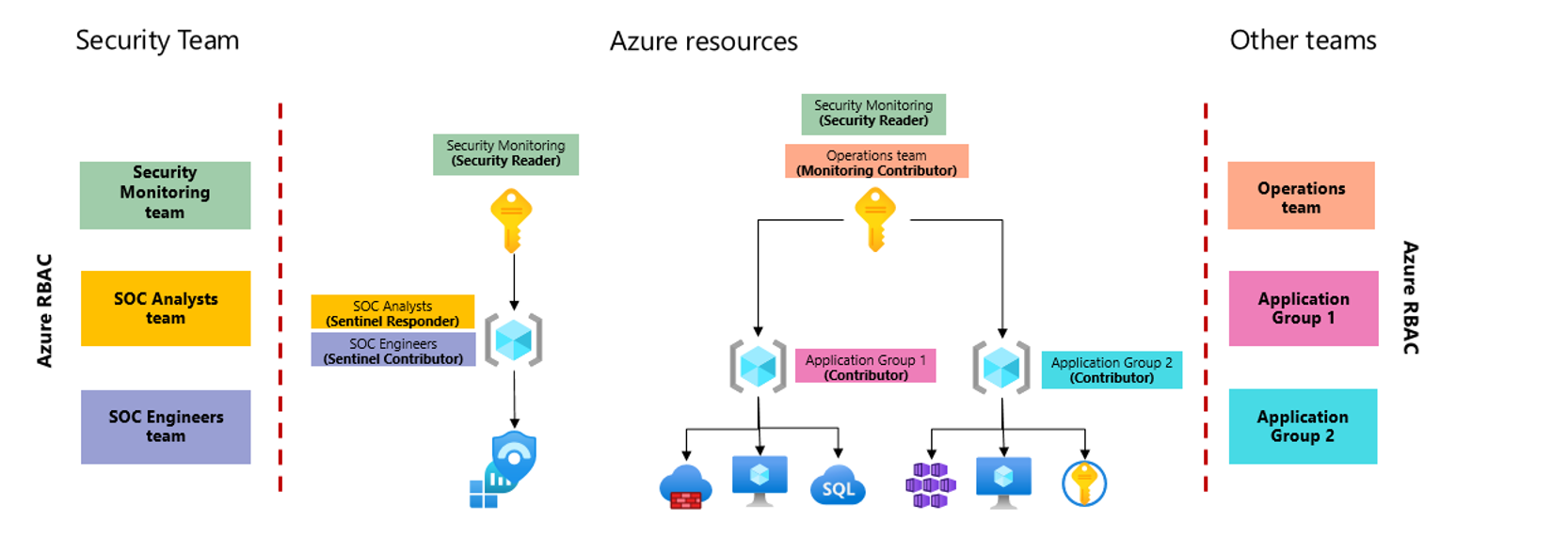

In de volgende afbeelding ziet u een vereenvoudigde versie van een werkruimtearchitectuur waarin beveiligings- en operationele teams toegang nodig hebben tot verschillende gegevenssets en resourcecontext-RBAC wordt gebruikt om de vereiste machtigingen te bieden.

In deze afbeelding wordt de Microsoft Sentinel-werkruimte in een afzonderlijk abonnement geplaatst om machtigingen beter te isoleren.

Notitie

Een andere optie is om Microsoft Sentinel onder een afzonderlijke beheergroep te plaatsen die is toegewezen aan beveiliging, wat ervoor zorgt dat er slechts minimale machtigingen worden overgenomen. Binnen het beveiligingsteam worden verschillende groepen machtigingen toegewezen op basis van hun functies. Omdat deze teams toegang hebben tot de hele werkruimte, hebben ze toegang tot de volledige Microsoft Sentinel-ervaring, die alleen wordt beperkt door de Microsoft Sentinel-rollen waaraan ze zijn toegewezen. Zie Machtigingen in Microsoft Sentinel voor meer informatie.

Naast het beveiligingsabonnement wordt er een afzonderlijk abonnement gebruikt voor de teams van toepassingen om hun workloads te hosten. De toepassingenteams krijgen toegang tot hun respectieve resourcegroepen, waar ze hun resources kunnen beheren. Met dit afzonderlijke abonnement en resourcecontext-RBAC kunnen deze teams logboeken bekijken die worden gegenereerd door resources waartoe ze toegang hebben, zelfs wanneer de logboeken worden opgeslagen in een werkruimte waar ze geen directe toegang hebben. De toepassingenteams hebben toegang tot hun logboeken via het gebied Logboeken van Azure Portal, om logboeken voor een specifieke resource weer te geven, of via Azure Monitor, om alle logboeken weer te geven die ze tegelijkertijd kunnen openen.

Azure-resources hebben ingebouwde ondersteuning voor RBAC voor resourcecontext, maar vereist mogelijk extra afstemming bij het werken met niet-Azure-resources. Zie RBAC expliciet configureren voor resourcecontext voor meer informatie.

RBAC op tabelniveau

Met RBAC op tabelniveau kunt u specifieke gegevenstypen (tabellen) definiëren die alleen toegankelijk zijn voor een opgegeven set gebruikers.

Stel dat de organisatie waarvan de architectuur in de bovenstaande afbeelding wordt beschreven, ook toegang moet verlenen tot Office 365-logboeken aan een intern auditteam. In dit geval kunnen ze RBAC op tabelniveau gebruiken om het auditteam toegang te verlenen tot de hele OfficeActivity-tabel , zonder machtigingen te verlenen aan een andere tabel.

Overwegingen voor toegang met meerdere werkruimten

Als u verschillende entiteiten, dochterondernemingen of geografische gebieden binnen uw organisatie hebt, elk met hun eigen beveiligingsteams die toegang nodig hebben tot Microsoft Sentinel, gebruikt u afzonderlijke werkruimten voor elke entiteit of dochteronderneming. Implementeer de afzonderlijke werkruimten binnen één Microsoft Entra-tenant of in meerdere tenants met behulp van Azure Lighthouse.

Uw centrale SOC-team kan ook een extra, optionele Microsoft Sentinel-werkruimte gebruiken om gecentraliseerde artefacten, zoals analyseregels of werkmappen, te beheren.

Zie Vereenvoudig het werken met meerdere werkruimten voor meer informatie.

Technische aanbevolen procedures voor het maken van uw werkruimte

Gebruik de volgende best practice-richtlijnen bij het maken van de Log Analytics-werkruimte die u gaat gebruiken voor Microsoft Sentinel:

Wanneer u uw werkruimte een naam geeft, neemt u Microsoft Sentinel of een andere indicator op in de naam, zodat deze eenvoudig kan worden geïdentificeerd tussen uw andere werkruimten.

Gebruik dezelfde werkruimte voor zowel Microsoft Sentinel als Microsoft Defender voor Cloud, zodat alle logboeken die door Microsoft Defender voor Cloud worden verzameld, ook kunnen worden opgenomen en gebruikt door Microsoft Sentinel. De standaardwerkruimte die door Microsoft Defender voor Cloud is gemaakt, wordt niet weergegeven als een beschikbare werkruimte voor Microsoft Sentinel.

Gebruik een toegewezen werkruimtecluster als de verwachte gegevensopname ongeveer 1 TB per dag bedraagt. Met een toegewezen cluster kunt u resources beveiligen voor uw Microsoft Sentinel-gegevens, waardoor betere queryprestaties voor grote gegevenssets mogelijk zijn. Toegewezen clusters bieden ook de optie voor meer versleuteling en controle over de sleutels van uw organisatie.

Pas geen resourcevergrendeling toe op een Log Analytics-werkruimte die u gebruikt voor Microsoft Sentinel. Een resourcevergrendeling in een werkruimte kan ertoe leiden dat veel Microsoft Sentinel-bewerkingen mislukken.

Eenvoudiger werken met meerdere werkruimten

Als u met meerdere werkruimten moet werken, vereenvoudigt u uw incidentbeheer en onderzoek door alle incidenten van elke Microsoft Sentinel-instantie op één locatie samen te voegen en weer te geven.

Als u wilt verwijzen naar gegevens die zijn opgeslagen in andere Microsoft Sentinel-werkruimten, zoals in werkmappen voor meerdere werkruimten, gebruikt u query's voor meerdere werkruimten.

De beste tijd om query's voor meerdere werkruimten te gebruiken, is wanneer waardevolle informatie wordt opgeslagen in een andere werkruimte, abonnement of tenant en waarde kan bieden aan uw huidige actie. De volgende code toont bijvoorbeeld een voorbeeldquery voor meerdere werkruimten:

union Update, workspace("contosoretail-it").Update, workspace("WORKSPACE ID").Update

| where TimeGenerated >= ago(1h)

| where UpdateState == "Needed"

| summarize dcount(Computer) by Classification

Zie Microsoft Sentinel uitbreiden tussen werkruimten en tenants voor meer informatie.

Volgende stappen

In dit artikel hebt u geleerd over belangrijke beslissingsfactoren om u te helpen de juiste werkruimtearchitectuur voor uw organisaties te bepalen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor