[Afgeschaft] Cef-opgemaakte logboeken ophalen van uw apparaat of apparaat naar Microsoft Sentinel

Belangrijk

Logboekverzameling van veel apparaten en apparaten wordt nu ondersteund door de Common Event Format (CEF) via AMA, Syslog via AMA of aangepaste logboeken via AMA-gegevensconnector in Microsoft Sentinel. Zie Uw Microsoft Sentinel-gegevensconnector zoeken voor meer informatie.

Veel netwerk- en beveiligingsapparaten en -apparaten verzenden hun systeemlogboeken via het Syslog-protocol in een gespecialiseerde indeling die CEF (Common Event Format) wordt genoemd. Deze indeling bevat meer informatie dan de standaard Syslog-indeling en geeft de informatie weer in een geparseerde sleutelwaarde-rangschikking. De Log Analytics-agent accepteert CEF-logboeken en formatteert deze speciaal voor gebruik met Microsoft Sentinel, voordat u ze doorstuurt naar uw Microsoft Sentinel-werkruimte.

Informatie over het verzamelen van Syslog met de AMA, inclusief het configureren van Syslog en het maken van een DCR.

Belangrijk

Toekomstige wijzigingen:

- Op 28 februari 2023 hebben we wijzigingen aangebracht in het CommonSecurityLog-tabelschema.

- Na deze wijziging moet u mogelijk aangepaste query's controleren en bijwerken. Zie de sectie aanbevolen acties in dit blogbericht voor meer informatie. Out-of-the-box-inhoud (detecties, opsporingsquery's, werkmappen, parsers, enzovoort) is bijgewerkt door Microsoft Sentinel.

- Gegevens die zijn gestreamd en opgenomen voordat de wijziging nog steeds beschikbaar is in de voormalige kolommen en indelingen. Oude kolommen blijven daarom in het schema.

- Op 31 augustus 2024 wordt de Log Analytics-agent buiten gebruik gesteld. Als u de Log Analytics-agent in uw Microsoft Sentinel-implementatie gebruikt, raden we u aan uw migratie naar de AMA te plannen. Bekijk de opties voor streaminglogboeken in de CEF- en Syslog-indeling naar Microsoft Sentinel.

In dit artikel wordt beschreven hoe u met CEF-opgemaakte logboeken verbinding maakt met uw gegevensbronnen. Zie de naslaginformatie over Microsoft Sentinel-gegevensconnectors voor informatie over gegevensconnectors die gebruikmaken van deze methode.

Er zijn twee belangrijke stappen voor het maken van deze verbinding, die hieronder in detail worden uitgelegd:

Een Linux-machine of -VM toewijzen als een toegewezen doorstuurserver voor logboeken, het installeren van de Log Analytics-agent erop en het configureren van de agent om de logboeken door te sturen naar uw Microsoft Sentinel-werkruimte. De installatie en configuratie van de agent worden verwerkt door een implementatiescript.

Uw apparaat configureren voor het verzenden van logboeken in CEF-indeling naar een Syslog-server.

Notitie

Gegevens worden opgeslagen op de geografische locatie van de werkruimte waarop u Microsoft Sentinel uitvoert.

Ondersteunde architecturen

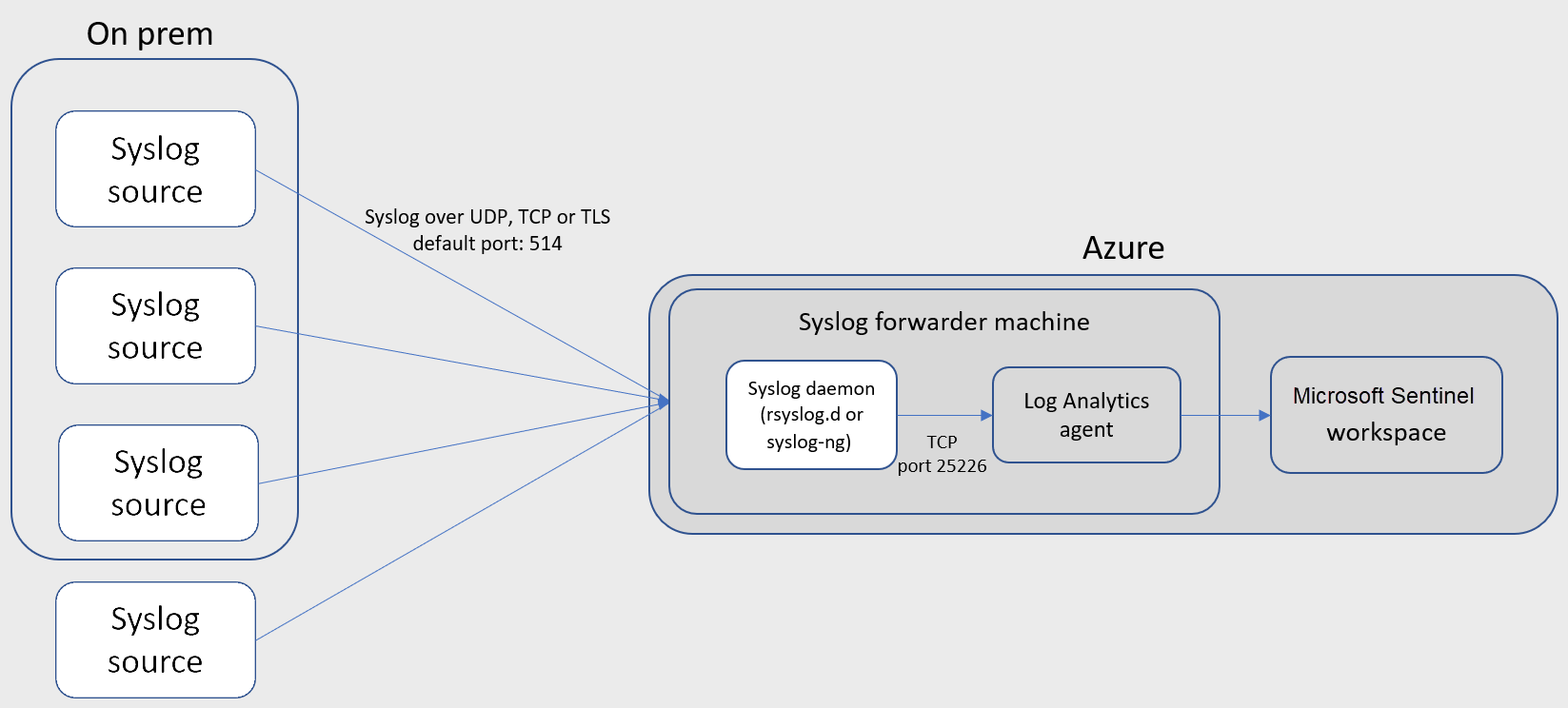

In het volgende diagram wordt de installatie beschreven in het geval van een Virtuele Linux-machine in Azure:

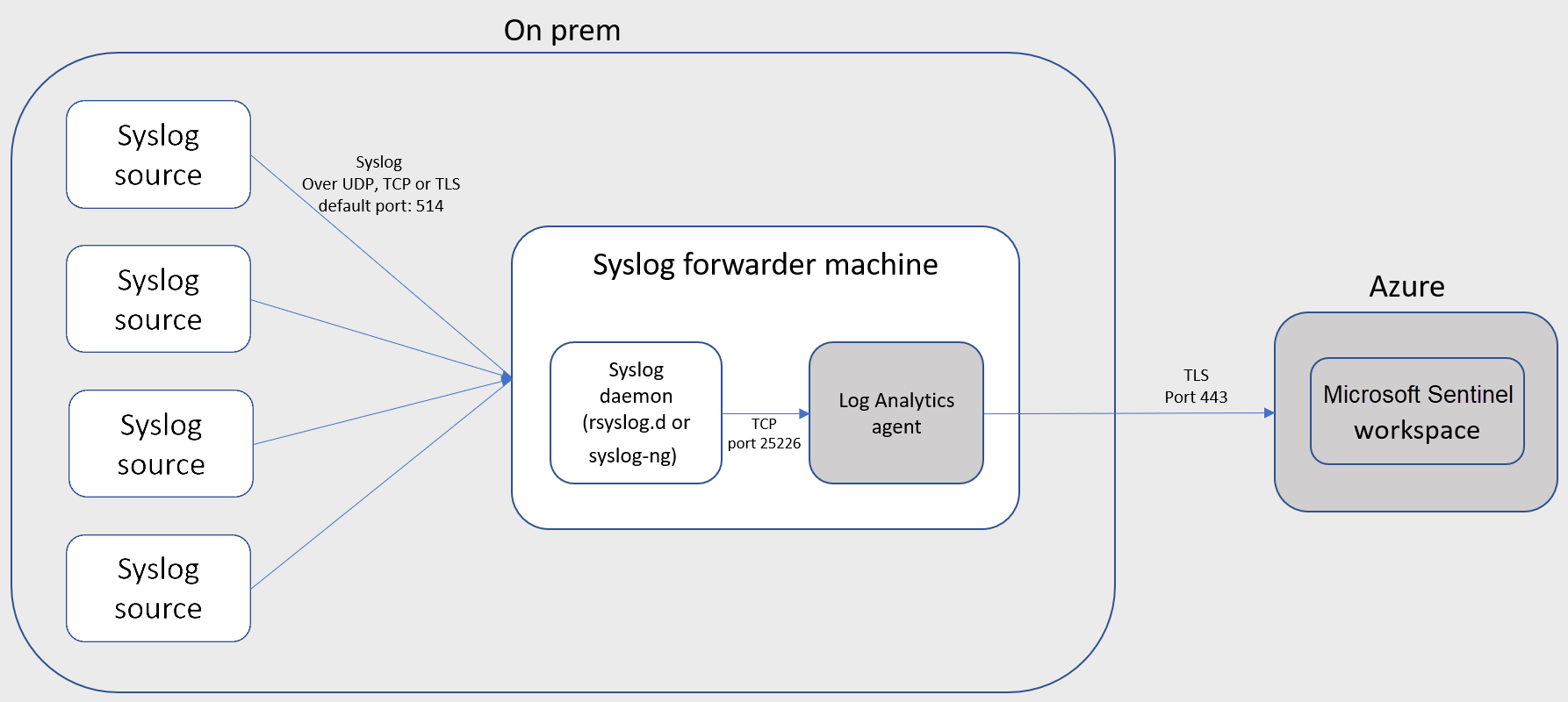

U kunt ook de volgende installatie gebruiken als u een VIRTUELE machine in een andere cloud of een on-premises machine gebruikt:

Vereisten

Een Microsoft Sentinel-werkruimte is vereist om CEF-gegevens op te nemen in Log Analytics.

U moet lees- en schrijfmachtigingen hebben voor deze werkruimte.

U moet leesmachtigingen hebben voor de gedeelde sleutels voor de werkruimte. Meer informatie over werkruimtesleutels.

Een doorstuurserver voor logboeken aanwijzen en de Log Analytics-agent installeren

In deze sectie wordt beschreven hoe u de Linux-machine aanwijst en configureert waarmee de logboeken van uw apparaat worden doorgestuurd naar uw Microsoft Sentinel-werkruimte.

Uw Linux-machine kan een fysieke of virtuele machine zijn in uw on-premises omgeving, een Azure-VM of een VM in een andere cloud.

Gebruik de koppeling op de pagina Common Event Format (CEF) om een script uit te voeren op de aangewezen computer en de volgende taken uit te voeren:

Installeert de Log Analytics-agent voor Linux (ook wel bekend als de OMS-agent) en configureert deze voor de volgende doeleinden:

- luisteren naar CEF-berichten van de ingebouwde Linux Syslog-daemon op TCP-poort 25226

- de berichten veilig via TLS verzenden naar uw Microsoft Sentinel-werkruimte, waar ze worden geparseerd en verrijkt

Hiermee configureert u de ingebouwde Linux Syslog-daemon (rsyslog.d/syslog-ng) voor de volgende doeleinden:

- Luisteren naar Syslog-berichten van uw beveiligingsoplossingen op TCP-poort 514

- alleen de berichten die worden geïdentificeerd als CEF doorsturen naar de Log Analytics-agent op localhost met behulp van TCP-poort 25226

Zie Een logboekstuurserver implementeren om Syslog- en CEF-logboeken op te nemen in Microsoft Sentinel voor meer informatie.

Beveiligingsoverwegingen

Zorg ervoor dat u de beveiliging van de machine configureert volgens het beveiligingsbeleid van uw organisatie. U kunt uw netwerk bijvoorbeeld zo configureren dat het overeenkomt met het beveiligingsbeleid voor uw bedrijfsnetwerk en de poorten en protocollen in de daemon zo wijzigen dat deze overeenkomen met uw vereisten.

Zie Beveiligde VM in Azure en aanbevolen procedures voor netwerkbeveiliging voor meer informatie.

Als uw apparaten Syslog- en CEF-logboeken verzenden via TLS, bijvoorbeeld wanneer uw logboekstuurserver zich in de cloud bevindt, moet u de Syslog-daemon (rsyslog of syslog-ng) configureren om te communiceren in TLS.

Zie voor meer informatie:

Uw apparaat configureren

Zoek en volg de configuratie-instructies van de leverancier van uw apparaat voor het verzenden van logboeken in CEF-indeling naar een SIEM- of logboekserver.

Als uw product wordt weergegeven in de galerie met gegevensconnectors, kunt u de referentie voor Microsoft Sentinel-gegevensconnectors raadplegen voor hulp, waarbij de configuratie-instructies de instellingen in de onderstaande lijst moeten bevatten.

- Protocol = TCP

- Poort = 514

- Format = CEF

- IP-adres: zorg ervoor dat u de CEF-berichten verzendt naar het IP-adres van de virtuele machine die u hiervoor hebt toegewezen.

Deze oplossing ondersteunt Syslog RFC 3164 of RFC 5424.

Tip

Definieer zo nodig een ander protocol of poortnummer op uw apparaat, zolang u ook dezelfde wijzigingen aanbrengt in de Syslog-daemon in de logboekstuurserver.

Uw gegevens zoeken

Het kan tot 20 minuten duren voordat de verbinding tot stand is gebracht voordat gegevens worden weergegeven in Log Analytics.

Als u wilt zoeken naar CEF-gebeurtenissen in Log Analytics, voert u een query uit op de CommonSecurityLog tabel in het queryvenster.

Voor sommige producten in de galerie met gegevensconnectors is het gebruik van extra parsers vereist voor de beste resultaten. Deze parsers worden geïmplementeerd via het gebruik van Kusto-functies. Zie de sectie voor uw product op de referentiepagina voor Microsoft Sentinel-gegevensconnectors voor meer informatie.

Als u CEF-gebeurtenissen voor deze producten wilt vinden, voert u de naam van de Kusto-functie in als onderwerp van uw query, in plaats van 'CommonSecurityLog'.

U kunt nuttige voorbeeldquery's, werkmappen en sjablonen voor analyseregels vinden die speciaal zijn gemaakt voor uw product op het tabblad Volgende stappen van de pagina gegevensconnector van uw product in de Microsoft Sentinel-portal.

Als u geen gegevens ziet, raadpleegt u de cef-probleemoplossingspagina voor hulp.

De bron van het veld TimeGenerated wijzigen

De Log Analytics-agent vult standaard het veld TimeGenerated in het schema in met het tijdstip waarop de agent de gebeurtenis van de Syslog-daemon heeft ontvangen. Als gevolg hiervan wordt het tijdstip waarop de gebeurtenis is gegenereerd op het bronsysteem, niet vastgelegd in Microsoft Sentinel.

U kunt echter de volgende opdracht uitvoeren, waarmee het TimeGenerated.py script wordt gedownload en uitgevoerd. Met dit script configureert u de Log Analytics-agent om het veld TimeGenerated te vullen met de oorspronkelijke tijd van de gebeurtenis op het bronsysteem, in plaats van de tijd dat deze is ontvangen door de agent.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Volgende stappen

In dit document hebt u geleerd hoe Microsoft Sentinel CEF-logboeken van apparaten en apparaten verzamelt. Zie de volgende artikelen voor meer informatie over het verbinden van uw product met Microsoft Sentinel:

- Een Syslog/CEF-doorstuurserver implementeren

- Naslaginformatie over Microsoft Sentinel-gegevensconnectors

- Problemen met connectiviteit van logboek-doorstuurserver oplossen

Zie de volgende artikelen voor meer informatie over wat u moet doen met de gegevens die u hebt verzameld in Microsoft Sentinel:

- Meer informatie over CEF- en CommonSecurityLog-veldtoewijzing.

- Meer informatie over hoe u inzicht krijgt in uw gegevens en potentiële bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.