Gegevens verzamelen uit Linux-bronnen met behulp van Syslog

Let op

Dit artikel verwijst naar CentOS, een Linux-distributie die de EOL-status (End Of Life) heeft bereikt. Overweeg uw gebruik en planning dienovereenkomstig. Zie de Richtlijnen voor het einde van de levensduur van CentOS voor meer informatie.

Notitie

Zie de tabellen Microsoft Sentinel in de beschikbaarheid van functies voor amerikaanse overheidsklanten voor informatie over de beschikbaarheid van functies in cloudclouds.

Syslog is een protocol voor logboekregistratie van gebeurtenissen dat gebruikelijk is voor Linux. U kunt de Syslog-daemon die is ingebouwd in Linux-apparaten en -apparaten gebruiken om lokale gebeurtenissen te verzamelen van de typen die u opgeeft en deze gebeurtenissen naar Microsoft Sentinel te laten verzenden met behulp van de Log Analytics-agent voor Linux (voorheen bekend als de OMS-agent).

In dit artikel wordt beschreven hoe u uw gegevensbronnen verbindt met Microsoft Sentinel met behulp van Syslog. Zie de naslaginformatie over gegevensconnectors voor meer informatie over ondersteunde connectors voor deze methode.

Meer informatie over het verzamelen van Syslog met de Azure Monitor-agent, waaronder het configureren van Syslog en het maken van een DCR.

Belangrijk

De Log Analytics-agent wordt op 31 augustus 2024 buiten gebruik gesteld. Als u de Log Analytics-agent in uw Microsoft Sentinel-implementatie gebruikt, raden we u aan uw migratie naar de AMA te plannen. Zie AMA-migratie voor Microsoft Sentinel voor meer informatie.

Raadpleeg de opties voor het streamen van logboeken in de CEF- en Syslog-indeling naar Microsoft Sentinel voor informatie over het implementeren van Syslog-logboeken met de Azure Monitor-agent.

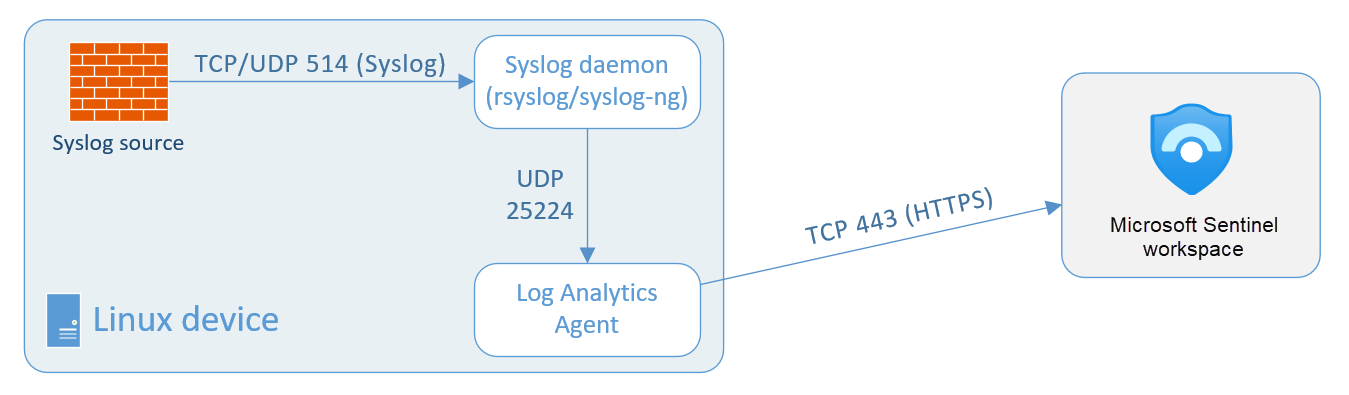

Architectuur

Wanneer de Log Analytics-agent op uw VM of apparaat is geïnstalleerd, configureert het installatiescript de lokale Syslog-daemon om berichten door te sturen naar de agent op UDP-poort 25224. Nadat de berichten zijn ontvangen, verzendt de agent deze naar uw Log Analytics-werkruimte via HTTPS, waar ze worden opgenomen in de Syslog-tabel in Microsoft Sentinel-logboeken>.

Zie Syslog-gegevensbronnen in Azure Monitor voor meer informatie.

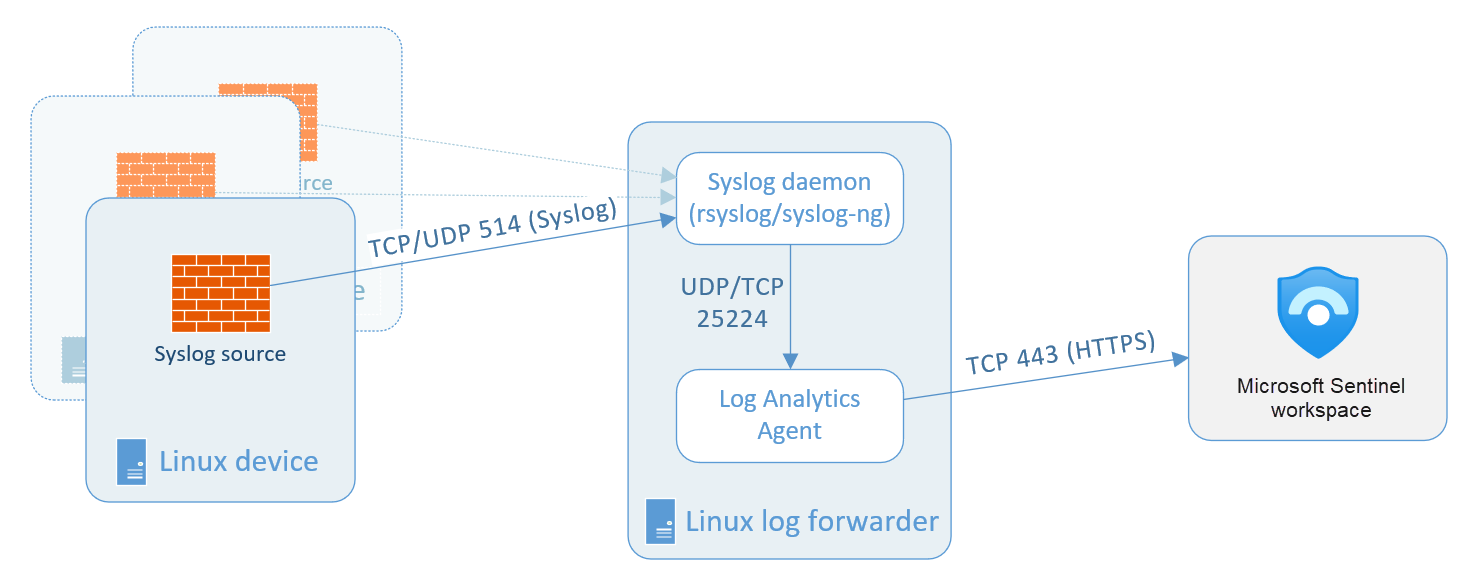

Voor sommige apparaattypen die geen lokale installatie van de Log Analytics-agent toestaan, kan de agent worden geïnstalleerd op een toegewezen linux-logboekstuurserver. Het oorspronkelijke apparaat moet worden geconfigureerd om Syslog-gebeurtenissen naar de Syslog-daemon op deze doorstuurserver te verzenden in plaats van de lokale daemon. De Syslog-daemon op de doorstuurserver verzendt gebeurtenissen naar de Log Analytics-agent via UDP. Als verwacht wordt dat deze Linux-doorstuurserver een groot aantal Syslog-gebeurtenissen verzamelt, verzendt de Syslog-daemon in plaats daarvan gebeurtenissen naar de agent via TCP. In beide gevallen verzendt de agent de gebeurtenissen vervolgens naar uw Log Analytics-werkruimte in Microsoft Sentinel.

Notitie

Als uw apparaat CEF (Common Event Format) ondersteunt via Syslog, wordt er een volledigere gegevensset verzameld en worden de gegevens geparseerd bij het verzamelen. Kies deze optie en volg de instructies in CEF-opgemaakte logboeken ophalen van uw apparaat of apparaat naar Microsoft Sentinel.

Log Analytics ondersteunt het verzamelen van berichten die worden verzonden door de rsyslog - of syslog-ng-daemons , waarbij rsyslog de standaardwaarde is. De standaard syslog-daemon op versie 5 van Red Hat Enterprise Linux (RHEL), CentOS en Oracle Linux(sysklog) wordt niet ondersteund voor het verzamelen van syslog-gebeurtenissen. Als u syslog-gegevens van deze versie van deze distributies wilt verzamelen, moet de rsyslog-daemon worden geïnstalleerd en geconfigureerd om sysklog te vervangen.

Er zijn drie stappen voor het configureren van de Syslog-verzameling:

Configureer uw Linux-apparaat of -apparaat. Dit verwijst naar het apparaat waarop de Log Analytics-agent wordt geïnstalleerd, ongeacht of het hetzelfde apparaat is dat afkomstig is van de gebeurtenissen of een logboekverzamelaar die deze doorstuurt.

Configureer de logboekinstellingen van uw toepassing die overeenkomen met de locatie van de Syslog-daemon die gebeurtenissen naar de agent verzendt.

Configureer de Log Analytics-agent zelf. Dit wordt gedaan vanuit Microsoft Sentinel en de configuratie wordt verzonden naar alle geïnstalleerde agents.

Vereisten

Voordat u begint, installeert u de oplossing voor Syslog vanuit de Content Hub in Microsoft Sentinel. Zie Microsoft Sentinel out-of-the-box-inhoud ontdekken en beheren voor meer informatie.

Uw Linux-machine of -apparaat configureren

Selecteer gegevensconnectors in het navigatiemenu van Microsoft Sentinel.

Selecteer Syslog in de galerie connectors en selecteer vervolgens de pagina Connector openen.

Als uw apparaattype wordt vermeld in de galerie met Microsoft Sentinel-gegevensconnectors, kiest u de connector voor uw apparaat in plaats van de algemene Syslog-connector. Als er extra of speciale instructies zijn voor uw apparaattype, ziet u deze, samen met aangepaste inhoud, zoals werkmappen en sjablonen voor analyseregels, op de connectorpagina voor uw apparaat.

Installeer de Linux-agent. Kies waar u de agent wilt installeren:

Type computer Instructies Voor een Virtuele Linux-machine in Azure 1. Vouw de installatieagent uit op de virtuele Linux-machine van Azure.

2. Selecteer de koppeling Download & install-agent voor virtuele Linux-machines > in Azure.

3. Selecteer op de blade Virtuele machines een virtuele machine waarop u de agent wilt installeren en selecteer vervolgens Verbinding maken. Herhaal deze stap voor elke VIRTUELE machine die u wilt verbinden.Voor elke andere Linux-machine 1. De installatieagent uitvouwen op een niet-Azure Linux-machine

2. Selecteer de koppeling Download & install-agent voor niet-Azure Linux-machines > .

3. Selecteer op de beheerblade Agents het tabblad Linux-servers , kopieer de opdracht voor Downloaden en onboarden agent voor Linux en voer deze uit op uw Linux-computer.

Als u een lokale kopie van het installatiebestand van de Linux-agent wilt behouden, selecteert u de koppeling Linux-agent downloaden boven de opdracht Agent downloaden en onboarden.Notitie

Zorg ervoor dat u beveiligingsinstellingen voor deze apparaten configureert volgens het beveiligingsbeleid van uw organisatie. U kunt bijvoorbeeld de netwerkinstellingen zo configureren dat deze zijn afgestemd op het netwerkbeveiligingsbeleid van uw organisatie en de poorten en protocollen in de daemon wijzigen om te voldoen aan de beveiligingsvereisten.

Dezelfde machine gebruiken om zowel syslog - als CEF-berichten zonder opmaak door te sturen

U kunt uw bestaande CEF-logboek doorstuurservercomputer gebruiken om ook logboeken van gewone Syslog-bronnen te verzamelen en door te sturen. U moet echter de volgende stappen uitvoeren om te voorkomen dat gebeurtenissen in beide indelingen naar Microsoft Sentinel worden verzonden, omdat dit leidt tot duplicatie van gebeurtenissen.

U hebt al gegevensverzameling van uw CEF-bronnen ingesteld en de Log Analytics-agent geconfigureerd:

Op elke computer die logboeken in CEF-indeling verzendt, moet u het Syslog-configuratiebestand bewerken om de faciliteiten te verwijderen die worden gebruikt voor het verzenden van CEF-berichten. Op deze manier worden de faciliteiten die in CEF worden verzonden, niet ook verzonden in Syslog. Zie Syslog configureren in Linux-agent voor gedetailleerde instructies over hoe u dit doet.

U moet de volgende opdracht uitvoeren op deze computers om de synchronisatie van de agent met de Syslog-configuratie in Microsoft Sentinel uit te schakelen. Dit zorgt ervoor dat de configuratiewijziging die u in de vorige stap hebt aangebracht, niet wordt overschreven.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

De instellingen voor logboekregistratie van uw apparaat configureren

Veel apparaattypen hebben hun eigen gegevensconnectors die worden weergegeven in de galerie Gegevensconnectors . Sommige van deze connectors vereisen speciale aanvullende instructies voor het correct instellen van logboekverzameling in Microsoft Sentinel. Deze instructies kunnen de implementatie van een parser bevatten op basis van een Kusto-functie.

Alle connectors die in de galerie worden vermeld, geven eventuele specifieke instructies weer op hun respectieve connectorpagina's in de portal, evenals in de secties van de microsoft Sentinel-referentiepagina voor gegevensconnectors.

Als de instructies op de pagina van uw gegevensconnector in Microsoft Sentinel aangeven dat de Kusto-functies zijn geïmplementeerd als ASIM-parsers (Advanced Security Information Model), moet u ervoor zorgen dat de ASIM-parsers zijn geïmplementeerd in uw werkruimte.

Gebruik de koppeling op de pagina van de gegevensconnector om uw parsers te implementeren of volg de instructies uit de GitHub-opslagplaats van Microsoft Sentinel.

Zie ASIM-parsers (Advanced Security Information Model) voor meer informatie.

De Log Analytics-agent configureren

Selecteer onderaan de blade van de Syslog-connector de configuratiekoppeling uw werkruimteagenten openen > .

Voeg op de beheerpagina verouderde agents de faciliteiten voor de connector toe die moeten worden verzameld. Selecteer Faciliteit toevoegen en kies in de vervolgkeuzelijst met faciliteiten.

Voeg de faciliteiten toe die uw Syslog-apparaat in de logboekheaders bevat.

Als u afwijkende SSH-aanmeldingsdetectie wilt gebruiken met de gegevens die u verzamelt, voegt u verificatie en verificatiepriv toe. Zie de volgende sectie voor meer informatie.

Wanneer u alle faciliteiten hebt toegevoegd die u wilt bewaken, schakelt u de selectievakjes uit voor de ernst die u niet wilt verzamelen. Ze zijn standaard allemaal gemarkeerd.

Selecteer Toepassen.

Zorg ervoor dat u de opgegeven faciliteiten verzendt op uw VM of apparaat.

Uw gegevens zoeken

Als u een query wilt uitvoeren op de syslog-logboekgegevens in Logboeken, typt

Syslogu het queryvenster.(Sommige connectors die gebruikmaken van het Syslog-mechanisme kunnen hun gegevens opslaan in andere tabellen dan

Syslog. Raadpleeg de sectie van uw connector op de referentiepagina voor Microsoft Sentinel-gegevensconnectors.)U kunt de queryparameters gebruiken die worden beschreven in Using functions in Azure Monitor-logboekquery's om uw Syslog-berichten te parseren . Vervolgens kunt u de query opslaan als een nieuwe Log Analytics-functie en deze gebruiken als een nieuw gegevenstype.

De Syslog-connector configureren voor afwijkende SSH-aanmeldingsdetectie

Belangrijk

Afwijkende SSH-aanmeldingsdetectie is momenteel beschikbaar in PREVIEW. Zie de aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor aanvullende juridische voorwaarden die van toepassing zijn op Azure-functies die bèta, preview of anderszins nog niet beschikbaar zijn.

Microsoft Sentinel kan machine learning (ML) toepassen op de syslog-gegevens om afwijkende SSH-aanmeldingsactiviteiten (Secure Shell) te identificeren. Scenario's zijn onder andere:

Onmogelijk reizen: wanneer twee geslaagde aanmeldingsevenementen plaatsvinden vanaf twee locaties die onmogelijk te bereiken zijn binnen het tijdsbestek van de twee aanmeldingsevenementen.

Onverwachte locatie: de locatie waar een geslaagde aanmeldingsgebeurtenis is opgetreden, is verdacht. De locatie is bijvoorbeeld niet recent gezien.

Voor deze detectie is een specifieke configuratie van de Syslog-gegevensconnector vereist:

Voor stap 2 onder De Bovenstaande Log Analytics-agent configureren moet u ervoor zorgen dat zowel verificatie als verificatie zijn geselecteerd als faciliteiten die moeten worden bewaakt en dat alle ernstgegevens zijn geselecteerd.

Zorg ervoor dat er voldoende tijd is om syslog-gegevens te verzamelen. Navigeer vervolgens naar Microsoft Sentinel - Logboeken en kopieer en plak de volgende query:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countWijzig indien nodig het tijdsbereik en selecteer Uitvoeren.

Als het resulterende aantal nul is, controleert u de configuratie van de connector en of de bewaakte computers wel een geslaagde aanmeldingsactiviteit hebben voor de periode die u voor uw query hebt opgegeven.

Als het resulterende aantal groter is dan nul, zijn uw syslog-gegevens geschikt voor afwijkende SSH-aanmeldingsdetectie. U schakelt deze detectie in vanuit analyseregelsjablonen>> (preview) afwijkende SSH-aanmeldingsdetectie.

Volgende stappen

In dit document hebt u geleerd hoe u on-premises Syslog-apparaten verbindt met Microsoft Sentinel. Zie de volgende artikelen voor meer informatie over Microsoft Sentinel:

- Meer informatie over het verkrijgen van inzicht in uw gegevens en mogelijke bedreigingen.

- Ga aan de slag met het detecteren van bedreigingen met Microsoft Sentinel.

- Werkmappen gebruiken om uw gegevens te bewaken.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor