Over netwerken in herstel na noodgevallen van virtuele Azure-machines

Dit artikel bevat netwerkrichtlijnen voor platformconnectiviteit wanneer u virtuele Azure-machines van de ene regio naar de andere repliceert, met behulp van Azure Site Recovery.

Voordat u begint

Meer informatie over hoe Site Recovery herstel na noodgevallen biedt voor dit scenario.

Typische netwerkinfrastructuur

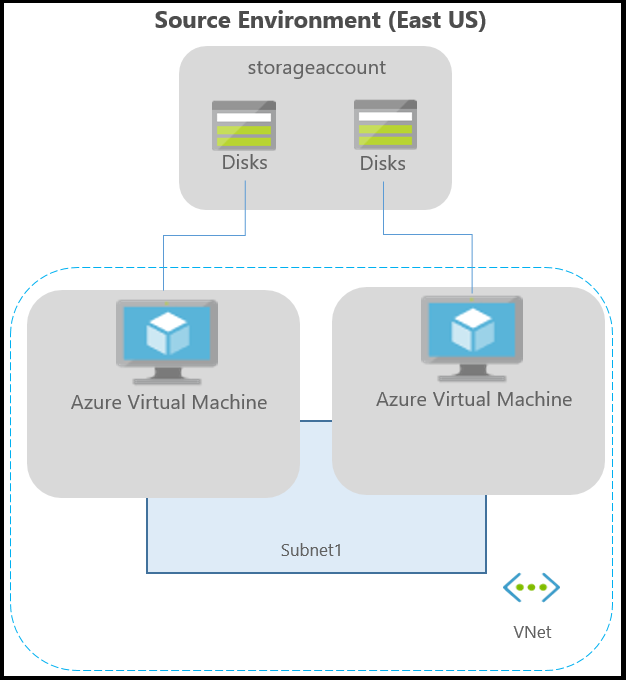

In het volgende diagram ziet u een typische Azure-omgeving voor toepassingen die worden uitgevoerd op virtuele Azure-machines:

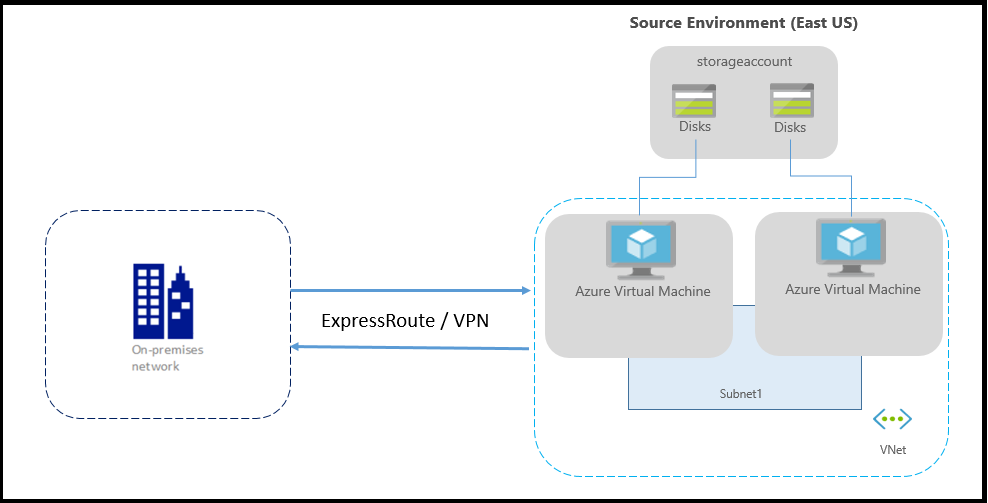

Als u Azure ExpressRoute of een VPN-verbinding van uw on-premises netwerk naar Azure gebruikt, is de omgeving als volgt:

Netwerken worden doorgaans beveiligd met behulp van firewalls en netwerkbeveiligingsgroepen (NSG's). Servicetags moeten worden gebruikt om de netwerkverbinding te beheren. NSG's moeten verschillende servicetags toestaan om uitgaande connectiviteit te beheren.

Belangrijk

Het gebruik van een geverifieerde proxy voor het beheren van de netwerkconnectiviteit wordt niet ondersteund door Site Recovery en replicatie kan niet worden ingeschakeld.

Notitie

- Filteren op basis van IP-adressen mag niet worden uitgevoerd om uitgaande connectiviteit te beheren.

- Ip-adressen van Azure Site Recovery mogen niet worden toegevoegd in de Azure-routeringstabel om uitgaande connectiviteit te beheren.

Uitgaande connectiviteit voor URL's

Als u een op URL gebaseerde firewallproxy gebruikt om uitgaande connectiviteit te beheren, staat u deze Site Recovery-URL's toe:

| URL | DETAILS |

|---|---|

| *.blob.core.windows.net | Vereist zodat gegevens vanaf de virtuele machine naar het cacheopslagaccount in de bronregio kunnen worden geschreven. Als u alle cacheopslagaccounts voor uw virtuele machines kent, kunt u toegang verlenen tot de URL's van het specifieke opslagaccount (bijvoorbeeld: cache1.blob.core.windows.net en cache2.blob.core.windows.net) in plaats van *.blob.core.windows.net |

| login.microsoftonline.com | Vereist voor autorisatie en verificatie voor de URL's van de Site Recovery-service. |

| *.hypervrecoverymanager.windowsazure.com | Vereist zodat de Communicatie van de Site Recovery-service kan plaatsvinden vanaf de virtuele machine. |

| *.servicebus.windows.net | Vereist zodat de Site Recovery-bewakings- en diagnostische gegevens kunnen worden geschreven vanaf de virtuele machine. |

| *.vault.azure.net | Staat toegang toe om replicatie in te schakelen voor virtuele ADE-machines via de portal |

| *.automation.ext.azure.com | Hiermee kunt u autoupgrade van mobility-agent inschakelen voor een gerepliceerd item via de portal |

Uitgaande connectiviteit met behulp van servicetags

Naast het beheren van URL's kunt u ook servicetags gebruiken om de connectiviteit te beheren. Hiervoor moet u eerst een netwerkbeveiligingsgroep maken in Azure. Nadat u de servicetags hebt gemaakt, moet u onze bestaande servicetags gebruiken en een NSG-regel maken om toegang tot Azure Site Recovery-services toe te staan.

De voordelen van het gebruik van servicetags om connectiviteit te beheren, in vergelijking met het beheren van connectiviteit met BEHULP van IP-adressen, is dat er geen vaste afhankelijkheid is van een bepaald IP-adres om verbonden te blijven met onze services. Als in een dergelijk scenario het IP-adres van een van onze services verandert, wordt de doorlopende replicatie niet beïnvloed voor uw machines. Terwijl een afhankelijkheid van in code vastgelegde IP-adressen ervoor zorgt dat de replicatiestatus kritiek wordt en uw systemen risico lopen. Bovendien zorgen servicetags voor betere beveiliging, stabiliteit en tolerantie dan in code vastgelegde IP-adressen.

Terwijl u NSG gebruikt om uitgaande connectiviteit te beheren, moeten deze servicetags worden toegestaan.

- Voor de opslagaccounts in de bronregio:

- Maak een NSG-regel op basis van een opslagservicetag voor de bronregio.

- Sta deze adressen toe zodat gegevens vanaf de virtuele machine naar het cacheopslagaccount kunnen worden geschreven.

- Een NSG-regel op basis van een Microsoft Entra-servicetag maken voor toegang tot alle IP-adressen die overeenkomen met Microsoft Entra-id

- Maak een NSG-regel op basis van eventsHub-servicetags voor de doelregio, waardoor toegang tot Site Recovery-bewaking mogelijk is.

- Maak een NSG-regel op basis van een Azure Site Recovery-service voor het toestaan van toegang tot de Site Recovery-service in elke regio.

- Maak een NSG-regel op basis van een azureKeyVault-servicetag. Dit is alleen vereist voor het inschakelen van replicatie van virtuele ADE-machines via de portal.

- Maak een op tags gebaseerde NSG-regel voor de GuestAndHybridManagement-service. Dit is alleen vereist voor het inschakelen van autoupgrade van de mobility-agent voor een gerepliceerd item via de portal.

- U wordt aangeraden de vereiste NSG-regels voor een test-NSG te maken en te controleren of er geen problemen zijn voordat u de regels voor een productie-NSG maakt.

Voorbeeld van NSG-configuratie

In dit voorbeeld ziet u hoe u NSG-regels configureert voor een virtuele machine die moet worden gerepliceerd.

- Als u NSG-regels gebruikt om uitgaande connectiviteit te beheren, gebruikt u regels voor uitgaand HTTPS-verkeer naar poort:443 voor alle vereiste IP-adresbereiken.

- In het voorbeeld wordt ervan uitgegaan dat de bronlocatie van de virtuele machine 'VS - oost' is en dat de doellocatie VS - centraal is.

NSG-regels - VS - oost

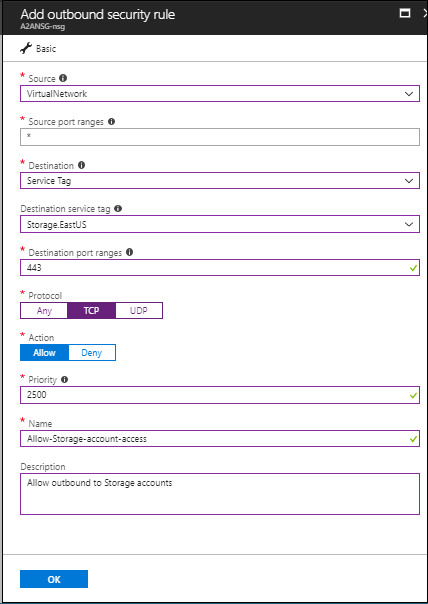

Maak een uitgaande HTTPS-beveiligingsregel (443) voor Storage.EastUS op de NSG, zoals wordt weergegeven in de volgende schermopname:

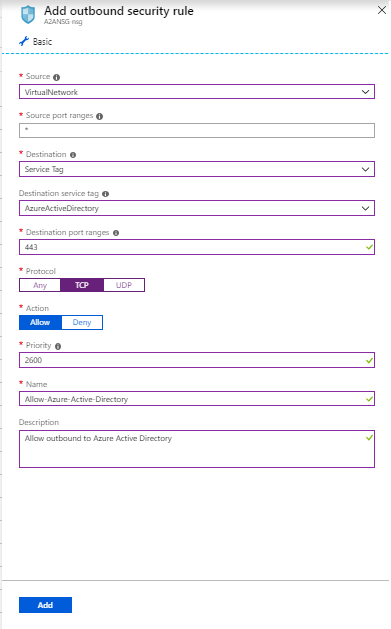

Maak een uitgaande HTTPS-beveiligingsregel (443) voor 'AzureActiveDirectory' op de NSG, zoals wordt weergegeven in de volgende schermopname:

Net als bij de beveiligingsregels maakt u een uitgaande HTTPS-beveiligingsregel (443) voor EventHub.CentralUS op de NSG die overeenkomt met de doellocatie. Hiermee hebt u toegang tot Site Recovery-bewaking.

Maak een uitgaande HTTPS-beveiligingsregel (443) voor Azure Site Recovery op de NSG. Hiermee hebt u toegang tot Site Recovery Service in elke regio.

NSG-regels - VS - centraal

Deze regels zijn vereist, zodat replicatie kan worden ingeschakeld vanuit de doelregio naar de bronregio na een failover:

Maak een uitgaande HTTPS-beveiligingsregel (443) voor Storage.CentralUS op de NSG.

Maak een uitgaande HTTPS-beveiligingsregel (443) voor AzureActiveDirectory op de NSG.

Net als bij de beveiligingsregels maakt u een uitgaande HTTPS-beveiligingsregel (443) voor EventHub.EastUS op de NSG die overeenkomt met de bronlocatie. Hiermee hebt u toegang tot Site Recovery-bewaking.

Maak een uitgaande HTTPS-beveiligingsregel (443) voor Azure Site Recovery op de NSG. Hiermee hebt u toegang tot Site Recovery Service in elke regio.

Configuratie van virtueel netwerkapparaat

Als u virtuele netwerkapparaten (NVA's) gebruikt om uitgaand netwerkverkeer van virtuele machines te beheren, wordt het apparaat mogelijk beperkt als al het replicatieverkeer via de NVA wordt doorgegeven. U wordt aangeraden een netwerkservice-eindpunt te maken in uw virtuele netwerk voor 'Opslag', zodat het replicatieverkeer niet naar de NVA gaat.

Netwerkservice-eindpunt maken voor Storage

U kunt een netwerkservice-eindpunt maken in uw virtuele netwerk voor Opslag, zodat het replicatieverkeer de Azure-grens niet verlaat.

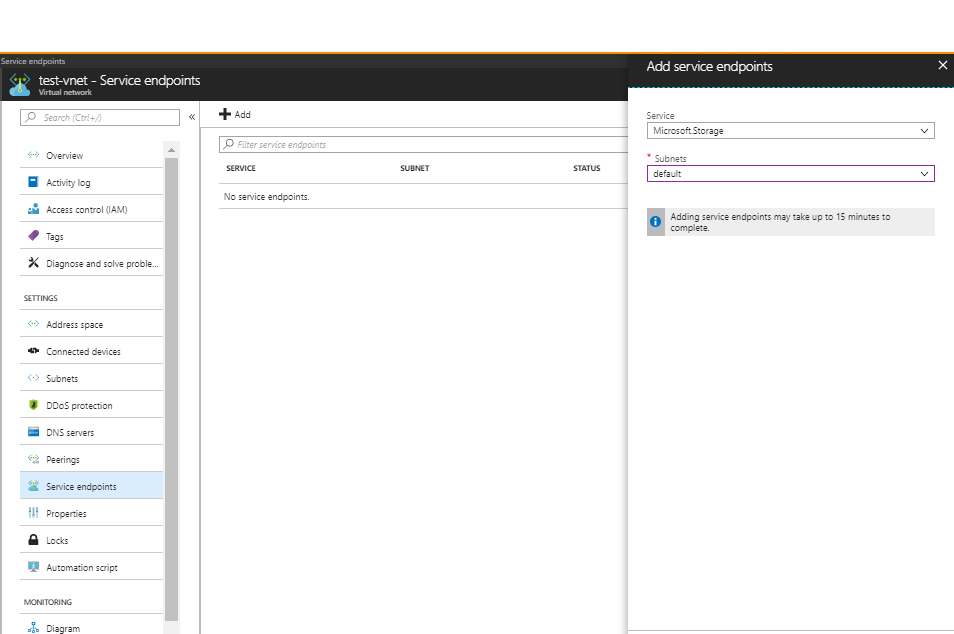

Selecteer uw virtuele Azure-netwerk en selecteer Service-eindpunten.

Het tabblad Service-eindpunten toevoegen en toevoegen wordt geopend.

Selecteer Microsoft.Storage onder Service en de vereiste subnetten onder het veld Subnetten en selecteer Toevoegen.

Notitie

Als u een cacheopslagaccount of doelopslagaccount voor de firewall gebruikt, controleert u of u vertrouwde Microsoft-services toestaat. Zorg er ook voor dat u toegang tot ten minste één subnet van het bron-Vnet toestaat.

Geforceerde tunneling

U kunt de standaardsysteemroute van Azure overschrijven voor het adresvoorvoegsel 0.0.0.0/0 met een aangepaste route en VM-verkeer omleiden naar een virtueel on-premises netwerkapparaat (NVA), maar deze configuratie wordt niet aanbevolen voor Site Recovery-replicatie. Als u aangepaste routes gebruikt, moet u een service-eindpunt voor een virtueel netwerk maken in uw virtuele netwerk voor 'Opslag', zodat het replicatieverkeer de Azure-grens niet verlaat.

Volgende stappen

- Beginnen met het beveiligen van uw werkbelastingen door virtuele machines in Azure te repliceren.

- Meer informatie over retentie van IP-adressen voor failover van virtuele Azure-machines.

- Meer informatie over herstel na noodgevallen van virtuele Azure-machines met ExpressRoute.