Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Belangrijk

- RDP Shortpath voor openbare netwerken via STUN voor Azure Virtual Desktop is beschikbaar in de openbare Azure-cloud en Azure Government cloud.

- RDP Shortpath voor openbare netwerken via TURN voor Azure Virtual Desktop is alleen beschikbaar in de openbare Azure-cloud.

Gebruikers kunnen verbinding maken met een externe sessie vanuit Azure Virtual Desktop met behulp van het Remote Desktop Protocol (RDP) met een UDP- of TCP-transport. RDP Shortpath brengt een op UDP gebaseerd transport tot stand tussen een lokaal apparaat Windows App of de extern bureaublad-app op ondersteunde platforms en sessiehost.

Transport op basis van UDP biedt een betere betrouwbaarheid van de verbinding en een consistentere latentie. Tcp-gebaseerd reverse connect-transport biedt de beste compatibiliteit met verschillende netwerkconfiguraties en heeft een hoog slagingspercentage voor het tot stand brengen van RDP-verbindingen. Als er geen UDP-verbinding tot stand kan worden gebracht, wordt een reverse connect-transport op basis van TCP gebruikt als een terugvalverbindingsmethode.

Er zijn vier opties voor RDP Shortpath die flexibiliteit bieden voor hoe u clientapparaten naar een externe sessie wilt laten gaan met behulp van UDP:

RDP Shortpath voor beheerde netwerken: een directe UDP-verbinding tussen een clientapparaat en een sessiehost met behulp van een privéverbinding, zoals ExpressRoute-privé-peering of een virtueel particulier netwerk (VPN). U schakelt de RDP Shortpath-listener in op sessiehosts en staat toe dat een binnenkomende poort verbindingen accepteert.

RDP Shortpath voor beheerde netwerken met ICE/STUN: een directe UDP-verbinding tussen een clientapparaat en een sessiehost met behulp van een privéverbinding, zoals ExpressRoute-privépeering of een virtueel particulier netwerk (VPN). Wanneer de RDP Shortpath-listener niet is ingeschakeld op sessiehosts en een binnenkomende poort niet is toegestaan, wordt ICE/STUN gebruikt om beschikbare IP-adressen en een dynamische poort te detecteren die kan worden gebruikt voor een verbinding. Het poortbereik kan worden geconfigureerd.

RDP Shortpath voor openbare netwerken met ICE/STUN: een directe UDP-verbinding tussen een clientapparaat en een sessiehost met behulp van een openbare verbinding. ICE/STUN wordt gebruikt voor het detecteren van beschikbare IP-adressen en een dynamische poort die kan worden gebruikt voor een verbinding. De RDP Shortpath-listener en een binnenkomende poort zijn niet vereist. Het poortbereik kan worden geconfigureerd.

RDP Shortpath voor openbare netwerken via TURN: een doorgegeven UDP-verbinding tussen een clientapparaat en sessiehost met behulp van een openbare verbinding waarbij TURN verkeer doorsturen via een tussenliggende server tussen een client en sessiehost. Een voorbeeld van wanneer u deze optie gebruikt, is of een verbinding symmetrische NAT gebruikt. Een dynamische poort wordt gebruikt voor een verbinding; het poortbereik kan worden geconfigureerd. Zie Ondersteunde Azure-regio's met TURN-beschikbaarheid voor een lijst met Azure-regio's waarvoor TURN beschikbaar is. De verbinding vanaf het clientapparaat moet zich ook op een ondersteunde locatie bevinden. De RDP Shortpath-listener en een binnenkomende poort zijn niet vereist.

Welke van de vier opties uw clientapparaten kunnen gebruiken, is ook afhankelijk van hun netwerkconfiguratie. Zie RDP Shortpath voor meer informatie over hoe RDP Shortpath werkt, samen met enkele voorbeeldscenario's.

In dit artikel vindt u de standaardconfiguratie voor elk van de vier opties en hoe u deze configureert. Het bevat ook stappen om te controleren of RDP Shortpath werkt en hoe u dit indien nodig kunt uitschakelen.

Tip

RDP Shortpath voor openbare netwerken met STUN of TURN werkt automatisch zonder extra configuratie, als netwerken en firewalls het verkeer toestaan en RDP-transportinstellingen in het Windows-besturingssysteem voor sessiehosts en clients hun standaardwaarden gebruiken.

Standaardconfiguratie

Uw sessiehosts, de netwerkinstellingen van de gerelateerde hostgroep en clientapparaten moeten worden geconfigureerd voor RDP Shortpath. Wat u moet configureren, is afhankelijk van welke van de vier RDP Shortpath-opties u wilt gebruiken en ook van de netwerktopologie en configuratie van clientapparaten.

Dit zijn de standaardgedragingen voor elke optie en wat u moet configureren:

| RDP-shortpath-optie | Instellingen voor sessiehost | Netwerkinstellingen hostgroep | Clientapparaatinstellingen |

|---|---|---|---|

| RDP Shortpath voor beheerde netwerken | UDP en TCP zijn standaard ingeschakeld in Windows. U moet de RDP Shortpath-listener op sessiehosts inschakelen met behulp van Microsoft Intune of groepsbeleid en toestaan dat een binnenkomende poort verbindingen accepteert. |

Standaard (ingeschakeld) | UDP en TCP zijn standaard ingeschakeld in Windows. |

| RDP Shortpath voor beheerde netwerken met ICE/STUN | UDP en TCP zijn standaard ingeschakeld in Windows. U hebt geen extra configuratie nodig, maar u kunt het gebruikte poortbereik beperken. |

Standaard (ingeschakeld) | UDP en TCP zijn standaard ingeschakeld in Windows. |

| RDP Shortpath voor openbare netwerken met ICE/STUN | UDP en TCP zijn standaard ingeschakeld in Windows. U hebt geen extra configuratie nodig, maar u kunt het gebruikte poortbereik beperken. |

Standaard (ingeschakeld) | UDP en TCP zijn standaard ingeschakeld in Windows. |

| RDP Shortpath voor openbare netwerken via TURN | UDP en TCP zijn standaard ingeschakeld in Windows. U hebt geen extra configuratie nodig, maar u kunt het gebruikte poortbereik beperken. |

Standaard (ingeschakeld) | UDP en TCP zijn standaard ingeschakeld in Windows. |

Vereisten

Voordat u RDP Shortpath inschakelt, hebt u het volgende nodig:

Een clientapparaat waarop een van de volgende apps wordt uitgevoerd:

Windows App op de volgende platforms:

- Windows

- macOS

- iOS/iPadOS

- Android/Chrome OS (preview)

Extern bureaublad-app op de volgende platforms:

- Windows versie 1.2.3488 of hoger

- macOS

- iOS/iPadOS

- Android/Chrome OS

Voor RDP Shortpath voor beheerde netwerken hebt u directe verbinding nodig tussen de client en de sessiehost. Dit betekent dat de client rechtstreeks verbinding kan maken met de sessiehost op poort 3390 (standaard) en niet wordt geblokkeerd door firewalls (inclusief de Windows Firewall) of een netwerkbeveiligingsgroep. Voorbeelden van een beheerd netwerk zijn ExpressRoute-privépeering of een site-naar-site- of punt-naar-site-VPN (IPsec), zoals Azure VPN Gateway.

Voor RDP Shortpath voor openbare netwerken hebt u het volgende nodig:

Internettoegang voor zowel clients als sessiehosts. Sessiehosts vereisen uitgaande UDP-connectiviteit van uw sessiehosts met internet of verbindingen met STUN- en TURN-servers. Als u het vereiste aantal poorten wilt verminderen, kunt u het poortbereik beperken dat wordt gebruikt met STUN en TURN.

Zorg ervoor dat sessiehosts en -clients verbinding kunnen maken met de STUN- en TURN-servers. U vindt details van de IP-subnetten, poorten en protocollen die worden gebruikt door de STUN- en TURN-servers op Netwerkconfiguratie.

Als u Azure PowerShell lokaal wilt gebruiken, raadpleegt u Azure CLI en Azure PowerShell gebruiken met Azure Virtual Desktop om ervoor te zorgen dat de PowerShell-module Az.DesktopVirtualization is geïnstalleerd. U kunt ook de Azure Cloud Shell gebruiken.

Parameters voor het configureren van RDP Shortpath met behulp van Azure PowerShell worden toegevoegd in versie 5.2.1 preview van de Az.DesktopVirtualization-module. U kunt het downloaden en installeren via de PowerShell Gallery.

De RDP Shortpath-listener inschakelen voor RDP Shortpath voor beheerde netwerken

Voor de optie RDP Shortpath voor beheerde netwerken moet u de RDP Shortpath-listener inschakelen op uw sessiehosts en een binnenkomende poort openen om verbindingen te accepteren. U kunt dit doen met behulp van Microsoft Intune of groepsbeleid in een Active Directory-domein.

Belangrijk

U hoeft de RDP Shortpath-listener niet in te schakelen voor de andere drie RDP Shortpath-opties, omdat ze ICE/STUN of TURN gebruiken om beschikbare IP-adressen en een dynamische poort te detecteren die wordt gebruikt voor een verbinding.

Selecteer het relevante tabblad voor uw scenario.

De RDP Shortpath-listener inschakelen op uw sessiehosts met behulp van Microsoft Intune:

Meld je aan bij het Microsoft Intune-beheercentrum.

Maak of bewerk een configuratieprofiel voor Windows 10 en nieuwere apparaten, met het profieltype Instellingencatalogus.

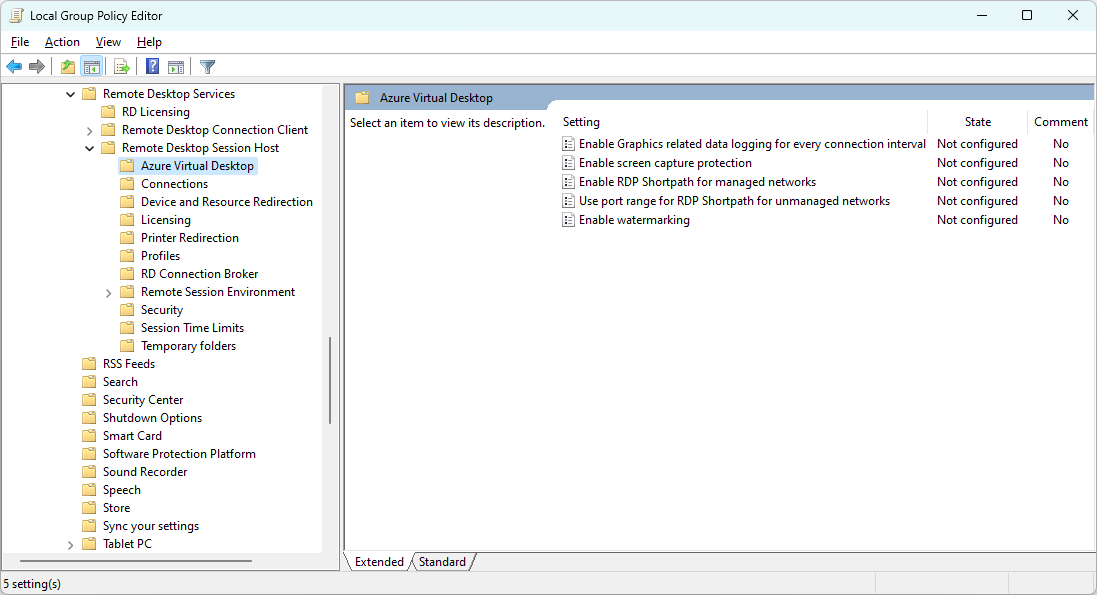

Blader in de instellingenkiezer naar Beheersjablonen>Windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Azure Virtual Desktop.

Schakel het selectievakje rdp-shortpath inschakelen voor beheerde netwerken in en sluit de instellingenkiezer.

Vouw de categorie Beheersjablonen uit en zet de schakeloptie rdp-shortpath inschakelen voor beheerde netwerken op Ingeschakeld.

Selecteer Volgende.

Optioneel: selecteer op het tabblad Bereiktags een bereiktag om het profiel te filteren. Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde ITvoor meer informatie over bereiktags.

Selecteer op het tabblad Toewijzingen de groep met de computers die een externe sessie bieden die u wilt configureren en selecteer vervolgens Volgende.

Controleer op het tabblad Controleren en maken de instellingen en selecteer vervolgens Maken.

Zorg ervoor dat Windows Firewall en andere firewalls die u hebt, de poort toestaan die u hebt geconfigureerd voor binnenkomend verkeer naar uw sessiehosts. Volg de stappen in Firewallbeleid voor eindpuntbeveiliging in Intune.

Zodra het beleid van toepassing is op de computers die een externe sessie bieden, start u deze opnieuw op om de instellingen van kracht te laten worden.

Controleer of UDP is ingeschakeld op sessiehosts

Voor sessiehosts is UDP standaard ingeschakeld in Windows. Ga als volgt te werk om de instelling RDP-transportprotocollen in het Windows-register te controleren om te controleren of UDP is ingeschakeld:

Open een PowerShell-prompt op een sessiehost.

Voer de volgende opdrachten uit, waarmee het register wordt gecontroleerd en de huidige instelling voor RDP-transportprotocollen wordt uitgevoerd:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }De uitvoer moet vergelijkbaar zijn met het volgende voorbeeld:

The RDP transport protocols setting hasn't been changed from its default value.Als de uitvoer aangeeft dat de waarde alleen TCP gebruiken is, is de waarde waarschijnlijk gewijzigd door Microsoft Intune of groepsbeleid in een Active Directory-domein. U moet UDP op een van de volgende manieren inschakelen:

Bewerk het bestaande Microsoft Intune-beleid of Active Directory-groepsbeleid dat is gericht op uw sessiehosts. De beleidsinstelling bevindt zich op een van deze locaties:

Voor Intune beleid: Beheersjablonen>Windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Connections>RDP-transportprotocollen selecteren.

Voor groepsbeleid: Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Connections>RDP-transportprotocollen selecteren.

Stel de instelling in op Niet geconfigureerd of stel deze in op Ingeschakeld en selecteer vervolgens UDP en TCP gebruiken voor Transporttype selecteren.

Werk het beleid voor de sessiehosts bij en start ze opnieuw op om de instellingen van kracht te laten worden.

Netwerkinstellingen voor hostgroepen configureren

U kunt nauwkeurig bepalen hoe RDP Shortpath wordt gebruikt door de netwerkinstellingen van een hostgroep te configureren met behulp van de Azure Portal of Azure PowerShell. Als u RDP Shortpath configureert in de hostgroep, kunt u desgewenst instellen welke van de vier RDP Shortpath-opties u wilt gebruiken en die naast de configuratie van de sessiehost wordt gebruikt.

Wanneer er een conflict is tussen de configuratie van de hostgroep en de sessiehost, wordt de meest beperkende instelling gebruikt. Als RDP Shortpath voor het beheren van netwerken bijvoorbeeld is geconfigureerd, waarbij de listener is ingeschakeld op de sessiehost en de hostgroep is ingesteld op uitgeschakeld, werkt RDP Shortpath voor beheerde netwerken niet.

Selecteer het relevante tabblad voor uw scenario.

U configureert als volgt RDP Shortpath in de netwerkinstellingen van de hostgroep met behulp van de Azure Portal:

Meld u aan bij Azure Portal.

Typ Azure Virtual Desktop in de zoekbalk en selecteer het overeenkomende service-item.

Selecteer Hostpools en selecteer vervolgens de hostgroep die u wilt configureren.

Selecteer onder Instellingende optie Netwerken en selecteer vervolgens RDP-kortpad.

Selecteer voor elke optie een waarde in de vervolgkeuzelijst op basis van uw vereisten. De standaardwaarde komt voor elke optie overeen met Ingeschakeld .

Klik op Opslaan.

Controleer of UDP is ingeschakeld op Windows-clientapparaten

Voor Windows-clientapparaten is UDP standaard ingeschakeld. Het Windows-register controleren om te controleren of UDP is ingeschakeld:

Open een PowerShell-prompt op een Windows-clientapparaat.

Voer de volgende opdrachten uit, waarmee het register wordt gecontroleerd en de huidige instelling wordt uitgevoerd:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }De uitvoer moet vergelijkbaar zijn met het volgende voorbeeld:

The default setting hasn't been changed from its default value. UDP is enabled.Als in de uitvoer wordt aangegeven dat UDP is uitgeschakeld, is de waarde waarschijnlijk gewijzigd door Microsoft Intune of groepsbeleid in een Active Directory-domein. U moet UDP op een van de volgende manieren inschakelen:

Bewerk het bestaande Microsoft Intune-beleid of Active Directory-groepsbeleid dat is gericht op uw sessiehosts. De beleidsinstelling bevindt zich op een van deze locaties:

Voor Intune beleid: Beheersjablonen>Windows-onderdelen>Extern bureaublad-services>Client voor verbinding met> extern bureaubladUDP uitschakelen op client.

Voor groepsbeleid: Computerconfiguratiebeleid>>Beheersjablonen>Windows-onderdelen>Extern bureaublad-services>Client voor verbinding met> extern bureaubladUDP uitschakelen op client.

Stel de instelling in op Niet geconfigureerd of stel deze in op Uitgeschakeld.

Werk het beleid op de clientapparaten bij en start ze opnieuw op om de instellingen van kracht te laten worden.

STUN/TURN-serverconnectiviteit en NAT-type van clientapparaat controleren

U kunt controleren of een clientapparaat verbinding kan maken met de STUN/TURN-eindpunten, of NAT in gebruik is en het type, en controleren of de basisfunctionaliteit van UDP werkt door het uitvoerbare bestand uit te avdnettest.exevoeren. Hier volgt een downloadkoppeling naar de nieuwste versie van avdnettest.exe.

U kunt uitvoeren avdnettest.exe door te dubbelklikken op het bestand of door het uit te voeren vanaf de opdrachtregel. De uitvoer lijkt op deze uitvoer als de verbinding is geslaagd:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Als uw omgeving symmetrische NAT gebruikt, kunt u een relayverbinding met TURN gebruiken. Zie Netwerkconfiguraties voor RDP Shortpath voor meer informatie die u kunt gebruiken voor het configureren van firewalls en netwerkbeveiligingsgroepen.

Optioneel: Teredo-ondersteuning inschakelen

Hoewel niet vereist voor RDP Shortpath, voegt Teredo extra NAT-traversal-kandidaten toe en vergroot de kans op een succesvolle RDP Shortpath-verbinding in IPv4-netwerken. U kunt Teredo inschakelen op zowel sessiehosts als clients met PowerShell:

Open een PowerShell-prompt als beheerder.

Voer de volgende opdracht uit:

Set-NetTeredoConfiguration -Type EnterpriseclientStart de sessiehosts en clientapparaten opnieuw op om de instellingen van kracht te laten worden.

Het poortbereik beperken dat wordt gebruikt met STUN en TURN

RDP Shortpath-opties die gebruikmaken van STUN of TURN gebruiken standaard een kortstondig poortbereik van 49152 tot 65535 om een direct pad tussen server en client tot stand te brengen. Het is echter mogelijk dat u uw sessiehosts wilt configureren voor het gebruik van een kleiner, voorspelbaar poortbereik.

U kunt een kleiner standaardbereik van poorten 38300 instellen op 39299 of u kunt uw eigen poortbereik opgeven dat u wilt gebruiken. Wanneer deze optie is ingeschakeld op uw sessiehosts, selecteert Windows App of de app Extern bureaublad willekeurig de poort in het bereik dat u opgeeft voor elke verbinding. Als dit bereik is uitgeput, vallen verbindingen terug op het standaardpoortbereik (49152-65535).

Houd bij het kiezen van de basis- en poolgrootte rekening met het aantal poorten dat u nodig hebt. Het bereik moet liggen tussen 1024 en 49151, waarna het tijdelijke poortbereik begint.

U kunt het poortbereik beperken met behulp van Microsoft Intune of groepsbeleid in een Active Directory-domein. Selecteer het relevante tabblad voor uw scenario.

Het poortbereik beperken dat wordt gebruikt met STUN en TURN met behulp van Microsoft Intune:

Meld je aan bij het Microsoft Intune-beheercentrum.

Maak of bewerk een configuratieprofiel voor Windows 10 en nieuwere apparaten, met het profieltype Instellingencatalogus.

Blader in de instellingenkiezer naar Beheersjablonen>Windows-onderdelen>Extern bureaublad-services>Extern bureaublad-sessiehost>Azure Virtual Desktop.

Schakel het selectievakje Poortbereik gebruiken voor RDP-shortpath voor niet-beheerde netwerken in en sluit de instellingenkiezer.

Vouw de categorie Beheersjablonen uit en zet de switch voor Poortbereik gebruiken voor RDP-shortpath voor niet-beheerde netwerken op Ingeschakeld.

Voer waarden in voor Poortgroepgrootte (apparaat) en UDP-basispoort (apparaat). De standaardwaarden zijn respectievelijk 1000 en 38300 .

Selecteer Volgende.

Optioneel: selecteer op het tabblad Bereiktags een bereiktag om het profiel te filteren. Zie Op rollen gebaseerd toegangsbeheer (RBAC) en bereiktags gebruiken voor gedistribueerde ITvoor meer informatie over bereiktags.

Selecteer op het tabblad Toewijzingen de groep met de computers die een externe sessie bieden die u wilt configureren en selecteer vervolgens Volgende.

Controleer op het tabblad Controleren en maken de instellingen en selecteer vervolgens Maken.

Zodra het beleid van toepassing is op de computers die een externe sessie bieden, start u deze opnieuw op om de instellingen van kracht te laten worden.

Controleren of RDP Shortpath werkt

Zodra u RDP Shortpath hebt geconfigureerd, maakt u verbinding met een externe sessie vanaf een clientapparaat en controleert u of de verbinding gebruikmaakt van UDP. U kunt het transport in gebruik controleren met het dialoogvenster Verbindingsgegevens vanuit Windows App of de app Extern bureaublad, Logboeken logboeken op het clientapparaat of met behulp van Log Analytics in de Azure Portal.

Selecteer het relevante tabblad voor uw scenario.

Als u wilt controleren of verbindingen GEBRUIKMAKEN van RDP Shortpath, kunt u de verbindingsgegevens op de client controleren:

Verbinding maken met een externe sessie.

Open het dialoogvenster Verbindingsgegevens door naar de werkbalk Verbinding bovenaan het scherm te gaan en het pictogram signaalsterkte te selecteren, zoals wordt weergegeven in de volgende schermopname:

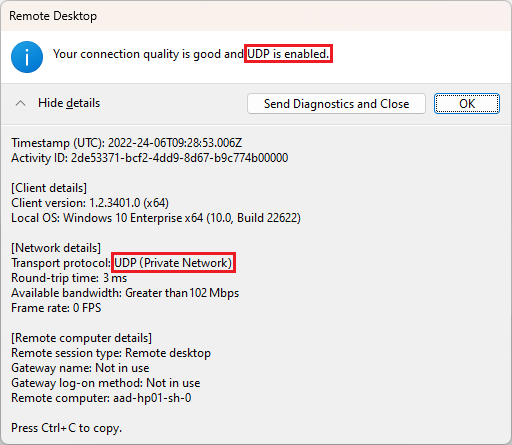

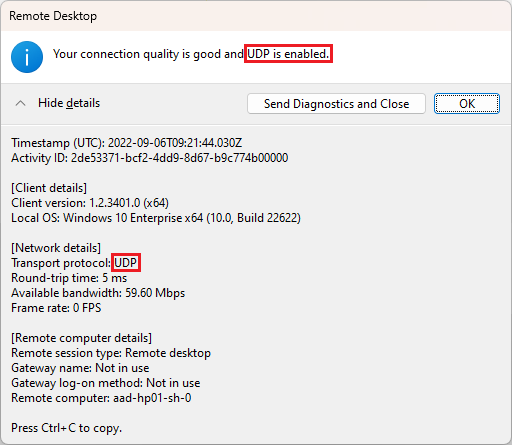

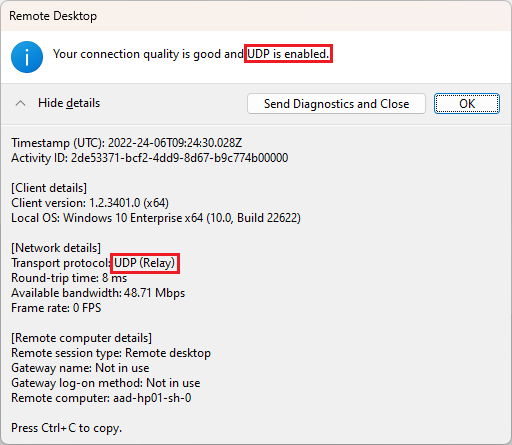

U kunt in de uitvoer controleren of UDP is ingeschakeld, zoals wordt weergegeven in de volgende schermopnamen:

Als een directe verbinding met RDP Shortpath voor beheerde netwerken wordt gebruikt, heeft het transportprotocol de waarde UDP (privénetwerk):

Als STUN wordt gebruikt, heeft het transportprotocol de waarde UDP:

Als TURN wordt gebruikt, heeft het transportprotocol de waarde UDP (Relay):

Verwante onderwerpen

Als u problemen ondervindt bij het tot stand brengen van een verbinding met het RDP Shortpath-transport voor openbare netwerken, raadpleegt u Problemen met RDP Shortpath oplossen.