Virtuele netwerken en virtuele machines in Azure

Wanneer u een virtuele machine (VM) maakt, maakt u een virtueel netwerk of gebruikt u een bestaand netwerk . Bepaal hoe uw virtuele machines moeten worden geopend in het virtuele netwerk. Het is belangrijk om te plannen voordat u resources maakt en ervoor te zorgen dat u de limieten van netwerkresources begrijpt.

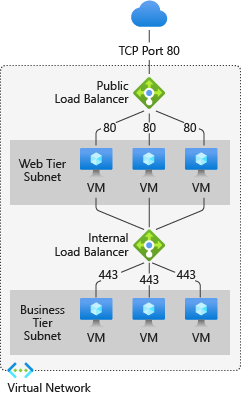

In de volgende afbeelding worden virtuele machines weergegeven als webservers en toepassingsservers. Elke set virtuele machines wordt toegewezen aan afzonderlijke subnetten in het virtuele netwerk.

U kunt een virtueel netwerk maken voordat u een virtuele machine maakt of u kunt het virtuele netwerk maken terwijl u een virtuele machine maakt.

U maakt deze resources ter ondersteuning van communicatie met een virtuele machine:

Netwerkinterfaces

IP-adressen

Virtueel netwerk en subnetten

Overweeg ook deze optionele resources:

Netwerkbeveiligingsgroepen

Load balancers

Netwerkinterfaces

Een netwerkinterface (NIC) is de onderlinge verbinding tussen een virtuele machine en een virtueel netwerk. Een virtuele machine moet ten minste één NIC hebben. Een virtuele machine kan meer dan één NIC hebben, afhankelijk van de grootte van de virtuele machine die u maakt. Zie VM-grootten voor meer informatie over het aantal NIC's dat elke virtuele machinegrootte ondersteunt.

U kunt een virtuele machine met meerdere NIC's maken en NIC's toevoegen aan of verwijderen via de levenscyclus van een virtuele machine. Met meerdere NIC's kan een virtuele machine verbinding maken met verschillende subnetten.

Elke NIC die is gekoppeld aan een virtuele machine moet bestaan op dezelfde locatie en in hetzelfde abonnement als de virtuele machine. Elke NIC moet zijn verbonden met een VNet die bestaat op dezelfde Azure-locatie en in hetzelfde abonnement als de NIC. U kunt het subnet wijzigen waarop een VIRTUELE machine is verbonden nadat deze is gemaakt. U kunt het virtuele netwerk niet wijzigen. Aan elke NIC die is gekoppeld aan een virtuele machine wordt een MAC-adres toegewezen dat niet wordt gewijzigd totdat de virtuele machine wordt verwijderd.

Deze tabel bevat de methoden die u kunt gebruiken voor het maken van een netwerkinterface.

| Wijze | Description |

|---|---|

| Azure-portal | Wanneer u een virtuele machine maakt in Azure Portal, wordt er automatisch een netwerkinterface voor u gemaakt. De portal maakt een virtuele machine met slechts één NIC. Als u een virtuele machine met meer dan één NIC wilt maken, moet u deze met een andere methode maken. |

| Azure PowerShell | Gebruik New-AzNetworkInterface met de -PublicIpAddressId parameter om de id op te geven van het openbare IP-adres dat u eerder hebt gemaakt. |

| Azure-CLI | Als u de id wilt opgeven van het openbare IP-adres dat u eerder hebt gemaakt, gebruikt u az network nic create met de --public-ip-address parameter. |

| Sjabloon | Zie Netwerkinterface in een virtueel netwerk met een openbaar IP-adres voor informatie over het implementeren van een netwerkinterface met behulp van een sjabloon. |

IP-adressen

U kunt deze typen IP-adressen toewijzen aan een netwerkinterface in Azure:

Openbare IP-adressen : wordt gebruikt om inkomend en uitgaand te communiceren (zonder NAT (network address translation)) met internet en andere Azure-resources die niet zijn verbonden met een virtueel netwerk. Het toewijzen van een openbaar IP-adres aan een NIC is optioneel. Openbare IP-adressen hebben een nominale kosten en er is een maximumaantal dat per abonnement kan worden gebruikt.

Privé-IP-adressen : wordt gebruikt voor communicatie binnen een virtueel netwerk, uw on-premises netwerk en internet (met NAT). Ten minste één privé-IP-adres moet worden toegewezen aan een virtuele machine. Lees Uitgaande verbindingen in Azure voor meer informatie over NAT in Azure.

U kunt openbare IP-adressen toewijzen aan:

Virtuele machines

Openbare load balancers

U kunt een privé-IP-adres toewijzen aan:

Virtuele machines

Interne load balancers

U kunt IP-adressen toewijzen aan een virtuele machine met behulp van een netwerkinterface.

Er zijn twee methoden waarin een IP-adres wordt gegeven aan een resource, dynamisch of statisch. De standaardmethode die Azure IP-adressen geeft, is dynamisch. Er wordt geen IP-adres opgegeven wanneer het wordt gemaakt. In plaats daarvan wordt het IP-adres opgegeven wanneer u een VIRTUELE machine maakt of een gestopte VM start. Het IP-adres wordt weer vrijgegeven wanneer u de virtuele machine stopt of verwijdert.

Als u wilt dat het IP-adres voor de virtuele machine hetzelfde blijft, kunt u de toewijzingsmethode expliciet instellen op statisch. In dat geval wordt er onmiddellijk een IP-adres toegewezen. Deze wordt alleen vrijgegeven wanneer u de VIRTUELE machine verwijdert of de toewijzingsmethode wijzigt in dynamisch.

Deze tabel bevat de methoden die u kunt gebruiken voor het maken van een IP-adres.

| Wijze | Description |

|---|---|

| Azure-portal | Openbare IP-adressen zijn standaard dynamisch. Het IP-adres kan veranderen wanneer de VIRTUELE machine is gestopt of verwijderd. Om ervoor te zorgen dat de virtuele machine altijd hetzelfde openbare IP-adres gebruikt, maakt u een statisch openbaar IP-adres. De portal wijst standaard een dynamisch privé IP-adres toe aan een NIC bij het maken van een virtuele machine. U kunt dit IP-adres wijzigen in statisch nadat de virtuele machine is gemaakt. |

| Azure PowerShell | U gebruikt New-AzPublicIpAddress met de -AllocationMethod parameter als Dynamisch of Statisch. |

| Azure-CLI | U gebruikt az network public-ip create met de --allocation-method parameter als Dynamisch of Statisch. |

| Sjabloon | Zie Network Interface in a Virtual Network with Public IP Address (Netwerkinterface in een virtueel netwerk met openbaar IP-adres) voor meer informatie over het implementeren van een openbaar IP-adres met behulp van een sjabloon. |

Nadat u een openbaar IP-adres hebt gemaakt, kunt u dit aan een virtuele machine koppelen door het aan een NIC toe te wijzen.

Notitie

Azure biedt een standaard ip-adres voor uitgaande toegang voor VM's waaraan geen openbaar IP-adres is toegewezen of zich in de back-endpool van een interne Azure-load balancer bevinden. Het standaard ip-mechanisme voor uitgaande toegang biedt een uitgaand IP-adres dat niet kan worden geconfigureerd.

Het standaard IP-adres voor uitgaande toegang is uitgeschakeld wanneer een van de volgende gebeurtenissen plaatsvindt:

- Er wordt een openbaar IP-adres toegewezen aan de VIRTUELE machine.

- De VIRTUELE machine wordt in de back-endpool van een standaard load balancer geplaatst, met of zonder uitgaande regels.

- Er wordt een Azure NAT Gateway-resource toegewezen aan het subnet van de VIRTUELE machine.

Virtuele machines die u maakt met behulp van virtuele-machineschaalsets in de flexibele indelingsmodus, hebben geen standaardtoegang voor uitgaand verkeer.

Zie Voor meer informatie over uitgaande verbindingen in Azure standaard uitgaande toegang in Azure en SNAT (Source Network Address Translation) gebruiken voor uitgaande verbindingen.

Virtueel netwerk en subnetten

Een subnet is een bereik van IP-adressen in het virtuele netwerk. U kunt een virtueel netwerk verdelen in meerdere subnetten voor organisatie en beveiliging. Elke NIC in een VIRTUELE machine is verbonden met één subnet in één virtueel netwerk. NIC's die zijn verbonden met subnetten (hetzelfde of verschillend) binnen een virtueel netwerk, kunnen zonder extra configuratie met elkaar communiceren.

Wanneer u een virtueel netwerk instelt, geeft u de topologie op, inclusief de beschikbare adresruimten en subnetten. Selecteer adresbereiken die niet overlappen als het virtuele netwerk is verbonden met andere virtuele netwerken of on-premises netwerken. De IP-adressen zijn privé en kunnen niet worden geopend vanaf internet. Azure behandelt elk adresbereik als onderdeel van de IP-adresruimte van het particuliere virtuele netwerk. Het adresbereik is alleen bereikbaar binnen het virtuele netwerk, binnen onderling verbonden virtuele netwerken en vanaf uw on-premises locatie.

Als u in een organisatie werkt waarin iemand anders verantwoordelijk is voor de interne netwerken, neemt u contact op met die persoon voordat u uw adresruimte selecteert. Zorg ervoor dat de adresruimte niet overlapt. Communiceer met hen de ruimte die u wilt gebruiken, zodat ze niet hetzelfde bereik van IP-adressen proberen te gebruiken.

Er zijn geen beveiligingsgrenzen standaard tussen subnetten. Virtuele machines in elk van deze subnetten kunnen communiceren. Als voor uw implementatie beveiligingsgrenzen zijn vereist, gebruikt u netwerkbeveiligingsgroepen (NSG's) om de verkeersstroom naar en van subnetten en van en naar VM's te beheren.

Deze tabel bevat de methoden die u kunt gebruiken om een virtueel netwerk en subnetten te maken.

| Wijze | Description |

|---|---|

| Azure-portal | Als u Azure een virtueel netwerk laat maken wanneer u een virtuele machine maakt, is de naam een combinatie van de naam van de resourcegroep die het virtuele netwerk bevat en -vnet. De adresruimte is 10.0.0.0/24, de vereiste subnetnaam is default en het adresbereik van het subnet is 10.0.0.0/24. |

| Azure PowerShell | U gebruikt New-AzVirtualNetworkSubnetConfig en New-AzVirtualNetwork om een subnet en een virtueel netwerk te maken. U kunt ook Add-AzVirtualNetworkSubnetConfig gebruiken om een subnet toe te voegen aan een bestaand virtueel netwerk. |

| Azure-CLI | Het subnet en het virtuele netwerk worden tegelijkertijd gemaakt. Geef een --subnet-name parameter op voor az network vnet create met de subnetnaam. |

| Sjabloon | Zie Virtual Network met twee subnetten voor meer informatie over het gebruik van een sjabloon om een virtueel netwerk en subnetten te maken. |

Meerdere adresvoorvoegsels in een subnet

Meerdere adresvoorvoegsels in een subnet zijn een functie die de mogelijkheid biedt om IP-adresruimten in een subnet te wijzigen. Met deze oplossing kunnen klanten die virtuele machines en virtuele-machineschaalsets gebruiken, IP-adresvoorvoegsels toevoegen en verwijderen om te voldoen aan hun schaalvereisten.

Beperkingen:

Klanten kunnen per NIC slechts één klantadresconfiguratie (CA) gebruiken.

Klanten kunnen alleen gebruikmaken van vm- en virtuele-machineschaalsets. Gedelegeerde subnetten worden niet ondersteund.

Prijzen: Meerdere adresvoorvoegsels op een subnet worden gratis aangeboden.

We verwelkomen u om uw feedback over deze functie in deze snelle enquête te delen.

Belangrijk

Ondersteuning voor meerdere voorvoegsels voor subnetten van Azure Virtual Network is momenteel beschikbaar als openbare preview. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Belangrijk

Er zijn twee subneteigenschappen voor adresruimte, AddressPrefix (tekenreeks) en AddressPrefixes (lijst). Het onderscheid en het gebruik worden als volgt uitgelegd.

- De matrixeigenschap is geïntroduceerd voor dubbele stack. De eigenschap wordt ook gebruikt voor scenario's met meer dan één subnetvoorvoegsels zoals eerder is besproken.

- Als onderdeel van de update van de azure-portal voor de klantervaring is AddressPrefixes de standaardeigenschap voor de adresruimte van het subnet wanneer een subnet wordt gemaakt via de portal.

- Nieuwe subnetten die via de portal zijn gemaakt, worden standaard ingesteld op de lijstparameter AddressPrefixes .

- Als klanten dual-stack gebruiken in hun virtuele netwerk of meer dan één subnetvoorvoegsels hebben, worden ze bijgewerkt om de lijsteigenschap te gebruiken.

- Voor bestaande implementaties die de tekenreeks gebruiken, blijft het huidige gedrag behouden, tenzij er expliciete wijzigingen in uw virtuele netwerk zijn om de lijsteigenschap te gebruiken voor voorvoegsels van subnetadressen. Een voorbeeld is het toevoegen van IPv6-adresruimte of een ander voorvoegsel aan het subnet.

- We raden klanten aan om waar van toepassing naar beide eigenschappen in het subnet te zoeken.

Netwerkbeveiligingsgroepen

Een netwerkbeveiligingsgroep (NSG) bevat een lijst met ACL-regels (Access Control List, toegangsbeheerlijst) waarmee netwerkverkeer naar subnetten, NIC’s of beide wordt toegestaan of geweigerd. NSG's kunnen worden gekoppeld aan subnetten of afzonderlijke NIC’s die zijn verbonden met een subnet. Als een NSG is gekoppeld aan een subnet, zijn de ACL-regels van toepassing op alle virtuele machines in dat subnet. Verkeer naar een afzonderlijke NIC kan worden beperkt door een NSG rechtstreeks aan een NIC te koppelen.

NSG's bevatten twee sets regels, inkomend en uitgaand. De prioriteit voor een regel moet uniek zijn binnen elke set.

Elke regel heeft eigenschappen van:

Protocol

Bron- en doelpoortbereiken

Adresvoorvoegsels

Richting van verkeer

Prioriteit

Toegangstype

Alle NSG's bevatten een set met standaardregels. U kunt deze standaardregels niet verwijderen of negeren, omdat ze de laagste prioriteit hebben en alle regels die u maakt, kunnen deze niet vervangen.

Als u een NSG aan een NIC koppelt, worden de netwerktoegangsregels in de NSG alleen toegepast op die NIC. Als een NSG wordt toegepast op één NIC op een VM met meerdere NIC's, heeft dit geen invloed op het verkeer naar de andere NIC's. U kunt verschillende NSG's koppelen aan een NIC (of virtuele machine, afhankelijk van het implementatiemodel) en het subnet dat met een NIC of VM is verbonden. Prioriteit wordt verleend op basis van de richting van het verkeer.

Zorg ervoor dat u uw NSG's plant wanneer u uw virtuele machines en virtuele netwerken plant.

Deze tabel bevat de methoden die u kunt gebruiken voor het maken van een netwerkbeveiligingsgroep.

| Wijze | Description |

|---|---|

| Azure-portal | Wanneer u een virtuele machine in Azure Portal maakt, wordt een NSG automatisch gemaakt en gekoppeld aan de NIC die door de Portal wordt gemaakt. De naam van de NSG is een combinatie van de naam van de virtuele machine en -nsg. Deze NSG bevat één regel voor inkomend verkeer: met een prioriteit van 1000. De service is ingesteld op RDP. Het protocol is ingesteld op TCP. De poort is ingesteld op 3389. De actie is ingesteld op Toestaan. Als u ander binnenkomend verkeer naar de virtuele machine wilt toestaan, maakt u een andere regel of regels. |

| Azure PowerShell | Gebruik New-AzNetworkSecurityRuleConfig en geef de vereiste regelgegevens op. Gebruik New-AzNetworkSecurityGroup om de NSG te maken. Gebruik Set-AzVirtualNetworkSubnetConfig om de NSG voor het subnet te configureren. Gebruik Set-AzVirtualNetwork om de NSG toe te voegen aan het virtuele netwerk. |

| Azure-CLI | Gebruik az network nsg create om de NSG te maken. Gebruik az network nsg rule create om regels toe te voegen aan de NSG. Gebruik az network vnet subnet update om de NSG toe te voegen aan het subnet. |

| Sjabloon | Gebruik Een netwerkbeveiligingsgroep maken als richtlijn voor het implementeren van een netwerkbeveiligingsgroep met behulp van een sjabloon. |

Load balancers

Azure Load Balancer zorgt dat uw toepassingen een hoge beschikbaarheid hebben en goede netwerkprestaties leveren. Een load balancer kan worden geconfigureerd om inkomend internetverkeer te reguleren voor virtuele machines of verkeer tussen virtuele machines in een VNet te reguleren. Een load balancer kan ook verkeer tussen on-premises computers en virtuele machines in een cross-premises netwerk reguleren, of extern verkeer doorsturen naar een specifieke virtuele machine.

De load balancer wijst binnenkomend en uitgaand verkeer toe tussen:

Het openbare IP-adres en de poort op de load balancer.

Het privé-IP-adres en de poort van de virtuele machine.

Wanneer u een load balancer maakt, moet u ook rekening houden met deze configuratie-elementen:

Front-end-IP-configuratie : een load balancer kan een of meer front-end-IP-adressen bevatten. Deze IP-adressen fungeren als ingang voor het verkeer.

Back-end-adrespool: IP-adressen die zijn gekoppeld aan de NIC waarop de taakverdeling wordt gedistribueerd.

Port Forwarding : definieert hoe binnenkomend verkeer via het front-end-IP-adres stroomt en wordt gedistribueerd naar het back-end-IP-adres met behulp van binnenkomende NAT-regels.

Load balancer-regels: wijst een bepaalde combinatie van front-end IP en poort toe aan een combinatie van een set van back-end IP-adressen en poort. Eén load balancer kan meerdere taakverdelingsregels hebben. Elke regel is een combinatie van een front-end IP en poort en back-end IP en poort die is gekoppeld aan virtuele machines.

Tests: controleert de status van virtuele machines. Wanneer een test niet reageert, stopt de load balancer met het verzenden van nieuwe verbindingen naar de slechte virtuele machine. De bestaande verbindingen worden niet beïnvloed en nieuwe verbindingen worden verzonden naar vm's die in orde zijn.

Uitgaande regels : een uitgaande regel configureert uitgaande NAT (Network Address Translation) voor alle virtuele machines of exemplaren die zijn geïdentificeerd door de back-endpool van uw Standard Load Balancer die moet worden vertaald naar de front-end.

Deze tabel bevat de methoden die u kunt gebruiken voor het maken van een internetgerichte load balancer.

| Wijze | Description |

|---|---|

| Azure Portal | U kunt internetverkeer naar VM's verdelen met behulp van Azure Portal. |

| Azure PowerShell | Als u de id wilt opgeven van het openbare IP-adres dat u eerder hebt gemaakt, gebruikt u New-AzLoadBalancerFrontendIpConfig met de -PublicIpAddress parameter. Gebruik New-AzLoadBalancerBackendAddressPoolConfig om de configuratie van de back-endadresgroep te maken. Gebruik New-AzLoadBalancerInboundNatRuleConfig om binnenkomende NAT-regels te maken die zijn gekoppeld aan de front-end-IP-configuratie die u hebt gemaakt. Gebruik New-AzLoadBalancerProbeConfig om de tests te maken die u nodig hebt. Gebruik New-AzLoadBalancerRuleConfig om de load balancer-configuratie te maken. Gebruik New-AzLoadBalancer om de load balancer te maken. |

| Azure-CLI | Gebruik az network lb create voor het maken van de eerste load balancer-configuratie. Gebruik az network lb frontend-ip create om het openbare IP-adres dat u eerder hebt gemaakt toe te voegen. Gebruik az network lb address-pool create om de configuratie van de back-end-adrespool toe te voegen. Gebruik az network lb inbound-nat-rule create om NAT-regels toe te voegen. Gebruik az network lb rule create om de load balancer-regels toe te voegen. Gebruik az network lb probe create om de tests toe te voegen. |

| Sjabloon | Gebruik 3 VM's in een Load Balancer als richtlijn voor het implementeren van een load balancer met behulp van een sjabloon. |

Deze tabel bevat de methoden die u kunt gebruiken voor het maken van een interne load balancer.

| Wijze | Description |

|---|---|

| Azure Portal | U kunt de belasting van intern verkeer verdelen met een load balancer in Azure Portal. |

| Azure PowerShell | Als u een privé-IP-adres in het netwerksubnet wilt opgeven, gebruikt u New-AzLoadBalancerFrontendIpConfig met de -PrivateIpAddress parameter. Gebruik New-AzLoadBalancerBackendAddressPoolConfig om de configuratie van de back-endadresgroep te maken. Gebruik New-AzLoadBalancerInboundNatRuleConfig om binnenkomende NAT-regels te maken die zijn gekoppeld aan de front-end-IP-configuratie die u hebt gemaakt. Gebruik New-AzLoadBalancerProbeConfig om de tests te maken die u nodig hebt. Gebruik New-AzLoadBalancerRuleConfig om de load balancer-configuratie te maken. Gebruik New-AzLoadBalancer om de load balancer te maken. |

| Azure-CLI | Gebruik de opdracht az network lb create voor het maken van de eerste load balancer-configuratie. Als u het privé-IP-adres wilt definiëren, gebruikt u az network lb frontend-ip create met de --private-ip-address parameter. Gebruik az network lb address-pool create om de configuratie van de back-end-adrespool toe te voegen. Gebruik az network lb inbound-nat-rule create om NAT-regels toe te voegen. Gebruik az network lb rule create om de load balancer-regels toe te voegen. Gebruik az network lb probe create om de tests toe te voegen. |

| Sjabloon | Gebruik 2 VM's in een Load Balancer als richtlijn voor het implementeren van een load balancer met behulp van een sjabloon. |

Virtuele machines

Virtuele machines kunnen worden gemaakt in hetzelfde virtuele netwerk en ze kunnen verbinding maken met elkaar met behulp van privé-IP-adressen. Virtuele machines kunnen verbinding maken als ze zich in verschillende subnetten bevinden. Ze maken verbinding zonder dat ze een gateway hoeven te configureren of openbare IP-adressen moeten gebruiken. Als u virtuele machines in een virtueel netwerk wilt plaatsen, maakt u het virtuele netwerk. Wanneer u elke virtuele machine maakt, wijst u deze toe aan het virtuele netwerk en subnet. Virtuele machines verkrijgen hun netwerkinstellingen tijdens de implementatie of het opstarten.

Aan virtuele machines wordt een IP-adres toegewezen wanneer ze worden geïmplementeerd. Wanneer u meerdere VM's in een virtueel netwerk of subnet implementeert, krijgen ze IP-adressen toegewezen wanneer ze worden opgestart. U kunt ook een statisch IP-adres toewijzen aan een virtuele machine. Als u een statisch IP-adres toewijst, kunt u overwegen een specifiek subnet te gebruiken om te voorkomen dat u per ongeluk een statisch IP-adres voor een andere VIRTUELE machine hergebruikt.

Als u een virtuele machine maakt en deze later wilt migreren naar een virtueel netwerk, is het geen eenvoudige configuratiewijziging. Implementeer de VIRTUELE machine opnieuw in het virtuele netwerk. De eenvoudigste manier om de VM opnieuw te implementeren, is door de virtuele machine te verwijderen, maar geen schijven die eraan zijn gekoppeld, en vervolgens de virtuele machine opnieuw te maken met behulp van de oorspronkelijke schijven in het virtuele netwerk.

Deze tabel bevat de methoden die u kunt gebruiken voor het maken van een virtuele machine in een VNet.

| Wijze | Description |

|---|---|

| Azure-portal | Gebruikt de standaardinstellingen van het netwerk die eerder zijn genoemd om een virtuele machine te maken met een enkele NIC. Voor het maken van een virtuele machine met meerdere NIC's, moet u een andere methode gebruiken. |

| Azure PowerShell | Bevat het gebruik van Add-AzVMNetworkInterface om de NIC toe te voegen die u eerder hebt gemaakt aan de VM-configuratie. |

| Azure-CLI | Een virtuele machine maken en verbinden met een virtueel netwerk, subnet en NIC die als afzonderlijke stappen wordt gebouwd. |

| Sjabloon | Gebruik Zeer eenvoudige implementatie van een virtuele Windows-machine als richtlijn voor het implementeren van een virtuele machine met behulp van een sjabloon. |

NAT-gateway

Azure NAT Gateway vereenvoudigt uitgaande internetverbinding voor virtuele netwerken. Indien geconfigureerd op een subnet, maken alle uitgaande verbindingen gebruik van uw opgegeven statische openbare IP-adressen. Uitgaande connectiviteit is mogelijk zonder load balancer of openbare IP-adressen die rechtstreeks zijn gekoppeld aan virtuele machines. NAT is volledig beheerd en in hoge mate tolerant.

Voor elk subnet met NAT kan uitgaande connectiviteit worden gedefinieerd. Meerdere subnetten binnen hetzelfde virtuele netwerk kunnen verschillende NAT's hebben. Een subnet wordt geconfigureerd door de NAT-gatewayresource op te geven die moet worden gebruikt. Alle uitgaande UDP- en TCP-stromen van elk exemplaar van een virtuele machine maken gebruik van een NAT-gateway. NAT is compatibel met resources van openbare IP-adressen van de standaard-SKU of resources van openbare IP-voorvoegsels of een combinatie van beide. U kunt een openbaar IP-voorvoegsel rechtstreeks gebruiken of de openbare IP-adressen van het voorvoegsel verdelen over meerdere NAT-gatewayresources. NAT verzorgt al het verkeer naar het bereik van IP-adressen van het voorvoegsel. Het filteren van IP-adressen van uw implementaties is eenvoudiger.

NAT Gateway verwerkt automatisch al het uitgaande verkeer zonder klantconfiguratie. Door de gebruiker gedefinieerde routes zijn niet nodig. NAT heeft voorrang op andere uitgaande scenario's en vervangt de standaardinternetbestemming van een subnet.

Virtuele-machineschaalsets die virtuele machines maken met de modus Flexibele indeling hebben geen standaardtoegang voor uitgaand verkeer. Azure NAT Gateway is de aanbevolen uitgaande toegangsmethode voor virtuele-machineschaalsets Flexibele indelingsmodus.

Zie Wat is Azure NAT Gateway? voor meer informatie over Azure NAT Gateway.

Deze tabel bevat de methoden die u kunt gebruiken om een NAT-gatewayresource te maken.

| Wijze | Description |

|---|---|

| Azure-portal | Hiermee maakt u een virtueel netwerk, subnet, openbaar IP, NAT-gateway en een virtuele machine om de NAT-gatewayresource te testen. |

| Azure PowerShell | Bevat het gebruik van New-AzNatGateway om een NAT-gatewayresource te maken. Hiermee maakt u een virtueel netwerk, subnet, openbaar IP, NAT-gateway en een virtuele machine om de NAT-gatewayresource te testen. |

| Azure-CLI | Bevat het gebruik van az network nat gateway create om een NAT-gatewayresource te maken. Hiermee maakt u een virtueel netwerk, subnet, openbaar IP, NAT-gateway en een virtuele machine om de NAT-gatewayresource te testen. |

| Sjabloon | Hiermee maakt u een virtueel netwerk, subnet, openbaar IP- en NAT-gatewayresource. |

Azure Bastion

Azure Bastion wordt geïmplementeerd om beveiligde beheerconnectiviteit met virtuele machines in een virtueel netwerk te bieden. Met Azure Bastion Service kunt u veilig en naadloos RDP & SSH naar de VM's in uw virtuele netwerk verplaatsen. Azure Bastion maakt verbindingen mogelijk zonder een openbaar IP-adres beschikbaar te maken op de VIRTUELE machine. Verbindingen worden rechtstreeks vanuit Azure Portal gemaakt, zonder dat er een extra client/agent of stukje software nodig is. Azure Bastion ondersteunt openbare SKU-standaard-IP-adressen.

De prijzen per uur beginnen vanaf het moment dat Bastion wordt geïmplementeerd, ongeacht het uitgaande gegevensgebruik. Zie Prijzen en SKU's voor meer informatie. Als u Bastion implementeert als onderdeel van een zelfstudie of test, raden we u aan deze resource te verwijderen nadat u deze hebt gebruikt.

Zie Wat is Azure Bastion? voor meer informatie over Azure Bastion.

Deze tabel bevat de methoden die u kunt gebruiken om een Azure Bastion-implementatie te maken.

| Wijze | Description |

|---|---|

| Azure-portal | Hiermee maakt u een virtueel netwerk, subnetten, openbare IP, bastionhost en virtuele machines. |

| Azure PowerShell | Hiermee maakt u een virtueel netwerk, subnetten, openbare IP en bastionhost. Bevat het gebruik van New-AzBastion om de bastionhost te maken. |

| Azure-CLI | Hiermee maakt u een virtueel netwerk, subnetten, openbare IP en bastionhost. Bevat het gebruik van az network bastion create om de bastionhost te maken. |

| Sjabloon | Voor een voorbeeld van een sjabloonimplementatie die een Azure Bastion-host integreert met een voorbeeldimplementatie, raadpleegt u Quickstart: Een openbare load balancer maken om taken van VM's te verdelen met behulp van een ARM-sjabloon. |

Volgende stappen

Zie de zelfstudies voor Windows of Linux voor specifieke VM's voor het beheren van virtuele Azure-netwerken voor VM's.

Er zijn ook quickstarts over het verdelen van vm's en het maken van maximaal beschikbare toepassingen met behulp van de CLI of PowerShell

Het configureren van VNet-naar-VNet-verbindingen.

Meer informatie over de netwerkbandbreedte van virtuele machines.