Een punt-naar-site-verbinding configureren met behulp van verificatie via een certificaat (klassiek)

In dit artikel leest u hoe u een VNet maakt met een punt-naar-site-verbinding met behulp van het klassieke (verouderde) implementatiemodel. Deze configuratie maakt gebruik van certificaten, zelfondertekende door een certificeringsinstantie uitgegeven, om de client te verifiëren waarmee verbinding wordt gemaakt. Deze instructies zijn voor het klassieke implementatiemodel. U kunt geen gateway meer maken met het klassieke implementatiemodel. Zie in plaats daarvan de Resource Manager-versie van dit artikel .

Belangrijk

U kunt geen nieuwe virtuele netwerkgateways meer maken voor virtuele netwerken van het klassieke implementatiemodel (servicebeheer). Nieuwe virtuele netwerkgateways kunnen alleen worden gemaakt voor virtuele Resource Manager-netwerken.

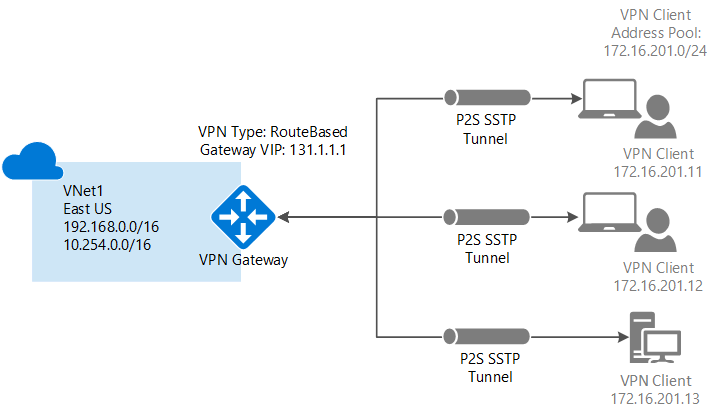

U gebruikt een punt-naar-site-VPN-gateway (P2S) om vanaf een afzonderlijke clientcomputer een beveiligde verbinding te maken met uw virtuele netwerk. Point-to-site-verbindingen zijn nuttig als u verbinding wilt maken met uw VNet vanaf een externe locatie. Een P2S-VPN is een uitstekende oplossing in plaats van een site-naar-site-VPN wanneer u maar een paar clients hebt die verbinding moeten maken met een VNet. Een P2S-verbinding wordt tot stand gebracht door deze te starten vanaf de clientcomputer.

Belangrijk

Het klassieke implementatiemodel ondersteunt alleen Windows VPN-clients en maakt gebruik van het SSTP-protocol (Secure Socket Tunneling Protocol), een VPN-protocol op basis van SSL. Voor de ondersteuning van niet-Windows VPN-clients, moet uw VNet worden gemaakt met het implementatiemodel van Resource Manager. Het Resource Manager-implementatiemodel biedt naast ondersteuning voor SSTP ook ondersteuning voor het VPN-type IKEv2. Zie Informatie over P2S-verbindingen voor meer informatie.

Notitie

Dit artikel is geschreven voor het klassieke (verouderde) implementatiemodel. U wordt aangeraden in plaats daarvan het meest recente Azure-implementatiemodel te gebruiken. Het Resource Manager-implementatiemodel is het nieuwste implementatiemodel en biedt meer opties en functiecompatibiliteit dan het klassieke implementatiemodel. Zie Implementatiemodellen en de status van uw resources begrijpen om inzicht te krijgen in het verschil tussen deze twee implementatiemodellen.

Als u een andere versie van dit artikel wilt gebruiken, gebruikt u de inhoudsopgave in het linkerdeelvenster.

Instellingen en vereisten

Vereisten

Voor punt-naar-site-certificaatverificatieverbindingen zijn de volgende items vereist. In dit artikel vindt u stappen waarmee u deze kunt maken.

- Een dynamische VPN-gateway.

- De openbare sleutel (CER-bestand) voor een basiscertificaat dat is geüpload naar Azure. Deze sleutel wordt beschouwd als een vertrouwd certificaat en wordt gebruikt voor verificatie.

- Op basis van het basiscertificaat wordt een clientcertificaat gegenereerd voor installatie op elke clientcomputer die wordt verbonden. Dit certificaat wordt gebruikt voor clientverificatie.

- Op elke clientcomputer die wordt verbonden, moet bovendien een VPN-clientconfiguratiepakket worden gegenereerd en geïnstalleerd. Het clientconfiguratiepakket configureert de systeemeigen VPN-client die zich al op het systeem bevindt met de benodigde gegevens om verbinding te maken met het VNet.

Punt-naar-site-verbindingen hebben geen VPN-apparaat of on-premises openbaar IP-adres nodig. De VPN-verbinding is gemaakt via SSTP (Secure Socket Tunneling Protocol). Wij ondersteunen SSTP versies 1.0, 1.1 en 1.2 aan de serverzijde. De client besluit welke versie moet worden gebruikt. Voor Windows 8.1 en hoger, gebruikt SSTP standaard 1.2.

Zie Over punt-naar-site-verbindingen en de veelgestelde vragen voor meer informatie.

Voorbeeldinstellingen

Gebruik de volgende waarden om een testomgeving te maken of verwijs ernaar om meer inzicht te krijgen in de voorbeelden in dit artikel:

- Resourcegroep: TestRG

- VNet-naam: VNet1

- Adresruimte: 192.168.0.0/16

In dit voorbeeld gebruiken we slechts één adresruimte. U kunt meer dan één adresruimte voor uw VNet hebben. - Subnetnaam: FrontEnd

- Subnetadresbereik: 192.168.1.0/24

- GatewaySubnet: 192.168.200.0/24

- Regio: (VS) VS - oost

- Clientadresruimte: 172.16.201.0/24

VPN-clients die verbinding maken met het VNet via deze punt-naar-site-verbinding, ontvangen een IP-adres van de opgegeven pool. - Verbindingstype: Punt-naar-site selecteren.

Controleer eerst of u een Azure-abonnement hebt. Als u nog geen Azure-abonnement hebt, kunt u uw voordelen als MSDN-abonnee activeren of u aanmelden voor een gratis account.

Een virtueel netwerk maken

Als u al beschikt over een VNet, controleert u of de instellingen compatibel zijn met het ontwerp van de VPN-gateway. Let met name op subnetten die mogelijk overlappen met andere netwerken.

- Navigeer via een browser naar de Azure Portal en log, indien nodig, in met uw Azure-account.

- Selecteer +Een resource maken. In het veld Marketplace doorzoeken typt u 'virtueel netwerk'. Zoek Virtual Network in de geretourneerde lijst en selecteer het om de pagina Virtueel netwerk te openen.

- Op de pagina Virtueel netwerk, onder de knop Maken, ziet u 'Implementeren met Resource Manager (wijzigen in klassiek)'. Resource Manager is de standaardinstelling voor het maken van een VNet. U wilt geen Resource Manager-VNet maken. Selecteer (naar klassiek) om een klassiek VNet te maken. Selecteer vervolgens het tabblad Overzicht en selecteer Maken.

- Configureer op de pagina Virtueel netwerk (klassiek) maken op het tabblad Basis de VNet-instellingen met de voorbeeldwaarden.

- Selecteer Beoordelen en maken om uw VNet te valideren.

- Validatie wordt uitgevoerd. Nadat het VNet is gevalideerd, selecteert u Maken.

DNS-instellingen zijn geen vereist onderdeel van deze configuratie, maar DNS is nodig als u naamomzetting tussen uw VM's wilt. Het opgeven van een waarde betekent niet dat er een nieuwe DNS-server wordt gemaakt. Het IP-adres van de DNS-server dat u opgeeft, moet het adres zijn van een DNS-server zijn die de namen kan omzetten voor de resources waarmee u verbinding maakt.

Nadat u uw virtuele netwerk hebt gemaakt, kunt u het IP-adres van een DNS-server toevoegen om de naamomzetting te verwerken. Open de instellingen voor uw virtuele netwerk, selecteer DNS-servers en voeg het IP-adres toe van de DNS-server die u wilt gebruiken voor naamomzetting.

- Zoek het virtuele netwerk in de portal.

- Selecteer DNS-servers op de pagina voor uw virtuele netwerk in de sectie Instellingen.

- Voeg een DNS-server toe.

- Als u uw instellingen wilt opslaan, selecteert u Opslaan boven aan de pagina.

Een VPN-gateway maken

Navigeer naar het VNet dat u hebt gemaakt.

Selecteer Gateway op de pagina VNet onder Instellingen. Op de pagina Gateway kunt u de gateway voor uw virtuele netwerk bekijken. Dit virtuele netwerk heeft nog geen gateway. Klik op de opmerking met de tekst Klik hier om een verbinding en een gateway toe te voegen.

Selecteer op de pagina Een VPN-verbinding en gateway configureren de volgende instellingen:

- Verbindingstype: punt-naar-site-verbinding

- Clientadresruimte: voeg het IP-adresbereik toe van waaruit de VPN-clients een IP-adres ontvangen wanneer er verbinding wordt gemaakt. Gebruik een privé-IP-adresbereik dat niet overlapt met de on-premises locatie waarvanaf u verbinding maakt of met het VNet waarmee u verbinding maakt.

Laat het selectievakje voor Geen gateway configureren op dit moment uitgeschakeld. We maken een gateway.

Selecteer onder aan de pagina Volgende: Gateway >.

Selecteer op het tabblad Gateway de volgende waarden:

- Grootte: De grootte is de gateway-SKU voor uw virtuele netwerkgateway. In de Azure-portal is de standaard-SKU ingesteld op Standaard. Zie Over VPN-gatewayinstellingen voor informatie over gateway-SKU's.

- Routeringstype: U moet Dynamisch selecteren voor een punt-naar-site-configuratie. Statische routering werkt niet.

- Gatewaysubnet: Dit veld is al automatisch ingevuld. U kunt de naam niet wijzigen. Als u de naam probeert te wijzigen met PowerShell of een andere manier, werkt de gateway niet goed.

- Adresbereik (CIDR-blok): Hoewel het mogelijk is om een gatewaysubnet zo klein als /29 te maken, raden we u aan een groter subnet te maken dat meer adressen bevat door ten minste /28 of /27 te selecteren. Als u dit doet, kunnen er voldoende adressen worden gebruikt voor mogelijke aanvullende configuraties die u in de toekomst mogelijk wilt hebben. Als u met gatewaysubnetten werkt, vermijd dan om een netwerkbeveiligingsgroep (NSG) te koppelen aan het gatewaysubnet. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw VPN-gateway mogelijk niet zoals verwacht.

Selecteer Beoordelen en maken om de instellingen te valideren.

Zodra de validatie is geslaagd, selecteert u Maken. Een VPN-gateway wordt binnen maximaal 45 minuten voltooid. De daadwerkelijke instelduur hangt af van de gateway-SKU die u selecteert.

Certificaten maken

Certificaten worden in Azure gebruikt om VPN-clients voor punt-naar-site-VPN's te verifiëren. U uploadt de informatie van de openbare sleutel over het basiscertificaat naar Azure. De openbare sleutel wordt dan beschouwd als vertrouwd. Clientcertificaten moeten worden gegenereerd op basis van het vertrouwde basiscertificaat en geïnstalleerd op elke clientcomputer. Dit gebeurt in het certificaatarchief Certificates-Current User\Personal\Certificates. Het certificaat wordt gebruikt om de client te verifiëren bij het maken van verbinding met het VNet.

Als u zelfondertekende certificaten gebruikt, moeten ze worden gemaakt met behulp van specifieke parameters. U kunt een zelfondertekend certificaat maken met behulp van de instructies voor PowerShell en Windows 10 of hoger of MakeCert. Het is belangrijk dat u de stappen volgt in deze instructies als u zelfondertekende basiscertificaten gebruikt en clientcertificaten uit het zelfondertekende basiscertificaat genereert. Anders zijn de certificaten die u maakt niet compatibel met P2S-verbindingen en treedt er een verbindingsfout op.

De openbare sleutel (.cer) voor het basiscertificaat verkrijgen

Het .cer-bestand voor het basiscertificaat verkrijgen. U kunt een basiscertificaat gebruiken dat is gegenereerd met een commerciële oplossing (aanbevolen) of een zelfondertekend certificaat genereren. Nadat u het basiscertificaat hebt gemaakt, exporteert u de gegevens van het openbare certificaat (niet de persoonlijke sleutel) als een X.509 CER-bestand dat is gecodeerd met Base64. U uploadt dit bestand later naar Azure.

Bedrijfscertificaat: Als u een bedrijfsoplossing gebruikt, kunt u uw bestaande certificaatketen gebruiken. Haal het CER-bestand op dat u wilt gebruiken voor het basiscertificaat.

Zelfondertekend basiscertificaat: als u geen bedrijfscertificaatoplossing gebruikt, maakt u een zelfondertekend basiscertificaat. Anders zijn de certificaten die u maakt niet compatibel met uw P2S-verbindingen en ontvangen clients een verbindingsfout wanneer ze verbinding proberen te maken. U kunt Azure PowerShell, MakeCert of OpenSSL gebruiken. In de stappen in de volgende artikelen wordt beschreven hoe u een compatibel, zelfondertekend basiscertificaat genereert:

- PowerShell-instructies voor Windows 10 of hoger: voor deze instructies is PowerShell vereist op een computer met Windows 10 of hoger. Clientcertificaten die worden gegenereerd op basis van het basiscertificaat kunnen op alle ondersteunde P2S-clients worden ondersteund.

- MakeCert-instructies: Gebruik MakeCert om certificaten te genereren als u geen toegang hebt tot een computer met Windows 10 of hoger. MakeCert is inmiddels afgeschaft, maar u kunt het nog wel gebruiken om certificaten te genereren. Clientcertificaten die u genereert op basis van het basiscertificaat kunnen worden geïnstalleerd op alle ondersteunde P2S-clients.

- Linux - OpenSSL-instructies

- Linux - strongSwan-instructies

Een clientcertificaat genereren

Op elke clientcomputer die u verbinding maakt met een VNet met een punt-naar-site-verbinding, moet een clientcertificaat zijn geïnstalleerd. U genereert het clientcertificaat op basis van het basiscertificaat en installeert het clientcertificaat op elke clientcomputer. Als u geen geldig clientcertificaat hebt geïnstalleerd en de client probeert verbinding te maken met het VNet, mislukt de verificatie.

U kunt een uniek certificaat genereren voor elke client of hetzelfde certificaat gebruiken voor meerdere clients. Het voordeel van het genereren van unieke clientcertificaten is dat het mogelijk is om één certificaat in te trekken. Anders moet u, als meerdere clients hetzelfde certificaat voor verificatie gebruiken en u het certificaat intrekt, nieuwe certificaten genereren en installeren voor elke client die dat certificaat voor verificatie gebruikt.

U kunt clientcertificaten genereren op de volgende manieren:

Commercieel certificaat

Als u een commerciële certificeringsoplossing gebruikt, genereert u een clientcertificaat met de algemene waarde-indeling name@yourdomain.com. Gebruik deze indeling in plaats van de indeling domeinnaam\gebruikersnaam.

Zorg ervoor dat het clientcertificaat dat u verleent, is gebaseerd op de certificaatsjabloon voor Gebruiker met Clientverificatie als het eerste item in de lijst. U kunt het certificaat controleren door op het clientcertificaat te dubbelklikken en Enhanced Key Usage (Uitgebreid sleutelgebruik) weer te geven op het tabblad Details.

Zelfondertekend basiscertificaat: volg de stappen in een van de volgende P2S-certificaatartikelen, zodat de clientcertificaten die u maakt compatibel zijn met uw P2S-verbindingen.

Als u een clientcertificaat genereert op basis van een zelfondertekend basiscertificaat, wordt het certificaat automatisch geïnstalleerd op de computer die u hebt gebruikt om het certificaat te genereren. Als u een clientcertificaat op een andere clientcomputer wilt installeren, moet u het certificaat samen met de gehele certificaatketen exporteren als PFX-bestand. Hiermee maakt u een PFX-bestand met alle gegevens van het basiscertificaat die nodig zijn voor de verificatie van de client.

De stappen in deze artikelen zijn bedoeld om een compatibel clientcertificaat te maken dat u kunt exporteren en distribueren.

PowerShell-instructies voor Windows 10 of hoger: voor deze instructies is Windows 10 of hoger vereist en PowerShell om certificaten te genereren. De gegenereerde certificaten kunnen worden geïnstalleerd op alle ondersteunde P2S-clients.

MakeCert-instructies: Gebruik MakeCert als u geen toegang hebt tot een Computer met Windows 10 of hoger voor het genereren van certificaten. MakeCert is inmiddels afgeschaft, maar u kunt het nog wel gebruiken om certificaten te genereren. U kunt de gegenereerde certificaten installeren op alle ondersteunde P2S-clients.

Linux: Zie strongSwan - of OpenSSL-instructies .

Het CER-bestand van het basiscertificaat uploaden

Wanneer de gateway is gemaakt, uploadt u het CER-bestand (dat de informatie over de openbare sleutel bevat) voor een vertrouwd basiscertificaat voor de Azure-server. Uploadt de persoonlijke sleutel voor het basiscertificaat niet. Nadat u het certificaat hebt geüpload, kan Azure daarmee clients met een geïnstalleerd clientcertificaat (gemaakt op basis van het vertrouwde basiscertificaat) verifiëren. Indien nodig kunt u later aanvullende vertrouwde basiscertificaatbestanden uploaden (maximaal 20).

- Navigeer naar het virtuele netwerk dat u hebt gemaakt.

- Selecteer punt-naar-site-verbindingen onder Instellingen.

- Selecteer Certificaat beheren.

- Selecteer Uploaden.

- Selecteer in het deelvenster Een certificaat uploaden het mappictogram en navigeer naar het certificaat dat u wilt uploaden.

- Selecteer Uploaden.

- Nadat het certificaat is geüpload, kunt u het bekijken op de pagina Certificaat beheren. Mogelijk moet u Vernieuwen selecteren om het certificaat weer te geven dat u zojuist hebt geüpload.

De client configureren

Als u verbinding wilt maken met een VNet met behulp van een punt-naar-site-VPN, moet op elke client een pakket worden geïnstalleerd om de systeemeigen Windows VPN-client te configureren. Met het configuratiepakket wordt de systeemeigen Windows VPN-client geconfigureerd met de instellingen die nodig zijn om verbinding te maken met het virtuele netwerk.

U kunt hetzelfde configuratiepakket voor de VPN-client gebruiken op elke clientcomputer, mits de versie overeenkomt met de architectuur van de client. Zie Over punt-naar-site-verbindingen en de veelgestelde vragen voor de lijst met ondersteunde clientbesturingssystemen.

Een configuratiepakket voor VPN-clients genereren en installeren

Navigeer naar de instellingen voor punt-naar-site-verbindingen voor uw VNet.

Selecteer boven aan de pagina het downloadpakket dat overeenkomt met het clientbesturingssysteem waarop het wordt geïnstalleerd:

- Voor 64-bits clients selecteert u de VPN-client (64-bits).

- Voor 32-bits clients selecteert u de VPN-client (32-bits).

Azure genereert een pakket met de specifieke instellingen die de client nodig heeft. Telkens wanneer u wijzigingen aanbrengt in het VNet of de gateway, moet u een nieuw clientconfiguratiepakket downloaden en installeren op uw clientcomputers.

Nadat het pakket is gegenereerd, selecteert u Downloaden.

Installeer het clientconfiguratiepakket op uw clientcomputer. Als u tijdens de installatie een SmartScreen-pop-up ziet met de mededeling dat Windows uw pc heeft beveiligd, selecteert u Meer informatie en selecteert u Toch uitvoeren. U kunt het pakket ook opslaan en op andere clientcomputers installeren.

Een clientcertificaat installeren

Voor deze oefening, toen u het clientcertificaat hebt gegenereerd, werd het automatisch geïnstalleerd op uw computer. Als u een P2S-verbinding wilt maken vanaf een andere clientcomputer dan de clientcomputer die wordt gebruikt om de clientcertificaten te genereren, moet u het gegenereerde clientcertificaat op die computer installeren.

Wanneer u een clientcertificaat installeert, hebt u het wachtwoord nodig dat is gemaakt tijdens het exporteren van het clientcertificaat. Normaal gesproken kunt u het certificaat installeren door erop dubbel te klikken. Zie Een geëxporteerd clientcertificaat installeren voor meer informatie.

Verbinding maken met uw VNet

Notitie

U moet beheerdersrechten hebben op de clientcomputer waarmee u de verbinding tot stand brengt.

- Ga op de clientcomputer naar VPN-instellingen.

- Selecteer het VPN dat u hebt gemaakt. Als u de voorbeeldinstellingen hebt gebruikt, wordt de verbinding gelabeld als Group TestRG VNet1.

- Selecteer Verbinding maken.

- Selecteer Verbinding maken in het vak Windows Azure Virtual Network. Als er een pop-upbericht over het certificaat wordt weergegeven, selecteert u Doorgaan met verhoogde bevoegdheden en Ja om configuratiewijzigingen te accepteren.

- Wanneer de verbinding is geslaagd, ziet u een melding Verbonden .

Als u problemen hebt met de verbinding, controleer dan het volgende:

Als u een clientcertificaat hebt geëxporteerd met de Wizard Certificaat exporteren, moet u ervoor zorgen dat u dit als een .pfx-bestand exporteert en dat u Indien mogelijk alle certificaten in het certificeringspad opnemen hebt geselecteerd. Als u het certificaat met behulp van deze waarde exporteert, worden de gegevens van het basiscertificaat ook geëxporteerd. Nadat u het certificaat op de clientcomputer hebt geïnstalleerd, wordt het basiscertificaat in het .pbx-bestand ook geïnstalleerd. Open Gebruikerscertificaten beheren en selecteer Vertrouwde basiscertificeringsinstanties\Certificaten om te controleren of het basiscertificaat is geïnstalleerd. Controleer of het basiscertificaat wordt vermeld, anders werkt de verificatie niet.

Als u een certificaat hebt gebruikt dat is uitgegeven door een CA-oplossingen voor ondernemingen en u niet kunt verifiëren, controleert u de verificatievolgorde op het clientcertificaat. Controleer de verificatievolgorde door dubbel te klikken in het clientcertificaat, het tabblad Details te selecteren en vervolgens Enhanced Key Usage. Zorg ervoor dat Clientverificatie het eerste item in de lijst is. Als dat niet het geval is, moet u een clientcertificaat op basis van de gebruikerssjabloon verlenen waarin Clientverificatie het eerste item is in de lijst.

Zie Troubleshoot P2S connections (Problemen met P2S-verbindingen oplossen) voor extra informatie over het oplossen van problemen met P2S,.

De VPN-verbinding controleren

Controleer of uw VPN-verbinding actief is. Open een opdrachtprompt met verhoogde bevoegdheid op de clientcomputer en voer ipconfig/all uit.

Bekijk de resultaten. Het IP-adres dat u hebt ontvangen, is een van de adressen binnen het adresbereik van de punt-naar-site-verbinding dat u hebt opgegeven tijdens het maken van het VNet. De resultaten moeten er als volgt uitzien:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Verbinding maken met een virtuele machine

Maak een verbinding met het externe bureaublad om verbinding te maken met een VM die op uw VNet is geïmplementeerd. De beste manier om te controleren of u verbinding met uw VM kunt maken is door verbinding te maken met het privé-IP-adres ervan in plaats van de computernaam. Op die manier test u of u verbinding kunt maken, niet of naamomzetting correct is geconfigureerd.

- Zoek het privé-IP-adres voor de VM. Als u het privé-IP-adres van een VM zoekt, bekijkt u de eigenschappen voor de VM in de Azure-portal of u gebruikt PowerShell.

- Controleer of u met uw VNet bent verbonden met de punt-naar-site-VPN-verbinding.

- Als u Verbinding met extern bureaublad wilt openen, voert u RDP of Verbinding met extern bureaublad in het zoekvak op de taakbalk in en selecteert u Verbinding met extern bureaublad. U kunt deze ook openen via de opdracht mstsc in PowerShell.

- Voer het privé-IP-adres van de VM in Verbinding met extern bureaublad in. Selecteer zo nodig Opties weergeven om aanvullende instellingen aan te passen en maak vervolgens verbinding.

Problemen met de RDP-verbinding met een VM oplossen

Als u problemen ondervindt bij het verbinding maken met een virtuele machine via de VPN-verbinding, kunt u een aantal zaken controleren.

- Controleer of uw VPN-verbinding tot stand is gebracht.

- Controleer of u verbinding maakt met het privé-IP-adres voor de VM.

- Gebruik de opdracht ipconfig om het IPv4-adres te controleren dat is toegewezen aan de ethernetadapter op de computer waarmee u de verbinding tot stand brengt. Als het IP-adres zich binnen het adresbereik bevindt van het VNet waarmee u verbinding maakt of binnen het adresbereik van uw VPNClientAddressPool, heeft u te maken met een overlappende adresruimte. Als uw adresruimte op deze manier overlapt, kan het netwerkverkeer Azure niet bereiken en blijft het in het lokale netwerk.

- Als u verbinding met de VM kunt maken met behulp van het privé-IP-adres, maar niet met de computernaam, controleert u of DNS correct is geconfigureerd. Zie Naamomzetting voor VM's voor meer informatie over de werking van naamomzetting voor VM's.

- Controleer of het configuratiepakket voor de VPN-client wordt gegenereerd nadat u de IP-adressen van de DNS-server heeft opgegeven voor het VNet. Als u de IP-adressen van de DNS-server bijwerkt, genereert en installeert u een nieuw configuratiepakket voor de VPN-client.

Zie Troubleshoot Remote Desktop connections to a VM (Problemen met Extern-bureaubladverbindingen met een VM oplossen) voor meer informatie over het oplossen van problemen.

Vertrouwde basiscertificaten toevoegen of verwijderen

U kunt vertrouwde basiscertificaat toevoegen in en verwijderen uit Azure. Wanneer u een basiscertificaat verwijdert, kunnen clients met een certificaat dat is gegenereerd op basis van dat basiscertificaat niet meer worden geverifieerd en geen verbinding maken. Om deze clients opnieuw te kunnen verifiëren en verbinding te laten maken, moet u een nieuw clientcertificaat installeren dat is gegenereerd op basis van een basiscertificaat dat in Azure wordt vertrouwd.

Een vertrouwd basiscertificaat toevoegen

U kunt maximaal 20 vertrouwde basiscertificaten .cer bestanden toevoegen aan Azure door hetzelfde proces te gebruiken dat u hebt gebruikt om het eerste vertrouwde basiscertificaat toe te voegen.

Een vertrouwd basiscertificaat verwijderen

- Selecteer In de sectie Punt-naar-site-verbindingen van de pagina voor uw VNet de optie Certificaat beheren.

- Selecteer het beletselteken naast het certificaat dat u wilt verwijderen en selecteer vervolgens Verwijderen.

Een clientcertificaat intrekken

U kunt zo nodig een clientcertificaat intrekken. Met de certificaatintrekkingslijst kunt u selectief punt-naar-site-verbinding weigeren op basis van afzonderlijke clientcertificaten. Deze methode wijkt af van het verwijderen van een vertrouwd basiscertificaat. Als u een vertrouwd .cer-basiscertificaat uit Azure verwijdert, wordt de toegang ingetrokken voor alle clientcertificaten die zijn gegenereerd/ondertekend door het ingetrokken basiscertificaat. Als u in plaats van een basiscertificaat een clientcertificaat intrekt, kunt u de certificaten die zijn gegenereerd op basis van het basiscertificaat, blijven gebruiken voor verificatie van de punt-naar-site-verbinding.

De algemene procedure is het basiscertificaat te gebruiken om de toegang te beheren op het team- of organisatieniveau, terwijl u ingetrokken clientcertificaten gebruikt voor nauwkeuriger toegangsbeheer bij afzonderlijke gebruikers.

U kunt een clientcertificaat intrekken door de vingerafdruk toe te voegen aan de intrekkingslijst.

- Haal de vingerafdruk voor het clientcertificaat op. Zie voor meer informatie De vingerafdruk van een certificaat ophalen.

- Kopieer de gegevens naar een teksteditor en verwijder de spaties, zodat u een doorlopende tekenreeks overhoudt.

- Navigeer naar punt-naar-site-VPN-verbinding en selecteer vervolgens Certificaat beheren.

- Selecteer Intrekkingslijst om de pagina Intrekkingslijst te openen.

- Plak in Vingerafdruk de vingerafdruk van het certificaat als een doorlopende regel tekst, zonder spaties.

- Selecteer + Toevoegen aan lijst om de vingerafdruk toe te voegen aan de certificaatintrekkingslijst (CRL).

Nadat het bijwerken is voltooid, kan het certificaat niet meer worden gebruikt om verbinding te maken. Clients die verbinding proberen te maken met behulp van het certificaat, ontvangen een bericht waarin wordt gemeld dat het certificaat niet meer geldig is.

Veelgestelde vragen

Deze veelgestelde vragen zijn van toepassing op P2S-verbindingen die gebruikmaken van het klassieke implementatiemodel.

Welke clientbesturingssystemen kan ik gebruiken met punt-naar-site?

De volgende clientbesturingssystemen worden ondersteund:

- Windows 7 (32-bits en 64-bits)

- Windows Server 2008 R2 (alleen 64-bits)

- Windows 8 (32-bits en 64-bits)

- Windows 8.1 (32-bits en 64-bits)

- Windows Server 2012 (alleen 64-bits)

- Windows Server 2012 R2 (alleen 64-bits)

- Windows 10

- Windows 11

Kan ik een software-VPN-client gebruiken die SSTP ondersteunt voor punt-naar-site?

Nee Ondersteuning is beperkt tot de vermelde versies van het Windows-besturingssysteem.

Hoeveel VPN-clienteindpunten kunnen er bestaan in mijn punt-naar-site-configuratie?

Het aantal VPN-clienteindpunten is afhankelijk van uw gateway-SKU en -protocol.

| VPN Gateway Generatie |

SKU | S2S/VNet-naar-VNet Tunnels |

P2S SSTP-verbindingen |

P2S IKEv2/OpenVPN-verbindingen |

Aggregaat Doorvoerbenchmark |

BGP | Zone-redundant | Ondersteund aantal vm's in het virtuele netwerk |

|---|---|---|---|---|---|---|---|---|

| Generatie1 | Basic | Max. 10 | Max. 128 | Niet ondersteund | 100 Mbps | Niet ondersteund | Nee | 200 |

| Generatie1 | VpnGw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Ondersteund | Nee | 450 |

| Generatie1 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Ondersteund | Nee | 1300 |

| Generatie1 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbps | Ondersteund | Nee | 4000 |

| Generatie1 | VpnGw1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Ondersteund | Ja | 1000 |

| Generatie1 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Ondersteund | Ja | 2000 |

| Generatie1 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbps | Ondersteund | Ja | 5000 |

| Generatie2 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbps | Ondersteund | Nee | 685 |

| Generatie2 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbps | Ondersteund | Nee | 2240 |

| Generatie2 | VpnGw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Ondersteund | Nee | 5300 |

| Generatie2 | VpnGw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Ondersteund | Nee | 6700 |

| Generatie2 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbps | Ondersteund | Ja | 2000 |

| Generatie2 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbps | Ondersteund | Ja | 3300 |

| Generatie2 | VpnGw4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Ondersteund | Ja | 4400 |

| Generatie2 | VpnGw5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Ondersteund | Ja | 9000 |

Kan ik mijn eigen interne PKI-basis-CA gebruiken voor punt-naar-site-connectiviteit?

Ja. Voorheen konen alleen zelfondertekende basiscertificaten worden gebruikt. U kunt nog maximaal twintig basiscertificaten uploaden.

Kan ik proxy's en firewalls doorkruisen met behulp van punt-naar-site?

Ja. SSTP (Secure Socket Tunneling Protocol) wordt gebruikt om firewalls te passeren. Deze tunnel wordt weergegeven als een HTTPS-verbinding.

Als ik een clientcomputer die is geconfigureerd voor punt-naar-site opnieuw opstart, wordt de VPN automatisch opnieuw verbonden?

Standaard wordt de VPN-verbinding niet automatisch op de clientcomputer hersteld.

Biedt punt-naar-site ondersteuning voor automatisch opnieuw verbinding maken en DDNS op de VPN-clients?

Nee Automatisch opnieuw verbinding maken en DDNS worden momenteel niet ondersteund in punt-naar-site-VPN's.

Kan ik site-naar-site- en punt-naar-site-configuraties voor hetzelfde virtuele netwerk hebben?

Ja. Beide oplossingen werken als de gateway een op RouteBased-type VPN heeft. Voor het klassieke implementatiemodel hebt u een dynamische gateway nodig. Punt-naar-site wordt niet ondersteund voor VPN-gateways of gateways voor statische routering die gebruikmaken van de cmdlet -VpnType PolicyBased .

Kan ik een punt-naar-site-client configureren om tegelijkertijd verbinding te maken met meerdere virtuele netwerken?

Ja. De virtuele netwerken kunnen echter geen overlappende IP-voorvoegsels hebben en de punt-naar-site-adresruimten mogen niet overlappen tussen de virtuele netwerken.

Hoeveel doorvoer kan ik verwachten via site-naar-site- of punt-naar-site-verbindingen?

Het is moeilijk om de exacte doorvoer van de VPN-tunnels te onderhouden. IPSec en SSTP zijn cryptografisch zware VPN-protocollen. Doorvoer wordt ook beperkt door de latentie en bandbreedte tussen uw locatie en het internet.

Volgende stappen

Wanneer de verbinding is voltooid, kunt u virtuele machines aan uw virtuele netwerken toevoegen. Zie Virtuele machines voor meer informatie.

Zie Overzicht van VM-netwerken in Azure en onder Linux voor meer informatie over netwerken en virtuele Linux-machines.

Voor informatie over probleemoplossing voor P2S bekijkt u Troubleshoot Azure point-to-site connections (Problemen met punt-naar-site-verbindingen in Azure oplossen).