Serverinstellingen configureren voor P2S VPN Gateway-certificaatverificatie

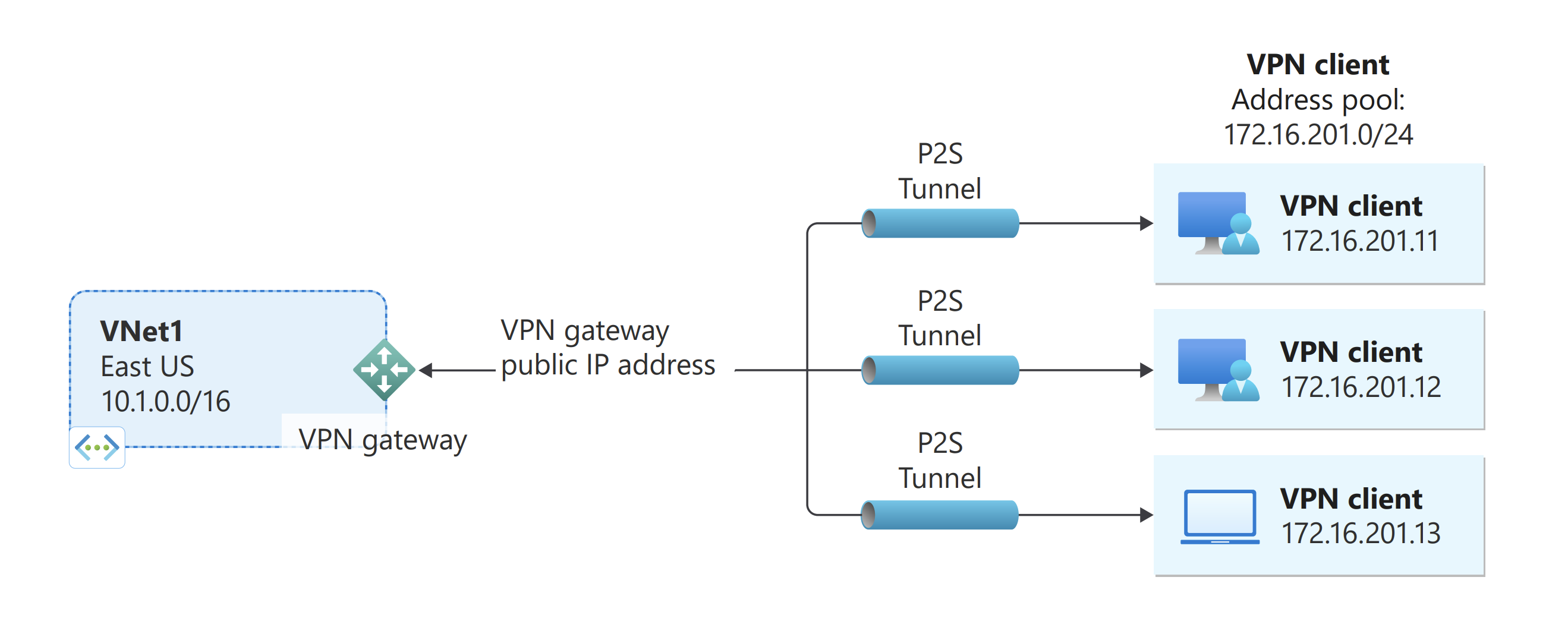

Dit artikel helpt u bij het configureren van de benodigde punt-naar-site(P2S)-serverinstellingen voor VPN Gateway, zodat u veilig afzonderlijke clients met Windows, Linux of macOS kunt verbinden met een virtueel Azure-netwerk (VNet). P2S VPN-verbindingen zijn handig wanneer u vanaf een externe locatie verbinding wilt maken met uw virtuele netwerk, bijvoorbeeld wanneer u thuis of een vergadering thuis werkt. U kunt P2S ook gebruiken in plaats van een site-naar-site-VPN (S2S) wanneer u slechts een paar clients hebt die verbinding moeten maken met een virtueel netwerk.

P2S-verbindingen vereisen geen VPN-apparaat of een openbaar IP-adres. Er zijn verschillende configuratieopties beschikbaar voor P2S. Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-VPN.

In de stappen in dit artikel wordt Azure Portal gebruikt om uw Azure VPN-gateway te configureren voor punt-naar-site-certificaatverificatie.

P2S Azure-certificaatverificatieverbindingen gebruiken de volgende items:

- Een op route gebaseerde VPN-gateway (niet op basis van beleid). Zie VPN Gateway-instellingen voor meer informatie over het VPN-type.

- De openbare sleutel (CER-bestand) voor een basiscertificaat dat is geüpload naar Azure. Zodra het certificaat is geüpload, wordt het beschouwd als een vertrouwd certificaat en wordt het gebruikt voor verificatie.

- Een clientcertificaat dat is gegenereerd op basis van het basiscertificaat. Het clientcertificaat dat is geïnstalleerd op elke clientcomputer die met het VNet verbinding zal maken. Dit certificaat wordt gebruikt voor clientverificatie.

- Configuratiebestanden voor VPN-clients. De VPN-client wordt geconfigureerd met behulp van configuratiebestanden van de VPN-client. Deze bestanden bevatten de benodigde informatie voor de client om verbinding te maken met het VNet. Elke client die verbinding maakt, moet worden geconfigureerd met behulp van de instellingen in de configuratiebestanden.

Vereisten

In dit artikel wordt ervan uitgegaan dat de volgende vereisten zijn:

- Een Azure Virtual Network.

- Een op route gebaseerde VPN-gateway die compatibel is met de P2S-configuratie die u wilt maken en de verbinding maken met VPN-clients. Zie de VPN-clienttabel om te bepalen welke P2S-configuratie u nodig hebt. Als uw gateway gebruikmaakt van de Basic-SKU, moet u begrijpen dat de Basic-SKU P2S-beperkingen heeft en geen ONDERSTEUNING biedt voor IKEv2- of RADIUS-verificatie. Zie Over gateway-SKU's voor meer informatie.

Als u nog geen werkende VPN-gateway hebt die compatibel is met de P2S-configuratie die u wilt maken, raadpleegt u Een VPN-gateway maken en beheren. Maak een compatibele VPN-gateway en ga vervolgens terug naar dit artikel om P2S-instellingen te configureren.

Certificaten genereren

Certificaten worden door Azure gebruikt om clients te verifiëren die verbinding maken met een virtueel netwerk via een punt-naar-site-VPN-verbinding. Als u beschikt over het basiscertificaat, uploadt u de gegevens van de openbare sleutel naar Azure. Het basiscertificaat wordt vervolgens als 'vertrouwd' beschouwd door Azure voor verbinding met het virtuele netwerk via P2S.

U kunt ook clientcertificaten genereren op basis van het vertrouwde basiscertificaat en deze vervolgens op elke clientcomputer installeren. Het clientcertificaat wordt gebruikt om de client te verifiëren wanneer er een verbinding met het virtuele netwerk wordt gestart.

Het basiscertificaat moet worden gegenereerd en geëxtraheerd voordat u de punt-naar-site-gateway-instellingen configureert.

Een basiscertificaat genereren

Het .cer-bestand voor het basiscertificaat verkrijgen. U kunt een basiscertificaat gebruiken dat is gegenereerd met een commerciële oplossing (aanbevolen) of een zelfondertekend certificaat genereren. Nadat u het basiscertificaat hebt gemaakt, exporteert u de gegevens van het openbare certificaat (niet de persoonlijke sleutel) als een X.509 CER-bestand dat is gecodeerd met Base64. U uploadt dit bestand later naar Azure.

Bedrijfscertificaat: Als u een bedrijfsoplossing gebruikt, kunt u uw bestaande certificaatketen gebruiken. Haal het CER-bestand op dat u wilt gebruiken voor het basiscertificaat.

Zelfondertekend basiscertificaat: als u geen bedrijfscertificaatoplossing gebruikt, maakt u een zelfondertekend basiscertificaat. Anders zijn de certificaten die u maakt niet compatibel met uw P2S-verbindingen en ontvangen clients een verbindingsfout wanneer ze verbinding proberen te maken. U kunt Azure PowerShell, MakeCert of OpenSSL gebruiken. In de stappen in de volgende artikelen wordt beschreven hoe u een compatibel, zelfondertekend basiscertificaat genereert:

- PowerShell-instructies voor Windows 10 of hoger: voor deze instructies is PowerShell vereist op een computer met Windows 10 of hoger. Clientcertificaten die worden gegenereerd op basis van het basiscertificaat kunnen op alle ondersteunde P2S-clients worden ondersteund.

- MakeCert-instructies: Gebruik MakeCert om certificaten te genereren als u geen toegang hebt tot een computer met Windows 10 of hoger. MakeCert is inmiddels afgeschaft, maar u kunt het nog wel gebruiken om certificaten te genereren. Clientcertificaten die u genereert op basis van het basiscertificaat kunnen worden geïnstalleerd op alle ondersteunde P2S-clients.

- Linux - OpenSSL-instructies

- Linux - strongSwan-instructies

Clientcertificaten genereren

Op elke clientcomputer die u verbinding maakt met een VNet met een punt-naar-site-verbinding, moet een clientcertificaat zijn geïnstalleerd. U genereert het clientcertificaat op basis van het basiscertificaat en installeert het clientcertificaat op elke clientcomputer. Als u geen geldig clientcertificaat hebt geïnstalleerd en de client probeert verbinding te maken met het VNet, mislukt de verificatie.

U kunt een uniek certificaat genereren voor elke client of hetzelfde certificaat gebruiken voor meerdere clients. Het voordeel van het genereren van unieke clientcertificaten is dat het mogelijk is om één certificaat in te trekken. Anders moet u, als meerdere clients hetzelfde certificaat voor verificatie gebruiken en u het certificaat intrekt, nieuwe certificaten genereren en installeren voor elke client die dat certificaat voor verificatie gebruikt.

U kunt clientcertificaten genereren op de volgende manieren:

Commercieel certificaat

Als u een commerciële certificeringsoplossing gebruikt, genereert u een clientcertificaat met de algemene waarde-indeling name@yourdomain.com. Gebruik deze indeling in plaats van de indeling domeinnaam\gebruikersnaam.

Zorg ervoor dat het clientcertificaat dat u verleent, is gebaseerd op de certificaatsjabloon voor Gebruiker met Clientverificatie als het eerste item in de lijst. U kunt het certificaat controleren door op het clientcertificaat te dubbelklikken en Enhanced Key Usage (Uitgebreid sleutelgebruik) weer te geven op het tabblad Details.

Zelfondertekend basiscertificaat: volg de stappen in een van de volgende P2S-certificaatartikelen, zodat de clientcertificaten die u maakt compatibel zijn met uw P2S-verbindingen.

Als u een clientcertificaat genereert op basis van een zelfondertekend basiscertificaat, wordt het certificaat automatisch geïnstalleerd op de computer die u hebt gebruikt om het certificaat te genereren. Als u een clientcertificaat op een andere clientcomputer wilt installeren, moet u het certificaat samen met de gehele certificaatketen exporteren als PFX-bestand. Hiermee maakt u een PFX-bestand met alle gegevens van het basiscertificaat die nodig zijn voor de verificatie van de client.

De stappen in deze artikelen zijn bedoeld om een compatibel clientcertificaat te maken dat u kunt exporteren en distribueren.

PowerShell-instructies voor Windows 10 of hoger: voor deze instructies is Windows 10 of hoger vereist en PowerShell om certificaten te genereren. De gegenereerde certificaten kunnen worden geïnstalleerd op alle ondersteunde P2S-clients.

MakeCert-instructies: Gebruik MakeCert als u geen toegang hebt tot een Computer met Windows 10 of hoger voor het genereren van certificaten. MakeCert is inmiddels afgeschaft, maar u kunt het nog wel gebruiken om certificaten te genereren. U kunt de gegenereerde certificaten installeren op alle ondersteunde P2S-clients.

Linux: Zie strongSwan - of OpenSSL-instructies .

De VPN-clientadrespool toevoegen

De clientadrespool bestaat uit een privé-IP-adresbereik dat u opgeeft. De clients die verbinding maken via een punt-naar-site-VPN ontvangen dynamisch een IP-adres uit dit bereik. Gebruik een privé-IP-adresbereik dat niet overlapt met de on-premises locatie waaruit u verbinding maakt of het VNet waarmee u verbinding wilt maken. Als u meerdere protocollen configureert en SSTP een van de protocollen is, wordt de geconfigureerde adresgroep gelijk verdeeld tussen de geconfigureerde protocollen.

Ga in Azure Portal naar uw VPN-gateway.

Selecteer op de pagina voor uw gateway in het linkerdeelvenster punt-naar-site-configuratie.

Klik op Nu configureren om de configuratiepagina te openen.

Op de pagina Punt-naar-site-configuratie kunt u in het vak Adresgroep het bereik met privé-IP-adressen toevoegen dat u wilt gebruiken. VPN-clients ontvangen dynamisch een IP-adres uit het bereik dat u opgeeft. Het minimale subnetmasker is 29 bits voor actief/passief en 28 bits voor actieve/actieve configuratie.

Ga door naar de volgende sectie om meer instellingen te configureren.

Geef het tunnel- en verificatietype op

In deze sectie geeft u het tunneltype en het verificatietype op. Deze instellingen kunnen complex worden. U kunt opties selecteren die meerdere tunneltypen bevatten in de vervolgkeuzelijst, zoals IKEv2 en OpenVPN(SSL) of IKEv2 en SSTP (SSL). Alleen bepaalde combinaties van tunneltypen en verificatietypen zijn beschikbaar.

Het tunneltype en het verificatietype moeten overeenkomen met de VPN-clientsoftware die u wilt gebruiken om verbinding te maken met Azure. Wanneer u verschillende VPN-clients hebt die verbinding maken vanuit verschillende besturingssystemen, is het plannen van het tunneltype en het verificatietype belangrijk. In de volgende tabel ziet u beschikbare tunneltypen en verificatietypen die betrekking hebben op VPN-clientsoftware.

VPN-clienttabel

| Verificatie | Tunneltype | Clientbesturingssysteem | VPN-client |

|---|---|---|---|

| Certificaat | |||

| IKEv2, SSTP | Windows | Systeemeigen VPN-client | |

| IKEv2 | macOS | Systeemeigen VPN-client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-client OpenVPN-clientversie 2.x OpenVPN-clientversie 3.x |

|

| OpenVPN | macOS | OpenVPN-client | |

| OpenVPN | iOS | OpenVPN-client | |

| OpenVPN | Linux | Azure VPN-client OpenVPN-client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-client | |

| OpenVPN | macOS | Azure VPN-client | |

| OpenVPN | Linux | Azure VPN-client |

Notitie

Als u geen tunneltype of verificatietype ziet op de configuratiepagina van punt-naar-site, gebruikt uw gateway de Basic-SKU. De basis-SKU ondersteunt geen IKEv2- of RADIUS-verificatie. Als u deze instellingen wilt gebruiken, moet u de gateway verwijderen en opnieuw maken met behulp van een andere gateway-SKU.

Selecteer bij Tunneltype het tunneltype dat u wilt gebruiken. Voor deze oefening selecteert u IKEv2 en OpenVPN (SSL) in de vervolgkeuzelijst.

Selecteer Azure-certificaat in de vervolgkeuzelijst voor verificatietype.

Nog een openbaar IP-adres toevoegen

Als u een gateway voor de actief-actieve modus hebt, moet u een derde openbaar IP-adres opgeven om punt-naar-site te configureren. In het voorbeeld maken we het derde openbare IP-adres met behulp van de voorbeeldwaarde VNet1GWpip3. Als uw gateway zich niet in de modus Actief-Actief bevindt, hoeft u geen ander openbaar IP-adres toe te voegen.

Informatie over de openbare sleutel van het basiscertificaat uploaden

In deze sectie uploadt u gegevens van een openbaar basiscertificaat naar Azure. Zodra de gegevens van het openbare certificaat zijn geüpload, gebruikt Azure deze om verbinding te maken met clients. De clients die verbinding maken, hebben een geïnstalleerd clientcertificaat dat is gegenereerd op basis van het vertrouwde basiscertificaat.

Zorg ervoor dat u het basiscertificaat hebt geëxporteerd als een met Base-64 gecodeerde X.509 (. CER) -bestand in de vorige stappen. U moet het certificaat in deze indeling exporteren, zodat u het certificaat met een teksteditor kunt openen. U hoeft de persoonlijke sleutel niet te exporteren.

Open het certificaat met een teksteditor zoals Kladblok. Wanneer u de certificaatgegevens kopieert, moet u ervoor zorgen dat u de tekst als één doorlopende regel kopieert:

Ga naar de gateway van uw virtuele netwerk-> punt-naar-site-configuratiepagina in de sectie Basiscertificaat . Deze sectie is alleen zichtbaar als u een Azure-certificaat hebt geselecteerd voor het verificatietype.

In de sectie Basiscertificaat kunt u maximaal 20 vertrouwde basiscertificaten toevoegen.

- Plak de certificaatgegevens in het veld Openbare certificaatgegevens .

- Geef het certificaat een naam .

Aanvullende routes zijn niet nodig voor deze oefening. Zie Aangepaste routes adverteren voor meer informatie over de aangepaste routeringsfunctie.

Selecteer Opslaan boven aan de pagina om alle configuratie-instellingen op te slaan.

Configuratiebestanden voor VPN-clientprofielen genereren

Alle benodigde configuratie-instellingen voor de VPN-clients bevinden zich in een ZIP-bestand voor de configuratie van een VPN-clientprofiel. Configuratiebestanden voor VPN-clientprofielen zijn specifiek voor de configuratie van de P2S VPN-gateway voor het virtuele netwerk. Als er wijzigingen zijn aangebracht in de P2S VPN-configuratie nadat u de bestanden hebt gegenereerd, zoals wijzigingen in het VPN-protocoltype of verificatietype, moet u nieuwe configuratiebestanden voor vpn-clientprofielen genereren en de nieuwe configuratie toepassen op alle VPN-clients die u wilt verbinden. Zie Over punt-naar-site-VPN voor meer informatie over P2S-verbindingen.

U kunt configuratiebestanden voor clientprofielen genereren met behulp van PowerShell of met behulp van Azure Portal. In de volgende voorbeelden ziet u beide methoden. Met beide methoden wordt hetzelfde zip-bestand geretourneerd.

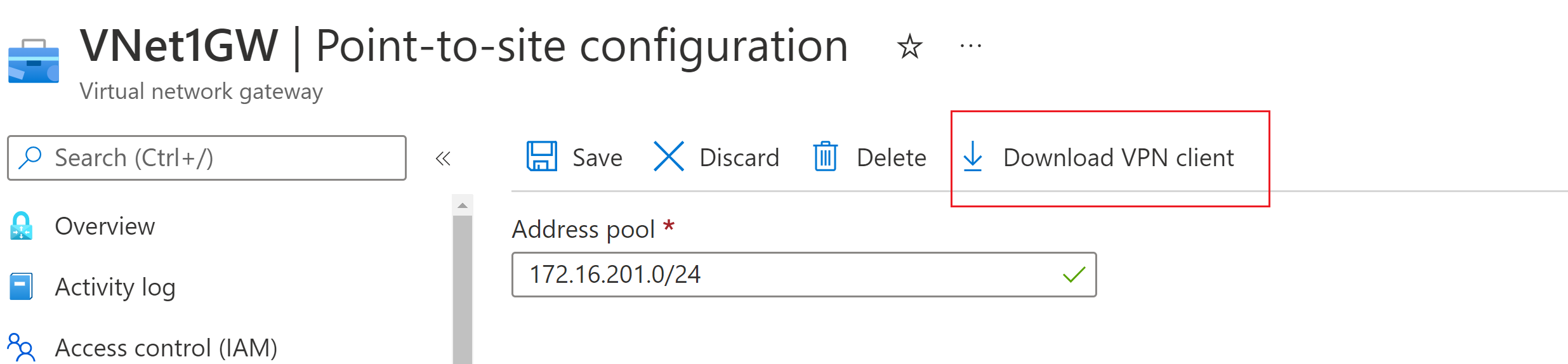

Azure Portal

Ga in Azure Portal naar de gateway van het virtuele netwerk voor het virtuele netwerk waarmee u verbinding wilt maken.

Selecteer op de pagina gateway van het virtuele netwerk punt-naar-site-configuratie om de pagina Punt-naar-site-configuratie te openen.

Selecteer Boven aan de pagina punt-naar-site-configuratie de optie VPN-client downloaden. Hiermee wordt geen VPN-clientsoftware gedownload. Hiermee wordt het configuratiepakket gegenereerd dat wordt gebruikt voor het configureren van VPN-clients. Het duurt enkele minuten voordat het clientconfiguratiepakket wordt gegenereerd. Gedurende deze tijd ziet u mogelijk geen aanwijzingen totdat het pakket wordt gegenereerd.

Zodra het configuratiepakket is gegenereerd, geeft uw browser aan dat een zip-bestand voor clientconfiguratie beschikbaar is. Deze heeft dezelfde naam als uw gateway.

Pak het bestand uit om de mappen weer te geven. U gebruikt enkele of alle van deze bestanden om uw VPN-client te configureren. De bestanden die worden gegenereerd, komen overeen met de verificatie- en tunneltype-instellingen die u hebt geconfigureerd op de P2S-server.

VPN-clients configureren en verbinding maken met Azure

Zie de vpn-clienttabel in de sectie Tunnel en verificatietype opgeven voor stappen voor het configureren van uw VPN-clients en verbinding maken met Azure. De tabel bevat koppelingen naar artikelen met gedetailleerde stappen voor het configureren van de VPN-clientsoftware.

Vertrouwde basiscertificaten toevoegen of verwijderen

U kunt vertrouwde basiscertificaat toevoegen in en verwijderen uit Azure. Wanneer u een basiscertificaat verwijdert, kunnen clients met een certificaat dat is gegenereerd op basis van die basis niet worden geverifieerd en als gevolg hiervan geen verbinding maken. Als u wilt dat clients kunnen worden geverifieerd en verbinding kunnen maken, moet u een nieuw clientcertificaat installeren dat is gegenereerd op basis van een basiscertificaat dat wordt vertrouwd (is geüpload) in Azure.

U kunt maximaal 20 vertrouwde .cer-basiscertificaatbestanden toevoegen aan Azure. Zie de sectie Een vertrouwd basiscertificaat uploaden voor instructies.

Een vertrouwd basiscertificaat verwijderen:

- Navigeer naar de pagina punt-naar-site-configuratie voor uw virtuele netwerkgateway.

- Zoek in de sectie Basiscertificaat van de pagina het certificaat dat u wilt verwijderen.

- Selecteer het beletselteken naast het certificaat en selecteer vervolgens Verwijderen.

Een clientcertificaat intrekken

U kunt clientcertificaten intrekken. Met de certificaatintrekkingslijst kunt u P2S-connectiviteit selectief weigeren op basis van afzonderlijke clientcertificaten. Dit is anders van het verwijderen van een vertrouwd basiscertificaat. Als u een vertrouwd .cer-basiscertificaat uit Azure verwijdert, wordt de toegang ingetrokken voor alle clientcertificaten die zijn gegenereerd/ondertekend door het ingetrokken basiscertificaat. Wanneer u een clientcertificaat intrekt in plaats van het basiscertificaat, kunnen de andere certificaten die zijn gegenereerd op basis van het basiscertificaat, nog steeds worden gebruikt voor verificatie.

De algemene procedure is het basiscertificaat te gebruiken om de toegang te beheren op het team- of organisatieniveau, terwijl u ingetrokken clientcertificaten gebruikt voor nauwkeuriger toegangsbeheer bij afzonderlijke gebruikers.

U kunt een clientcertificaat intrekken door de vingerafdruk toe te voegen aan de intrekkingslijst.

- Haal de vingerafdruk voor het clientcertificaat op. Zie voor meer informatie De vingerafdruk van een certificaat ophalen.

- Kopieer de gegevens naar een teksteditor en verwijder alle spaties, zodat deze een doorlopende tekenreeks is.

- Navigeer naar de pagina Punt-naar-site-configuratie van de virtuele netwerkgateway. Dit is de pagina die u ook hebt gebruikt voor het uploaden van een vertrouwd basiscertificaat.

- In het gedeelte Ingetrokken certificaten voert u een beschrijvende naam in voor het certificaat (dit hoeft niet de CN van het certificaat te zijn).

- Kopieer en plak de vingerafdruk naar het veld Vingerafdruk.

- De vingerafdruk wordt gevalideerd en automatisch toegevoegd aan de intrekkingslijst. Er wordt een bericht op het scherm weergegeven met de melding dat de lijst wordt bijgewerkt.

- Wanneer het bijwerken is voltooid, kan het certificaat niet langer worden gebruikt om verbinding te maken. Clients die verbinding proberen te maken met het certificaat, ontvangen een bericht waarin wordt gemeld dat het certificaat niet meer geldig is.

Veelgestelde vragen over punt-naar-site

Zie de veelgestelde vragen voor veelgestelde vragen.

Volgende stappen

Wanneer de verbinding is voltooid, kunt u virtuele machines aan uw virtuele netwerken toevoegen. Zie Virtuele machines voor meer informatie. Zie Azure and Linux VM Network Overview (Overzicht van Azure- en Linux-VM-netwerken) voor meer informatie over netwerken en virtuele machines.

Voor informatie over probleemoplossing voor P2S bekijkt u Troubleshooting Azure point-to-site connections (Problemen met punt-naar-site-verbindingen in Azure oplossen).