Beveiliging van SAP-workloads

Azure biedt alle hulpprogramma's die nodig zijn om uw SAP-workload te beveiligen. SAP-toepassingen kunnen gevoelige gegevens over uw organisatie bevatten. U moet uw SAP-architectuur beveiligen met veilige verificatiemethoden, beveiligde netwerken en versleuteling.

Identiteitsbeheer configureren

Impact: beveiliging

Identiteitsbeheer is een framework voor het afdwingen van de beleidsregels waarmee de toegang tot kritieke resources wordt beheerd. Identiteitsbeheer bepaalt de toegang tot uw SAP-workload binnen of buiten het virtuele netwerk. Er zijn drie use cases voor identiteitsbeheer die u moet overwegen voor uw SAP-workload, en de oplossing voor identiteitsbeheer verschilt voor elke oplossing.

Gebruik Microsoft Entra ID

Organisaties kunnen de beveiliging van virtuele Windows- en Linux-machines in Azure verbeteren door te integreren met Microsoft Entra ID, een volledig beheerde service voor identiteits- en toegangsbeheer. Microsoft Entra ID kunnen de toegang van eindgebruikers tot het SAP-besturingssysteem verifiëren en autoriseren. U kunt Microsoft Entra ID gebruiken om domeinen te maken die aanwezig zijn in Azure of deze te integreren met uw on-premises Active Directory-identiteiten. Microsoft Entra ID kan ook worden geïntegreerd met Microsoft 365, Dynamics CRM Online en veel SaaS-toepassingen (Software-as-a-Service) van partners. We raden u aan om SciM (System for Cross-Domain Identity Management) te gebruiken voor identiteitsdoorgifte. Dit patroon maakt een optimale levenscyclus van gebruikers mogelijk.

Zie voor meer informatie:

- SCIM-synchronisatie met Microsoft Entra ID

- SAP Cloud Platform-identiteitsverificatie configureren voor automatische inrichting van gebruikers

- Microsoft Entra integratie van eenmalige aanmelding (SSO) met SAP NetWeaver

- Aanmelden bij een virtuele Linux-machine in Azure met behulp van Microsoft Entra ID en OpenSSH

- Aanmelden bij een virtuele Windows-machine in Azure met behulp van Microsoft Entra ID

Eenmalige aanmelding configureren

U hebt toegang tot de SAP-toepassing met de SAP-front-endsoftware (SAP GUI) of een browser met HTTP/S. U wordt aangeraden eenmalige aanmelding (SSO) te configureren met behulp van Microsoft Entra ID of Active Directory Federation Services (AD FS). Met eenmalige aanmelding kunnen eindgebruikers waar mogelijk via een browser verbinding maken met SAP-toepassingen.

Zie voor meer informatie:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- Eenmalige aanmelding voor SAP Cloud Platform

- SuccessFactors SSO

- overzicht van Microsoft Entra

Toepassingsspecifieke richtlijnen gebruiken

We raden u aan de SAP Identity Authentication-service te raadplegen voor SAP Analytics Cloud, SuccessFactors en SAP Business Technology Platform. U kunt ook services van het SAP Business Technology Platform integreren met Microsoft Graph met behulp van Microsoft Entra ID en de SAP Identity Authentication Service.

Zie voor meer informatie:

- Het gebruik van Microsoft Entra ID om de toegang tot SAP-platforms en -toepassingen te beveiligen.

- SAP Identity Authentication-service

- SAP Identity Provisioning Service

Een veelvoorkomend klantscenario is het implementeren van DE SAP-toepassing in Microsoft Teams. Voor deze oplossing is eenmalige aanmelding met Microsoft Entra ID vereist. We raden u aan door de commerciële marketplace van Microsoft te bladeren om te zien welke SAP-apps beschikbaar zijn in Microsoft Teams. Zie de commerciële marketplace van Microsoft voor meer informatie.

Tabel 1- Samenvatting van de aanbevolen methoden voor eenmalige aanmelding

| SAP-oplossing | Methode voor eenmalige aanmelding |

|---|---|

| Op SAP NetWeaver gebaseerde webtoepassingen zoals Fiori, WebGui | Security Assertion Markup Language (SAML) |

| SAP GUI | Kerberos met Windows Active Directory of Microsoft Entra Domeinservices of oplossing van derden |

| SAP PaaS- en SaaS-toepassingen zoals SAP Business Technology Platform (BTP), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | SAML/OAuth/JSON Web Tokens (JWT) en vooraf geconfigureerde verificatiestromen met Microsoft Entra ID rechtstreeks of via proxy met de SAP Identity Authentication Service |

Op rollen gebaseerd toegangsbeheer (RBAC) gebruiken

Impact: beveiliging

Het is belangrijk om de toegang te beheren tot de SAP-workloadresources die u implementeert. Elk Azure-abonnement heeft een vertrouwensrelatie met een Microsoft Entra tenant. U wordt aangeraden op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) te gebruiken om gebruikers binnen uw organisatie toegang te verlenen tot de SAP-toepassing. Verleen toegang door een Azure-rol toe te wijzen aan gebruikers of groepen met een bepaald bereik. Het bereik kan een abonnement, een resourcegroep of één resource zijn. Het bereik is afhankelijk van de gebruiker en hoe u uw SAP-workloadresources hebt gegroepeerd.

Zie voor meer informatie:

Netwerk- en toepassingsbeveiliging afdwingen

Beveiligingsmaatregelen voor netwerken en toepassingen zijn basisbeveiligingsmaatregelen voor elke SAP-workload. Het is belangrijk om het idee af te dwingen dat het SAP-netwerk en de SAP-toepassing een grondige beveiligingsbeoordeling en basislijncontroles vereisen.

Hub-spoke-architectuur gebruiken. Het is essentieel om onderscheid te maken tussen gedeelde services en SAP-toepassingsservices. Een hub-spoke-architectuur is een goede benadering van beveiliging. U moet workloadspecifieke resources in het eigen virtuele netwerk gescheiden houden van de gedeelde services in de hub, zoals beheerservices en DNS.

Voor systeemeigen SAP-instellingen moet u SAP Cloud Connector en SAP Private Link voor Azure gebruiken als onderdeel van de hub-spoke-installatie. Deze technologieën ondersteunen de SAP-extensie en innovatiearchitectuur voor het SAP Business Technology Platform (BTP). Systeemeigen Azure-integraties die volledig zijn geïntegreerd met virtuele netwerken en API's van Azure en vereisen deze onderdelen niet.

Gebruik netwerkbeveiligingsgroepen. Met netwerkbeveiligingsgroepen (NSG's) kunt u netwerkverkeer van en naar uw SAP-workload filteren. U kunt NSG-regels definiëren om toegang tot uw SAP-toepassing toe te staan of te weigeren. U kunt toegang tot de SAP-toepassingspoorten toestaan vanuit on-premises IP-adressenbereiken en openbare internettoegang weigeren. Zie Netwerkbeveiligingsgroepen voor meer informatie

Toepassingsbeveiligingsgroepen gebruiken. Over het algemeen zijn de best practices voor beveiliging voor toepassingsontwikkeling ook van toepassing in de cloud. Dit zijn zaken als beveiliging tegen vervalsing van aanvragen op meerdere sites, het voorkomen van XSS-aanvallen (cross-site scripting) en het voorkomen van SQL-injectieaanvallen.

Toepassingsbeveiligingsgroepen (ASG's) maken het eenvoudiger om de netwerkbeveiliging van een workload te configureren. De ASG kan worden gebruikt in beveiligingsregels in plaats van expliciete IP-adressen voor VM's. De VM's worden vervolgens toegewezen aan ASG. Deze configuratie ondersteunt het hergebruik van hetzelfde beleid voor verschillende toepassingslandschappen, vanwege deze abstractielaag. Cloudtoepassingen gebruiken vaak beheerde services met toegangssleutels. Controleer nooit toegangssleutels in broncodebeheer. Sla in plaats daarvan toepassingsgeheimen op in Azure Key Vault. Zie Toepassingsbeveiligingsgroepen voor meer informatie.

Filter webverkeer. Een internetgerichte workload moet worden beveiligd met services zoals Azure Firewall, Web Application Firewall Application Gateway om scheiding tussen eindpunten te maken. Zie Inkomende en uitgaande internetverbindingen voor SAP in Azure voor meer informatie.

Gegevens versleutelen

Impact: beveiliging

Azure bevat hulpprogramma's voor het beveiligen van gegevens op basis van de beveiligings- en nalevingsbehoeften van uw organisatie. Het is essentieel dat u sap-workloadgegevens versleutelt die inactief en onderweg zijn.

Data-at-rest versleutelen

Het versleutelen van data-at-rest is een algemene beveiligingsvereiste. Versleuteling aan de servicezijde van Azure Storage is standaard ingeschakeld voor alle beheerde schijven, momentopnamen en installatiekopieën. Versleuteling aan de servicezijde maakt standaard gebruik van door de service beheerde sleutels en deze sleutels zijn transparant voor de toepassing.

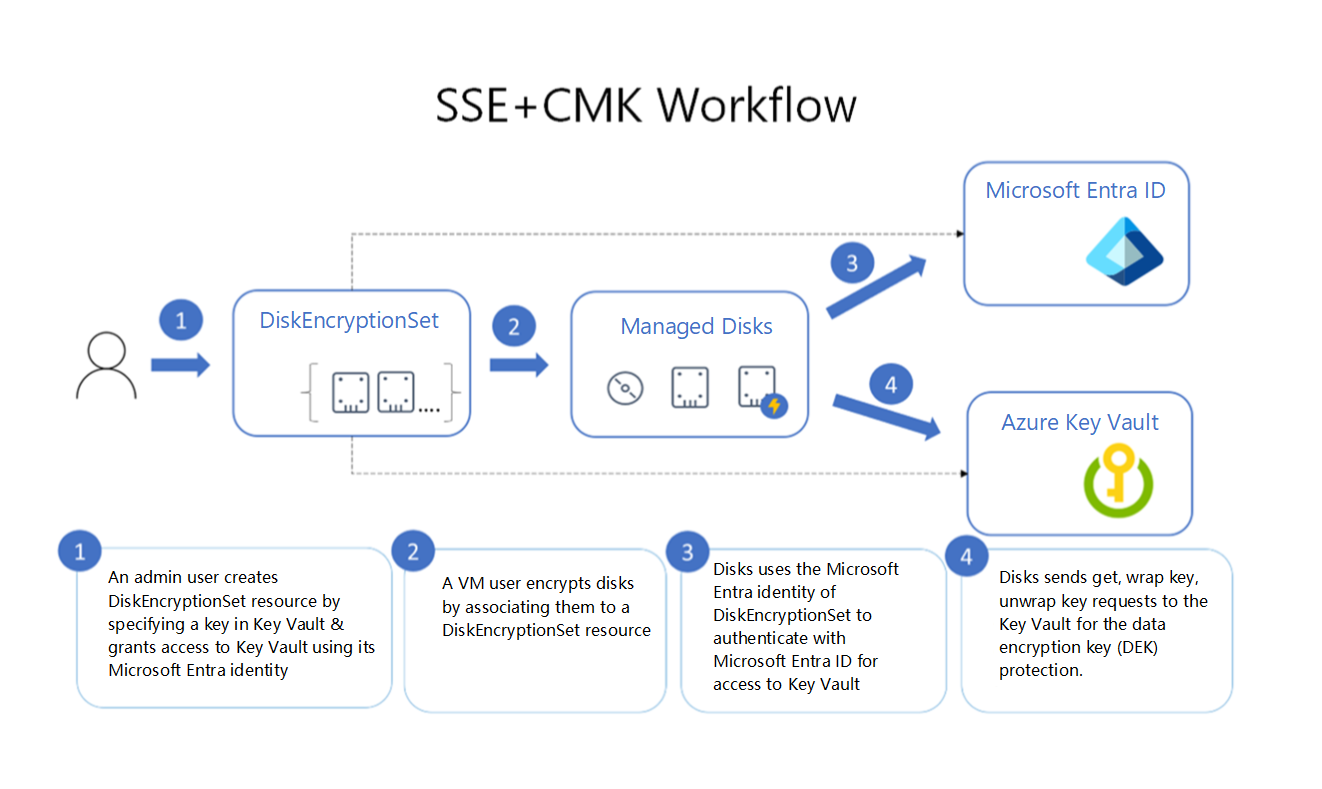

We raden u aan om de versleuteling aan de service-/serverzijde (SSE) met door de klant beheerde sleutels (CMK's) te bekijken en te begrijpen. Met de combinatie van versleuteling aan de serverzijde en een door de klant beheerde sleutel kunt u data-at-rest in het besturingssysteem (OS) en gegevensschijven versleutelen voor beschikbare SAP-besturingssysteemcombinaties. Azure Disk Encryption biedt geen ondersteuning voor alle SAP-besturingssystemen. De door de klant beheerde sleutel moet worden opgeslagen in Key Vault om de integriteit van het besturingssysteem te waarborgen. We raden u ook aan uw SAP-databases te versleutelen. Azure Key Vault ondersteunt databaseversleuteling voor SQL Server van het databasebeheersysteem (DBMS) en andere opslagbehoeften. In de volgende afbeelding ziet u het versleutelingsproces.

Wanneer u versleuteling aan de clientzijde gebruikt, versleutelt u de gegevens en uploadt u de gegevens als een versleutelde blob. Sleutelbeheer wordt uitgevoerd door de klant. Zie voor meer informatie:

- Versleuteling aan de serverzijde voor beheerde schijven

- Versleuteling aan de servicezijde van Azure Storage

- Versleuteling aan de servicezijde met behulp van door de klant beheerde sleutel in Azure Key Vault

- Clientversleuteling

Actieve gegevens versleutelen

Versleuteling tijdens overdracht is van toepassing op de status van gegevens die van de ene locatie naar de andere worden verplaatst. Gegevens in transit kunnen op verschillende manieren worden versleuteld, afhankelijk van de aard van de verbinding. Zie Versleuteling van gegevens in transit voor meer informatie.

SAP-toepassingslogboeken verzamelen en analyseren

Bewaking van toepassingslogboeken is essentieel voor het detecteren van beveiligingsbedreigingen op toepassingsniveau. U wordt aangeraden de Microsoft Sentinel-oplossing voor SAP te gebruiken. Het is een cloudeigen SIEM-oplossing (Security Information and Event Management) die is gebouwd voor uw SAP-workload die wordt uitgevoerd op een VM. Zie Microsoft Sentinel Solution voor SAP voor meer informatie.

Zie voor algemene beveiligingsinformatie:

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor