Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Naarmate organisaties steeds vaker gebruikmaken van cloudservices, wordt het garanderen van veilige en efficiënte toegang tot deze resources cruciaal. FinOps-hubs bieden flexibele opties voor het ondersteunen van openbare of persoonlijke toegang tot gegevensnetwerken, afhankelijk van uw behoeften. In deze handleiding wordt uitgelegd hoe elke optie voor gegevenstoegang werkt en hoe u privénetwerken configureert om veilig toegang te krijgen tot gegevens in FinOps-hubs.

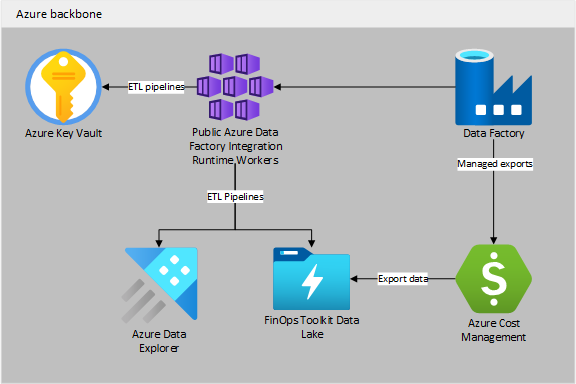

Hoe openbare toegang werkt

Openbare toegang in FinOps-hubs heeft de volgende kenmerken:

- Toegang wordt beheerd via op rollen gebaseerd toegangsbeheer (RBAC) en communicatie versleuteld via TLS (Transport Layer Security).

- Opslag is toegankelijk via openbare IP-adressen (firewall ingesteld op openbaar).

- Data Explorer (indien geïmplementeerd) is toegankelijk via openbare IP-adressen (firewall ingesteld op openbaar).

- Key Vault is toegankelijk via openbare IP-adressen (firewall ingesteld op openbaar).

- Azure Data Factory is geconfigureerd voor het gebruik van de openbare integratieruntime.

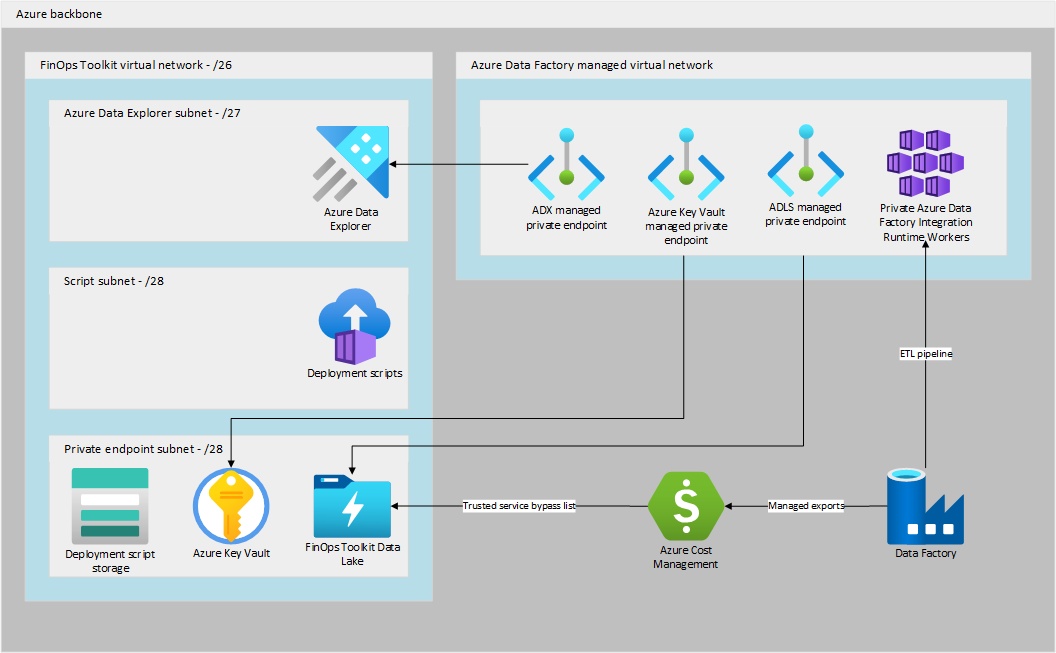

Hoe privétoegang werkt

Privétoegang is een veiligere optie die FinOps-hubs-resources op een geïsoleerd netwerk plaatst en de toegang beperkt via privénetwerken:

- Openbare netwerktoegang is standaard uitgeschakeld.

- Opslag is toegankelijk via privé-IP-adres en vertrouwde Azure-services. Firewall is ingesteld op standaard weigeren met bypass voor services op de vertrouwde lijst.

- Data Explorer (indien geïmplementeerd) is toegankelijk via privé-IP-adres: firewall is ingesteld op standaard weigeren zonder uitzonderingen.

- Sleutelkluis is toegankelijk via privé-IP-adres en vertrouwde Azure-services. Firewall is ingesteld op standaard weigeren met bypass voor services op de vertrouwde lijst.

- Azure Data Factory is geconfigureerd voor het gebruik van de openbare integration runtime, waarmee u de kosten kunt verlagen.

- Er wordt een virtueel netwerk geïmplementeerd om ervoor te zorgen dat de communicatie tussen alle onderdelen tijdens de implementatie en tijdens runtime privé blijft.

Voor privénetwerken worden extra kosten in rekening gebracht voor netwerkresources, connectiviteit en toegewezen rekenkracht in Azure Data Factory. Raadpleeg de Azure-prijscalculator voor een gedetailleerde kostenraming.

Opties voor netwerktoegang vergelijken

De volgende tabel vergelijkt de netwerktoegangsopties die beschikbaar zijn in FinOps-hubs:

| Bestanddeel | Publiek | Privé | Voordeel |

|---|---|---|---|

| Opslag | Toegankelijk via internet¹ | Toegang beperkt tot het FinOps-hubnetwerk, gekoppelde netwerken (bijvoorbeeld bedrijfs-vNet) en vertrouwde Azure-services | Gegevens die alleen toegankelijk zijn op het werk of op het bedrijfs-VPN |

| Azure-gegevensverkenner | Toegankelijk via internet¹ | Toegang beperkt tot het FinOps-hubnetwerk, gekoppelde netwerken (bijvoorbeeld bedrijfs-vNet) en vertrouwde Azure-services | Gegevens die alleen toegankelijk zijn op het werk of op het bedrijfs-VPN |

| Sleutelopslagplaats | Toegankelijk via internet¹ | Toegang beperkt tot het FinOps-hubnetwerk, gekoppelde netwerken (bijvoorbeeld bedrijfs-vNet) en vertrouwde Azure-services | Sleutels en geheimen zijn nooit toegankelijk via het open internet |

| Azure Data Factory | Maakt gebruik van een openbare rekengroep | Beheerde integratieruntime in een privé netwerk met Data Explorer, opslag en Key Vault | Alle gegevensverwerking vindt plaats in het netwerk |

| Virtueel netwerk | Niet gebruikt | FinOps-hubverkeer vindt plaats in een geïsoleerd vNet | Alles blijft privé; ideaal voor gereguleerde omgevingen |

¹ Hoewel resources toegankelijk zijn via internet, wordt de toegang nog steeds beveiligd door op rollen gebaseerd toegangsbeheer (RBAC).

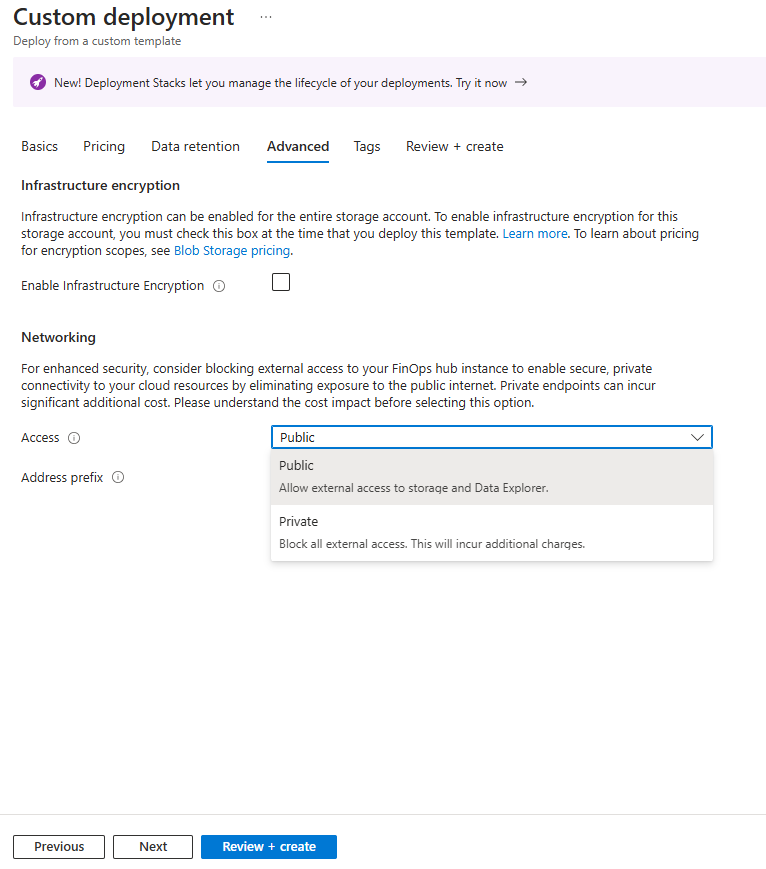

Privénetwerken inschakelen

Als u privénetwerken wilt inschakelen wanneer u een nieuw exemplaar van een FinOps-hub implementeert of bijwerkt, stelt u Access- in op Privé- op het tabblad Geavanceerd.

Voordat u privétoegang inschakelt, bekijkt u de netwerkdetails op deze pagina om inzicht te krijgen in de extra configuratie die nodig is om verbinding te maken met uw hub-exemplaar. Zodra dit is ingeschakeld, is uw FinOps Hub-exemplaar niet toegankelijk totdat de netwerktoegang buiten het FinOps Hub-exemplaar is geconfigureerd. We raden u aan dit te delen met uw netwerkbeheerders om ervoor te zorgen dat het IP-bereik voldoet aan de netwerkstandaarden en ze begrijpen hoe u uw hub-exemplaar verbindt met het bestaande netwerk.

Virtueel netwerk van FinOps Hub

Wanneer persoonlijke toegang is geselecteerd, bevat uw FinOps-hub-exemplaar een virtueel netwerk om ervoor te zorgen dat de communicatie tussen de verschillende onderdelen privé blijft.

- Het virtuele netwerk moet een /26 (64 IP-adressen) groot zijn. Met deze instelling worden de minimaal vereiste subnetgrootten ingeschakeld voor Container Services (gebruikt tijdens implementaties voor het uitvoeren van scripts) en Data Explorer.

- Het IP-bereik kan worden ingesteld op het moment van implementatie en standaard ingesteld op 10.20.30.0/26.

Indien nodig kunt u het virtuele netwerk, subnetten maken en eventueel peeren met uw hubnetwerk voordat u FinOps-hubs implementeert als u aan deze vereisten voldoet:

- Het virtuele netwerk moet een /26 (64 IP-adressen in grootte) zijn.

- De naam moet

<HubName>-vNetzijn. - Het virtuele netwerk moet worden onderverdeeld in drie subnetten met de servicedelegaties zoals opgegeven:

- privé-eindpuntsubnet (/28) – er zijn geen servicedelegaties geconfigureerd; host privé-eindpunten voor opslag en sleutelkluis.

- scriptsubnet (/28) – gedelegeerd aan containerservices voor het uitvoeren van scripts tijdens de implementatie.

- dataExplorer-subnet (/27) – gedelegeerd aan Azure Data Explorer.

Privé-eindpunten en DNS

Communicatie tussen de verschillende Onderdelen van de FinOps-hub wordt versleuteld met BEHULP van TLS. Voor een geslaagde TLS-certificaatvalidatie bij het gebruik van privénetwerken is een betrouwbare DNS-naamomzetting (Domain Name System) vereist. DNS-zones, privé-eindpunten en DNS-vermeldingen garanderen naamresolutie tussen FinOps-hub-onderdelen.

- privatelink.blob.core.windows.net: voor Data Explorer en opslag die wordt gebruikt door implementatiescripts

- privatelink.dfs.core.windows.net: voor Data Explorer en de data lake die als host fungeert voor de FinOps-gegevens- en pijplijnconfiguratie

- privatelink.table.core.windows.net – voor Data Explorer

- privatelink.queue.core.windows.net – voor Data Explorer

- privatelink.vaultcore.azure.net : voor Azure Key Vault

- privatelink.{location}.kusto.windows.net – voor Data Explorer

Belangrijk

Het wijzigen van de DNS-configuratie van het virtuele FinOps-hubnetwerk wordt niet aanbevolen. Om succesvol te zijn, vereisen FinOps-hubonderdelen betrouwbare naamomzetting voor implementaties en upgrades. Data Factory-pijplijnen vereisen ook een betrouwbare naamomzetting tussen onderdelen.

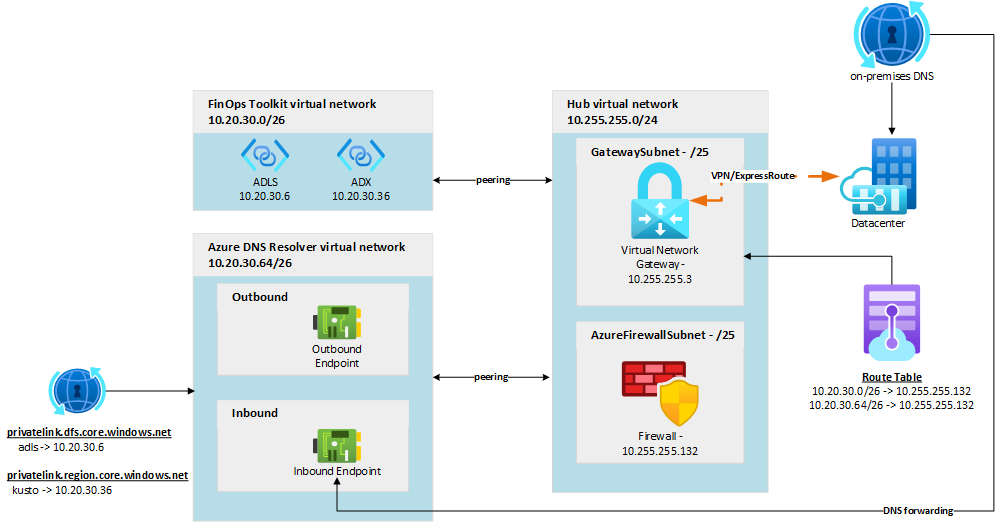

Netwerkpeering, routering en naamomzetting

Wanneer privétoegang wordt geselecteerd, wordt het FinOps-hubexemplaar geïmplementeerd in een geïsoleerd spoke-virtueel netwerk. Er zijn meerdere opties om privéconnectiviteit met het virtuele FinOps Hub-netwerk mogelijk te maken, waaronder:

- Peering van het FinOps-hubnetwerk met een ander Azure vNet.

- Peering van het FinOps-hubnetwerk met een Azure vWAN-hub.

- De netwerkadresruimte van de FinOps-hub uitbreiden en een VPN-gateway implementeren.

- De netwerkadresruimte van de FinOps-hub uitbreiden en een Power BI-gegevensgateway implementeren.

- Het toestaan van toegang tot de IP-bereiken van een bedrijfs-firewall en VPN via het openbare internet via de opslag- en Data Explorer-firewalls.

Als u toegang wilt krijgen tot FinOps-hubgegevens vanuit een bestaand virtueel netwerk, configureert u A records in uw bestaande virtuele netwerk voor toegang tot opslag of Data Explorer. CNAME records zijn mogelijk ook vereist, afhankelijk van uw DNS-oplossing.

| Vereist | Naam | Beschrijving |

|---|---|---|

| Vereist | < >storage_account_name.privatelink.dfs.core.windows.net | Een record voor toegang tot opslag |

| Optionele | < >storage_account_name.dfs.core.windows.net | CNAME naar het opslag-A-record |

| Vereist | < >data_explorer_name.privatelink.<>azure_location.kusto.windows.net | Een record voor toegang tot Data Explorer |

| Optionele | < >data_explorer_name.<>azure_location.kusto.windows.net | CNAME naar het Data Explorer A-record |

Belangrijk

Wanneer u privé-eindpunten gebruikt in combinatie met een Power BI-gegevensgateway, moet u de FQDN (Fully Qualified Domain Name) van het Azure Data Explorer-cluster (zoals clustername.region.kusto.windows.net) gebruiken in plaats van de verkorte versie (zoals clustername.region). Dit zorgt ervoor dat de juiste naamsresolutie voor het privé-eindpunt werkt zoals verwacht.

Voorbeeld van netwerkpeering

In dit voorbeeld:

- Het virtuele FinOps-hubnetwerk is gekoppeld aan een netwerkhub.

- Azure Firewall fungeert als kern van de router.

- DNS-vermeldingen voor opslag en Data Explorer worden toegevoegd aan Azure DNS Resolver om betrouwbare naamomzetting te garanderen.

- Er wordt een routetabel gekoppeld aan het netwerkgatewaysubnet om ervoor te zorgen dat verkeer vanuit het lokale netwerk naar het gekoppelde vNet gerouteerd kan worden.

Deze netwerktopologie volgt de Hub-Spoke richtlijnen voor netwerkarchitectuur die worden beschreven in de Cloud Adoption Framework- voor Azure en het Azure Architecture Center.

Feedback geven

Laat ons weten hoe we het doen met een korte recensie. We gebruiken deze beoordelingen om FinOps-hulpprogramma's en -resources te verbeteren en uit te breiden.

Als u op zoek bent naar iets specifieks, stem dan op een bestaande of maak een nieuw idee. Deel ideeën met anderen om meer stemmen te krijgen. We richten ons op ideeën met de meeste stemmen.