Geavanceerde implementatierichtlijnen voor Microsoft Defender voor Eindpunt in Linux

Van toepassing op:

Dit artikel bevat geavanceerde implementatierichtlijnen voor Microsoft Defender voor Eindpunt in Linux. U krijgt een kort overzicht van de implementatiestappen, meer informatie over de systeemvereisten en wordt vervolgens door de daadwerkelijke implementatiestappen geleid. U leert ook hoe u kunt controleren of het apparaat correct is onboarded.

Zie Geavanceerde Microsoft Defender voor Eindpunt mogelijkheden voor meer informatie over Microsoft Defender voor Eindpunt mogelijkheden.

Zie voor meer informatie over andere manieren om Microsoft Defender voor Eindpunt in Linux te implementeren:

- Handmatige implementatie

- Implementatie op basis van Puppet

- Implementatie op basis van Ansible

- Defender voor Eindpunt implementeren op Linux met Chef

Implementatieoverzicht

Meer informatie over de algemene richtlijnen voor een typische Microsoft Defender voor Eindpunt op Linux-implementatie. De toepasbaarheid van sommige stappen wordt bepaald door de vereisten van uw Linux-omgeving.

Prestatiegegevens van het eindpunt vastleggen.

Opmerking

Overweeg de volgende optionele items uit te voeren, hoewel ze niet Microsoft Defender voor Eindpunt specifiek zijn, ze hebben de neiging om de prestaties in Linux-systemen te verbeteren.

(Optioneel) Controleer op bestandssysteemfouten 'fsck' (vergelijkbaar met chkdsk).

(Optioneel) Stuurprogramma's voor opslagsubsysteem bijwerken.

Controleer of aan de systeemvereisten en resourceaanbeveling wordt voldaan.

Voeg uw bestaande oplossing toe aan de uitsluitingslijst voor Microsoft Defender Antivirus.

Configureer Microsoft Defender voor Eindpunt op Linux-antimalware-instellingen.

Gebruik Ansible, Puppet of Chef om Microsoft Defender voor Eindpunt in Linux te beheren.

Installatieproblemen voor Microsoft Defender voor Eindpunt in Linux oplossen.

Controleer de communicatie met Microsoft Defender voor Eindpunt back-end.

Controleer of u 'Platform Updates' (agentupdates) kunt downloaden.

Controleer of u 'Security Intelligence Updates' (handtekeningen/definitie-updates) kunt ophalen.

Problemen met hoog CPU-gebruik door ISV's, Linux-apps of scripts oplossen.

1. Uw netwerkomgeving voorbereiden

Voeg de Microsoft Defender voor Eindpunt URL's en/of IP-adressen toe aan de lijst met toegestane adressen en voorkom dat verkeer SSL-geïnspecteerd wordt.

Netwerkverbinding van Microsoft Defender voor Eindpunt

Gebruik de volgende stappen om de netwerkverbinding van Microsoft Defender voor Eindpunt te controleren:

Zie Stap 1: Bestemmingen toestaan voor het Microsoft Defender voor Eindpunt verkeer dat is toegestaan voor het Microsoft Defender voor Eindpunt verkeer.

Als de Linux-servers zich achter een proxy bevinden, stelt u de proxy-instellingen in. Zie Proxy-instellingen instellen voor meer informatie.

Controleer of het verkeer niet wordt geïnspecteerd door SSL-inspectie (TLS-inspectie). Dit is het meest voorkomende netwerkprobleem bij het instellen van Microsoft Defender Eindpunt. Zie Controleren of SSL-inspectie niet wordt uitgevoerd op het netwerkverkeer.

Opmerking

- Het wordt over het algemeen aanbevolen dat verkeer voor Defender voor Eindpunt niet wordt geïnspecteerd door SSL-inspectie (TLS-inspectie). Dit geldt voor alle ondersteunde besturingssystemen (Windows, Linux en MacOS).

- Als u connectiviteit met de geconsolideerde set URL's of IP-adressen wilt toestaan, moet u ervoor zorgen dat op uw apparaten de nieuwste onderdeelversies worden uitgevoerd. Zie Onboarding devices using streamlined connectivity for Microsoft Defender voor Eindpunt (Apparaten onboarden met behulp van gestroomlijnde connectiviteit voor Microsoft Defender voor Eindpunt) voor meer informatie.

Zie Problemen met cloudconnectiviteit oplossen voor meer informatie.

Stap 1: bestemmingen toestaan voor het Microsoft Defender voor Eindpunt verkeer

- Ga naar STAP 1: Uw netwerkomgeving configureren om verbinding te maken met de Defender for Endpoint-service om de relevante bestemmingen te vinden die toegankelijk moeten zijn voor apparaten in uw netwerkomgeving

- Uw firewall/proxy/netwerk configureren om de relevante URL's en/of IP-adressen toe te staan

Stap 2: proxyinstellingen instellen

Als de Linux-servers zich achter een proxy bevinden, gebruikt u de volgende richtlijnen voor instellingen.

De volgende tabel bevat de ondersteunde proxy-instellingen:

| Ondersteund | Niet ondersteund |

|---|---|

| Transparante proxy | Automatische proxyconfiguratie (PAC, een type geverifieerde proxy) |

| Handmatige configuratie van statische proxy | Webproxy autodiscovery protocol (WPAD, een type geverifieerde proxy) |

- Netwerkverbindingen

- Volledig configuratieprofiel

- Statische proxyconfiguratie

- Verbindingsproblemen in scenario met statische proxy oplossen

Stap 3: Controleren of SSL-inspectie niet wordt uitgevoerd op het netwerkverkeer

Om man-in-the-middle-aanvallen te voorkomen, maakt al het door Microsoft Azure gehoste verkeer gebruik van het vastmaken van certificaten. Als gevolg hiervan zijn SSL-inspecties door grote firewallsystemen niet toegestaan. U moet SSL-inspectie voor Microsoft Defender voor Eindpunt URL's overslaan.

Problemen met cloudconnectiviteit oplossen

Zie Problemen met cloudconnectiviteit oplossen voor Microsoft Defender voor Eindpunt in Linux voor meer informatie.

2. Prestatiegegevens van het eindpunt vastleggen

Leg prestatiegegevens vast van de eindpunten waarop Defender voor Eindpunt is geïnstalleerd. Dit omvat de beschikbaarheid van schijfruimte op alle gekoppelde partities, geheugengebruik, proceslijst en CPU-gebruik (geaggregeerd voor alle kernen).

3. (Optioneel) Controleren op bestandssysteemfouten 'fsck' (vergelijkbaar met chkdsk)

Elk bestandssysteem kan beschadigd raken, dus voordat u een nieuwe software installeert, zou het goed zijn om het op een goed functionerend bestandssysteem te installeren.

4. (optioneel) Stuurprogramma's voor opslagsubsysteem bijwerken

Nieuwere stuurprogramma's of firmware op een opslagsubsysteem kunnen helpen bij de prestaties en/of betrouwbaarheid.

5. (Optioneel) Update nic-stuurprogramma's

Nieuwere stuurprogramma's/firmware op een NIC of NIC-koppelingssoftware kunnen helpen met prestaties en/of betrouwbaarheid.

6. Controleer of aan de systeemvereisten en resourceaanbeveling is voldaan

De volgende sectie bevat informatie over ondersteunde Linux-versies en aanbevelingen voor resources.

Zie Systeemvereisten voor een gedetailleerde lijst met ondersteunde Linux-distributies.

| Resource | Aanbeveling |

|---|---|

| Schijfruimte | Minimaal: 2 GB OPMERKING: er is mogelijk meer schijfruimte nodig als diagnostische gegevens in de cloud zijn ingeschakeld voor crashverzamelingen. |

| RAM | 1 GB 4 GB heeft de voorkeur |

| CPU | Als het Linux-systeem slechts één vcpu uitvoert, raden we aan deze te verhogen naar twee vcpu's 4 kernen hebben de voorkeur |

| Versie van besturingssysteem | Kernelfilterstuurprogramma | Opmerkingen |

|---|---|---|

| RHEL 7.x, RHEL 8.x en RHEL 9.x | Geen kernelfilterstuurprogramma, de optie fanotify-kernel moet zijn ingeschakeld | vergelijkbaar met Filterbeheer (fltmgr, toegankelijk via fltmc.exe) in Windows |

| RHEL 6.x | TALPA-kernelstuurprogramma |

7. Voeg uw bestaande oplossing toe aan de uitsluitingslijst voor Microsoft Defender Antivirus

Deze stap van het installatieproces omvat het toevoegen van Defender voor Eindpunt aan de uitsluitingslijst voor uw bestaande oplossing voor eindpuntbeveiliging en alle andere beveiligingsproducten die uw organisatie gebruikt. U kunt kiezen uit verschillende methoden om uw uitsluitingen toe te voegen aan Microsoft Defender Antivirus.

Tip

Raadpleeg de documentatie van uw oplossingsprovider voor hulp bij het configureren van uitsluitingen.

Uw mogelijkheid om Microsoft Defender voor Eindpunt uit te voeren op Linux naast een antimalwareproduct dat niet van Microsoft is, is afhankelijk van de implementatiedetails van dat product. Als het andere antimalwareproduct fanotify gebruikt, moet het worden verwijderd om de bijwerkingen van prestaties en stabiliteit te elimineren die het gevolg zijn van het uitvoeren van twee conflicterende agents.

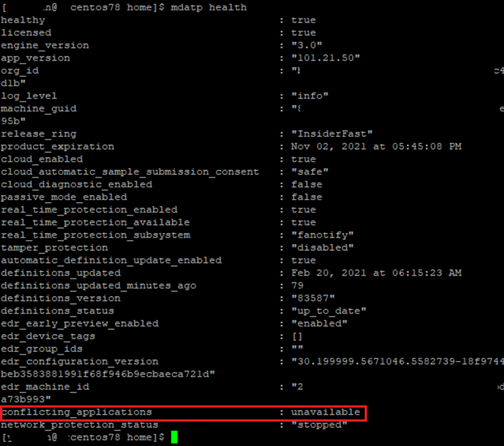

Als u wilt controleren of er een niet-Microsoft-antimalware is waarop FANotify wordt uitgevoerd, kunt u uitvoeren

mdatp healthen vervolgens het resultaat controleren:

Als u onder 'conflicting_applications' een ander resultaat ziet dan 'niet beschikbaar', verwijdert u de antimalware die niet van Microsoft is.

Als u het niet-Microsoft-antimalwareproduct niet verwijdert, kunt u onverwacht gedrag tegenkomen, zoals prestatieproblemen, stabiliteitsproblemen zoals vastgelopen systemen of kernelpaniek.

Voer

systemctl status -l mdatpuit om de Microsoft Defender voor Eindpunt op Linux-processen en -paden te identificeren die moeten worden uitgesloten in het niet-Microsoft-antimalwareproduct.Sluit de volgende processen uit van het antimalwareproduct dat niet van Microsoft is:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Sluit de volgende paden uit van het antimalwareproduct dat niet van Microsoft is:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Houd rekening met de volgende punten over uitsluitingen

Wanneer u uitsluitingen toevoegt aan Microsoft Defender Antivirusscans, moet u pad- en procesuitsluitingen toevoegen.

Opmerking

- Antivirusuitsluitingen zijn van toepassing op de antivirus-engine.

- Indicatoren voor toestaan/blokkeren zijn van toepassing op de antivirus-engine.

Houd rekening met de volgende punten:

- Paduitsluitingen sluiten specifieke bestanden en toegang tot die bestanden uit.

- Procesuitsluitingen sluiten uit wat een proces raakt, maar sluit het proces zelf niet uit.

- Vermeld uw procesuitsluitingen met behulp van hun volledige pad en niet alleen op hun naam. (De methode alleen-naam is minder veilig.)

- Als u elk uitvoerbaar bestand opgeeft als zowel een paduitsluiting als een procesuitsluiting, worden het proces en wat het aanraakt, uitgesloten.

Tip

Raadpleeg 'Veelvoorkomende fouten die moeten worden vermeden bij het definiëren van uitsluitingen', met name Maplocaties en Processen de secties voor Linux- en macOS-platforms.

9. Creatie apparaatgroepen

Stel uw apparaatgroepen, apparaatverzamelingen en organisatie-eenheden in Met apparaatgroepen, apparaatverzamelingen en organisatie-eenheden kan uw beveiligingsteam beveiligingsbeleid efficiënt en effectief beheren en toewijzen. In de volgende tabel worden elk van deze groepen beschreven en hoe u ze configureert. Uw organisatie gebruikt mogelijk niet alle drie de verzamelingstypen.

| Verzamelingstype | Wat moet u doen? |

|---|---|

| Met apparaatgroepen (voorheen computergroepen genoemd) kan uw beveiligingsteam beveiligingsmogelijkheden configureren, zoals geautomatiseerd onderzoek en herstel. Apparaatgroepen zijn ook handig voor het toewijzen van toegang tot deze apparaten, zodat uw beveiligingsteam zo nodig herstelacties kan uitvoeren. Apparaatgroepen worden gemaakt terwijl de aanval is gedetecteerd en gestopt. Waarschuwingen, zoals een 'eerste toegangswaarschuwing', zijn geactiveerd en weergegeven in de Microsoft Defender portal. |

1. Ga naar de Microsoft Defender portal (https://security.microsoft.com). 2. Kies in het navigatiedeelvenster aan de linkerkant Instellingen>Eindpunten>Machtigingen>Apparaatgroepen. 3. Kies + Apparaatgroep toevoegen. 4. Geef een naam en beschrijving op voor de apparaatgroep. 5. Selecteer een optie in de lijst Automation-niveau . (We raden Volledig aan: bedreigingen automatisch herstellen.) Zie Hoe bedreigingen worden hersteld voor meer informatie over de verschillende automatiseringsniveaus. 6. Geef voorwaarden op voor een overeenkomende regel om te bepalen welke apparaten deel uitmaken van de apparaatgroep. U kunt bijvoorbeeld een domein, besturingssysteemversies kiezen of zelfs apparaattags gebruiken. 7. Geef op het tabblad Gebruikerstoegang rollen op die toegang moeten hebben tot de apparaten die zijn opgenomen in de apparaatgroep. 8. Kies Gereed. |

| Met apparaatverzamelingen kan uw beveiligingsteam toepassingen beheren, nalevingsinstellingen implementeren of software-updates installeren op de apparaten in uw organisatie. Apparaatverzamelingen worden gemaakt met behulp van Configuration Manager. |

Volg de stappen in een verzameling Creatie. |

| Met organisatie-eenheden kunt u objecten zoals gebruikersaccounts, serviceaccounts of computeraccounts logisch groepeer. Vervolgens kunt u beheerders toewijzen aan specifieke organisatie-eenheden en groepsbeleid toepassen om gerichte configuratie-instellingen af te dwingen. Organisatie-eenheden worden gedefinieerd in Microsoft Entra Domeinservices. |

Volg de stappen in een organisatie-eenheid Creatie in een Microsoft Entra Domeinservices beheerd domein. |

10. Configureer Microsoft Defender voor Eindpunt op Linux-antimalware-instellingen

Voordat u begint:

Als u al een niet-Microsoft-antimalwareproduct gebruikt voor uw Linux-servers, moet u mogelijk de bestaande uitsluitingen kopiëren naar Microsoft Defender voor Eindpunt op Linux.

Als u geen antimalwareproduct van Microsoft gebruikt voor uw Linux-servers, haalt u een lijst op met al uw Linux-toepassingen en controleert u de website van de leverancier op uitsluitingen.

Als u een antimalwareproduct gebruikt dat niet van Microsoft is, voegt u de processen/paden toe aan de lijst met antivirusuitsluitingen van de Microsoft Defender voor Eindpunt. Raadpleeg de niet-Microsoft antimalwaredocumentatie voor meer informatie of neem contact op met hun ondersteuning.

Als u op één computer test, kunt u een opdrachtregel gebruiken om de uitsluitingen in te stellen:

Als u test op meerdere computers, gebruikt u het volgende

mdatp_managed.jsonbestand. Als u afkomstig bent van Windows, is dit een 'groepsbeleid' voor Defender voor Eindpunt in Linux.U kunt overwegen het bestand te wijzigen op basis van uw behoeften:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Aanbevelingen:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Opmerking

In Linux (en macOS) ondersteunen we paden waar het begint met een jokerteken.

In de volgende tabel worden de instellingen beschreven die worden aanbevolen als onderdeel van het mdatp_managed.json bestand:

| Instellingen | Opmerkingen |

|---|---|

exclusionsMergePolicy wordt ingesteld op admin_only |

Hiermee voorkomt u dat de lokale beheerder de lokale uitsluitingen kan toevoegen (via bash (de opdrachtprompt)). |

disallowedThreatActions wordt ingesteld op allow and restore |

Hiermee voorkomt u dat de lokale beheerder een item in quarantaine kan herstellen (via bash (de opdrachtprompt)). |

threatTypeSettingsMergePolicy wordt ingesteld op admin_only |

Hiermee voorkomt u dat de lokale beheerder fout-positieven of waar-positieven kan toevoegen die goedaardig zijn voor de bedreigingstypen (via bash (de opdrachtprompt)). |

- Sla de instelling op als

mdatp_managed.jsonbestand. - Kopieer de instelling naar dit pad

/etc/opt/microsoft/mdatp/managed/. Zie Voorkeuren instellen voor Microsoft Defender voor Eindpunt in Linux voor meer informatie. - Voeg uw niet-Microsoft antimalwareprocessen en -paden toe aan de uitsluitingslijst uit de vorige stap.

- Controleer of u uw huidige uitsluitingen van uw niet-Microsoft-antimalwareoplossing hebt toegevoegd aan de vorige stap.

Toepassingen die Microsoft Defender voor Eindpunt kunnen van invloed zijn

Voor hoge I/O-workloads zoals Postgres, OracleDB, Jira en Jenkins zijn mogelijk andere uitsluitingen vereist, afhankelijk van de hoeveelheid activiteit die wordt verwerkt (en bewaakt door Defender for Endpoint). U kunt het beste de richtlijnen van niet-Microsoft-toepassingsproviders volgen voor hun uitsluitingen als u prestatievermindering ondervindt na de installatie van Defender voor Eindpunt. Houd ook rekening met veelvoorkomende uitsluitingsfouten voor Microsoft Defender Antivirus.

Als u prestatievermindering ondervindt, raadpleegt u de volgende resources:

- Prestatieproblemen voor Microsoft Defender voor Eindpunt in Linux oplossen.

- Prestatieproblemen met AuditD oplossen met Microsoft Defender voor Eindpunt in Linux.

11. Het onboardingpakket Microsoft Defender voor Eindpunt op Linux downloaden

Zie het onboardingpakket downloaden vanuit Microsoft Defender portal voor meer informatie.

Opmerking

Met deze download wordt Microsoft Defender voor Eindpunt op Linux geregistreerd om de gegevens naar uw Microsoft Defender voor Eindpunt exemplaar te verzenden.

Nadat u dit pakket hebt gedownload, kunt u de handmatige installatie-instructies volgen of een Linux-beheerplatform gebruiken om Defender voor Eindpunt in Linux te implementeren en te beheren.

12. Ansible-, Puppet- en Chef-voorbeelden voor het beheren van Microsoft Defender voor Eindpunt in Linux

Defender voor Eindpunt op Linux is ontworpen om vrijwel elke beheeroplossing in staat te stellen om eenvoudig Defender voor Eindpunt-instellingen in Linux te implementeren en te beheren. Enkele algemene Linux-beheerplatforms zijn Ansible, Puppet en Chef. De volgende documenten bevatten voorbeelden van het configureren van deze beheerplatforms voor het implementeren en configureren van Defender voor Eindpunt in Linux.

Microsoft Defender voor Eindpunt implementeren in Linux met Puppet

Microsoft Defender voor Eindpunt implementeren in Linux met Ansible

Microsoft Defender voor Eindpunt implementeren in Linux met Chef

Opmerking

Opnieuw opstarten is NIET vereist na het installeren of bijwerken van Microsoft Defender voor Eindpunt in Linux, behalve wanneer u auditD uitvoert in onveranderbare modus.

De cronjob-instelling voor geplande scans leveren

Plan een antivirusscan met behulp van Anacron in Microsoft Defender voor Eindpunt op Linux. Zie Een antivirusscan plannen met Anacron in Microsoft Defender voor Eindpunt op Linux voor meer informatie.

Update Microsoft Defender voor Eindpunt op cronjob-instellingen voor Linux-agent

Plan een update van de Microsoft Defender voor Eindpunt in Linux. Zie Een update van de Microsoft Defender voor Eindpunt op Linux plannen voor meer informatie.

13. Installatieproblemen voor Microsoft Defender voor Eindpunt in Linux oplossen

Meer informatie over het oplossen van problemen die kunnen optreden tijdens de installatie in Installatieproblemen oplossen voor Microsoft Defender voor Eindpunt in Linux.

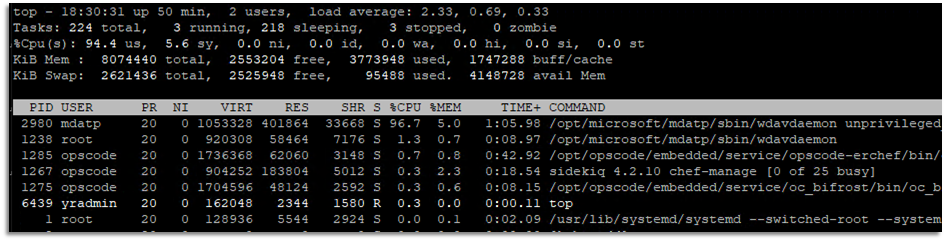

14. Statistieken over resourcegebruik controleren

Controleer de prestatiestatistieken en vergelijk het gebruik van predeployment in vergelijking met de implementatie na de implementatie.

15. Communicatie met Microsoft Defender voor Eindpunt back-end controleren

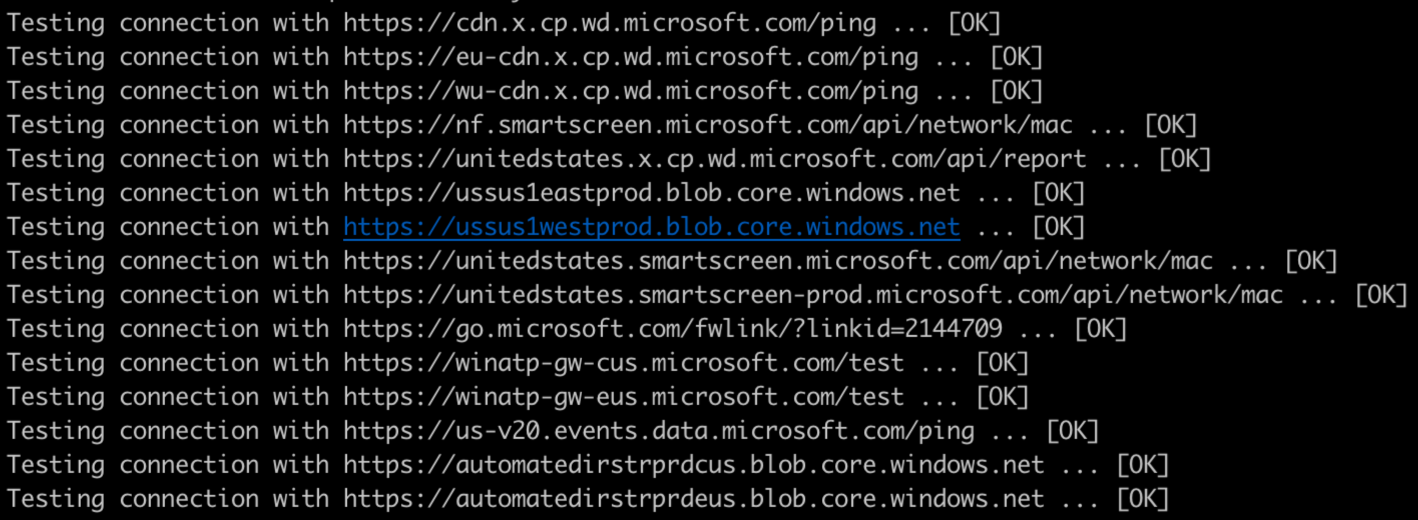

Voer de volgende connectiviteitstest uit vanaf de opdrachtregel om de Microsoft Defender voor Eindpunt op Linux-communicatie met de cloud te controleren met de huidige netwerkinstellingen:

mdatp connectivity test

In de volgende afbeelding ziet u de verwachte uitvoer van de test:

Zie Connectiviteitsvalidatie voor meer informatie.

16. Problemen met de agentstatus onderzoeken

Onderzoek problemen met de agentstatus op basis van waarden die worden geretourneerd wanneer u de mdatp health opdracht uitvoert. Zie Problemen met agentstatus onderzoeken voor meer informatie.

17. Controleer of u platformupdates (agentupdates) kunt downloaden

Voer de volgende opdrachtregel uit om Microsoft Defender voor Eindpunt op Linux-platformupdates te controleren:

sudo yum update mdatp

of

apt-get update mdatp

afhankelijk van uw pakketbeheerder.

Zie Het rapport Apparaatstatus en Microsoft Defender antimalwarestatus voor meer informatie.

Ga naar Wat is er nieuw in Microsoft Defender voor Eindpunt op Linux om de nieuwste Versie van het Broad-kanaal te vinden.

Microsoft Defender voor Eindpunt bijwerken in Linux

Microsoft publiceert regelmatig software-updates om de prestaties en beveiliging te verbeteren en nieuwe functies te leveren. Om Microsoft Defender voor Eindpunt op Linux bij te werken. Zie Updates implementeren voor Microsoft Defender voor Eindpunt in Linux voor meer informatie.

Opmerking

Als u Redhat's Satellite hebt (vergelijkbaar met WSUS in Windows), kunt u er de bijgewerkte pakketten van ophalen.

Tip

Automatiseer de agentupdate volgens een maandelijks (aanbevolen) schema met behulp van een Cron-taak. Zie Een update van de Microsoft Defender voor Eindpunt op Linux plannen voor meer informatie.

Niet-Windows-eindpunten

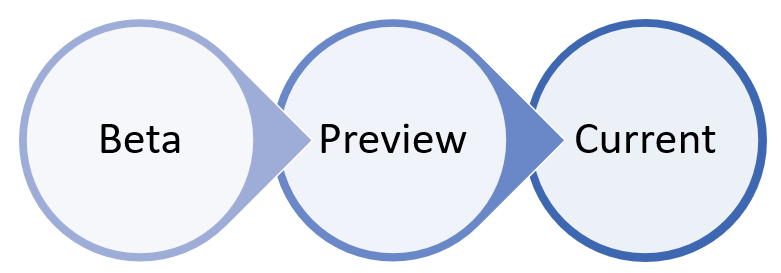

Met macOS en Linux kunt u een aantal systemen gebruiken en uitvoeren in het bètakanaal.

Opmerking

In het ideale geval moet u een van elk type Linux-systeem opnemen dat u uitvoert in het preview-kanaal, zodat u compatibiliteits-, prestatie- en betrouwbaarheidsproblemen kunt vinden voordat de build het huidige kanaal binnenbrengt.

De keuze van het kanaal bepaalt het type en de frequentie van updates die aan uw apparaat worden aangeboden. Apparaten in bètaversie zijn de eerste apparaten die updates en nieuwe functies ontvangen, later gevolgd door Preview en ten slotte door Current.

Als u een voorbeeld van nieuwe functies wilt bekijken en vroege feedback wilt geven, is het raadzaam dat u sommige apparaten in uw bedrijf configureert voor het gebruik van bèta of preview.

Waarschuwing

Als u het kanaal na de eerste installatie overschakelt, moet het product opnieuw worden geïnstalleerd. Als u wilt schakelen tussen het productkanaal, verwijdert u het bestaande pakket, configureert u het apparaat opnieuw om het nieuwe kanaal te gebruiken en volgt u de stappen in dit document om het pakket vanaf de nieuwe locatie te installeren.

18. Controleer of u updates voor beveiligingsupdates (handtekeningen/definitie-updates) kunt ontvangen

Voer de volgende opdrachtregel uit om Microsoft Defender voor Eindpunt op Linux-handtekeningen/definitie-updates te controleren:

mdatp definitions update

Zie Nieuwe apparaatstatusrapportage voor Microsoft Defender antimalware voor meer informatie.

19. Testdetecties

Voer de volgende detectietest uit om ervoor te zorgen dat het apparaat correct wordt onboardd en gerapporteerd aan de service:

Open een Terminal-venster en voer de volgende opdracht uit om een antimalwaredetectietest uit te voeren:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtU kunt aanvullende detectietests uitvoeren op zip-bestanden met behulp van een van de volgende opdrachten:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipOpmerking

Als de detecties niet worden weergegeven, kan het zijn dat u 'allowedThreats' hebt ingesteld om voorkeuren toe te staan via Ansible of Puppet.

Detecties van eindpunten en reacties (EDR), zie Ervaring Microsoft Defender voor Eindpunt door gesimuleerde aanvallen. Als de detectie niet wordt weergegeven, kan het zijn dat er een gebeurtenis of waarschuwingen ontbreken in de portal. Zie Problemen met ontbrekende gebeurtenissen of waarschuwingen voor Microsoft Defender voor Eindpunt in Linux oplossen voor meer informatie.

Zie Geïntegreerde inzendingen in Microsoft Defender XDR nu algemeen beschikbaar! - Microsoft Tech Community voor meer informatie over geïntegreerde inzendingen in Microsoft Defender XDR en de mogelijkheid om fout-positieven en fout-negatieven in te dienen via de portal.

20. Problemen met ontbrekende gebeurtenissen of waarschuwingen oplossen voor Microsoft Defender voor Eindpunt in Linux

Zie Problemen met ontbrekende gebeurtenissen of waarschuwingen voor Microsoft Defender voor Eindpunt in Linux oplossen voor meer informatie.

21. Problemen met hoog CPU-gebruik door ISV's, Linux-apps of scripts oplossen

Als u merkt dat externe ISV's, intern ontwikkelde Linux-apps of scripts een hoog CPU-gebruik hebben, voert u de volgende stappen uit om de oorzaak te onderzoeken.

- Identificeer de thread of het proces dat het symptoom veroorzaakt.

- Pas verdere diagnostische stappen toe op basis van het geïdentificeerde proces om het probleem op te lossen.

Stap 1: identificeer de Microsoft Defender voor Eindpunt op Linux-thread die het symptoom veroorzaakt

Gebruik de volgende syntaxis om het proces te identificeren dat CPU-overhead veroorzaakt:

Voer uit om Microsoft Defender voor Eindpunt proces-id op te halen die het probleem veroorzaakt:

sudo top -cVoer uit voor meer informatie over Microsoft Defender voor Eindpunt proces:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpVoer uit om de specifieke Microsoft Defender voor Eindpunt thread-id te identificeren die het hoogste CPU-gebruik binnen het proces veroorzaakt:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

De volgende tabel bevat de processen die een hoog CPU-gebruik kunnen veroorzaken:

| Procesnaam | Gebruikt onderdeel | MDE gebruikte engine |

|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR |

| wdavdaemon unprivileged | Antivirus-engine | |

| wdavdaemon edr | EDR-engine | |

| mdatp_audisp_plugin | audit framework (gecontroleerd) | Opname van auditlogboek |

Stap 2: verdere diagnostische stappen toepassen op basis van het geïdentificeerde proces

Nu u het proces hebt geïdentificeerd dat het hoge CPU-gebruik veroorzaakt, gebruikt u de bijbehorende diagnostische richtlijnen in de volgende sectie.

In de vorige stap wdavdaemon unprivileged is bijvoorbeeld geïdentificeerd als het proces dat een hoog CPU-gebruik veroorzaakt. Op basis van het resultaat kunt u de richtlijnen toepassen om het niet-gemachtigde wdavdaemon-proces te controleren.

Gebruik de volgende tabel om problemen met hoog CPU-gebruik op te lossen:

| Procesnaam | Gebruikt onderdeel | Microsoft Defender voor Eindpunt gebruikte engine | Stappen |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirus & EDR | - Download en voer Microsoft Defender voor Eindpunt Client Analyzer uit. Zie De clientanalyse uitvoeren op macOS of Linux voor meer informatie. - Verzamel diagnostische gegevens met behulp van het hulpprogramma Client analyzer. - Open een CSS-ondersteuningsaanvraag bij Microsoft. Zie ondersteuningscase voor CSS-beveiliging voor meer informatie. |

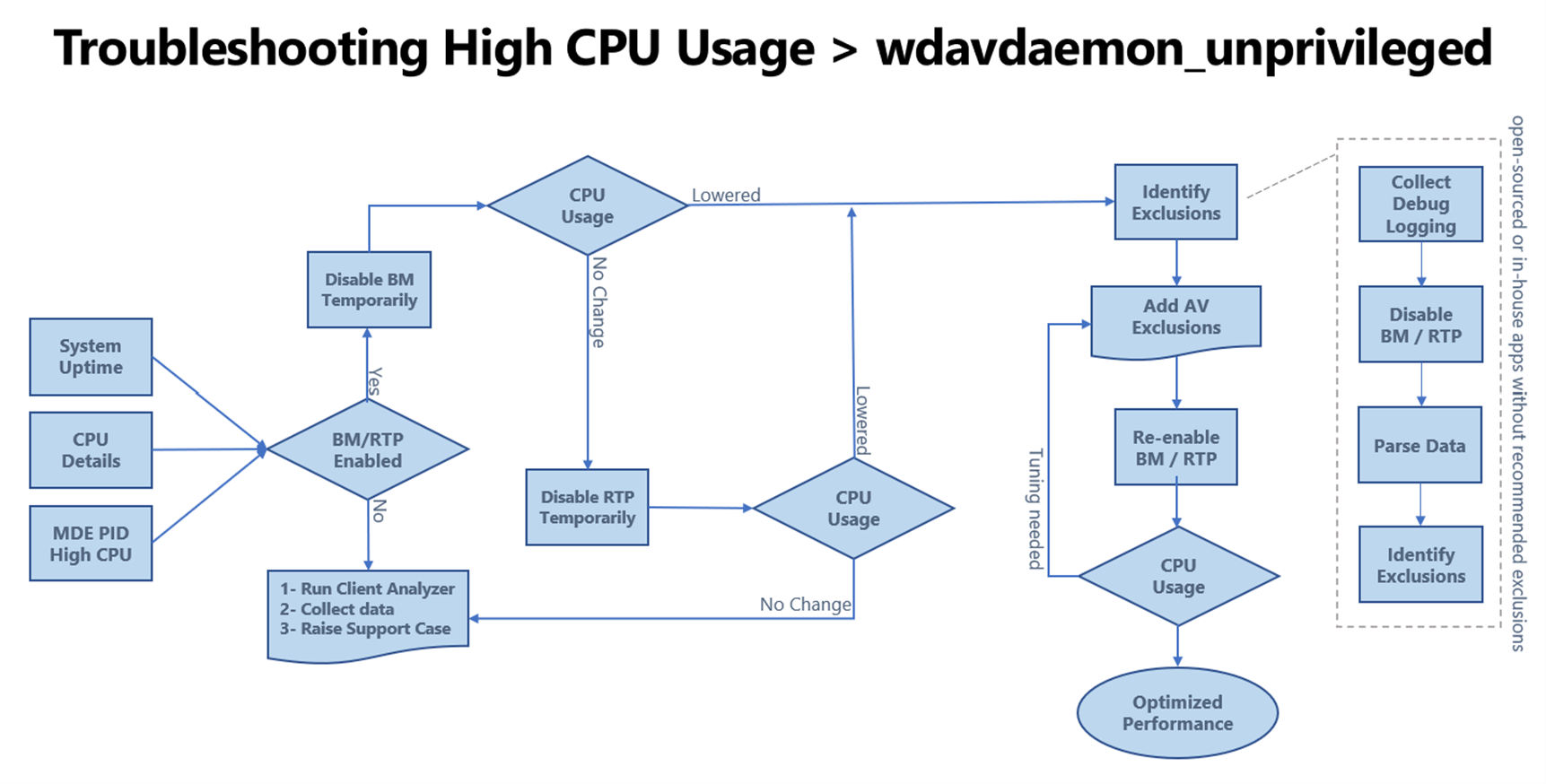

| wdavdaemon unprivileged | N.v.t. | Antivirus-engine | In het volgende diagram ziet u de werkstroom en stappen die nodig zijn om antivirusuitsluitingen toe te voegen.

Algemene richtlijnen voor probleemoplossing - Als u interne apps/scripts of een legitieme app/script van derden hebt die worden gemarkeerd, analyseren Microsoft-beveiligingsonderzoekers verdachte bestanden om te bepalen of het bedreigingen, ongewenste toepassingen of normale bestanden zijn. Verzend bestanden waarvan u denkt dat het malware is of bestanden waarvan u denkt dat deze onjuist zijn geclassificeerd als malware met behulp van de geïntegreerde inzendingservaring (zie Unified submissions experience) of Bestandsinzendingen voor meer informatie. - Zie Prestatieproblemen oplossen voor Microsoft Defender voor Eindpunt in Linux. - Download en voer Microsoft Defender voor Eindpunt Client Analyzer uit. Zie De clientanalyse uitvoeren op macOS of Linux voor meer informatie. - Verzamel diagnostische gegevens met behulp van het hulpprogramma Client analyzer. - Open een CSS-ondersteuningsaanvraag bij Microsoft. Zie ondersteuningscase voor CSS-beveiliging voor meer informatie. |

| wdavdaemon edr | N.v.t. | EDR-engine | In het volgende diagram ziet u de werkstroom en stappen voor het oplossen van wdavedaemon_edr procesproblemen.

Algemene richtlijnen voor probleemoplossing - Als u interne apps/scripts of een legitieme app/script van derden hebt die worden gemarkeerd, analyseren Microsoft-beveiligingsonderzoekers verdachte bestanden om te bepalen of het bedreigingen, ongewenste toepassingen of normale bestanden zijn. Verzend bestanden waarvan u denkt dat het malware is of bestanden waarvan u denkt dat deze onjuist zijn geclassificeerd als malware met behulp van de geïntegreerde inzendingservaring (zie Unified submissions experience) of Bestandsinzendingen voor meer informatie. - Zie Prestatieproblemen oplossen voor Microsoft Defender voor Eindpunt in Linux. - Download en voer Microsoft Defender voor Eindpunt Client Analyzer uit. Zie De clientanalyse uitvoeren op macOS of Linux voor meer informatie. - Verzamel diagnostische gegevens met behulp van het hulpprogramma Client analyzer. - Open een CSS-ondersteuningsaanvraag bij Microsoft. Zie ondersteuningscase voor CSS-beveiliging voor meer informatie. |

| mdatp_audisp_plugin | Auditframework | Opname van auditlogboek | Zie Prestatieproblemen met AuditD oplossen met Microsoft Defender voor Eindpunt in Linux. |

22. Uw niet-Microsoft-oplossing verwijderen

Als u op dit moment het volgende hebt:

- Onboarding van de apparaten van uw organisatie naar Defender for Endpoint, en

- Microsoft Defender Antivirus is geïnstalleerd en ingeschakeld,

De volgende stap is het verwijderen van uw niet-Microsoft-antivirus-, antimalware- en eindpuntbeveiligingsoplossing. Wanneer u uw niet-Microsoft-oplossing verwijdert, moet u ervoor zorgen dat u uw configuratie bijwerkt om over te schakelen van passieve modus naar Actief als u Defender voor Eindpunt instelt op passieve modus tijdens de installatie of configuratie.

Diagnostische en probleemoplossingsresources

- Problemen met Microsoft Defender voor Eindpunt bij Linux-installatie oplossen.

- Bepaal waar u gedetailleerde logboeken voor installatieproblemen kunt vinden.

- Stappen voor probleemoplossing voor omgevingen zonder proxy of met transparante proxy.

- Stappen voor probleemoplossing voor omgevingen met statische proxy.

- Diagnostische gegevens verzamelen.

- Verwijder Defender voor Eindpunt in Linux.

- Prestatieproblemen voor Microsoft Defender voor Eindpunt in Linux oplossen.

- Prestatieproblemen met AuditD oplossen met Microsoft Defender voor Eindpunt in Linux.

Geavanceerde Microsoft Defender voor Eindpunt mogelijkheden

Verbeterde mogelijkheden voor antimalware-engine in Linux en macOS

De beveiliging van Linux-activa verbeteren met gedragscontrole

Opmerking

De functionaliteit voor gedragscontrole vormt een aanvulling op bestaande sterke mogelijkheden op basis van inhoud, maar u moet deze functie zorgvuldig evalueren in uw omgeving voordat u deze breed implementeert, omdat het inschakelen van gedragsbewaking meer resources verbruikt en prestatieproblemen kan veroorzaken.

Introductie van de nieuwe ervaring voor het onderdrukken van waarschuwingen

Verwijzingen

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor