Apparaten migreren om de gestroomlijnde connectiviteitsmethode te gebruiken

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

In dit artikel wordt beschreven hoe u apparaten migreert die eerder waren onboarded naar Defender for Endpoint om de gestroomlijnde apparaatverbindingsmethode te gebruiken. Zie Apparaten onboarden met behulp van gestroomlijnde connectiviteit voor meer informatie over gestroomlijnde connectiviteit. Apparaten moeten voldoen aan de vereisten die worden vermeld in Gestroomlijnde connectiviteit.

In de meeste gevallen is volledige offboarding van apparaten niet vereist bij opnieuw onboarden. U kunt het bijgewerkte onboardingpakket uitvoeren en uw apparaat opnieuw opstarten om de verbinding over te schakelen. Zie de volgende informatie voor meer informatie over afzonderlijke besturingssystemen.

Belangrijk

Beperkingen en bekende problemen:

- Er is een back-endprobleem aangetroffen met het invullen van de

ConnectivityTypekolom in deDeviceInfo tablegeavanceerde opsporing, zodat u de voortgang van de migratie kunt bijhouden. We streven ernaar dit probleem zo snel mogelijk op te lossen. - Voor apparaatmigraties (reonboarding): offboarding is niet vereist om over te schakelen naar een gestroomlijnde connectiviteitsmethode. Zodra het bijgewerkte onboardingpakket is uitgevoerd, moet het apparaat volledig opnieuw worden opgestart voor Windows-apparaten en moet de service opnieuw worden opgestart voor macOS en Linux. Zie de details in dit artikel voor meer informatie.

- Windows 10 versies 1607, 1703, 1709 en 1803 bieden geen ondersteuning voor reonboarding. Eerst offboarden en vervolgens onboarden met behulp van het bijgewerkte pakket. Voor deze versies is ook een langere URL-lijst vereist.

- Apparaten met de MMA-agent worden niet ondersteund en moeten de MMA-onboardingmethode blijven gebruiken.

Apparaten migreren met behulp van de gestroomlijnde methode

Aanbeveling voor migratie

Begin klein. Het wordt aanbevolen om eerst met een kleine set apparaten te beginnen. Pas de onboarding-blob toe met behulp van een van de ondersteunde implementatiehulpprogramma's en controleer vervolgens op connectiviteit. Als u een nieuw onboardingbeleid gebruikt, moet u het apparaat uitsluiten van alle bestaande onboardingbeleidsregels om conflicten te voorkomen.

Valideren en bewaken. Nadat u de kleine set apparaten hebt onboarden, controleert u of de apparaten zijn onboarden en communiceren met de service.

Voltooi de migratie. In deze fase kunt u de migratie geleidelijk implementeren naar een grotere set apparaten. Als u de migratie wilt voltooien, kunt u het vorige onboardingbeleid vervangen en de oude URL's van uw netwerkapparaat verwijderen.

Valideer apparaatvereisten voordat u doorgaat met migraties. Deze informatie bouwt voort op het vorige artikel door zich te richten op het migreren van bestaande apparaten.

Als u apparaten opnieuw wilt onboarden, moet u het gestroomlijnde onboardingpakket gebruiken. Zie Gestroomlijnde connectiviteit voor meer informatie over het openen van het pakket.

Afhankelijk van het besturingssysteem moet het apparaat mogelijk opnieuw worden opgestart of de service opnieuw moet worden opgestart zodra het onboardingpakket is toegepast:

Windows: start het apparaat opnieuw op

macOS: start het apparaat opnieuw op of start de Defender for Endpoint-service opnieuw op door uit te voeren:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: start de Defender voor Eindpunt-service opnieuw door het volgende uit te voeren:

sudo systemctl restart mdatp

De volgende tabel bevat migratie-instructies voor de beschikbare onboardinghulpprogramma's op basis van het besturingssysteem van het apparaat.

Windows 10 en 11

Belangrijk

Windows 10 versie 1607, 1703, 1709 en 1803 bieden geen ondersteuning voor reonboarding. Als u bestaande apparaten wilt migreren, moet u volledig offboarden en onboarden met behulp van het gestroomlijnde onboardingpakket.

Zie Windows-client onboarden voor algemene informatie over het onboarden van Windows-clientapparaten.

Controleer of aan de vereisten wordt voldaan: vereisten voor het gebruik van een gestroomlijnde methode.

Lokaal script

Volg de richtlijnen in Lokaal script (maximaal 10 apparaten) met behulp van het gestroomlijnde onboardingpakket. Nadat u de stappen hebt voltooid, moet u het apparaat opnieuw opstarten om de apparaatverbinding over te schakelen.

Groepsbeleid

Volg de richtlijnen in Groepsbeleid met behulp van het gestroomlijnde onboardingpakket. Nadat u de stappen hebt voltooid, moet u het apparaat opnieuw opstarten om de apparaatverbinding over te schakelen.

Microsoft Intune

Volg de richtlijnen in Intune met behulp van het gestroomlijnde onboardingpakket. U kunt de optie 'automatisch van connector' gebruiken; Met deze optie wordt het onboardingpakket echter niet automatisch opnieuw toegepast. Creatie een nieuw onboardingbeleid en richt u eerst op een testgroep. Nadat u de stappen hebt voltooid, moet u het apparaat opnieuw opstarten om de apparaatverbinding over te schakelen.

Microsoft Configuration Manager

Volg de richtlijnen in Configuration Manager.

VDI

Gebruik de richtlijnen in Niet-permanente VDI-apparaten (Virtual Desktop Infrastructure) onboarden. Nadat u de stappen hebt voltooid, moet u het apparaat opnieuw opstarten om de apparaatverbinding over te schakelen.

Apparaatconnectiviteit verifiëren met een gestroomlijnde methode voor gemigreerde apparaten

U kunt de volgende methoden gebruiken om te controleren of u Windows-apparaten hebt verbonden:

- Clientanalyse

- Tracking met geavanceerde opsporing in Microsoft Defender XDR

- Lokaal bijhouden met Logboeken (voor Windows)

- Tests uitvoeren om de connectiviteit met Defender for Endpoint-services te bevestigen

- De register-editor controleren

- PowerShell-detectietest

Voor macOS en Linux kunt u de volgende methoden gebruiken:

- MDATP-connectiviteitstests

- Tracking met geavanceerde opsporing in Microsoft Defender XDR

- Tests uitvoeren om de connectiviteit met Defender for Endpoint-services te bevestigen

Defender for Endpoint Client Analyzer (Windows) gebruiken om de connectiviteit te valideren na onboarding voor gemigreerde eindpunten

Nadat de onboarding is uitgevoerd, voert u de MDE Client Analyzer uit om te bevestigen dat uw apparaat verbinding maakt met de juiste bijgewerkte URL's.

Download het hulpprogramma Microsoft Defender voor Eindpunt Client Analyzer waarop defender voor eindpuntsensor wordt uitgevoerd.

U kunt dezelfde instructies volgen als in Clientverbinding met Microsoft Defender voor Eindpunt service controleren. Het script maakt automatisch gebruik van het onboardingpakket dat op het apparaat is geconfigureerd (moet een gestroomlijnde versie zijn) om de connectiviteit te testen.

Zorg ervoor dat de verbinding tot stand is gebracht met de juiste URL's.

Tracking met geavanceerde opsporing in Microsoft Defender XDR

U kunt geavanceerde opsporing in Microsoft Defender portal gebruiken om de status van het verbindingstype weer te geven.

Deze informatie vindt u in de tabel DeviceInfo onder de kolom ConnectivityType:

- Kolomnaam: ConnectivityType

- Mogelijke waarden:

<blank>, Gestroomlijnd, Standaard - Gegevenstype: Tekenreeks

- Beschrijving: Type connectiviteit van het apparaat naar de cloud

Zodra een apparaat is gemigreerd om de gestroomlijnde methode te gebruiken en het apparaat een geslaagde communicatie tot stand brengt met de EDR-opdracht & besturingskanaal, wordt de waarde weergegeven als 'Gestroomlijnd'.

Als u het apparaat terugzet naar de normale methode, is de waarde 'standaard'.

Voor apparaten die nog niet hebben geprobeerd opnieuw aan boord te gaan, blijft de waarde leeg.

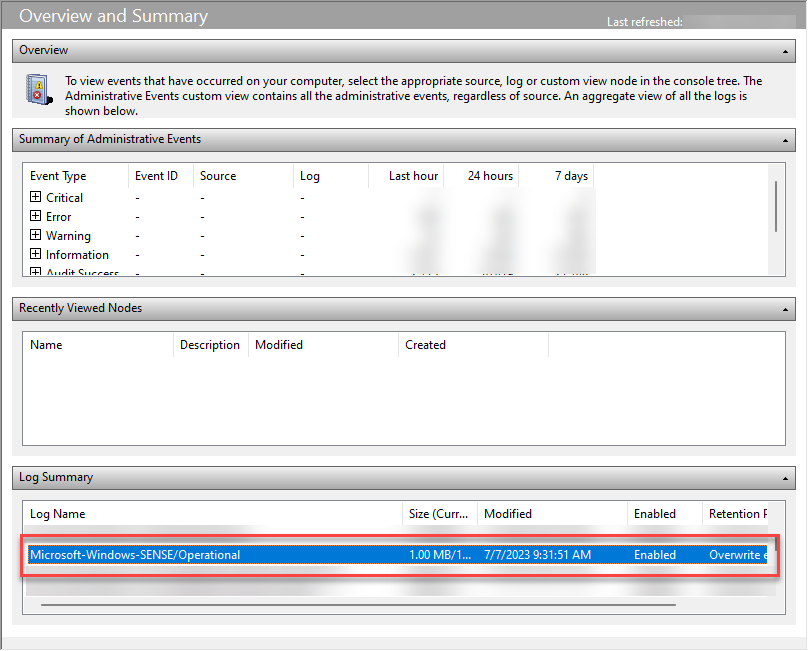

Lokaal bijhouden op een apparaat via Windows Logboeken

U kunt het operationele LOGBOEK van SENSE van Windows Logboeken gebruiken om lokaal verbindingen te valideren met de nieuwe gestroomlijnde aanpak. SENSE-gebeurtenis-id 4 houdt geslaagde EDR-verbindingen bij.

Open het gebeurtenislogboek van de Defender for Endpoint-service met behulp van de volgende stappen:

Selecteer start in het menu Windows en typ Logboeken. Selecteer vervolgens Logboeken.

Schuif in de logboeklijst onder Logboekoverzicht omlaag totdat u Microsoft-Windows-SENSE/Operational ziet. Dubbelklik op het item om het logboek te openen.

U kunt het logboek ook openen doorToepassings- en serviceslogboeken>Microsoft>Windows>SENSE uit te vouwen en Operationeel te selecteren.

Gebeurtenis-id 4 houdt geslaagde verbindingen bij met Defender for Endpoint Command & Control-kanaal. Controleer geslaagde verbindingen met bijgewerkte URL. Bijvoorbeeld:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Bericht 1 bevat de URL van de contactpersoon. Controleer of de gebeurtenis de gestroomlijnde URL bevat (endpoint.security.microsoft, com).

Gebeurtenis-id 5 houdt fouten bij, indien van toepassing.

Opmerking

SENSE is de interne naam die wordt gebruikt om te verwijzen naar de gedragssensor die Microsoft Defender voor Eindpunt.

Gebeurtenissen die door de service zijn vastgelegd, worden weergegeven in het logboek.

Zie Gebeurtenissen en fouten bekijken met behulp van Logboeken voor meer informatie.

Tests uitvoeren om de connectiviteit met Defender for Endpoint-services te bevestigen

Zodra het apparaat is toegevoegd aan Defender voor Eindpunt, controleert u of het nog steeds wordt weergegeven in Apparaatinventaris. De DeviceID moet hetzelfde blijven.

Controleer het tabblad Tijdlijn apparaatpagina om te controleren of er gebeurtenissen van het apparaat stromen.

Live-antwoord

Zorg ervoor dat Live Response werkt op uw testapparaat. Volg de instructies in Entiteiten onderzoeken op apparaten met behulp van live-respons.

Zorg ervoor dat u na de verbinding een aantal basisopdrachten uitvoert om de verbinding te bevestigen (zoals cd, taken, verbinding maken).

Geautomatiseerd onderzoek en reactie

Zorg ervoor dat geautomatiseerd onderzoek en antwoord op uw testapparaat werken: Configureer mogelijkheden voor geautomatiseerd onderzoek en respons.

Voor testlabs voor automatische IR gaat u naar Microsoft Defender XDR>Evaluaties & zelfstudies>Zelfstudies & Simulaties **Zelfstudies>>Voor geautomatiseerd onderzoek.

Cloudbeveiliging

Open een opdrachtprompt als beheerder.

Klik met de rechtermuisknop op het item in het startmenu, selecteer Als beheerder uitvoeren en selecteer vervolgens Ja bij de machtigingsprompt.

Gebruik het volgende argument met het opdrachtregelprogramma Microsoft Defender Antivirus (mpcmdrun.exe) om te controleren of uw netwerk kan communiceren met de Microsoft Defender Antivirus-cloudservice:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Opmerking

Deze opdracht werkt alleen op Windows 10, versie 1703 of hoger of Windows 11. Zie Microsoft Defender Antivirus beheren met het opdrachtregelprogramma mpcmdrun.exe voor meer informatie.

Testblok bij eerste detectie

Volg de instructies in Microsoft Defender voor Eindpunt BAFS-demonstratie (Block at First Sight).

SmartScreen testen

Volg de instructies in Microsoft Defender SmartScreen Demo (msft.net).

PowerShell-detectietest

Maak op het Windows-apparaat een map:

C:\test-MDATP-test.Open de opdrachtprompt als beheerder.

Voer in het opdrachtpromptvenster de volgende PowerShell-opdracht uit:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Nadat de opdracht is uitgevoerd, wordt het opdrachtpromptvenster automatisch gesloten. Als dit is gelukt, wordt de detectietest gemarkeerd als voltooid.

Voor macOS en Linux kunt u de volgende methoden gebruiken:

- MDATP-connectiviteitstests

- Tracking met geavanceerde opsporing in Microsoft Defender XDR

- Tests uitvoeren om de connectiviteit met Defender for Endpoint-services te bevestigen

MDATP-connectiviteitstest (macOS en Linux)

Voer uit mdatp health -details features om te bevestigen simplified_connectivity: 'ingeschakeld'.

Voer uit mdatp health -details edr om te bevestigen dat edr_partner_geo_location het beschikbaar is. De waarde moet zijn GW_<geo> waar 'geo' de geografische locatie van uw tenant is.

Voer mdatp-connectiviteitstest uit. Zorg ervoor dat het gestroomlijnde URL-patroon aanwezig is. U moet twee verwachten voor \storage, één voor \mdav, één voor \xplat en één voor /packages.

Bijvoorbeeld:https:mdav.us.endpoint.security.microsoft/com/storage

Tracking met geavanceerde opsporing in Microsoft Defender XDR

Volg dezelfde instructies als voor Windows.

Defender for Endpoint Client Analyzer (platformoverschrijdend) gebruiken om connectiviteit voor nieuw gemigreerde eindpunten te valideren

Download en voer de client analyzer uit voor macOS of Linux. Zie De clientanalyse downloaden en uitvoeren voor meer informatie.

Voer

mdeclientanalyzer.cmd -o <path to cmd file>uit vanuit de map MDEClientAnalyzer. De opdracht maakt gebruik van parameters uit het onboarding-pakket om de connectiviteit te testen.Uitvoeren

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(waarbij parameter van GW_US is, GW_EU, GW_UK). GW verwijst naar de gestroomlijnde optie. Voer uit met de toepasselijke tenant geo.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor