Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Er zijn drie typen serviceaccounts in Microsoft Entra ID: beheerde identiteiten, service-principals en gebruikersaccounts die als serviceaccounts worden gebruikt. Wanneer u serviceaccounts maakt voor geautomatiseerd gebruik, krijgen ze machtigingen voor toegang tot resources in Azure en Microsoft Entra ID. Resources kunnen Microsoft 365-services, SaaS-toepassingen (Software as a Service), aangepaste toepassingen, databases, HR-systemen, enzovoort omvatten. Het beheren van het Microsoft Entra-serviceaccount beheert het maken, machtigingen en de levenscyclus om beveiliging en continuïteit te garanderen.

Meer informatie:

Notitie

We raden gebruikersaccounts niet aan als serviceaccounts omdat ze minder veilig zijn. Dit omvat on-premises serviceaccounts die zijn gesynchroniseerd met Microsoft Entra-id, omdat ze niet worden geconverteerd naar service-principals. In plaats daarvan raden we beheerde identiteiten of service-principals aan en het gebruik van voorwaardelijke toegang.

Meer informatie: Wat is voorwaardelijke toegang?

Uw serviceaccount plannen

Voordat u een serviceaccount maakt of een toepassing registreert, documenteert u de sleutelgegevens van het serviceaccount. Gebruik de informatie om het account te controleren en te beheren. We raden aan de volgende gegevens te verzamelen en bij te houden in uw gecentraliseerde CMDB (Configuration Management Database).

| 'Gegevens | Beschrijving | DETAILS |

|---|---|---|

| Eigenaar | Gebruiker of groep die verantwoordelijk is voor het beheren en bewaken van het serviceaccount | Verwijs de eigenaar machtigingen om het account te bewaken en implementeer een manier om problemen te verhelpen. Probleembeperking wordt uitgevoerd door de eigenaar of door een verzoek aan een IT-team. |

| Doel | Hoe het account wordt gebruikt | Wijs het serviceaccount toe aan een service, toepassing of script. Vermijd het maken van multiuse-serviceaccounts. |

| Machtigingen (bereiken) | Verwachte set machtigingen | De resources die worden geopend en machtigingen voor deze resources documenteert |

| CMDB-link | Koppelen aan de geopende resources en scripts waarin het serviceaccount wordt gebruikt | Documenteer de resource- en scripteigenaren om de gevolgen van wijziging te communiceren |

| Risico-evaluatie | Risico en bedrijfseffect, als het account is gecompromitteerd | Gebruik de informatie om het bereik van machtigingen te beperken en de toegang tot informatie te bepalen |

| Beoordelingsperiode | Het frequentie van serviceaccountbeoordelingen, door de eigenaar | Controleer de communicatie en beoordelingen. Documenteer wat er gebeurt als een beoordeling wordt uitgevoerd na de geplande beoordelingsperiode. |

| Levenslang | Verwachte maximale levensduur van accounts | Gebruik deze meting om communicatie met de eigenaar te plannen, uit te schakelen en vervolgens de accounts te verwijderen. Stel een vervaldatum in voor referenties die verhinderen dat ze automatisch worden overgezet. |

| Naam | Gestandaardiseerde accountnaam | Een naamconventie maken voor serviceaccounts om ze te zoeken, sorteren en filteren |

Principe van minimale bevoegdheden

Verdeel de benodigde machtigingen voor het serviceaccount om taken uit te voeren en niet meer. Als een serviceaccount machtigingen op hoog niveau nodig heeft, evalueert u waarom en probeert u machtigingen te verminderen.

We raden de volgende procedures aan voor bevoegdheden van serviceaccounts.

Machtigingen

- Ingebouwde rollen niet toewijzen aan serviceaccounts

- Aan de service-principal wordt een bevoorrechte rol toegewezen

- Voeg geen serviceaccounts toe als leden van groepen met verhoogde machtigingen

Get-MgDirectoryRoleMemberen filter op objectType 'Service-principal' of gebruikGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Zie: Inleiding tot machtigingen en toestemming om de functionaliteit te beperken die een serviceaccount kan openen voor een resource

- Service-principals en beheerde identiteiten kunnen OAuth 2.0-bereiken (Open Authorization) gebruiken in een gedelegeerde context die een aangemelde gebruiker imiteert of als serviceaccount in de toepassingscontext. In de toepassingscontext is niemand aangemeld.

- De aanvraag voor serviceaccounts voor bereiken voor resources bevestigen

- Als een account Files.ReadWrite.All aanvraagt, evalueert u of file.Read.All nodig is

- Naslaginformatie over Microsoft Graph-machtigingen

- Zorg ervoor dat u de ontwikkelaar van de toepassing of API vertrouwt met de aangevraagde toegang

Duur

- Referenties van serviceaccounts (clientgeheim, certificaat) beperken tot een verwachte gebruiksperiode

- Periodieke beoordelingen van het gebruik en doel van het serviceaccount plannen

- Controleren of beoordelingen plaatsvinden voordat het account verloopt

Nadat u het doel, het bereik en de machtigingen hebt begrepen, maakt u uw serviceaccount en gebruikt u de instructies in de volgende artikelen.

- Beheerde identiteiten gebruiken voor App Service en Azure Functions

- Een Microsoft Entra-toepassing en service-principal maken die toegang heeft tot resources

Gebruik indien mogelijk een beheerde identiteit. Als u geen beheerde identiteit kunt gebruiken, gebruikt u een service-principal. Als u geen service-principal kunt gebruiken, gebruikt u een Microsoft Entra-gebruikersaccount.

Een levenscyclusproces bouwen

De levenscyclus van een serviceaccount begint met plannen en eindigt met permanente verwijdering. In de volgende secties wordt beschreven hoe u machtigingen bewaakt, controleert, het gebruik van het account bepaalt en uiteindelijk het ongedaan maken van de inrichting van het account ongedaan maakt.

Serviceaccounts bewaken

Bewaak uw serviceaccounts om ervoor te zorgen dat gebruikspatronen juist zijn en of het serviceaccount wordt gebruikt.

Aanmeldingen voor serviceaccounts verzamelen en bewaken

Gebruik een van de volgende bewakingsmethoden:

- Aanmeldingslogboeken van Microsoft Entra in Azure Portal

- De aanmeldingslogboeken van Microsoft Entra exporteren naar

- Documentatie bij Azure Storage

- Documentatie voor Azure Event Hubs of

- Overzicht van Azure Monitor-logboeken

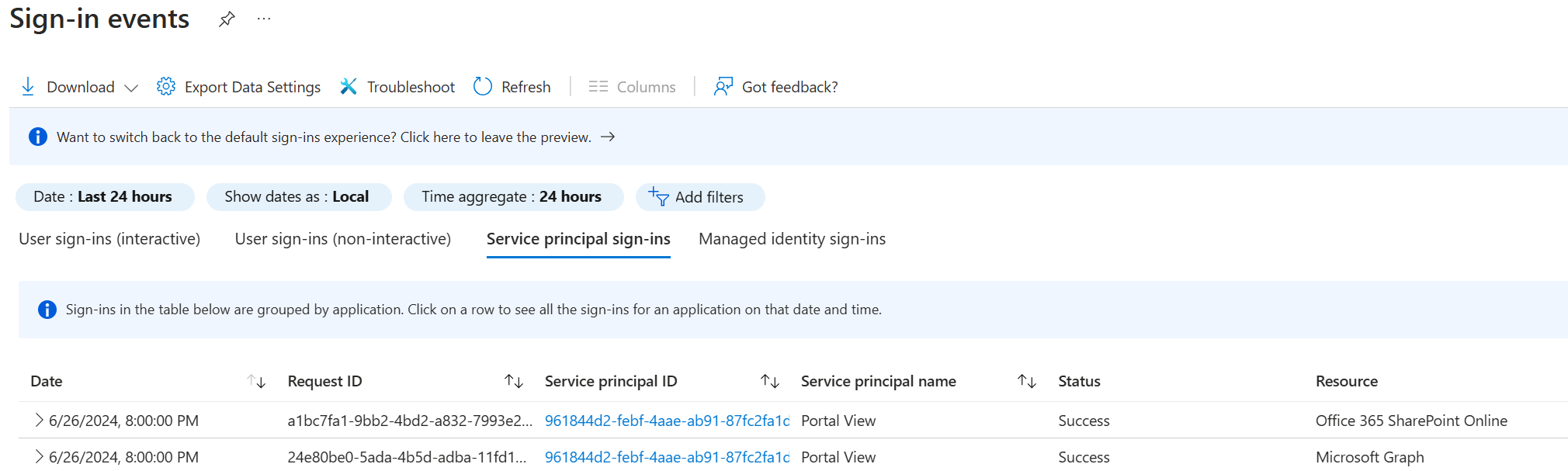

Gebruik de volgende schermopname om aanmeldingen van de service-principal weer te geven.

Aanmeldingslogboekgegevens

Zoek de volgende gegevens in aanmeldingslogboeken.

- Serviceaccounts die niet zijn aangemeld bij de tenant

- Wijzigingen in aanmeldingsserviceaccountpatronen

U wordt aangeraden aanmeldingslogboeken van Microsoft Entra te exporteren en ze vervolgens te importeren in een SIEM-hulpprogramma (Security Information and Event Management), zoals Microsoft Sentinel. Gebruik het SIEM-hulpprogramma om waarschuwingen en dashboards te bouwen.

Machtigingen van serviceaccounts beoordelen

Controleer regelmatig de machtigingen van het serviceaccount en de toegangsbereiken om te zien of ze kunnen worden verminderd of geëlimineerd.

- Zie, Get-MgServicePrincipalOauth2PermissionGrant

-

AzureADAssessmentBekijk en bevestig de geldigheid - Stel de referenties van de service-principal niet in op Nooit verlopen

- Gebruik indien mogelijk certificaten of referenties die zijn opgeslagen in Azure Key Vault

Gebruik van serviceaccount opnieuw certificeren

Stel een regelmatig controleproces in om ervoor te zorgen dat serviceaccounts regelmatig worden gecontroleerd door eigenaren, beveiligingsteam of IT-team.

Het proces omvat:

- Beoordelingscyclus voor serviceaccounts bepalen en documenteer deze in uw CMDB

- Communicatie met eigenaar, beveiligingsteam, IT-team, voor een beoordeling

- Waarschuwingscommunicatie en de bijbehorende timing bepalen als de beoordeling wordt gemist

- Instructies als eigenaren niet kunnen controleren of reageren

- Uitschakelen, maar niet verwijderen, het account totdat de beoordeling is voltooid

- Instructies voor het bepalen van afhankelijkheden. Resource-eigenaren op de hoogte stellen van effecten

De beoordeling omvat de eigenaar en een IT-partner en ze certificeren:

- Account is noodzakelijk

- Machtigingen voor het account zijn voldoende en noodzakelijk, of er wordt een wijziging aangevraagd

- Toegang tot het account en de bijbehorende referenties worden beheerd

- Accountreferenties zijn nauwkeurig: referentietype en levensduur

- Accountrisicoscore is niet gewijzigd sinds de vorige hercertificering

- De verwachte levensduur van het account bijwerken en de volgende hercertificatiedatum

Inrichting van serviceaccounts ongedaan maken

Maak de inrichting van serviceaccounts ongedaan onder de volgende omstandigheden:

- Accountscript of toepassing is buiten gebruik gesteld

- Accountscript of toepassingsfunctie wordt buiten gebruik gesteld. Bijvoorbeeld toegang tot een resource.

- Serviceaccount wordt vervangen door een ander serviceaccount

- Referenties zijn verlopen of het account is niet functioneel en er zijn geen klachten

Het ongedaan maken van de inrichting omvat de volgende taken:

Nadat de bijbehorende toepassing of het bijbehorende script ongedaan is gemaakt:

-

Aanmeldingslogboeken in Microsoft Entra-id en resourcetoegang door het serviceaccount

- Als het account actief is, bepaalt u hoe het wordt gebruikt voordat u doorgaat

- Schakel aanmelding voor een beheerde service-id uit, maar verwijder deze niet uit de directory

- Roltoewijzingen van serviceaccounts intrekken en OAuth2-toestemming verlenen

- Na een gedefinieerde periode en waarschuwing voor eigenaren, verwijdert u het serviceaccount uit de directory