Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Notitie

Aanmelden bij Microsoft Entra-id met e-mail als alternatieve aanmeldings-id is een openbare preview-functie van Microsoft Entra-id. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Veel organisaties willen dat gebruikers zich aanmelden bij Microsoft Entra ID met dezelfde inloggegevens als hun on-premises directoryomgeving. Met deze methode, ook wel hybride verificatie genoemd, hoeven gebruikers slechts één set referenties te onthouden.

Sommige organisaties zijn om de volgende redenen niet overgestapt op hybride verificatie:

- De Microsoft Entra user Principal Name (UPN) is standaard ingesteld op dezelfde waarde als de on-premises UPN.

- Als u de Microsoft Entra UPN wijzigt, komen on-premises en Microsoft Entra-omgevingen niet overeen die problemen met bepaalde toepassingen en services kunnen veroorzaken.

- Vanwege zakelijke of nalevingsredenen wil de organisatie de on-premises UPN niet gebruiken om zich aan te melden bij Microsoft Entra-id.

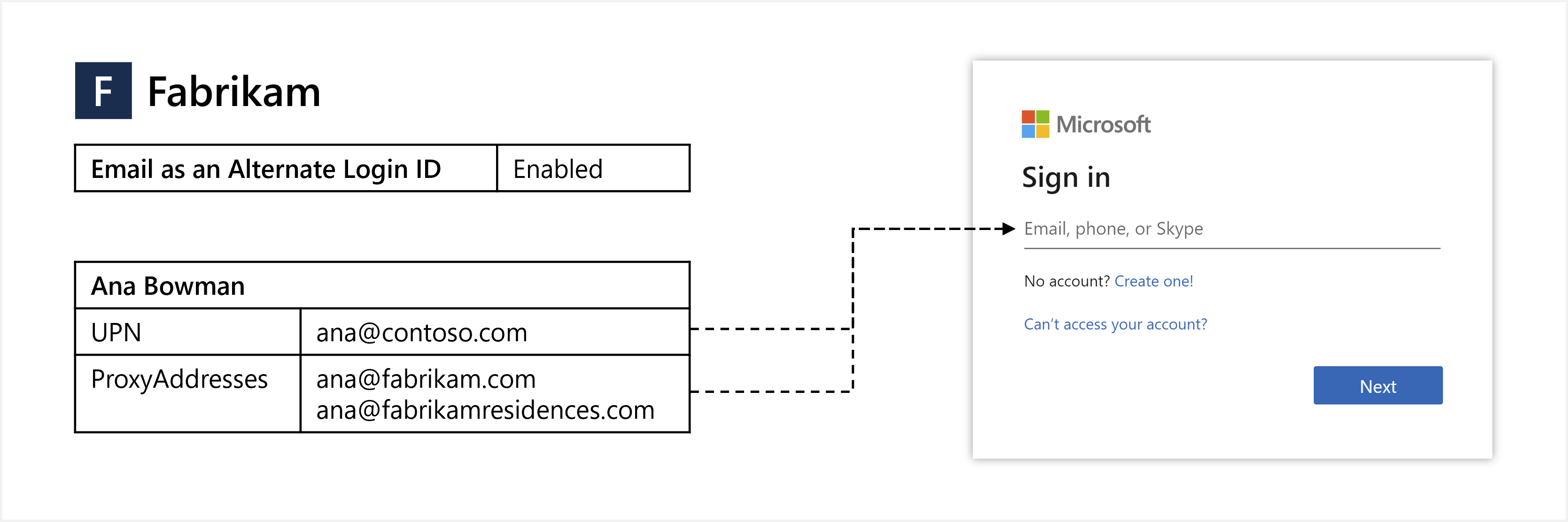

Als u wilt overstappen op hybride verificatie, kunt u Microsoft Entra-id configureren zodat gebruikers zich met hun e-mailadres kunnen aanmelden als een alternatieve aanmeldings-id. Als de naam Contoso bijvoorbeeld is gewijzigd in Fabrikam, kan het e-mailadres als alternatieve aanmeldings-id worden gebruikt in plaats van zich aan te melden met de verouderde ana@contoso.com-UPN. Om toegang te krijgen tot een toepassing of service, melden gebruikers zich aan bij Microsoft Entra ID met behulp van hun niet-UPN-e-mail, zoals ana@fabrikam.com.

Dit artikel laat u zien hoe u e-mailadressen kunt inschakelen en gebruiken als alternatieve aanmeldings-id.

Voordat u begint

Dit is wat u moet weten over een e-mailadres als alternatieve aanmeldings-id:

- De functie is beschikbaar in de gratis versie van Microsoft Entra ID en hoger.

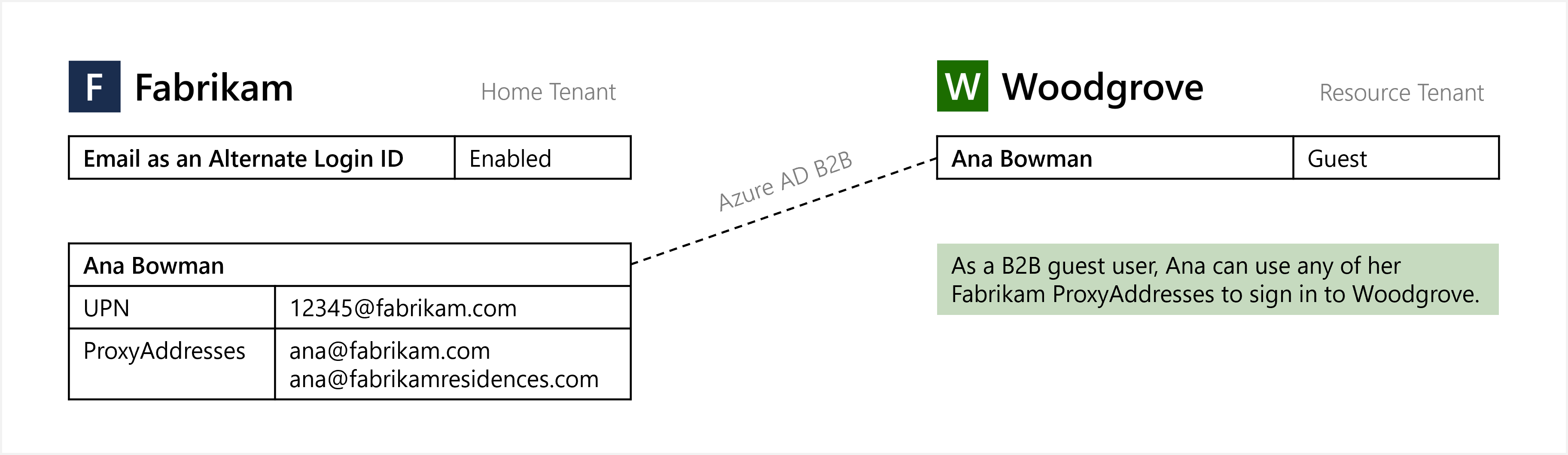

- De functie maakt aanmelding met ProxyAddresses mogelijk, naast UPN, voor door de cloud geverifieerde Microsoft Entra-gebruikers. Meer informatie over hoe dit van toepassing is op B2B-samenwerking (Microsoft Entra business-to-business) in de sectie B2B .

- Wanneer een gebruiker zich aanmeldt met een niet-UPN-e-mailadres, retourneren de

unique_name- enpreferred_username-claims (indien aanwezig) het niet-UPN-e-mailadres in het id-token.- Als het niet-UPN-e-mailadres dat wordt gebruikt, verouderd is (niet langer tot de gebruiker behoort), retourneren deze claims in plaats daarvan de UPN.

- De functie ondersteunt beheerde verificatie met wachtwoord-hashsynchronisatie (PHS) of passthrough-verificatie (PTA).

- Er zijn twee opties voor het configureren van de functie:

- Home Realm Discovery (HDR)-beleid: gebruik deze optie om de functie voor de hele tenant in te schakelen. Minimaal de rol Toepassingsbeheerder is vereist.

- Gefaseerd implementatiebeleid : gebruik deze optie om de functie te testen met specifieke Microsoft Entra-groepen. Wanneer u voor het eerst een beveiligingsgroep toevoegt voor gefaseerde implementatie, bent u beperkt tot 200 gebruikers om een UX-time-out te voorkomen. Nadat u de groep hebt toegevoegd, kunt u naar behoefte meer gebruikers rechtstreeks aan de groep toevoegen.

Preview-beperkingen

In de huidige preview-status gelden de volgende beperkingen voor een e-mailadres als alternatieve aanmeldings-id:

Gebruikerservaring: gebruikers kunnen hun UPN zien, zelfs wanneer ze zich aanmelden met hun niet-UPN-e-mailadres. Het volgende voorbeeldgedrag doet zich mogelijk voor:

- De gebruiker wordt gevraagd zich aan te melden met UPN wanneer deze wordt omgeleid naar Microsoft Entra-inloggen met

login_hint=<non-UPN email>. - Wanneer een gebruiker zich aanmeldt met een niet-UPN-e-mailadres en een onjuist wachtwoord invoert, verandert de pagina Voer uw wachtwoord in om de UPN weer te geven.

- Op sommige Microsoft-sites en -apps, zoals Microsoft Office, kan het besturingselement Accountmanager in de rechterbovenhoek de UPN van de gebruiker weergeven in plaats van het niet-UPN-e-mailadres dat voor aanmelding wordt gebruikt.

- De gebruiker wordt gevraagd zich aan te melden met UPN wanneer deze wordt omgeleid naar Microsoft Entra-inloggen met

Niet-ondersteunde stromen: sommige stromen zijn momenteel niet compatibel met niet-UPN-e-mailadressen, zoals:

- Microsoft Entra ID Protection komt niet overeen met niet-UPN e-mails bij Leaked Credentials risicodetectie. Deze risicodetectie maakt gebruik van de UPN om referenties te vinden die zijn gelekt. Zie Procedure: Risico onderzoeken voor meer informatie.

- Wanneer een gebruiker is aangemeld met een niet-UPN-e-mailadres, kan het wachtwoord niet worden gewijzigd. Microsoft Entra selfservice voor wachtwoordherstel (SSPR) moet werken zoals verwacht. Tijdens SSPR kunnen gebruikers hun UPN zien als ze hun identiteit verifiëren met behulp van een niet-UPN-e-mailadres.

Niet-ondersteunde scenario's: de volgende scenario's worden niet ondersteund. Aanmelden met niet-UPN-e-mailadres voor:

Niet-ondersteunde apps - sommige toepassingen van derden werken mogelijk niet zoals verwacht als ze ervan uitgaan dat de

unique_name- ofpreferred_username-claims onveranderbaar zijn of altijd overeenkomen met een specifiek gebruikerskenmerk, zoals UPN.Logging - Wijzigingen in de configuratie van het kenmerk in HRD-beleid worden niet expliciet weergegeven in het auditlogboek.

Gefaseerd implementatiebeleid - de volgende beperkingen gelden alleen wanneer de functie is ingeschakeld met behulp van gefaseerd implementatiebeleid:

- De functie werkt niet zoals verwacht voor gebruikers die zijn opgenomen in ander gefaseerd implementatiebeleid.

- Gefaseerd implementatiebeleid ondersteunt maximaal 10 groepen per functie.

- Gefaseerd implementatiebeleid biedt geen ondersteuning voor geneste groepen.

- Gefaseerd implementatiebeleid biedt geen ondersteuning voor dynamische lidmaatschapsgroepen.

- Contactobjecten binnen de groep verhinderen dat de groep aan een gefaseerde implementatiebeleid wordt toegevoegd.

Dubbele waarden - binnen een tenant kan de UPN van een gebruiker van alleen de cloud dezelfde waarde hebben als het proxyadres van een andere gebruiker dat is gesynchroniseerd vanuit de on-premises-map. In dit scenario, waarbij de functie is ingeschakeld, kan de gebruiker van alleen de cloud zich niet aanmelden met de UPN. Meer informatie over dit probleem vindt u in de sectie Problemen oplossen.

Overzicht van alternatieve opties voor aanmeldings-id's

Als gebruikers zich willen aanmelden bij Microsoft Entra ID, voeren gebruikers een waarde in waarmee hun account uniek wordt geïdentificeerd. In het verleden kon u de Microsoft Entra UPN alleen gebruiken als de aanmeldings-id.

Voor organisaties waar de on-premises-UPN de voorkeur heeft voor aanmeldings-e-mailadres van de gebruiker, was deze methode geweldig. Deze organisaties stellen de Microsoft Entra UPN in op exact dezelfde waarde als de on-premises UPN, en gebruikers zouden een consistente aanmeldingservaring hebben.

Alternatieve aanmeldings-id voor AD FS

In sommige organisaties wordt de on-premises-UPN echter niet gebruikt als aanmeldings-id. In de on-premises-omgevingen configureert u de lokale AD DS om aanmelding met een alternatieve aanmeldings-id toe te staan. Het instellen van de Microsoft Entra UPN op dezelfde waarde als de on-premises UPN is geen optie, omdat Microsoft Entra-id vervolgens vereist dat gebruikers zich met die waarde aanmelden.

Alternatieve aanmeldings-id in Microsoft Entra Connect

De gebruikelijke tijdelijke oplossing voor dit probleem was het instellen van de Microsoft Entra UPN op het e-mailadres waarmee de gebruiker zich verwacht aan te melden. Deze aanpak werkt, maar resulteert in verschillende UPN's tussen de on-premises AD en Microsoft Entra-id en deze configuratie is niet compatibel met alle Microsoft 365-workloads.

E-mailadres als alternatieve aanmeldings-id

Een andere benadering is om de Microsoft Entra-id en on-premises UPN's te synchroniseren met dezelfde waarde en vervolgens Microsoft Entra-id te configureren zodat gebruikers zich met een geverifieerd e-mailadres kunnen aanmelden bij Microsoft Entra-id. Als u deze mogelijkheid wilt bieden, definieert u een of meer e-mailadressen in het kenmerk ProxyAddresses van de gebruiker in de on-premises-map. ProxyAddresses worden vervolgens automatisch gesynchroniseerd met Microsoft Entra ID met behulp van Microsoft Entra Connect.

| Optie | Omschrijving |

|---|---|

| Alternatieve aanmeldings-id voor AD FS | Schakel aanmelding in met een alternatief kenmerk (zoals e-mailadres) voor AD FS-gebruikers. |

| Alternatieve aanmeldings-id in Microsoft Entra Connect | Synchroniseer een alternatief kenmerk (zoals Mail) als microsoft Entra UPN. |

| E-mailadres als alternatieve aanmeldings-id | Schakel aanmelden met geverifieerde domein ProxyAddresses in voor Microsoft Entra-gebruikers. |

E-mailadressen voor aanmelden synchroniseren met Microsoft Entra-id

Traditionele verificatie van Active Directory Domain Services (AD DS) of Active Directory Federation Services (AD FS) vindt rechtstreeks plaats in uw netwerk en wordt verwerkt door uw AD DS-infrastructuur. Met hybride verificatie kunnen gebruikers zich in plaats daarvan rechtstreeks aanmelden bij Microsoft Entra ID.

Ter ondersteuning van deze hybride verificatiemethode synchroniseert u uw on-premises AD DS-omgeving met Microsoft Entra ID met behulp van Microsoft Entra Connect en configureert u deze voor het gebruik van PHS of PTA. Zie De juiste verificatiemethode kiezen voor uw hybride identiteitsoplossing van Microsoft Entra voor meer informatie.

In beide configuratieopties verzendt de gebruiker zijn gebruikersnaam en wachtwoord naar Microsoft Entra ID, waarmee de referenties worden gevalideerd en een ticket wordt opgegeven. Wanneer gebruikers zich aanmelden bij Microsoft Entra ID, wordt de noodzaak voor uw organisatie verwijderd om een AD FS-infrastructuur te hosten en te beheren.

Een van de gebruikerskenmerken die automatisch worden gesynchroniseerd door Microsoft Entra Connect, is ProxyAddresses. Als gebruikers een e-mailadres hebben gedefinieerd in de on-premises AD DS-omgeving als onderdeel van het kenmerk ProxyAddresses , wordt dit automatisch gesynchroniseerd met de Microsoft Entra-id. Dit e-mailadres kan vervolgens rechtstreeks in het aanmeldingsproces van Microsoft Entra worden gebruikt als alternatieve aanmeldings-id.

Belangrijk

Alleen e-mailberichten in geverifieerde domeinen voor de tenant worden gesynchroniseerd met Microsoft Entra-id. Elke Microsoft Entra-tenant heeft een of meer geverifieerde domeinen waarvoor u het eigendom hebt bewezen en die uniek zijn gebonden aan uw tenant.

Zie Een aangepaste domeinnaam toevoegen en verifiëren in Microsoft Entra ID voor meer informatie.

B2B-gastgebruiker meldt zich aan met een e-mailadres

E-mail als alternatieve aanmeldings-id is van toepassing op Microsoft Entra B2B-samenwerking onder een 'Bring Your Own Sign-In Identifiers'-model. Wanneer een e-mailadres als alternatief aanmeldings-ID is ingeschakeld in de basistenant, kunnen Microsoft Entra-gebruikers gastaanmelding uitvoeren met een niet-UPN-e-mailadres op het eindpunt van de resourcetenant. Er is geen actie vereist van de resourcetenant om deze functionaliteit in te schakelen.

Notitie

Wanneer een alternatieve aanmeldings-id wordt gebruikt op een eindpunt van een resourcetenant waarvoor de functionaliteit niet is ingeschakeld, werkt het aanmeldingsproces naadloos, maar wordt SSO onderbroken.

Aanmelding van gebruikers met een e-mailadres inschakelen

Notitie

Deze configuratieoptie maakt gebruik van HRD-beleid. Voor meer informatie, zie homeRealmDiscoveryPolicy resource type.

Zodra gebruikers waarvoor het kenmerk ProxyAddresses is toegepast, zijn gesynchroniseerd met Microsoft Entra ID met behulp van Microsoft Entra Connect, moet u de functie inschakelen zodat gebruikers zich kunnen aanmelden met e-mail als alternatieve aanmeldings-id voor uw tenant. Met deze functie kunnen de Microsoft Entra-aanmeldingsservers niet alleen de aanmeldings-id controleren op UPN-waarden, maar ook op basis van ProxyAddresses-waarden voor het e-mailadres.

U kunt het Microsoft Entra-beheercentrum of Graph PowerShell gebruiken om de functie in te stellen.

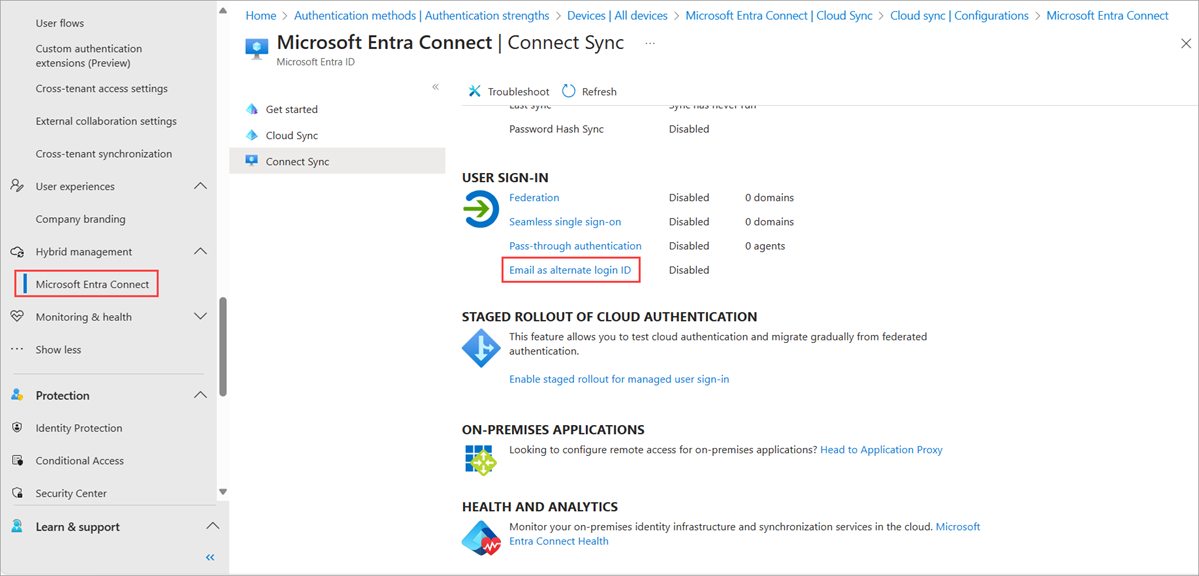

Microsoft Entra-beheercentrum

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Hybride Identiteitsbeheerder.

Blader naar Entra ID>Entra Connect>Connect Sync

Selecteer E-mail als alternatieve aanmeldings-id**.

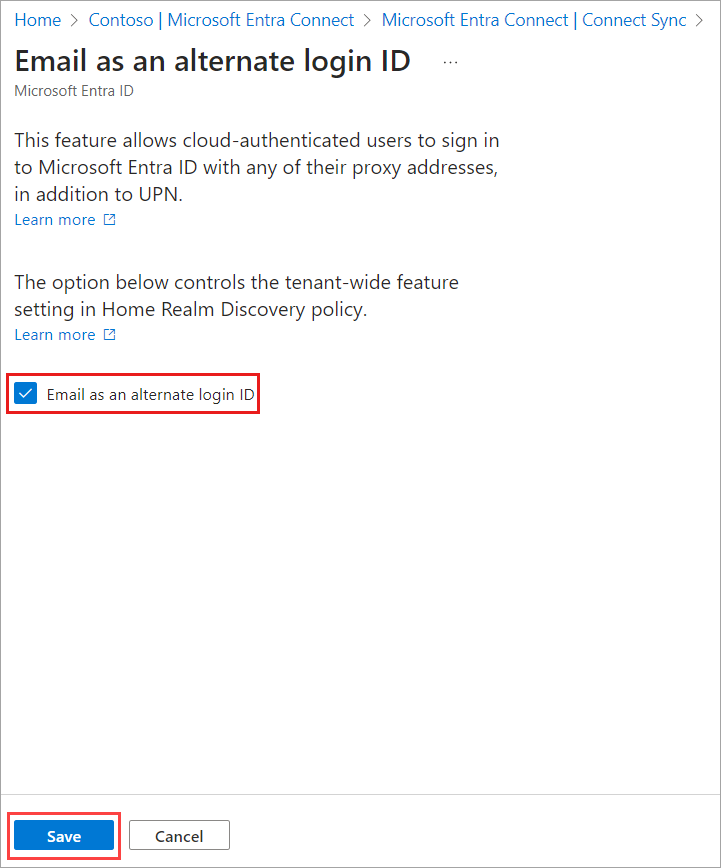

Klik op het selectievakje naast E-mailadres als alternatieve aanmeldings-id.

Klik op Opslaan.

Wanneer het beleid is toegepast, kan het maximaal één uur duren voordat het volledig is doorgevoerd en gebruikers zich kunnen aanmelden met hun alternatieve inlog-ID.

Powershell

Notitie

Deze configuratieoptie maakt gebruik van HRD-beleid. Voor meer informatie, zie homeRealmDiscoveryPolicy resource type.

Zodra gebruikers op wie het kenmerk ProxyAddresses is toegepast, zijn gesynchroniseerd met Microsoft Entra ID met behulp van Microsoft Entra Connect, moet u de functie inschakelen waarmee gebruikers zich kunnen aanmelden met e-mail als een alternatieve aanmeld-id voor uw tenant. Met deze functie kunnen de Microsoft Entra-aanmeldingsservers niet alleen de aanmeldings-id controleren op UPN-waarden, maar ook op basis van ProxyAddresses-waarden voor het e-mailadres.

Open een PowerShell-sessie als beheerder en installeer vervolgens de Microsoft Graph-module met behulp van de

Install-Module-cmdlet:Install-Module Microsoft.GraphZie Install the Microsoft Graph PowerShell SDK (De Microsoft Graph PowerShell SDK installeren) voor meer informatie over de installatie.

Meld u aan bij uw Microsoft Entra-tenant met behulp van de

Connect-MgGraphcmdlet:Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsDe opdracht vraagt u om te verifiëren met behulp van een webbrowser.

Controleer als volgt of er al een HomeRealmDiscoveryPolicy bestaat in uw tenant met behulp van de

Get-MgPolicyHomeRealmDiscoveryPolicy-cmdlet:Get-MgPolicyHomeRealmDiscoveryPolicyAls er momenteel geen beleid is geconfigureerd, retourneert de opdracht niets. Als een beleid wordt geretourneerd, slaat u deze stap over en gaat u verder met de volgende stap om een bestaand beleid bij te werken.

Als u de homeRealmDiscoveryPolicy wilt toevoegen aan de tenant, gebruikt u de

New-MgPolicyHomeRealmDiscoveryPolicy-cmdlet en stelt u het kenmerk AlternateIdLogin in op 'Enabled': true, zoals wordt weergegeven in het volgende voorbeeld:$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersWanneer het beleid is gemaakt, retourneert de opdracht de beleids-id, zoals wordt weergegeven in de volgende voorbeelduitvoer:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueAls er al een geconfigureerd beleid is, controleert u of het kenmerk AlternateIdLogin is ingeschakeld, zoals wordt weergegeven in de volgende voorbeeldbeleidsuitvoer:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueAls het beleid bestaat, maar het kenmerk AlternateIdLogin niet aanwezig of ingeschakeld is, of als er andere kenmerken bestaan in het beleid dat u wilt behouden, werkt u het bestaande beleid bij met behulp van de

Update-MgPolicyHomeRealmDiscoveryPolicy-cmdlet.Belangrijk

Wanneer u het beleid bijwerkt, moet u ervoor zorgen dat u oude instellingen en het nieuwe kenmerk AlternateIdLogin opneemt.

In het volgende voorbeeld wordt het kenmerk AlternateIdLogin toegevoegd en blijft het kenmerk AllowCloudPasswordValidation dat eerder is ingesteld behouden:

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersControleer of in het bijgewerkte beleid uw wijzigingen worden weergegeven en of het kenmerk AlternateIdLogin nu is ingeschakeld:

Get-MgPolicyHomeRealmDiscoveryPolicy

Notitie

Wanneer het beleid is toegepast, kan het tot een uur duren voordat het volledig is doorgevoerd en gebruikers kunnen inloggen met een e-mailadres als alternatieve inlog-id.

Verwijderen van beleid

Gebruikt de Remove-MgPolicyHomeRealmDiscoveryPolicy-cmdlet als u een HRD-beleid wilt verwijderen:

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Gefaseerde implementatie inschakelen om aanmelding van gebruikers met een e-mailadres te testen

Notitie

Deze configuratieoptie maakt gebruik van gefaseerd implementatiebeleid. Zie voor meer informatie de featureRolloutPolicy resource type.

Met gefaseerd implementatiebeleid kunnen tenantbeheerders functies inschakelen voor specifieke Microsoft Entra-groepen. Het wordt aanbevolen dat tenantbeheerders gefaseerde implementatie gebruiken om aanmelding van gebruikers met een e-mailadres te testen. Wanneer beheerders klaar zijn om deze functie te implementeren in hun hele tenant, moeten ze HRD-beleid gebruiken.

Open een PowerShell-sessie als beheerder en installeer vervolgens de Microsoft.Graph.Beta-module met behulp van de cmdlet Install-Module :

Install-Module Microsoft.Graph.BetaAls u hierom wordt gevraagd, selecteert u Y om NuGet te installeren of om te installeren vanuit een niet-vertrouwde opslagplaats.

Meld u aan bij uw Microsoft Entra-tenant met behulp van de cmdlet Connect-MgGraph :

Connect-MgGraph -Scopes "Directory.ReadWrite.All"De opdracht retourneert informatie over uw account, omgeving en tenant-id.

Vermeld al het bestaande gefaseerde implementatiebeleid met behulp van de volgende cmdlet:

Get-MgBetaPolicyFeatureRolloutPolicyAls er geen bestaand gefaseerd implementatiebeleid voor deze functie bestaat, maakt u een nieuw gefaseerd implementatiebeleid en noteert u de beleids-id:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyZoek de directoryObject-id voor de groep die moet worden toegevoegd aan het gefaseerde implementatiebeleid. Noteer de waarde die wordt geretourneerd voor de parameter Id, omdat deze wordt gebruikt in de volgende stap.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Voeg de groep toe aan het gefaseerde implementatiebeleid, zoals wordt weergegeven in het volgende voorbeeld. Vervang de waarde in de parameter -FeatureRolloutPolicyId door de waarde die is geretourneerd voor de beleids-id in stap 4 en vervang de waarde in de parameter -OdataId door de id die in stap 5 is genoteerd. Het kan maximaal 1 uur duren voordat gebruikers in de groep zich kunnen aanmelden bij Microsoft Entra ID met e-mail als een alternatieve aanmeldings-id.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

Voor nieuwe leden die aan de groep zijn toegevoegd, kan het tot 24 uur duren voordat ze zich met e-mail kunnen aanmelden bij Microsoft Entra-id als alternatieve aanmeldings-id.

Groepen verwijderen

Als u een groep wilt verwijderen uit een gefaseerd implementatiebeleid, voert u de volgende opdracht uit:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

Verwijderen van beleid

Als u een gefaseerd implementatiebeleid wilt verwijderen, moet u eerst het beleid uitschakelen en vervolgens uit het systeem verwijderen:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Aanmelding van gebruikers met een e-mailadres testen

Als u wilt testen of gebruikers zich kunnen aanmelden met een e-mailadres, gaat u naar https://myprofile.microsoft.com en meldt u zich aan met een niet-UPN-e-mailadres, zoals balas@fabrikam.com. De aanmeldingservaring moet er hetzelfde uitzien als aanmelden met de UPN.

Problemen oplossen

Als gebruikers problemen ondervinden bij het aanmelden met hun e-mailadres, bekijkt u de volgende stappen voor het oplossen van problemen:

Zorg ervoor dat het minimaal 1 uur geleden was dat e-mail als alternatieve aanmeldings-id is ingeschakeld. Als de gebruiker onlangs is toegevoegd aan een groep voor gefaseerd implementatiebeleid, moet u ervoor zorgen dat deze minimaal 24 uur geleden is toegevoegd aan de groep.

Als u HRD-beleid gebruikt, controleert u of voor de Microsoft Entra-id HomeRealmDiscoveryPolicy de definitie-eigenschap AlternateIdLogin is ingesteld op 'Enabled': true en de eigenschap IsOrganizationDefault is ingesteld op True:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Als u gefaseerd implementatiebeleid gebruikt, controleert u of de eigenschap IsEnabled is ingesteld op True voor de Microsoft Entra-id FeatureRolloutPolicy:

Get-MgBetaPolicyFeatureRolloutPolicyZorg ervoor dat het e-mailadres van het gebruikersaccount is ingesteld in het kenmerk ProxyAddresses in Microsoft Entra ID.

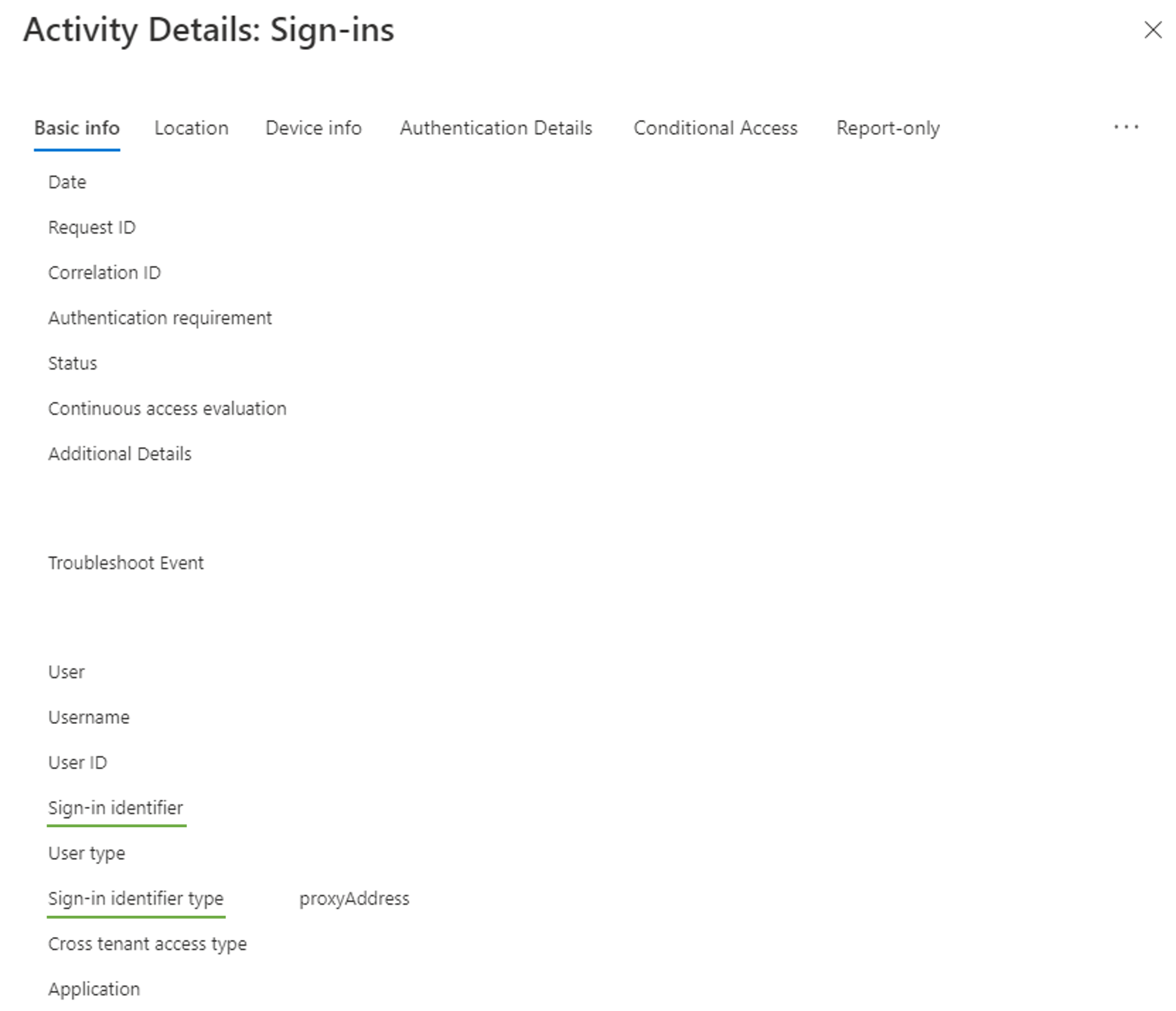

Aanmeldingslogboeken

U kunt de aanmeldingslogboeken in Microsoft Entra ID bekijken voor meer informatie. Aanmeldingen met een e-mailadres als een alternatieve aanmeldings-id plaatsen proxyAddress in het veld Type aanmeldings-id en de ingevoerde gebruikersnaam in het veld Aanmeldings-id.

Conflicterende waarden tussen alleen gebruikers van de cloud en gesynchroniseerde gebruikers

Binnen een tenant kan de UPN van een gebruiker van alleen de cloud dezelfde waarde aannemen als het proxyadres van een andere gebruiker dat is gesynchroniseerd vanuit de on-premises-map. In dit scenario, waarbij de functie is ingeschakeld, kan de gebruiker van alleen de cloud zich niet aanmelden met de UPN. Dit zijn de stappen voor het opsporen van gevallen van dit probleem.

Open een PowerShell-sessie als beheerder en installeer Vervolgens Microsoft Graph met behulp van de cmdlet Install-Module:

Install-Module Microsoft.Graph.AuthenticationAls u hierom wordt gevraagd, selecteert u Y om NuGet te installeren of om te installeren vanuit een niet-vertrouwde opslagplaats.

Verbinding maken met Microsoft Graph:

Connect-MgGraph -Scopes "User.Read.All"Haal de betrokken gebruikers op.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}De betrokken gebruikers weergeven:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypeDe betrokken gebruikers naar CSV uitvoeren:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Volgende stappen

Zie Microsoft Entra hybride identiteit voor toegang en beheer van on-premises workloads voor meer informatie over hybride identiteit, zoals de Microsoft Entra-toepassingsproxy of Microsoft Entra Domain Services.

Zie voor meer informatie over hybride identiteitsbewerkingen hoe how password hash sync (wachtwoord-hashsynchronisatie) of pass-through authentication (passthrough-verificatiesynchronisatie) werkt.