gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenDeze browser wordt niet meer ondersteund.

Upgrade naar Microsoft Edge om te profiteren van de nieuwste functies, beveiligingsupdates en technische ondersteuning.

Als u met een door Microsoft Entra Domain Services beheerd domein wilt communiceren, wordt LDAP (Lightweight Directory Access Protocol) gebruikt. Het LDAP-verkeer wordt standaard niet versleuteld, hetgeen een beveiligingsprobleem vormt voor veel omgevingen.

U kunt met Microsoft Entra Domain Services het beheerde domein zo configureren dat deze Secure Lightweight Directory Access Protocol (LDAPS) gebruikt. Wanneer u Secure LDAP gebruikt, wordt het verkeer versleuteld. Secure LDAP is ook wel bekend als LDAP via Secure Sockets Layer (SSL)/Transport Layer Security (TLS).

In deze zelfstudie leert u hoe u LDAPS configureert voor een beheerd domein van Domain Services.

In deze zelfstudie leert u het volgende:

Als u geen Azure-abonnement hebt, maakt u een account voordat u begint.

Voor het voltooien van deze zelfstudie hebt u de volgende resources en machtigingen nodig:

In deze zelfstudie configureert u Secure LDAP voor het beheerde domein met behulp van het Microsoft Entra-beheercentrum. Meld u eerst aan bij het Microsoft Entra-beheercentrum om aan de slag te gaan.

Als u Secure LDAP wilt gebruiken, wordt er een digitaal certificaat gebruikt om de communicatie te versleutelen. Dit digitale certificaat wordt toegepast op uw beheerde domein en staat hulpprogramma's als LDP.exe toe om beveiligde versleutelde communicatie te gebruiken bij het opvragen van gegevens. Er zijn twee manieren om een certificaat voor Secure LDAP-toegang tot het beheerde domein te maken:

Het certificaat dat u wilt aanvragen of maken, moet voldoen aan de volgende vereisten. Het beheerde domein ondervindt problemen als u Secure LDAP inschakelt met een ongeldig certificaat:

Er zijn verschillende hulpprogramma's beschikbaar om zelfondertekend certificaat te maken, zoals OpenSSL, Keytool, MakeCert, cmdlet New-SelfSignedCertificate , enzovoort.

In deze zelfstudie maakt u een zelfondertekend certificaat voor Secure LDAP met de New-SelfSignedCertificate-cmdlet.

Open een PowerShell-venster als beheerder en voer de volgende opdrachten uit. Vervang de variabele $dnsName door de DNS-naam die wordt gebruikt door uw eigen beheerde domein, zoals aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

In het volgende uitvoervoorbeeld ziet u dat het certificaat is gegenereerd en is opgeslagen in het lokale certificaatarchief (LocalMachine\MY):

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

Om Secure LDAP te gebruiken, wordt het netwerkverkeer versleuteld met behulp van Public Key Infrastructure (PKI).

Deze twee sleutels, de persoonlijke en de openbare sleutel, zorgen ervoor dat alleen de juiste computers met elkaar kunnen communiceren. Als u een openbare certificeringsinstantie of een certificeringsinstantie voor ondernemingen gebruikt, wordt er aan u een certificaat verleend dat de persoonlijke sleutel bevat en dat kan worden toegepast op een beheerd domein. De openbare sleutel moet al bekend zijn en worden vertrouwd door clientcomputers.

In deze zelfstudie hebt u een zelfondertekend certificaat gemaakt met de persoonlijke sleutel, dus u moet de betreffende persoonlijke en openbare onderdelen exporteren.

Voordat u het digitale certificaat dat u hebt gemaakt in de vorige stap kunt gebruiken met uw beheerde domein, exporteert u het certificaat naar een PFX-certificaatbestand dat de persoonlijke sleutel bevat.

Als u het dialoogvenster Uitvoeren wilt openen, selecteert u de toetsen Windows + R.

Open Microsoft Management Console (MMC) door mmc in te voeren in het dialoogvenster Uitvoeren en selecteer vervolgens OK.

Selecteer in de Gebruikersaccountbeheer-prompt Ja om MMC als beheerder te starten.

Selecteer in het menu Bestand de optie Module toevoegen/verwijderen....

Kies in de wizard De module Certificaten de optie Computeraccount en selecteer vervolgens Volgende.

Kies op de pagina Computer selecteren de optie Lokale computer: (de computer waarop deze console wordt uitgevoerd) en selecteer vervolgens Voltooien.

Selecteer OK in het dialoogvenster Modules toevoegen of verwijderen om de module Certificaten aan MMC toe te voegen.

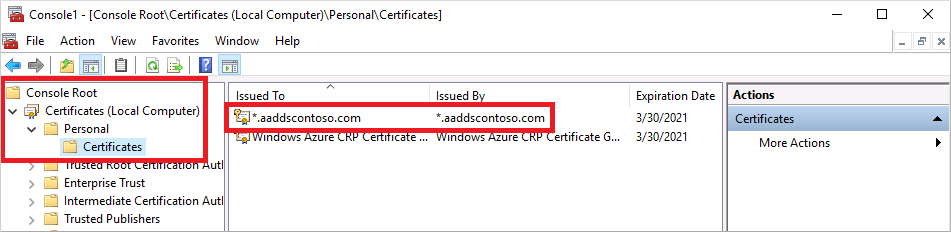

Vouw Consolebasis uit in het MMC-venster. Selecteer Certificaten (lokale computer) en vouw vervolgens het knooppunt Persoonlijk uit, gevolgd door het knooppunt Certificaten.

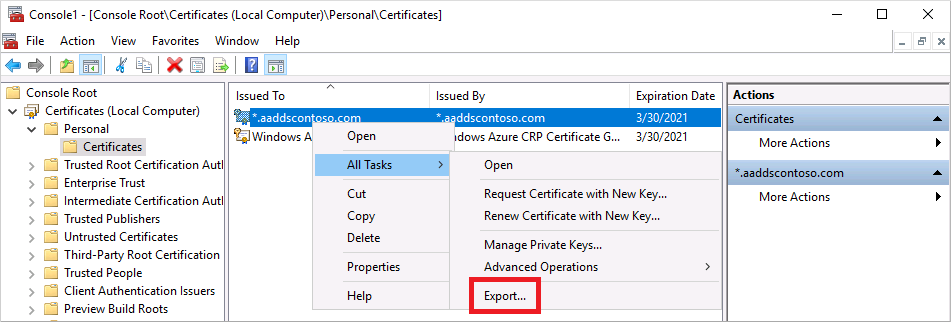

Het zelfondertekende certificaat dat u hebt gemaakt in de vorige stap, bijvoorbeeld aaddscontoso.com, wordt weergegeven. Selecteer met de rechtermuisknop dit certificaat en kies Vervolgens Alle taken > exporteren...

Selecteer Volgende in de wizard Certificaat exporteren.

De persoonlijke sleutel voor het certificaat moet worden geëxporteerd. Als de persoonlijke sleutel niet is opgenomen in het geëxporteerde certificaat, wordt Secure LDAP niet ingeschakeld voor uw beheerde domein.

Kies op de pagina Persoonlijke sleutel exporteren de optie Ja, exporteer de persoonlijke sleutel en klik op Volgende.

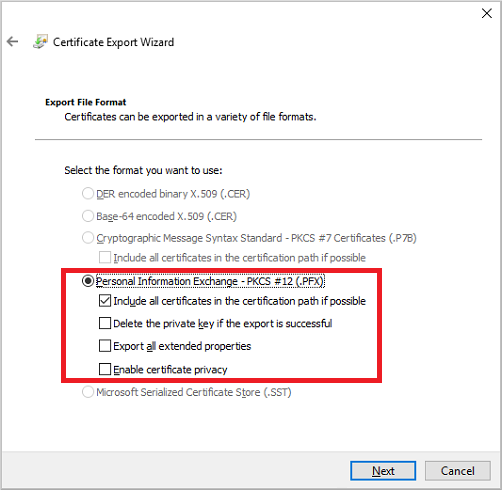

Beheerde domeinen bieden alleen ondersteuning voor certificaten met de bestandsindeling .pfx die de persoonlijke sleutel bevatten. Exporteer het certificaat niet als een certificaat met de bestandsindeling .cer zonder de persoonlijke sleutel.

Selecteer op de pagina Bestandsindeling voor export de optie Personal Information Exchange - PKCS #12 (.pfx) als de bestandsindeling voor het geëxporteerde certificaat. Schakel het selectievakje voor Indien mogelijk alle certificaten in het certificeringspad opnemen in:

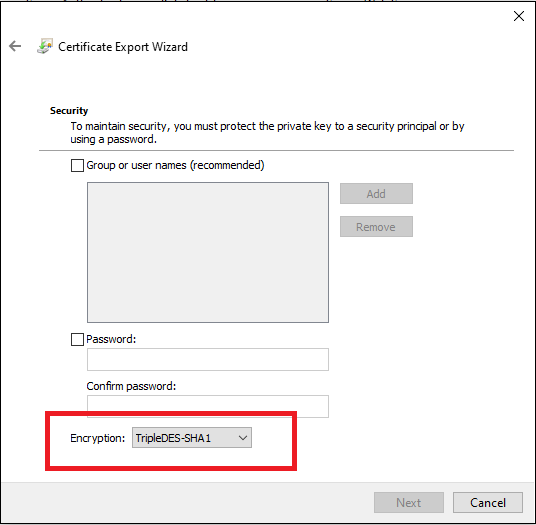

Omdat dit certificaat wordt gebruikt om gegevens te ontsleutelen, moet u de toegang zorgvuldig regelen. U kunt een wachtwoord toepassen om het gebruik van het certificaat te beveiligen. Zonder het juiste wachtwoord kan het certificaat niet worden toegepast op een service.

Kies op de pagina Beveiliging de optie voor Wachtwoord om het PFX-certificaatbestand te beveiligen. Het versleutelingsalgoritme moet TripleDES-SHA1 zijn. Voer een wachtwoord in en bevestig dit. Selecteer vervolgens Volgende. Dit wachtwoord wordt in de volgende sectie gebruikt om Secure LDAP in te schakelen voor uw beheerde domein.

Als u exporteert met behulp van de cmdlet PowerShell export-pfxcertificate, moet u de vlag -CryptoAlgorithmOption doorgeven met behulp van TripleDES_SHA1.

Geef op de pagina Bestand om te exporteren de bestandsnaam en locatie op waar u het certificaat wilt exporteren, zoals C:\Users\<account-name>\azure-ad-ds.pfx. Noteer het wachtwoord en de locatie van het PFX-bestand omdat u deze informatie in de volgende stappen nodig hebt.

Selecteer Voltooien op de controlepagina om het certificaat naar een PFX-certificaatbestand te exporteren. Er wordt een dialoogvenster voor bevestiging weergegeven wanneer het certificaat is geëxporteerd.

Laat MMC geopend voor gebruik in de volgende sectie.

Clientcomputers moeten de uitgever van het Secure LDAP-certificaat vertrouwen om met behulp van LDAPS verbinding te kunnen maken met het beheerde domein. De clientcomputers hebben een certificaat nodig om gegevens te versleutelen die worden ontsleuteld door Domain Services. Als u een openbare certificeringsinstantie gebruikt, moet de computer deze certificaatverleners automatisch vertrouwen en over een overeenkomstig certificaat beschikken.

In deze zelfstudie gebruikt u een zelfondertekend certificaat en hebt u in de vorige stap een certificaat gegenereerd dat de persoonlijke sleutel bevat. We gaan nu het zelfondertekende certificaat exporteren en installeren in het vertrouwde certificaatarchief op de clientcomputer:

Ga terug naar het mmc voor certificaten (lokale computer) > persoonlijke > certificatenarchief . Het zelfondertekende certificaat dat u in een vorige stap hebt gemaakt, bijvoorbeeld aaddscontoso.com, wordt weergegeven. Selecteer met de rechtermuisknop dit certificaat en kies Vervolgens Alle taken > exporteren...

Selecteer Volgende in de wizard Certificaat exporteren.

Omdat u de persoonlijke sleutel voor clients niet nodig hebt, kiest u op de pagina Persoonlijke sleutel exporteren de optie Nee, de persoonlijke sleutel niet exporteren en selecteert u vervolgens Volgende.

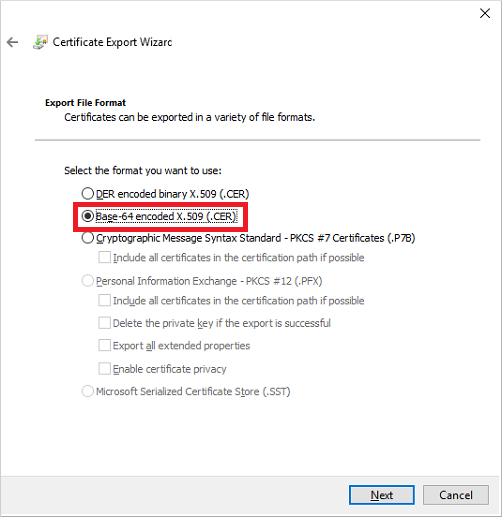

Selecteer op de pagina Bestandsindeling voor export de optie Base-64 encoded X.509 (.cer) als de bestandsindeling voor het geëxporteerde certificaat:

Geef op de pagina Bestand om te exporteren de bestandsnaam en locatie op waar u het certificaat wilt exporteren, zoals C:\Users\<account-name>\azure-ad-ds-client.cer.

Selecteer Voltooien op de controlepagina om het certificaat naar een CER-certificaatbestand te exporteren. Er wordt een dialoogvenster voor bevestiging weergegeven wanneer het certificaat is geëxporteerd.

Het .CER-certificaatbestand kan nu worden gedistribueerd naar clientcomputers die de Secure LDAP-verbinding met het beheerde domein moeten vertrouwen. We gaan het certificaat nu op een lokale computer installeren.

Open Bestandenverkenner en blader naar de locatie waar u de map hebt opgeslagen. CER-certificaatbestand, zoals C:\Users\<account-name>\azure-ad-ds-client.cer.

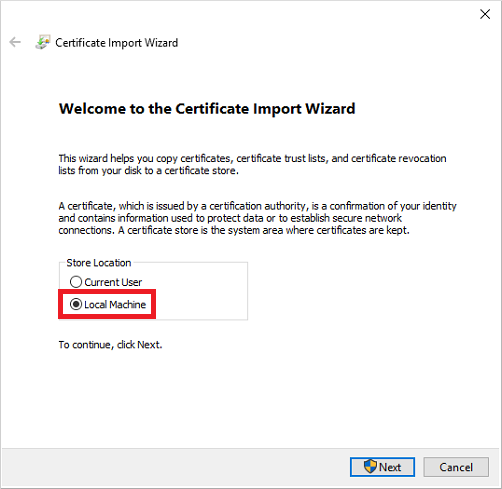

Selecteer met de rechtermuisknop het CER-certificaatbestand en kies Certificaat installeren.

Kies er in de wizard Certificaat importeren voor om het certificaat op te slaan op de lokale computer en selecteer vervolgens Volgende:

Wanneer u hierom wordt gevraagd, kiest u Ja, zodat de computer wijzigingen kan aanbrengen.

Kies Automatisch het certificaatarchief selecteren op basis van het type certificaat en selecteer vervolgens Volgende.

Selecteer Voltooien op de controlepagina om het .CER-certificaatbestand te importeren. Er wordt een dialoogvenster voor bevestiging weergegeven wanneer het certificaat is geïmporteerd.

Nu er een digitaal certificaat is gemaakt en geëxporteerd dat de persoonlijke sleutel bevat en de clientcomputer is ingesteld om de verbinding te vertrouwen, schakelt u nu in uw beheerde domein Secure LDAP in. Als u Secure LDAP wilt inschakelen in een beheerd domein, voert u de volgende configuratiestappen uit:

Voer in het Microsoft Entra-beheercentrum domeinservices in het vak Resources zoeken in. Selecteer Microsoft Entra Domain Services in het zoekresultaat.

Kies uw beheerde domein, bijvoorbeeld aaddscontoso.com.

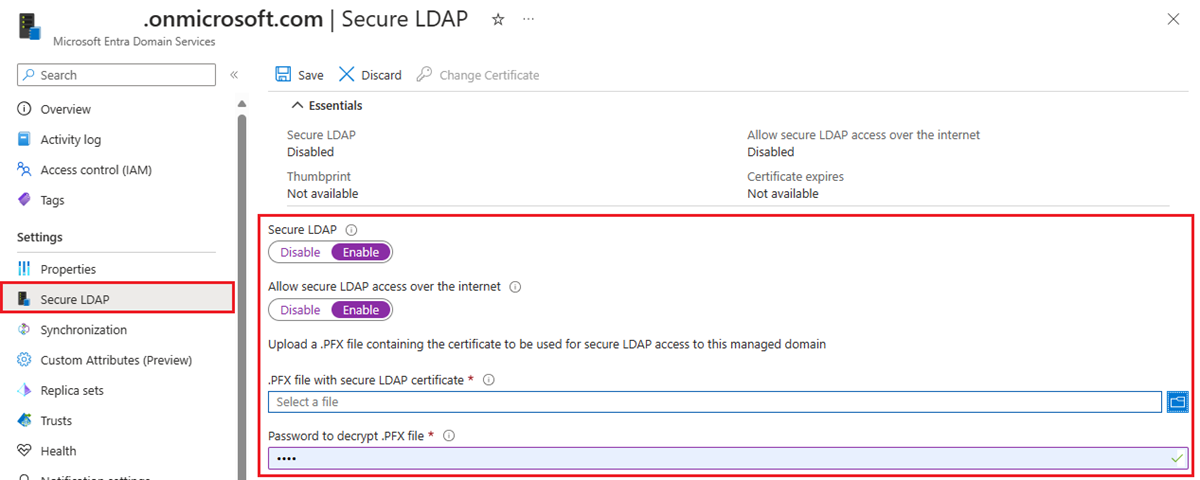

Kies Secure LDAP aan de linkerkant van het venster Microsoft Entra Domain Services.

De Secure LDAP-toegang tot uw beheerde domein is standaard uitgeschakeld. Gebruik de schakeloptie voor Secure LDAP om dit in te schakelen.

De Secure LDAP-toegang tot uw beheerde domein via internet is standaard uitgeschakeld. Wanneer u openbare Secure LDAP-toegang inschakelt, is uw domein kwetsbaar voor beveiligingsaanvallen op wachtwoorden via internet. In de volgende stap wordt een netwerkbeveiligingsgroep geconfigureerd om de toegang tot uitsluitend de vereiste bron-IP-adresbereiken te beperken.

Gebruik de schakeloptie voor Secure LDAP-toegang via internet toestaan om dit in te schakelen.

Selecteer het mappictogram naast PFX-bestand met Secure LDAP-certificaat. Blader naar het pad van het PFX-bestand en selecteer vervolgens het certificaat dat u in een vorige stap hebt gemaakt en dat de persoonlijke sleutel bevat.

Belangrijk

Zoals al in de vorige sectie over certificaatvereisten werd vermeld, kunt u geen certificaat van een openbare certificeringsinstantie gebruiken met het standaarddomein .onmicrosoft.com. Microsoft is eigenaar van het domein .onmicrosoft.com, dus een openbare certificeringsinstantie zal geen certificaat uitgeven.

Zorg ervoor dat uw certificaat de juiste indeling heeft. Als dat niet het geval is, genereert het Azure-platform certificaatvalidatiefouten wanneer u Secure LDAP inschakelt.

Voer het wachtwoord voor het ontsleutelen van het PFX-bestand in dat in een vorige stap is ingesteld toen het certificaat naar een PFX-bestand werd geëxporteerd.

Selecteer Opslaan om Secure LDAP in te schakelen.

Er wordt een melding weergegeven dat Secure LDAP wordt geconfigureerd voor het beheerde domein. U kunt geen andere instellingen voor het beheerde domein wijzigen totdat deze bewerking is voltooid.

Het duurt enkele minuten om Secure LDAP in te schakelen voor uw beheerde domein. Als het Secure LDAP-certificaat dat u opgeeft niet voldoet aan de vereiste criteria, kunt u Secure LDAP niet inschakelen voor het beheerde domein.

Enkele veelvoorkomende redenen hiervoor zijn een onjuiste domeinnaam, het versleutelingsalgoritme voor het certificaat is niet ingesteld op TripleDES-SHA1 of het certificaat verloopt binnenkort of is al verlopen. U kunt het certificaat opnieuw maken met geldige parameters en vervolgens Secure LDAP inschakelen met dit bijgewerkte certificaat.

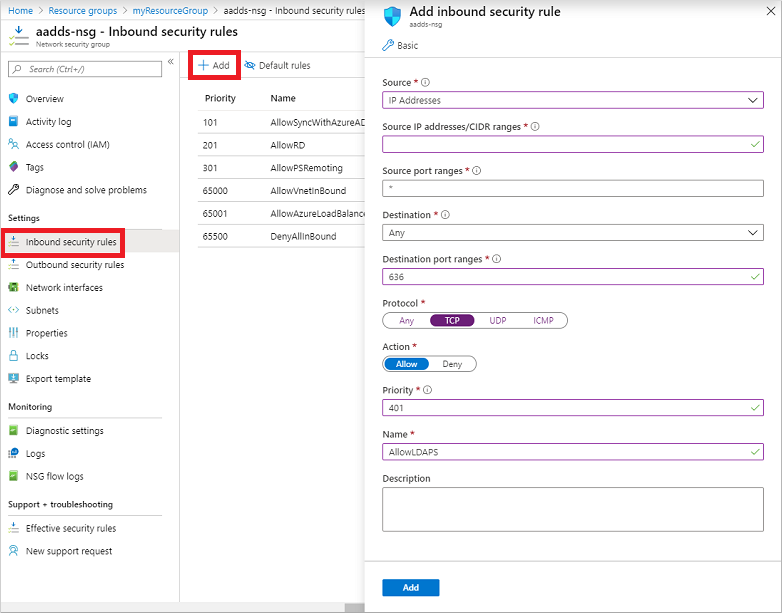

Wanneer u Secure LDAP-toegang via internet tot uw beheerde domein inschakelt, zorgt dit voor een beveiligingsrisico. Het beheerde domein is vanaf internet bereikbaar op TCP-poort 636. U kunt het beste de toegang tot het beheerde domein beperken tot bepaalde bekende IP-adressen voor uw omgeving. U kunt een Azure-netwerkbeveiligingsgroepregel gebruiken om de toegang tot Secure LDAP te beperken.

We gaan een regel maken om inkomend verkeer voor Secure LDAP-toegang via TCP-poort 636 vanaf een opgegeven reeks IP-adressen toe te staan. Een standaardregel DenyAll met een lagere prioriteit is van toepassing op al het andere inkomende verkeer vanaf internet, zodat alleen de opgegeven adressen uw beheerde domein kunnen bereiken met behulp van Secure LDAP.

Zoek en selecteer resourcegroepen in het Microsoft Entra-beheercentrum.

Kies uw resourcegroep, bijvoorbeeld myResourceGroup en selecteer vervolgens uw netwerkbeveiligingsgroep, bijvoorbeeld aaads-nsg.

De lijst met bestaande beveiligingsregels voor inkomend en uitgaand verkeer worden weergegeven. Kies Aan de linkerkant van het venster netwerkbeveiligingsgroep instellingen > inkomende beveiligingsregels.

Selecteer Toevoegen en maak vervolgens een regel om TCP-poort 636 toe te staan. Voor een betere beveiliging kiest u IP-adressen als de bron en geeft u vervolgens uw eigen geldige IP-adres of -bereik voor uw organisatie op.

| Instelling | Waarde |

|---|---|

| Bron | IP-adressen |

| IP-adressen/CIDR-bereiken van bron | Een geldig IP-adres of -bereik voor uw omgeving |

| Poortbereiken van bron | * |

| Bestemming | Alle |

| Poortbereiken van doel | 636 |

| Protocol | TCP |

| Actie | Toestaan |

| Prioriteit | 401 |

| Naam | AllowLDAPS |

Wanneer u klaar bent, selecteert u Toevoegen om de regel op te slaan en toe te passen.

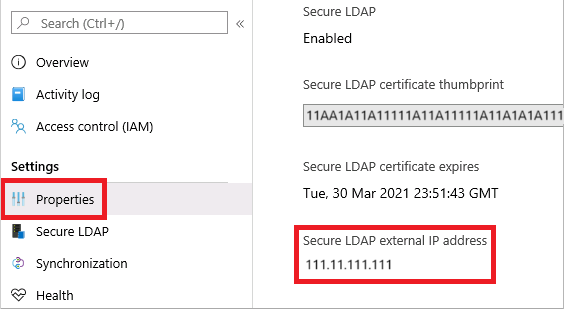

Wanneer Secure LDAP-toegang via internet is ingeschakeld, werkt u de DNS-zone bij zodat clientcomputers dit beheerde domein kunnen vinden. Het externe IP-adres voor Secure LDAP wordt vermeld op het tabblad Eigenschappen voor uw beheerde domein:

Configureer uw externe DNS-provider voor het maken van een hostrecord, bijvoorbeeld ldaps, om naar dit externe IP-adres om te zetten. Als u eerst lokaal op uw computer wilt testen, kunt u een vermelding in het bestand met Windows-hosts maken. Als u het hosts-bestand op uw lokale computer wilt bewerken, opent u Kladblok als beheerder en opent u het bestand C:\Windows\System32\drivers\etc\hosts.

Met de volgende voorbeeld-DNS-vermelding, met uw externe DNS-provider of in het lokale hosts-bestand, wordt verkeer omgezet naar ldaps.aaddscontoso.com het externe IP-adres van 168.62.205.103:

168.62.205.103 ldaps.aaddscontoso.com

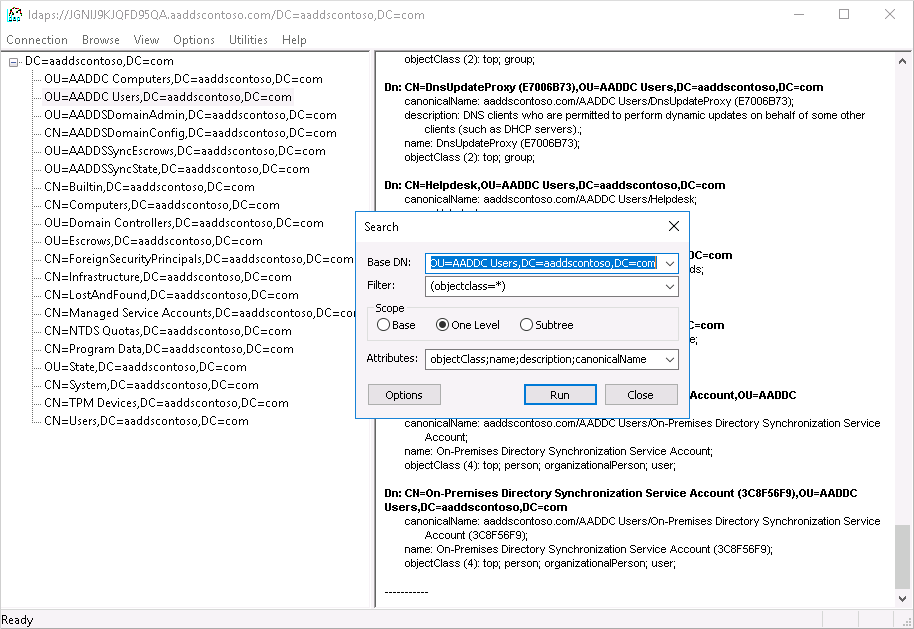

Als u verbinding en binding wilt maken met uw beheerde domein, en LDAP wilt doorzoeken, gebruikt u het hulpprogramma LDP.exe. Dit hulpprogramma maakt deel uit van het RSAT-pakket (Remote Server Administration Tools). Zie Remote Server Administration Tools installeren voor meer informatie.

Maak vervolgens een binding met het beheerde domein. Gebruikers (en serviceaccounts) kunnen geen eenvoudige bindingen voor LDAP uitvoeren als NTLM-wachtwoordhashsynchronisatie is uitgeschakeld voor uw beheerde domein. Zie Uw beheerde domein beveiligen voor meer informatie over het uitschakelen van NTLM-wachtwoordhashsynchronisatie.

U kunt als volgt zien welke objecten in uw beheerde domein zijn opgeslagen:

Selecteer de menuoptie Weergave en kies vervolgens Structuur.

Laat het veld BaseDN leeg en selecteer vervolgens OK.

Kies een container, zoals AADDC-gebruikers, klik met de rechtermuisknop op de container en kies Zoeken.

Laat de vooraf ingevulde velden ongewijzigd en selecteer vervolgens Uitvoeren. De resultaten van de query worden weergegeven in het venster aan de rechterkant, zoals wordt weergegeven in het volgende uitvoervoorbeeld:

Als u rechtstreeks een query wilt uitvoeren op een specifieke container, kunt u in het menu Structuurweergave > een BaseDN opgeven, zoals OU=AADDC Users,DC=AADDSCONTOSO,DC=COM of OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. Zie Basisbeginselen voor LDAP-query's voor meer informatie over het opmaken en maken van query's.

Notitie

Als een zelfondertekend certificaat wordt gebruikt, controleert u of het zelfondertekende certificaat is toegevoegd aan de vertrouwde basiscertificeringsinstanties voor LDAPS om met LDP.exe

Als u een DNS-vermelding hebt toegevoegd aan het bestand met lokale hosts van uw computer om de connectiviteit voor deze zelfstudie te testen, verwijdert u deze vermelding en voegt u een formeel record toe aan uw DNS-zone. Voer de volgende stappen uit om de vermelding uit het bestand met lokale hosts te verwijderen:

C:\Windows\System32\drivers\etc\hosts168.62.205.103 ldaps.aaddscontoso.comAls er een foutbericht wordt weergegeven waarin wordt aangegeven dat LDAP.exe geen verbinding kan maken, kunt u proberen de verschillende aspecten van het verkrijgen van de verbinding te doorlopen:

Voor de overeenkomst met de onderwerpnaam van het certificaat gebruikt de DC de Domeinnaam van Domain Services (niet de Microsoft Entra-domeinnaam) om het certificaatarchief voor het certificaat te doorzoeken. Spelfouten voorkomen bijvoorbeeld dat de domeincontroller het juiste certificaat selecteert.

De client probeert de TLS-verbinding tot stand te brengen met behulp van de naam die u hebt opgegeven. Het verkeer moet helemaal door. De domeincontroller verzendt de openbare sleutel van het serververificatiecertificaat. Het certificaat moet het juiste gebruik in het certificaat hebben, de naam die is aangemeld bij de onderwerpnaam moet compatibel zijn voor de client om te vertrouwen dat de server de DNS-naam is waarmee u verbinding maakt (dat wil gezegd, een jokerteken werkt, zonder spelfouten) en de client moet de verlener vertrouwen. U kunt controleren op problemen in die keten in het systeemlogboek in Logboeken en de gebeurtenissen filteren waarbij de bron gelijk is aan Schannel. Zodra deze onderdelen zijn geplaatst, vormen ze een sessiesleutel.

Zie TLS Handshake voor meer informatie.

In deze zelfstudie heeft u het volgende geleerd:

gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenTraining

Module

Problemen met Active Directory oplossen - Training

Meer informatie over het oplossen van fouten in de AD DS-service of verminderde prestaties. Meer informatie over het herstellen van verwijderde beveiligingsobjecten en de AD DS-database en het oplossen van problemen met hybride verificatie.

Certificering

Microsoft Gecertificeerd: Identiteits- en Toegangsbeheerbeheerder Associate - Certifications

Demonstreer de functies van Microsoft Entra ID om identiteitsoplossingen te moderniseren, hybride oplossingen te implementeren en identiteitsbeheer te implementeren.