Vertegenwoordigen AD FS-beveiligingsbeleid in Microsoft Entra-id: toewijzingen en voorbeelden

In dit artikel leert u hoe u autorisatie- en meervoudige verificatieregels van AD FS toe te wijzen aan Microsoft Entra ID bij het verplaatsen van uw app-verificatie. Ontdek hoe u voldoet aan de beveiligingsvereisten van uw app-eigenaar terwijl u het app-migratieproces eenvoudiger maakt met toewijzingen voor elke regel.

Wanneer u uw app-verificatie naar Microsoft Entra-id verplaatst, maakt u toewijzingen van bestaand beveiligingsbeleid aan hun equivalente of alternatieve varianten die beschikbaar zijn in Microsoft Entra-id. Door ervoor te zorgen dat deze toewijzingen kunnen worden uitgevoerd terwijl u voldoet aan de beveiligingsstandaarden die door uw app-eigenaren zijn vereist, is de rest van de app-migratie eenvoudiger.

Voor elk regelvoorbeeld laten we zien hoe de regel eruitziet in AD FS, de equivalente code van de AD FS-regeltaal en hoe deze wordt toegewezen aan Microsoft Entra-id.

Autorisatieregels toewijzen

Hieronder vindt u voorbeelden van verschillende typen autorisatieregels in AD FS en hoe u deze toe te wijzen aan Microsoft Entra ID.

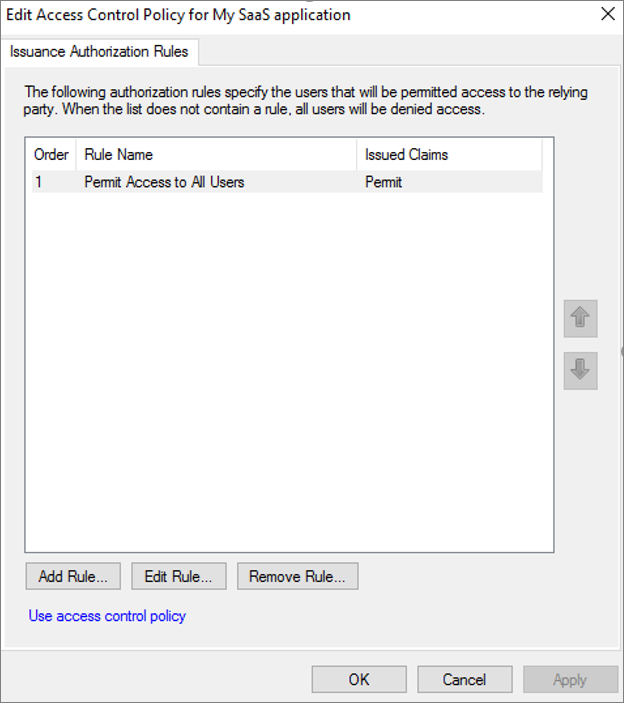

Voorbeeld 1: Toegang tot alle gebruikers toestaan

Toegang tot alle gebruikers in AD FS toestaan:

Dit wordt op een van de volgende manieren toegewezen aan Microsoft Entra-id:

Stel de toewijzing in op Nee.

Notitie

Als u toewijzing instelt op Ja , moeten gebruikers worden toegewezen aan de toepassing om toegang te krijgen. Als deze optie is ingesteld op Nee, hebben alle gebruikers toegang. Deze schakeloptie bepaalt niet wat gebruikers zien in de Mijn apps ervaring.

Wijs uw toepassing toe aan de automatische groep Alle gebruikers op het tabblad Gebruikers en groepen. U moet dynamische groepen inschakelen in uw Microsoft Entra-tenant zodat de standaardgroep Alle gebruikers beschikbaar is.

Voorbeeld 2: Een groep expliciet toestaan

Expliciete groepsautorisatie in AD FS:

Ga als volgt te werk om deze regel toe te wijzen aan Microsoft Entra-id:

Maak in het Microsoft Entra-beheercentrum een gebruikersgroep die overeenkomt met de groep gebruikers van AD FS.

App-machtigingen toewijzen aan de groep:

Voorbeeld 3: Een specifieke gebruiker autoriseren

Expliciete gebruikersautorisatie in AD FS:

Ga als volgt te werk om deze regel toe te wijzen aan Microsoft Entra-id:

Voeg in het Microsoft Entra-beheercentrum een gebruiker toe aan de app via het tabblad Toewijzing toevoegen van de app, zoals hieronder wordt weergegeven:

Meervoudige verificatieregels toewijzen

Een on-premises implementatie van Meervoudige verificatie (MFA) en AD FS werkt nog steeds na de migratie omdat u bent gefedereerd met AD FS. Overweeg echter om te migreren naar de ingebouwde MFA-mogelijkheden van Azure die zijn gekoppeld aan het Beleid voor voorwaardelijke toegang van Microsoft Entra.

Hieronder vindt u voorbeelden van typen MFA-regels in AD FS en hoe u ze kunt toewijzen aan Microsoft Entra ID op basis van verschillende voorwaarden.

MFA-regelinstellingen in AD FS:

Voorbeeld 1: MFA afdwingen op basis van gebruikers/groepen

De selector gebruikers/groepen is een regel waarmee u MFA kunt afdwingen per groep (groeps-SID) of per gebruiker (primaire SID). Naast de toewijzingen van gebruikers/groepen worden alle andere selectievakjes in de gebruikersinterface van de AD FS MFA-configuratie gebruikt als extra regels die worden geëvalueerd nadat de regel voor gebruikers/groepen is afgedwongen.

Algemeen beleid voor voorwaardelijke toegang: MFA vereisen voor alle gebruikers

Voorbeeld 2: MFA afdwingen voor niet-geregistreerde apparaten

Geef MFA-regels op voor niet-geregistreerde apparaten in Microsoft Entra:

Toewijzing: kenmerken verzenden als claimregel

Kenmerken verzenden als claimregel in AD FS:

De regel toewijzen aan Microsoft Entra-id:

In het Microsoft Entra-beheercentrum selecteert u Bedrijfstoepassingen en vervolgens eenmalige aanmelding om de aanmeldingsconfiguratie op basis van SAML weer te geven:

Selecteer Bewerken (gemarkeerd) om de kenmerken te wijzigen:

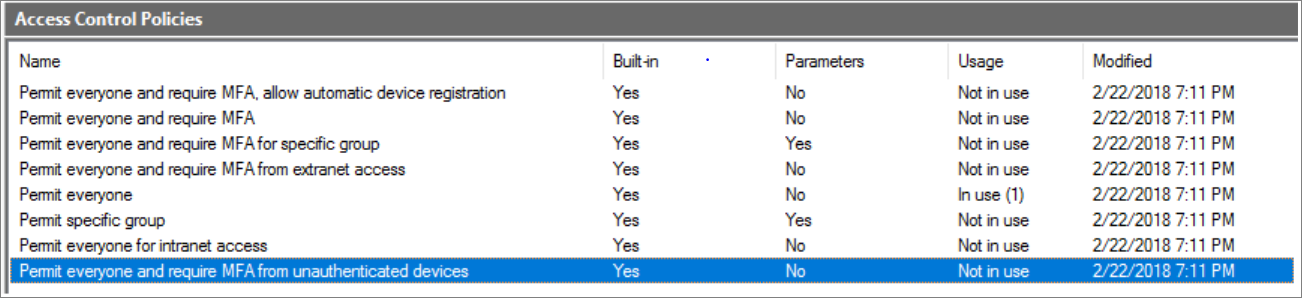

Ingebouwd toegangsbeheerbeleid toewijzen

Ingebouwd toegangsbeheerbeleid in AD FS 2016:

Als u ingebouwde beleidsregels in Microsoft Entra ID wilt implementeren, gebruikt u een nieuw beleid voor voorwaardelijke toegang en configureert u de toegangsbeheeropties of gebruikt u de aangepaste beleidsontwerper in AD FS 2016 om toegangsbeheerbeleid te configureren. De regeleditor heeft een uitgebreide lijst met opties toestaan en behalve die u kunnen helpen bij het maken van allerlei permutaties.

In deze tabel hebben we enkele handige opties voor Toestaan en Behalve vermeld en hoe deze worden toegewezen aan Microsoft Entra-id.

| Optie | De optie Toestaan configureren in Microsoft Entra-id | De optie Behalve configureren in Microsoft Entra-id |

|---|---|---|

| Vanuit een specifiek netwerk | Wordt toegewezen aan benoemde locatie in Microsoft Entra | De optie Uitsluiten gebruiken voor vertrouwde locaties |

| Van specifieke groepen | Een toewijzing van gebruikers/groepen instellen | De optie Uitsluiten gebruiken in Gebruikers en groepen |

| Van apparaten met specifiek vertrouwensniveau | Stel dit in vanuit het besturingselement Apparaatstatus onder Toewijzingen -> Voorwaarden | Gebruik de optie Uitsluiten onder Voorwaarde apparaatstatus en Alle apparaten opnemen |

| Met specifieke claims in de aanvraag | Deze instelling kan niet worden gemigreerd | Deze instelling kan niet worden gemigreerd |

Hier volgt een voorbeeld van het configureren van de optie Uitsluiten voor vertrouwde locaties in het Microsoft Entra-beheercentrum:

Gebruikers overzetten van AD FS naar Microsoft Entra-id

AD FS-groepen synchroniseren in Microsoft Entra-id

Wanneer u autorisatieregels toe wijzen, kunnen apps die worden geverifieerd met AD FS Active Directory-groepen gebruiken voor machtigingen. In dat geval gebruikt u Microsoft Entra Connect om deze groepen te synchroniseren met Microsoft Entra ID voordat u de toepassingen migreert. Zorg ervoor dat u deze groepen en lidmaatschap controleert vóór de migratie, zodat u toegang kunt verlenen aan dezelfde gebruikers wanneer de toepassing wordt gemigreerd.

Zie Vereisten voor het gebruik van groepskenmerken die zijn gesynchroniseerd vanuit Active Directory voor meer informatie.

Zelfinrichting van gebruikers instellen

Sommige SaaS-toepassingen ondersteunen de mogelijkheid om Just-In-Time (JIT) gebruikers in te richten wanneer ze zich voor het eerst aanmelden bij de toepassing. In Microsoft Entra ID verwijst het inrichten van apps naar het automatisch maken van gebruikersidentiteiten en -rollen in de cloudtoepassingen (SaaS) waartoe gebruikers toegang moeten hebben. Gebruikers die zijn gemigreerd, hebben al een account in de SaaS-toepassing. Alle nieuwe gebruikers die zijn toegevoegd nadat de migratie is ingericht, moeten worden ingericht. Test de inrichting van SaaS-apps zodra de toepassing is gemigreerd.

Externe gebruikers synchroniseren in Microsoft Entra-id

Uw bestaande externe gebruikers kunnen op deze twee manieren worden ingesteld in AD FS:

- Externe gebruikers met een lokaal account binnen uw organisatie: u blijft deze accounts gebruiken op dezelfde manier als uw interne gebruikersaccounts werken. Deze externe gebruikersaccounts hebben een principenaam binnen uw organisatie, hoewel het e-mailadres van het account extern kan verwijzen.

Wanneer u verder gaat met uw migratie, kunt u profiteren van de voordelen die Microsoft Entra B2B biedt door deze gebruikers te migreren om hun eigen bedrijfsidentiteit te gebruiken wanneer een dergelijke identiteit beschikbaar is. Dit stroomlijnt het aanmeldingsproces voor die gebruikers, omdat ze vaak zijn aangemeld met hun eigen zakelijke aanmelding. Het beheer van uw organisatie is ook eenvoudiger, omdat u geen accounts voor externe gebruikers hoeft te beheren.

- Federatieve externe identiteiten: als u momenteel federatief bent met een externe organisatie, kunt u het volgende doen:

- Voeg Microsoft Entra B2B-samenwerkingsgebruikers toe in het Microsoft Entra-beheercentrum. U kunt proactief B2B-samenwerkingsuitnodigingen verzenden vanuit de Microsoft Entra-beheerportal naar de partnerorganisatie voor afzonderlijke leden om de apps en assets te blijven gebruiken waarmee ze worden gebruikt.

- Maak een selfservicewerkstroom voor B2B-registratie waarmee een aanvraag voor afzonderlijke gebruikers in uw partnerorganisatie wordt gegenereerd met behulp van de B2B-uitnodigings-API.

Ongeacht hoe uw bestaande externe gebruikers zijn geconfigureerd, ze hebben waarschijnlijk machtigingen die zijn gekoppeld aan hun account, hetzij in groepslidmaatschap of specifieke machtigingen. Evalueer of deze machtigingen moeten worden gemigreerd of opgeschoond.

Accounts binnen uw organisatie die een externe gebruiker vertegenwoordigen, moeten worden uitgeschakeld zodra de gebruiker is gemigreerd naar een externe identiteit. Het migratieproces moet worden besproken met uw zakenpartners, omdat er mogelijk een onderbreking is in de mogelijkheid om verbinding te maken met uw resources.

Volgende stappen

- Lees Toepassingsverificatie migreren naar Microsoft Entra-id.

- Voorwaardelijke toegang en MFA instellen.

- Probeer een stapsgewijs codevoorbeeld: AD FS naar Microsoft Entra-toepassing migratie playbook voor ontwikkelaars.