gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenDeze browser wordt niet meer ondersteund.

Upgrade naar Microsoft Edge om te profiteren van de nieuwste functies, beveiligingsupdates en technische ondersteuning.

In deze zelfstudie leert u hoe u HPE Aruba Networking EdgeConnect Orchestrator integreert met Microsoft Entra ID. Wanneer u HPE Aruba Networking EdgeConnect Orchestrator integreert met Microsoft Entra ID, kunt u het volgende doen:

Als u Microsoft Entra ID wilt integreren met HPE Aruba Networking EdgeConnect Orchestrator, hebt u het volgende nodig:

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

Voor het configureren van de integratie van HPE Aruba Networking EdgeConnect Orchestrator in Microsoft Entra ID moet u HPE Aruba Networking EdgeConnect Orchestrator vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

Typ in de sectie Toevoegen uit de galerie HPE Aruba Networking EdgeConnect Orchestrator in het zoekvak.

Selecteer de tegel HPE Aruba Networking EdgeConnect Orchestrator in het resultatenvenster. Voer een naam in en klik op Maken om de app toe te voegen. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Configureer en test eenmalige aanmelding van Microsoft Entra met HPE Aruba Networking EdgeConnect Orchestrator met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in HPE Aruba Networking EdgeConnect Orchestrator.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met HPE Aruba Networking EdgeConnect Orchestrator te configureren en te testen:

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen in het Microsoft Entra-beheercentrum.

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>. Typ in de zoekbalk de naam van de HPE Aruba Networking EdgeConnect Orchestrator-app die u eerder hebt gemaakt. De pagina Overzicht wordt geopend.

Klik in het linkerdeelvenster onder Beheren op Eenmalige aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

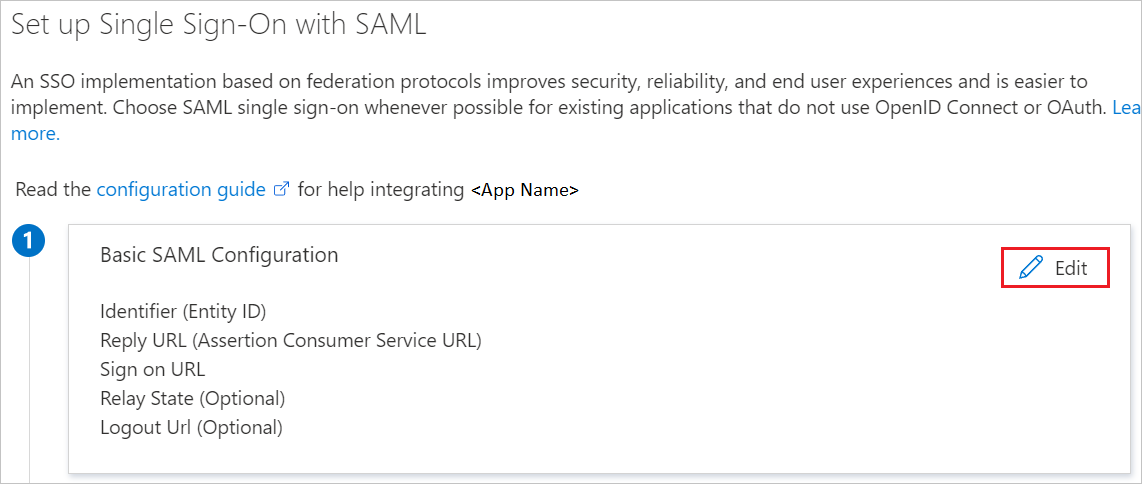

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

a. U moet de waarden invoeren van het tekstvak Id (Entiteits-id), het tekstvak Antwoord-URL (Assertion Consumer Service URL) en de afmeldings-URL (optioneel). Meld u eerst aan bij Orchestrator en navigeer naar het dialoogvenster Verificatie (Orchestrator > Users & Authentication > Authentication) om deze waarden te vinden.

b. Klik in het dialoogvenster Verificatie op +Nieuwe server toevoegen.

c. Selecteer SAML in het veld Type .

d. Voer in het veld Naam een naam in voor uw SAML-configuratie.

e. Klik op het kopieerpictogram naast het ACS-URL-veld .

f. Ga naar de sectie Standaard SAML-configuratie in Microsoft Eenmalige aanmelding instellen met SAML-pagina :

Klik onder Id (Entiteits-id) op Id-koppeling toevoegen. Plak de ACS-URL-waarde in het veld Id.

Notitie

https://<SUBDOMAIN>.silverpeak.cloud/gms/rest/authentication/saml2/consume.https://<PUBLIC-IP-ADDRESS-OF-ORCHESTRATOR>/gms/rest/authentication/saml2/consumegeïmplementeerd.Klik onder Antwoord-URL (ASSERTION Consumer Service-URL) op Koppeling Antwoord-URL toevoegen. Plak dezelfde ACS-URL-waarde in het veld Antwoord-URL.

Notitie

https://<SUBDOMAIN>.silverpeak.cloud/gms/rest/authentication/saml2/consume.https://<PUBLIC-IP-ADDRESS-OF-ORCHESTRATOR>/gms/rest/authentication/saml2/consumegeïmplementeerd.Plak onder Afmeldings-URL (optioneel) de edgeConnect SLO-eindpuntwaarde van de pagina Remote Authentication Server van Orchestrator, zoals wordt weergegeven op de onderstaande afbeelding:

Notitie

Als in zelf-hostende Orchestrators het privé-IP-adres wordt weergegeven in het veld ACS-URL en het edgeConnect SLO-eindpunt, werkt u het bij met het openbare IP-adres van de Orchestrator. Zoals in de onderstaande schermopname wordt weergegeven, moeten alle vijf de velden het openbare IP-adres van de Orchestrator (niet het privé-IP-adres) bevatten.

g. Klik op Opslaan om de sectie Standaard SAML-configuratie te sluiten

Klik op de pagina Eenmalige aanmelding instellen met SAML in de sectie Kenmerken & Claims op het bewerkingspictogram en kopieer de gemarkeerde vermelding hieronder en plak de informatie in het veld Gebruikersnaamkenmerk in Orchestrator, zoals hieronder wordt weergegeven:

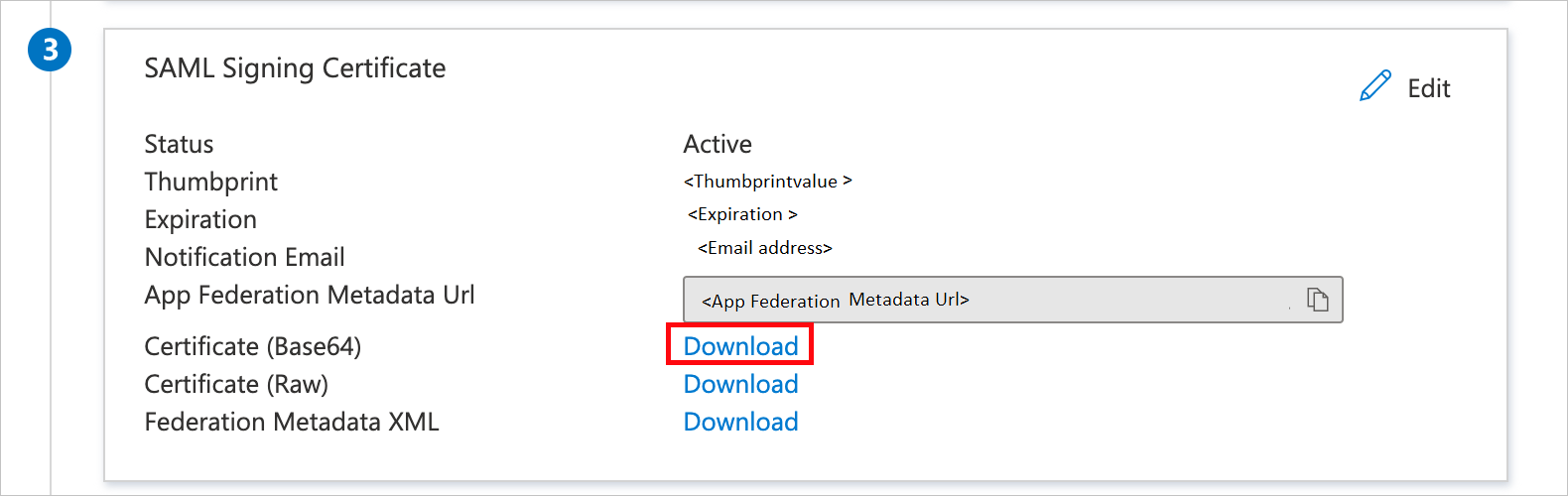

Zoek op de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat het certificaat (Base64) en selecteer Downloaden om het certificaat te downloaden:

Open het certificaat met behulp van een teksteditor zoals Kladblok. Kopieer en plak de inhoud van het certificaat in het veld IdP X.509 Cert in Orchestrator, zoals hieronder wordt weergegeven:

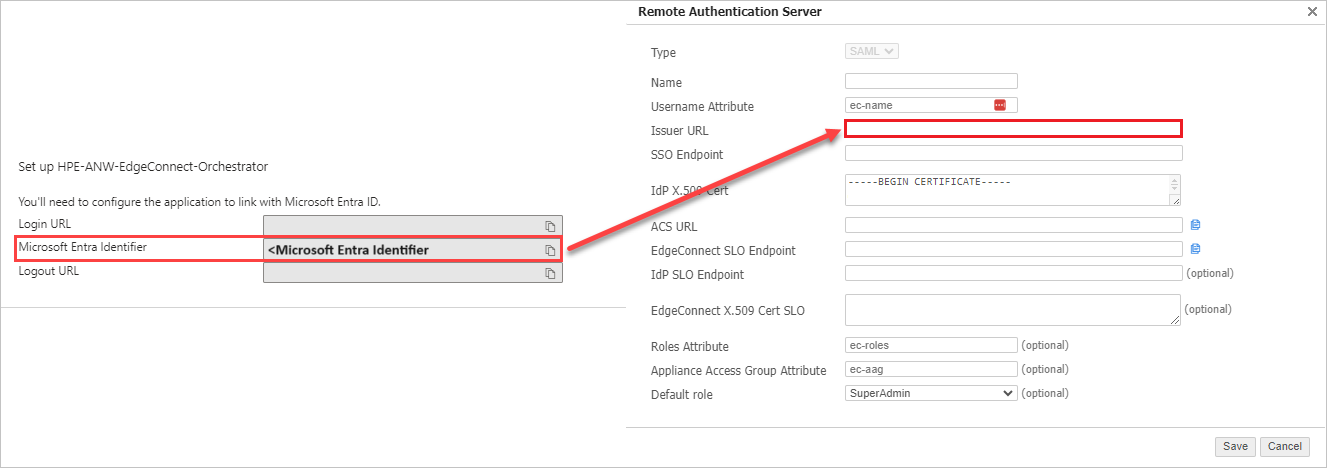

Kopieer op de pagina Eenmalige aanmelding met SAML instellen in de sectie HPE Aruba Networking EdgeConnect Orchestrator instellen de Microsoft Entra-id en plak deze in het veld Issuer URL in Orchestrator:

Klik op het tabblad Eigenschappen en kopieer de URL voor gebruikerstoegang en plak deze in het veld SSO-eindpunt in Orchestrator, zoals hieronder wordt weergegeven:

Stel in het dialoogvenster Orchestrator Remote Authentication Server het veld Standaardrol in. Voorbeeld: SuperAdmin. (Dit is het laatste item in de vervolgkeuzelijst.) De standaardrol is nodig als u op rollen gebaseerd toegangsbeheer (RBAC) niet hebt gedefinieerd in de gebruikerskenmerken in de sectie Kenmerken & Claims.

Klik op Opslaan in het dialoogvenster Externe verificatieserver.

U hebt SAML SSO-verificatie geconfigureerd in Orchestrator. De volgende stap bestaat uit het maken van een testgebruiker en het toewijzen van de Orchestrator-toepassing aan die gebruiker om te controleren of SAML is geconfigureerd.

In deze sectie maakt u een testgebruiker in het Microsoft Entra-beheercentrum met de naam B.Simon.

B.Simon.B.Simon@contoso.com.In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding van Microsoft Entra te gebruiken door toegang te verlenen tot HPE Aruba Networking EdgeConnect Orchestrator.

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Klik op Deze toepassing testen in het Microsoft Entra-beheercentrum. U wordt omgeleid naar de aanmeldings-URL van HPE Aruba Networking EdgeConnect Orchestrator, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van HPE Aruba Networking EdgeConnect Orchestrator en initieer de aanmeldingsstroom daar.

U kunt ook Mijn apps van Microsoft gebruiken om de toepassing in een willekeurige modus te testen. Wanneer u in de Mijn apps op de tegel HPE Aruba Networking EdgeConnect Orchestrator klikt en deze is geconfigureerd in de SP-modus, wordt u omgeleid naar de aanmeldingspagina van de toepassing voor het initiëren van de aanmeldingsstroom. Als deze is geconfigureerd in de IDP-modus, wordt u automatisch aangemeld bij de instantie van HPE Aruba Networking EdgeConnect Orchestrator waarvoor u eenmalige aanmelding hebt ingesteld. Zie Introduction to My Apps (Inleiding tot Mijn apps) voor meer informatie over Mijn apps.

Zodra u HPE Aruba Networking EdgeConnect Orchestrator hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.

gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenTraining

Module

De integratie van bedrijfs-apps voor eenmalige aanmelding implementeren en bewaken - Training

Het implementeren en bewaken van bedrijfstoepassingen in Azure-oplossingen kan zorgen voor beveiliging. Ontdek hoe u on-premises en cloud-apps implementeert voor gebruikers.

Certificering

Microsoft Gecertificeerd: Identiteits- en Toegangsbeheerbeheerder Associate - Certifications

Demonstreer de functies van Microsoft Entra ID om identiteitsoplossingen te moderniseren, hybride oplossingen te implementeren en identiteitsbeheer te implementeren.