Vpn (Virtual Private Network) per app instellen voor iOS-/iPadOS-apparaten in Intune

In Microsoft Intune kunt u VPN's (Virtual Private Networks) maken en gebruiken die zijn toegewezen aan een app. Deze functie wordt VPN per app genoemd. U kiest de beheerde apps die uw VPN kunnen gebruiken op apparaten die worden beheerd door Intune. Wanneer u VPN's per app gebruikt, maken eindgebruikers automatisch verbinding via het VPN en krijgen ze toegang tot organisatieresources, zoals documenten.

Deze functie is van toepassing op:

- iOS 9 en hoger

- iPadOS 13.0 en hoger

Raadpleeg de documentatie van uw VPN-provider om te zien of uw VPN vpn per app ondersteunt.

In dit artikel wordt beschreven hoe u een VPN-profiel per app maakt en dit profiel toewijst aan uw apps. Gebruik deze stappen om een naadloze VPN-ervaring per app te maken voor uw eindgebruikers. Voor de meeste VPN's die VPN per app ondersteunen, opent de gebruiker een app en maakt automatisch verbinding met het VPN.

Sommige VPN's staan verificatie via gebruikersnaam en wachtwoord toe met VPN per app. Dit betekent dat gebruikers een gebruikersnaam en wachtwoord moeten invoeren om verbinding te maken met de VPN.

Belangrijk

- Op iOS/iPadOS wordt VPN per app niet ondersteund voor IKEv2 VPN-profielen.

VPN per app met Microsoft Tunnel of Zscaler

Microsoft Tunnel en Zscaler Private Access (ZPA) integreren met Microsoft Entra ID voor verificatie. Wanneer u Tunnel of ZPA gebruikt, hebt u het vertrouwde certificaat of scep- of PKCS-certificaatprofielen niet nodig (beschreven in dit artikel).

Als u een VPN-profiel per app hebt ingesteld voor Zscaler, maakt het openen van een van de gekoppelde apps niet automatisch verbinding met ZPA. In plaats daarvan moet de gebruiker zich aanmelden bij de Zscaler-app. Vervolgens is externe toegang beperkt tot de gekoppelde apps.

Vereisten

Uw VPN-leverancier kan andere vereisten hebben voor VPN per app, zoals specifieke hardware of licenties. Zorg ervoor dat u de documentatie raadpleegt en aan deze vereisten voldoet voordat u VPN per app instelt in Intune.

Exporteer het vertrouwde basiscertificaatbestand

.cervan uw VPN-server. U voegt dit bestand toe aan het vertrouwde certificaatprofiel dat u in Intune maakt, zoals beschreven in dit artikel.Het bestand exporteren:

Open de beheerconsole op uw VPN-server.

Controleer of uw VPN-server gebruikmaakt van verificatie op basis van certificaten.

Exporteer het vertrouwde basiscertificaatbestand. Het heeft een

.cerextensie.Voeg de naam toe van de certificeringsinstantie (CA) die het certificaat heeft uitgegeven voor verificatie aan de VPN-server.

Als de CA die door het apparaat wordt gepresenteerd, overeenkomt met een CA in de lijst Vertrouwde CA op de VPN-server, wordt het apparaat geverifieerd door de VPN-server.

Om de identiteit te bewijzen, presenteert de VPN-server het certificaat dat moet worden geaccepteerd zonder een prompt door het apparaat. Als u de automatische goedkeuring van het certificaat wilt bevestigen, maakt u een vertrouwd certificaatprofiel in Intune (in dit artikel). Het intune-profiel voor vertrouwd certificaat moet het basiscertificaat (

.cerbestand) van de VPN-server bevatten dat is uitgegeven door de certificeringsinstantie (CA).-

Als u het beleid wilt maken, meldt u zich minimaal aan bij het Microsoft Intune-beheercentrum met een account met de ingebouwde rol Beleid en Profielbeheer . Ga naar Op rollen gebaseerd toegangsbeheer voor Microsoft Intune voor meer informatie over de ingebouwde rollen.

Stap 1: een groep maken voor uw VPN-gebruikers

Maak of kies een bestaande groep in Microsoft Entra ID. Deze groep:

- Moet de gebruikers of apparaten bevatten die VPN per app gebruiken.

- Ontvangt alle Intune-beleidsregels die u maakt.

Voor de stappen voor het maken van een nieuwe groep gaat u naar Groepen toevoegen om gebruikers en apparaten te organiseren.

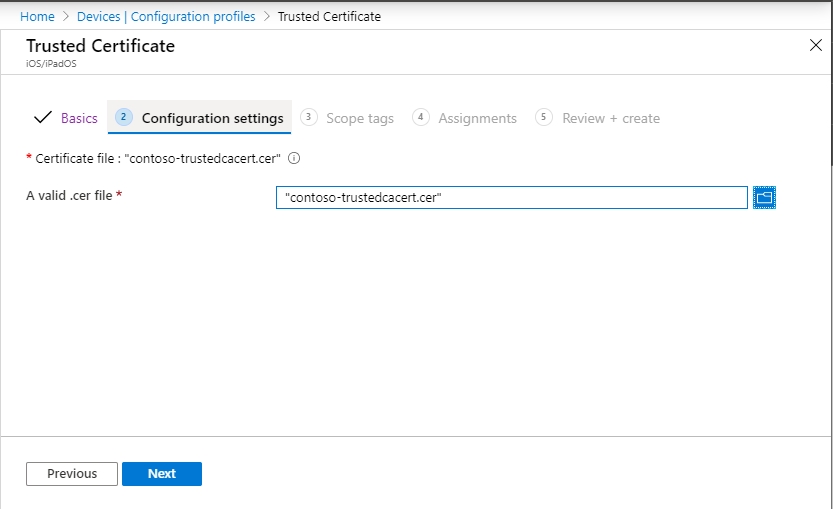

Stap 2: een vertrouwd certificaatprofiel maken

Importeer het basiscertificaat van de VPN-server dat is uitgegeven door de CA in een Intune-profiel. Dit basiscertificaat is het .cer bestand dat u hebt geëxporteerd in Vereisten (in dit artikel). Het vertrouwde certificaatprofiel geeft het iOS-/iPadOS-apparaat opdracht om automatisch de CA te vertrouwen die de VPN-server presenteert.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer Apparaten>Apparaten beheren>Configuratie>Maken>Nieuw beleid.

Geef de volgende eigenschappen op:

- Platform: selecteer iOS/iPadOS.

- Profieltype: Selecteer Vertrouwd certificaat.

Selecteer Maken.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: een unieke beschrijvende naam voor het beleid. Geef uw profielen een naam zodat u ze later gemakkelijk kunt identificeren. Een goede profielnaam is bijvoorbeeld iOS-/iPadOS-vertrouwd certificaat-VPN-profiel voor het hele bedrijf.

- Beschrijving: voer een beschrijving in voor het profiel. Deze instelling is optioneel, maar wordt aanbevolen.

Selecteer Volgende.

Selecteer in Configuratie-instellingen het mappictogram en blader naar het VPN-certificaat (

.cerbestand) dat u hebt geëxporteerd vanuit de VPN-beheerconsole.Selecteer Volgende en ga verder met het maken van uw profiel. Ga naar Een VPN-profiel maken voor meer informatie.

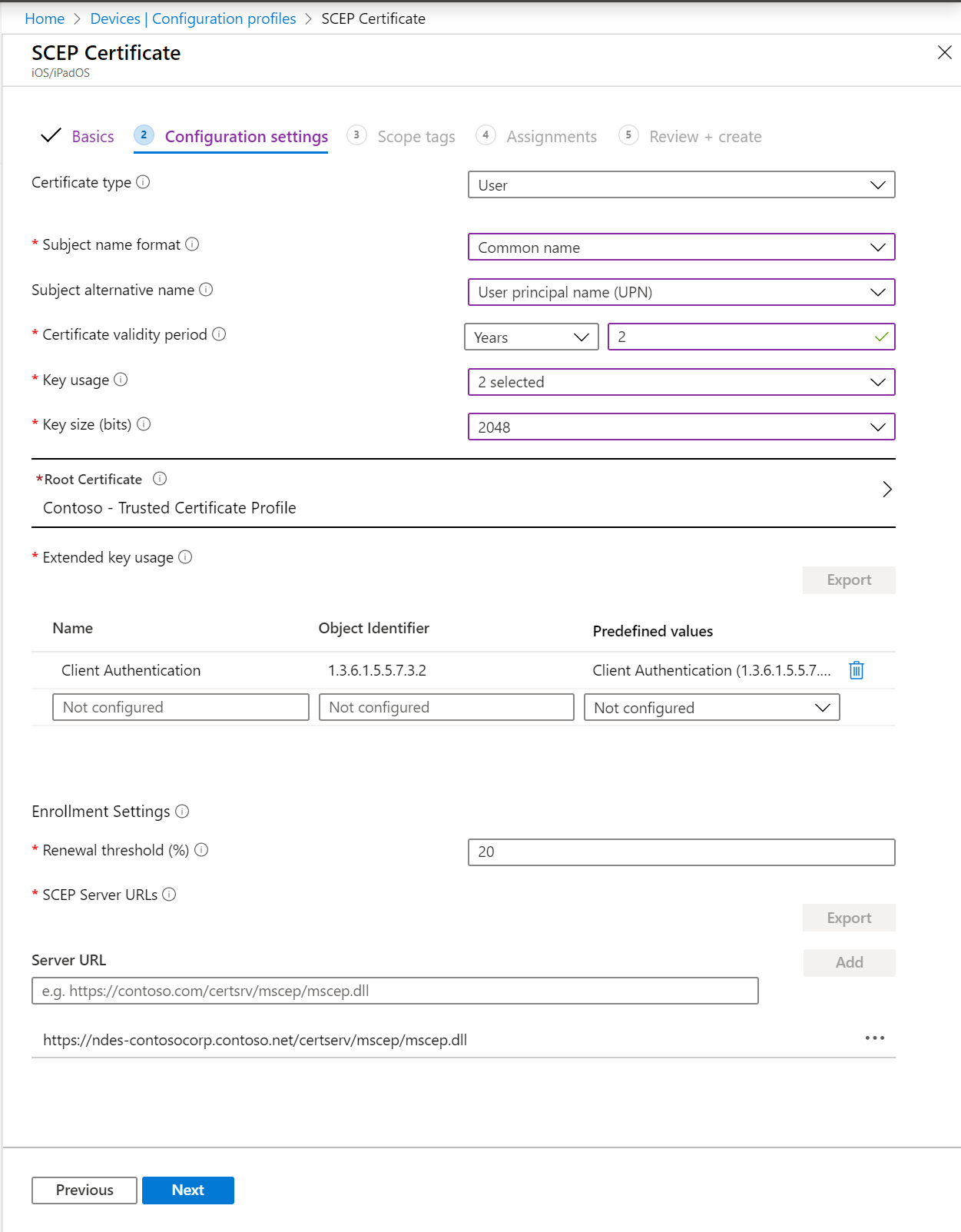

Stap 3: een SCEP- of PKCS-certificaatprofiel maken

Met het vertrouwde basiscertificaatprofiel dat u in stap 2 hebt gemaakt, kan het apparaat de VPN-server automatisch vertrouwen.

In deze stap maakt u het SCEP- of PKCS-certificaatprofiel in Intune. Het SCEP- of PKCS-certificaat biedt referenties van de iOS/iPadOS VPN-client naar de VPN-server. Met het certificaat kan het apparaat op de achtergrond worden geverifieerd zonder om een gebruikersnaam en wachtwoord te vragen.

Als u het clientverificatiecertificaat in Intune wilt configureren en toewijzen, gaat u naar een van de volgende artikelen:

- Infrastructuur configureren ter ondersteuning van SCEP met Intune

- PKCS-certificaten configureren en beheren met Intune

Zorg ervoor dat u het certificaat configureert voor clientverificatie. U kunt clientverificatie rechtstreeks instellen in SCEP-certificaatprofielen (Uitgebreide lijst >met sleutelgebruikClientverificatie). Stel voor PKCS clientverificatie in de certificaatsjabloon in de certificeringsinstantie (CA).

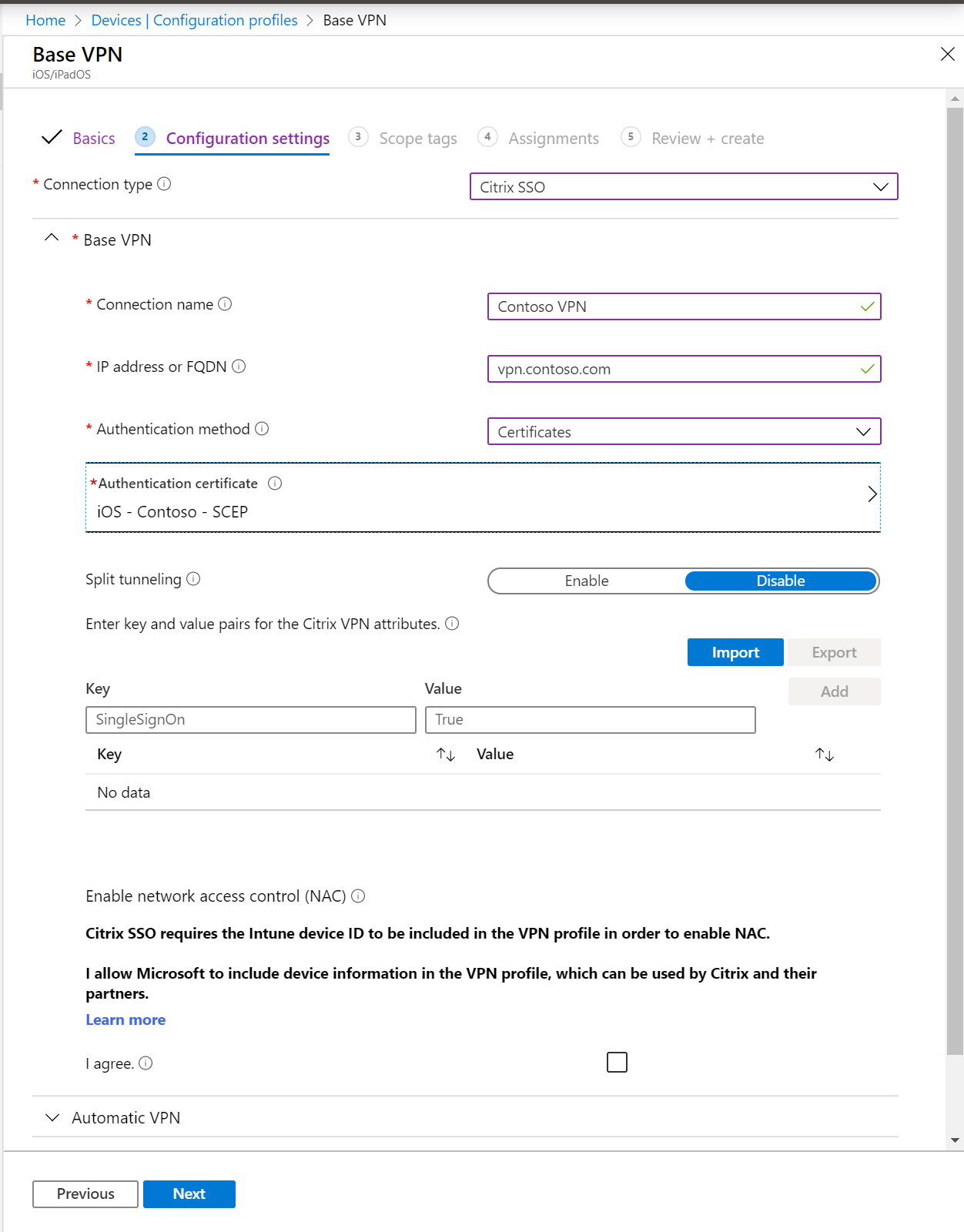

Stap 4: een VPN-profiel per app maken

Dit VPN-profiel bevat het SCEP- of PKCS-certificaat met de clientreferenties, de VPN-verbindingsgegevens en de VPN-vlag per app waarmee het VPN per app wordt ingeschakeld dat wordt gebruikt door de iOS-/iPadOS-toepassing.

Selecteer in het Microsoft Intune-beheercentrumapparaten>Apparaten beheren>Configuratie>Nieuw beleid maken>.

Voer de volgende eigenschappen in en selecteer Maken:

- Platform: selecteer iOS/iPadOS.

- Profieltype: selecteer VPN.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: voer een beschrijvende naam in voor het aangepaste profiel. Geef uw profielen een naam zodat u ze later gemakkelijk kunt identificeren. Een goede profielnaam is bijvoorbeeld iOS-/iPadOS-VPN-profiel per app voor myApp.

- Beschrijving: voer een beschrijving in voor het profiel. Deze instelling is optioneel, maar wordt aanbevolen.

Configureer in Configuratie-instellingen de volgende instellingen:

Verbindingstype: selecteer uw VPN-client-app.

Basis-VPN: configureer uw instellingen. Vpn-instellingen voor iOS/iPadOS beschrijft alle instellingen. Wanneer u VPN per app gebruikt, moet u ervoor zorgen dat u de volgende eigenschappen configureert zoals vermeld:

- Verificatiemethode: Selecteer Certificaten.

- Verificatiecertificaat: selecteer een bestaand SCEP- of PKCS-certificaat >OK.

- Gesplitste tunneling: selecteer Uitschakelen om af te dwingen dat al het verkeer de VPN-tunnel gebruikt wanneer de VPN-verbinding actief is.

Ga naar VPN-instellingen voor iOS/iPadOS voor informatie over de andere instellingen.

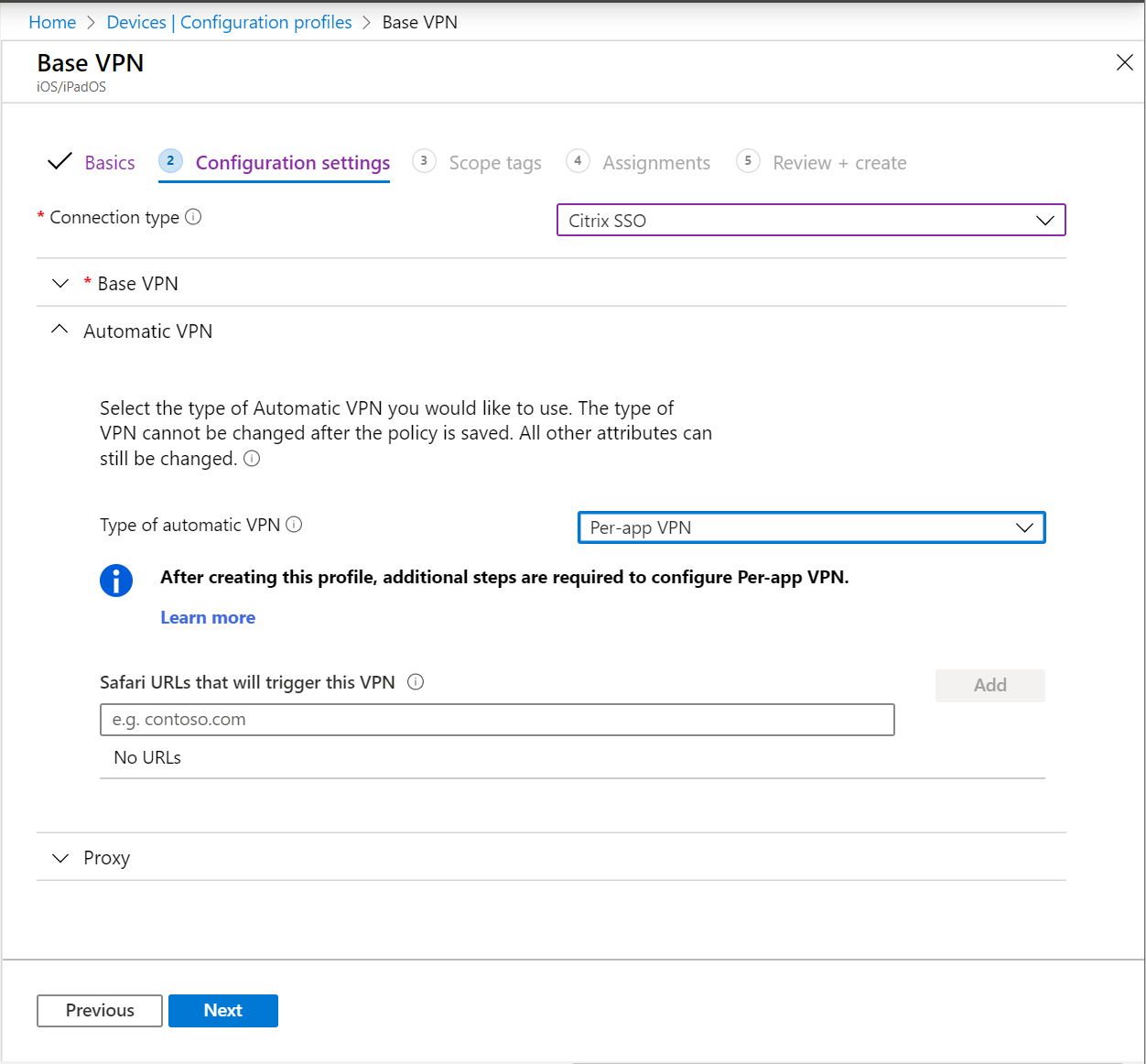

Automatische VPN>Type automatische VPN>VPN per app

Selecteer Volgende en ga verder met het maken van uw profiel. Ga naar Een VPN-profiel maken voor meer informatie.

Stap 5: een app koppelen aan het VPN-profiel

Nadat u uw VPN-profiel hebt toegevoegd, koppelt u de app en de Microsoft Entra-groep aan het profiel.

Selecteer Apps>Alle apps in het Microsoft Intune-beheercentrum.

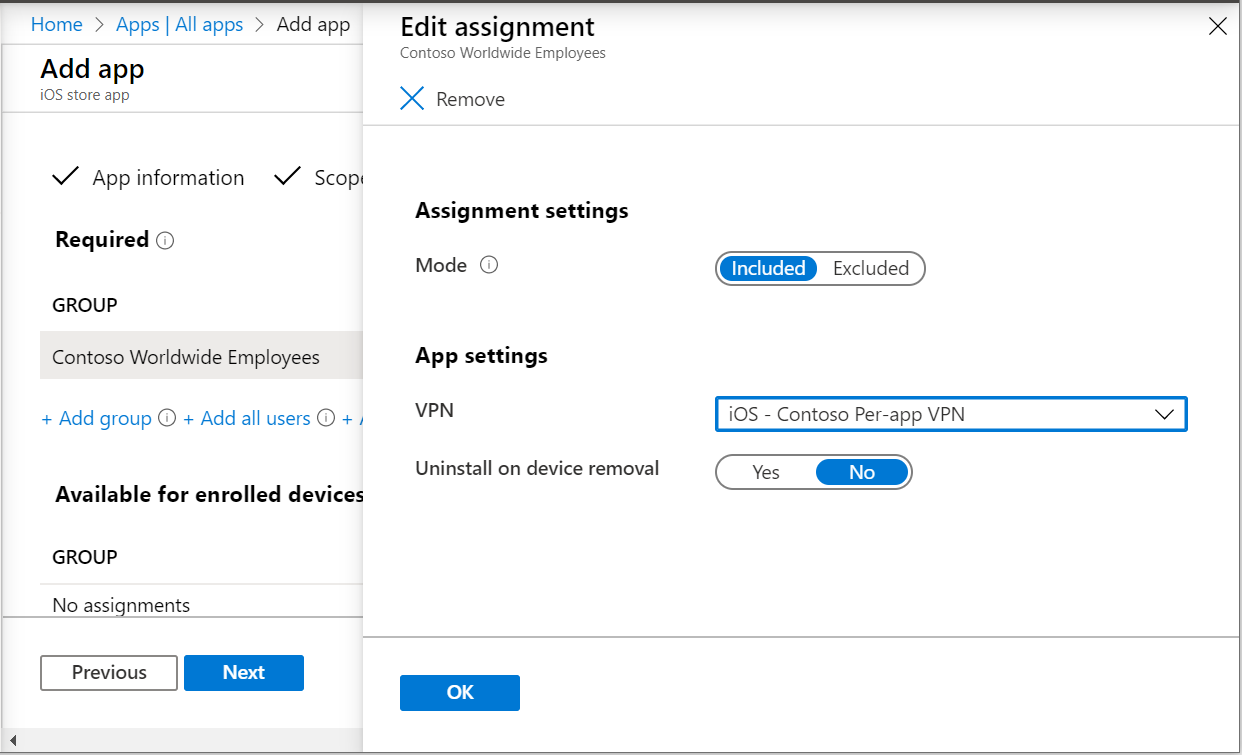

Selecteer een app in de lijst >Eigenschappentoewijzingen>>bewerken.

Ga naar de sectie Vereist of Beschikbaar voor ingeschreven apparaten .

Selecteer Groep> toevoegen Selecteer de groep die u hebt gemaakt (in dit artikel) >Selecteer.

Selecteer in VPN's het VPN-profiel per app dat u hebt gemaakt (in dit artikel).

Selecteer OK>Opslaan.

Wanneer alle volgende voorwaarden bestaan, blijft er een koppeling tussen een app en een profiel bestaan totdat de gebruiker een herinstallatie van de bedrijfsportal-app aanvraagt:

- De app is gericht met de beschikbare installatie-intentie.

- Het profiel en de app worden toegewezen aan dezelfde groep.

- De eindgebruiker heeft de installatie van de app in de bedrijfsportal-app aangevraagd. Deze aanvraag resulteert erin dat de app en het profiel op het apparaat worden geïnstalleerd.

- U verwijdert of wijzigt de VPN-configuratie per app uit de app-toewijzing.

Wanneer alle volgende voorwaarden bestaan, wordt een koppeling tussen een app en een profiel verwijderd tijdens het volgende apparaat inchecken:

- De app is gericht met de vereiste installatie-intentie.

- Het profiel en de app worden toegewezen aan dezelfde groep.

- U verwijdert de VPN-configuratie per app uit de app-toewijzing.

De verbinding op het iOS-/iPadOS-apparaat controleren

Wanneer uw VPN per app is ingesteld en gekoppeld aan uw app, controleert u of de verbinding werkt vanaf een apparaat.

Voordat u verbinding probeert te maken

Zorg ervoor dat u alle beleidsregels die in dit artikel worden beschreven, implementeert in dezelfde groep. Anders werkt de VPN-ervaring per app niet.

Als u de Pulse Secure VPN-app of een aangepaste VPN-client-app gebruikt, kunt u ervoor kiezen om tunneling in app-lagen of pakketlagen te gebruiken:

- Voor tunneling in app-lagen stelt u de waarde ProviderType in op app-proxy.

- Stel voor tunneling in pakketlagen de waarde ProviderType in op pakkettunnel.

Raadpleeg de documentatie van uw VPN-provider om te controleren of u de juiste waarde gebruikt.

Verbinding maken met behulp van de VPN per app

Controleer de zero-touch-ervaring door verbinding te maken zonder de VPN te hoeven selecteren of uw referenties te typen. De zero-touch-ervaring betekent:

- Het apparaat vraagt u niet om de VPN-server te vertrouwen. Dit betekent dat de gebruiker het dialoogvenster Dynamische vertrouwen niet ziet.

- De gebruiker hoeft geen referenties in te voeren.

- Wanneer de gebruiker een van de gekoppelde apps opent, wordt het apparaat van de gebruiker verbonden met het VPN.

Middelen

- Als u de iOS-/iPadOS-instellingen wilt bekijken, gaat u naar VPN-instellingen voor iOS-/iPadOS-apparaten in Microsoft Intune.

- Ga naar VPN-instellingen configureren in Microsoft Intune voor meer informatie over VPN-instellingen en Intune.