PKCS-certificaten configureren en gebruiken met Intune

Van toepassing opL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune ondersteunt het gebruik van PKCS-certificaten (private en public key pair). In dit artikel worden de vereisten voor PKCS-certificaten met Intune besproken, inclusief het exporteren van een PKCS-certificaat en het vervolgens toevoegen aan een Intune apparaatconfiguratieprofiel.

Microsoft Intune bevat ingebouwde instellingen voor het gebruik van PKCS-certificaten voor toegang tot en verificatie van de resources van uw organisatie. Certificaten verifiëren en beveiligen de toegang tot uw bedrijfsresources, zoals een VPN of een Wi-Fi-netwerk. U implementeert deze instellingen op apparaten met behulp van apparaatconfiguratieprofielen in Intune.

Zie Geïmporteerde PFX-certificaten voor meer informatie over het gebruik van geïmporteerde PKCS-certificaten.

Tip

PKCS-certificaatprofielen worden ondersteund voor externe bureaubladen met meerdere sessies in Windows Enterprise.

Vereisten

Als u PKCS-certificaten wilt gebruiken met Intune, hebt u de volgende infrastructuur nodig:

Active Directory-domein: alle servers die in deze sectie worden vermeld, moeten worden toegevoegd aan uw Active Directory-domein.

Zie AD DS-ontwerp en -planning voor meer informatie over het installeren en configureren van Active Directory Domain Services (AD DS).

Certificeringsinstantie: een certificeringsinstantie (CA) voor ondernemingen.

Zie De stapsgewijze handleiding voor Active Directory Certificate Services voor informatie over het installeren en configureren van Active Directory Certificate Services (AD CS).

Waarschuwing

Intune vereist dat u AD CS uitvoert met een certificeringsinstantie (CA) voor ondernemingen, niet met een zelfstandige CA.

Een client: om verbinding te maken met de ONDERNEMINGS-CA.

Basiscertificaat: een geëxporteerde kopie van uw basiscertificaat van uw ONDERNEMINGS-CA.

Certificaatconnector voor Microsoft Intune: zie voor informatie over de certificaatconnector:

Certificaatconnector bijwerken: vereisten voor sterke toewijzing voor KB5014754

Het Key Distribution Center (KDC) vereist een sterke toewijzingsindeling in PKCS-certificaten die zijn geïmplementeerd door Microsoft Intune en worden gebruikt voor verificatie op basis van certificaten. De toewijzing moet een SID-extensie (Security Identifier) hebben die is toegewezen aan de sid van de gebruiker of het apparaat. Als een certificaat niet voldoet aan de nieuwe criteria voor sterke toewijzing die zijn ingesteld op de datum van de volledige afdwingingsmodus, wordt verificatie geweigerd. Zie KB5014754: Verificatiewijzigingen op basis van certificaten op Windows-domeincontrollers voor meer informatie over de vereisten.

In de Microsoft Intune Certificate Connector, versie 6.2406.0.1001, hebben we een update uitgebracht waarmee het kenmerk object-id met de gebruikers- of apparaat-SID wordt toegevoegd aan het certificaat, waardoor effectief wordt voldaan aan de vereisten voor sterke toewijzing. Deze update is van toepassing op gebruikers en apparaten die zijn gesynchroniseerd vanaf een on-premises Active Directory naar Microsoft Entra ID en is beschikbaar op alle platforms, met enkele verschillen:

Sterke toewijzingswijzigingen zijn van toepassing op gebruikerscertificaten voor alle besturingssysteemplatforms.

Sterke toewijzingswijzigingen zijn van toepassing op apparaatcertificaten voor Microsoft Entra hybride Gekoppelde Windows-apparaten.

Om ervoor te zorgen dat verificatie op basis van certificaten blijft werken, moet u de volgende acties uitvoeren:

Werk de Microsoft Intune Certificate Connector bij naar versie 6.2406.0.1001. Zie Certificaatconnector voor Microsoft Intune voor meer informatie over de nieuwste versie en het bijwerken van de certificaatconnector.

Breng wijzigingen aan in de registersleutelgegevens op de Windows-server die als host fungeert voor de certificaatconnector.

Voer de volgende procedure uit om de registersleutels te wijzigen en de wijzigingen in sterke toewijzingen toe te passen op certificaten. Deze wijzigingen zijn van toepassing op nieuwe PKCS-certificaten en PKCS-certificaten die worden vernieuwd.

Tip

Voor deze procedure moet u het register wijzigen in Windows. Zie de volgende resources op Microsoft Ondersteuning voor meer informatie:

Wijzig in het Windows-register de waarde voor

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtensionin 1.Start de certificaatconnectorservice opnieuw.

- Ga naar Start>Run.

- Open services.msc.

- Start deze services opnieuw:

Verouderde PFX-connector maken voor Microsoft Intune

PFX-certificaatconnector maken voor Microsoft Intune

Wijzigingen worden toegepast op alle nieuwe certificaten en op certificaten die worden vernieuwd. Om te controleren of verificatie werkt, raden we u aan alle locaties te testen waar verificatie op basis van certificaten kan worden gebruikt, waaronder:

- Apps

- Intune geïntegreerde certificeringsinstanties

- NAC-oplossingen

- Netwerkinfrastructuur

Wijzigingen terugdraaien:

De oorspronkelijke registerinstellingen herstellen.

Start deze services opnieuw:

Verouderde PFX-connector maken voor Microsoft Intune

PFX-certificaatconnector maken voor Microsoft Intune

Maak een nieuw PKCS-certificaatprofiel voor betrokken apparaten om certificaten opnieuw te geven zonder het SID-kenmerk.

Tip

Als u een Digicert-CA gebruikt, moet u een certificaatsjabloon maken voor gebruikers met een SID en een andere sjabloon voor gebruikers zonder sid. Zie de opmerkingen bij de release van DigiCert PKI Platform 8.24.1 voor meer informatie.

Het basiscertificaat exporteren vanuit de ONDERNEMINGS-CA

Voor het verifiëren van een apparaat met VPN, Wi-Fi of andere bronnen heeft een apparaat een basis- of tussenliggend CA-certificaat nodig. In de volgende stappen wordt uitgelegd hoe u het vereiste certificaat van uw ONDERNEMINGS-CA kunt verkrijgen.

Gebruik een opdrachtregel om deze stappen uit te voeren:

Meld u aan bij de server van de basiscertificeringsinstantie met het beheerdersaccount.

Ga naar Start>Run en voer cmd in om een opdrachtprompt te openen.

Voer certutil -ca.cert ca_name.cer in om het basiscertificaat te exporteren als een bestand met de naam ca_name.cer.

Certificaatsjablonen configureren op de CA

Meld u aan bij uw ONDERNEMINGS-CA met een account met beheerdersbevoegdheden.

Open de console Certificeringsinstantie , klik met de rechtermuisknop op Certificaatsjablonen en selecteer Beheren.

Zoek de gebruikerscertificaatsjabloon , klik er met de rechtermuisknop op en kies Sjabloon dupliceren om Eigenschappen van nieuwe sjabloon te openen.

Opmerking

Voor scenario's voor ondertekening en versleuteling van S/MIME-e-mail gebruiken veel beheerders afzonderlijke certificaten voor ondertekening en versleuteling. Als u Microsoft Active Directory Certificate Services gebruikt, kunt u de sjabloon Alleen Exchange Signature gebruiken voor S/MIME-e-mailondertekeningscertificaten en de Exchange-gebruikerssjabloon voor S/MIME-versleutelingscertificaten. Als u een niet-Microsoft-certificeringsinstantie gebruikt, raden we u aan hun richtlijnen te bekijken voor het instellen van sjablonen voor ondertekening en versleuteling.

Op het tabblad Compatibiliteit :

- Certificeringsinstantie instellen op Windows Server 2008 R2

- Certificaatontvanger instellen op Windows 7 / Server 2008 R2

Op het tabblad Algemeen :

- Stel de weergavenaam van sjabloon in op iets dat voor u zinvol is.

- Schakel Certificaat publiceren in Active Directory uit.

Waarschuwing

De sjabloonnaam is standaard hetzelfde als de weergavenaam van de sjabloon zonder spaties. Noteer de sjabloonnaam, omdat u deze later nodig hebt.

Selecteer in Aanvraagafhandelingde optie Toestaan dat persoonlijke sleutel wordt geëxporteerd.

Opmerking

In tegenstelling tot SCEP wordt bij PKCS de persoonlijke sleutel van het certificaat gegenereerd op de server waarop de certificaatconnector is geïnstalleerd en niet op het apparaat. De certificaatsjabloon moet toestaan dat de persoonlijke sleutel wordt geëxporteerd, zodat de connector het PFX-certificaat kan exporteren en naar het apparaat kan verzenden.

Nadat de certificaten op het apparaat zijn geïnstalleerd, wordt de persoonlijke sleutel gemarkeerd als niet exporteerbaar.

Controleer in Cryptografie of de minimale sleutelgrootte is ingesteld op 2048.

Windows- en Android-apparaten ondersteunen het gebruik van een 4096-bits sleutelgrootte met een PKCS-certificaatprofiel. Als u deze sleutelgrootte wilt gebruiken, past u de waarde aan op 4096.

Opmerking

Voor Windows-apparaten wordt 4096-bits sleutelopslag alleen ondersteund in de Software Key Storage Provider (KSP). De volgende functies bieden geen ondersteuning voor opslag voor sleutels van deze grootte:

- De hardware-TPM (Trusted Platform Module): als tijdelijke oplossing kunt u de software-KSP gebruiken voor sleutelopslag.

- Windows Hello voor Bedrijven: Er is momenteel geen tijdelijke oplossing voor Windows Hello voor Bedrijven.

Kies in Onderwerpnaamde optie Opgeven in de aanvraag.

Controleer in Extensies onder Toepassingsbeleid of u Bestandssysteem versleutelen, Beveiligde Email en Clientverificatie ziet.

Belangrijk

Voor iOS-/iPadOS-certificaatsjablonen gaat u naar het tabblad Extensies , werkt u sleutelgebruik bij en schakelt u handtekening is bewijs van oorsprong uit.

In beveiliging:

- Voeg het computeraccount toe voor de server waarop u de certificaatconnector voor Microsoft Intune installeert. Sta de machtigingen Lezen en Inschrijven van dit account toe.

- (Optioneel, maar aanbevolen) Verwijder de domeingebruikersgroep uit de lijst met toegestane machtigingen voor groepen of gebruikersnamen voor deze sjabloon. De groep verwijderen:

- Selecteer de groep Domeingebruikers .

- Selecteer Verwijderen.

- Controleer de andere vermeldingen onder Groepen of gebruikersnamen om machtigingen en toepasselijkheid op uw omgeving te bevestigen.

Selecteer OK toepassen> om de certificaatsjabloon op te slaan. Sluit de console Certificaatsjablonen.

Klik in de console Certificeringsinstantie met de rechtermuisknop op Certificaatsjablonen.

Selecteer Nieuw>certificaatsjabloon dat u wilt uitgeven.

Kies de sjabloon die u in de vorige stappen hebt gemaakt. Selecteer OK.

Toestaan dat de server certificaten voor ingeschreven apparaten en gebruikers beheert:

- Klik met de rechtermuisknop op de certificeringsinstantie en kies vervolgens Eigenschappen.

- Voeg op het tabblad Beveiliging het computeraccount toe van de server waarop u de connector uitvoert.

- Certificaten verlenen en beheren en certificaten aanvragen voor het computeraccount.

Meld u af bij de ENTERPRISE-CA.

De certificaatconnector voor Microsoft Intune downloaden, installeren en configureren

Zie De certificaatconnector voor Microsoft Intune installeren en configureren voor hulp.

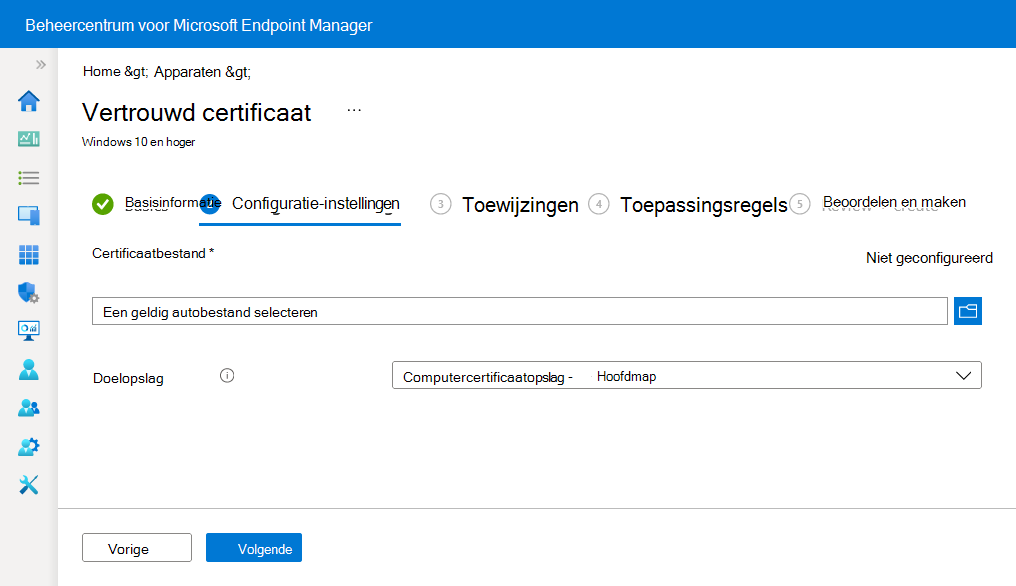

Een vertrouwd certificaatprofiel maken

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer en ga naar Apparaten>Apparaten beheren>Configuratie>maken.

Geef de volgende eigenschappen op:

-

Platform: kies het platform van de apparaten die dit profiel ontvangen.

- Android apparaatbeheerder

- Android Enterprise:

- Volledig beheerd

- Toegewijd

- Corporate-Owned werkprofiel

- Personally-Owned werkprofiel

- iOS/iPadOS

- macOS

- Windows 10/11

- Profiel: selecteer Vertrouwd certificaat. Of selecteer Sjablonen>Vertrouwd certificaat.

-

Platform: kies het platform van de apparaten die dit profiel ontvangen.

Selecteer Maken.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: een unieke beschrijvende naam voor het beleid. Geef uw profielen een naam zodat u ze later gemakkelijk kunt identificeren. Een goede profielnaam is bijvoorbeeld Vertrouwd certificaatprofiel voor het hele bedrijf.

- Beschrijving: voer een beschrijving in voor het profiel. Deze instelling is optioneel, maar wordt aanbevolen.

Selecteer Volgende.

Geef in Configuratie-instellingen het .cer-bestand op voor het basis-CA-certificaat dat u eerder hebt geëxporteerd.

Opmerking

Afhankelijk van het platform dat u in stap 3 hebt gekozen, hebt u al dan niet een optie om het doelarchief voor het certificaat te kiezen.

Selecteer Volgende.

Selecteer in Toewijzingen de gebruikers- of apparaatgroepen die u wilt opnemen in de toewijzing. Deze groepen ontvangen het profiel nadat u het hebt geïmplementeerd. Zie Filters maken in Microsoft Intune en deze toepassen door Filter bewerken te selecteren voor meer granulariteit.

Plan om dit certificaatprofiel te implementeren in dezelfde groepen die het volgende ontvangen:

Het PKCS-certificaatprofiel en

Een configuratieprofiel, zoals een Wi-Fi-profiel dat gebruikmaakt van het certificaat.

Zie Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende.

(Alleen van toepassing op Windows 10/11) Geef in Toepasbaarheidsregels toepasselijkheidsregels op om de toewijzing van dit profiel te verfijnen. U kunt ervoor kiezen om het profiel al dan niet toe te wijzen op basis van de editie of versie van het besturingssysteem van een apparaat.

Zie Toepasselijkheidsregels in Een apparaatprofiel maken in Microsoft Intune voor meer informatie.

Controleer uw instellingen in Controleren en maken. Wanneer u Maken selecteert, worden uw wijzigingen opgeslagen en wordt het profiel toegewezen. Het beleid wordt ook weergegeven in de lijst met profielen.

Een PKCS-certificaatprofiel maken

Belangrijk

Microsoft Intune beëindigt de ondersteuning voor beheer van Android-apparaten op apparaten met toegang tot Google Mobile Services (GMS) op 31 december 2024. Na die datum zijn apparaatinschrijving, technische ondersteuning, bugfixes en beveiligingspatches niet meer beschikbaar. Als u momenteel apparaatbeheer gebruikt, raden we u aan over te schakelen naar een andere Android-beheeroptie in Intune voordat de ondersteuning wordt beëindigd. Zie Ondersteuning voor Android-apparaatbeheerder op GMS-apparaten beëindigen voor meer informatie.

Meld je aan bij het Microsoft Intune-beheercentrum.

Selecteer en ga naar Apparaten>Apparaten beheren>Configuratie>maken.

Geef de volgende eigenschappen op:

-

Platform: kies het platform van uw apparaten. Uw opties:

- Android apparaatbeheerder

- Android Enterprise:

- Volledig beheerd

- Toegewijd

- Corporate-Owned werkprofiel

- Personally-Owned werkprofiel

- iOS/iPadOS

- macOS

- Windows 10/11

- Profiel: selecteer PKCS-certificaat. Of selecteerPKCS-certificaatsjablonen>.

Opmerking

Op apparaten met een Android Enterprise-profiel zijn certificaten die zijn geïnstalleerd met behulp van een PKCS-certificaatprofiel niet zichtbaar op het apparaat. Controleer de status van het profiel in het Intune-beheercentrum om te bevestigen dat het certificaat is geïmplementeerd.

-

Platform: kies het platform van uw apparaten. Uw opties:

Selecteer Maken.

Voer in Basisinformatie de volgende eigenschappen in:

- Naam: een unieke beschrijvende naam voor het beleid. Geef uw profielen een naam zodat u ze later gemakkelijk kunt identificeren. Een goede profielnaam is bijvoorbeeld PKCS-profiel voor het hele bedrijf.

- Beschrijving: voer een beschrijving in voor het profiel. Deze instelling is optioneel, maar wordt aanbevolen.

Selecteer Volgende.

In Configuratie-instellingen zijn de instellingen die u kunt configureren, afhankelijk van het platform dat u hebt gekozen, anders. Selecteer uw platform voor gedetailleerde instellingen:

- Android apparaatbeheerder

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Instelling Platform Details Drempelwaarde voor verlenging (%) - Alles

Aanbevolen is 20% Geldigheidsperiode van certificaat - Alles

Als u de certificaatsjabloon niet hebt gewijzigd, is deze optie mogelijk ingesteld op één jaar.

Gebruik een geldigheidsperiode van vijf dagen of maximaal 24 maanden. Wanneer de geldigheidsperiode korter is dan vijf dagen, is de kans groot dat het certificaat een bijna verlopende of verlopen status krijgt. Dit kan ertoe leiden dat de MDM-agent op apparaten het certificaat weigert voordat het wordt geïnstalleerd.Sleutelopslagprovider (KSP) - Windows 10/11

Voor Windows selecteert u waar u de sleutels op het apparaat wilt opslaan. Certificeringsinstantie - Alles

Geeft de interne FQDN-naam (Fully Qualified Domain Name) van uw ONDERNEMINGS-CA weer. Naam van certificeringsinstantie - Alles

Lijsten de naam van uw ondernemings-CA, zoals Contoso-certificeringsinstantie. Naam van certificaatsjabloon - Alles

Lijsten de naam van de certificaatsjabloon. Certificaattype - Android Enterprise (werkprofiel in bedrijfseigendom en Personally-Owned)

- iOS

- macOS

- Windows 10/11

Selecteer een type: - Gebruikerscertificaten kunnen zowel gebruikers- als apparaatkenmerken bevatten in het onderwerp en de alternatieve onderwerpnaam (SAN) van het certificaat.

-

Apparaatcertificaten kunnen alleen apparaatkenmerken bevatten in het onderwerp en de SAN van het certificaat. Gebruik Apparaat voor scenario's zoals apparaten die geen gebruiker gebruiken, zoals kiosken of andere gedeelde apparaten.

Deze selectie is van invloed op de indeling van de onderwerpnaam.

Indeling van onderwerpnaam - Alles

Zie Indeling voor onderwerpnamen verderop in dit artikel voor meer informatie over het configureren van de indeling van de onderwerpnaam .

Voor de volgende platformen wordt de indeling van de onderwerpnaam bepaald door het certificaattype:- Android Enterprise (werkprofiel)

- iOS

- macOS

- Windows 10/11

Alternatieve naam van onderwerp - Alles

Bij Kenmerk selecteert u User principal name (UPN), tenzij anders vereist, configureert u een bijbehorende waarde en selecteert u vervolgens Toevoegen.

U kunt variabelen of statische tekst gebruiken voor het SAN van beide certificaattypen. Het gebruik van een variabele is niet vereist.

Zie Indeling van de onderwerpnaam verderop in dit artikel voor meer informatie.Uitgebreid sleutelgebruik - Android apparaatbeheerder

- Android Enterprise (apparaateigenaar, bedrijfseigendom en Personally-Owned werkprofiel)

- Windows 10/11

Voor certificaten is meestal clientverificatie vereist, zodat de gebruiker of het apparaat zich kan verifiëren bij een server. Alle apps toegang geven tot de persoonlijke sleutel - macOS

Stel in op Inschakelen om apps die zijn geconfigureerd voor het bijbehorende Mac-apparaat toegang te geven tot de persoonlijke sleutel van het PKCS-certificaat.

Zie AllowAllAppsAccess de sectie Certificate Payload van Referentie voor configuratieprofielen in de Apple-documentatie voor ontwikkelaars voor meer informatie over deze instelling.Basiscertificaat - Android apparaatbeheerder

- Android Enterprise (apparaateigenaar, bedrijfseigendom en Personally-Owned werkprofiel)

Selecteer een basis-CA-certificaatprofiel dat eerder is toegewezen. Deze stap is alleen van toepassing op Android Enterprise-apparaatprofielen voor volledig beheerd, toegewezen en Corporate-Owned werkprofiel.

Configureer in Appscertificaattoegang om te beheren hoe certificaattoegang wordt verleend aan toepassingen. Kies uit:

- Goedkeuring van de gebruiker vereisen voor apps(standaard): gebruikers moeten het gebruik van een certificaat door alle toepassingen goedkeuren.

- Op de achtergrond verlenen voor specifieke apps (goedkeuring door de gebruiker vereisen voor andere apps): selecteer apps toevoegen met deze optie. Selecteer vervolgens alle apps die het certificaat op de achtergrond moeten gebruiken zonder tussenkomst van de gebruiker.

Selecteer Volgende.

Selecteer in Toewijzingen de gebruikers en groepen die u wilt opnemen in de toewijzing. Gebruikers en groepen ontvangen het profiel nadat u het hebt geïmplementeerd. Plan om dit certificaatprofiel te implementeren in dezelfde groepen die het volgende ontvangen:

Het vertrouwde certificaatprofiel en

Een configuratieprofiel, zoals een Wi-Fi-profiel dat gebruikmaakt van het certificaat.

Zie Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende.

Controleer uw instellingen in Controleren en maken. Wanneer u Maken selecteert, worden uw wijzigingen opgeslagen en wordt het profiel toegewezen. Het beleid wordt ook weergegeven in de lijst met profielen.

Indeling van onderwerpnaam

Wanneer u een PKCS-certificaatprofiel maakt voor de volgende platforms, zijn de opties voor de indeling van de onderwerpnaam afhankelijk van het certificaattype dat u selecteert, gebruiker of apparaat.

Platforms:

- Android Enterprise (werkprofiel in bedrijfseigendom en Personally-Owned)

- iOS

- macOS

- Windows 10/11

Opmerking

Er is een bekend probleem voor het gebruik van PKCS om certificaten op te halen . Dit is hetzelfde probleem als voor SCEP wanneer de onderwerpnaam in de resulterende aanvraag voor certificaatondertekening (CSR) een van de volgende tekens bevat als een escaped-teken (gevolgd door een backslash \):

- +

- ;

- ,

- =

Opmerking

Vanaf Android 12 biedt Android geen ondersteuning meer voor het gebruik van de volgende hardware-id's voor apparaten met een werkprofiel in persoonlijk eigendom :

- Serienummer

- IMEI

- MEID

Intune certificaatprofielen voor apparaten met een werkprofiel in persoonlijk eigendom die afhankelijk zijn van deze variabelen in de onderwerpnaam of san, kunnen geen certificaat inrichten op apparaten waarop Android 12 of hoger wordt uitgevoerd op het moment dat het apparaat is ingeschreven met Intune. Apparaten die zijn ingeschreven voordat ze een upgrade naar Android 12 hebben uitgevoerd, kunnen nog steeds certificaten ontvangen zolang Intune eerder de hardware-id's van het apparaat hebben verkregen.

Zie het blogbericht Android Day Zero Support for Microsoft Endpoint Manager voor meer informatie over deze en andere wijzigingen die zijn geïntroduceerd met Android 12.

Gebruikerscertificaattype

Indelingsopties voor de indeling van de onderwerpnaam omvatten twee variabelen: Common Name (CN) en Email (E). Email (E) wordt meestal ingesteld met de variabele {{EmailAddress}}. Bijvoorbeeld: E={{EmailAddress}}Common Name (CN) kan worden ingesteld op een van de volgende variabelen:

CN={{UserName}}: de gebruikersnaam van de gebruiker, zoals Jane Doe.

CN={{UserPrincipalName}}: de user principal name van de gebruiker, zoals janedoe@contoso.com.

CN={{AAD_Device_ID}}: een id die is toegewezen wanneer u een apparaat registreert in Microsoft Entra ID. Deze id wordt doorgaans gebruikt voor verificatie met Microsoft Entra ID.

CN={{DeviceId}}: een id die is toegewezen wanneer u een apparaat inschrijft bij Intune.

CN={SERIALNUMBER}}: het unieke serienummer (SN) dat doorgaans door de fabrikant wordt gebruikt om een apparaat te identificeren.

CN={{IMEINumber}}: het unieke IMEI-nummer (International Mobile Equipment Identity) dat wordt gebruikt om een mobiele telefoon te identificeren.

CN={{OnPrem_Distinguished_Name}}: een reeks relatieve DN-namen gescheiden door komma's, zoals CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Als u de variabele {{OnPrem_Distinguished_Name}} wilt gebruiken, moet u het gebruikerskenmerk onpremisesdistinguishedname synchroniseren met Microsoft Entra Verbinding maken met uw Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: Beheerders kunnen het kenmerk samAccountName van Active Directory synchroniseren met Microsoft Entra ID met behulp van Microsoft Entra Connect in een kenmerk met de naam onPremisesSamAccountName. Intune kunt deze variabele vervangen als onderdeel van een certificaatuitgifteaanvraag in het onderwerp van een certificaat. Het kenmerk samAccountName is de aanmeldingsnaam van de gebruiker die wordt gebruikt ter ondersteuning van clients en servers van een eerdere versie van Windows (pre-Windows 2000). De notatie van de aanmeldingsnaam van de gebruiker is: DomainName\testUser of alleen testUser.

Als u de variabele {{onPremisesSamAccountName}} wilt gebruiken, moet u het gebruikerskenmerk onPremisesSamAccountName synchroniseren met Microsoft Entra Verbinding maken met uw Microsoft Entra ID.

Alle apparaatvariabelen die worden vermeld in de volgende sectie Apparaatcertificaattype , kunnen ook worden gebruikt in onderwerpnamen van gebruikerscertificaat.

Door een combinatie van een of meer van deze variabelen en statische teksttekenreeksen te gebruiken, kunt u een aangepaste indeling voor de onderwerpnaam maken, zoals: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Dit voorbeeld bevat een indeling voor de onderwerpnaam die gebruikmaakt van de CN- en E-variabelen, en tekenreeksen voor waarden voor organisatie-eenheid, organisatie, locatie, status en land/regio. De functie CertStrToName beschrijft deze functie en de ondersteunde tekenreeksen.

Gebruikerskenmerken worden niet ondersteund voor apparaten die geen gebruikerskoppelingen hebben, zoals apparaten die zijn ingeschreven als toegewezen Android Enterprise. Een profiel dat bijvoorbeeld CN={{UserPrincipalName}} in het onderwerp of SAN gebruikt, kan de user principal name niet ophalen wanneer er geen gebruiker op het apparaat is.

Apparaatcertificaattype

Indelingsopties voor de indeling van de onderwerpnaam omvatten de volgende variabelen:- {{AAD_Device_ID}}

- {{DeviceId}} - De Intune apparaat-id

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Alleen van toepassing op Windows en apparaten die lid zijn van een domein)

- {{MEID}}

U kunt deze variabelen, gevolgd door de tekst voor de variabele, opgeven in het tekstvak. De algemene naam voor een apparaat met de naam Device1 kan bijvoorbeeld worden toegevoegd als CN={{DeviceName}}Device1.

Belangrijk

- Wanneer u een variabele opgeeft, plaatst u de naam van de variabele tussen accolades { } zoals u in het voorbeeld ziet, om een fout te voorkomen.

- Apparaateigenschappen die worden gebruikt in het onderwerp of san van een apparaatcertificaat, zoals IMEI, SerialNumber en FullyQualifiedDomainName, zijn eigenschappen die kunnen worden vervalst door een persoon met toegang tot het apparaat.

- Een apparaat moet alle variabelen ondersteunen die zijn opgegeven in een certificaatprofiel om dat profiel op dat apparaat te kunnen installeren. Als {{IMEI}} bijvoorbeeld wordt gebruikt in de onderwerpnaam van een SCEP-profiel en is toegewezen aan een apparaat dat geen IMEI-nummer heeft, kan het profiel niet worden geïnstalleerd.