Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel is van toepassing op Microsoft 365 Enterprise en Office 365 Enterprise.

Voordat u begint met het plannen van uw netwerk voor Microsoft 365-netwerkconnectiviteit, is het belangrijk om de connectiviteitsprincipes te begrijpen voor het veilig beheren van Microsoft 365-verkeer en het verkrijgen van de best mogelijke prestaties. In dit artikel vindt u meer informatie over de meest recente richtlijnen voor het veilig optimaliseren van Microsoft 365-netwerkconnectiviteit.

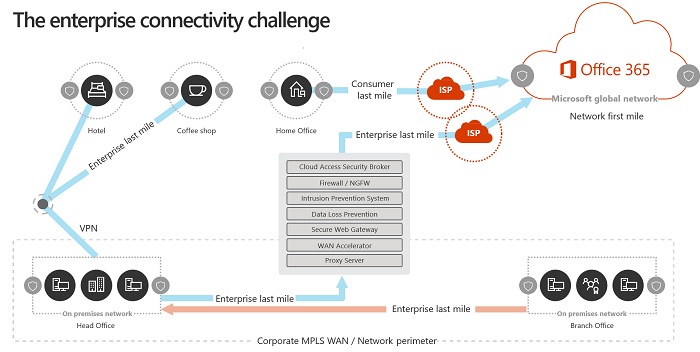

Traditionele bedrijfsnetwerken zijn primair ontworpen om gebruikers toegang te bieden tot applicaties en gegevens die worden gehost in door het bedrijf geëxploiteerde datacentra met een sterke perimeterbeveiliging. In het traditionele model wordt ervan uitgegaan dat gebruikers toegang hebben tot toepassingen en gegevens vanuit het bedrijfsnetwerk, via WAN-koppelingen van filialen of extern via VPN-verbindingen.

Door het gebruik van SaaS-applicaties zoals Microsoft 365 wordt een combinatie van services en gegevens buiten de netwerkperimeter verplaatst. Zonder optimalisering is het verkeer tussen gebruikers en SaaS-applicaties onderhevig aan latentie die wordt geïntroduceerd door pakketinspectie, netwerk-hairpins, onbedoelde verbindingen met geografisch verre eindpunten en andere factoren. U kunt de beste prestaties en betrouwbaarheid van Microsoft 365 garanderen door de belangrijkste optimaliseringsrichtlijnen te begrijpen en te implementeren.

In dit artikel krijgt u meer informatie over:

- Microsoft 365-architectuur zoals deze van toepassing is op klantconnectiviteit met de cloud

- Bijgewerkte Microsoft 365-verbindingsprincipes en strategieën voor het optimaliseren van netwerkverkeer en de eindgebruikerservaring

- De Microsoft 365 Endpoints-webservice, waarmee netwerkbeheerders een gestructureerde lijst met eindpunten kunnen gebruiken voor gebruik in netwerkoptimalisatie

- Richtlijnen voor het optimaliseren van de connectiviteit met Microsoft 365-services

- Netwerkperimeterbeveiliging in vergelijking met eindpuntbeveiliging

- Incrementele optimaliserings opties voor Microsoft 365-verkeer

- De Microsoft 365-connectiviteitstest, een hulpprogramma voor het testen van basisconnectiviteit met Microsoft 365

Microsoft 365-architectuur

Microsoft 365 is een gedistribueerde SaaS-cloud (Software-as-a-Service) die productiviteits- en samenwerkingsscenario's biedt via een diverse set microservices en toepassingen. Voorbeelden zijn Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office in een browser en vele andere. Hoewel specifieke Microsoft 365-toepassingen mogelijk hun unieke functies hebben, omdat deze van toepassing zijn op het netwerk van klanten en connectiviteit met de cloud, delen ze allemaal enkele belangrijke principes, doelen en architectuurpatronen. Deze principes en architectuurpatronen voor connectiviteit zijn typisch voor veel andere SaaS-clouds. Tegelijkertijd verschillen ze van de typische implementatiemodellen van Platform-as-a-Service- en Infrastructure-as-a-Service-clouds, zoals Microsoft Azure.

Een van de belangrijkste architectuurkenmerken van Microsoft 365 (die vaak wordt gemist of verkeerd geïnterpreteerd door netwerkarchitecten) is dat het een echt wereldwijde gedistribueerde service is, in de context van hoe gebruikers ermee verbinding maken. De locatie van de Microsoft 365-doeltenant is belangrijk om inzicht te hebben in de locatie waar klantgegevens in de cloud worden opgeslagen. De gebruikerservaring met Microsoft 365 houdt echter niet in dat u rechtstreeks verbinding maakt met schijven die de gegevens bevatten. De gebruikerservaring met Microsoft 365 (inclusief prestaties, betrouwbaarheid en andere belangrijke kwaliteitskenmerken) omvat verbindingen via sterk gedistribueerde service-frontdoors die zijn opgeschaald over honderden Microsoft-locaties wereldwijd. In de meeste gevallen wordt de beste gebruikerservaring bereikt door het klantnetwerk toe te staan gebruikersaanvragen te routeren naar het dichtstbijzijnde Microsoft 365-service-toegangspunt. Dit heeft de voorkeur in plaats van verbinding te maken met Microsoft 365 via een uitgaand punt op een centrale locatie of regio.

Voor de meeste klanten zijn Microsoft 365-gebruikers verspreid over verschillende locaties. Om de beste resultaten te bereiken, moeten de principes die in dit document worden beschreven, worden bekeken vanuit het oogpunt van uitschalen (niet omhoog schalen). Terwijl u zich ook richt op het optimaliseren van de connectiviteit met het dichtstbijzijnde aanwezigheidspunt in het Microsoft Global Network, niet met de geografische locatie van de Microsoft 365-tenant. In wezen betekent dit dat, hoewel Microsoft 365-tenantgegevens kunnen worden opgeslagen op een specifieke geografische locatie, de Microsoft 365-ervaring voor die tenant gedistribueerd blijft. Het kan aanwezig zijn in de nabijheid (netwerk) van elke locatie van de eindgebruiker die de tenant heeft.

Microsoft 365-connectiviteitsprincipes

Microsoft raadt de volgende principes aan om optimale Microsoft 365-connectiviteit en -prestaties te bereiken. Gebruik deze Microsoft 365-connectiviteitsprincipes om uw verkeer te beheren en de beste prestaties te krijgen wanneer u verbinding maakt met Microsoft 365.

Het primaire doel van het netwerkontwerp moet zijn om de latentie te minimaliseren door de round-trip time (RTT) van uw netwerk naar het Microsoft Global Network te verminderen. Dit is de openbare netwerk-backbone van Microsoft die alle datacentra van Microsoft met elkaar verbindt met een lage latentie en spreiding van de toegangspunten voor cloudtoepassingen rond de wereld. U kunt meer lezen over het Microsoft Global Network op Hoe Microsoft zijn snelle en betrouwbare wereldwijde netwerk opbouwt.

Microsoft 365-verkeer identificeren en onderscheiden

Het identificeren van Microsoft 365-netwerkverkeer is de eerste stap om dat verkeer te kunnen onderscheiden van generiek internetgebonden netwerkverkeer. Microsoft 365-connectiviteit kan worden geoptimaliseerd door een combinatie van benaderingen te implementeren, zoals netwerkrouteoptimalisatie, firewallregels en instellingen voor browserproxy' s. Daarnaast is het omzeilen van netwerkinspectieapparaten voor bepaalde eindpunten ook nuttig.

Zie de sectie Connectiviteit optimaliseren met Microsoft 365-services voor meer informatie over optimalisatiemethoden van Microsoft 365.

Microsoft publiceert alle Microsoft 365-eindpunten als een webservice en biedt richtlijnen voor het beste gebruik van deze gegevens. Zie het artikel Microsoft 365-URL's en IP-adresbereiken voor meer informatie over het ophalen en werken met Microsoft 365-eindpunten.

Lokale uitgangen van netwerkverbindingen regelen

Lokale DNS en uitgaand internetverkeer zijn van cruciaal belang om de verbindingslatentie te verminderen en ervoor te zorgen dat gebruikersverbindingen worden gemaakt met het dichtstbijzijnde toegangspunt voor Microsoft 365-services. In een complexe netwerktopologie is het belangrijk om zowel lokale DNS als lokale internetuitgang samen te implementeren. Zie het artikel Clientconnectiviteit voor meer informatie over hoe Microsoft 365 clientverbindingen naar het dichtstbijzijnde punt van binnenkomst leidt.

Voorafgaand aan de komst van clouddiensten zoals Microsoft 365 was internetconnectiviteit voor eindgebruikers als ontwerpfactor in netwerkarchitectuur relatief eenvoudig. Wanneer internetservices en websites over de hele wereld zijn verspreid, is de latentie tussen de uitgangspunten van het bedrijf en een bepaald eindpunt als bestemming grotendeels een functie van de geografische afstand.

In een traditionele netwerkarchitectuur lopen alle uitgaande internetverbindingen door het bedrijfsnetwerk en verlaten ze een centrale locatie. Naarmate het cloudaanbod van Microsoft volwassener is geworden, is een gedistribueerde internetgerichte netwerkarchitectuur van cruciaal belang voor het ondersteunen van latentiegevoelige cloudservices. Het Microsoft Global Network is ontworpen om tegemoet te komen aan latentievereisten met behulp van de Distributed Service Front Door-infrastructuur. Dit is een dynamische structuur van wereldwijde toegangspunten die inkomende cloudservice-verbindingen naar het dichtstbijzijnde toegangspunt leidt. Dit is bedoeld om de lengte van de 'last mile' voor Microsoft-cloudklanten te verkleinen, door de route tussen de klant en de cloud effectief te verkorten.

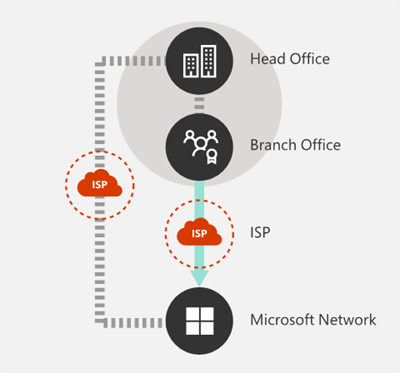

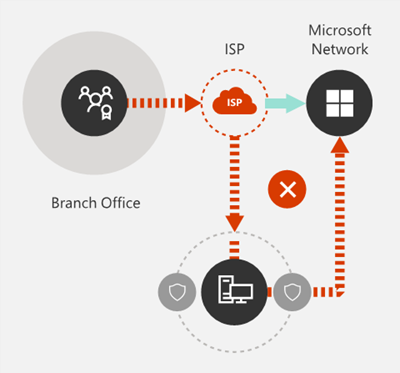

Enterprise-WAN's zijn vaak zo ontworpen dat ze netwerkverkeer terug leiden naar een centraal hoofdkantoor voor inspectie voordat het naar het internet gaat, meestal via een of meer proxyservers. In het volgende diagram ziet u een dergelijke netwerktopologie.

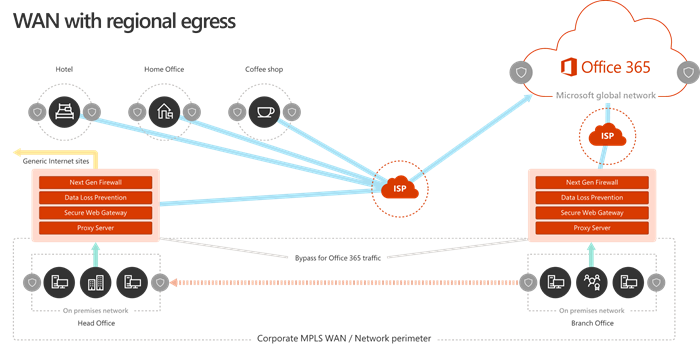

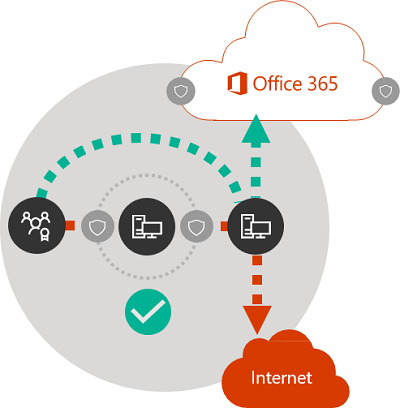

Omdat Microsoft 365 wordt uitgevoerd op het Microsoft Global Network, dat front-endservers over de hele wereld bevat, is er vaak een front-endserver dicht bij de locatie van de gebruiker. Door lokaal internetverkeer te bieden en door interne DNS-servers te configureren om lokale naamomzetting te bieden voor Microsoft 365-eindpunten, kan netwerkverkeer dat is bestemd voor Microsoft 365 verbinding maken met Microsoft 365-front-end-servers die zich zo dicht mogelijk bij de gebruiker bevinden. In het volgende diagram ziet u een voorbeeld van een netwerktopologie waarmee gebruikers verbinding kunnen maken vanaf het hoofdkantoor, filiaal en externe locaties om de kortste route naar het dichtstbijzijnde Microsoft 365-toegangspunt te volgen.

Door het netwerkpad naar Microsoft 365-toegangspunten op deze manier te verkorten, kunnen de connectiviteitsprestaties en de eindgebruikerservaring in Microsoft 365 worden verbeterd. Het kan ook helpen om het effect van toekomstige wijzigingen in de netwerkarchitectuur op De prestaties en betrouwbaarheid van Microsoft 365 te verminderen.

DNS-verzoeken kunnen ook latentie veroorzaken als de reagerende DNS-server ver weg of bezet is. U kunt de latentie van naamomzetting minimaliseren door lokale DNS-servers in vertakkingslocaties in te richten en ervoor te zorgen dat deze zijn geconfigureerd om DNS-records op de juiste manier op te cachen.

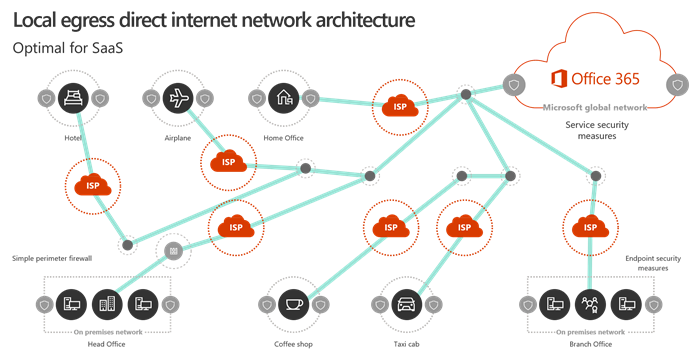

Hoewel regionaal uitgaand verkeer goed kan werken voor Microsoft 365, zou het optimale connectiviteitsmodel zijn om altijd netwerkuitgang te bieden op de locatie van de gebruiker, ongeacht of deze zich op het bedrijfsnetwerk of op externe locaties bevindt, zoals huizen, hotels, coffeeshops en luchthavens. Dit lokale model voor direct uitgaand verkeer wordt weergegeven in het volgende diagram.

Bedrijven die Microsoft 365 hebben geadopteerd, kunnen profiteren van de Distributed Service Front Door-architectuur van Microsoft Global Network door ervoor te zorgen dat gebruikersverbindingen met Microsoft 365 de kortst mogelijke route naar het dichtstbijzijnde Microsoft Global Network-toegangspunt nemen. De netwerkarchitectuur voor lokaal uitgaand verkeer doet dit door toe te staan dat Microsoft 365-verkeer wordt gerouteerd via de dichtstbijzijnde uitgang, ongeacht de locatie van de gebruiker.

De architectuur voor lokaal uitgaand verkeer heeft de volgende voordelen ten opzichte van het traditionele model:

- Biedt optimale Microsoft 365-prestaties door de lengte van de route te optimaliseren. Verbindingen met eindgebruikers worden dynamisch gerouteerd naar het dichtstbijzijnde Microsoft 365-toegangspunt door de Distributed Service Front Door-infrastructuur.

- Vermindert de belasting van de bedrijfsnetwerkinfrastructuur door lokale uitgaand verkeer toe te staan.

- Beveiligt verbindingen aan beide uiteinden met behulp van clienteindpuntbeveiliging en cloudbeveiligingsfuncties.

Netwerk-hairpins vermijden

Als algemene vuistregel biedt de kortste, meest directe route tussen de gebruiker en het dichtstbijzijnde Microsoft 365-eindpunt de beste prestaties. Een netwerk-hairpin treedt op wanneer WAN- of VPN-verkeer dat bestemd is voor een bepaalde bestemming, eerst naar een andere tussenliggende locatie wordt geleid (zoals een beveiligings-stack, Cloud Access Broker of een op cloud gebaseerde webgateway), hetgeen kan leiden tot latentie en mogelijke omleiding naar een geografisch ver verwijderd eindpunt. Netwerk hairpins worden ook veroorzaakt door inefficiëntie van routering/peering of suboptimale (externe) DNS-zoekacties.

Om ervoor te zorgen dat Microsoft 365-connectiviteit niet onderhevig is aan netwerk hairpins, zelfs niet in het geval van het lokale uitgaand verkeer, controleert u of de internetprovider die wordt gebruikt om internetuitgang voor de gebruikerslocatie te bieden, een directe peeringrelatie heeft met het Microsoft Global Network in de nabijheid van die locatie. U kunt ook uitgaande routering configureren om vertrouwd Microsoft 365-verkeer rechtstreeks te verzenden. Dit is in tegenstelling tot proxy's of tunneling via een externe cloud- of cloudbeveiligingsleverancier die uw internetverkeer verwerkt. Lokale DNS-naamomzetting van Microsoft 365-eindpunten helpt ervoor te zorgen dat naast directe routering ook de dichtstbijzijnde Microsoft 365-toegangspunten worden gebruikt voor gebruikersverbindingen.

Als u cloudgebaseerde netwerk- of beveiligingsservices gebruikt voor uw Microsoft 365-verkeer, moet u ervoor zorgen dat het resultaat van de hairpin wordt geëvalueerd en dat het effect ervan op microsoft 365-prestaties wordt begrepen. Dit kunt u doen door het aantal en de locaties van de serviceproviderlocaties te onderzoeken waarmee het verkeer wordt doorgestuurd in relatie tot het aantal filialen en microsoft global network-peeringpunten, de kwaliteit van de netwerkpeeringsrelatie van de serviceprovider met uw internetprovider en Microsoft, en het prestatie-effect van backhauling in de infrastructuur van de serviceprovider.

Vanwege het grote aantal gedistribueerde locaties met Microsoft 365-toegangspunten en hun nabijheid tot eindgebruikers, kan het routeren van Microsoft 365-verkeer naar een extern netwerk of beveiligingsprovider een nadelig effect hebben op Microsoft 365-verbindingen als het providernetwerk niet is geconfigureerd voor optimale Microsoft 365-peering.

Het omzeilen van proxy's, inspectie apparaten voor netwerkverkeer en gedupliceerde beveiligingstechnologieën beoordelen

Enterprise-klanten moeten hun methoden voor netwerkbeveiliging en risicobeperking specifiek voor Microsoft 365-gebonden verkeer herzien en Microsoft 365-beveiligingsfuncties gebruiken om hun afhankelijkheid van opdringerige, prestatie-beïnvloedende en dure netwerkbeveiligingstechnologieën voor Microsoft 365-netwerkverkeer te verminderen.

De meeste bedrijfsnetwerken dwingen netwerkbeveiliging af voor internetverkeer met behulp van technologieën zoals proxy's, TLS-inspectie, pakketinspectie en systemen ter preventie van gegevensverlies. Deze technologieën bieden belangrijke risicobeperkingen voor algemene internetverzoeken, maar kunnen de prestaties, schaalbaarheid en kwaliteit van de eindgebruikerservaring drastisch verminderen wanneer ze worden toegepast op Microsoft 365-eindpunten.

Microsoft 365 Endpoints-webservice

Microsoft 365-beheerders kunnen een script of REST-aanroep gebruiken om een gestructureerde lijst met eindpunten van de Microsoft 365 Endpoints-webservice te gebruiken en de configuraties van perimeterfirewalls en andere netwerkapparaten bij te werken. Dit zorgt ervoor dat verkeer dat is gebonden voor Microsoft 365 wordt geïdentificeerd, op de juiste manier wordt behandeld en anders wordt beheerd dan netwerkverkeer dat is gebonden aan algemene en vaak onbekende internetsites. Zie het artikel Microsoft 365-URL's en IP-adresbereiken voor meer informatie over het gebruik van de Microsoft 365 Endpoints-webservice.

PAC-scripts (Proxy Automatic-Configuration)

Microsoft 365-beheerders kunnen PAC-scripts (Proxy Automatic Configuration) maken die via WPAD of GPO aan gebruikerscomputers kunnen worden geleverd. PAC-scripts kunnen worden gebruikt om proxy's voor Microsoft 365-verzoeken van WAN- of VPN-gebruikers te omzeilen, waardoor Microsoft 365-verkeer directe internetverbindingen kan gebruiken in plaats van het bedrijfsnetwerk te doorkruisen.

Zie Microsoft 365-eindpunten beheren voor meer informatie over het gebruik van PAC-bestanden om de netwerkverbinding op clientapparaten te optimaliseren.

Beveiligingsfuncties in Microsoft 365

Microsoft is transparant over datacenterbeveiliging, operationele beveiliging en risicovermindering rond Microsoft 365-servers en de netwerkeindpunten die ze vertegenwoordigen. Ingebouwde microsoft 365-beveiligingsfuncties zijn beschikbaar voor het verminderen van netwerkbeveiligingsrisico's, zoals Microsoft Purview-preventie van gegevensverlies, antivirus, meervoudige verificatie, Customer Lockbox, Defender voor Microsoft 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protectionen Netwerk-DDOS-beveiliging.

Zie het Microsoft Vertrouwenscentrum voor meer informatie over het datacenter van Microsoft en Global Network Security.

Connectiviteit met Microsoft 365-services optimaliseren

Microsoft 365-services zijn een verzameling dynamische, onderling afhankelijke en diep geïntegreerde producten, toepassingen en services. Bij het configureren en optimaliseren van de connectiviteit met Microsoft 365-services is het niet haalbaar om specifieke eindpunten (domeinen) te koppelen aan een aantal Microsoft 365-scenario's om acceptatievermelding op netwerkniveau te implementeren. Microsoft biedt geen ondersteuning voor selectieve acceptatievermelding, omdat dit connectiviteits- en service-incidenten voor gebruikers veroorzaakt. Netwerkbeheerders moeten daarom altijd Microsoft 365-richtlijnen voor netwerktoestemming en algemene netwerkoptimalisaties toepassen op de volledige set vereiste netwerkeindpunten (domeinen) die regelmatig worden gepubliceerd en bijgewerkt. Hoewel we Microsoft 365-netwerkeindpunten vereenvoudigen als reactie op feedback van klanten, moeten netwerkbeheerders zich bewust zijn van de volgende kernpatronen in de bestaande set eindpunten:

- Waar mogelijk bevatten de gepubliceerde domeineindpunten jokertekens om de netwerkconfiguratie-inspanning voor klanten aanzienlijk te verlagen.

- Microsoft 365 heeft een initiatief voor domeinconsolidatie (cloud.microsoft) aangekondigd, waarmee klanten hun netwerkconfiguraties kunnen vereenvoudigen en automatisch netwerkoptimalisaties voor dit domein kunnen toevoegen aan veel huidige en toekomstige Microsoft 365-services.

- Exclusief gebruik van het cloud.microsoft-hoofddomein voor beveiligingsisolatie en specifieke functies. Hierdoor kunnen netwerk- en beveiligingsteams van klanten Microsoft 365-domeinen vertrouwen, terwijl de connectiviteit met deze eindpunten wordt verbeterd en onnodige verwerking van netwerkbeveiliging wordt vermeden.

- Bepaalde eindpuntdefinities geven unieke IP-voorvoegsels op die overeenkomen met hun domeinen. Deze functie ondersteunt klanten met ingewikkelde netwerkstructuren, waardoor ze nauwkeurige netwerkoptimalisaties kunnen toepassen door gebruik te maken van IP-voorvoegseldetails.

De volgende netwerkconfiguraties worden aanbevolen voor alle 'vereiste' Microsoft 365-netwerkeindpunten (domeinen) en categorieën:

- Expliciet Microsoft 365-netwerkeindpunten toestaan in de netwerkapparaten en -services die gebruikersverbindingen doorlopen (bijvoorbeeld netwerkperimeterbeveiligingsapparaten zoals proxy's, firewalls, DNS, cloudgebaseerde netwerkbeveiligingsoplossingen, enzovoort)

- Microsoft 365-domeinen omzeilen van TLS-ontsleuteling, onderschepping van verkeer, grondige pakketinspectie en netwerkpakket- en inhoudsfiltering. Houd er rekening mee dat veel resultaten waarvoor klanten deze netwerktechnologieën gebruiken in de context van niet-vertrouwde/niet-beheerde toepassingen, kunnen worden bereikt door systeemeigen beveiligingsfuncties van Microsoft 365.

- Directe internettoegang moet prioriteit krijgen voor de Microsoft 365-domeinen door de afhankelijkheid van WAN-backhauling (Wide Area Network) te verminderen, netwerk hairpins te vermijden en een efficiëntere internetuitgang lokaal voor de gebruikers en rechtstreeks naar het Microsoft-netwerk mogelijk te maken.

- Zorg ervoor dat dns-naamomzetting dicht bij het uitgaande netwerk plaatsvindt om ervoor te zorgen dat verbindingen worden bediend via de meest optimale Microsoft 365-frontdeur.

- Prioriteit geven aan Microsoft 365-verbindingen langs het netwerkpad, zodat de capaciteit en de kwaliteit van de service voor Microsoft 365-ervaringen worden gegarandeerd.

- Verkeerstussenhandelsapparaten, zoals proxy's en VPN-services, omzeilen.

Klanten met complexe netwerktopologieën, die netwerkoptimalisaties implementeren, zoals aangepaste routering, ip-gebaseerde proxy-bypass en split tunnel VPN, kunnen ip-voorvoegsels naast domeinen nodig hebben. Om deze scenario's van klanten te vergemakkelijken, worden Microsoft 365-netwerkeindpunten gegroepeerd in categorieën om prioriteit te geven en de configuratie van deze extra netwerkoptimalisaties te vereenvoudigen. Netwerkeindpunten die zijn geclassificeerd in de categorieën 'Optimaliseren' en 'Toestaan' bevatten veel verkeersvolumes en zijn gevoelig voor netwerklatentie en -prestaties, en klanten willen de connectiviteit mogelijk eerst optimaliseren. Netwerkeindpunten onder de categorieën 'Optimaliseren' en 'Toestaan' hebben IP-adressen die samen met domeinen worden vermeld. Er zijn geen IP-adressen gekoppeld aan netwerkeindpunten die zijn geclassificeerd in de categorie 'Standaard' , omdat ze dynamischer van aard zijn en IP-adressen in de loop van de tijd veranderen.

Aanvullende netwerkoverwegingen

Bij het optimaliseren van de connectiviteit met Microsoft 365 kunnen bepaalde netwerkconfiguraties een negatieve invloed hebben op de beschikbaarheid, interoperabiliteit, prestaties en gebruikerservaring van Microsoft 365. Microsoft heeft de volgende netwerkscenario's niet getest met onze services en het is bekend dat deze verbindingsproblemen veroorzaken.

- TLS-beëindiging of diepgaande pakketinspectie van M365-domeinen met proxy's van klanten of andere typen netwerkapparaten of -services.

- Het blokkeren van specifieke protocollen of protocolversies, zoals QUIC, WebSocket's, enzovoort, door middel van een tussenliggende netwerkinfrastructuur of service.

- Downgrade of failover afdwingen van protocollen (zoals UDP -> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) die worden gebruikt tussen clienttoepassingen en Microsoft 365-services.

- Verbindingen routeren via de netwerkinfrastructuur waarbij eigen verificatie wordt toegepast, zoals proxyverificatie.

We raden klanten aan deze netwerktechnieken te gebruiken voor verkeer dat is bestemd voor Microsoft 365-domeinen en deze te omzeilen voor Microsoft 365-verbindingen.

Microsoft raadt aan een geautomatiseerd systeem in te stellen om de lijst met M365-netwerkeindpunten regelmatig te downloaden en toe te passen. Raadpleeg Wijzigingsbeheer voor IP-adressen en URL's van Microsoft 365 voor meer informatie.

Netwerkperimeterbeveiliging in vergelijking met eindpuntbeveiliging

Het doel van traditionele netwerkbeveiliging is om de perimeter van het bedrijfsnetwerk te beschermen tegen indringing en kwaadwillende exploits. Terwijl organisaties Microsoft 365 gaan gebruiken, worden sommige netwerkdiensten en gegevens gedeeltelijk of volledig naar de cloud gemigreerd. Zoals voor elke fundamentele wijziging in de netwerkarchitectuur, vereist dit proces een herevaluatie van de netwerkbeveiliging waarbij rekening wordt gehouden met nieuwe factoren:

- Naarmate cloudservices in gebruik worden genomen, worden netwerkservices en gegevens gedistribueerd tussen lokale datacentra en de cloud en is de perimeterbeveiliging op zichzelf niet langer toereikend.

- Externe gebruikers maken verbinding met bedrijfsbronnen, zowel in lokale datacentra als in de cloud vanaf ongecontroleerde locaties zoals huizen, hotels en cafés.

- Speciaal gebouwde beveiligingsfuncties worden steeds vaker in cloudservices ingebouwd en kunnen mogelijk bestaande beveiligingssystemen aanvullen of vervangen.

Microsoft biedt een breed scala aan Microsoft 365-beveiligingsfuncties en biedt voorgeschreven richtlijnen voor het toepassen van best practices op het gebied van beveiliging die u kunnen helpen de gegevens- en netwerkbeveiliging voor Microsoft 365 te waarborgen. Aanbevolen aanbevolen procedures zijn onder andere:

Meervoudige verificatie (MFA) gebruiken MFA voegt een extra beveiligingslaag toe aan een sterke wachtwoordstrategie door te vereisen dat gebruikers een telefoongesprek, sms-bericht of een app-melding op hun smartphone bevestigen nadat ze hun wachtwoord correct hebben ingevoerd.

Microsoft Defender voor cloud-apps gebruiken Configureer beleidsregels om afwijkende activiteiten bij te houden en erop te reageren. Stel waarschuwingen in met Microsoft Defender for Cloud Apps zodat beheerders ongebruikelijke of riskante gebruikersactiviteiten kunnen controleren, zoals het downloaden van grote hoeveelheden gegevens, meerdere mislukte aanmeldingspogingen of verbindingen van onbekende of gevaarlijke IP-adressen.

Preventie van gegevensverlies (DLP) configureren Met DLP kunt u gevoelige gegevens identificeren en beleidsregels opstellen die helpen voorkomen dat gebruikers per ongeluk of opzettelijk de gegevens delen. DLP werkt overal binnen Microsoft 365, inclusief Exchange Online, SharePoint Online en OneDrive, zodat uw gebruikers zich aan de regels kunnen houden zonder dat ze hun werkstroom hoeven te onderbreken.

Customer Lockbox gebruiken Als beheerder van Microsoft 365 kunt u met Customer Lockbox bepalen hoe een ondersteuningstechnicus van Microsoft op afstand toegang krijgt tot uw gegevens. In gevallen waarin de technicus toegang nodig heeft tot uw gegevens om een probleem op te sporen en op te lossen, kunt u via Customer Lockbox de aanvraag voor toegang goedkeuren of weigeren.

Beveiligingsscore gebruiken

Een hulpprogramma voor beveiligingsanalyse dat aanbeveelt wat u kunt doen om het risico verder te verminderen. Secure Score analyseert uw Microsoft 365-instellingen en -activiteiten en vergelijkt deze met een basislijn die is vastgesteld door Microsoft. U krijgt een score op basis van de mate waarin u bent afgestemd op de aanbevolen beveiligingsprocedures.

Een holistische aanpak voor een betere beveiliging moet rekening houden met het volgende:

- Verplaats de nadruk van perimeterbeveiliging naar eindpuntbeveiliging door cloudgebaseerde en beveiligingsfuncties voor Office-clients toe te passen.

- De beveiligingsperimeter naar het datacenter verkleinen

- Gelijkwaardig vertrouwen inschakelen voor gebruikersapparaten op kantoor of op externe locaties

- Focus op het beveiligen van de gegevenslocatie en de gebruikerslocatie

- Beheerde gebruikersmachines hebben een betere vertrouwensrelatie met eindpuntbeveiliging

- Beheer alle informatiebeveiliging holistisch, niet alleen gericht op de perimeter

- Herdefinieer WAN en bouw perimeternetwerkbeveiliging door vertrouwd verkeer toe te staan beveiligingsapparaten te omzeilen en onbeheerde apparaten te scheiden van Wi-Fi-gastnetwerken

- Verlaag de netwerkbeveiligingsvereisten van de zakelijke WAN-rand

- Sommige apparaten voor netwerkperimeterbeveiliging, zoals firewalls, zijn nog steeds vereist, maar de belasting wordt verminderd

- Zorgt voor lokaal uitgaand verkeer voor Microsoft 365-verkeer

- Verbeteringen kunnen incrementeel worden aangepakt, zoals beschreven in de sectie Incrementele optimalisering. Sommige optimalisatietechnieken bieden mogelijk betere kosten/batenverhoudingen, afhankelijk van uw netwerkarchitectuur, en u moet optimalisaties kiezen die het meest zinvol zijn voor uw organisatie.

Zie de artikelen Microsoft 365-beveiliging en Microsoft Purviewvoor meer informatie over beveiliging en naleving in Microsoft 365.

Incrementele optimalisering

We hebben eerder in dit artikel het ideale netwerkconnectiviteitsmodel voor SaaS vertegenwoordigd, maar voor veel grote organisaties met historisch complexe netwerkarchitecturen is het niet praktisch om al deze wijzigingen rechtstreeks aan te brengen. In deze sectie bespreken we veel incrementele wijzigingen die kunnen helpen om de prestaties en betrouwbaarheid van Microsoft 365 te verbeteren.

De methoden die u gebruikt om Microsoft 365-verkeer te optimaliseren, variëren afhankelijk van uw netwerktopologie en de netwerkapparaten die u hebt geïmplementeerd. Grote ondernemingen met veel locaties en complexe netwerkbeveiligingspraktijken moeten een strategie ontwikkelen die de meeste of alle principes omvat die worden vermeld in de sectie Microsoft 365-connectiviteitsprincipes , terwijl kleinere organisaties mogelijk slechts een of twee moeten overwegen.

U kunt optimalisering benaderen als een incrementeel proces, waarbij u elke methode achtereenvolgens toepast. De volgende tabel bevat belangrijke optimalisatiemethoden op volgorde van hun effect op latentie en betrouwbaarheid voor het grootste aantal gebruikers.

| Optimaliseringsmethode | Beschrijving | Impact |

|---|---|---|

| Lokale DNS-resolutie en Internet-uitgang | Stel lokale DNS-servers in op elke locatie en zorg ervoor dat Microsoft 365-verbindingen zo dicht mogelijk bij de locatie van de gebruiker worden afgeleverd op internet. | Latentie minimaliseren Betrouwbare verbindingen met het dichtstbijzijnde Microsoft 365-toegangspunt verbeteren |

| Regionale uitgangspunten toevoegen | Als uw bedrijfsnetwerk meerdere locaties heeft, maar slechts één uitgangspunt, kunt u regionale uitgangspunten toevoegen om gebruikers in staat te stellen verbinding te maken met het dichtstbijzijnde Microsoft 365-toegangspunt. | Latentie minimaliseren Betrouwbare verbindingen met het dichtstbijzijnde Microsoft 365-toegangspunt verbeteren |

| Proxy's en inspectieapparaten omzeilen | Browsers met PAC-bestanden configureren die Microsoft 365-verzoeken rechtstreeks naar uitgaande punten sturen. Edge-routers en firewalls configureren om het verkeer van Microsoft 365 zonder controle mogelijk te maken. |

Latentie minimaliseren Belasting verminderen op netwerkapparaten |

| Directe verbinding voor VPN-gebruikers inschakelen | Voor VPN-gebruikers: schakel Microsoft 365-verbindingen in om rechtstreeks verbinding te maken vanaf het netwerk van de gebruiker in plaats van via de VPN-tunnel, door split-tunneling te implementeren. | Latentie minimaliseren Betrouwbare verbindingen met het dichtstbijzijnde Microsoft 365-toegangspunt verbeteren |

| Migreren van traditioneel WAN naar SD-WAN | SD-WAN's (Software Defined Wide Area Networks) vereenvoudigen WAN-beheer en verbeteren de prestaties door traditionele WAN-routers te vervangen door virtuele apparaten, vergelijkbaar met de virtualisatie van rekenresources met behulp van virtuele machines (VM's). | De prestaties en beheerbaarheid van WAN-verkeer verbeteren Belasting verminderen op netwerkapparaten |

Verwante artikelen

Overzicht van netwerkverbindingen voor Microsoft 365

Microsoft 365-eindpunten beheren

Microsoft 365-URL's en IP-adresbereiken

IP-adres en URL-webservice van Microsoft 365

Microsoft 365-netwerkverbindingen evalueren

Netwerkplanning en prestaties optimaliseren voor Microsoft 365

Microsoft 365-prestaties afstemmen met basislijnen en prestatiegeschiedenis

Plan voor het oplossen van problemen met prestaties voor Microsoft 365

Netwerken voor contentlevering

Microsoft 365-connectiviteitstest

Hoe Microsoft zijn snelle en betrouwbare wereldwijde netwerk opbouwt