Veelvoorkomende scenario's voor vpn-split tunneling voor Microsoft 365

Opmerking

Dit artikel maakt deel uit van een reeks artikelen over Microsoft 365-optimalisatie voor externe gebruikers.

- Zie Overzicht: VPN split tunneling voor Microsoft 365 voor een overzicht van het gebruik van VPN split tunneling om Microsoft 365-connectiviteit te optimaliseren voor externe gebruikers.

- Zie Vpn split tunneling implementeren voor Microsoft 365 voor gedetailleerde richtlijnen voor het implementeren van VPN split tunneling.

- Zie Teams-mediaverkeer beveiligen voor vpn-gesplitste tunneling voor hulp bij het beveiligen van Teams-mediaverkeer voor het beveiligen van Teams-mediaverkeer in vpn-split tunneling.

- Zie Speciale overwegingen voor Stream en livegebeurtenissen in VPN-omgevingen voor meer informatie over het configureren van Stream en livegebeurtenissen in VPN-omgevingen.

- Zie Optimalisatie van Microsoft 365-prestaties voor Gebruikers in China voor meer informatie over het optimaliseren van microsoft 365-tenantprestaties voor gebruikers in China.

In de onderstaande lijst ziet u de meest voorkomende VPN-scenario's in bedrijfsomgevingen. De meeste klanten werken traditioneel met model 1 (VPN Forced Tunnel). Deze sectie helpt u snel en veilig over te stappen op model 2, dat met relatief weinig inspanning haalbaar is en enorme voordelen biedt voor netwerkprestaties en gebruikerservaring.

| Model | Beschrijving |

|---|---|

| 1. VPN-geforceerde tunnel | 100% van het verkeer gaat naar een VPN-tunnel, inclusief on-premises, internet en alle O365/M365 |

| 2. VPN-geforceerde tunnel met enkele uitzonderingen | VPN-tunnel wordt standaard gebruikt (standaardroute verwijst naar VPN), met enkele, belangrijkste uitzonderingsscenario's die direct mogen gaan |

| 3. VPN-geforceerde tunnel met brede uitzonderingen | VPN-tunnel wordt standaard gebruikt (standaardroute verwijst naar VPN), met brede uitzonderingen die direct mogen gaan (zoals alle Microsoft 365, Alle Salesforce, Alle Zoom) |

| 4. VPN Selectieve tunnel | VPN-tunnel wordt alleen gebruikt voor services op basis van corpnet. De standaardroute (internet en alle internetservices) gaat direct. |

| 5. Geen VPN | Een variant van #2. In plaats van verouderde VPN worden alle corpnet-services gepubliceerd via moderne beveiligingsmethoden (zoals Zscaler ZPA, Microsoft Entra ID Proxy/MCAS, enzovoort) |

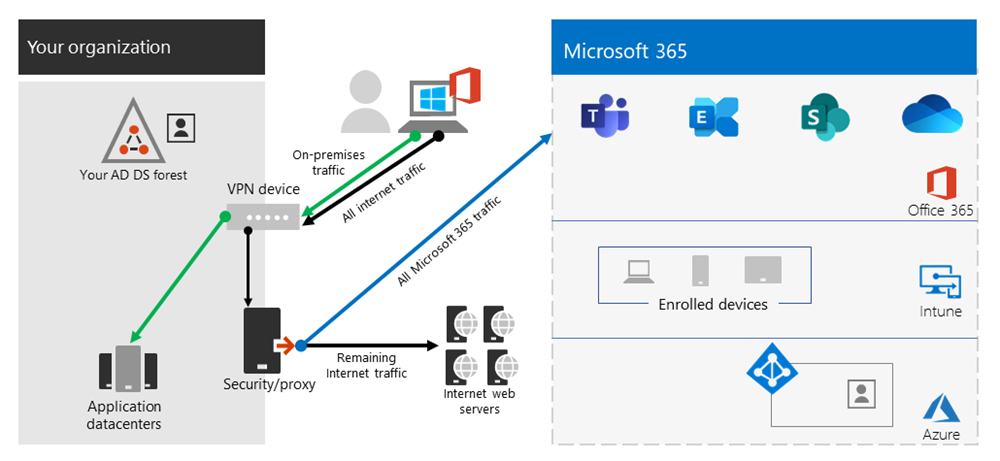

1. VPN-geforceerde tunnel

Het meest voorkomende startscenario voor de meeste zakelijke klanten. Er wordt een geforceerde VPN gebruikt, wat betekent dat 100% van het verkeer naar het bedrijfsnetwerk wordt geleid, ongeacht of het eindpunt zich in het bedrijfsnetwerk bevindt of niet. Extern (internet)verkeer, zoals Microsoft 365 of surfen op internet, wordt vervolgens weer vastgemaakt uit de on-premises beveiligingsapparatuur, zoals proxy's. In het huidige klimaat waarin bijna 100% van de gebruikers op afstand werkt, legt dit model daarom een hoge belasting op de VPN-infrastructuur en zal het waarschijnlijk de prestaties van al het bedrijfsverkeer en dus de onderneming aanzienlijk belemmeren om efficiënt te werken in een tijd van crisis.

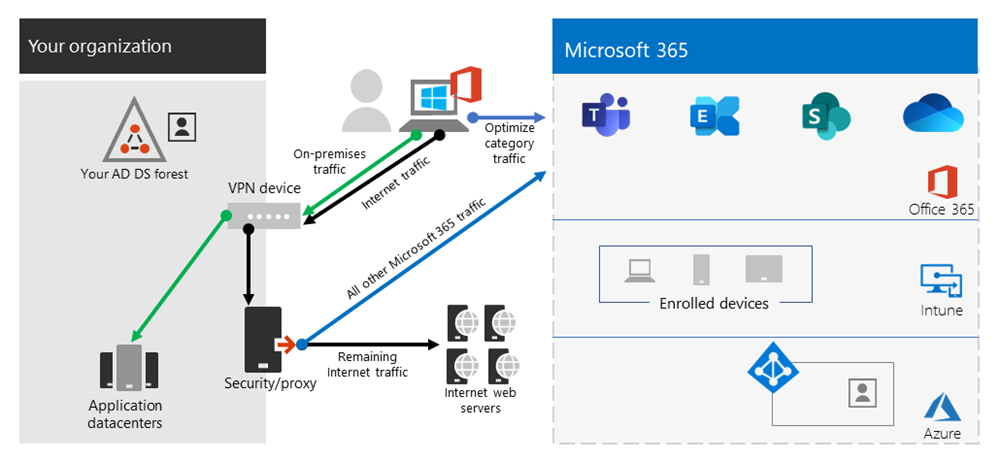

2. VPN Geforceerde tunnel met een klein aantal vertrouwde uitzonderingen

Aanzienlijk efficiënter voor een onderneming om onder te werken. Met dit model kunnen enkele beheerde en gedefinieerde eindpunten die gevoelig zijn voor hoge belasting en latentie, de VPN-tunnel omzeilen en rechtstreeks naar de Microsoft 365-service gaan. Dit verbetert de prestaties voor de offloaded services aanzienlijk en vermindert ook de belasting van de VPN-infrastructuur, waardoor elementen die nog steeds vereisen dat deze werken met minder conflicten voor resources. Dit model richt zich in dit artikel op hulp bij de overgang, omdat hiermee eenvoudige, gedefinieerde acties snel kunnen worden uitgevoerd met tal van positieve resultaten.

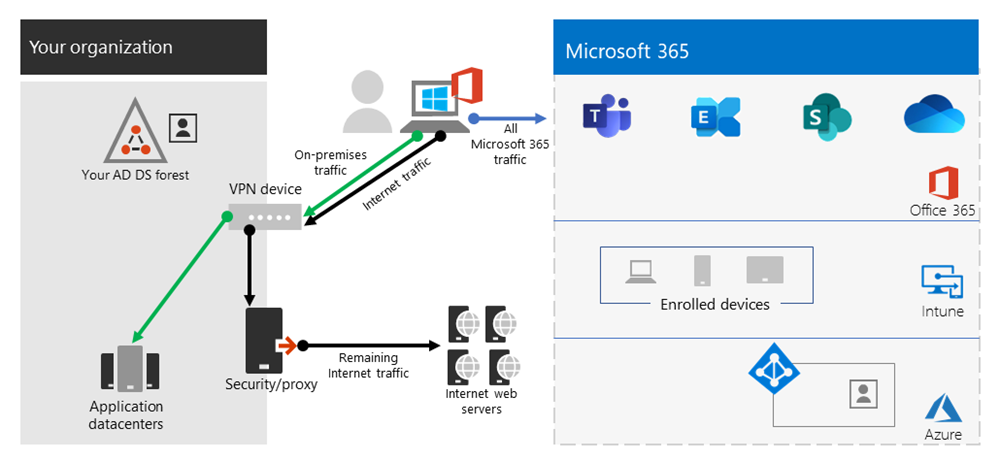

3. VPN-geforceerde tunnel met brede uitzonderingen

Hiermee wordt het bereik van model 2 uitgebreid. In plaats van alleen een kleine groep gedefinieerde eindpunten direct te verzenden, verzendt het al het verkeer rechtstreeks naar vertrouwde services zoals Microsoft 365 en SalesForce. Dit vermindert de belasting van de zakelijke VPN-infrastructuur verder en verbetert de prestaties van de gedefinieerde services. Omdat dit model waarschijnlijk meer tijd in beslag neemt om de haalbaarheid van en implementatie te beoordelen, is het waarschijnlijk een stap die iteratief op een later tijdstip kan worden uitgevoerd zodra model twee succesvol is geïmplementeerd.

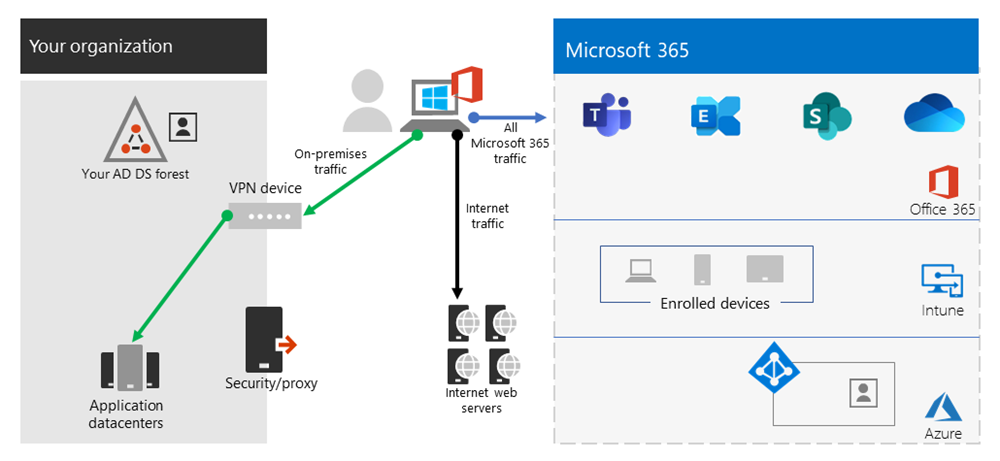

4. VPN Selectieve tunnel

Hiermee wordt het derde model omgedraaid, waarbij alleen verkeer dat is geïdentificeerd als met een bedrijfs-IP-adres, wordt verzonden via de VPN-tunnel en dus het internetpad de standaardroute is voor al het andere. Voor dit model moet een organisatie goed op weg zijn om Zero Trust dit model veilig te kunnen implementeren. Houd er rekening mee dat dit model of een variant daarvan na verloop van tijd waarschijnlijk de noodzakelijke standaardwaarde wordt naarmate meer services van het bedrijfsnetwerk naar de cloud worden verplaatst.

Microsoft gebruikt dit model intern. U vindt meer informatie over de implementatie van Microsoft van VPN split tunneling op Uitvoeren op VPN: Hoe Microsoft zijn externe werknemers verbonden houdt.

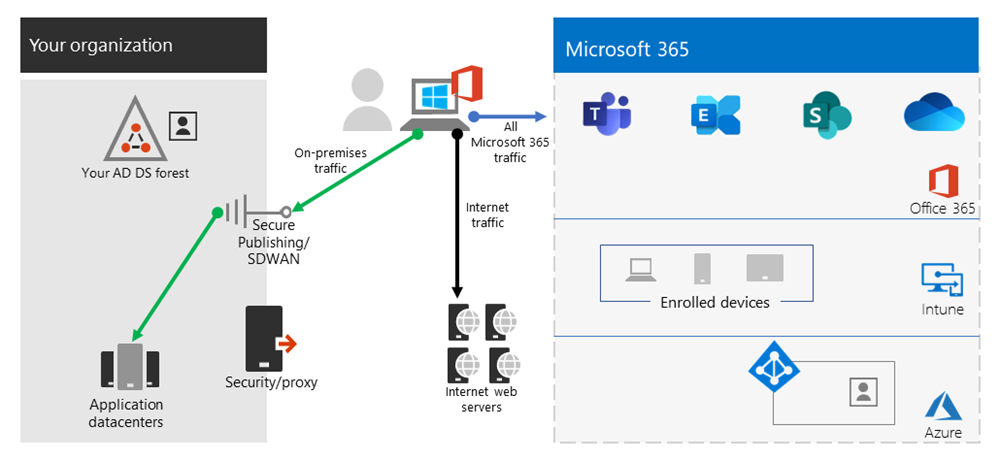

5. Geen VPN

Een geavanceerdere versie van modelnummer 2, waarbij interne services worden gepubliceerd via een moderne beveiligingsbenadering of SDWAN-oplossing zoals Microsoft Entra ID Proxy, Defender for Cloud Apps, Zscaler ZPA, enzovoort.

Verwante artikelen

Overzicht: VPN split tunneling voor Microsoft 365

VPN split tunneling implementeren voor Microsoft 365

Teams-mediaverkeer beveiligen voor gesplitste VPN-tunneling

Speciale overwegingen voor Stream en livegebeurtenissen in VPN-omgevingen

Microsoft 365-prestatieoptimalisatie voor China-gebruikers

Microsoft 365-netwerkconnectiviteitsprincipes

Microsoft 365-netwerkverbindingen evalueren

Microsoft 365-netwerk en prestaties afstemmen

Uitvoeren op VPN: hoe Microsoft zijn externe werknemers verbonden houdt