Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Opmerking

Dit artikel maakt deel uit van een reeks artikelen over Microsoft 365-optimalisatie voor externe gebruikers.

- Zie Vpn split tunneling implementeren voor Microsoft 365 voor gedetailleerde richtlijnen voor het implementeren van VPN split tunneling.

- Zie Algemene scenario's voor gesplitste VPN-tunneling voor Microsoft 365 voor een gedetailleerde lijst met scenario's voor gesplitste VPN-tunneling.

- Zie Teams-mediaverkeer beveiligen voor vpn-gesplitste tunneling voor hulp bij het beveiligen van Teams-mediaverkeer voor het beveiligen van Teams-mediaverkeer in vpn-split tunneling.

- Zie Speciale overwegingen voor Stream en livegebeurtenissen in VPN-omgevingen voor meer informatie over het configureren van Stream en livegebeurtenissen in VPN-omgevingen.

- Zie Optimalisatie van Microsoft 365-prestaties voor Gebruikers in China voor meer informatie over het optimaliseren van microsoft 365-tenantprestaties voor gebruikers in China.

Ondernemingen hebben traditioneel VPN's gebruikt om veilige externe ervaringen voor hun gebruikers te ondersteunen. Hoewel de kernworkloads on-premises bleven, was een VPN van de externe client die werd gerouteerd via een datacenter op het bedrijfsnetwerk de primaire methode voor externe gebruikers om toegang te krijgen tot bedrijfsresources. Om deze verbindingen te beschermen, bouwen ondernemingen lagen met netwerkbeveiligingsoplossingen langs de VPN-paden. Deze beveiliging is gebouwd om de interne infrastructuur te beschermen en om mobiel browsen van externe websites te beveiligen door verkeer om te leiden naar de VPN en vervolgens via de on-premises internetperimeter. VPN's, netwerkperimeter en de bijbehorende beveiligingsinfrastructuur zijn vaak speciaal gebouwd en geschaald voor een gedefinieerde hoeveelheid verkeer, waarbij de meeste connectiviteit wordt geïnitieerd vanuit het bedrijfsnetwerk en het merendeel binnen de grenzen van het interne netwerk blijft.

Gedurende geruime tijd waren VPN-modellen waarbij alle verbindingen van het externe gebruikersapparaat worden doorgestuurd naar het on-premises netwerk ( ook wel geforceerde tunneling genoemd) grotendeels duurzaam zolang de gelijktijdige schaal van externe gebruikers bescheiden was en de verkeersvolumes die vpn doorkruisten, laag waren. Sommige klanten bleven VPN-geforceerde tunneling gebruiken als de status quo, zelfs nadat hun toepassingen van binnen de bedrijfsperimeter naar openbare SaaS-clouds waren verplaatst.

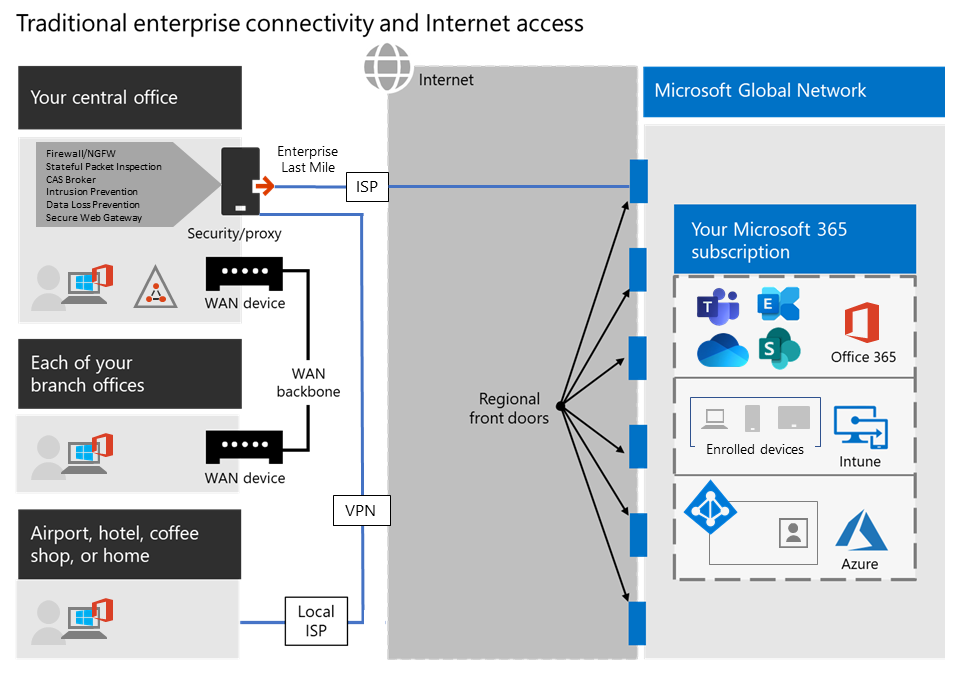

Het gebruik van geforceerde VPN's met tunnel voor het maken van verbinding met gedistribueerde en prestatiegevoelige cloudtoepassingen is suboptimaal, maar de negatieve effecten zijn door sommige ondernemingen geaccepteerd om de beveiligingsstatus quo te behouden. Hier ziet u een voorbeelddiagram van dit scenario:

Afbeelding 1: Een traditionele VPN-oplossing voor geforceerde tunnel.

Dit probleem neemt al jaren toe, waarbij veel klanten een aanzienlijke verschuiving van netwerkverkeerspatronen melden. Verkeer dat voorheen on-premises bleef, maakt nu verbinding met externe cloudeindpunten. Veel Microsoft-klanten melden dat voorheen ongeveer 80% van hun netwerkverkeer naar een interne bron ging (vertegenwoordigd door de stippellijn in het voorgaande diagram). In 2020 is dat aantal gedaald tot ongeveer 20% of lager omdat grote workloads naar de cloud zijn verplaatst. Deze trends zijn niet ongebruikelijk bij andere ondernemingen. Naarmate het cloudtraject vordert, wordt het bovenstaande model in de loop van de tijd steeds omslachtiger en onhoudbaar, waardoor een organisatie niet flexibel kan zijn bij de overstap naar een cloud-first wereld.

De wereldwijde COVID-19-crisis heeft dit probleem geëscaleerd om onmiddellijk herstel te vereisen. De noodzaak om de veiligheid van werknemers te waarborgen, heeft een ongekende vraag naar bedrijfs-IT gegenereerd om de productiviteit van thuiswerk op grote schaal te ondersteunen, wat nog steeds het geval is in het post-crisistijdperk. Microsoft 365 is goed gepositioneerd om klanten te helpen aan die vraag te voldoen, maar een hoge gelijktijdigheid van thuiswerkende gebruikers genereert een grote hoeveelheid Microsoft 365-verkeer dat, indien gerouteerd via geforceerde tunnel-VPN en on-premises netwerkperimeterlijnen, snelle verzadiging veroorzaakt en de VPN-infrastructuur buiten capaciteit uitvoert. In deze realiteit na de crisis is het gebruik van VPN voor toegang tot Microsoft 365 niet langer alleen een prestatiebeletsel, maar een harde muur die niet alleen van invloed is op Microsoft 365, maar ook op kritieke bedrijfsactiviteiten die nog steeds afhankelijk zijn van het VPN om te werken.

Microsoft heeft nauw samengewerkt met klanten en de bredere branche om effectieve, moderne oplossingen voor deze problemen te bieden vanuit onze eigen services, en om af te stemmen op de best practices in de branche. Connectiviteitsprincipes voor de Microsoft 365-service zijn ontworpen om efficiënt te werken voor externe gebruikers, terwijl een organisatie nog steeds de beveiliging en controle over hun connectiviteit kan behouden. Deze oplossingen kunnen ook snel worden geïmplementeerd met beperkt werk, maar toch een aanzienlijk positief effect hebben op de hierboven beschreven problemen.

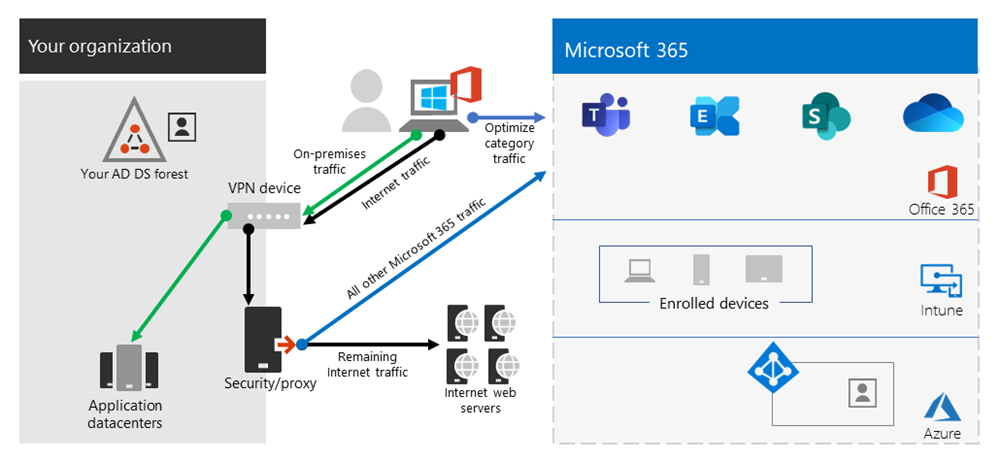

Voor klanten die hun apparaten van externe werknemers verbinden met het bedrijfsnetwerk of de cloudinfrastructuur via VPN, raadt Microsoft aan dat de belangrijkste Microsoft 365-scenario's Microsoft Teams, SharePoint en Exchange Online worden gerouteerd via een vpn-gesplitste tunnelconfiguratie. Dit wordt vooral belangrijk als de frontlijnstrategie om de productiviteit van werknemers te bevorderen tijdens grootschalige thuiswerkgebeurtenissen zoals de COVID-19-crisis.

Afbeelding 2: Een vpn-oplossing met gesplitste tunnel met gedefinieerde Microsoft 365-uitzonderingen die rechtstreeks naar de service worden verzonden. Al het andere verkeer doorkruist de VPN-tunnel, ongeacht de bestemming.

De essentie van deze aanpak is het bieden van een methode voor ondernemingen om het risico van verzadiging van de VPN-infrastructuur te beperken en microsoft 365-prestaties in de kortst mogelijke periode aanzienlijk te verbeteren. Het configureren van VPN-clients om het meest kritieke, grote Microsoft 365-verkeer toe te staan om de VPN-tunnel te omzeilen, heeft de volgende voordelen:

Vermindert onmiddellijk de hoofdoorzaak van een meerderheid van door de klant gerapporteerde prestatie- en netwerkcapaciteitsproblemen in VPN-architecturen voor ondernemingen die van invloed zijn op de gebruikerservaring van Microsoft 365

De aanbevolen oplossing is specifiek gericht op Microsoft 365-service-eindpunten die zijn gecategoriseerd als Optimaliseren in het artikel Microsoft 365-URL's en IP-adresbereiken. Verkeer naar deze eindpunten is zeer gevoelig voor latentie en bandbreedtebeperking, en het inschakelen van het om de VPN-tunnel te omzeilen, kan de ervaring van de eindgebruiker aanzienlijk verbeteren en de belasting van het bedrijfsnetwerk verminderen. Microsoft 365-verbindingen die niet het grootste deel van de bandbreedte of gebruikerservaring vormen, kunnen blijven worden gerouteerd via de VPN-tunnel, samen met de rest van het internetverkeer. Zie De vpn-strategie voor gesplitste tunnel voor meer informatie.

Kan snel door klanten worden geconfigureerd, getest en geïmplementeerd zonder aanvullende infrastructuur- of toepassingsvereisten

Afhankelijk van het VPN-platform en de netwerkarchitectuur kan de implementatie slechts enkele uren duren. Zie Vpn-split tunneling implementeren voor meer informatie.

Behoudt de beveiligingsstatus van VPN-implementaties van klanten door niet te wijzigen hoe andere verbindingen worden gerouteerd, inclusief verkeer naar internet

De aanbevolen configuratie volgt het principe van minimale bevoegdheden voor uitzonderingen voor VPN-verkeer en stelt klanten in staat om vpn met gesplitste tunnels te implementeren zonder gebruikers of infrastructuur bloot te stellen aan extra beveiligingsrisico's. Netwerkverkeer dat rechtstreeks naar Microsoft 365-eindpunten wordt gerouteerd, wordt versleuteld, gevalideerd voor integriteit door Office-clienttoepassingsstacks en beperkt tot IP-adressen die zijn toegewezen aan Microsoft 365-services die zijn beveiligd op zowel toepassings- als netwerkniveau. Zie Alternatieve manieren voor beveiligingsprofessionals en IT om moderne beveiligingscontroles te realiseren in de huidige unieke scenario's voor werken op afstand (Microsoft Security Team-blog) voor meer informatie.

Wordt systeemeigen ondersteund door de meeste zakelijke VPN-platforms

Microsoft blijft samenwerken met branchepartners die commerciële VPN-oplossingen produceren om partners te helpen bij het ontwikkelen van gerichte richtlijnen en configuratiesjablonen voor hun oplossingen in overeenstemming met de bovenstaande aanbevelingen. Zie HOWTO-handleidingen voor algemene VPN-platforms voor meer informatie.

Tip

Microsoft raadt aan om de VPN-configuratie van gesplitste tunnels te richten op gedocumenteerde toegewezen IP-bereiken voor Microsoft 365-services. FQDN- of op AppID gebaseerde split tunnel-configuraties, hoewel mogelijk op bepaalde VPN-clientplatforms, zijn mogelijk niet volledig van toepassing op belangrijke Microsoft 365-scenario's en kunnen conflicteren met OP IP gebaseerde VPN-routeringsregels. Om deze reden raadt Microsoft het gebruik van Microsoft 365 FQDN's niet aan om vpn-verbindingen met een gesplitste tunnel te configureren. Het gebruik van FQDN-configuratie kan handig zijn in andere gerelateerde scenario's, zoals aanpassingen van PAC-bestanden of om proxy-bypass te implementeren.

Zie Vpn-split tunneling implementeren voor Microsoft 365 voor volledige implementatierichtlijnen.

Zie Uw infrastructuur instellen voor werk op afstand voor een stapsgewijs proces voor het configureren van Microsoft 365 voor externe werknemers.

De strategie voor vpn-splitsingstunnels

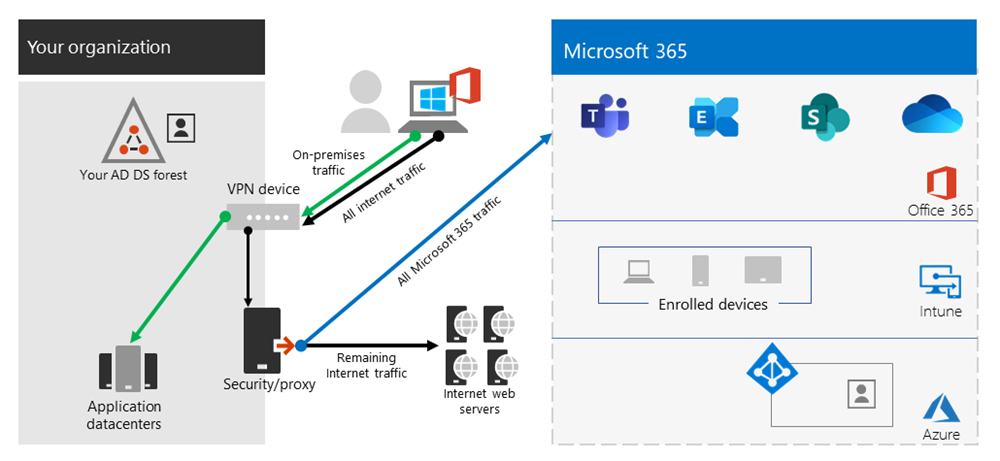

Traditionele bedrijfsnetwerken zijn vaak ontworpen om veilig te werken voor een precloud-wereld waar de belangrijkste gegevens, services en toepassingen on-premises worden gehost en rechtstreeks zijn verbonden met het interne bedrijfsnetwerk, net als de meeste gebruikers. Daarom is de netwerkinfrastructuur gebouwd rond deze elementen, in dat filialen zijn verbonden met het hoofdkantoor via MPLS-netwerken (Multiprotocol Label Switching) en externe gebruikers verbinding moeten maken met het bedrijfsnetwerk via een VPN om toegang te krijgen tot zowel on-premises eindpunten als internet. In dit model gaat al het verkeer van externe gebruikers via het bedrijfsnetwerk en wordt het doorgestuurd naar de cloudservice via een gemeenschappelijk uitgaand punt.

Afbeelding 2: Een algemene VPN-oplossing voor externe gebruikers waarbij al het verkeer wordt teruggedrongen naar het bedrijfsnetwerk, ongeacht de bestemming.

Naarmate organisaties gegevens en toepassingen naar de cloud verplaatsen, wordt dit model steeds minder effectief, omdat het snel omslachtig, duur en niet-schaalbaar wordt, waardoor de netwerkprestaties en -efficiëntie van gebruikers aanzienlijk worden beïnvloed en het vermogen van de organisatie om zich aan te passen aan veranderende behoeften wordt beperkt. Talloze Microsoft-klanten hebben gemeld dat een paar jaar geleden 80% van het netwerkverkeer naar een interne bestemming ging, maar in 2020 maakt 80% van het verkeer verbinding met een externe cloudresource.

De COVID-19-crisis verergerde dit probleem en vereist onmiddellijke oplossingen voor de overgrote meerderheid van organisaties. Veel klanten hebben vastgesteld dat het geforceerde VPN-model niet schaalbaar of prestatief genoeg is voor 100% externe werkscenario's, zoals die welke deze crisis nodig heeft. Snelle oplossingen zijn vereist voor deze organisaties om efficiënt te kunnen werken.

Voor de Microsoft 365-service heeft Microsoft de connectiviteitsvereisten voor de service ontworpen met dit probleem in het achterhoofd, waarbij een gerichte, nauw beheerde en relatief statische set service-eindpunten eenvoudig en snel kan worden geoptimaliseerd om hoge prestaties te leveren voor gebruikers die toegang hebben tot de service, en de belasting van de VPN-infrastructuur te verminderen, zodat deze kan worden gebruikt door verkeer dat dit nog steeds nodig heeft.

Microsoft 365 categoriseert de vereiste eindpunten voor Microsoft 365 in drie categorieën: Optimaliseren, Toestaan en Standaard. Het optimaliseren van eindpunten is hier onze focus en heeft de volgende kenmerken:

- Worden door Microsoft beheerde eindpunten gehost op microsoft-infrastructuur

- Zijn toegewezen aan microsoft 365-kernworkloads, zoals Exchange Online, SharePoint, Skype voor Bedrijven Online en Microsoft Teams

- IP-adressen hebben opgegeven

- Lage wijzigingssnelheid en naar verwachting klein blijven in aantal (momenteel 20 IP-subnetten)

- Hoog volume en/of latentiegevoelig zijn

- De vereiste beveiligingselementen kunnen worden geleverd in de service in plaats van inline op het netwerk

- Ongeveer 70-80% van het volume van het verkeer naar de Microsoft 365-service

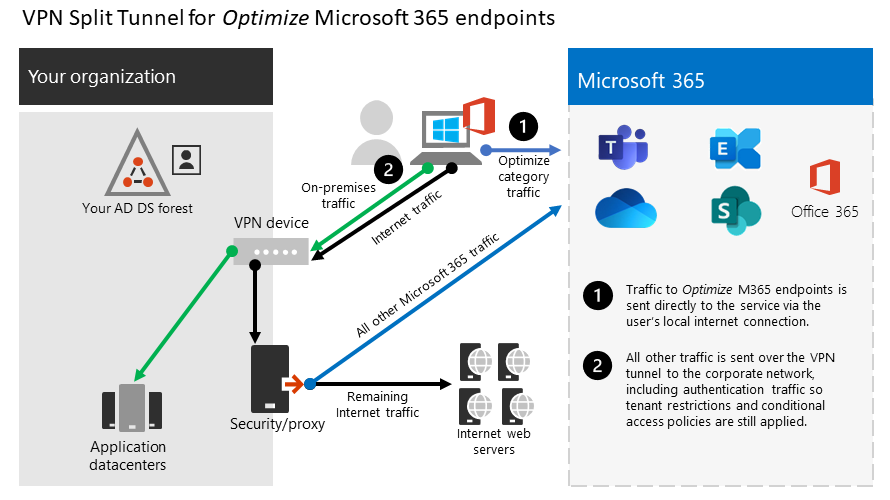

Deze reeks eindpunten kan worden gesplitst uit de geforceerde VPN-tunnel en veilig en rechtstreeks naar de Microsoft 365-service worden verzonden via de lokale interface van de gebruiker. Dit wordt split tunneling genoemd.

Beveiligingselementen zoals DLP, AV-beveiliging, verificatie en toegangsbeheer kunnen allemaal veel efficiënter worden geleverd tegen deze eindpunten op verschillende lagen binnen de service. Omdat we ook het grootste deel van het verkeer wegleiden van de VPN-oplossing, maakt dit de VPN-capaciteit vrij voor bedrijfskritiek verkeer dat er nog steeds van afhankelijk is. Het zou ook de noodzaak moeten wegnemen om in veel gevallen een langdurig en kostbaar upgradeprogramma te doorlopen om deze nieuwe manier van werken aan te pakken.

Afbeelding 3: Een vpn-oplossing met gesplitste tunnel met gedefinieerde Microsoft 365-uitzonderingen die rechtstreeks naar de service worden verzonden. Al het andere verkeer wordt gedwongen terug te keren naar het bedrijfsnetwerk, ongeacht de bestemming.

Vanuit het oogpunt van beveiliging heeft Microsoft een reeks beveiligingsfuncties die kunnen worden gebruikt om vergelijkbare of zelfs verbeterde beveiliging te bieden dan die van inline-inspectie door on-premises beveiligingsstacks. Het blogbericht van het Microsoft-beveiligingsteam Alternatieve manieren voor beveiligingsprofessionals en IT om moderne beveiligingscontroles te realiseren in de huidige unieke scenario's voor werken op afstand bevat een duidelijk overzicht van de beschikbare functies. In dit artikel vindt u gedetailleerdere richtlijnen. U kunt ook lezen over de implementatie van Microsoft van VPN split tunneling op Uitvoeren op VPN: Hoe Microsoft haar externe werknemers verbonden houdt.

In veel gevallen kan deze implementatie binnen enkele uren worden gerealiseerd, waardoor een van de meest urgente problemen waarmee organisaties worden geconfronteerd, snel kunnen worden opgelost omdat ze snel overstappen op volledig werken op afstand. Zie Vpn split tunneling implementeren voor Microsoft 365 voor richtlijnen voor de implementatie van VPN split tunneling.

Veelgestelde vragen

Het Microsoft-beveiligingsteam heeft alternatieve manieren gepubliceerd voor beveiligingsprofessionals en IT om moderne beveiligingscontroles te realiseren in de huidige unieke scenario's voor werken op afstand, een blogbericht waarin belangrijke manieren worden beschreven waarop beveiligingsprofessionals en IT moderne beveiligingscontroles kunnen bereiken in de unieke scenario's voor extern werken. Daarnaast volgen hieronder enkele van de veelgestelde vragen en antwoorden van klanten over dit onderwerp.

Hoe kan ik gebruikers geen toegang meer hebben tot andere tenants die ik niet vertrouw waar ze gegevens kunnen exfiltreren?

Het antwoord is een functie die tenantbeperkingen wordt genoemd. Verificatieverkeer is niet hoog volume en is niet bijzonder latentiegevoelig en kan dus via de VPN-oplossing worden verzonden naar de on-premises proxy waar de functie wordt toegepast. Hier wordt een acceptatielijst met vertrouwde tenants bijgehouden en als de client probeert een token te verkrijgen voor een tenant die niet wordt vertrouwd, weigert de proxy de aanvraag. Als de tenant wordt vertrouwd, is een token toegankelijk als de gebruiker over de juiste referenties en rechten beschikt.

Dus hoewel een gebruiker een TCP/UDP-verbinding kan maken met de gemarkeerde eindpunten van Optimize, kan deze zonder een geldig token toegang krijgen tot de betreffende tenant, zich eenvoudigweg niet aanmelden en geen gegevens openen/verplaatsen.

Staat dit model toegang toe tot consumentenservices, zoals persoonlijke OneDrive-accounts?

Nee, dat is niet het geval, de Microsoft 365-eindpunten zijn niet hetzelfde als de consumentenservices (Onedrive.live.com als voorbeeld), zodat een gebruiker met de gesplitste tunnel niet rechtstreeks toegang heeft tot consumentenservices. Verkeer naar consumenteneindpunten blijft de VPN-tunnel gebruiken en het bestaande beleid blijft van toepassing.

Hoe kan ik DLP toepassen en mijn gevoelige gegevens beveiligen wanneer het verkeer niet meer via mijn on-premises oplossing stroomt?

Microsoft 365 heeft een uitgebreide set ingebouwde hulpprogramma's om onbedoelde openbaarmaking van gevoelige informatie te voorkomen. U kunt de ingebouwde DLP-mogelijkheden van Teams en SharePoint gebruiken om ongepast opgeslagen of gedeelde gevoelige informatie te detecteren. Als onderdeel van uw strategie voor extern werken een BYOD-beleid (Bring Your Own Device) omvat, kunt u voorwaardelijke toegang op basis van apps gebruiken om te voorkomen dat gevoelige gegevens worden gedownload naar de persoonlijke apparaten van gebruikers

Hoe kan ik de verificatie van de gebruiker evalueren en beheren wanneer deze rechtstreeks verbinding maakt?

Naast de functie voor tenantbeperkingen die in het eerste kwartaal is genoteerd, kan beleid voor voorwaardelijke toegang worden toegepast om het risico van een verificatieaanvraag dynamisch te beoordelen en op de juiste manier te reageren. Microsoft raadt aan dat het Zero Trust-model in de loop van de tijd wordt geïmplementeerd en dat we Microsoft Entra beleid voor voorwaardelijke toegang kunnen gebruiken om de controle te behouden in een wereld van mobiele en cloud-first. Beleid voor voorwaardelijke toegang kan worden gebruikt om in realtime te bepalen of een verificatieaanvraag succesvol is op basis van tal van factoren, zoals:

- Apparaat, is het apparaat bekend/vertrouwd/lid van het domein?

- IP: is de verificatieaanvraag afkomstig van een bekend bedrijfs-IP-adres? Of uit een land of regio die we niet vertrouwen?

- Toepassing: is de gebruiker gemachtigd om deze toepassing te gebruiken?

Vervolgens kunnen we beleid activeren, zoals goedkeuren, MFA activeren of verificatie blokkeren op basis van dit beleid.

Hoe kan ik beschermen tegen virussen en malware?

Nogmaals, Microsoft 365 biedt beveiliging voor de gemarkeerde eindpunten optimaliseren in verschillende lagen in de service zelf, zoals beschreven in dit document. Zoals vermeld, is het veel efficiënter om deze beveiligingselementen in de service zelf te bieden in plaats van te proberen dit te doen in overeenstemming met apparaten die de protocollen/het verkeer mogelijk niet volledig begrijpen. Standaard scant SharePoint bestandsuploads automatisch op bekende malware

Voor de hierboven genoemde Exchange-eindpunten bieden Exchange Online Protection en Microsoft Defender voor Microsoft 365 uitstekende beveiliging van het verkeer aan de service.

Kan ik meer verzenden dan alleen de verkeersleiding optimaliseren?

Prioriteit moet worden gegeven aan de gemarkeerde eindpunten optimaliseren , omdat deze maximaal voordeel bieden voor een laag werkniveau. Als u wilt, zijn gemarkeerde eindpunten echter vereist om de service te laten werken en hebben ip-adressen opgegeven voor de eindpunten die indien nodig kunnen worden gebruikt.

Er zijn ook verschillende leveranciers die cloudgebaseerde proxy-/beveiligingsoplossingen aanbieden, beveiligde webgateways genoemd, die centrale beveiliging, controle en bedrijfsbeleidstoepassing bieden voor algemeen surfen op het web. Deze oplossingen kunnen goed werken in een cloud-first wereld, indien maximaal beschikbaar, presterend en ingericht dicht bij uw gebruikers door beveiligde internettoegang toe te staan vanaf een cloudlocatie dicht bij de gebruiker. Hierdoor is een hairpin via het VPN-/bedrijfsnetwerk voor algemeen browseverkeer niet meer nodig, terwijl centrale beveiligingscontrole nog steeds mogelijk is.

Zelfs nu deze oplossingen zijn geïmplementeerd, raadt Microsoft echter nog steeds ten zeerste aan om gemarkeerd Microsoft 365-verkeer optimaliseren rechtstreeks naar de service te verzenden.

Zie Werken op afstand met behulp van Azure VPN Gateway punt-naar-site voor hulp bij het toestaan van directe toegang tot een Azure-Virtual Network.

Waarom is poort 80 vereist? Wordt verkeer verzonden in de clear?

Poort 80 wordt alleen gebruikt voor zaken zoals omleiden naar een poort 443-sessie, er worden geen klantgegevens verzonden of zijn toegankelijk via poort 80. Versleuteling geeft een overzicht van de versleuteling voor gegevens die onderweg en in rust zijn voor Microsoft 365, en Typen verkeer geeft een overzicht van hoe we SRTP gebruiken om teams-mediaverkeer te beveiligen.

Is dit advies van toepassing op gebruikers in China die een wereldwijd exemplaar van Microsoft 365 gebruiken?

Nee, dat is niet het geval. Het enige nadeel bij het bovenstaande advies is dat gebruikers in de VRC verbinding maken met een wereldwijd exemplaar van Microsoft 365. Vanwege de veelvoorkomende congestie van grensoverschrijdende netwerken in de regio, kunnen de prestaties van directe uitgaande internetverbindingen variabel zijn. De meeste klanten in de regio gebruiken een VPN om het verkeer naar het bedrijfsnetwerk te brengen en gebruiken hun geautoriseerde MPLS-circuit of vergelijkbaar met uitgaand verkeer buiten het land/de regio via een geoptimaliseerd pad. Dit wordt verder beschreven in het artikel Microsoft 365-prestatieoptimalisatie voor China-gebruikers.

Werkt de split-tunnelconfiguratie voor Teams die in een browser worden uitgevoerd?

Ja, met kanttekeningen. De meeste Functionaliteit van Teams wordt ondersteund in de browsers die worden vermeld in Clients ophalen voor Microsoft Teams.

Daarnaast biedt Microsoft Edge 96 en hoger ondersteuning voor vpn-split tunneling voor peer-to-peer-verkeer door het Edge WebRtcRespectOsRoutingTableEnabled-beleid in te schakelen. Op dit moment bieden andere browsers mogelijk geen ondersteuning voor vpn-split tunneling voor peer-to-peer-verkeer.

Verwante artikelen

VPN split tunneling implementeren voor Microsoft 365

Veelvoorkomende scenario's voor vpn-split tunneling voor Microsoft 365

Teams-mediaverkeer beveiligen voor gesplitste VPN-tunneling

Speciale overwegingen voor Stream en livegebeurtenissen in VPN-omgevingen

Microsoft 365-prestatieoptimalisatie voor China-gebruikers

Microsoft 365-netwerkconnectiviteitsprincipes

Microsoft 365-netwerkverbindingen evalueren

Microsoft 365-netwerk en prestaties afstemmen

Uitvoeren op VPN: hoe Microsoft zijn externe werknemers verbonden houdt