Stap 5. Informatie beveiligen

Omdat ransomware-aanvallers ook kijken naar uw on-premises gegevens op bestands-, databases- en andere typen servers, is een van de beste manieren om die gegevens te beveiligen ze migreren naar uw Microsoft 365-tenant. Eenmaal daar kunnen ze worden beveiligd door ingebouwde oplossingen en herstelfuncties, zoals versiebeheer, prullenbak en Bestanden herstellen.

Aanvullende beveiliging van uw gevoelige informatie in uw Microsoft 365-tenant:

- Zoek uw gevoelige gegevens.

- Implementeert strikte machtigingen en elimineer brede toegang (bijvoorbeeld voorkomen dat te veel gebruikers mogelijkheden hebben om te schrijven, bewerken en verwijderen).

- Beveilig uw gevoelige gegevens.

Opmerking

Zie Informatiebeveiliging implementeren voor gegevensprivacyvoorschriftenvoor gedetailleerde implementatierichtlijnen voor gegevensbeveiliging in een Microsoft 365-tenant. Hoewel ze zijn bedoeld voor regelgeving voor gegevensprivacy, zijn veel van de richtlijnen ook van toepassing op ransomwarebeveiliging.

Uw gevoelige gegevens vinden

De eerste taak bestaat uit het identificeren van de typen en locaties gevoelige gegevens in uw tenant, waaronder mogelijk de volgende typen:

- Gevoelig

- Eigendom of intellectueel eigendom

- Op basis van regels, zoals regionale regelgeving die bescherming van persoonsgegevens (PII) specificeert

- IT-herstelplannen

Bepaal het volgende voor elk type gevoelige informatie:

Het gebruik van de informatie voor uw organisatie

Een relatieve meting van de monetaire waarde als deze wordt vastgehouden voor geld (zoals hoog, gemiddeld, laag)

De huidige locatie, zoals een OneDrive- of SharePoint-map of samenwerkingslocatie, zoals een Microsoft Teams-team

De huidige machtigingen, die bestaan uit:

De gebruikersaccounts die toegang hebben

De acties die zijn toegestaan voor elk account dat toegang heeft

Implementeer strikte machtigingen voor locaties met gevoelige informatie

Voor het implementeren van strikte machtigingen binnen uw Microsoft 365-tenant wordt het principe van de minste bevoegdheden gebruikt voor locaties en communicatielocaties, die in Microsoft 365 meestal OneDrive-mappen, SharePoint-sites en mappen en teams zijn.

Hoewel het eenvoudiger is om bestandsopslaglocaties of teams met brede toegang te maken (zoals de standaardinstelling van iedereen in uw organisatie), moeten de gebruikersaccounts die machtigingen hebben over en de acties die zijn toegestaan voor gevoelige informatie worden beperkt tot de minimale set die is vereist om te voldoen aan de vereisten voor samenwerking en bedrijfsvoering.

Zodra een ransomware-aanvaller uw tenant heeft geïnfiltreerd, proberen ze hun machtigingen uit te breiden door de referenties van gebruikersaccounts met een breder bereik van machtigingen voor uw tenant te onderscheppen, zoals beheerdersaccounts of gebruikersaccounts die toegang hebben tot gevoelige informatie.

Op basis van dit typische gedrag van een aanvaller zijn er twee niveaus van problemen voor de aanvaller:

- Laag: Een aanvaller kan een account met lage machtigingen gebruiken en uw gevoelige gegevens detecteren vanwege brede toegang tot uw tenant.

- Hoger: Een aanvaller kan geen account met lage machtigingen gebruiken en uw gevoelige gegevens detecteren vanwege strikte machtigingen. Aanvallers moeten hun machtigingen uitbreiden door de referenties van een account met toegang tot een locatie met gevoelige informatie te bepalen en vervolgens te onderscheppen, maar dan kunnen ze mogelijk slechts een beperkte set acties uitvoeren.

Voor gevoelige informatie moet u het moeilijkheidsniveau zo hoog mogelijk maken.

U kunt strikte machtigingen in uw tenant garanderen met de volgende stappen:

- Controleer na het vinden van uw gevoelige informatie de machtigingen voor de locaties met gevoelige informatie.

- Implementeer strikte machtigingen voor gevoelige informatie, voldoe tegelijk aan samenwerkings- en bedrijfsvereisten en informeer de betrokken gebruikers.

- Voer wijzigingsbeheer uit voor uw gebruikers, zodat toekomstige locaties voor gevoelige informatie worden gemaakt en onderhouden met strikte machtigingen.

- Controleer en monitor de locaties voor gevoelige informatie om er zeker van te zijn dat er geen brede machtigingen worden verleend.

Zie Veilig bestanden delen en samenwerken met Microsoft Teams instellen voor gedetailleerde richtlijnen. Een voorbeeld van een communicatie- en samenwerkingslocatie met strikte machtigingen voor gevoelige informatie is een team met beveiligingsisolatie.

Beveilig uw gevoelige gegevens

Om uw gevoelige informatie te beveiligen voor het geval een ransomware-aanvaller zich toegang verschaft tot deze informatie:

Gebruik gecontroleerde mappentoegang om het moeilijker te maken voor onbevoegde toepassingen om de gegevens in beheerde mappen te wijzigen.

Gebruik Microsoft Purview Information Protection en vertrouwelijkheidslabels en pas ze toe op gevoelige informatie. Vertrouwelijkheidslabels kunnen worden geconfigureerd voor aanvullende versleuteling en machtigingen met gedefinieerde gebruikersaccounts en toegestane acties. Een bestand dat is gelabeld met dit type vertrouwelijkheidslabel dat vanuit uw tenant is bepaald, kan alleen worden gebruikt voor een gebruikersaccount dat is gedefinieerd in het label.

Gebruik Microsoft Purview Preventie van gegevensverlies (DLP) om risicovol, onbedoeld of ongepast delen van gegevens met persoonlijke of vertrouwelijke informatie te detecteren, ervoor te waarschuwen en het te blokkeren op basis van vertrouwelijkheidslabels, zowel intern als extern.

Gebruik Microsoft Defender for Cloud Apps om downloads van gevoelige informatie zoals bestanden te blokkeren. U kunt ook het beleid voor anomaliedetectie van Defender for Cloud Apps gebruiken om een hoge mate van bestandsuploads of activiteiten van bestandsverwijdering te detecteren.

Gevolgen voor gebruikers- en wijzigingsbeheer

Administratieve wijzigingen in brede machtigingen kunnen ertoe leiden dat gebruikers geen toegang krijgen of bepaalde acties niet kunnen uitvoeren.

Voor de beveiliging van gevoelige informatie in uw Microsoft 365 tenant traint u uw gebruikers bovendien om het volgende te doen:

- Maak communicatie- en samenwerkingslocaties met strikte machtigingen (de minimale set gebruikersaccounts voor toegang en de minimaal toegestane acties voor elk account).

- Pas de juiste vertrouwelijkheidslabels toe op gevoelige informatie.

- Gebruik beheerde maptoegang.

Resulterende configuratie

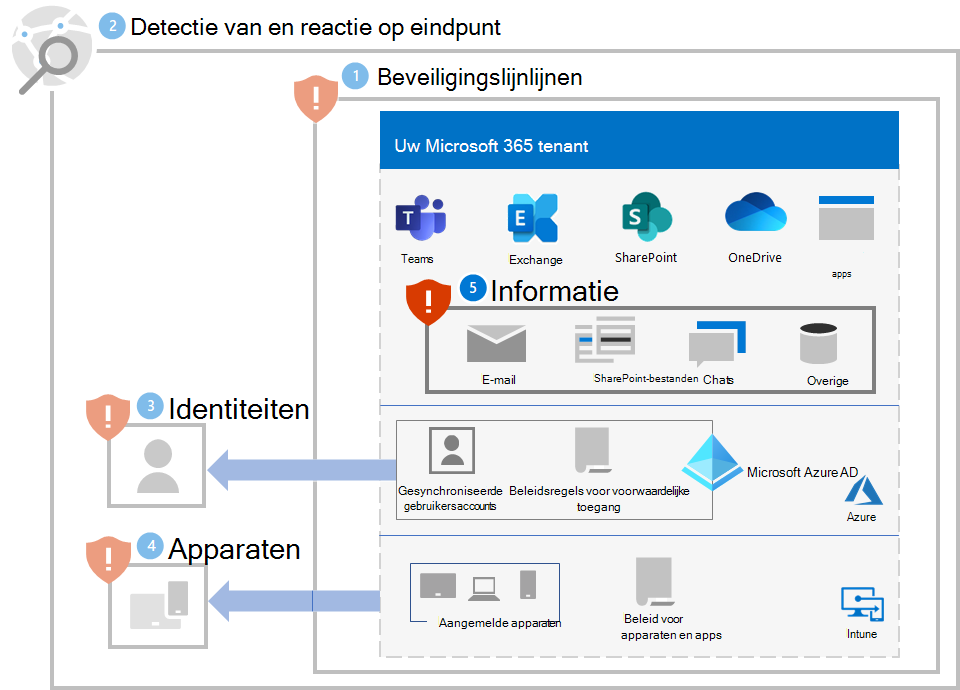

Dit is de ransomware-beveiliging voor uw tenant voor de stappen 1-5.

Aanvullende informatie over ransomware

Belangrijke informatie van Microsoft:

- De groeiende bedreiging van ransomware, Microsoft On the Issues blogpost op 20 juli 2021

- Door mensen uitgevoerde ransomware

- Snel ransomware-preventies implementeren

- 2021 Microsoft Digital Defense Report (zie pagina's 10-19)

- Ransomware: een algemeen en doorlopend rapport over bedreigingsanalyse in de Microsoft Defender-portal

- Microsoft's Detection and Response Team (DART) voor ransomware aanpak en aanbevolen procedures en casestudy

Microsoft 365:

- Ransomware Resiliency maximaliseren met Azure en Microsoft 365

- Playbooks voor reactie op ransomware-incidenten

- Malware en bescherming tegen ransomware

- Beveilig uw Windows 10-pc tegen ransomware

- Omgaan met ransomware in SharePoint Online

- Bedreigingsanalyserapporten voor ransomware in de Microsoft Defender-portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses voor ransomware-aanvallen

- Ransomware Resiliency maximaliseren met Azure en Microsoft 365

- Back-up- en herstelplan ter bescherming tegen ransomware

- Help te beschermen tegen ransomware met Microsoft Azure Backup (video van 26 minuten)

- Herstel van systematische identiteitsinbreuk

- Geavanceerde meervoudige detectie van aanvallen in Microsoft Sentinel

- Detectie van fusies voor ransomware in Microsoft Sentinel

Microsoft Defender voor Cloud-apps:

Blogberichten van het Microsoft Security-team:

3 stappen om ransomware te voorkomen en ervan te herstellen (september 2021)

Een handleiding voor het bestrijden van door mensen uitgevoerde ransomware: deel 1 (september 2021)

Belangrijke stappen voor de manier waarop het Microsoft Detection and Response Team (DART) onderzoek naar ransomware-incidenten voert.

Een handleiding voor het bestrijden van door mensen uitgevoerde ransomware: deel 2 (september 2021)

Aanbevelingen en best practices.

-

Zie de sectie Ransomware.

Door de mens uitgevoerde ransomware-aanvallen: een verhinderbare ramp (maart 2020)

Omvat analyses van aanvalsketens van daadwerkelijke aanvallen.

Norsk Hydro reageert op ransomware-aanval met transparantie (december 2019)

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor