Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Identity Manager is het on-premises product voor identiteits- en toegangsbeheer van Microsoft. Het is gebaseerd op technologie die in 2003 is geïntroduceerd, voortdurend verbeterd tot nu toe en wordt ondersteund samen met Microsoft Entra-cloudservices. MIM is een belangrijk onderdeel van veel strategieën voor identiteits- en toegangsbeheer, waardoor de cloudservices en andere on-premises agents van Microsoft Entra ID worden uitgebreid.

Belangrijk

We zijn op zoek naar feedback van onze klanten over de planning van hun migratie vanuit Microsoft Identity Manager (MIM) vóór het einde van de levensduur in januari 2029.

Neem de tijd om hier een kleine enquête in te vullen: https://aka.ms/MIMMigrationFeedback

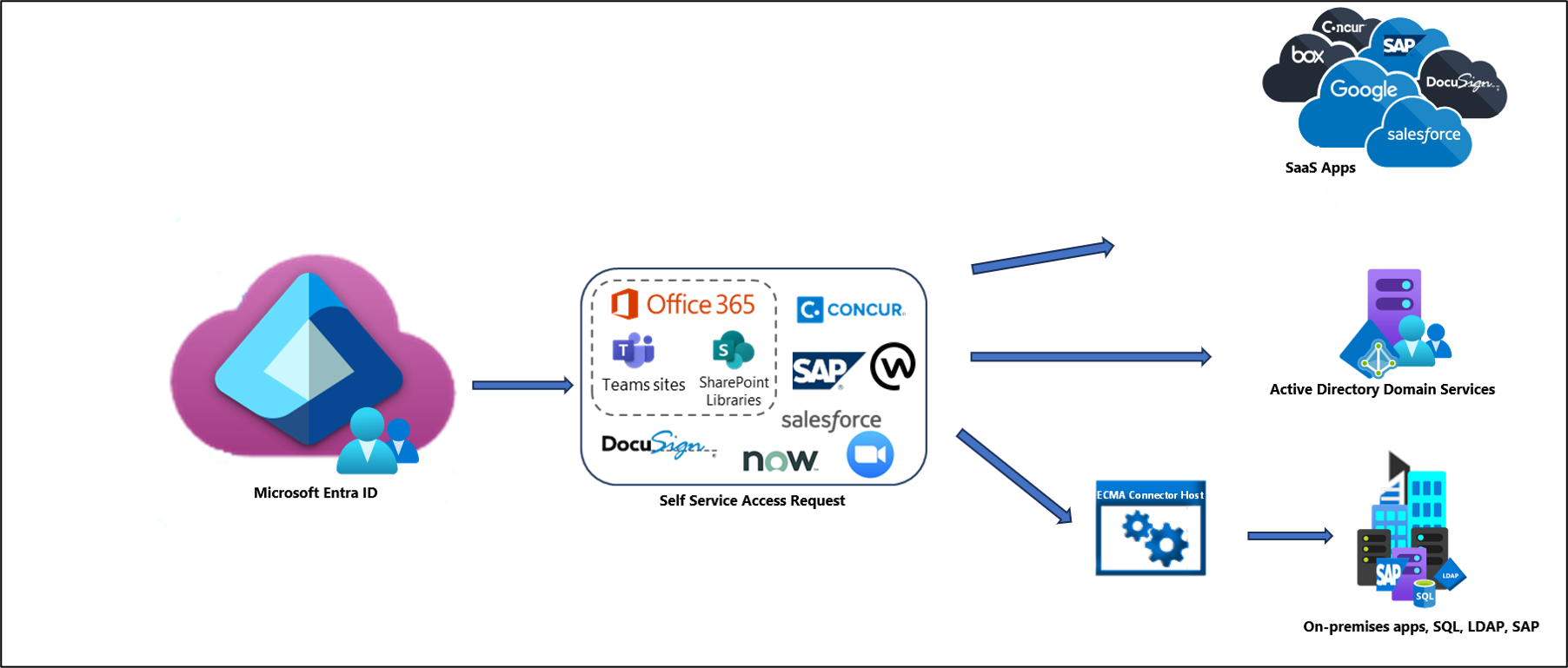

Veel klanten hebben interesse getoond in het verplaatsen van het centrum van hun scenario's voor identiteits- en toegangsbeheer volledig naar de cloud. Sommige klanten hebben geen on-premises omgeving meer, terwijl andere de in de cloud gehoste identiteit en toegangsbeheer integreren met hun resterende on-premises toepassingen, mappen en databases. Dit document bevat richtlijnen voor migratieopties en benaderingen voor het verplaatsen van IAM-scenario's (Identity and Access Management) van Microsoft Identity Manager naar microsoft Entra-services die worden gehost in de cloud en worden bijgewerkt naarmate er nieuwe scenario's beschikbaar komen voor migratie. Vergelijkbare richtlijnen zijn beschikbaar voor migratie van andere on-premises technologieën voor identiteitsbeheer, waaronder migratie vanuit ADFS.

Migratieoverzicht

MIM heeft de best practices voor identiteits- en toegangsbeheer geïmplementeerd op het moment van het ontwerp. Sindsdien is het landschap voor identiteits- en toegangsbeheer ontwikkeld met nieuwe toepassingen en nieuwe bedrijfsprioriteiten. Daarom zijn de benaderingen die worden aanbevolen voor het aanpakken van IAM-gebruiksvoorbeelden tegenwoordig anders dan de benaderingen die eerder met MIM zijn aanbevolen.

Daarnaast moeten organisaties een gefaseerde benadering voor scenariomigratie plannen. Een organisatie kan bijvoorbeeld prioriteit geven aan het migreren van een scenario voor selfservice-wachtwoordherstel door eindgebruikers als één stap en vervolgens een inrichtingsscenario verplaatsen zodra dat is voltooid. De volgorde waarin een organisatie ervoor kiest om hun scenario's te verplaatsen, is afhankelijk van hun algemene IT-prioriteiten en de impact op andere belanghebbenden, zoals eindgebruikers die een trainingsupdate nodig hebben of toepassingseigenaren.

Gebruikersvoorziening

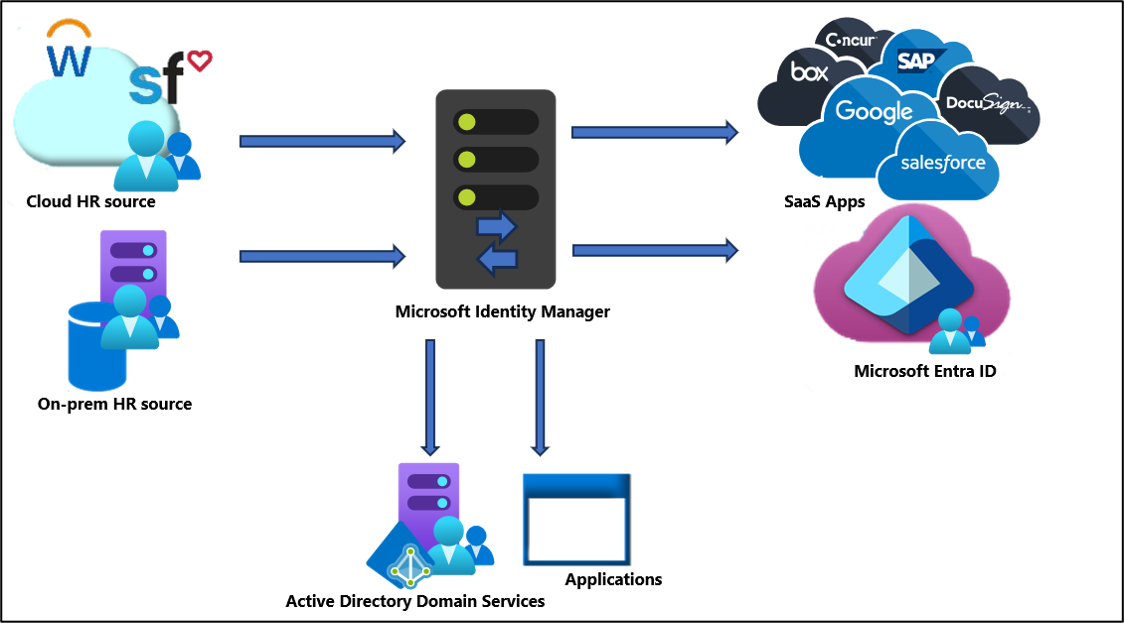

Het inrichten van gebruikers vormt het hart van wat MIM doet. Of het nu AD- of andere HR-bronnen zijn, gebruikers importeert, ze samenvoegt in de metaverse en deze vervolgens inricht in verschillende opslagplaatsen, is een van de belangrijkste functies. In het onderstaande diagram ziet u een klassiek inrichtings-/synchronisatiescenario.

Veel van deze scenario's voor het inrichten van gebruikers zijn nu beschikbaar met behulp van Microsoft Entra ID en gerelateerde aanbiedingen, waarmee u deze scenario's van MIM kunt migreren om accounts in die toepassingen vanuit de cloud te beheren.

In de volgende secties worden de verschillende mogelijke voorzieningsscenario's beschreven.

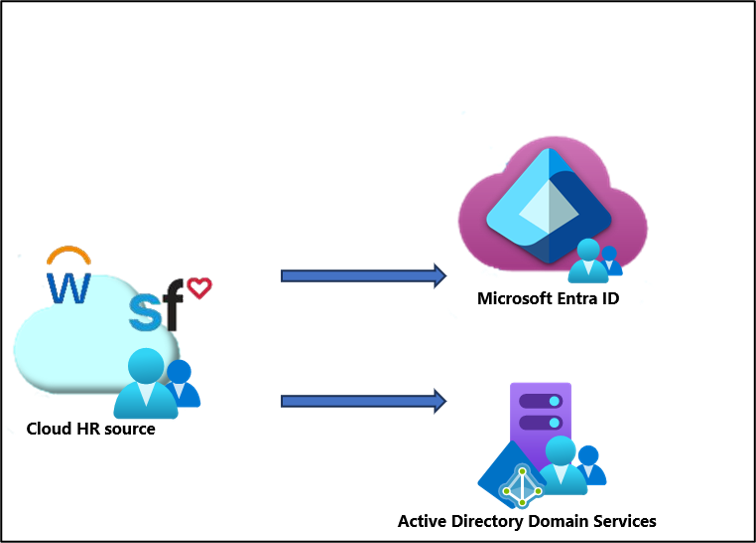

Inrichten van HR-systemen in de cloud naar Active Directory of Microsoft Entra-id met werkstromen voor samenvoegen/verlaten

Of u nu rechtstreeks vanuit de cloud wilt inrichten in Active Directory of Microsoft Entra ID, dit kan worden bereikt met behulp van ingebouwde integraties met Microsoft Entra ID. De volgende tutorials bieden richtlijnen voor het rechtstreeks inrichten vanuit uw HR-bron in AD of Microsoft Entra ID.

- Handleiding: Workday configureren voor automatische toewijzing van gebruikers

- Zelfstudie: Workday-gebruikersinrichting configureren voor Microsoft Entra

Veel van de HR-scenario's in de cloud omvatten ook het gebruik van geautomatiseerde werkstromen. Sommige van deze werkstroomactiviteiten die zijn ontwikkeld met behulp van de werkstroomactiviteitsbibliotheek voor MIM, kunnen worden gemigreerd naar Microsoft ID Governance Lifecycle-werkstromen. Veel van deze echte scenario's kunnen nu rechtstreeks vanuit de cloud worden gemaakt en beheerd. Voor meer informatie raadpleegt u de volgende documentatie.

- Wat zijn levenscycluswerkstromen?

- Onboarding van werknemers automatiseren

- Off-boarding van werknemers automatiseren

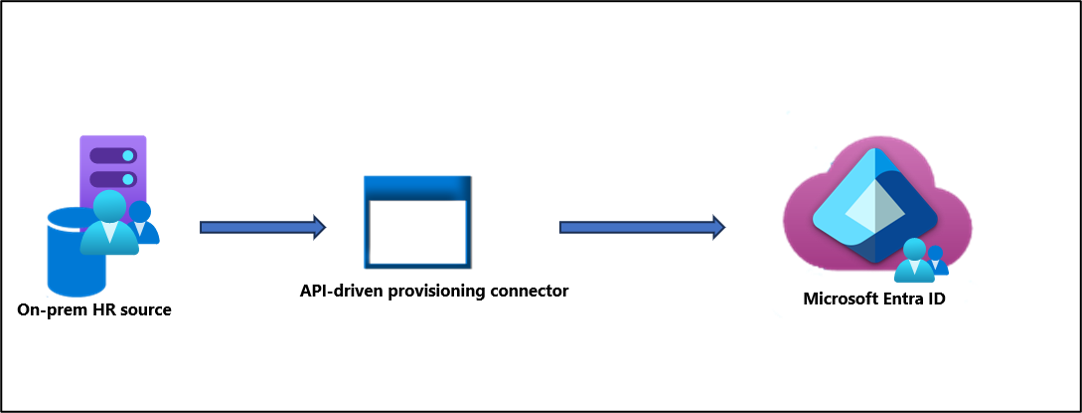

Provisioneren van gebruikers van lokale HR-systemen naar Microsoft Entra ID met werkstromen voor toetreding/vertrek.

Klanten die SAP Human Capital Management (HCM) gebruiken en SAP SuccessFactors hebben, kunnen identiteiten naar Microsoft Entra ID brengen met behulp van SAP Integration Suite om lijsten met werknemers tussen SAP HCM en SAP SuccessFactors te synchroniseren. Van daaruit kunt u identiteiten rechtstreeks naar Microsoft Entra ID brengen of ze inrichten in Active Directory-domein Services.

Met API-gestuurde binnenkomende inrichting is het nu mogelijk om gebruikers rechtstreeks vanuit uw on-premises HR-systeem in te richten op Microsoft Entra ID. Als u momenteel een MIM gebruikt om gebruikers te importeren uit een HR-systeem en deze vervolgens inricht in Microsoft Entra ID, kunt u nu een aangepaste API-gestuurde inkomende inrichtingsconnector bouwen om dit te bereiken. Het voordeel van het gebruik van de API-gestuurde inrichtingsconnector om dit te bereiken via MIM, is dat de API-gestuurde inrichtingsconnector veel minder overhead en veel kleinere footprint on-premises heeft, in vergelijking met MIM. Met de API-gestuurde inrichtingsconnector kan het bovendien vanuit de cloud worden beheerd. Zie het volgende voor meer informatie over API-gestuurde inrichting.

- API-gedreven concepten voor binnenkomende provisioning

- Systeemintegrators in staat stellen om meer connectors te bouwen voor registratiesystemen

- API-gestuurde inkomende voorzieningsapp configureren

Deze kunnen ook gebruikmaken van levenscycluswerkstromen.

- Wat zijn levenscycluswerkstromen?

- Onboarding van werknemers automatiseren

- Off-boarding van werknemers automatiseren

Gebruikers voorzien van Microsoft Entra ID naar on-premises apps

Als u MIM gebruikt om gebruikers in te richten voor toepassingen zoals SAP ECC, toepassingen met een SOAP- of REST API, of voor toepassingen met een onderliggende SQL-database of niet-AD LDAP-directory, kunt u nu on-premises toepassingsinrichting gebruiken via de ECMA Connector-host om dezelfde taken uit te voeren. De ECMA Connector Host maakt deel uit van een lichtgewicht agent en stelt u in staat om uw MIM-footprint te verminderen. Als u aangepaste connectors in uw MIM-omgeving hebt, kunt u hun configuratie migreren naar de agent. Zie de onderstaande documentatie voor meer informatie.

- Architectuur van op locatie provisioning applicatie

- Gebruikers inrichten voor APPS waarvoor SCIM is ingeschakeld

- Gebruikers toewijzen in op SQL gebaseerde toepassingen

- Gebruikers inrichten in LDAP-directories

- Gebruikers configureren in een LDAP-directory voor Linux-authenticatie

- Gebruikers toevoegen aan toepassingen via PowerShell

- Voorziening met de webservice-connector

- Inrichten met de aangepaste connectors

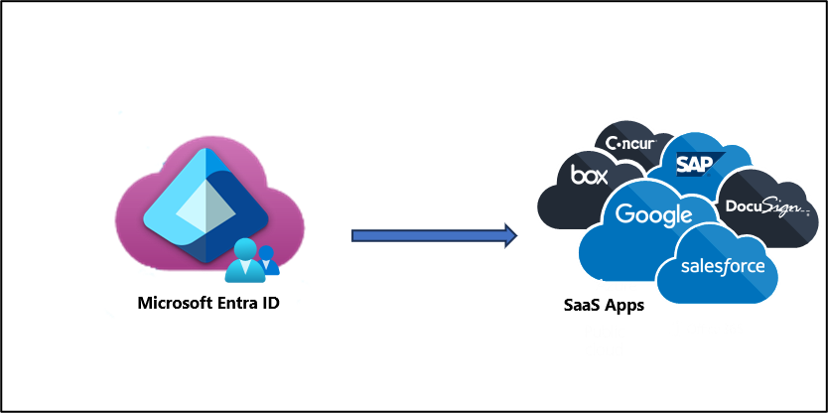

Gebruikers toewijzen aan cloud-SaaS-apps

Integratie met SaaS-toepassingen is nodig in de wereld van cloud-computing. Veel van de inrichtingsscenario's die MIM voor SaaS-apps uitvoerde, kunnen nu rechtstreeks vanuit Microsoft Entra ID worden uitgevoerd. Wanneer Microsoft Entra ID is geconfigureerd, worden gebruikers automatisch geprovisioneerd en gedeprovisioneerd voor SaaS-toepassingen via de Microsoft Entra-inrichtingsservice. Zie de onderstaande koppeling voor een volledige lijst met zelfstudies voor SaaS-apps.

Gebruikers en groepen configureren voor nieuwe op maat gemaakte apps

Als uw organisatie nieuwe toepassingen bouwt en gebruikers- of groepsgegevens of -signalen moet ontvangen wanneer gebruikers worden bijgewerkt of verwijderd, raden we de toepassing aan Microsoft Graph te gebruiken om een query uit te voeren op Microsoft Entra-id of SCIM te gebruiken om automatisch te worden ingericht.

- De Microsoft Graph API gebruiken

- Inrichting ontwikkelen en plannen voor een SCIM-eindpunt in Microsoft Entra-id

- Gebruikers inrichten voor toepassingen met SCIM-functionaliteit die on-premises zijn

Scenario's voor groepsbeheer

In het verleden gebruikten organisaties MIM voor het beheren van groepen in AD, waaronder AD-beveiligingsgroepen en Exchange-DLs, die vervolgens werden gesynchroniseerd via Microsoft Entra Connect met Microsoft Entra ID en Exchange Online. Organisaties kunnen nu beveiligingsgroepen beheren in Microsoft Entra ID en Exchange Online, zonder dat er groepen hoeven te worden gemaakt in on-premises Active Directory.

Dynamische groepen

Als u MIM gebruikt voor dynamisch groepslidmaatschap, kunnen deze groepen worden gemigreerd naar Dynamische groepen van Microsoft Entra ID. Met regels op basis van kenmerken worden gebruikers automatisch toegevoegd of verwijderd op basis van deze criteria. Voor meer informatie raadpleegt u de volgende documentatie.

Groepen beschikbaar maken voor toepassingen op basis van AD

Het beheren van on-premises toepassingen met Active Directory-groepen die worden ingericht vanuit en beheerd in de cloud die worden gebruikt, kan nu worden uitgevoerd met Microsoft Entra-cloudsynchronisatie. Nu kunt u met Microsoft Entra-cloudsynchronisatie toepassingstoewijzingen in AD volledig beheren terwijl u gebruikmaakt van Microsoft Entra ID-governance functies om eventuele toegangsaanvragen te beheren en te herstellen.

Voor meer informatie, zie On-premises op Active Directory gebaseerde apps (Kerberos) beheren met Microsoft Entra ID Governance.

Zelfbedieningsscenario's

MIM is ook gebruikt in selfservicescenario's voor het beheren van gegevens in Active Directory, voor gebruik door Exchange- en AD-geïntegreerde apps. Veel van deze scenario's kunnen nu worden uitgevoerd vanuit de cloud.

Groepsbeheer via selfservice

U kunt gebruikers toestaan beveiligingsgroepen of Microsoft 365-groepen/Teams te maken en vervolgens het lidmaatschap van hun groep te beheren.

Toegangsaanvragen met goedkeuringen voor meerdere fasen

Rechtenbeheer introduceert het concept van een toegangspakket. Een toegangspakket is een bundel van alle resources met de toegang die een gebruiker nodig heeft om aan een project te werken of hun taak uit te voeren, waaronder lidmaatschap van groepen, SharePoint Online-sites of toewijzing aan toepassingsrollen. Elk toegangspakket bevat beleidsregels waarmee wordt opgegeven wie automatisch toegang krijgt en wie toegang kan aanvragen.

Zelfbediening voor wachtwoordherstel

Microsoft Entra selfservice voor wachtwoordherstel (SSPR) biedt gebruikers de mogelijkheid om hun wachtwoord te wijzigen of opnieuw in te stellen. Als u een hybride omgeving hebt, kunt u Microsoft Entra Connect configureren voor het schrijven van gebeurtenissen voor wachtwoordwijziging van Microsoft Entra ID naar een on-premises Active Directory.