Service-naar-serviceverificatie met Azure Data Lake Storage Gen1 met behulp van Microsoft Entra ID

Azure Data Lake Storage Gen1 gebruikt Microsoft Entra ID voor verificatie. Voordat u een toepassing maakt die met Data Lake Storage Gen1 werkt, moet u beslissen hoe u uw toepassing verifieert met Microsoft Entra ID. De twee belangrijkste opties zijn:

- Verificatie van de eindgebruiker

- Service-naar-serviceverificatie (dit artikel)

Beide opties hebben tot gevolg dat uw toepassing een OAuth 2.0-token krijgt, dat wordt gekoppeld aan elke aanvraag die aan Data Lake Storage Gen1 wordt gedaan.

In dit artikel wordt beschreven hoe u een Microsoft Entra-webtoepassing maakt voor service-naar-service-verificatie. Zie Eindgebruikersverificatie met Data Lake Storage Gen1 met Microsoft Entra ID voor instructies over Microsoft Entra toepassingsconfiguratie voor verificatie van eindgebruikers.

Vereisten

- Een Azure-abonnement. Zie Gratis proefversie van Azure ophalen.

Stap 1: een Active Directory-webtoepassing maken

Maak en configureer een Microsoft Entra-webtoepassing voor service-naar-serviceverificatie met Azure Data Lake Storage Gen1 met behulp van Microsoft Entra ID. Zie Een Microsoft Entra-toepassing maken voor instructies.

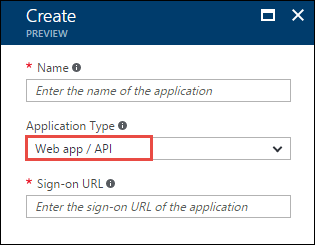

Zorg ervoor dat u web-app/API als toepassingstype selecteert terwijl u de instructies in de voorgaande koppeling volgt, zoals wordt weergegeven in de volgende schermopname:

Stap 2: toepassings-id, verificatiesleutel en tenant-id ophalen

Wanneer u zich programmatisch aanmeldt, hebt u de id voor uw toepassing nodig. Als de toepassing wordt uitgevoerd onder eigen referenties, hebt u ook een verificatiesleutel nodig.

Zie Toepassings-id en verificatiesleutel ophalen voor instructies over het ophalen van de toepassings-id en verificatiesleutel (ook wel het clientgeheim genoemd) voor uw toepassing.

Zie Tenant-id ophalen voor instructies over het ophalen van de tenant-id.

Stap 3: de Microsoft Entra-toepassing toewijzen aan het Azure Data Lake Storage Gen1-accountbestand of -map

Meld u aan bij Azure Portal. Open het Data Lake Storage Gen1-account dat u wilt koppelen aan de Microsoft Entra-toepassing die u eerder hebt gemaakt.

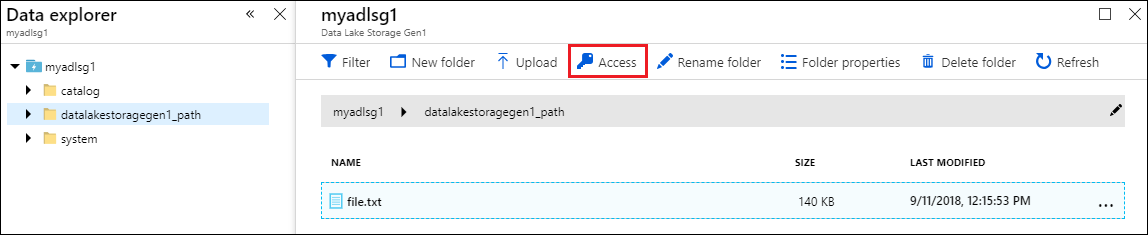

Klik op de blade Data Lake Storage Gen1 account op Data Explorer.

Klik op de blade Data Explorer op het bestand of de map waarvoor u toegang wilt verlenen tot de Microsoft Entra-toepassing en klik vervolgens op Access. Als u de toegang tot een bestand wilt configureren, klikt u op Access op de blade Bestandsvoorbeeld .

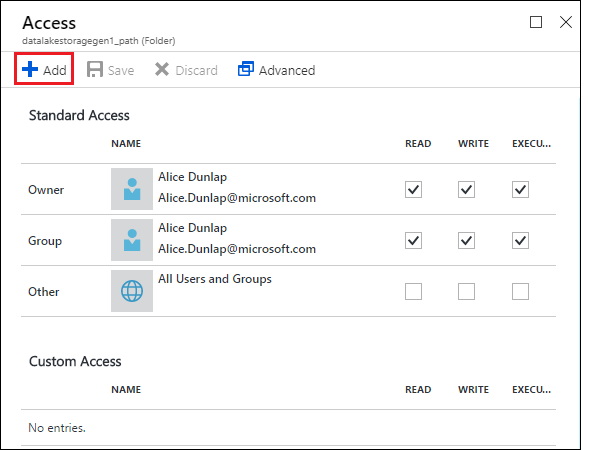

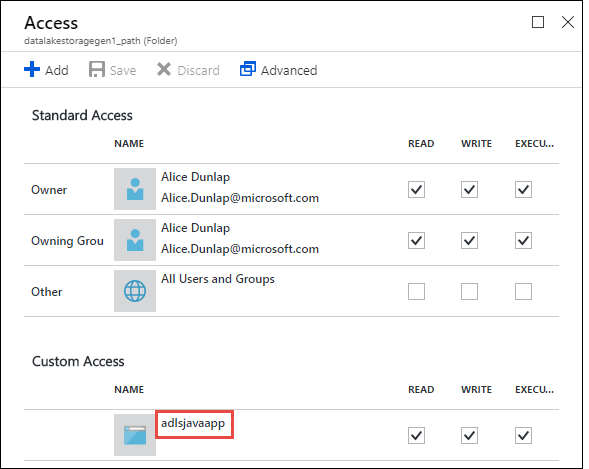

Op de blade Toegang worden de standaardtoegang en aangepaste toegang vermeld die al zijn toegewezen aan de hoofdmap. Klik op het pictogram Toevoegen om ACL's op aangepast niveau toe te voegen.

weergeven

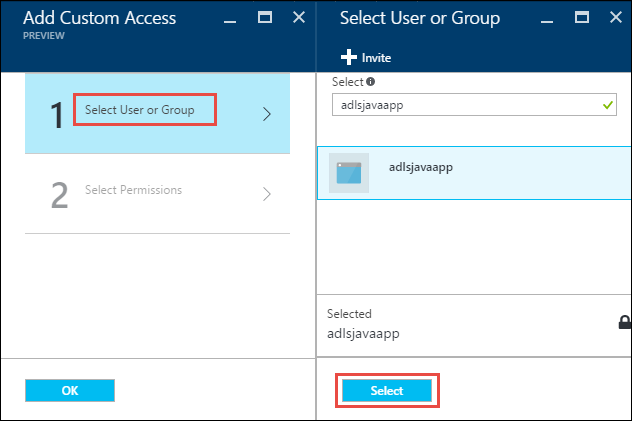

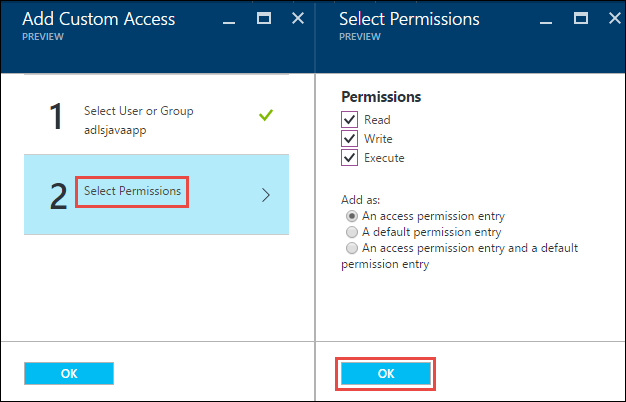

weergeven Klik op het pictogram Toevoegen om de blade Aangepaste toegang toevoegen te openen . Klik op deze blade op Gebruiker of groep selecteren en zoek vervolgens op de blade Gebruiker of groep selecteren naar de Microsoft Entra toepassing die u eerder hebt gemaakt. Als u veel groepen hebt om uit te zoeken, gebruikt u het tekstvak bovenaan om te filteren op de groepsnaam. Klik op de groep die u wilt toevoegen en klik vervolgens op Selecteren.

Klik op Machtigingen selecteren, selecteer de machtigingen en of u de machtigingen wilt toewijzen als een standaard-ACL, toegangs-ACL of beide. Klik op OK.

Zie Access Control in Data Lake Storage Gen1 voor meer informatie over machtigingen in Data Lake Storage Gen1 en ACL's voor standaardtoegang.

Klik op de blade Aangepaste toegang toevoegen op OK. De zojuist toegevoegde groepen, met de bijbehorende machtigingen, worden weergegeven op de blade Access .

Notitie

Als u van plan bent om uw Microsoft Entra-toepassing te beperken tot een specifieke map, moet u diezelfde Microsoft Entra toepassing ook de machtiging Uitvoeren geven voor de hoofdmap om toegang tot het maken van bestanden via de .NET SDK in te schakelen.

Notitie

Als u de SDK's wilt gebruiken om een Data Lake Storage Gen1-account te maken, moet u de Microsoft Entra webtoepassing toewijzen als een rol aan de resourcegroep waarin u het Data Lake Storage Gen1-account maakt.

Stap 4: het OAuth 2.0-tokeneindpunt ophalen (alleen voor Java-toepassingen)

Meld u aan bij de Azure Portal en klik in het linkerdeelvenster op Active Directory.

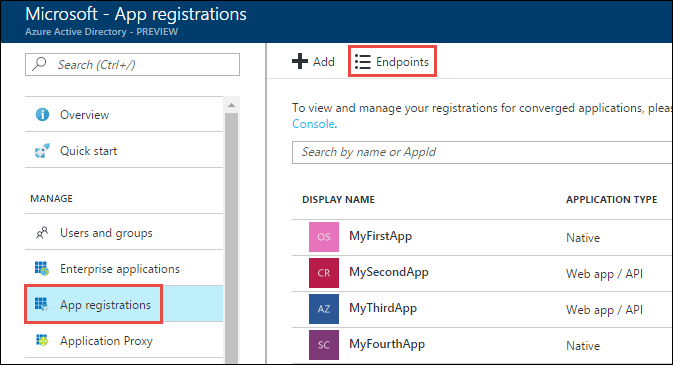

Klik in het linkerdeelvenster op App-registraties.

Klik boven aan de blade App-registraties op Eindpunten.

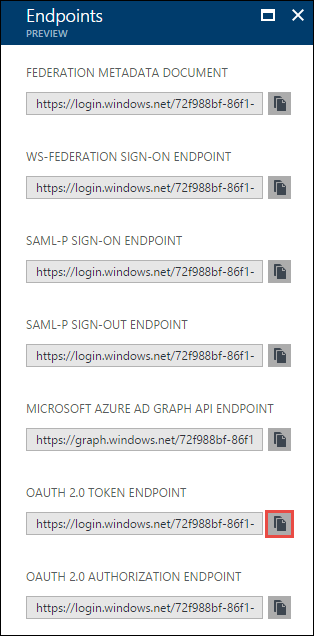

Kopieer het OAuth 2.0-tokeneindpunt in de lijst met eindpunten.

Volgende stappen

In dit artikel hebt u een Microsoft Entra webtoepassing gemaakt en de informatie verzameld die u nodig hebt in uw clienttoepassingen die u maakt met behulp van .NET SDK, Java, Python, REST API, enzovoort. U kunt nu doorgaan met de volgende artikelen waarin wordt beschreven hoe u de systeemeigen Microsoft Entra toepassing gebruikt om eerst te verifiëren met Data Lake Storage Gen1 en vervolgens andere bewerkingen uit te voeren in de store.

- Service-naar-serviceverificatie met Data Lake Storage Gen1 met behulp van Java

- Service-naar-serviceverificatie met Data Lake Storage Gen1 met behulp van .NET SDK

- Service-naar-serviceverificatie met Data Lake Storage Gen1 met behulp van Python

- Service-naar-serviceverificatie met Data Lake Storage Gen1 met behulp van REST API