Eindgebruikersverificatie met Azure Data Lake Storage Gen1 met behulp van Microsoft Entra ID

Azure Data Lake Storage Gen1 gebruikt Microsoft Entra ID voor verificatie. Voordat u een toepassing maakt die werkt met Data Lake Storage Gen1 of Azure Data Lake Analytics, moet u beslissen hoe u uw toepassing verifieert met Microsoft Entra ID. De twee belangrijkste beschikbare opties zijn:

- Verificatie van eindgebruikers (dit artikel)

- Service-naar-service-verificatie (kies deze optie in de bovenstaande vervolgkeuzelijst)

Beide opties hebben tot gevolg dat uw toepassing een OAuth 2.0-token krijgt, dat wordt gekoppeld aan elke aanvraag die wordt ingediend bij Data Lake Storage Gen1 of Azure Data Lake Analytics.

In dit artikel wordt beschreven hoe u een Microsoft Entra systeemeigen toepassing maakt voor verificatie van eindgebruikers. Zie Service-naar-service-verificatie met Data Lake Storage Gen1 met behulp van Microsoft Entra ID voor instructies over Microsoft Entra toepassingsconfiguratie voor service-naar-serviceverificatie.

Vereisten

Een Azure-abonnement. Zie Gratis proefversie van Azure ophalen.

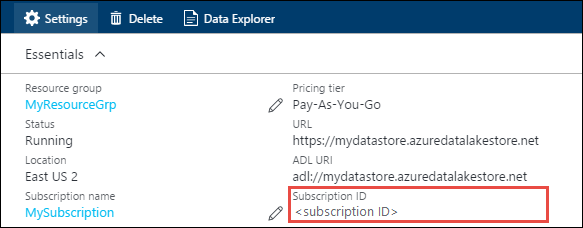

Uw abonnements-id. U kunt deze ophalen uit de Azure Portal. Deze is bijvoorbeeld beschikbaar op de blade Data Lake Storage Gen1-account.

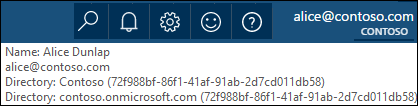

De domeinnaam van uw Microsoft Entra. U kunt deze ophalen door de muisaanwijzer in de rechterbovenhoek van de Azure Portal te bewegen. In de onderstaande schermopname wordt de domeinnaam contoso.onmicrosoft.com en is de GUID tussen haakjes de tenant-id.

Uw Azure-tenant-id. Zie De tenant-id ophalen voor instructies over het ophalen van de tenant-id.

Verificatie van de eindgebruiker

Dit verificatiemechanisme is de aanbevolen methode als u wilt dat een eindgebruiker zich via Microsoft Entra ID aanmeldt bij uw toepassing. Uw toepassing heeft vervolgens toegang tot Azure-resources met hetzelfde toegangsniveau als de eindgebruiker die zich heeft aangemeld. Uw eindgebruiker moet regelmatig zijn referenties opgeven om ervoor te zorgen dat uw toepassing toegang behoudt.

Het resultaat van het aanmelden van de eindgebruiker is dat uw toepassing een toegangstoken en een vernieuwingstoken krijgt. Het toegangstoken wordt gekoppeld aan elke aanvraag die wordt gedaan aan Data Lake Storage Gen1 of Data Lake Analytics en is standaard één uur geldig. Het vernieuwingstoken kan worden gebruikt om een nieuw toegangstoken te verkrijgen en is standaard maximaal twee weken geldig. U kunt twee verschillende methoden gebruiken voor het aanmelden van eindgebruikers.

De OAuth 2.0-pop-up gebruiken

Uw toepassing kan een OAuth 2.0-autorisatiepop-up activeren, waarin de eindgebruiker zijn referenties kan invoeren. Deze pop-up werkt ook met het Microsoft Entra proces voor tweeledige verificatie (2FA), indien nodig.

Notitie

Deze methode wordt nog niet ondersteund in de Azure AD Authentication Library (ADAL) voor Python of Java.

Gebruikersreferenties rechtstreeks doorgeven

Uw toepassing kan gebruikersreferenties rechtstreeks opgeven voor Microsoft Entra ID. Deze methode werkt alleen met organisatie-id-gebruikersaccounts; het is niet compatibel met persoonlijke gebruikersaccounts/live-id's, met inbegrip van de accounts die eindigen op @outlook.com of @live.com. Bovendien is deze methode niet compatibel met gebruikersaccounts waarvoor Microsoft Entra tweeledige verificatie (2FA) is vereist.

Wat heb ik nodig voor deze aanpak?

- Microsoft Entra domeinnaam. Deze vereiste wordt al vermeld in de vereisten van dit artikel.

- Microsoft Entra tenant-id. Deze vereiste wordt al vermeld in de vereisten van dit artikel.

- Microsoft Entra ID systeemeigen toepassing

- Toepassings-id voor de systeemeigen Microsoft Entra-toepassing

- Omleidings-URI voor de systeemeigen Microsoft Entra-toepassing

- Gedelegeerde machtigingen instellen

Stap 1: een systeemeigen Active Directory-toepassing maken

Maak en configureer een Microsoft Entra systeemeigen toepassing voor verificatie van eindgebruikers met Data Lake Storage Gen1 met behulp van Microsoft Entra ID. Zie Een Microsoft Entra-toepassing maken voor instructies.

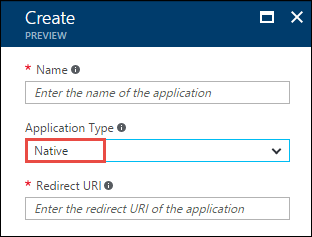

Zorg er tijdens het volgen van de instructies in de koppeling voor dat u Systeemeigen selecteert als toepassingstype, zoals wordt weergegeven in de volgende schermafbeelding:

Stap 2: toepassings-id en omleidings-URI ophalen

Zie De toepassings-id ophalen om de toepassings-id op te halen.

Voer de volgende stappen uit om de omleidings-URI op te halen.

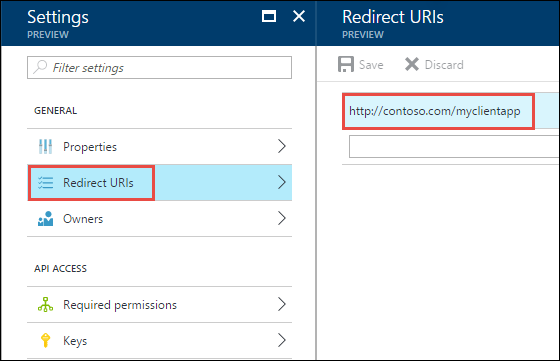

Selecteer in de Azure Portal Microsoft Entra ID, selecteer App-registraties en zoek en selecteer vervolgens de Microsoft Entra systeemeigen toepassing die u hebt gemaakt.

Selecteer op de blade Instellingen voor de toepassing de optie Omleidings-URI's.

Kopieer de weergegeven waarde.

Stap 3: Machtigingen instellen

Selecteer in de Azure Portal Microsoft Entra ID, selecteer App-registraties en zoek en selecteer vervolgens de Microsoft Entra systeemeigen toepassing die u hebt gemaakt.

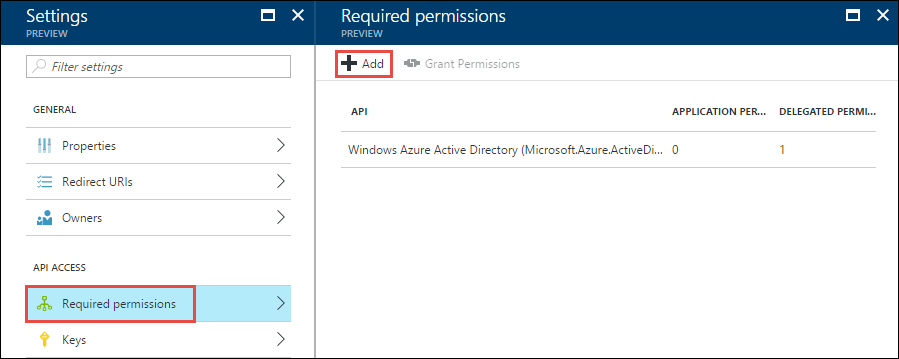

Selecteer op de blade Instellingen voor de toepassing de optie Vereiste machtigingen en selecteer vervolgens Toevoegen.

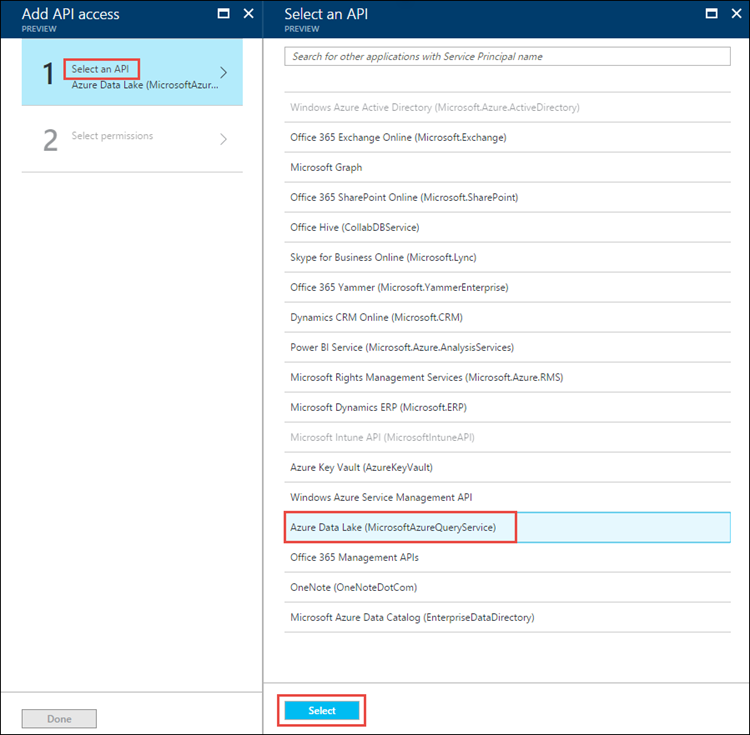

Selecteer op de blade API-toegang toevoegende optie Een API selecteren, selecteer Azure Data Lake en selecteer vervolgens Selecteren.

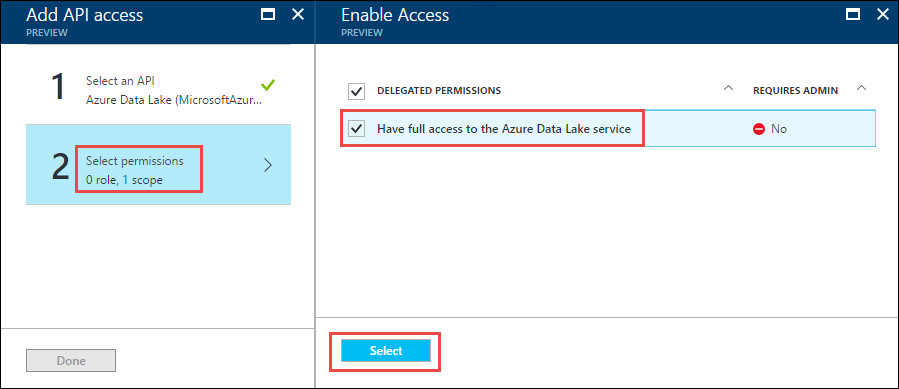

Selecteer op de blade API-toegang toevoegen de optie Machtigingen selecteren, schakel het selectievakje in om volledige toegang tot Data Lake Store te geven en selecteer vervolgens Selecteren.

Selecteer Gereed.

Herhaal de laatste twee stappen om ook machtigingen te verlenen voor de Windows Azure Service Management-API .

Volgende stappen

In dit artikel hebt u een Microsoft Entra systeemeigen toepassing gemaakt en de informatie verzameld die u nodig hebt in uw clienttoepassingen die u hebt gemaakt met behulp van .NET SDK, Java SDK, REST API, enzovoort. U kunt nu doorgaan met de volgende artikelen over het gebruik van de Microsoft Entra webtoepassing om eerst te verifiëren met Data Lake Storage Gen1 en vervolgens andere bewerkingen uit te voeren in de store.

- Verificatie van eindgebruikers met Data Lake Storage Gen1 met behulp van Java SDK

- Verificatie van eindgebruikers met Data Lake Storage Gen1 met behulp van .NET SDK

- Verificatie van eindgebruikers met Data Lake Storage Gen1 met behulp van Python

- Verificatie van eindgebruikers met Data Lake Storage Gen1 met behulp van REST API