Stap 1: SaaS-apps toevoegen aan Microsoft Entra-id en aan het bereik van beleidsregels

Microsoft Entra ID is de cloudservice voor identiteits- en toegangsbeheer van Microsoft. Microsoft Entra ID biedt veilige verificatie- en autorisatieoplossingen, zodat klanten, partners en werknemers toegang hebben tot de toepassingen die ze nodig hebben. Microsoft Entra ID, voorwaardelijke toegang, meervoudige verificatie, eenmalige aanmelding (SSO) en automatische inrichting van gebruikers maken identiteits- en toegangsbeheer eenvoudig en veilig.

Integreer uw SaaS-apps in Microsoft Entra ID, zodat u de toegang voor deze apps kunt bewaken en configureren. Microsoft Entra ID heeft een toepassingsgalerie, een verzameling SaaS-apps die vooraf zijn geïntegreerd met Microsoft Entra-id. U kunt ook uw eigen aangepaste apps toevoegen. Zie vijf stappen voor het integreren van al uw apps met Microsoft Entra ID voor meer informatie.

Nadat u apps hebt toegevoegd aan Microsoft Entra ID, kunt u configureren hoe apps worden geopend en onderhevig aan specifieke voorwaarden door ze op te slaan in het bereik van uw Zero Trust-identiteit en apparaattoegangsbeleid.

Als u al Microsoft Defender voor Cloud Apps hebt geïmplementeerd, kunt u SaaS-apps detecteren die in uw organisatie worden gebruikt. Zie stap 2 van deze oplossing voor meer informatie en ontdek en beheer schaduw-IT in uw netwerk.

Apps toevoegen in Microsoft Entra-id

Door apps toe te voegen in Microsoft Entra ID kunt u gebruikmaken van de services die het biedt, waaronder:

- Verificatie en autorisatie van toepassingen.

- Gebruikersverificatie en autorisatie.

- Eenmalige aanmelding met federatie of wachtwoorden.

- Gebruikersinrichting en synchronisatie.

- Op rollen gebaseerd toegangsbeheer dat gebruikmaakt van Microsoft Entra om toepassingsrollen te definiëren en autorisatiecontroles op basis van rollen uit te voeren in een toepassing.

- OAuth-autorisatieservices, die worden gebruikt door Microsoft 365 en andere Microsoft-toepassingen om toegang tot API's en resources te autoriseren.

- Toepassing publiceren en proxy voor het publiceren van een toepassing van uw privénetwerk naar internet.

- Kenmerken van mapschema-extensie voor het opslaan van extra gegevens in Microsoft Entra-id.

Er zijn verschillende manieren waarop u apps kunt toevoegen in Microsoft Entra ID. De eenvoudigste manier om apps te beheren, is door de toepassingsgalerie te gebruiken. U hebt ook de mogelijkheid om aangepaste apps toe te voegen. In deze sectie wordt u op beide manieren begeleid.

Apps toevoegen vanuit de toepassingsgalerie

Microsoft Entra ID heeft een toepassingsgalerie die een verzameling SaaS-apps bevat die vooraf zijn geïntegreerd met Microsoft Entra-id. Meld u aan bij het Microsoft Entra-beheercentrum en kies de toepassingen van specifieke cloudplatforms, aanbevolen toepassingen of zoek naar de toepassing die u wilt gebruiken.

Zie Een bedrijfstoepassing en overzicht van de Microsoft Entra-toepassingsgalerie toevoegen voor meer informatie.

Aangepaste apps toevoegen in de galerie met Microsoft Entra-apps

U kunt uw eigen aangepaste cloud-apps ontwikkelen en registreren in Microsoft Entra ID. Als u ze registreert bij Microsoft Entra ID, kunt u gebruikmaken van de beveiligingsfuncties van uw Microsoft 365-tenant. In het Microsoft Entra-beheercentrum kunt u uw toepassing registreren in App-registraties of u kunt deze registreren met behulp van de koppeling Uw eigen toepassing maken bij het toevoegen van een nieuwe toepassing in Bedrijfstoepassingen.

Zie Wat is toepassingsbeheer in Microsoft Entra ID? en Aanvraag voor het publiceren van uw toepassing in de Microsoft Entra-toepassingsgalerie voor meer informatie.

Apps toevoegen aan het bereik van uw Zero Trust-identiteit en apparaattoegangsbeleid

Met beleid voor voorwaardelijke toegang kunt u besturingselementen toewijzen aan specifieke toepassingen, acties of verificatiecontext. U kunt voorwaarden definiëren, zoals welk apparaattype toegang heeft tot een resource, gebruikersrisiconiveaus, vertrouwde locaties en andere voorwaarden, zoals sterke verificatie. Meervoudige verificatie (MFA) helpt bijvoorbeeld de toegang tot gegevens en toepassingen te beveiligen met extra beveiliging door een tweede vorm van verificatie te vereisen.

Nadat u apps hebt toegevoegd in Microsoft Entra ID, moet u deze toevoegen aan het bereik van uw Zero Trust-identiteit en apparaattoegangsbeleid.

Algemene beleidsregels bijwerken

In het volgende diagram ziet u het Zero Trust-beleid voor identiteiten en apparaattoegang voor SaaS- en PaaS-apps, waarin de set algemene beleidsregels voor voorwaardelijke toegang worden gemarkeerd waarvan de bereiken moeten worden gewijzigd om uw SaaS-apps op te nemen.

Zorg ervoor dat uw apps en hun afhankelijke services zijn opgenomen in de toewijzing van cloud-apps om elk beleid bij te werken.

Deze tabel bevat de beleidsregels die moeten worden gecontroleerd met koppelingen naar elk beleid in de set algemene beleidsregels voor identiteiten en apparaattoegang.

| Beveiligingsniveau | Beleidsregels | Beschrijving |

|---|---|---|

| Uitgangspunt | MFA vereisen wanneer het aanmeldingsrisico gemiddeld of hoog is | Zorg ervoor dat uw cloud-apps en afhankelijke services zijn opgenomen in de lijst met apps. |

| Clients blokkeren die geen ondersteuning bieden voor moderne verificatie | Neem uw apps en afhankelijke services op in de toewijzing van cloud-apps. | |

| Gebruikers met een hoog risico moeten het wachtwoord wijzigen | Dwingt app-gebruikers hun wachtwoord te wijzigen wanneer ze zich aanmelden als er activiteit met een hoog risico wordt gedetecteerd voor hun account. | |

| Beleid voor app-gegevensbeveiliging toepassen | Zorg ervoor dat uw cloud-apps en afhankelijke services zijn opgenomen in de lijst met apps. Werk het beleid voor elk platform (iOS, Android, Windows) bij. | |

| Enterprise | MFA vereisen wanneer het aanmeldingsrisico laag, gemiddeld of hoog is | Zorg ervoor dat uw cloud-apps en afhankelijke services zijn opgenomen in de lijst met apps. |

| Compatibele pc's en mobiele apparaten vereisen | Zorg ervoor dat uw cloud-apps en afhankelijke services zijn opgenomen in de lijst met apps. | |

| Gespecialiseerde beveiliging | MFA altijd vereisen | Ongeacht de gebruikersidentiteit gebruikt uw organisatie MFA. |

Zie Aanbevolen Microsoft Defender voor Cloud Apps-beleid voor SaaS-apps voor meer informatie.

Volgende stap

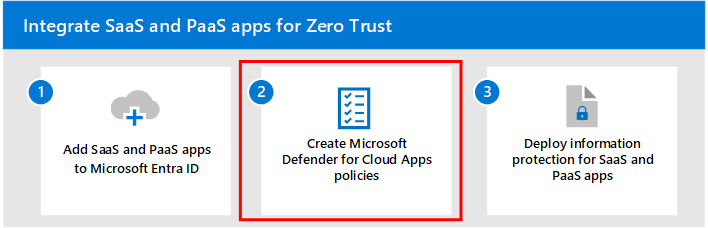

Ga verder met stap 2 om Defender voor Cloud Apps-beleid te maken.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor