Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Wanneer IT-beheerders wordt gevraagd hoeveel cloud-apps hun werknemers denken te gebruiken, zeggen ze gemiddeld 30 of 40, terwijl in werkelijkheid het gemiddelde meer dan 1000 afzonderlijke apps is die door werknemers in uw organisatie worden gebruikt. Schaduw-IT helpt u te weten en te identificeren welke apps worden gebruikt en wat uw risiconiveau is. 80% van de werknemers gebruikt niet-goedgekeurde apps die niemand heeft beoordeeld en die mogelijk niet compatibel zijn met uw beveiligings- en nalevingsbeleid. En omdat uw werknemers toegang hebben tot uw resources en apps van buiten uw bedrijfsnetwerk, is het niet langer voldoende om regels en beleidsregels op uw firewalls te hebben.

In deze zelfstudie leert u hoe u clouddetectie gebruikt om te ontdekken welke apps worden gebruikt, het risico van deze apps te verkennen, beleidsregels te configureren om nieuwe riskante apps te identificeren die worden gebruikt, en om de goedkeuring van deze apps ongedaan te maken om ze systeemeigen te blokkeren met behulp van uw proxy of firewallapparaat

Tip

Standaard kunnen Defender for Cloud Apps geen apps detecteren die zich niet in de catalogus bevinden.

Als u Defender for Cloud Apps gegevens wilt bekijken voor een app die momenteel niet in de catalogus staat, raden we u aan onze roadmap te controleren of een aangepaste app te maken.

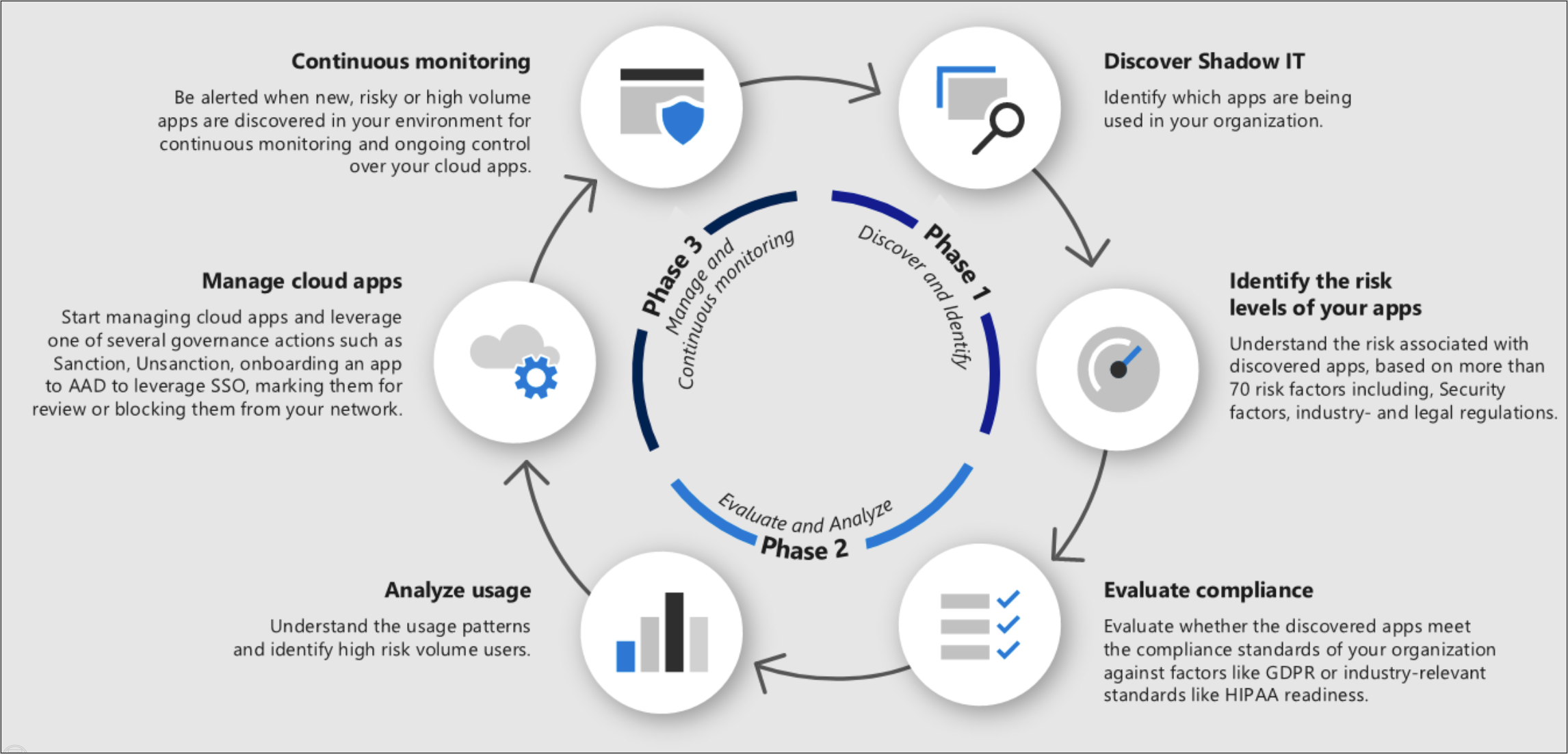

Schaduw-IT in uw netwerk detecteren en beheren

Gebruik dit proces om Schaduw-IT-clouddetectie in uw organisatie uit te rollen.

Fase 1: Shadow IT detecteren en identificeren

Ontdek Shadow IT: Identificeer de beveiligingspostuur van uw organisatie door clouddetectie in uw organisatie uit te voeren om te zien wat er daadwerkelijk gebeurt in uw netwerk. Zie Clouddetectie instellen voor meer informatie. U kunt dit doen met behulp van een van de volgende methoden:

Ga snel aan de slag met clouddetectie door te integreren met Microsoft Defender voor Eindpunt. Met deze systeemeigen integratie kunt u direct beginnen met het verzamelen van gegevens over cloudverkeer in uw Windows 10 en Windows 11 apparaten, in en buiten uw netwerk.

Voor dekking op alle apparaten die zijn verbonden met uw netwerk, is het belangrijk dat u de Defender for Cloud Apps-logboekverzamelaar op uw firewalls en andere proxy's implementeert om gegevens van uw eindpunten te verzamelen en deze voor analyse naar Defender for Cloud Apps te verzenden.

Integreer Defender for Cloud Apps met uw proxy. Defender for Cloud Apps kan systeemeigen worden geïntegreerd met sommige proxy's van derden, waaronder Zscaler.

Omdat beleidsregels verschillen in gebruikersgroepen, regio's en bedrijfsgroepen, kunt u een speciaal schaduw-IT-rapport maken voor elk van deze eenheden. Zie Aangepaste doorlopende rapporten maken voor meer informatie.

Nu clouddetectie wordt uitgevoerd op uw netwerk, bekijkt u de doorlopende rapporten die worden gegenereerd en bekijkt u het dashboard voor clouddetectie om een volledig beeld te krijgen van welke apps in uw organisatie worden gebruikt. Het is een goed idee om ze per categorie te bekijken, omdat u vaak zult zien dat niet-goedgekeurde apps worden gebruikt voor legitieme werkgerelateerde doeleinden die niet zijn aangepakt door een goedgekeurde app.

De risiconiveaus van uw apps identificeren: gebruik de catalogus Defender for Cloud Apps om dieper in te gaan op de risico's die betrokken zijn bij elke gedetecteerde app. De catalogus met defender voor cloud-apps bevat meer dan 31.000 apps die worden beoordeeld met behulp van meer dan 90 risicofactoren. De risicofactoren beginnen met algemene informatie over de app (waar is het hoofdkantoor van de app, wie de uitgever is) en via beveiligingsmaatregelen en -controles (ondersteuning voor versleuteling in rust, biedt een auditlogboek van gebruikersactiviteit). Zie Werken met risicoscore voor meer informatie.

Selecteer in de Microsoft Defender Portal onder Cloud Appsde optie Cloud Discovery. Ga vervolgens naar het tabblad Gedetecteerde apps . Filter de lijst met apps die in uw organisatie zijn gedetecteerd op de risicofactoren waarover u zich zorgen maakt. U kunt bijvoorbeeld Geavanceerde filters gebruiken om alle apps te vinden met een risicoscore lager dan 8.

U kunt inzoomen op de app om meer inzicht te krijgen in de naleving ervan door de naam van de app te selecteren en vervolgens het tabblad Info te selecteren voor meer informatie over de beveiligingsrisicofactoren van de app.

Fase 2: Evalueren en analyseren

Naleving evalueren: controleer of de apps zijn gecertificeerd als compatibel met de standaarden van uw organisatie, zoals HIPAA of SOC2.

Selecteer in de Microsoft Defender Portal onder Cloud Appsde optie Cloud Discovery. Ga vervolgens naar het tabblad Gedetecteerde apps . Filter de lijst met apps die in uw organisatie zijn gedetecteerd op basis van de nalevingsrisicofactoren waarover u zich zorgen maakt. Gebruik bijvoorbeeld de voorgestelde query om niet-compatibele apps te filteren.

U kunt inzoomen op de app om meer inzicht te krijgen in de naleving ervan door de naam van de app te selecteren en vervolgens het tabblad Info te selecteren om details te bekijken over de nalevingsrisicofactoren van de app.

Gebruik analyseren: nu u weet of u de app in uw organisatie wilt gebruiken, wilt u onderzoeken hoe en wie de app gebruikt. Als het in uw organisatie slechts op een beperkte manier wordt gebruikt, is het misschien goed, maar misschien wilt u een melding ontvangen als het gebruik toeneemt, zodat u kunt beslissen of u de app wilt blokkeren.

Selecteer in de Microsoft Defender Portal onder Cloud Appsde optie Cloud Discovery. Ga vervolgens naar het tabblad Gedetecteerde apps en zoom in door de specifieke app te selecteren die u wilt onderzoeken. Op het tabblad Gebruik ziet u hoeveel actieve gebruikers de app gebruiken en hoeveel verkeer deze genereert. Dit kan u al een goed beeld geven van wat er met de app gebeurt. Als u vervolgens wilt zien wie de app gebruikt, kunt u verder inzoomen door Totaal actieve gebruikers te selecteren. Deze belangrijke stap kan u relevante informatie geven. Als u bijvoorbeeld ontdekt dat alle gebruikers van een specifieke app afkomstig zijn van de marketingafdeling, is het mogelijk dat er een zakelijke behoefte is aan deze app en als deze riskant is, moet u met hen praten over een alternatief voordat u deze blokkeert.

Duik nog dieper bij het onderzoeken van het gebruik van gedetecteerde apps. Bekijk subdomeinen en resources voor meer informatie over specifieke activiteiten, gegevenstoegang en resourcegebruik in uw cloudservices. Zie Uitgebreide informatie over gedetecteerde apps en Resources en aangepaste apps ontdekken voor meer informatie.

Alternatieve apps identificeren: gebruik de catalogus met cloud-apps om veiligere apps te identificeren die vergelijkbare zakelijke functionaliteit hebben als de gedetecteerde riskante apps, maar wel voldoen aan het beleid van uw organisatie. U kunt dit doen met behulp van de geavanceerde filters om apps in dezelfde categorie te vinden die voldoen aan uw verschillende beveiligingsbesturingselementen.

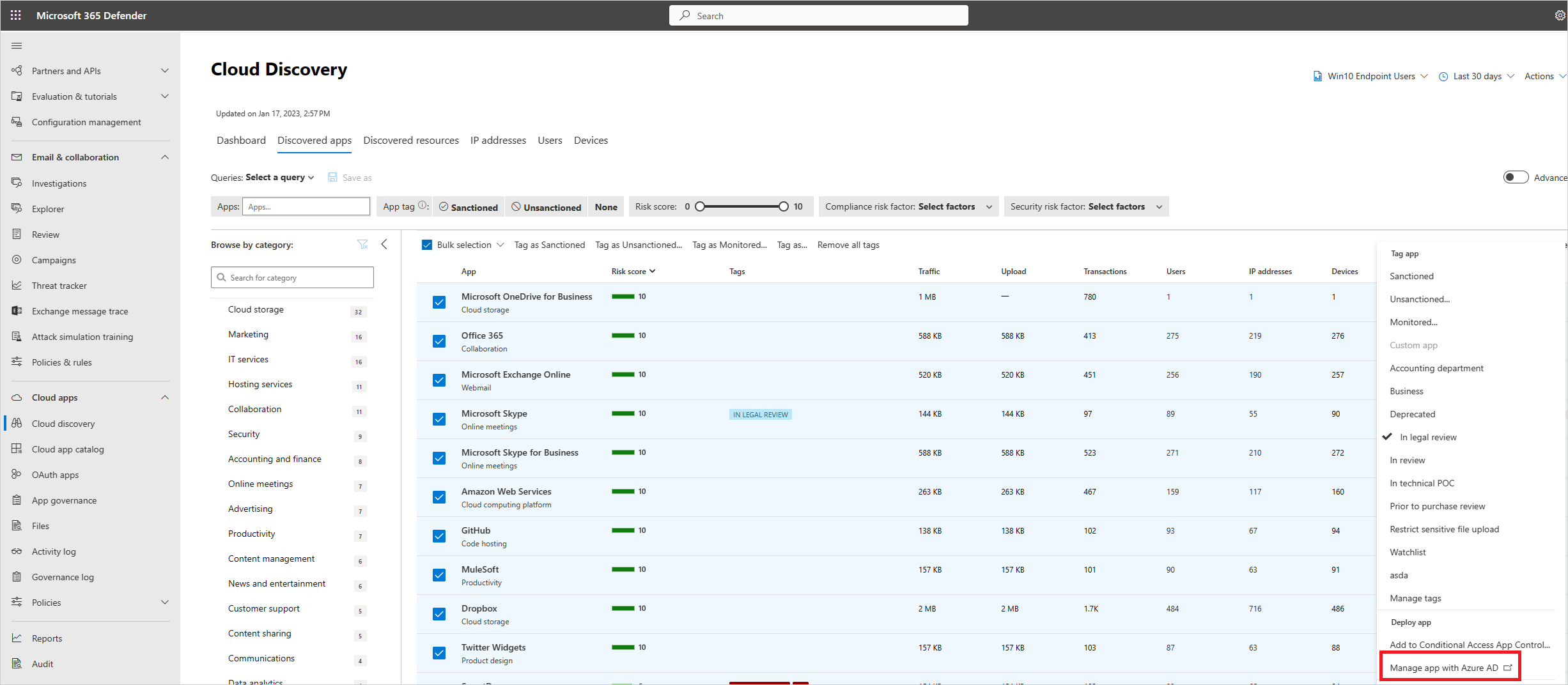

Fase 3: Uw apps beheren

Cloud-apps beheren: Defender for Cloud Apps helpt u bij het proces voor het beheren van app-gebruik in uw organisatie. Nadat u de verschillende patronen en gedragingen hebt geïdentificeerd die in uw organisatie worden gebruikt, kunt u nieuwe aangepaste app-tags maken om elke app te classificeren op basis van de bedrijfsstatus of reden. Deze tags kunnen vervolgens worden gebruikt voor specifieke bewakingsdoeleinden, bijvoorbeeld het identificeren van veel verkeer dat naar apps gaat die zijn getagd als riskante cloudopslag-apps. App-tags kunnen worden beheerd onder Instellingen>Cloud Apps>Cloud Discovery>App-tags. Deze tags kunnen later worden gebruikt voor het filteren op de detectiepagina's in de cloud en het maken van beleidsregels.

Gedetecteerde apps beheren met Microsoft Entra Galerie: Defender for Cloud Apps maakt ook gebruik van de systeemeigen integratie met Microsoft Entra-id, zodat u uw gedetecteerde apps in Microsoft Entra Gallery kunt beheren. Voor apps die al in de galerie Microsoft Entra worden weergegeven, kunt u eenmalige aanmelding toepassen en de app beheren met Microsoft Entra-id. Kies hiervoor in de rij waar de relevante app wordt weergegeven de drie puntjes aan het einde van de rij en kies vervolgens App beheren met Microsoft Entra-id.

Continue bewaking: nu u de apps grondig hebt onderzocht, wilt u mogelijk beleid instellen waarmee de apps worden bewaakt en waar nodig controle wordt geboden.

Nu is het tijd om beleid te maken, zodat u automatisch een melding kunt ontvangen wanneer er iets gebeurt waar u zich zorgen over maakt. U kunt bijvoorbeeld een beleid voor app-detectie maken dat u laat weten wanneer er een piek is in downloads of verkeer van een app waarover u zich zorgen maakt. Hiervoor moet u afwijkend gedrag inschakelen in beleid voor gedetecteerde gebruikers, nalevingscontrole van cloudopslag-apps en Nieuwe riskante app. U moet ook instellen dat het beleid u per e-mail op de hoogte stelt. Zie naslaginformatie over beleidssjablonen, meer informatie over clouddetectiebeleid en App-detectiebeleid configureren voor meer informatie.

Bekijk de pagina waarschuwingen en gebruik het filter Beleidstype om waarschuwingen voor app-detectie te bekijken. Voor apps die zijn gekoppeld aan uw app-detectiebeleid, is het raadzaam om een geavanceerd onderzoek uit te voeren om meer te weten te komen over de zakelijke reden voor het gebruik van de app, bijvoorbeeld door contact op te vragen met de gebruikers van de app. Herhaal vervolgens de stappen in fase 2 om het risico van de app te evalueren. Bepaal vervolgens de volgende stappen voor de toepassing, of u het gebruik ervan in de toekomst goedkeurt of wilt blokkeren wanneer een gebruiker de toepassing de volgende keer opent. In dat geval moet u deze labelen als niet-goedgekeurd, zodat deze kan worden geblokkeerd met behulp van uw firewall, proxy of beveiligde webgateway. Zie Integreren met Microsoft Defender voor Eindpunt, Integreren met Zscaler, Integreren met iboss en Apps blokkeren door een blokscript te exporteren voor meer informatie.

Fase 4: Geavanceerde schaduw-IT-detectierapportage

Naast de rapportageopties die beschikbaar zijn in Defender for Cloud Apps, kunt u clouddetectielogboeken integreren in Microsoft Sentinel voor verder onderzoek en analyse. Zodra de gegevens zich in Microsoft Sentinel bevinden, kunt u deze bekijken in dashboards, query's uitvoeren met de Kusto-querytaal, query's exporteren naar Microsoft Power BI, integreren met andere bronnen en aangepaste waarschuwingen maken. Zie Microsoft Sentinel-integratie voor meer informatie.

Fase 5: Goedgekeurde apps beheren

Als u app-beheer via API's wilt inschakelen, verbindt u apps via DE API voor continue bewaking.

Apps beveiligen met app-beheer voor voorwaardelijke toegang.

De aard van cloud-apps betekent dat ze dagelijks worden bijgewerkt en dat er steeds nieuwe apps worden weergegeven. Daarom gebruiken werknemers voortdurend nieuwe apps en is het belangrijk om uw beleid bij te houden en te controleren en bij te werken, te controleren welke apps uw gebruikers gebruiken, evenals hun gebruiks- en gedragspatronen. U kunt altijd naar het clouddetectiedashboard gaan om te zien welke nieuwe apps worden gebruikt en de instructies in dit artikel opnieuw volgen om ervoor te zorgen dat uw organisatie en uw gegevens zijn beveiligd.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.