Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Toepassingsbeheer in Microsoft Entra ID is het proces voor het maken, configureren, beheren en bewaken van toepassingen in de cloud. Wanneer een toepassing is geregistreerd in een Microsoft Entra-tenant, hebben gebruikers die er al aan zijn toegewezen, er veilig toegang toe. Veel soorten toepassingen kunnen worden geregistreerd in Microsoft Entra ID. Zie Toepassingstypen voor het Microsoft Identity Platform voor meer informatie.

In dit artikel leert u de volgende belangrijke aspecten van het beheren van de levenscyclus van een toepassing:

- Ontwikkelen, toevoegen of verbinden : u neemt verschillende paden, afhankelijk van of u uw eigen toepassing ontwikkelt, een vooraf geïntegreerde toepassing gebruikt of verbinding maakt met een on-premises toepassing.

- Toegang beheren : Toegang kan worden beheerd met behulp van eenmalige aanmelding (SSO), het toewijzen van resources, het definiëren van de manier waarop toegang wordt verleend en toestemming wordt gegeven en het gebruik van geautomatiseerde inrichting.

- Eigenschappen configureren: configureer de vereisten voor het aanmelden bij de toepassing en hoe de toepassing wordt weergegeven in gebruikersportals.

- Beveilig de toepassing : beheer de configuratie van machtigingen, meervoudige verificatie, voorwaardelijke toegang, tokens en certificaten.

- Beheren en bewaken : interactie en controleactiviteiten beheren met rechtenbeheer en rapportage- en bewakingsbronnen.

- Opschonen – Wanneer uw applicatie niet meer nodig is, schoont u uw tenant op door de toegang daartoe te verwijderen en deze te verwijderen.

Ontwikkelen, toevoegen of verbinden

Er zijn verschillende manieren waarop u toepassingen in Microsoft Entra ID kunt beheren. De eenvoudigste manier om een toepassing te beheren, is door een vooraf geïntegreerde toepassing te gebruiken vanuit de Microsoft Entra-galerie. Het ontwikkelen van uw eigen toepassing en het registreren ervan in Microsoft Entra ID is een optie of u kunt een on-premises toepassing blijven gebruiken.

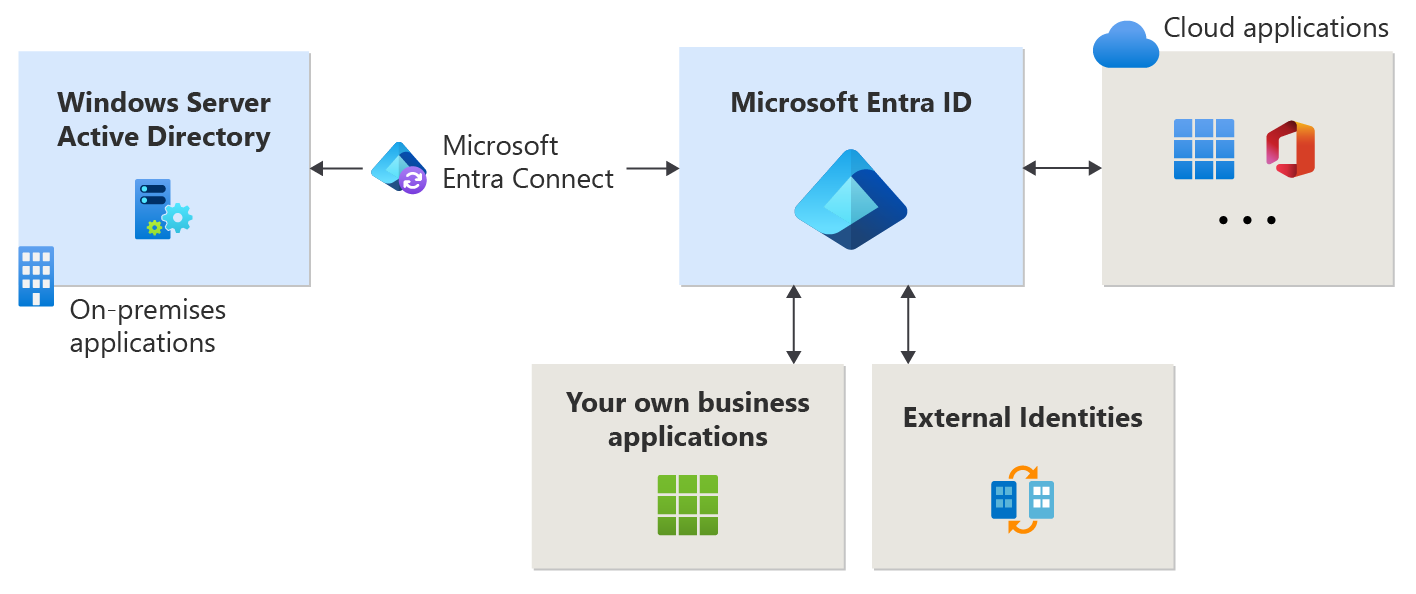

In de volgende afbeelding ziet u hoe deze toepassingen communiceren met Microsoft Entra ID.

Vooraf geïntegreerde toepassingen

Veel toepassingen zijn al vooraf geïntegreerd (weergegeven als cloudtoepassingen in de vorige afbeelding in dit artikel) en kunnen met minimale inspanning worden ingesteld. Elke toepassing in de Microsoft Entra-galerie bevat een artikel waarin u de stappen ziet die nodig zijn om de toepassing te configureren. Zie Quickstart: Een bedrijfstoepassing toevoegen voor een eenvoudig voorbeeld van hoe een toepassing kan worden toegevoegd aan uw Microsoft Entra-tenant vanuit de galerie.

Uw eigen toepassingen

Als u uw eigen zakelijke toepassing ontwikkelt, kunt u deze registreren bij Microsoft Entra ID om te profiteren van de beveiligingsfuncties die de tenant biedt. U kunt uw toepassing registreren in App-registraties of u kunt deze registreren met behulp van de koppeling Uw eigen toepassing maken bij het toevoegen van een nieuwe toepassing in Bedrijfstoepassingen. Overweeg hoe verificatie wordt geïmplementeerd in uw toepassing voor integratie met Microsoft Entra-id.

Als u uw toepassing beschikbaar wilt maken via de galerie, kunt u een aanvraag indienen om deze beschikbaar te maken.

On-premises toepassingen

Als u een on-premises toepassing wilt blijven gebruiken, maar wilt profiteren van wat Microsoft Entra ID biedt, verbindt u deze met Microsoft Entra-id met behulp van de Microsoft Entra-toepassingsproxy. Toepassingsproxy kan worden geïmplementeerd wanneer u on-premises toepassingen extern wilt publiceren. Externe gebruikers die toegang nodig hebben tot interne toepassingen, hebben vervolgens op een veilige manier toegang tot deze toepassingen.

Toegang beheren

Als u de toegang voor een toepassing wilt beheren, wilt u de volgende vragen beantwoorden:

- Hoe wordt toegang verleend en toestemming gegeven voor de toepassing?

- Biedt de toepassing ondersteuning voor SSO (eenmalige aanmelding)?

- Welke gebruikers, groepen en eigenaren moeten worden toegewezen aan de toepassing?

- Zijn er andere id-providers die ondersteuning bieden voor de toepassing?

- Is het handig om het inrichten van gebruikersidentiteiten en -rollen te automatiseren?

Toegang en toestemming

U kunt instellingen voor gebruikerstoestemming beheren om te kiezen of gebruikers een toepassing of service toegang kunnen geven tot gebruikersprofielen en organisatiegegevens. Wanneer toepassingen toegang krijgen, kunnen gebruikers zich aanmelden bij toepassingen die zijn geïntegreerd met Microsoft Entra ID en heeft de toepassing toegang tot de gegevens van uw organisatie om uitgebreide gegevensgestuurde ervaringen te bieden.

In situaties waarin gebruikers geen toestemming kunnen geven voor de machtigingen die een toepassing aanvraagt, kunt u overwegen de werkstroom voor beheerderstoestemming te configureren. Met de werkstroom kunnen gebruikers een reden opgeven en een beheerder vragen om de beoordeling en goedkeuring van een toepassing. Zie Werkstroom voor beheerderstoestemming configureren in uw Microsoft Entra-tenant voor meer informatie over het configureren van de werkstroom voor beheerderstoestemming.

Als beheerder kunt u tenantbrede beheerderstoestemming verlenen aan een toepassing. Beheerderstoestemming voor de hele tenant is nodig wanneer een toepassing machtigingen vereist die gewone gebruikers niet mogen verlenen. Door beheerderstoestemming voor de hele tenant te verlenen, kunnen organisaties ook hun eigen beoordelingsprocessen implementeren. Controleer altijd zorgvuldig de machtigingen die de toepassing aanvraagt voordat u toestemming verleent. Wanneer aan een toepassing beheerderstoestemming voor de hele tenant wordt verleend, kunnen alle gebruikers zich aanmelden bij de toepassing, tenzij u deze configureert om gebruikerstoewijzing te vereisen.

Eenmalige aanmelding

Overweeg SSO in uw toepassing in te voeren. U kunt de meeste toepassingen handmatig configureren voor SSO. De populairste opties in Microsoft Entra ID zijn eenmalige aanmelding op basis van SAML en OpenID Connect. Voordat u begint, moet u ervoor zorgen dat u de vereisten voor SSO (eenmalige aanmelding) begrijpt en hoe u de implementatie kunt plannen. Zie Eenmalige aanmelding inschakelen voor een toepassing met Microsoft Entra ID voor meer informatie over het configureren van eenmalige aanmelding op basis van SAML voor een bedrijfstoepassing in uw Microsoft Entra-tenant.

Toewijzing van gebruiker, groep en eigenaar

Standaard hebben alle gebruikers toegang tot uw bedrijfstoepassingen zonder dat ze eraan zijn toegewezen. Als u de toepassing echter wilt toewijzen aan een set gebruikers, configureert u de toepassing zodanig dat gebruikerstoewijzing is vereist en wijst u de geselecteerde gebruikers toe aan de toepassing. Zie quickstart: Een gebruikersaccount maken en toewijzen aan een toepassing voor een eenvoudig voorbeeld van het maken en toewijzen van een gebruikersaccount.

Als dit in uw abonnement is opgenomen, wijs groepen toe aan een toepassing zodat u het doorlopende toegangsbeheer kunt delegeren aan de groepseigenaar.

Het toewijzen van eigenaren is een eenvoudige manier om alle aspecten van de Microsoft Entra-configuratie voor een toepassing te beheren. Als eigenaar kan een gebruiker de organisatiespecifieke configuratie van de toepassing beheren. Als best practice moet u proactief toepassingen in uw tenant bewaken om ervoor te zorgen dat ze ten minste twee eigenaren hebben, om de situatie van toepassingen zonder eigenaar te voorkomen.

Provisioning automatiseren

Toepassingsinrichting verwijst naar het automatisch maken van gebruikersidentiteiten en -rollen in de toepassingen waartoe gebruikers toegang nodig hebben. Naast het maken van gebruikersidentiteiten omvat automatische inrichting het onderhoud en de verwijdering van gebruikersidentiteiten, zoals gewijzigde status of rollen.

Identiteitsaanbieders

Hebt u een id-provider waarmee u microsoft Entra ID wilt laten communiceren? Home Realm Discovery biedt een configuratie waarmee Microsoft Entra-id kan bepalen met welke id-provider een gebruiker zich moet verifiëren wanneer deze zich aanmeldt.

Gebruikersportals

Microsoft Entra ID biedt aanpasbare manieren om toepassingen te implementeren voor gebruikers in uw organisatie. Bijvoorbeeld de Portal Mijn apps of het startprogramma voor Microsoft 365-toepassingen. Mijn apps biedt gebruikers één plek om hun werk te starten en alle toepassingen te vinden waartoe ze toegang hebben. Als beheerder van een toepassing moet u plannen hoe de gebruikers in uw organisatie Mijn apps gebruiken.

Eigenschappen configureren

Wanneer u een toepassing toevoegt aan uw Microsoft Entra-tenant, hebt u de mogelijkheid om eigenschappen te configureren die van invloed zijn op de manier waarop gebruikers met de toepassing kunnen communiceren. U kunt de mogelijkheid om u aan te melden in- of uitschakelen en de toepassing zo instellen dat gebruikerstoewijzing is vereist. U kunt ook de zichtbaarheid van de toepassing bepalen, welk logo de toepassing vertegenwoordigt en eventuele notities over de toepassing. Zie Eigenschappen van een bedrijfstoepassing voor meer informatie over de eigenschappen die kunnen worden geconfigureerd.

De toepassing beveiligen

Er zijn verschillende methoden beschikbaar om uw bedrijfstoepassingen veilig te houden. U kunt bijvoorbeeld tenanttoegang beperken, zichtbaarheid, gegevens en analyses beheren en mogelijk hybride toegang bieden. Het beveiligen van uw bedrijfstoepassingen omvat ook het beheren van de configuratie van machtigingen, MFA, voorwaardelijke toegang, tokens en certificaten.

Machtigingen

Het is belangrijk om regelmatig te controleren en, indien nodig, de machtigingen te beheren die zijn verleend aan een toepassing of service. Zorg ervoor dat u alleen de juiste toegang tot uw toepassingen toestaat door regelmatig te evalueren of er verdachte activiteiten bestaan.

Met machtigingsclassificaties kunt u het effect van verschillende machtigingen identificeren op basis van het beleid en de risico-evaluaties van uw organisatie. U kunt bijvoorbeeld machtigingsclassificaties gebruiken in toestemmingsbeleid om de set machtigingen te identificeren waarvoor gebruikers toestemming mogen geven.

Meervoudige verificatie en voorwaardelijke toegang

Met meervoudige verificatie van Microsoft Entra kunt u de toegang tot gegevens en toepassingen beveiligen door een andere beveiligingslaag te bieden met behulp van een tweede vorm van verificatie. Er zijn tal van methoden die kunnen worden gebruikt voor een twee-factor-verificatie. Voordat u begint, plant u de implementatie van MFA voor uw toepassing in uw organisatie.

Organisaties kunnen MFA met voorwaardelijke toegang inschakelen om de oplossing aan hun specifieke behoeften te laten voldoen. Met beleid voor voorwaardelijke toegang kunnen beheerders controles toewijzen aan specifieke toepassingen, acties of authenticatiecontext.

Tokens en certificaten

Verschillende typen beveiligingstokens worden gebruikt in een verificatiestroom in Microsoft Entra-id, afhankelijk van het gebruikte protocol. SAML-tokens worden bijvoorbeeld gebruikt voor het SAML-protocol en id-tokens en toegangstokens worden gebruikt voor het OpenID Connect-protocol. Tokens worden ondertekend met het unieke certificaat dat door Microsoft Entra ID wordt gegenereerd en door specifieke standaardalgoritmen.

U kunt meer beveiliging bieden door het token te versleutelen. U kunt ook de informatie in een token beheren, inclusief de rollen die zijn toegestaan voor de toepassing.

Microsoft Entra ID maakt standaard gebruik van het SHA-256-algoritme om het SAML-antwoord te ondertekenen. Gebruik SHA-256 tenzij SHA-1 is vereist voor de toepassing. Stel een proces in voor het beheren van de levensduur van het certificaat. De maximale levensduur van een handtekeningcertificaat is drie jaar. Gebruik rollen en e-maildistributielijsten om storingen te voorkomen of te minimaliseren als gevolg van een verlopen certificaat, om ervoor te zorgen dat certificaatgerelateerde wijzigingsmeldingen nauw worden bewaakt.

Beheren en bewaken

Met rechtenbeheer in Microsoft Entra-id kunt u interactie tussen toepassingen en beheerders, cataloguseigenaren, toegangspakketbeheerders, goedkeurders en aanvragers beheren.

Uw Microsoft Entra-rapportage- en bewakingsoplossing is afhankelijk van uw juridische, beveiligings- en operationele vereisten en uw bestaande omgeving en processen. Er zijn verschillende logboeken die worden onderhouden in Microsoft Entra-id. Daarom moet u plannen voor rapportage- en bewakingsimplementatie om de beste ervaring voor uw toepassing te behouden.

Schoonmaken

U kunt de toegang tot toepassingen opschonen. Bijvoorbeeld het verwijderen van de toegang van een gebruiker. U kunt ook uitschakelen hoe een gebruiker zich aanmeldt. En ten slotte kunt u de toepassing verwijderen als deze niet meer nodig is voor de organisatie. Zie voor meer informatie over hoe u een enterprise-applicatie uit uw Microsoft Entra-tenant kunt verwijderen, Quickstart: Delete an enterprise application.

Stapsgewijze instructies

Zie de stapsgewijze instructies in Microsoft 365 Secure your cloud apps with Single Sign On (SSO) voor een stapsgewijze uitleg van veel van de aanbevelingen in dit artikel.

Volgende stappen

- Ga aan de slag door uw eerste bedrijfstoepassing toe te voegen met de quickstart: Een bedrijfstoepassing toevoegen.