Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

![]()

Identiteit is het belangrijkste besturingsvlak voor het beheren van toegang op de moderne werkplek en is essentieel voor het implementeren van Zero Trust. Identiteitsoplossingen ondersteunen Zero Trust via sterk verificatie- en toegangsbeleid, minst bevoegde toegang met gedetailleerde machtigingen en toegang, en besturingselementen en beleidsregels die de toegang tot beveiligde resources beheren en de straal van aanvallen minimaliseren.

In deze integratiehandleiding wordt uitgelegd hoe onafhankelijke softwareleveranciers (ISV's) en technologiepartners kunnen integreren met Microsoft Entra ID om veilige Zero Trust-oplossingen voor klanten te maken.

Integratiehandleiding voor Zero Trust for Identity

Deze integratiehandleiding bevat informatie over Microsoft Entra ID en Azure Active Directory B2C.

Microsoft Entra ID is de cloudservice voor identiteits- en toegangsbeheer van Microsoft. Het biedt verificatie voor eenmalige aanmelding, voorwaardelijke toegang, wachtwoordloze en meervoudige verificatie, geautomatiseerde inrichting van gebruikers en nog veel meer functies waarmee ondernemingen identiteitsprocessen op schaal kunnen beveiligen en automatiseren.

Azure Active Directory B2C is een CIAM-oplossing (Business-to-Customer Identity Access Management) die klanten gebruiken om veilige verificatieoplossingen voor witlabels te implementeren die eenvoudig kunnen worden geschaald en gecombineerd met merkervaringen voor web- en mobiele toepassingen. De integratierichtlijnen zijn beschikbaar in de sectie Azure Active Directory B2C.

Microsoft Entra ID

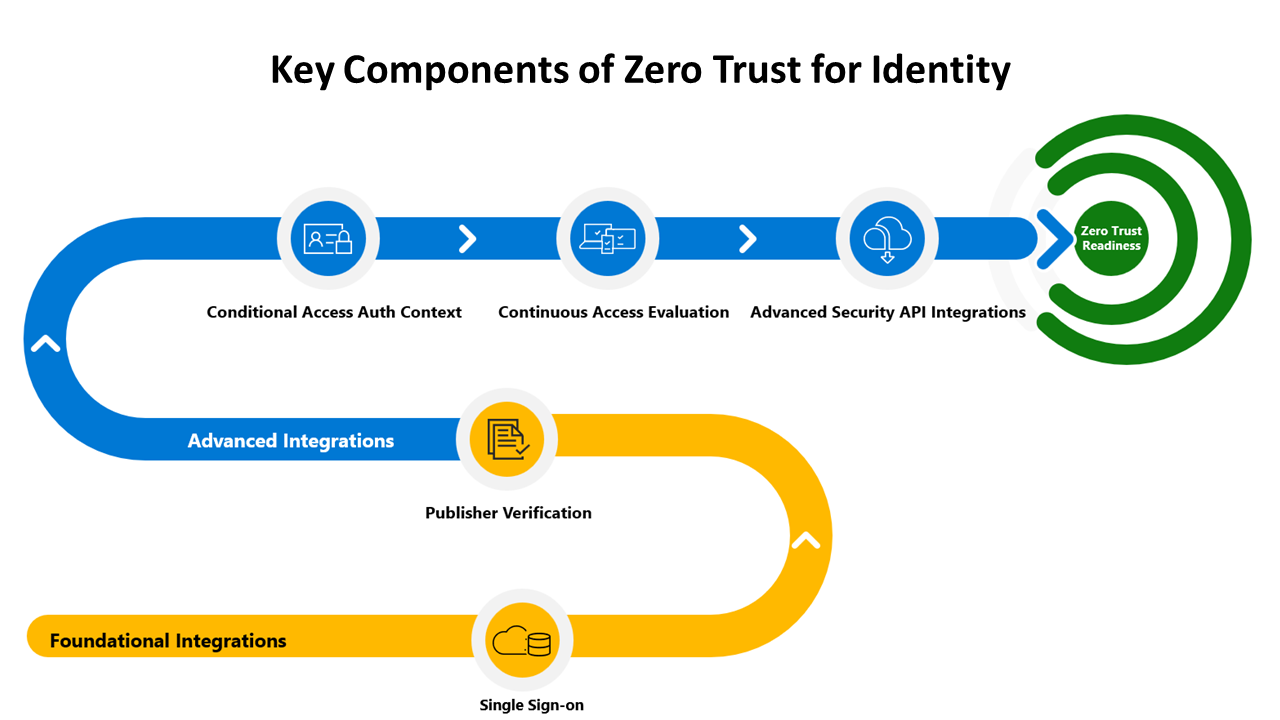

Er zijn veel manieren om uw oplossing te integreren met Microsoft Entra ID. Basisintegraties gaan over het beveiligen van uw klanten met behulp van de ingebouwde beveiligingsmogelijkheden van Microsoft Entra ID. Met geavanceerde integraties gaat u uw oplossing nog een stap verder met verbeterde beveiligingsmogelijkheden.

Basisintegraties

Basisintegraties beschermen uw klanten met de ingebouwde beveiligingsmogelijkheden van Microsoft Entra ID.

Single sign-on en verificatie van uitgever inschakelen

Als u eenmalige aanmelding wilt inschakelen, raden we u aan uw app te publiceren in de app-galerie. Dit verhoogt het vertrouwen van klanten, omdat ze weten dat uw toepassing is gevalideerd als compatibel met Microsoft Entra-id. U kunt een geverifieerde uitgever worden zodat klanten zeker weten dat u de uitgever bent van de app die ze aan hun tenant toevoegen.

Door de app-galerie te publiceren, kunnen IT-beheerders de oplossing eenvoudig integreren in hun tenant met geautomatiseerde app-registratie. Handmatige registraties zijn een veelvoorkomende oorzaak van ondersteuningsproblemen met toepassingen. Als u uw app toevoegt aan de galerie, worden deze problemen met uw app voorkomen.

Voor mobiele apps raden we u aan de Microsoft Authentication Library en een systeembrowser te gebruiken om eenmalige aanmelding te implementeren.

Gebruikersvoorziening integreren

Het beheren van identiteiten en toegang voor organisaties met duizenden gebruikers is lastig. Als uw oplossing wordt gebruikt door grote organisaties, kunt u overwegen om informatie over gebruikers en toegang tussen uw toepassing en Microsoft Entra-id te synchroniseren. Dit helpt gebruikerstoegang consistent te houden wanneer er wijzigingen optreden.

SCIM (System for Cross-Domain Identity Management) is een open standaard voor het uitwisselen van gebruikersidentiteitsgegevens. U kunt de SCIM-API voor gebruikersbeheer gebruiken om gebruikers en groepen automatisch in te richten tussen uw toepassing en Microsoft Entra-id.

In onze zelfstudie over het onderwerp een SCIM-eindpunt ontwikkelen voor het inrichten van gebruikers voor apps van Microsoft Entra ID, wordt beschreven hoe u een SCIM-eindpunt bouwt en integreert met de Microsoft Entra-inrichtingsservice.

Geavanceerde integraties

Met geavanceerde integraties wordt de beveiliging van uw toepassing nog verder verhoogd.

Verificatiecontext voor voorwaardelijke toegang

Authenticatiecontext voor voorwaardelijke toegang laat apps beleid afdwingen wanneer een gebruiker toegang krijgt tot gevoelige gegevens of uitvoert, waardoor gebruikers productiever blijven en uw gevoelige bronnen beveiligd blijven.

Continue toegangsevaluatie

CAE (Continuous Access Evaluation) staat u toe dat toegangstokens worden ingetrokken op basis van kritieke gebeurtenissen en beleidsevaluatie in plaats van te vertrouwen op het verlopen van tokens op basis van de levensduur. Voor sommige resource-API's, omdat risico's en beleid in realtime worden geëvalueerd, kan dit de levensduur van tokens verhogen tot 28 uur, waardoor uw toepassing toleranter en beter presteert.

Beveiligings-API's

In onze ervaring hebben veel onafhankelijke softwareleveranciers deze API's bijzonder nuttig gevonden.

API's voor gebruikers en groepen

Als uw toepassing updates moet aanbrengen voor de gebruikers en groepen in de tenant, kunt u de gebruikers- en groeps-API's via Microsoft Graph gebruiken om terug te schrijven naar de Microsoft Entra-tenant. Meer informatie over het gebruik van de API vindt u in de Microsoft Graph REST API v1.0-verwijzing en de referentiedocumentatie voor het gebruikersresourcetype

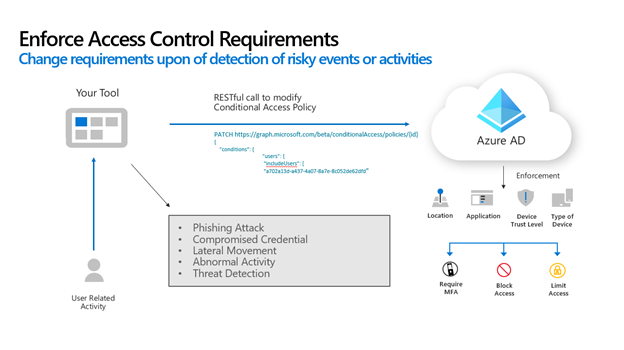

API voor voorwaardelijke toegang

Voorwaardelijke toegang is een belangrijk onderdeel van Zero Trust, omdat hiermee ervoor kan worden gezorgd dat de juiste gebruiker de juiste toegang heeft tot de juiste resources. Als u voorwaardelijke toegang inschakelt, kan Microsoft Entra ID toegangsbeslissing nemen op basis van berekend risico en vooraf geconfigureerd beleid.

Onafhankelijke softwareleveranciers kunnen profiteren van voorwaardelijke toegang door de optie te gebruiken om beleid voor voorwaardelijke toegang toe te passen wanneer dit relevant is. Als een gebruiker bijvoorbeeld bijzonder riskant is, kunt u de klant voorstellen om voorwaardelijke toegang voor die gebruiker in te schakelen via uw gebruikersinterface en deze programmatisch in te schakelen in Microsoft Entra ID.

Bekijk voor meer informatie het beleid voor voorwaardelijke toegang configureert met behulp van de Microsoft Graph API voorbeeld op GitHub.

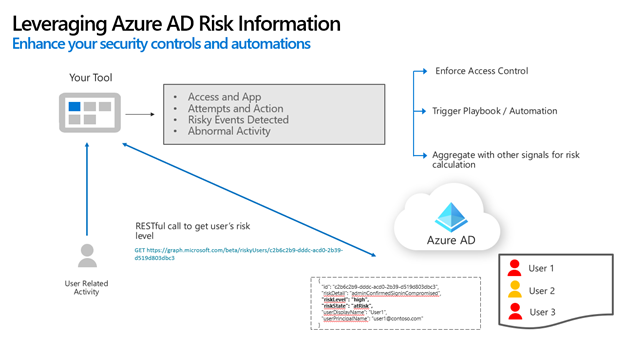

Compromissen en riskante API's voor gebruikers bevestigen

Soms kunnen onafhankelijke softwareleveranciers zich bewust worden van inbreuk die buiten het bereik van Microsoft Entra-id valt. Voor elke beveiligingsevenement, met name die met inbegrip van inbreuk op accounts, kunnen Microsoft en de onafhankelijke softwareleverancier samenwerken door informatie van beide partijen te delen. Met de compromis-API kunt u het risiconiveau van een doelgebruiker op hoog instellen. Hierdoor kan Microsoft Entra ID op de juiste wijze reageren, bijvoorbeeld door de gebruiker te verplichten opnieuw te verifiëren of door de toegang tot gevoelige gegevens te beperken.

In de andere richting evalueert Microsoft Entra ID voortdurend gebruikersrisico's op basis van verschillende signalen en machine learning. De Riskante gebruikers-API biedt programmatische toegang tot alle risicovolle gebruikers in de Microsoft Entra-tenant van de app. Onafhankelijke softwareleveranciers kunnen gebruikmaken van deze API om ervoor te zorgen dat ze gebruikers op de juiste wijze verwerken naar hun huidige risiconiveau. resourcetype RiskyUser.

Unieke scenario's voor producten

De volgende richtlijnen zijn bedoeld voor onafhankelijke softwareleveranciers die specifieke soorten oplossingen aanbieden.

Integraties van hybride toegang beveiligen Veel zakelijke toepassingen zijn gemaakt om binnen een beveiligd bedrijfsnetwerk te werken en sommige van deze toepassingen maken gebruik van verouderde verificatiemethoden. Naarmate bedrijven een Zero Trust-strategie willen bouwen en hybride en cloud-first werkomgevingen ondersteunen, hebben ze oplossingen nodig die apps verbinden met Microsoft Entra ID en moderne verificatieoplossingen bieden voor verouderde toepassingen. Gebruik deze handleiding om oplossingen te maken die moderne cloudverificatie bieden voor verouderde on-premises toepassingen.

Word een met Microsoft compatibele FIDO2-beveiligingssleutelleverancier FIDO2-beveiligingssleutels kunnen zwakke inloggegevens vervangen door sterke, door hardware ondersteunde openbare/private-sleutelinloggegevens die niet hergebruikt, gekopieerd of gedeeld kunnen worden tussen verschillende diensten. U kunt een leverancier van fido2-beveiligingssleutels worden die compatibel is met Microsoft door het proces in dit document te volgen.

Azure Active Directory B2C

Azure Active Directory B2C is een CIAM-oplossing (Customer Identity and Access Management) die miljoenen gebruikers en miljarden verificaties per dag kan ondersteunen. Het is een white-label verificatieoplossing waarmee gebruikerservaringen kunnen worden gecombineerd met merkweb- en mobiele toepassingen.

Net als bij Microsoft Entra ID kunnen partners integreren met Azure Active Directory B2C met behulp van Microsoft Graph en belangrijke beveiligings-API's, zoals de voorwaardelijke toegang, het bevestigen van inbreuk en riskante gebruikers-API's. Meer informatie over deze integraties vindt u in de sectie Microsoft Entra ID hierboven.

Deze sectie bevat verschillende andere integratiemogelijkheden die onafhankelijke softwareleverancierpartners kunnen ondersteunen.

Notitie

We raden klanten ten zeerste aan om Azure Active Directory B2C (en oplossingen die ermee zijn geïntegreerd) te activeren Identity Protection en voorwaardelijke toegang in Azure Active Directory B2C.

Integreren met RESTful-eindpunten

Onafhankelijke softwareleveranciers kunnen hun oplossingen integreren via RESTful-eindpunten om meervoudige verificatie (MFA) en op rollen gebaseerd toegangsbeheer (RBAC) in te schakelen, identiteitsverificatie en controle in te schakelen, beveiliging met botdetectie en fraudebeveiliging te verbeteren en te voldoen aan de vereisten van Payment Services Directive 2 (PSD2) Secure Customer Authentication (SCA).

We hebben richtlijnen voor het gebruik van onze RESTful-eindpunten en gedetailleerde voorbeeldscenario's van partners die zijn geïntegreerd met behulp van de RESTful-API's:

- identiteitsverificatie en controle, waarmee klanten de identiteit van hun eindgebruikers kunnen verifiëren

- op rollen gebaseerd toegangsbeheer, waarmee gedetailleerd toegangsbeheer voor eindgebruikers mogelijk is

- Hybride toegang tot on-premises toepassingen beveiligen, waarmee eindgebruikers toegang kunnen krijgen tot on-premises en verouderde toepassingen met moderne verificatieprotocollen

- Fraudebeveiliging, waarmee klanten hun applicaties en eindgebruikers kunnen beschermen tegen frauduleuze aanmeldingspogingen en botaanvallen

Web Application Firewall

Web Application Firewall (WAF) biedt gecentraliseerde beveiliging voor webtoepassingen tegen veelvoorkomende aanvallen en beveiligingsproblemen. Met Azure Active Directory B2C kunnen onafhankelijke softwareleveranciers hun WAF-service integreren, zodat al het verkeer naar aangepaste Azure Active Directory B2C-domeinen (bijvoorbeeld login.contoso.com) altijd via de WAF-service wordt doorgegeven, waardoor er een extra beveiligingslaag wordt geboden.

Voor het implementeren van een WAF-oplossing moet u aangepaste domeinen van Azure Active Directory B2C configureren. U kunt lezen hoe u dit doet in onze handleiding voor het inschakelen van aangepaste domeinen. U kunt ook bestaande partners zien die WAF-oplossingen hebben gemaakt die zijn geïntegreerd met Azure Active Directory B2C.