Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Windows 365 biedt een licentiemodel per gebruiker per maand door cloud-pc's namens klanten in Microsoft Azure te hosten. In dit model hoeft u geen rekening te houden met opslag, de architectuur van de rekeninfrastructuur of de kosten. Met de Windows 365-architectuur kunt u ook uw bestaande investeringen in Azure-netwerken en -beveiliging gebruiken. Elke cloud-pc wordt ingericht volgens de configuratie die u in de sectie Windows 365 van het Microsoft Intune-beheercentrum definieert.

Connectiviteit van virtueel netwerk

Elke cloud-pc heeft een NIC (Virtual Network Interface Card) in Microsoft Azure. U hebt twee NIC-beheeropties:

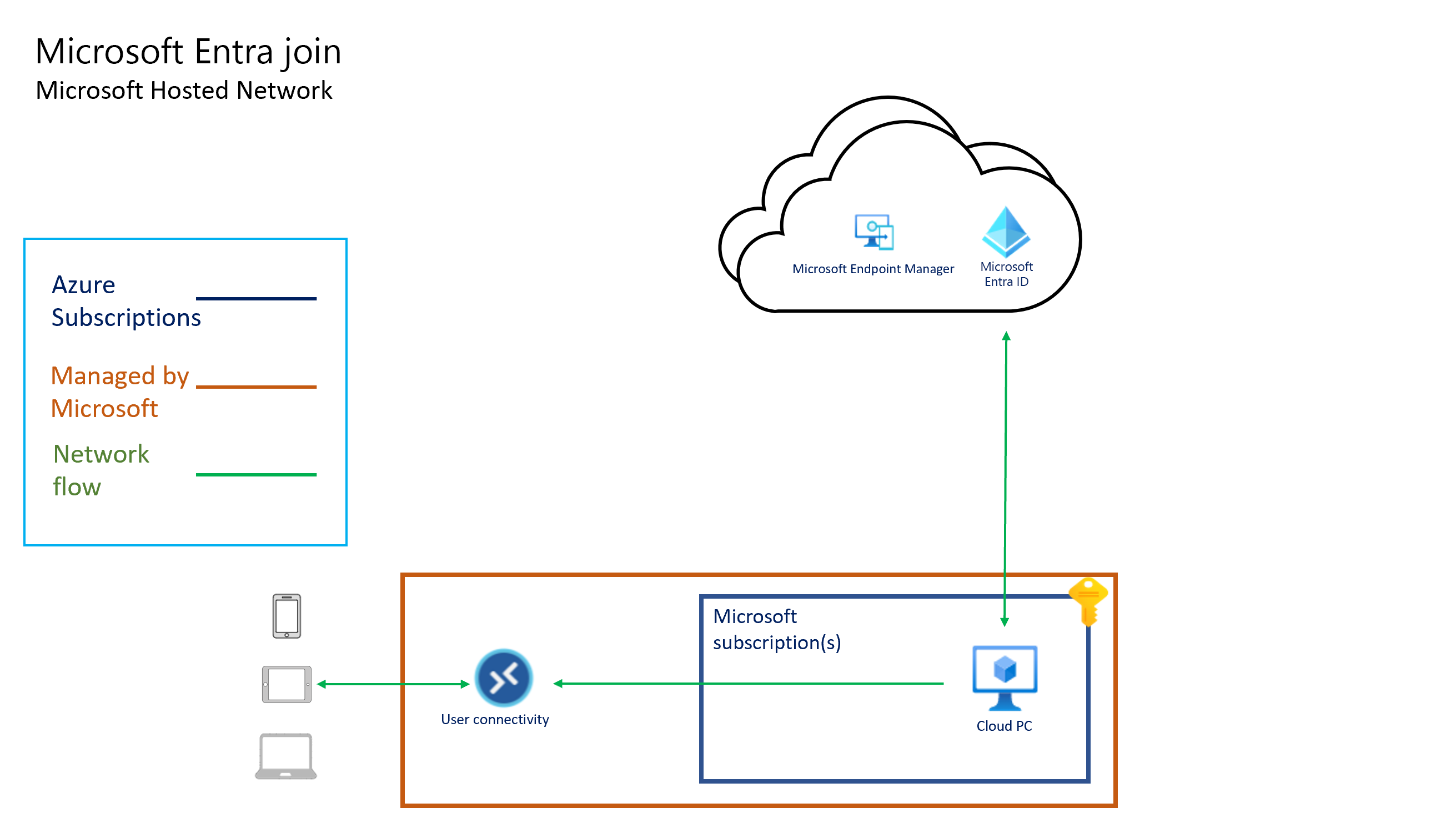

- Als u Microsoft Entra join en een door Microsoft gehost netwerk gebruikt, hoeft u geen Azure-abonnement mee te nemen of de NIC te beheren.

- Als u uw eigen netwerk gebruikt en een Azure-netwerkverbinding (ANC) gebruikt, worden de NIC's gemaakt door Windows 365 in uw Azure-abonnement.

De NIC's zijn gekoppeld aan een Azure-Virtual Network op basis van de configuratie van uw Azure-netwerkverbinding (ANC).

Windows 365 wordt ondersteund in veel Azure-regio's. U kunt op twee manieren bepalen welke Azure-regio wordt gebruikt:

- Door het door Microsoft gehoste netwerk en een Azure-regio te selecteren.

- Door een virtueel Azure-netwerk te selecteren in uw Azure-abonnement bij het maken van een ANC.

De regio van het virtuele Azure-netwerk bepaalt waar de cloud-pc wordt gemaakt en gehost.

Wanneer u uw eigen virtuele netwerk gebruikt, kunt u de toegang tussen uw huidige Azure-regio's uitbreiden naar andere Azure-regio's die worden ondersteund door Windows 365. Als u wilt uitbreiden naar andere regio's, kunt u peering van virtuele Azure-netwerken of Virtual WAN gebruiken.

Met behulp van uw eigen virtuele Azure-netwerk kunt u met Windows 365 Virtual Network beveiligings- en routeringsfuncties gebruiken, waaronder:

- Azure Network Security Groepen

- Door de gebruiker gedefinieerde routering

- Azure Firewall

- Virtuele netwerkapparaten (NVA's)

Tip

Voor webfilters en netwerkbeveiliging voor cloud-pc's kunt u de functies Netwerkbeveiliging en Webbeveiliging van Microsoft Defender voor Eindpunt gebruiken. Deze functies kunnen worden geïmplementeerd op zowel fysieke als virtuele eindpunten met behulp van het Microsoft Intune-beheercentrum.

Microsoft Intune integratie

Microsoft Intune wordt gebruikt om al uw cloud-pc's te beheren. Microsoft Intune en bijbehorende Windows-onderdelen hebben verschillende netwerkeindpunten die via de Virtual Network moeten worden toegestaan. Apple- en Android-eindpunten kunnen veilig worden genegeerd als u Microsoft Intune niet gebruikt voor het beheren van deze apparaattypen.

Tip

Zorg ervoor dat u toegang tot Windows Notification Services (WNS) toestaat. Mogelijk ziet u niet direct een impact als de toegang wordt geblokkeerd. Met WNS kunnen Microsoft Intune echter onmiddellijk acties op Windows-eindpunten activeren in plaats van te wachten op normale polling-intervallen voor beleid op die apparaten of beleidspolls bij opstart-/aanmeldingsgedrag. WNS raadt directe connectiviteit van de Windows-client aan met WNS.

U hoeft alleen toegang te verlenen tot een subset eindpunten op basis van uw Microsoft Intune tenantlocatie. Als u uw tenantlocatie (of Azure Scale Unit(ASU)) wilt vinden, meldt u zich aan bij het Microsoft Intune-beheercentrum en kiest u Tenantbeheer>Tenantdetails. Onder Tenantlocatie ziet u iets dat lijkt op 'Noord-Amerika 0501' of 'Europa 0202'. De rijen in de documentatie voor Microsoft Intune worden onderscheiden per geografische regio. Regio's worden aangegeven met de eerste twee letters in de namen (na = Noord-Amerika, eu = Europa, ap = Azië en Stille Oceaan). Omdat tenants binnen een regio kunnen worden verplaatst, kunt u het beste toegang verlenen tot een hele regio in plaats van een specifiek eindpunt in die regio.

Zie Gegevensopslag en -verwerking in Intune voor meer informatie over Microsoft Intune serviceregio's en gegevenslocatiegegevens.

Identiteitsservices

Windows 365 maakt gebruik van zowel Microsoft Entra ID als on-premises Active Directory Domeinservices (AD DS). Microsoft Entra ID biedt:

- Gebruikersverificatie voor Windows 365 (zoals bij elke andere Microsoft 365-service).

- Services voor apparaatidentiteit voor Microsoft Intune via Microsoft Entra hybrid join of Microsoft Entra join.

Bij het configureren van cloud-pc's voor het gebruik van Microsoft Entra hybrid join, biedt AD DS het volgende:

- On-premises domeindeelname voor de cloud-pc's.

- Gebruikersverificatie voor de RDP-verbindingen (Remote Desktop Protocol).

Wanneer u cloud-pc's configureert voor het gebruik van Microsoft Entra join, biedt Microsoft Entra ID het volgende:

- Het mechanisme voor domeindeelname voor de cloud-pc's.

- Gebruikersverificatie voor RDP-verbindingen.

Zie identiteit en verificatie voor meer informatie over hoe de identiteitsservices van invloed zijn op de implementatie, het beheer en het gebruik van cloud-pc's.

Microsoft Entra ID

Microsoft Entra ID biedt gebruikersverificatie en -autorisatie voor zowel de Windows 365 webportal als voor de extern bureaublad-client-apps. Beide ondersteunen moderne verificatie, wat betekent dat Microsoft Entra voorwaardelijke toegang kan worden geïntegreerd om het volgende te bieden:

- meervoudige verificatie

- beperkingen op basis van locatie

- beheer van aanmeldingsrisico's

- sessielimieten, waaronder:

- aanmeldingsfrequentie voor Extern bureaublad-clients en de Windows 365-webportal

- cookiepersistentie voor de Windows 365 webportal

- apparaatnalevingsbesturingselementen

Zie Beleid voor voorwaardelijke toegang instellen voor meer informatie over het gebruik van Microsoft Entra voorwaardelijke toegang met Windows 365.

Active Directory Domain Services

Windows 365 Cloud-pc's kunnen Microsoft Entra hybride of Microsoft Entra gekoppeld zijn. Wanneer u Microsoft Entra hybrid join gebruikt, moeten cloud-pc's lid worden van een domein aan een AD DS-domein. Dit domein moet worden gesynchroniseerd met Microsoft Entra ID. De domeincontrollers van het domein kunnen worden gehost in Azure of on-premises. Als deze on-premises wordt gehost, moet er vanuit Azure verbinding worden gemaakt met de on-premises omgeving. De connectiviteit kan de vorm hebben van Azure Express Route of een site-naar-site-VPN. Zie Een beveiligd hybride netwerk implementeren voor meer informatie over het tot stand brengen van hybride netwerkconnectiviteit. De connectiviteit moet communicatie van de cloud-pc's naar de domeincontrollers mogelijk maken die vereist zijn voor Active Directory. Zie Firewall configureren voor AD-domein en vertrouwensrelaties voor meer informatie.

Gebruikersconnectiviteit

Cloud-pc-connectiviteit wordt geboden door Azure Virtual Desktop. Er worden geen binnenkomende verbindingen rechtstreeks vanaf internet gemaakt met de cloud-pc. In plaats daarvan worden verbindingen gemaakt vanuit:

- De cloud-pc naar de Azure Virtual Desktop-eindpunten.

- De Extern bureaublad-clients naar Azure Virtual Desktop-eindpunten.

Zie lijst met vereiste URL's voor Azure Virtual Desktop voor meer informatie over deze poorten. Als u de configuratie van netwerkbeveiligingsbesturingselementen wilt vergemakkelijken, gebruikt u Servicetags voor Azure Virtual Desktop om deze eindpunten te identiteiten. Zie Overzicht van Azure-servicetags voor meer informatie over Azure-servicetags.

U hoeft uw cloud-pc's niet te configureren om deze verbindingen tot stand te brengen. Windows 365 integreert azure Virtual Desktop-connectiviteitsonderdelen naadloos in galerie of aangepaste installatiekopieën.

Zie Azure Virtual Desktop-netwerkconnectiviteit voor meer informatie over de netwerkarchitectuur van Azure Virtual Desktop.

Windows 365 Cloud-pc's bieden geen ondersteuning voor verbindingsbrokers van derden.

Architectuur 'Gehost namens'

Met de architectuur 'gehost namens' kunnen Microsoft-services gehoste Azure-services koppelen aan een klantabonnement nadat ze de juiste machtigingen voor een virtueel netwerk hebben gedelegeerd aan een virtueel netwerk. Met dit connectiviteitsmodel kan een Microsoft-service software-as-a-service en gebruikerslicentieservices bieden in tegenstelling tot standaardservices op basis van verbruik.

In de volgende diagrammen ziet u de logische architectuur voor een configuratie van een Microsoft Entra join met behulp van een gehost Microsoft-netwerk, een Microsoft Entra join-configuratie met behulp van de netwerkverbinding van een klant ('bring your own network') en een Microsoft Entra hybride koppelingsconfiguratie met behulp van een ANC.

Alle cloud-pc-connectiviteit wordt geleverd door de interfacekaart van het virtuele netwerk. De architectuur 'gehost namens' betekent dat de cloud-pc's aanwezig zijn in het abonnement dat eigendom is van Microsoft. Daarom maakt Microsoft de kosten voor het uitvoeren en beheren van deze infrastructuur.

Windows 365 beheert de capaciteit en beschikbaarheid in de regio in de Windows 365 abonnementen. Windows 365 bepaalt de grootte en het type vm op basis van de licentie die u aan de gebruiker toewijst. Windows 365 bepaalt in welke Azure-regio uw cloud-pc's moeten worden gehost op basis van het virtuele netwerk dat u selecteert bij het maken van een on-premises netwerkverbinding.

Windows 365 is afgestemd op het microsoft 365-beleid voor gegevensbescherming. Klantgegevens binnen de zakelijke cloudservices van Microsoft worden beveiligd door verschillende technologieën en processen:

- Verschillende vormen van versleuteling.

- Logisch geïsoleerd van andere tenants.

- Toegankelijk voor een beperkte, beheerde en beveiligde set gebruikers, van specifieke clients.

- Beveiligd voor toegang met op rollen gebaseerde toegangsbeheer.

- Gerepliceerd naar meerdere servers, opslageindpunten en datacenters voor redundantie.

- Bewaakt op onbevoegde toegang, overmatig resourceverbruik en beschikbaarheid.

Zie Gegevensversleuteling in Windows 365 voor meer informatie over Windows 365 Cloud-pc versleuteling.