Konfigurowanie ustawień uwierzytelniania wieloskładnikowego firmy Microsoft

Aby dostosować środowisko użytkownika końcowego dla uwierzytelniania wieloskładnikowego firmy Microsoft (MFA), możesz skonfigurować opcje ustawień, takich jak progi blokady konta lub alerty i powiadomienia o oszustwie.

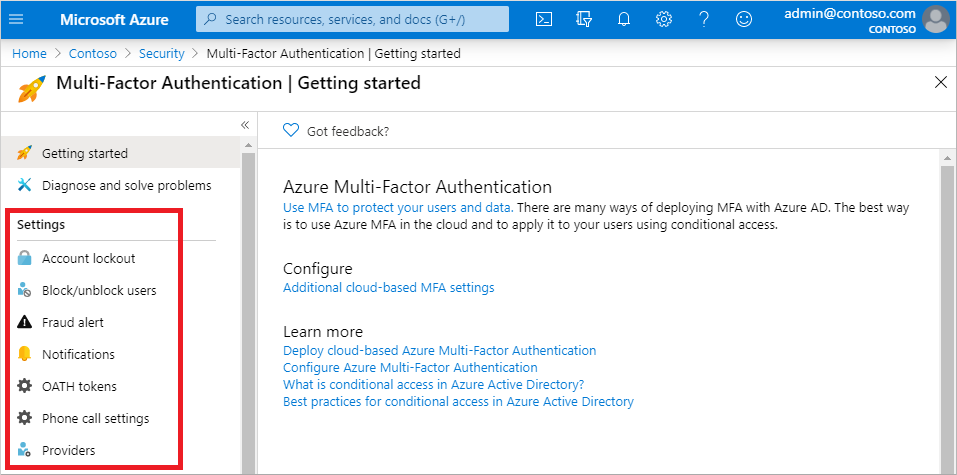

Dostępne są następujące ustawienia uwierzytelniania wieloskładnikowego firmy Microsoft:

| Funkcja | opis |

|---|---|

| Blokada konta (tylko serwer MFA) | Tymczasowo zablokuj konta przy użyciu usługi Microsoft Entra MFA, jeśli istnieje zbyt wiele prób uwierzytelniania odmowy z rzędu. Ta funkcja ma zastosowanie tylko do użytkowników, którzy używają serwera MFA do wprowadzania numeru PIN w celu uwierzytelnienia. |

| Blokowanie/odblokowywanie użytkowników | Uniemożliwiaj określonym użytkownikom odbieranie żądań uwierzytelniania wieloskładnikowego firmy Microsoft. Wszystkie próby uwierzytelnienia dla zablokowanych użytkowników są automatycznie odrzucane. Użytkownik nie jest kwestionowany przez 90 dni od momentu zablokowania usługi MFA |

| Alert o oszustwie | Skonfiguruj ustawienia, które umożliwiają użytkownikom zgłaszanie fałszywych żądań weryfikacji. |

| Zgłaszanie podejrzanych działań | Skonfiguruj ustawienia, które umożliwiają użytkownikom zgłaszanie fałszywych żądań weryfikacji. |

| Powiadomienia | Włącz powiadomienia o zdarzeniach z serwera MFA. |

| Tokeny OATH | Używane w chmurowych środowiskach microsoft Entra MFA do zarządzania tokenami OATH dla użytkowników. |

| ustawienia wywołań Telefon | Skonfiguruj ustawienia związane z połączeniami telefonicznymi i pozdrowieniami dla środowisk w chmurze i środowiskach lokalnych. |

| Dostawcy usługi | Spowoduje to wyświetlenie wszystkich istniejących dostawców uwierzytelniania skojarzonych z kontem. Dodawanie nowych dostawców jest wyłączone od 1 września 2018 r. |

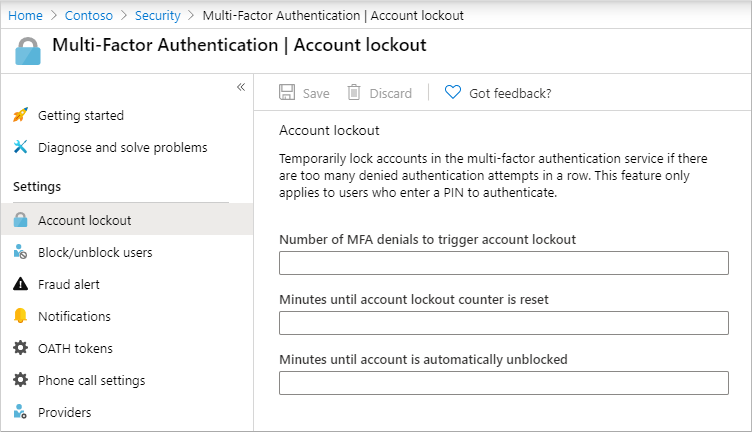

Blokada konta (tylko serwer MFA)

Uwaga

Blokada konta dotyczy tylko użytkowników logujących się przy użyciu lokalnego serwera MFA.

Aby zapobiec wielokrotnym próbom uwierzytelniania wieloskładnikowego w ramach ataku, ustawienia blokady konta umożliwiają określenie liczby nieudanych prób, zanim konto zostanie zablokowane przez pewien czas. Ustawienia blokady konta są stosowane tylko wtedy, gdy kod PIN zostanie wprowadzony dla monitu uwierzytelniania wieloskładnikowego przy użyciu lokalnego serwera MFA.

Dostępne są następujące ustawienia:

- Liczba odmów uwierzytelniania wieloskładnikowego wyzwalających blokadę konta

- Minuty do momentu zresetowania licznika blokady konta

- Minuty do automatycznego odblokowania konta

Aby skonfigurować ustawienia blokady konta, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

Przejdź do sekcji Ochrona>blokady konta uwierzytelniania wieloskładnikowego.> Może być konieczne kliknięcie pozycji Pokaż więcej , aby wyświetlić uwierzytelnianie wieloskładnikowe.

Wprowadź wartości środowiska, a następnie wybierz pozycję Zapisz.

Blokowanie i odblokowywanie użytkowników

Jeśli urządzenie użytkownika zostanie utracone lub skradzione, możesz zablokować próby uwierzytelniania wieloskładnikowego firmy Microsoft dla skojarzonego konta. Wszystkie próby uwierzytelniania wieloskładnikowego firmy Microsoft dla zablokowanych użytkowników są automatycznie odrzucane. Użytkownik nie jest kwestionowany za pomocą uwierzytelniania wieloskładnikowego przez 90 dni od momentu jego zablokowania.

Blokowanie użytkownika

Aby zablokować użytkownika, wykonaj następujące kroki.

- Przejdź do pozycji Ochrona>uwierzytelniania wieloskładnikowego>Blokuj/odblokuj użytkowników.

- Wybierz pozycję Dodaj , aby zablokować użytkownika.

- Wprowadź nazwę użytkownika zablokowanego użytkownika w formacie

username@domain.com, a następnie podaj komentarz w polu Przyczyna . - Wybierz przycisk OK , aby zablokować użytkownika.

Odblokowywanie użytkownika

Aby odblokować użytkownika, wykonaj następujące kroki:

- Przejdź do pozycji Ochrona>uwierzytelniania wieloskładnikowego>Blokuj/odblokuj użytkowników.

- W kolumnie Akcja obok użytkownika wybierz pozycję Odblokuj.

- Wprowadź komentarz w polu Przyczyna odblokowania .

- Wybierz przycisk OK , aby odblokować użytkownika.

Alert dotyczący wykrycia oszustwa

Funkcja alertu o oszustwie umożliwia użytkownikom zgłaszanie fałszywych prób uzyskania dostępu do zasobów. Po otrzymaniu nieznanego i podejrzanego monitu uwierzytelniania wieloskładnikowego użytkownicy mogą zgłosić próbę oszustwa przy użyciu aplikacji Microsoft Authenticator lub za pośrednictwem telefonu.

Firma Microsoft zaleca używanie alertu Zgłaszanie podejrzanych działań zamiast alertu oszustwa ze względu na integrację z usługą Identity Protection w celu korygowania opartego na ryzyku, lepszych możliwości raportowania i administracji z najniższymi uprawnieniami.

Dostępne są następujące opcje konfiguracji alertu o oszustwie:

Automatycznie blokuj użytkowników, którzy zgłaszają oszustwa. Jeśli użytkownik zgłasza oszustwa, próba uwierzytelniania wieloskładnikowego usługi Azure AD dla konta użytkownika zostanie zablokowana przez 90 dni lub do momentu odblokowania konta przez administratora. Administrator może przejrzeć logowania przy użyciu raportu logowania i podjąć odpowiednie działania, aby zapobiec przyszłym oszustwom. Administrator może następnie odblokować konto użytkownika.

Kod do zgłaszania oszustw podczas początkowego powitania. Gdy użytkownicy otrzymają połączenie telefoniczne w celu przeprowadzenia uwierzytelniania wieloskładnikowego, zwykle naciskają # , aby potwierdzić logowanie. Aby zgłosić oszustwa, użytkownik wprowadza kod przed naciśnięciem klawisza #. Ten kod jest domyślnie 0 , ale można go dostosować. Jeśli automatyczne blokowanie jest włączone, po naciśnięciu przez użytkownika błędu 0# w celu zgłoszenia oszustwa należy nacisnąć klawisz 1 , aby potwierdzić blokowanie konta.

Uwaga

Domyślne powitania głosowe od firmy Microsoft poinstruują użytkowników, aby nacisnąli 0# w celu przesłania alertu o oszustwie. Jeśli chcesz użyć kodu innego niż 0, zarejestruj i przekaż własne niestandardowe powitania głosowe z odpowiednimi instrukcjami dla użytkowników.

Aby włączyć i skonfigurować alerty dotyczące oszustw, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

- Przejdź do alertu Ochrona>uwierzytelniania wieloskładnikowego>Oszustwa.

- Ustaw opcję Zezwalaj użytkownikom na przesyłanie alertów o oszustwie do pozycji Włączone.

- Skonfiguruj ustawienie Automatycznie blokuj użytkowników, którzy zgłaszają oszustwa lub kod, aby zgłaszać oszustwa podczas początkowego powitania zgodnie z potrzebami.

- Wybierz pozycję Zapisz.

Zgłaszanie podejrzanych działań

Raport o podejrzanych działaniach, zaktualizowana funkcja alertu o oszustwie usługi MFA, jest teraz dostępna. Po otrzymaniu nieznanego i podejrzanego monitu uwierzytelniania wieloskładnikowego użytkownicy mogą zgłosić próbę oszustwa przy użyciu aplikacji Microsoft Authenticator lub za pośrednictwem telefonu. Te alerty są zintegrowane z usługą Identity Protection w celu uzyskania bardziej kompleksowego pokrycia i możliwości.

Użytkownicy, którzy zgłaszają monit uwierzytelniania wieloskładnikowego jako podejrzany, są ustawiani na wysokie ryzyko użytkownika. Administracja istratorzy mogą użyć zasad opartych na ryzyku, aby ograniczyć dostęp tych użytkowników lub włączyć samoobsługowe resetowanie haseł (SSPR) dla użytkowników w celu samodzielnego rozwiązywania problemów. Jeśli wcześniej użyto funkcji automatycznego blokowania alertu o oszustwie i nie masz licencji microsoft Entra ID P2 na zasady oparte na ryzyku, możesz użyć zdarzeń wykrywania ryzyka, aby zidentyfikować i wyłączyć użytkowników, których to dotyczy, i automatycznie uniemożliwić ich logowanie. Aby uzyskać więcej informacji na temat używania zasad opartych na ryzyku, zobacz Zasady dostępu oparte na ryzyku.

Aby włączyć opcję Zgłaszanie podejrzanych działań z metod uwierzytelniania Ustawienia:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

- Przejdź do sekcji Metody> uwierzytelniania ochrony>Ustawienia.

- Ustaw opcję Zgłoś podejrzane działanie na wartość Włączone. Funkcja pozostaje wyłączona, jeśli wybierzesz opcję Zarządzana przez firmę Microsoft. Aby uzyskać więcej informacji na temat wartości zarządzanych przez firmę Microsoft, zobacz Ochrona metod uwierzytelniania w usłudze Microsoft Entra ID.

- Wybierz pozycję Wszyscy użytkownicy lub określona grupa.

- Wybierz kod raportowania.

- Kliknij przycisk Zapisz.

Uwaga

Jeśli włączysz opcję Zgłoś podejrzane działanie i określisz niestandardową wartość raportowania głosowego, gdy dzierżawa nadal ma włączony alert o oszustwie równolegle z niestandardowym numerem raportowania głosowego, wartość Raport podejrzanych działań zostanie użyta zamiast alertu o oszustwie.

Wyświetlanie podejrzanych zdarzeń działań

Gdy użytkownik zgłasza monit uwierzytelniania wieloskładnikowego jako podejrzany, zdarzenie jest wyświetlane w raporcie Logowania (jako logowanie odrzucone przez użytkownika), w dziennikach inspekcji i w raporcie Wykrywanie ryzyka.

Aby wyświetlić raport wykrywania ryzyka, wybierz pozycję Ochrona wykrywania ryzyka usługi>Identity Protection>. Zdarzenie ryzyka jest częścią standardowego raportu Wykrywania ryzyka i będzie wyświetlane jako typ wykrywania Zgłaszane podejrzane działania użytkownika, Wysoki poziom ryzyka, Zgłoszony użytkownik końcowy źródła.

Aby wyświetlić raporty oszustw w raporcie Logowania, wybierz pozycję Monitorowanie tożsamości>i kondycja>Dzienniki uwierzytelniania dzienników>logowania. Raport o oszustwie jest częścią standardowego raportu logowania firmy Microsoft Entra i jest wyświetlany w raporcie Result Detail as MFA denied, Fraud Code Wprowadzono.

Aby wyświetlić raporty oszustw w dziennikach inspekcji, wybierz pozycję Monitorowanie tożsamości>i dzienniki inspekcji kondycji.> Raport o oszustwie jest wyświetlany w obszarze Zgłoszone oszustwa typu działania — użytkownik jest zablokowany w przypadku zgłoszonej uwierzytelniania wieloskładnikowego lub oszustwa — nie podjęto żadnych działań na podstawie ustawień na poziomie dzierżawy dla raportu o oszustwie.

Uwaga

Użytkownik nie jest zgłaszany jako wysoki poziom ryzyka, jeśli wykonuje uwierzytelnianie bez hasła.

Zarządzanie podejrzanymi zdarzeniami aktywności

Gdy użytkownik zgłosił monit jako podejrzany, należy zbadać i skorygować je za pomocą usługi Identity Protection.

Zgłaszanie podejrzanego działania i alertu o oszustwie

Zgłaszanie podejrzanych działań i starszej implementacji alertu oszustwa może działać równolegle. Możesz zachować funkcjonalność alertu oszustwa dla całej dzierżawy podczas rozpoczynania korzystania z raportów podejrzanych działań z docelową grupą testową.

Jeśli alert o oszustwie jest włączony z automatycznym blokowaniem, a podejrzane działanie Raport jest włączone, użytkownik zostanie dodany do listy zablokowanych i ustawiony jako wysoki poziom ryzyka i zakres dla innych skonfigurowanych zasad. Ci użytkownicy będą musieli zostać usunięci z listy zablokowanych i skorygować ryzyko, aby umożliwić im logowanie się przy użyciu uwierzytelniania wieloskładnikowego.

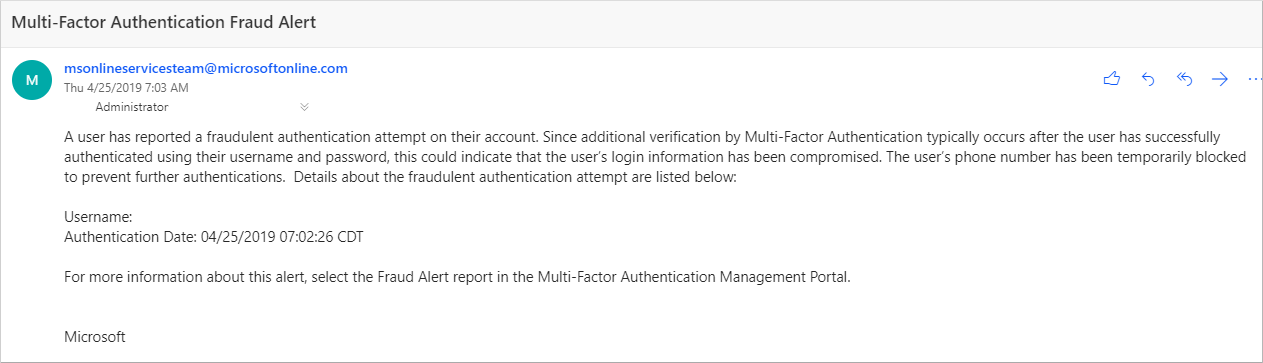

Notifications

Możesz skonfigurować identyfikator entra firmy Microsoft, aby wysyłać powiadomienia e-mail, gdy użytkownicy zgłaszają alerty o oszustwach. Te powiadomienia są zwykle wysyłane do administratorów tożsamości, ponieważ poświadczenia konta użytkownika są prawdopodobnie naruszone. W poniższym przykładzie pokazano, jak wygląda wiadomość e-mail z powiadomieniem o oszustwie:

Aby skonfigurować powiadomienia o alertach o oszustwie:

- Przejdź do obszaru Ochrona>powiadomień uwierzytelniania wieloskładnikowego.>

- Wprowadź adres e-mail, na który ma być wysyłane powiadomienie.

- Aby usunąć istniejący adres e-mail, wybierz pozycję ... obok adresu e-mail, a następnie wybierz pozycję Usuń.

- Wybierz pozycję Zapisz.

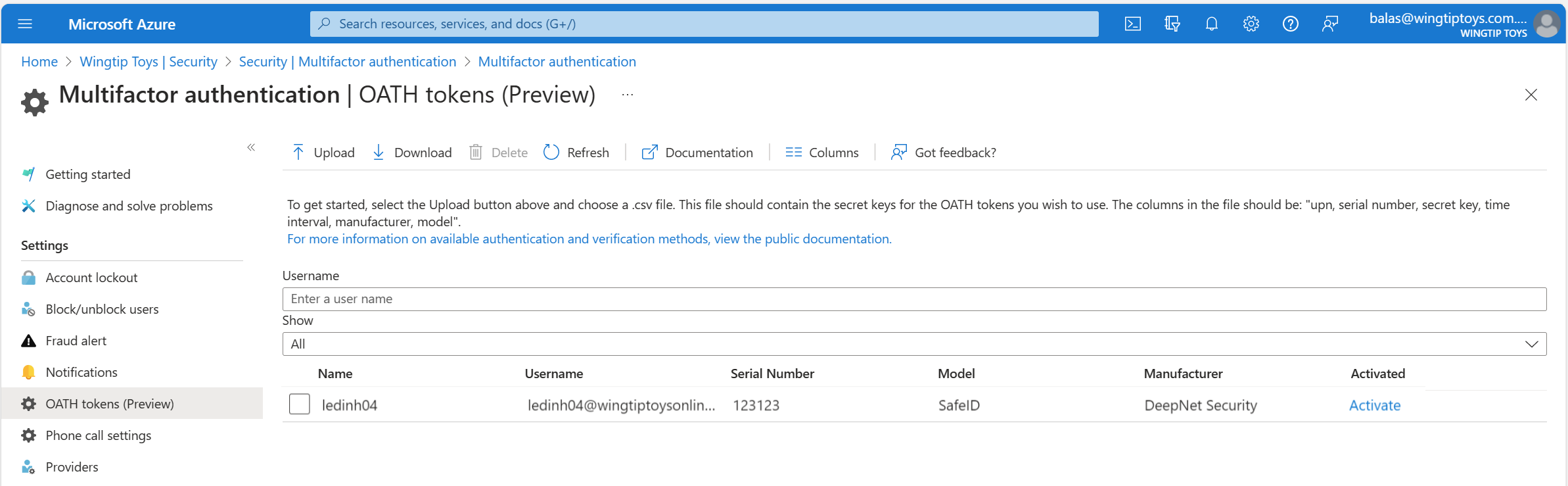

Tokeny OATH

Identyfikator Entra firmy Microsoft obsługuje używanie tokenów SHA-1 protokołu OATH TOTP, które odświeżają kody co 30 lub 60 sekund. Możesz kupić te tokeny od wybranego dostawcy.

Tokeny sprzętowe OATH TOTP zwykle są dostarczane z kluczem tajnym lub inicjatorem wstępnie zaprogramowanym w tokenie. Musisz wprowadzić te klucze do identyfikatora Entra firmy Microsoft zgodnie z opisem w poniższych krokach. Klucze tajne są ograniczone do 128 znaków, co może nie być zgodne ze wszystkimi tokenami. Klucz tajny może zawierać tylko znaki a-z lub A-Z i cyfry 1–7. Musi być zakodowany w bazie Base32.

Programowalne tokeny sprzętowe OATH TOTP, które można ponownie przesłać, można również skonfigurować za pomocą identyfikatora Microsoft Entra w przepływie konfiguracji tokenu oprogramowania.

Tokeny sprzętowe OATH są obsługiwane w ramach publicznej wersji zapoznawczej. Aby uzyskać więcej informacji na temat wersji zapoznawczych, zobacz temat Dodatkowe warunki użytkowania dotyczące wersji zapoznawczych platformy Microsoft Azure.

Po uzyskaniu tokenów należy przekazać je w formacie pliku wartości rozdzielanych przecinkami (CSV). Dołącz nazwę UPN, numer seryjny, klucz tajny, interwał czasu, producent i model, jak pokazano w tym przykładzie:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Uwaga

Pamiętaj, aby uwzględnić wiersz nagłówka w pliku CSV.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator, przejdź do pozycji Ochrona>tokenów OATH uwierzytelniania>wieloskładnikowego i przekaż plik CSV.

W zależności od rozmiaru pliku CSV przetwarzanie może potrwać kilka minut. Wybierz pozycję Odśwież , aby uzyskać stan. Jeśli w pliku występują jakiekolwiek błędy, możesz pobrać plik CSV, który je wyświetla. Nazwy pól w pobranym pliku CSV różnią się od nazw pól w przekazanej wersji.

Po usunięciu wszelkich błędów administrator może aktywować każdy klucz, wybierając pozycję Aktywuj dla tokenu i wprowadzając protokół OTP wyświetlany w tokenie.

Użytkownicy mogą mieć kombinację maksymalnie pięciu tokenów sprzętowych OATH lub aplikacji uwierzytelnianych, takich jak aplikacja Microsoft Authenticator, skonfigurowana do użycia w dowolnym momencie.

Ważne

Pamiętaj, aby przypisać tylko każdy token do pojedynczego użytkownika. W przyszłości obsługa przypisania pojedynczego tokenu do wielu użytkowników przestanie zapobiegać zagrożeniom bezpieczeństwa.

Ustawienia połączenia telefonicznego

Jeśli użytkownicy odbierają połączenia telefoniczne z monitami uwierzytelniania wieloskładnikowego, możesz skonfigurować ich środowisko, takie jak identyfikator rozmówcy lub powitanie głosowe, które usłyszą.

W Stany Zjednoczone, jeśli nie skonfigurowano identyfikatora wywołującego uwierzytelniania wieloskładnikowego, połączenia głosowe firmy Microsoft pochodzą z następujących numerów. Użytkownicy z filtrami spamu powinni wykluczyć te liczby.

Numer domyślny: +1 (855) 330-8653

W poniższej tabeli wymieniono więcej liczb dla różnych krajów.

| Kraj/region | Numery |

|---|---|

| Austria | +43 6703062076 |

| Bangladesz | +880 9604606026 |

| Chorwacja | +385 15507766 |

| Ekwador | +593 964256042 |

| Estonia | +372 6712726 |

| Francja | +33 744081468 |

| Ghana | +233 308250245 |

| Grecja | +30 2119902739 |

| Gwatemala | +502 23055056 |

| SRA Hongkong | +852 25716964 |

| Indie | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordania | +962 797639442 |

| Kenia | +254 709605276 |

| Holandia | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistan | +92 4232618686 |

| Polska | +48 699740036 |

| Arabia Saudyjska | +966 115122726 |

| Republika Południowej Afryki | +27 872405062 |

| Hiszpania | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Szwecja | +46 701924176 |

| Tajwan | +886 277515260 |

| Turcja | +90 8505404893 |

| Ukraina | +380 443332393 |

| Zjednoczone Emiraty Arabskie (ZEA) | +971 44015046 |

| Wietnam | +84 2039990161 |

Uwaga

Gdy połączenia uwierzytelniania wieloskładnikowego firmy Microsoft są umieszczane za pośrednictwem publicznej sieci telefonicznej, czasami połączenia są kierowane przez operatora, który nie obsługuje identyfikatora rozmówcy. W związku z tym identyfikator obiektu wywołującego nie jest gwarantowany, mimo że uwierzytelnianie wieloskładnikowe firmy Microsoft zawsze go wysyła. Dotyczy to zarówno połączeń telefonicznych, jak i wiadomości SMS dostarczanych przez uwierzytelnianie wieloskładnikowe firmy Microsoft. Jeśli musisz sprawdzić, czy wiadomość SMS pochodzi z uwierzytelniania wieloskładnikowego firmy Microsoft, zobacz Jakie krótkie kody są używane do wysyłania komunikatów?.

Aby skonfigurować własny numer identyfikatora wywołującego, wykonaj następujące kroki:

- Przejdź do pozycji Ochrona>uwierzytelniania wieloskładnikowego> Telefon ustawienia wywołań.

- Ustaw numer identyfikatora rozmówców usługi MFA na numer, który ma być widoczny dla użytkowników na swoich telefonach. Dozwolone są tylko liczby oparte na Stanach Zjednoczonych.

- Wybierz pozycję Zapisz.

Uwaga

Gdy połączenia uwierzytelniania wieloskładnikowego firmy Microsoft są umieszczane za pośrednictwem publicznej sieci telefonicznej, czasami połączenia są kierowane przez operatora, który nie obsługuje identyfikatora rozmówcy. W związku z tym identyfikator obiektu wywołującego nie jest gwarantowany, mimo że uwierzytelnianie wieloskładnikowe firmy Microsoft zawsze go wysyła. Dotyczy to zarówno połączeń telefonicznych, jak i wiadomości SMS dostarczanych przez uwierzytelnianie wieloskładnikowe firmy Microsoft. Jeśli musisz sprawdzić, czy wiadomość SMS pochodzi z uwierzytelniania wieloskładnikowego firmy Microsoft, zobacz Jakie krótkie kody są używane do wysyłania komunikatów?.

Niestandardowe wiadomości głosowe

Możesz użyć własnych nagrań lub powitań na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft. Te komunikaty mogą być używane oprócz domyślnych nagrań firmy Microsoft lub ich zastępowania.

Przed rozpoczęciem należy pamiętać o następujących ograniczeniach:

- Obsługiwane formaty plików to .wav i .mp3.

- Limit rozmiaru pliku wynosi 1 MB.

- Komunikaty uwierzytelniania powinny być krótsze niż 20 sekund. Komunikaty, które są dłuższe niż 20 sekund, mogą spowodować niepowodzenie weryfikacji. Jeśli użytkownik nie odpowie przed zakończeniem komunikatu, upłynął limit czasu weryfikacji.

Zachowanie niestandardowego języka komunikatów

Gdy niestandardowy komunikat głosowy jest odtwarzany dla użytkownika, język wiadomości zależy od następujących czynników:

- Język użytkownika.

- Język wykryty przez przeglądarkę użytkownika.

- Inne scenariusze uwierzytelniania mogą zachowywać się inaczej.

- Język wszystkich dostępnych komunikatów niestandardowych.

- Ten język jest wybierany przez administratora po dodaniu niestandardowego komunikatu.

Jeśli na przykład istnieje tylko jeden komunikat niestandardowy i jest w języku niemieckim:

- Użytkownik, który uwierzytelnia się w języku niemieckim, usłyszy niestandardowy komunikat w języku niemieckim.

- Użytkownik, który uwierzytelnia się w języku angielskim, usłyszy standardową wiadomość w języku angielskim.

Niestandardowe ustawienia domyślne wiadomości głosowej

Do utworzenia własnych niestandardowych komunikatów można użyć następujących przykładowych skryptów. Te frazy są wartościami domyślnymi, jeśli nie skonfigurujesz własnych niestandardowych komunikatów.

| Nazwa wiadomości | Skrypt |

|---|---|

| Uwierzytelnianie powiodło się | Logowanie zostało pomyślnie zweryfikowane. Goodbye. |

| Monit o rozszerzenie | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby kontynuować. |

| Potwierdzenie oszustwa | Przesłano alert o oszustwie. Aby odblokować konto, skontaktuj się z działem pomocy technicznej IT twojej firmy. |

| Powitanie oszustwa (standardowe) | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby zakończyć weryfikację. Jeśli ta weryfikacja nie została zainicjowana, ktoś może próbować uzyskać dostęp do twojego konta. Proszę nacisnąć zero funta, aby przesłać alert oszustwa. Spowoduje to powiadomienie zespołu IT twojej firmy i zablokowanie dalszych prób weryfikacji. |

| Zgłoszone oszustwa | Przesłano alert o oszustwie. Aby odblokować konto, skontaktuj się z działem pomocy technicznej IT twojej firmy. |

| Aktywacja | Dziękujemy za użycie systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby zakończyć weryfikację. |

| Odmowa uwierzytelniania — ponowna próba | Odmowa weryfikacji. |

| Ponów próbę (standardowa) | Dziękujemy za użycie systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby zakończyć weryfikację. |

| Pozdrowienie (standardowe) | Dziękujemy za użycie systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby zakończyć weryfikację. |

| Powitanie (numer PIN) | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Wprowadź numer PIN, a następnie klucz funta, aby zakończyć weryfikację. |

| Powitanie oszustwa (PIN) | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Wprowadź numer PIN, a następnie klucz funta, aby zakończyć weryfikację. Jeśli ta weryfikacja nie została zainicjowana, ktoś może próbować uzyskać dostęp do twojego konta. Proszę nacisnąć zero funta, aby przesłać alert oszustwa. Spowoduje to powiadomienie zespołu IT twojej firmy i zablokowanie dalszych prób weryfikacji. |

| Ponów próbę (numer PIN) | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Wprowadź numer PIN, a następnie klucz funta, aby zakończyć weryfikację. |

| Monit rozszerzenia po cyfrach | Jeśli już w tym rozszerzeniu, naciśnij klawisz funta, aby kontynuować. |

| Odmowa uwierzytelniania | Niestety, obecnie nie można cię zalogować. Spróbuj ponownie później. |

| Powitanie aktywacji (standardowe) | Dziękujemy za użycie systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby zakończyć weryfikację. |

| Ponów próbę aktywacji (standardowa) | Dziękujemy za użycie systemu weryfikacji logowania firmy Microsoft. Naciśnij klawisz funta, aby zakończyć weryfikację. |

| Powitanie aktywacji (numer PIN) | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Wprowadź numer PIN, a następnie klucz funta, aby zakończyć weryfikację. |

| Monit rozszerzenia przed cyframi | Dziękujemy za korzystanie z systemu weryfikacji logowania firmy Microsoft. Przenieś to wywołanie do rozszerzenia> rozszerzenia<. |

Konfigurowanie niestandardowego komunikatu

Aby użyć własnych niestandardowych komunikatów, wykonaj następujące kroki:

- Przejdź do pozycji Ochrona>uwierzytelniania wieloskładnikowego> Telefon ustawienia wywołań.

- Wybierz pozycję Dodaj powitanie.

- Wybierz typ powitania, na przykład Powitanie (standardowe) lub Uwierzytelnianie powiodło się.

- Wybierz pozycję Język. Zobacz poprzednią sekcję dotyczącą zachowania niestandardowego języka komunikatów.

- Wyszukaj i wybierz plik dźwiękowy .mp3 lub .wav do przekazania.

- Wybierz pozycję Dodaj , a następnie pozycję Zapisz.

Ustawienia usługi MFA

Ustawienia haseł aplikacji, zaufanych adresów IP, opcji weryfikacji i zapamiętania uwierzytelniania wieloskładnikowego na zaufanych urządzeniach są dostępne w ustawieniach usługi. Jest to starszy portal.

Dostęp do ustawień usługi można uzyskać w centrum administracyjnym firmy Microsoft Entra, przechodząc do sekcji Ochrona>uwierzytelniania wieloskładnikowego — wprowadzenie>Konfigurowanie>dodatkowych ustawień uwierzytelniania wieloskładnikowego>opartego na chmurze. Zostanie otwarte okno lub karta z dodatkowymi opcjami ustawień usługi.

Zaufane adresy IP

Warunki lokalizacji to zalecany sposób konfigurowania uwierzytelniania wieloskładnikowego przy użyciu dostępu warunkowego z powodu obsługi protokołu IPv6 i innych ulepszeń. Aby uzyskać więcej informacji na temat warunków lokalizacji, zobacz Używanie warunku lokalizacji w zasadach dostępu warunkowego. Aby uzyskać instrukcje definiowania lokalizacji i tworzenia zasad dostępu warunkowego, zobacz Dostęp warunkowy: Blokowanie dostępu według lokalizacji.

Funkcja zaufanych adresów IP uwierzytelniania wieloskładnikowego firmy Microsoft pomija również monity uwierzytelniania wieloskładnikowego dla użytkowników logujących się z zdefiniowanego zakresu adresów IP. Można ustawić zaufane zakresy adresów IP dla środowisk lokalnych. Gdy użytkownicy znajdują się w jednej z tych lokalizacji, uwierzytelnianie wieloskładnikowe w usłudze Microsoft Entra nie wyświetla monitu. Funkcja zaufanych adresów IP wymaga wersji Microsoft Entra ID P1.

Uwaga

Zaufane adresy IP mogą zawierać prywatne zakresy adresów IP tylko wtedy, gdy używasz serwera MFA. W przypadku uwierzytelniania wieloskładnikowego firmy Microsoft opartego na chmurze można używać tylko zakresów publicznych adresów IP.

Zakresy IPv6 są obsługiwane tylko w interfejsie Nazwane lokalizacje .

Jeśli twoja organizacja używa rozszerzenia serwera NPS do udostępniania uwierzytelniania wieloskładnikowego aplikacjom lokalnym, źródłowy adres IP będzie zawsze wyświetlany jako serwer NPS, przez który próba uwierzytelniania przepływa.

| Typ dzierżawy firmy Microsoft Entra | Opcje funkcji zaufanego adresu IP |

|---|---|

| Zarządzana | Określony zakres adresów IP: Administracja istratory określają zakres adresów IP, które mogą pomijać uwierzytelnianie wieloskładnikowe dla użytkowników logujących się z intranetu firmy. Można skonfigurować maksymalnie 50 zaufanych zakresów adresów IP. |

| Federacyjni | Wszyscy użytkownicy federacyjni: wszyscy użytkownicy federacyjni, którzy logują się z wewnątrz organizacji, mogą pomijać uwierzytelnianie wieloskładnikowe. Użytkownicy pomijają weryfikacje przy użyciu oświadczenia wystawionego przez usługi Active Directory Federation Services (AD FS). Określony zakres adresów IP: Administracja istratory określają zakres adresów IP, które mogą pomijać uwierzytelnianie wieloskładnikowe dla użytkowników logujących się z firmowego intranetu. |

Obejście zaufanego adresu IP działa tylko z poziomu intranetu firmy. Jeśli wybierzesz opcję Wszyscy użytkownicy federacyjni, a użytkownik zaloguje się spoza firmowego intranetu, użytkownik musi uwierzytelnić się przy użyciu uwierzytelniania wieloskładnikowego. Proces jest taki sam, nawet jeśli użytkownik przedstawia oświadczenie usług AD FS.

Uwaga

Jeśli zasady uwierzytelniania wieloskładnikowego dla użytkownika i dostępu warunkowego są skonfigurowane w dzierżawie, należy dodać zaufane adresy IP do zasad dostępu warunkowego i zaktualizować ustawienia usługi MFA.

Środowisko użytkownika w sieci firmowej

Gdy funkcja zaufanych adresów IP jest wyłączona, uwierzytelnianie wieloskładnikowe jest wymagane dla przepływów przeglądarki. Hasła aplikacji są wymagane dla starszych zaawansowanych aplikacji klienckich.

Gdy są używane zaufane adresy IP, uwierzytelnianie wieloskładnikowe nie jest wymagane w przypadku przepływów przeglądarki. Hasła aplikacji nie są wymagane dla starszych zaawansowanych aplikacji klienckich, jeśli użytkownik nie utworzył hasła aplikacji. Po użyciu hasła aplikacji wymagane jest hasło.

Środowisko użytkownika poza siecią firmową

Niezależnie od tego, czy zaufane adresy IP są zdefiniowane, uwierzytelnianie wieloskładnikowe jest wymagane dla przepływów przeglądarki. Hasła aplikacji są wymagane dla starszych zaawansowanych aplikacji klienckich.

Włączanie nazwanych lokalizacji przy użyciu dostępu warunkowego

Reguły dostępu warunkowego umożliwiają definiowanie nazwanych lokalizacji, wykonując następujące kroki:

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do pozycji Ochrona>dostępu>warunkowego nazwanych lokalizacji.

- Wybierz pozycję Nowa lokalizacja.

- Wprowadź nazwę lokalizacji.

- Wybierz pozycję Oznacz jako zaufaną lokalizację.

- Wprowadź zakres adresów IP dla środowiska w notacji CIDR. Na przykład 40.77.182.32/27.

- Wybierz pozycję Utwórz.

Włączenie funkcji zaufanych adresów IP przy użyciu dostępu warunkowego

Aby włączyć zaufane adresy IP przy użyciu zasad dostępu warunkowego, wykonaj następujące kroki:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

Przejdź do pozycji Ochrona>dostępu>warunkowego nazwanych lokalizacji.

Wybierz pozycję Konfiguruj zaufane adresy IP uwierzytelniania wieloskładnikowego.

Na stronie Ustawienia usługi w obszarze Zaufane adresy IP wybierz jedną z następujących opcji:

W przypadku żądań od użytkowników federacyjnych pochodzących z intranetu: aby wybrać tę opcję, zaznacz pole wyboru. Wszyscy użytkownicy federacyjni, którzy logują się z sieci firmowej, pomijają uwierzytelnianie wieloskładnikowe przy użyciu oświadczenia wydanego przez usługi AD FS. Upewnij się, że usługi AD FS mają regułę dodawania oświadczenia intranetowego do odpowiedniego ruchu. Jeśli reguła nie istnieje, utwórz następującą regułę w usługach AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Uwaga

Opcja Pomiń uwierzytelnianie wieloskładnikowe dla żądań od użytkowników federacyjnych w intranecie wpłynie na ocenę dostępu warunkowego dla lokalizacji. Każde żądanie z oświadczeniem insidecorporatenetwork będzie traktowane jako pochodzące z zaufanej lokalizacji, jeśli ta opcja jest wybrana.

W przypadku żądań z określonego zakresu publicznych adresów IP: aby wybrać tę opcję, wprowadź adresy IP w polu tekstowym w notacji CIDR.

- W przypadku adresów IP, które znajdują się w zakresie od xxx.xxx.xxx.1 do xxx.xxx.xxx.254, użyj notacji, takiej jak xxx.xxx.xxx.0/24.

- W przypadku pojedynczego adresu IP użyj notacji, takiej jak xxx.xxx.xxx.xxx/32.

- Wprowadź maksymalnie 50 zakresów adresów IP. Użytkownicy logujący się z tych adresów IP pomijają uwierzytelnianie wieloskładnikowe.

Wybierz pozycję Zapisz.

Włączenie funkcji zaufanych adresów IP przy użyciu ustawień usługi

Jeśli nie chcesz używać zasad dostępu warunkowego w celu włączenia zaufanych adresów IP, możesz skonfigurować ustawienia usługi dla uwierzytelniania wieloskładnikowego firmy Microsoft, wykonując następujące kroki:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

Przejdź do pozycji Ochrona>uwierzytelniania wieloskładnikowego Dodatkowe ustawienia uwierzytelniania wieloskładnikowego>opartego na chmurze.

Na stronie Ustawienia usługi w obszarze Zaufane adresy IP wybierz jedną lub obie z następujących opcji:

W przypadku żądań od użytkowników federacyjnych w intranecie: aby wybrać tę opcję, zaznacz pole wyboru. Wszyscy użytkownicy federacyjni, którzy logują się z sieci firmowej, pomijają uwierzytelnianie wieloskładnikowe przy użyciu oświadczenia wydanego przez usługi AD FS. Upewnij się, że usługi AD FS mają regułę dodawania oświadczenia intranetowego do odpowiedniego ruchu. Jeśli reguła nie istnieje, utwórz następującą regułę w usługach AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);W przypadku żądań z określonego zakresu podsieci adresów IP: aby wybrać tę opcję, wprowadź adresy IP w polu tekstowym w notacji CIDR.

- W przypadku adresów IP, które znajdują się w zakresie od xxx.xxx.xxx.1 do xxx.xxx.xxx.254, użyj notacji, takiej jak xxx.xxx.xxx.0/24.

- W przypadku pojedynczego adresu IP użyj notacji, takiej jak xxx.xxx.xxx.xxx/32.

- Wprowadź maksymalnie 50 zakresów adresów IP. Użytkownicy logujący się z tych adresów IP pomijają uwierzytelnianie wieloskładnikowe.

Wybierz pozycję Zapisz.

Metody weryfikacji

Możesz wybrać metody weryfikacji dostępne dla użytkowników w portalu ustawień usługi. Gdy użytkownicy rejestrują swoje konta na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft, wybierają preferowaną metodę weryfikacji z opcji, które zostały włączone. Wskazówki dotyczące procesu rejestracji użytkownika podano w temacie Konfigurowanie konta na potrzeby uwierzytelniania wieloskładnikowego.

Dostępne są następujące metody weryfikacji:

| Metoda | opis |

|---|---|

| Połączenie z telefonem | Umieszcza automatyczne połączenie głosowe. Użytkownik odpowiada na połączenie i naciska numer # na telefonie, aby się uwierzytelnić. Numer telefonu nie jest synchronizowany z lokalna usługa Active Directory. |

| Wiadomość SMS na telefon | Wysyła wiadomość SMS zawierającą kod weryfikacyjny. Użytkownik zostanie poproszony o wprowadzenie kodu weryfikacyjnego do interfejsu logowania. Ten proces jest nazywany jednokierunkową wiadomością SMS. Dwukierunkowa wiadomość SMS oznacza, że użytkownik musi wysłać tekst z powrotem do określonego kodu. Dwukierunkowa wiadomość SMS jest przestarzała i nie jest obsługiwana po 14 listopada 2018 r. Administracja istratorzy powinni włączyć inną metodę dla użytkowników, którzy wcześniej używali dwukierunkowej wiadomości SMS. |

| Powiadomienie przez aplikację mobilną | Wysyła powiadomienie push do telefonu użytkownika lub zarejestrowanego urządzenia. Użytkownik wyświetli powiadomienie i wybierze pozycję Weryfikuj , aby ukończyć weryfikację. Aplikacja Microsoft Authenticator jest dostępna dla systemu Windows Telefon, Android i iOS. |

| Kod weryfikacyjny z aplikacji mobilnej lub tokenu sprzętowego | Aplikacja Microsoft Authenticator generuje nowy kod weryfikacyjny OATH co 30 sekund. Użytkownik wprowadza kod weryfikacyjny do interfejsu logowania. Aplikacja Microsoft Authenticator jest dostępna dla systemu Windows Telefon, Android i iOS. |

Aby uzyskać więcej informacji, zobacz Jakie metody uwierzytelniania i weryfikacji są dostępne w usłudze Microsoft Entra ID?.

Włączanie i wyłączanie metod weryfikacji

Aby włączyć lub wyłączyć metody weryfikacji, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

- Przejdź do pozycji Użytkownicy tożsamości>.

- Wybierz opcję Uwierzytelnianie wieloskładnikowe na użytkownika.

- W obszarze Uwierzytelnianie wieloskładnikowe w górnej części strony wybierz pozycję Ustawienia usługi.

- Na stronie Ustawienia usługi w obszarze Opcje weryfikacji zaznacz lub wyczyść odpowiednie pola wyboru.

- Wybierz pozycję Zapisz.

Pamiętaj uwierzytelnianie wieloskładnikowe

Funkcja zapamiętania uwierzytelniania wieloskładnikowego umożliwia użytkownikom obejście kolejnych weryfikacji przez określoną liczbę dni po pomyślnym zalogowaniu się do urządzenia przy użyciu uwierzytelniania wieloskładnikowego. Aby zwiększyć użyteczność i zminimalizować liczbę przypadków, w których użytkownik musi wykonać uwierzytelnianie wieloskładnikowe na danym urządzeniu, wybierz czas trwania co najmniej 90 dni.

Ważne

W przypadku naruszenia zabezpieczeń konta lub urządzenia pamiętaj, że uwierzytelnianie wieloskładnikowe dla zaufanych urządzeń może mieć wpływ na bezpieczeństwo. Jeśli konto firmowe zostanie naruszone lub zaufane urządzenie zostanie utracone lub skradzione, należy odwołać sesje uwierzytelniania wieloskładnikowego.

Akcja odwoływanie odwołuje zaufany stan ze wszystkich urządzeń, a użytkownik jest wymagany do ponownego przeprowadzenia uwierzytelniania wieloskładnikowego. Możesz również poinstruować użytkowników, aby przywrócili oryginalny stan uwierzytelniania wieloskładnikowego na własnych urządzeniach, jak opisano w temacie Zarządzanie ustawieniami uwierzytelniania wieloskładnikowego.

Jak działa funkcja

Funkcja zapamiętania uwierzytelniania wieloskładnikowego ustawia trwały plik cookie w przeglądarce, gdy użytkownik wybierze opcję Nie pytaj ponownie o X dni podczas logowania. Użytkownik nie jest ponownie monitowany o uwierzytelnianie wieloskładnikowe z tej przeglądarki, dopóki plik cookie nie wygaśnie. Jeśli użytkownik otworzy inną przeglądarkę na tym samym urządzeniu lub wyczyści pliki cookie, zostanie ponownie wyświetlony monit o zweryfikowanie.

Opcja Nie pytaj ponownie o X dni nie jest wyświetlana w aplikacjach innych niż przeglądarka, niezależnie od tego, czy aplikacja obsługuje nowoczesne uwierzytelnianie. Te aplikacje używają tokenów odświeżania, które zapewniają nowe tokeny dostępu co godzinę. Po zweryfikowaniu tokenu odświeżania identyfikator Entra firmy Microsoft sprawdza, czy ostatnie uwierzytelnianie wieloskładnikowe miało miejsce w ciągu określonej liczby dni.

Funkcja zmniejsza liczbę uwierzytelnień w aplikacjach internetowych, co zwykle jest monitem za każdym razem. Funkcja może zwiększyć liczbę uwierzytelnień dla nowoczesnych klientów uwierzytelniania, które zwykle monituje co 180 dni, jeśli jest skonfigurowany krótszy czas trwania. Może również zwiększyć liczbę uwierzytelnień w połączeniu z zasadami dostępu warunkowego.

Ważne

Funkcja zapamiętania uwierzytelniania wieloskładnikowego nie jest zgodna z funkcją keep me signed in usług AD FS, gdy użytkownicy wykonują uwierzytelnianie wieloskładnikowe dla usług AD FS za pośrednictwem serwera MFA lub rozwiązania do uwierzytelniania wieloskładnikowego innej firmy.

Jeśli użytkownicy wybierają opcję Nie wylogowuj mnie w usługach AD FS, a także oznaczą swoje urządzenie jako zaufane dla uwierzytelniania wieloskładnikowego, użytkownik nie zostanie automatycznie zweryfikowany po wygaśnięciu liczby dni uwierzytelniania wieloskładnikowego. Microsoft Entra ID żąda nowego uwierzytelniania wieloskładnikowego, ale usługi AD FS zwracają token z oryginalnym oświadczeniem i datą uwierzytelniania wieloskładnikowego, zamiast ponownie wykonywać uwierzytelnianie wieloskładnikowe. Ta reakcja powoduje ustawienie pętli weryfikacji między identyfikatorem Entra firmy Microsoft i usługami AD FS.

Funkcja zapamiętania uwierzytelniania wieloskładnikowego nie jest zgodna z użytkownikami B2B i nie będzie widoczna dla użytkowników B2B podczas logowania się do zaproszonych dzierżaw.

Funkcja zapamiętania uwierzytelniania wieloskładnikowego nie jest zgodna z kontrolą dostępu warunkowego z częstotliwością logowania. Aby uzyskać więcej informacji, zobacz Konfigurowanie zarządzania sesjami uwierzytelniania przy użyciu dostępu warunkowego.

Włącz uwierzytelnianie wieloskładnikowe

Aby włączyć i skonfigurować opcję zezwalania użytkownikom na zapamiętanie stanu uwierzytelniania wieloskładnikowego i monitów o obejście, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zasad uwierzytelniania.

- Przejdź do pozycji Użytkownicy tożsamości>.

- Wybierz opcję Uwierzytelnianie wieloskładnikowe na użytkownika.

- W obszarze Uwierzytelnianie wieloskładnikowe w górnej części strony wybierz pozycję Ustawienia usługi.

- Na stronie ustawień usługi w obszarze Zapamiętaj uwierzytelnianie wieloskładnikowe wybierz pozycję Zezwalaj użytkownikom na zapamiętanie uwierzytelniania wieloskładnikowego na urządzeniach, którym ufają.

- Ustaw liczbę dni zezwalania zaufanym urządzeniom na pomijanie uwierzytelniania wieloskładnikowego. W celu uzyskania optymalnego środowiska użytkownika należy przedłużyć czas trwania do 90 lub więcej dni.

- Wybierz pozycję Zapisz.

Oznaczanie urządzenia jako zaufanego

Po włączeniu funkcji zapamiętania uwierzytelniania wieloskładnikowego użytkownicy mogą oznaczyć urządzenie jako zaufane po zalogowaniu się, wybierając pozycję Nie pytaj ponownie.

Następne kroki

Aby dowiedzieć się więcej, zobacz Jakie metody uwierzytelniania i weryfikacji są dostępne w identyfikatorze Entra firmy Microsoft?