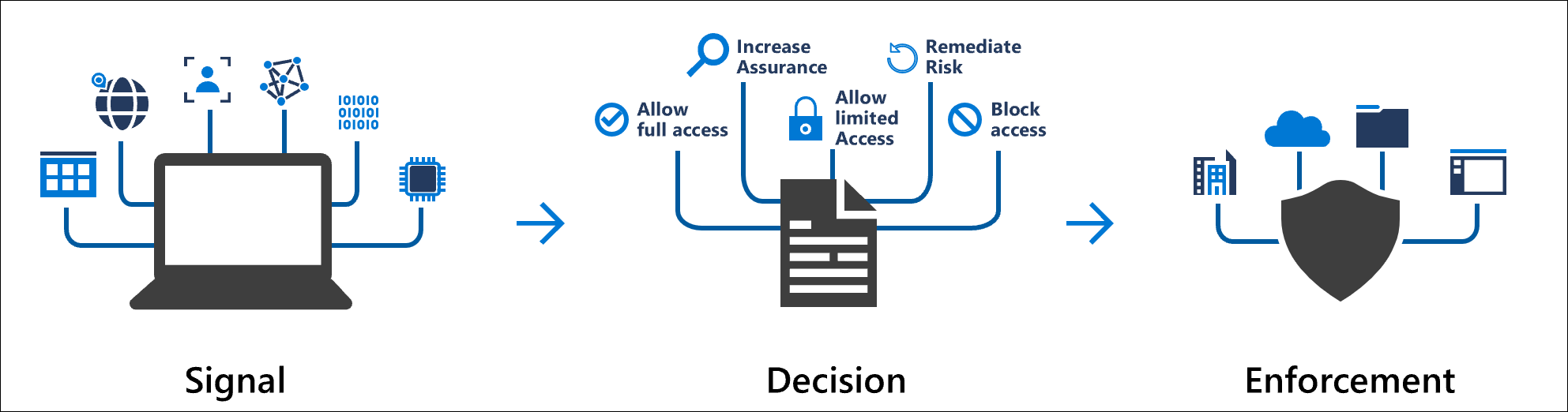

Dostęp warunkowy: przypisanie sieci

Administratorzy mogą tworzyć zasady przeznaczone dla określonych lokalizacji sieciowych jako sygnał wraz z innymi warunkami w procesie podejmowania decyzji. Mogą dołączać lub wykluczać te lokalizacje sieciowe w ramach konfiguracji zasad. Te lokalizacje sieciowe mogą obejmować publiczne informacje o sieci IPv4 lub IPv6, krajach, nieznanych obszarach, które nie są mapujące na określone kraje lub zgodnych z globalną siecią bezpiecznego dostępu.

Uwaga

Zasady dostępu warunkowego są wymuszane po zakończeniu uwierzytelniania pierwszego składnika. Dostęp warunkowy nie jest przeznaczony do pierwszej linii obrony organizacji w scenariuszach takich jak ataki typu "odmowa usługi" (DoS), ale może używać sygnałów z tych zdarzeń w celu określenia dostępu.

Organizacje mogą używać tych lokalizacji do typowych zadań, takich jak:

- Wymaganie uwierzytelniania wieloskładnikowego dla użytkowników, którzy uzyskują dostęp do usługi, gdy są poza siecią firmową.

- Blokowanie dostępu z określonych krajów, z których organizacja nigdy nie działa.

Lokalizacja użytkownika znajduje się przy użyciu publicznego adresu IP lub współrzędnych GPS dostarczonych przez aplikację Microsoft Authenticator. Zasady dostępu warunkowego mają zastosowanie do wszystkich lokalizacji domyślnie.

Napiwek

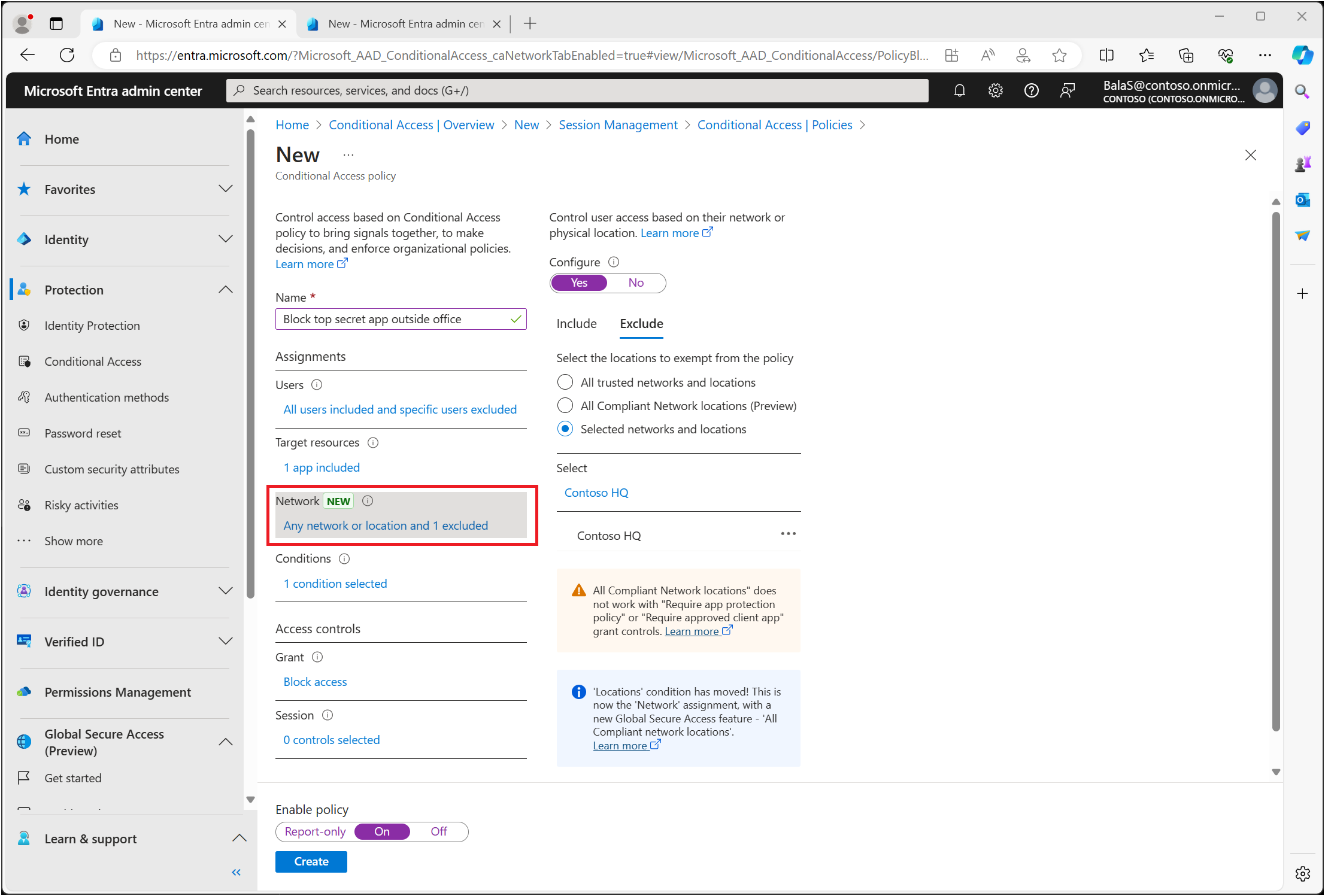

Warunek Lokalizacja został przeniesiony i zmieniono nazwę Sieć. Na początku ten warunek będzie wyświetlany zarówno na poziomie Przypisania , jak i w obszarze Warunki.

Aktualizacje lub zmiany są wyświetlane w obu lokalizacjach. Funkcjonalność pozostaje taka sama, a istniejące zasady korzystające z lokalizacji nadal działają bez zmian.

Po skonfigurowaniu w zasadach

Podczas konfigurowania warunku lokalizacji można rozróżnić między:

- Dowolna sieć lub lokalizacja

- Wszystkie zaufane sieci i lokalizacje

- Wszystkie zgodne lokalizacje sieciowe

- Wybrane sieci i lokalizacje

Dowolna sieć lub lokalizacja

Domyślnie wybranie pozycji Dowolna lokalizacja powoduje zastosowanie zasad do wszystkich adresów IP, co oznacza dowolny adres w Internecie. To ustawienie nie jest ograniczone do adresów IP skonfigurowanych jako nazwane lokalizacje. Po wybraniu opcji Dowolna lokalizacja nadal można wykluczyć określone lokalizacje z zasad. Można na przykład zastosować zasady do wszystkich lokalizacji z wyjątkiem zaufanych lokalizacji, aby ustawić zakres na wszystkie lokalizacje, z wyjątkiem sieci firmowej.

Wszystkie zaufane sieci i lokalizacje

Ta opcja ma zastosowanie do:

- Wszystkie lokalizacje oznaczone jako zaufane lokalizacje.

- Zaufane adresy IP uwierzytelniania wieloskładnikowego, jeśli zostały skonfigurowane.

Zaufane adresy IP uwierzytelniania wieloskładnikowego

Korzystanie z sekcji zaufanych adresów IP ustawień usługi uwierzytelniania wieloskładnikowego nie jest już zalecane. Ta kontrolka akceptuje tylko adresy IPv4 i powinna być używana tylko w określonych scenariuszach opisanych w artykule Konfigurowanie ustawień uwierzytelniania wieloskładnikowego firmy Microsoft.

Jeśli te zaufane adresy IP są skonfigurowane, są one wyświetlane jako zaufane adresy IP usługi MFA na liście lokalizacji.

Wszystkie zgodne lokalizacje sieciowe

Organizacje z dostępem do globalnych funkcji bezpiecznego dostępu mają inną lokalizację, która składa się z użytkowników i urządzeń, które są zgodne z zasadami zabezpieczeń organizacji. Aby uzyskać więcej informacji, zobacz sekcję Włączanie globalnego sygnalizowania bezpiecznego dostępu dla dostępu warunkowego. Można go używać z zasadami dostępu warunkowego do przeprowadzania zgodnego sprawdzania sieci w celu uzyskania dostępu do zasobów.

Wybrane sieci i lokalizacje

Za pomocą tej opcji możesz wybrać co najmniej jedną nazwaną lokalizację. Aby zasady z tym ustawieniem miały zastosowanie, użytkownik musi nawiązać połączenie z dowolnej z wybranych lokalizacji. Po wybraniu pozycji Wybierz zostanie wyświetlona lista zdefiniowanych lokalizacji. Ta lista zawiera nazwę, typ i informację, czy lokalizacja sieciowa jest oznaczona jako zaufana.

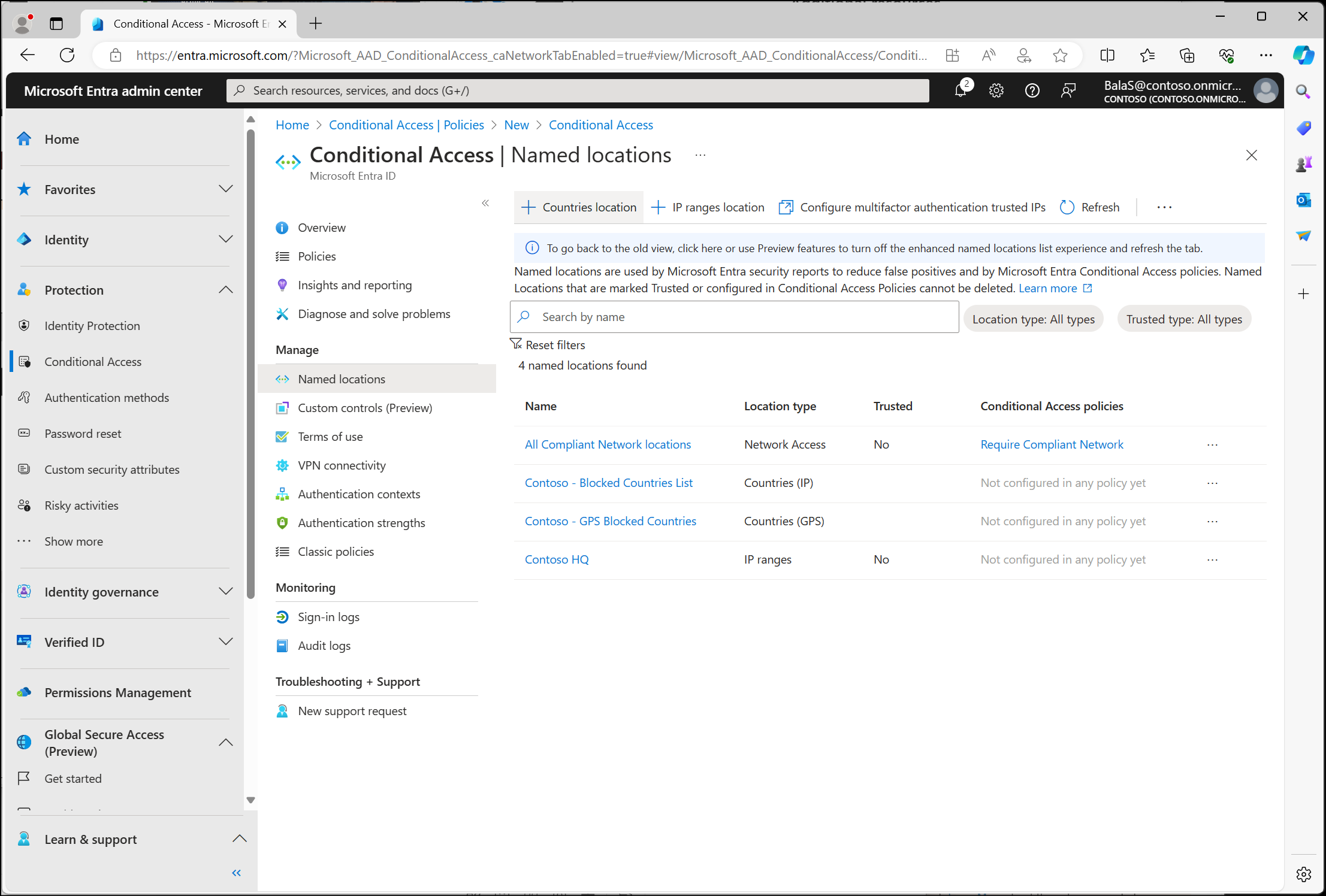

Jak są zdefiniowane te lokalizacje?

Lokalizacje są definiowane i istnieją w centrum administracyjnym firmy Microsoft Entra w obszarze Ochrona>dostępu>warunkowego Nazwane lokalizacje. Administratorzy z co najmniej rolą administratora dostępu warunkowego mogą tworzyć i aktualizować nazwane lokalizacje.

Nazwane lokalizacje mogą obejmować lokalizacje, takie jak zakresy sieci głównej organizacji, zakresy sieci VPN lub zakresy, które chcesz zablokować. Nazwane lokalizacje zawierają zakresy adresów IPv4, zakresy adresów IPv6 lub kraje.

Zakresy adresów IPv4 i IPv6

Aby zdefiniować nazwaną lokalizację według publicznych zakresów adresów IPv4 lub IPv6, należy podać:

- Nazwa lokalizacji.

- Co najmniej jeden zakres publicznych adresów IP.

- Opcjonalnie oznacz jako zaufaną lokalizację.

Nazwane lokalizacje zdefiniowane przez zakresy adresów IPv4/IPv6 podlegają następującym ograniczeniom:

- Nie więcej niż 195 nazwanych lokalizacji.

- Nie więcej niż 2000 zakresów adresów IP na nazwaną lokalizację.

- Podczas definiowania zakresu adresów IP dozwolone są tylko maski CIDR większe niż /8.

W przypadku urządzeń w sieci prywatnej adres IP nie jest adresem IP klienta urządzenia użytkownika w intranecie (na przykład 10.55.99.3), jest to adres używany przez sieć do łączenia się z publicznym Internetem (na przykład 198.51.100.3).

Zaufane lokalizacje

Administratorzy mogą opcjonalnie oznaczać lokalizacje oparte na adresach IP, takie jak zakresy sieci publicznej organizacji jako zaufane. To oznaczenie jest używane przez funkcje na kilka sposobów.

- Zasady dostępu warunkowego mogą obejmować lub wykluczać te lokalizacje.

- Logowania z zaufanych nazwanych lokalizacji zwiększają dokładność obliczeń ryzyka Ochrona tożsamości Microsoft Entra.

Nie można usunąć lokalizacji oznaczonych jako zaufane bez uprzedniego usunięcia zaufanego oznaczenia.

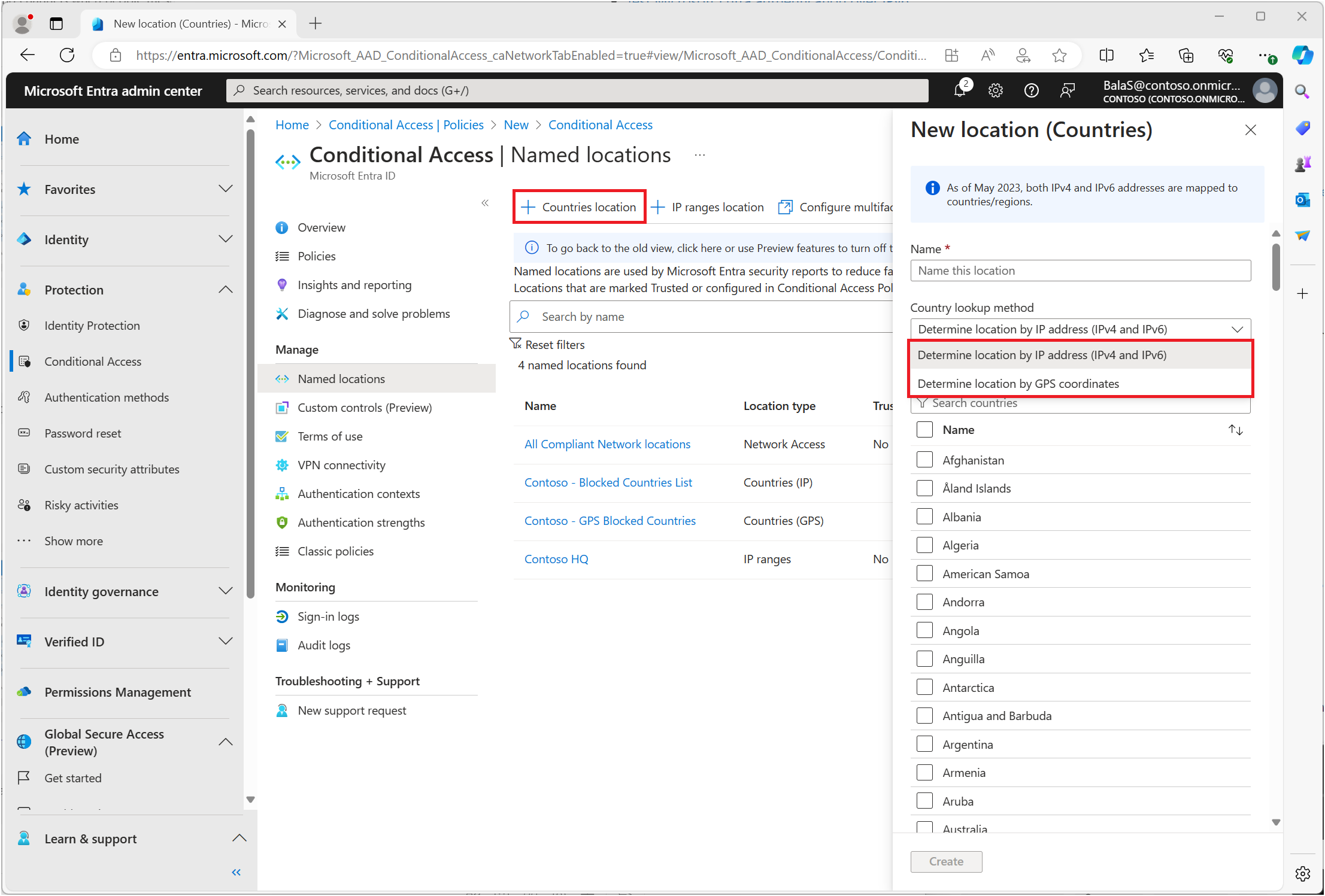

Kraje

Organizacje mogą określić lokalizację kraju geograficznego według adresów IP lub współrzędnych GPS.

Aby zdefiniować nazwaną lokalizację według kraju, musisz:

- Podaj nazwę lokalizacji.

- Wybierz, aby określić lokalizację według adresów IP lub współrzędnych GPS.

- Dodaj co najmniej jeden kraj/region.

- Opcjonalnie wybierz opcję Uwzględnij nieznane kraje/regiony.

Po wybraniu pozycji Określ lokalizację według adresu IP identyfikator firmy Microsoft rozpoznaje adres IPv4 lub IPv6 użytkownika w kraju lub regionie w oparciu o okresowo aktualizowaną tabelę mapowania.

Podczas wybierania pozycji Określ lokalizację według współrzędnych GPS użytkownicy muszą mieć zainstalowaną aplikację Microsoft Authenticator na urządzeniu przenośnym. Co godzinę system kontaktuje się z aplikacją Microsoft Authenticator użytkownika w celu zebrania lokalizacji GPS ich urządzenia mobilnego.

- Gdy użytkownik po raz pierwszy musi udostępnić swoją lokalizację z aplikacji Microsoft Authenticator, otrzyma powiadomienie w aplikacji. Użytkownik musi otworzyć aplikację i udzielić uprawnienia do lokalizacji. Przez najbliższe 24 godziny, jeśli użytkownik nadal uzyskuje dostęp do zasobu i przyznał uprawnienie aplikacji do działania w tle, to lokalizacja urządzenia będzie udostępniana po cichu raz na godzinę.

- Po 24 godzinach użytkownik musi otworzyć aplikację i zatwierdzić powiadomienie.

- Za każdym razem, gdy użytkownik udostępnia swoją lokalizację GPS, aplikacja wykonuje wykrywanie jailbreaku przy użyciu tej samej logiki co zestaw SDK zarządzania aplikacjami mobilnymi w usłudze Microsoft Intune. Jeśli w urządzeniu dokonano jailbreaku, to lokalizacja nie jest uznawana za prawidłową, a użytkownik nie otrzyma dostępu.

- Aplikacja Microsoft Authenticator w systemie Android używa interfejsu API integralności sklepu Google Play w celu ułatwienia wykrywania jailbreaku. Jeśli narzędzie Google Play Integrity API jest niedostępne, to żądanie zostanie odrzucone i użytkownik nie będzie mógł uzyskać dostępu do żądanego zasobu, chyba że zasady dostępu warunkowego są wyłączone. Aby uzyskać więcej informacji na temat aplikacji Microsoft Authenticator, zobacz artykuł Typowe pytania dotyczące aplikacji Microsoft Authenticator.

- Użytkownicy mogą modyfikować lokalizację GPS zgłaszaną przez urządzenia z systemami iOS i Android. W rezultacie aplikacja Microsoft Authenticator odmawia uwierzytelnienia, gdy użytkownik może korzystać z innej lokalizacji niż rzeczywista lokalizacja GPS urządzenia mobilnego, na którym zainstalowana jest aplikacja. Użytkownicy, którzy modyfikują lokalizację urządzenia, otrzymują komunikat odmowy w oparciu o zasady oparte na lokalizacji GPS.

Uwaga

Zasady dostępu warunkowego z lokalizacjami nazwanymi GPS w trybie tylko do raportu monitują użytkowników o udostępnienie lokalizacji GPS, mimo że nie są blokowane podczas logowania.

Lokalizacja GPS może być używana z logowaniem bez hasła do telefonu tylko wtedy, gdy powiadomienia wypychane usługi MFA są również włączone. Użytkownicy mogą logować się przy użyciu aplikacji Microsoft Authenticator, ale muszą również zatwierdzić kolejne powiadomienia wypychane usługi MFA, aby udostępnić swoją lokalizację GPS.

Lokalizacja GPS nie działa, gdy są ustawione tylko metody uwierzytelniania bez hasła.

Wiele zasad dostępu warunkowego może monituje użytkowników o ich lokalizację GPS przed zastosowaniem wszystkich. Ze względu na sposób stosowania zasad dostępu warunkowego użytkownik może odmówić dostępu, jeśli przejdzie sprawdzanie lokalizacji, ale nie powiedzie się innym zasadom. Aby uzyskać więcej informacji na temat wymuszania zasad, zobacz artykuł Tworzenie zasad dostępu warunkowego.

Ważne

Użytkownicy mogą otrzymywać monity co godzinę informujące o tym, że identyfikator Entra firmy Microsoft sprawdza swoją lokalizację w aplikacji Authenticator. Ta funkcja powinna być używana tylko do ochrony bardzo wrażliwych aplikacji, w których to zachowanie jest dopuszczalne lub gdy dostęp musi być ograniczony dla określonego kraju/regionu.

Uwzględnianie nieznanych krajów/regionów

Niektóre adresy IP nie są mapowe na określony kraj lub region. Aby przechwycić te lokalizacje adresów IP, zaznacz pole Wyboru Uwzględnij nieznane kraje/regiony podczas definiowania lokalizacji geograficznej. Ta opcja umożliwia wybranie, czy te adresy IP powinny być uwzględnione w nazwanej lokalizacji. Użyj tego ustawienia, gdy zasady korzystające z nazwanej lokalizacji powinny mieć zastosowanie do nieznanych lokalizacji.

Często zadawane pytania

Czy istnieje obsługa interfejsu API programu Graph?

Obsługa interfejsu API programu Graph dla nazwanych lokalizacji jest dostępna, aby uzyskać więcej informacji, zobacz nazwany interfejs APIlocation.

Co zrobić, jeśli używam serwera proxy w chmurze lub sieci VPN?

W przypadku korzystania z serwera proxy hostowanego w chmurze lub rozwiązania sieci VPN adres IP używany przez firmę Microsoft Entra ID podczas oceniania zasad jest adresem IP serwera proxy. Nagłówek X-Forwarded-For (XFF), który zawiera publiczny adres IP użytkownika, nie jest używany, ponieważ nie ma walidacji pochodzącej z zaufanego źródła, więc przedstawi metodę fałszowania adresu IP.

Jeśli serwer proxy w chmurze jest zainstalowany, można łatwiej zarządzać zasadami, które wymagają dołączonego hybrydowego urządzenia firmy Microsoft Entra lub zgodnego urządzenia . Aktualizowanie listy adresów IP używanych przez serwer proxy hostowany w chmurze lub rozwiązanie sieci VPN może być prawie niemożliwe.

Zalecamy organizacjom korzystanie z globalnego bezpiecznego dostępu w celu umożliwienia przywracania źródłowego adresu IP, aby uniknąć tej zmiany adresów i uprościć zarządzanie.

Kiedy jest oceniana lokalizacja?

Zasady dostępu warunkowego są oceniane, gdy:

- Użytkownik początkowo loguje się do aplikacji internetowej, aplikacji mobilnej lub klasycznej.

- Aplikacja mobilna lub klasyczna korzystająca z nowoczesnego uwierzytelniania używa tokenu odświeżania w celu uzyskania nowego tokenu dostępu. Domyślnie ta kontrola jest raz na godzinę.

Oznacza to, że w przypadku aplikacji mobilnych i klasycznych korzystających z nowoczesnego uwierzytelniania wykryto zmianę lokalizacji w ciągu godziny od zmiany lokalizacji sieciowej. W przypadku aplikacji mobilnych i klasycznych, które nie korzystają z nowoczesnego uwierzytelniania, zasady dotyczą każdego żądania tokenu. Częstotliwość żądania może się różnić w zależności od aplikacji. Podobnie w przypadku aplikacji internetowych zasady są stosowane podczas początkowego logowania i są dobre dla okresu istnienia sesji w aplikacji internetowej. Ze względu na różnice w okresach istnienia sesji w aplikacjach czas między oceną zasad jest różny. Za każdym razem, gdy aplikacja żąda nowego tokenu logowania, zasady są stosowane.

Domyślnie identyfikator Entra firmy Microsoft wystawia token co godzinę. Gdy użytkownicy odejdą z sieci firmowej, w ciągu godziny zasady będą wymuszane dla aplikacji korzystających z nowoczesnego uwierzytelniania.

Kiedy możesz zablokować lokalizacje?

Zasady, które używają warunku lokalizacji do blokowania dostępu, są uznawane za restrykcyjne i powinny być wykonywane z ostrożnością po dokładnym przetestowaniu. Niektóre wystąpienia używania warunku lokalizacji do blokowania uwierzytelniania mogą obejmować:

- Blokowanie krajów/regionów, w których twoja organizacja nigdy nie prowadzi działalności.

- Blokowanie określonych zakresów adresów IP, takich jak:

- Znane złośliwe adresy IP przed zmianą zasad zapory.

- Wysoce wrażliwe lub uprzywilejowane akcje i aplikacje w chmurze.

- Na podstawie zakresu adresów IP specyficznych dla użytkownika, takiego jak dostęp do aplikacji księgowych lub płacowych.