Używanie warunku lokalizacji w zasadach dostępu warunkowego

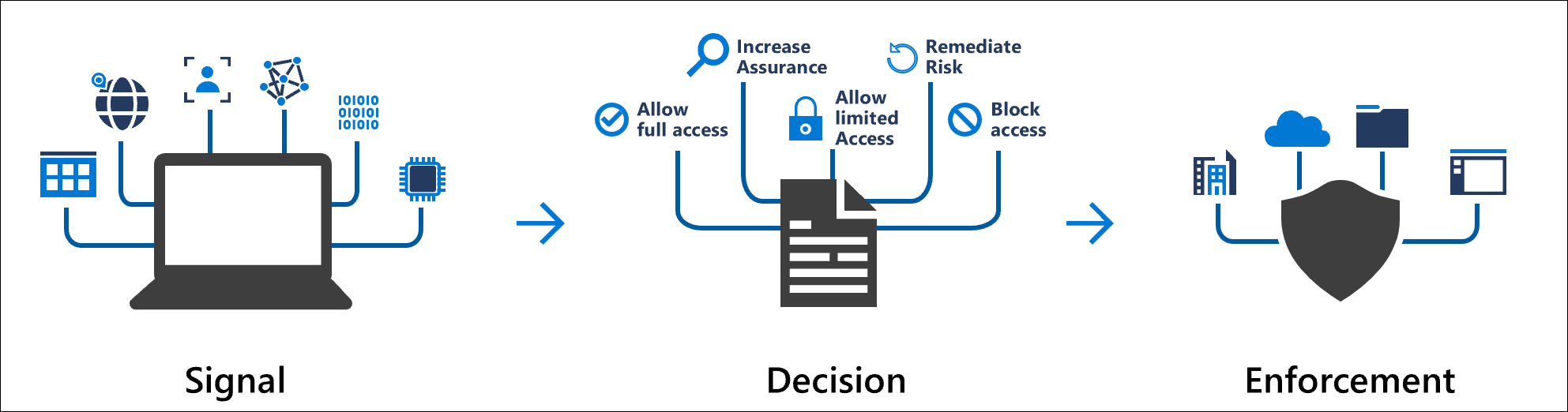

Zasady dostępu warunkowego są najbardziej podstawowymi instrukcjami if-then łączącymi sygnały, podejmowanie decyzji i wymuszanie zasad organizacji. Jednym z tych sygnałów jest lokalizacja.

Jak wspomniano we wpisie w blogu IPv6, firma Microsoft Entra ID obsługuje teraz protokół IPv6 w usługach Microsoft Entra.

Organizacje mogą używać tych lokalizacji do typowych zadań, takich jak:

- Wymaganie uwierzytelniania wieloskładnikowego dla użytkowników, którzy uzyskują dostęp do usługi, gdy są poza siecią firmową.

- Blokowanie dostępu dla użytkowników, którzy uzyskują dostęp do usługi z określonych krajów lub regionów, z których organizacja nigdy nie działa.

Lokalizacja jest znaleziono przy użyciu publicznego adresu IP, który klient udostępnia firmie Microsoft Entra ID lub współrzędne GPS dostarczone przez aplikację Microsoft Authenticator. Zasady dostępu warunkowego domyślnie mają zastosowanie do wszystkich adresów IPv4 i IPv6. Aby uzyskać więcej informacji na temat obsługi protokołu IPv6, zobacz artykuł Obsługa protokołu IPv6 w usłudze Microsoft Entra ID.

Napiwek

Zasady dostępu warunkowego są wymuszane po zakończeniu uwierzytelniania pierwszego składnika. Dostęp warunkowy nie jest przeznaczony do pierwszej linii obrony organizacji w scenariuszach takich jak ataki typu "odmowa usługi" (DoS), ale może używać sygnałów z tych zdarzeń w celu określenia dostępu.

Nazwane lokalizacje

Lokalizacje istnieją w obszarze Ochrona>dostępu>warunkowego nazwane lokalizacje. Te nazwane lokalizacje sieciowe mogą obejmować lokalizacje, takie jak zakresy sieci siedziby organizacji, zakresy sieci VPN lub zakresy, które chcesz zablokować. Nazwane lokalizacje są definiowane przez zakresy adresów IPv4 i IPv6 lub kraje/regiony.

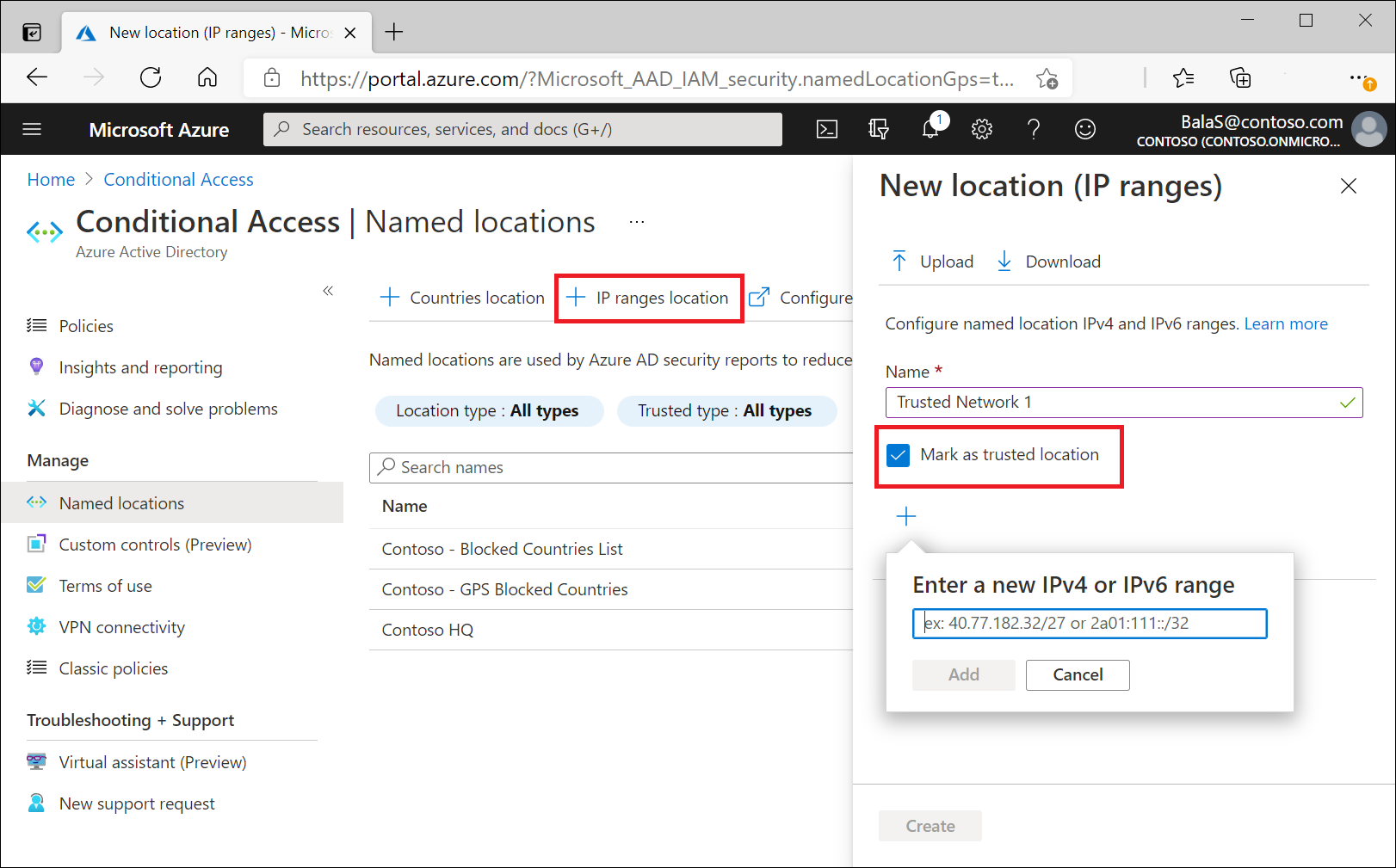

Zakresy adresów IPv4 i IPv6

Aby zdefiniować nazwaną lokalizację według zakresów adresów IPv4/IPv6, należy podać:

- Nazwa lokalizacji.

- Co najmniej jeden zakres adresów IP.

- Opcjonalnie oznacz jako zaufaną lokalizację.

Nazwane lokalizacje zdefiniowane przez zakresy adresów IPv4/IPv6 podlegają następującym ograniczeniom:

- Skonfiguruj maksymalnie 195 nazwanych lokalizacji.

- Skonfiguruj maksymalnie 2000 zakresów adresów IP na nazwaną lokalizację.

- Obsługiwane są zarówno zakresy IPv4, jak i IPv6.

- Liczba adresów IP zawartych w zakresie jest ograniczona. Podczas definiowania zakresu adresów IP dozwolone są tylko maski CIDR większe niż /8.

Zaufane lokalizacje

Lokalizacje, takie jak zakresy sieci publicznej organizacji, można oznaczyć jako zaufane. To oznaczenie jest używane przez funkcje na kilka sposobów.

- Zasady dostępu warunkowego mogą obejmować lub wykluczać te lokalizacje.

- Logowania z zaufanych nazwanych lokalizacji zwiększają dokładność obliczania ryzyka Ochrona tożsamości Microsoft Entra, obniżając ryzyko logowania użytkownika podczas uwierzytelniania z lokalizacji oznaczonej jako zaufana.

- Nie można usunąć lokalizacji oznaczonych jako zaufane. Przed podjęciem próby usunięcia usuń zaufane oznaczenie.

Ostrzeżenie

Nawet jeśli znasz sieć i oznaczysz ją jako zaufaną, nie oznacza, że należy wykluczyć ją z zastosowanych zasad. Sprawdź, czy jawnie jest podstawową zasadą architektury Zero Trust. Aby dowiedzieć się więcej o modelu Zero Trust i innych sposobach dopasowania organizacji do wytycznych, zobacz Centrum wskazówek dotyczących zera zaufania.

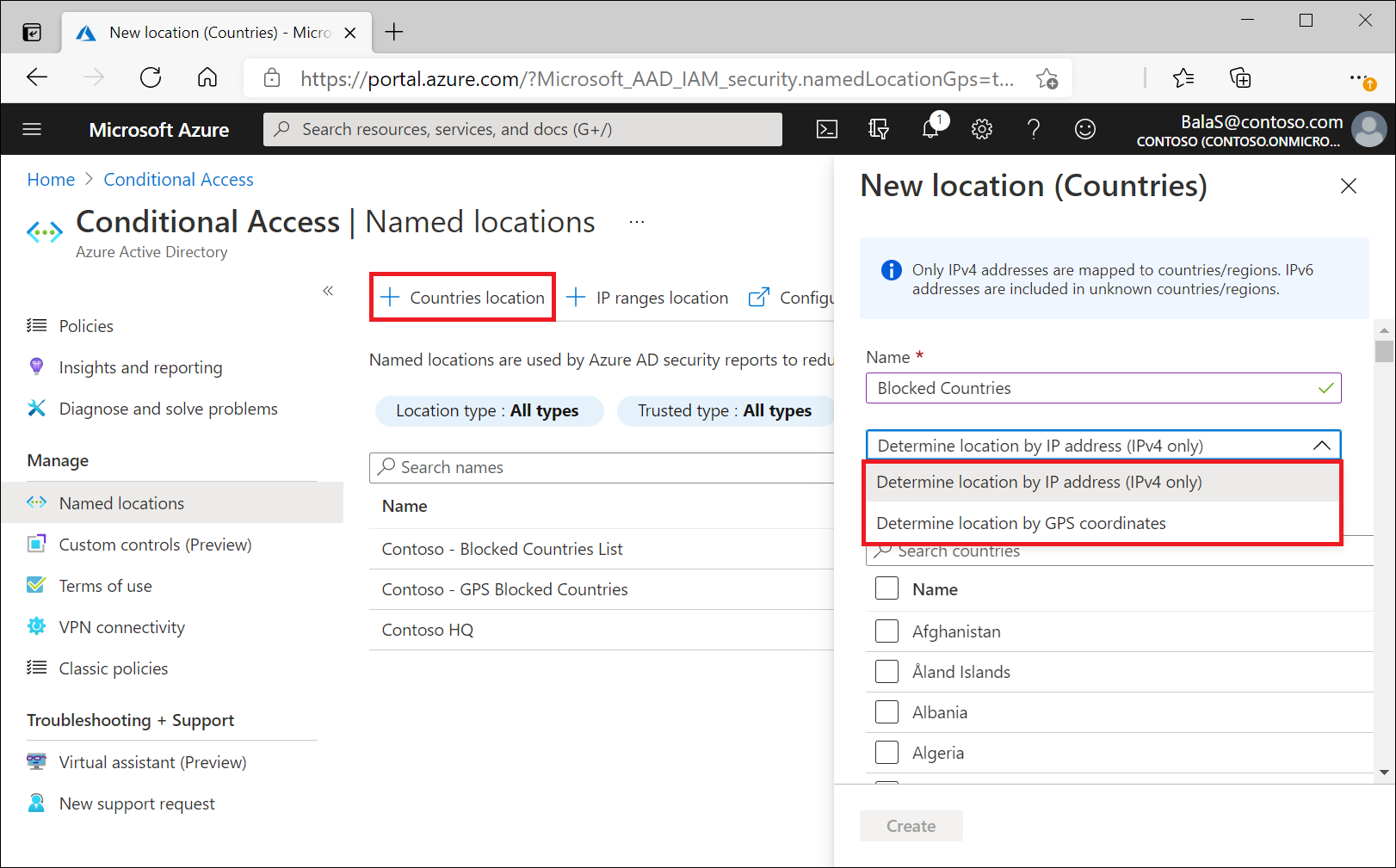

Kraje/regiony

Organizacje mogą określić lokalizację kraju/regionu według adresów IP lub współrzędnych GPS.

Aby zdefiniować nazwaną lokalizację według kraju/regionu, należy podać następujące elementy:

- Nazwa lokalizacji.

- Wybierz, aby określić lokalizację według adresów IP lub współrzędnych GPS.

- Dodaj co najmniej jeden kraj/region.

- Opcjonalnie wybierz opcję Uwzględnij nieznane kraje/regiony.

W przypadku wybrania pozycji Określ lokalizację według adresu IP system zbiera adres IP urządzenia, do którego loguje się użytkownik. Po zalogowaniu się użytkownika identyfikator Entra firmy Microsoft rozpoznaje adres IPv4 lub IPv6 użytkownika (począwszy od 3 kwietnia 2023 r.) do kraju lub regionu, a mapowanie jest okresowo aktualizowane. Organizacje mogą używać nazwanych lokalizacji zdefiniowanych przez kraje/regiony, aby zablokować ruch z krajów/regionów, w których nie działają.

Jeśli wybierzesz pozycję Określ lokalizację według współrzędnych GPS, użytkownik musi mieć zainstalowaną aplikację Microsoft Authenticator na urządzeniu przenośnym. Co godzinę system kontaktuje się z aplikacją Microsoft Authenticator użytkownika w celu zebrania lokalizacji GPS urządzenia przenośnego użytkownika.

Gdy użytkownik po raz pierwszy musi udostępnić swoją lokalizację z aplikacji Microsoft Authenticator, użytkownik otrzyma powiadomienie w aplikacji. Użytkownik musi otworzyć aplikację i udzielić uprawnień do lokalizacji. W ciągu najbliższych 24 godzin, jeśli użytkownik nadal uzyskuje dostęp do zasobu i przyznał aplikacji uprawnienie do uruchamiania w tle, lokalizacja urządzenia jest udostępniana w trybie dyskretnym raz na godzinę.

- Po 24 godzinach użytkownik musi otworzyć aplikację i zatwierdzić powiadomienie.

- Użytkownicy z włączonym numerem lub dodatkowym kontekstem w aplikacji Microsoft Authenticator nie będą otrzymywać powiadomień w trybie dyskretnym i muszą otworzyć aplikację w celu zatwierdzenia powiadomień.

Za każdym razem, gdy użytkownik udostępnia swoją lokalizację GPS, aplikacja wykonuje wykrywanie jailbreaku (przy użyciu tej samej logiki co zestaw SDK zarządzania aplikacjami mobilnymi usługi Intune). Jeśli urządzenie jest zdjęte zabezpieczeń systemu, lokalizacja nie jest uznawana za prawidłową, a użytkownik nie otrzymuje dostępu. Aplikacja Microsoft Authenticator w systemie Android używa interfejsu API integralności sklepu Google Play w celu ułatwienia wykrywania jailbreaku. Jeśli interfejs API integralności sklepu Google Play jest niedostępny, żądanie zostanie odrzucone i użytkownik nie będzie mógł uzyskać dostępu do żądanego zasobu, chyba że zasady dostępu warunkowego zostaną wyłączone. Aby uzyskać więcej informacji na temat aplikacji Microsoft Authenticator, zobacz artykuł Typowe pytania dotyczące aplikacji Microsoft Authenticator.

Uwaga

Zasady dostępu warunkowego z lokalizacjami nazwanymi GPS w trybie tylko do raportu monitują użytkowników o udostępnienie lokalizacji GPS, mimo że nie są blokowane podczas logowania.

Lokalizacja GPS nie działa z metodami uwierzytelniania bez hasła.

Wiele zasad dostępu warunkowego może monituje użytkowników o ich lokalizację GPS przed zastosowaniem wszystkich. Ze względu na sposób stosowania zasad dostępu warunkowego użytkownik może odmówić dostępu, jeśli przejdzie sprawdzanie lokalizacji, ale nie powiedzie się innym zasadom. Aby uzyskać więcej informacji na temat wymuszania zasad, zobacz artykuł Tworzenie zasad dostępu warunkowego.

Ważne

Użytkownicy mogą otrzymywać monity co godzinę informujące o tym, że identyfikator Entra firmy Microsoft sprawdza swoją lokalizację w aplikacji Authenticator. Wersja zapoznawcza powinna być używana tylko do ochrony bardzo poufnych aplikacji, w których takie zachowanie jest dopuszczalne lub gdy dostęp musi być ograniczony do określonego kraju/regionu.

Odrzucanie żądań przy użyciu zmodyfikowanej lokalizacji

Użytkownicy mogą modyfikować lokalizację zgłaszaną przez urządzenia z systemami iOS i Android. W związku z tym aplikacja Microsoft Authenticator aktualizuje punkt odniesienia zabezpieczeń dla zasad dostępu warunkowego opartego na lokalizacji. Aplikacja Authenticator odrzuca uwierzytelnianie, w których użytkownik może korzystać z innej lokalizacji niż rzeczywista lokalizacja GPS urządzenia przenośnego, na którym zainstalowano aplikację Authenticator.

W wydaniu aplikacji Authenticator z listopada 2023 r. użytkownicy, którzy modyfikują lokalizację urządzenia, otrzymują komunikat odmowy w aplikacji Authenticator podczas próby uwierzytelnienia opartego na lokalizacji. Od stycznia 2024 r. wszyscy użytkownicy, którzy uruchamiają starsze wersje aplikacji Authenticator, są blokowani od uwierzytelniania opartego na lokalizacji:

- Authenticator w wersji 6.2309.6329 lub starszej w systemie Android

- Aplikacja Authenticator w wersji 6.7.16 lub starszej w systemie iOS

Aby dowiedzieć się, którzy użytkownicy uruchamiają starsze wersje aplikacji Authenticator, użyj interfejsów API programu Microsoft Graph.

Uwzględnianie nieznanych krajów/regionów

Niektóre adresy IP nie są mapowe na określony kraj lub region. Aby przechwycić te lokalizacje adresów IP, zaznacz pole Wyboru Uwzględnij nieznane kraje/regiony podczas definiowania lokalizacji geograficznej. Ta opcja umożliwia wybranie, czy te adresy IP powinny być uwzględnione w nazwanej lokalizacji. Użyj tego ustawienia, gdy zasady korzystające z nazwanej lokalizacji powinny mieć zastosowanie do nieznanych lokalizacji.

Konfigurowanie zaufanych adresów IP usługi MFA

Zakresy adresów IP reprezentujące lokalny intranet organizacji można również skonfigurować w ustawieniach usługi uwierzytelniania wieloskładnikowego. Ta funkcja umożliwia skonfigurowanie maksymalnie 50 zakresów adresów IP. Zakresy adresów IP mają format CIDR. Aby uzyskać więcej informacji, zobacz Zaufane adresy IP.

Jeśli skonfigurowano zaufane adresy IP, są one wyświetlane jako zaufane adresy IP usługi MFA na liście lokalizacji na potrzeby warunku lokalizacji.

Pomijanie uwierzytelniania wieloskładnikowego

Na stronie ustawień usługi uwierzytelniania wieloskładnikowego można zidentyfikować użytkowników intranetu firmowego, wybierając pozycję Pomiń uwierzytelnianie wieloskładnikowe dla żądań od użytkowników federacyjnych w intranecie. To ustawienie wskazuje, że wewnątrz oświadczenia sieci firmowej, które jest wystawiane przez usługi AD FS, powinny być zaufane i używane do identyfikowania użytkownika jako będącego w sieci firmowej. Aby uzyskać więcej informacji, zobacz Włączanie funkcji zaufanych adresów IP przy użyciu dostępu warunkowego.

Po sprawdzeniu tej opcji, w tym nazwanej lokalizacji zaufane adresy IP usługi MFA będą stosowane do wszystkich zasad z wybraną tą opcją.

W przypadku aplikacji mobilnych i klasycznych, które mają długie okresy istnienia sesji, dostęp warunkowy jest okresowo ponownie oceniane. Wartość domyślna to raz na godzinę. Jeśli oświadczenie wewnątrz sieci firmowej jest wystawiane tylko w momencie początkowego uwierzytelniania, możemy nie mieć listy zaufanych zakresów adresów IP. W takim przypadku trudniej jest ustalić, czy użytkownik jest nadal w sieci firmowej:

- Sprawdź, czy adres IP użytkownika znajduje się w jednym z zaufanych zakresów adresów IP.

- Sprawdź, czy pierwsze trzy oktety adresu IP użytkownika są zgodne z pierwszymi trzema oktetami adresu IP początkowego uwierzytelniania. Adres IP jest porównywany z początkowym uwierzytelnianiem, gdy oświadczenie wewnątrz sieci firmowej zostało pierwotnie wystawione, a lokalizacja użytkownika została zweryfikowana.

Jeśli oba kroki nie powiedzą się, użytkownik nie jest już w zaufanym adresie IP.

Definiowanie lokalizacji

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator dostępu warunkowego.

- Przejdź do pozycji Ochrona>dostępu>warunkowego nazwanych lokalizacji.

- Wybierz pozycję Nowa lokalizacja.

- Nadaj swojej lokalizacji nazwę.

- Wybierz zakresy adresów IP, jeśli znasz określone zakresy adresów IPv4 dostępne zewnętrznie, które składają się na lokalizację lub kraje/regiony.

- Podaj zakresy adresów IP lub wybierz pozycję Kraje/regiony dla wybranej lokalizacji.

- Jeśli wybierzesz pozycję Kraje/regiony, opcjonalnie możesz wybrać opcję dołączania nieznanych obszarów.

- Podaj zakresy adresów IP lub wybierz pozycję Kraje/regiony dla wybranej lokalizacji.

- Wybierz pozycję Zapisz

Warunek lokalizacji w zasadach

Podczas konfigurowania warunku lokalizacji można rozróżnić między:

- Dowolnej aplikacji.

- Wszystkimi zaufanymi lokalizacjami

- Wszystkie zgodne lokalizacje sieciowe

- Wybranymi lokalizacjami

Dowolnej aplikacji.

Domyślnie wybranie pozycji Dowolna lokalizacja powoduje zastosowanie zasad do wszystkich adresów IP, co oznacza dowolny adres w Internecie. To ustawienie nie jest ograniczone do adresów IP skonfigurowanych jako nazwana lokalizacja. Po wybraniu opcji Dowolna lokalizacja nadal można wykluczyć określone lokalizacje z zasad. Można na przykład zastosować zasady do wszystkich lokalizacji z wyjątkiem zaufanych lokalizacji, aby ustawić zakres na wszystkie lokalizacje, z wyjątkiem sieci firmowej.

Wszystkimi zaufanymi lokalizacjami

Ta opcja ma zastosowanie do:

- Wszystkie lokalizacje oznaczone jako zaufane lokalizacje.

- Zaufane adresy IP usługi MFA, jeśli zostały skonfigurowane.

Zaufane adresy IP uwierzytelniania wieloskładnikowego

Korzystanie z sekcji zaufanych adresów IP ustawień usługi uwierzytelniania wieloskładnikowego nie jest już zalecane. Ta kontrolka akceptuje tylko adresy IPv4 i powinna być używana tylko w określonych scenariuszach opisanych w artykule Konfigurowanie ustawień uwierzytelniania wieloskładnikowego firmy Microsoft

Jeśli te zaufane adresy IP są skonfigurowane, są one wyświetlane jako zaufane adresy IP usługi MFA na liście lokalizacji.

Wszystkie zgodne lokalizacje sieciowe

Organizacje z dostępem do globalnych funkcji w wersji zapoznawczej bezpiecznego dostępu mają inną lokalizację, która składa się z użytkowników i urządzeń, które są zgodne z zasadami zabezpieczeń organizacji. Aby uzyskać więcej informacji, zobacz sekcję Włączanie globalnego sygnalizowania bezpiecznego dostępu dla dostępu warunkowego. Można go używać z zasadami dostępu warunkowego do przeprowadzania zgodnego sprawdzania sieci w celu uzyskania dostępu do zasobów.

Wybranymi lokalizacjami

Za pomocą tej opcji możesz wybrać co najmniej jedną nazwaną lokalizację. Aby zasady z tym ustawieniem miały zastosowanie, użytkownik musi nawiązać połączenie z dowolnej z wybranych lokalizacji. Po wybraniu nazwanej kontrolki wyboru sieci zostanie wyświetlona lista nazwanych sieci. Lista pokazuje również, czy lokalizacja sieciowa jest oznaczona jako zaufana.

Ruch IPv6

Zasady dostępu warunkowego mają zastosowanie do całego ruchu IPv4 iIPv6 (począwszy od 3 kwietnia 2023 r.).

Identyfikowanie ruchu IPv6 przy użyciu raportów aktywności logowania firmy Microsoft

Ruch IPv6 w dzierżawie można odnaleźć, przechodząc do raportów aktywności logowania firmy Microsoft Entra. Po otwarciu raportu aktywności dodaj kolumnę "Adres IP" i dodaj dwukropek (:) do pola. Ten filtr pomaga odróżnić ruch IPv6 od ruchu IPv4.

Adres IP klienta można również znaleźć, klikając wiersz w raporcie, a następnie przechodząc do karty "Lokalizacja" w szczegółach działania logowania.

Uwaga

Adresy IPv6 z punktów końcowych usługi mogą być wyświetlane w dziennikach logowania z błędami ze względu na sposób obsługi ruchu. Należy pamiętać, że punkty końcowe usługi nie są obsługiwane. Jeśli użytkownicy widzą te adresy IPv6, usuń punkt końcowy usługi z konfiguracji podsieci sieci wirtualnej.

Co należy wiedzieć

Serwery proxy chmury i sieci VPN

W przypadku korzystania z serwera proxy hostowanego w chmurze lub rozwiązania sieci VPN adres IP używany przez firmę Microsoft Entra ID podczas oceniania zasad jest adresem IP serwera proxy. Nagłówek X-Forwarded-For (XFF), który zawiera publiczny adres IP użytkownika, nie jest używany, ponieważ nie ma walidacji pochodzącej z zaufanego źródła, więc przedstawi metodę fałszowania adresu IP.

Jeśli serwer proxy w chmurze jest zainstalowany, można łatwiej zarządzać zasadami, które wymagają dołączonego hybrydowego urządzenia firmy Microsoft Entra lub zgodnego urządzenia . Aktualizowanie listy adresów IP używanych przez serwer proxy hostowany w chmurze lub rozwiązanie sieci VPN może być prawie niemożliwe.

Zalecamy organizacjom korzystanie z globalnego bezpiecznego dostępu w celu umożliwienia przywracania źródłowego adresu IP, aby uniknąć tej zmiany adresów i uprościć zarządzanie.

Kiedy jest oceniana lokalizacja?

Zasady dostępu warunkowego są oceniane, gdy:

- Użytkownik początkowo loguje się do aplikacji internetowej, aplikacji mobilnej lub klasycznej.

- Aplikacja mobilna lub klasyczna korzystająca z nowoczesnego uwierzytelniania używa tokenu odświeżania w celu uzyskania nowego tokenu dostępu. Domyślnie ta kontrola jest raz na godzinę.

Oznacza to, że w przypadku aplikacji mobilnych i klasycznych korzystających z nowoczesnego uwierzytelniania wykryto zmianę lokalizacji w ciągu godziny od zmiany lokalizacji sieciowej. W przypadku aplikacji mobilnych i klasycznych, które nie korzystają z nowoczesnego uwierzytelniania, zasady dotyczą każdego żądania tokenu. Częstotliwość żądania może się różnić w zależności od aplikacji. Podobnie w przypadku aplikacji internetowych zasady są stosowane podczas początkowego logowania i są dobre dla okresu istnienia sesji w aplikacji internetowej. Ze względu na różnice w okresach istnienia sesji w aplikacjach czas między oceną zasad jest różny. Za każdym razem, gdy aplikacja żąda nowego tokenu logowania, zasady są stosowane.

Domyślnie identyfikator Entra firmy Microsoft wystawia token co godzinę. Gdy użytkownicy odejdą z sieci firmowej, w ciągu godziny zasady będą wymuszane dla aplikacji korzystających z nowoczesnego uwierzytelniania.

Adres IP użytkownika

Adres IP używany w ocenie zasad jest publicznym adresem IPv4 lub IPv6 użytkownika. W przypadku urządzeń w sieci prywatnej ten adres IP nie jest adresem IP klienta urządzenia użytkownika w intranecie, jest to adres używany przez sieć do łączenia się z publicznym Internetem.

Kiedy możesz zablokować lokalizacje?

Zasady, które używają warunku lokalizacji do blokowania dostępu, są uznawane za restrykcyjne i powinny być wykonywane z ostrożnością po dokładnym przetestowaniu. Niektóre wystąpienia używania warunku lokalizacji do blokowania uwierzytelniania mogą obejmować:

- Blokowanie krajów/regionów, w których twoja organizacja nigdy nie prowadzi działalności.

- Blokowanie określonych zakresów adresów IP, takich jak:

- Znane złośliwe adresy IP przed zmianą zasad zapory.

- W przypadku wysoce wrażliwych lub uprzywilejowanych akcji i aplikacji w chmurze.

- Na podstawie zakresu adresów IP specyficznych dla użytkownika, takiego jak dostęp do aplikacji księgowych lub płacowych.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

- Dostęp awaryjny lub konta typu break-glass, aby zapobiec blokadzie konta dla całej dzierżawy. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani z dzierżawy, konto administracyjne dostępu awaryjnego może służyć do logowania się do dzierżawy w celu podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

- Konta usług i jednostki usług, takie jak konto microsoft Entra Połączenie Sync. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza umożliwiające programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Konta usług, takie jak te, powinny zostać wykluczone, ponieważ nie można programowo ukończyć uwierzytelniania wieloskładnikowego. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usługi.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi. Jako tymczasowe obejście można wykluczyć te określone konta z zasad punktu odniesienia.

Zbiorcze przekazywanie i pobieranie nazwanych lokalizacji

Podczas tworzenia lub aktualizowania nazwanych lokalizacji w przypadku aktualizacji zbiorczych można przekazać lub pobrać plik CSV z zakresami adresów IP. Przekazywanie zastępuje zakresy adresów IP na liście tymi zakresami z pliku. Każdy wiersz pliku zawiera jeden zakres adresów IP w formacie CIDR.

Obsługa interfejsu API i program PowerShell

Dostępna jest wersja zapoznawcza interfejsu API programu Graph dla nazwanych lokalizacji. Aby uzyskać więcej informacji, zobacz interfejs API o nazwieLocation.

Następne kroki

- Skonfiguruj przykładowe zasady dostępu warunkowego przy użyciu lokalizacji, zobacz artykuł Dostęp warunkowy: Blokowanie dostępu według lokalizacji.