Konfigurowanie ograniczeń dzierżawy w wersji 2

Uwaga

Niektóre funkcje opisane w tym artykule to funkcje w wersji zapoznawczej. Aby uzyskać więcej informacji na temat wersji zapoznawczych, zobacz temat Dodatkowe warunki użytkowania dotyczące wersji zapoznawczych platformy Microsoft Azure.

Aby zwiększyć bezpieczeństwo, możesz ograniczyć dostęp użytkowników, gdy używają konta zewnętrznego do logowania się z sieci lub urządzeń. Ustawienia ograniczeń dzierżawy, dołączone do ustawień dostępu między dzierżawami, umożliwiają utworzenie zasad kontroli dostępu do aplikacji zewnętrznych.

Załóżmy na przykład, że użytkownik w organizacji utworzył oddzielne konto w nieznanej dzierżawie lub organizacja zewnętrzna dała użytkownikowi konto, które pozwala im zalogować się do organizacji. Ograniczenia dzierżawy umożliwiają uniemożliwienie użytkownikowi korzystania z niektórych lub wszystkich aplikacji zewnętrznych podczas logowania się przy użyciu konta zewnętrznego w sieci lub urządzeniach.

| Kroki | opis |

|---|---|

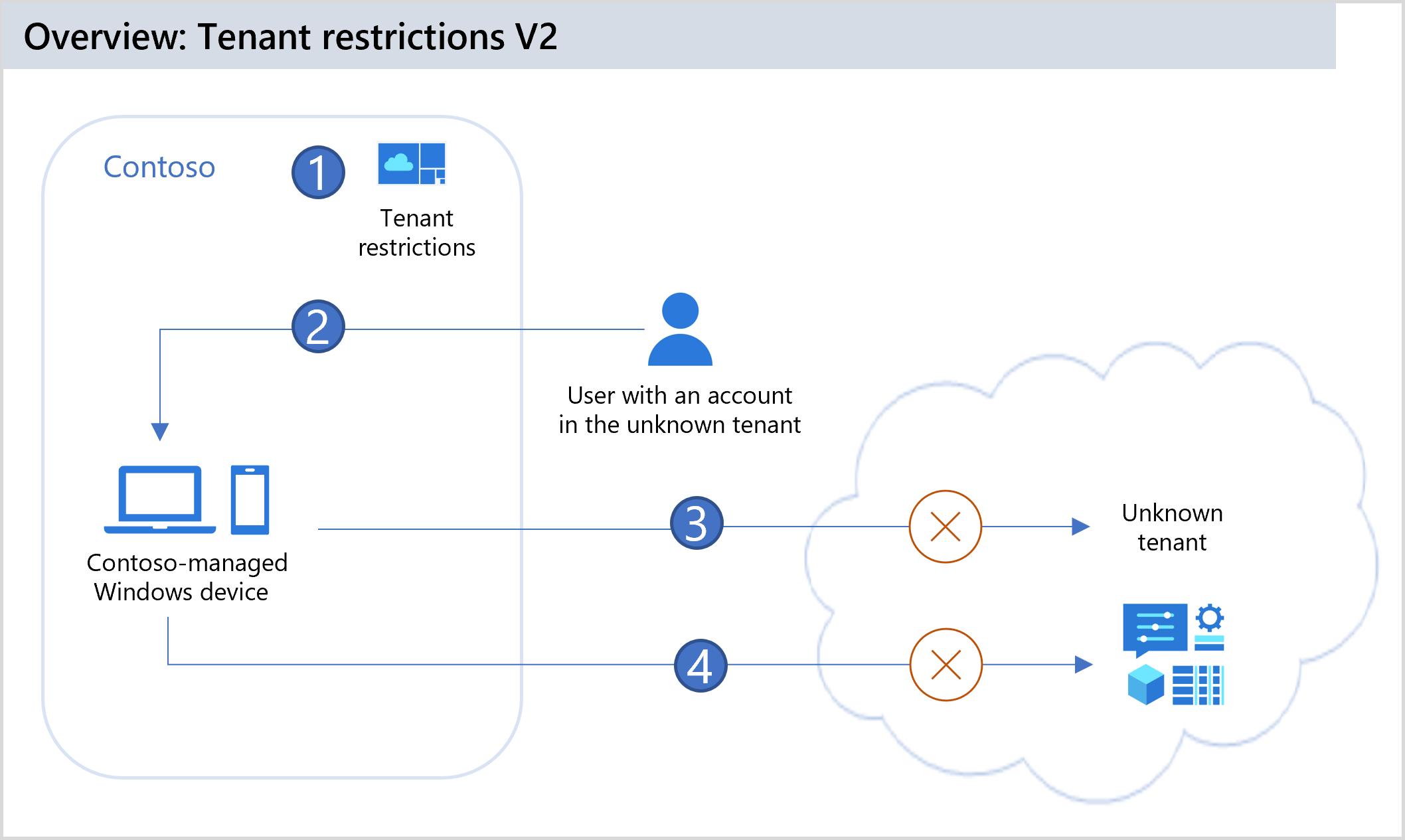

| 1 | Firma Contoso konfiguruje ograniczenia dzierżawy w ustawieniach dostępu między dzierżawami w celu blokowania wszystkich kont zewnętrznych i aplikacji zewnętrznych. Firma Contoso wymusza zasady na każdym urządzeniu z systemem Windows, aktualizując konfigurację komputera lokalnego przy użyciu identyfikatora dzierżawy firmy Contoso i identyfikatora zasad ograniczeń dzierżawy. |

| 2 | Użytkownik z urządzeniem z systemem Windows zarządzanym przez firmę Contoso próbuje zalogować się do aplikacji zewnętrznej przy użyciu konta z nieznanej dzierżawy. Urządzenie z systemem Windows dodaje nagłówek HTTP do żądania uwierzytelniania. Nagłówek zawiera identyfikator dzierżawy firmy Contoso i identyfikator zasad ograniczeń dzierżawy. |

| 3 | Ochrona płaszczyzny uwierzytelniania: identyfikator Entra firmy Microsoft używa nagłówka w żądaniu uwierzytelniania, aby wyszukać zasady ograniczeń dzierżawy w chmurze Firmy Microsoft Entra. Ponieważ zasady firmy Contoso blokują dostęp kont zewnętrznych do dzierżaw zewnętrznych, żądanie jest blokowane na poziomie uwierzytelniania. |

| 4 | Ochrona płaszczyzny danych (wersja zapoznawcza): użytkownik próbuje uzyskać dostęp do aplikacji zewnętrznej, kopiując token odpowiedzi uwierzytelniania uzyskany poza siecią firmy Contoso i wklejając go na urządzenie z systemem Windows. Jednak identyfikator Entra firmy Microsoft porównuje oświadczenie w tokenie z nagłówka HTTP dodanego przez urządzenie z systemem Windows. Ponieważ nie są one zgodne, identyfikator Entra firmy Microsoft blokuje sesję, aby użytkownik nie mógł uzyskać dostępu do aplikacji. |

Ograniczenia dzierżawy w wersji 2 udostępniają opcje ochrony płaszczyzny uwierzytelniania i ochrony płaszczyzny danych.

Ochrona płaszczyzny uwierzytelniania odnosi się do używania zasad ograniczeń dzierżawy w wersji 2 w celu blokowania logowania przy użyciu tożsamości zewnętrznych. Można na przykład zapobiec wyciekowi danych przez zewnętrzną wiadomość e-mail przez złośliwą dzierżawę, uniemożliwiając atakującemu zalogowanie się do złośliwej dzierżawy. Ograniczenia dzierżawy w wersji 2 ochrona płaszczyzny uwierzytelniania jest ogólnie dostępna.

Ochrona płaszczyzny danych odnosi się do zapobiegania atakom, które pomijają uwierzytelnianie. Na przykład osoba atakująca może próbować zezwolić na dostęp do złośliwych aplikacji dzierżawy przy użyciu anonimowego dołączania do spotkania usługi Teams lub dostępu do anonimowych plików programu SharePoint. Osoba atakująca może również skopiować token dostępu z urządzenia w złośliwej dzierżawie i zaimportować go do urządzenia organizacyjnego. Ograniczenia dzierżawy w wersji 2 wymusza na użytkowniku uwierzytelnianie podczas próby uzyskania dostępu do zasobu i blokuje dostęp w przypadku niepowodzenia uwierzytelniania.

Chociaż ograniczenia dzierżawy w wersji 1 zapewniają ochronę płaszczyzny uwierzytelniania za pośrednictwem listy dozwolonych dzierżawy skonfigurowanej na serwerze proxy firmy, ograniczenia dzierżawy w wersji 2 zapewniają opcje szczegółowego uwierzytelniania i ochrony płaszczyzny danych z serwerem proxy firmowym lub bez tego serwera proxy. Jeśli używasz firmowego serwera proxy do wstrzykiwania nagłówka, opcje obejmują tylko ochronę płaszczyzny uwierzytelniania.

Omówienie ograniczeń dzierżawy w wersji 2

W ustawieniach dostępu między dzierżawami w organizacji można skonfigurować zasady ograniczeń dzierżawy w wersji 2. Po utworzeniu zasad istnieją trzy sposoby stosowania zasad w organizacji.

- Ograniczenia dzierżawy uniwersalnej w wersji 2. Ta opcja zapewnia ochronę płaszczyzny uwierzytelniania i płaszczyzny danych bez firmowego serwera proxy. Ograniczenia dzierżawy uniwersalnej używają globalnego bezpiecznego dostępu (wersja zapoznawcza) do tagowania całego ruchu niezależnie od systemu operacyjnego, przeglądarki lub formularza urządzenia. Umożliwia obsługę zarówno łączności klienta, jak i zdalnej sieci.

- Ograniczenia dzierżawy płaszczyzny uwierzytelniania w wersji 2. W organizacji można wdrożyć firmowy serwer proxy i skonfigurować serwer proxy w celu ustawienia ograniczeń dzierżawy w wersji 2 dla całego ruchu do identyfikatora Microsoft Entra ID i kont Microsoft (MSA).

- Ograniczenia dzierżawy systemu Windows w wersji 2. W przypadku firmowych urządzeń z systemem Windows można wymusić zarówno ochronę płaszczyzny uwierzytelniania, jak i płaszczyzny danych, wymuszając ograniczenia dzierżawy bezpośrednio na urządzeniach. Ograniczenia dzierżawy są wymuszane po dostępie do zasobów, zapewniając pokrycie ścieżki danych i ochronę przed infiltracją tokenu. Firmowy serwer proxy nie jest wymagany do wymuszania zasad. Urządzenia mogą być urządzeniami zarządzanymi przez usługę Microsoft Entra ID lub przyłączonym do domeny, które są zarządzane za pośrednictwem zasad grupy.

Uwaga

W tym artykule opisano sposób konfigurowania ograniczeń dzierżawy w wersji 2 przy użyciu centrum administracyjnego firmy Microsoft Entra. Możesz również użyć interfejsu API dostępu między dzierżawami programu Microsoft Graph, aby utworzyć te same zasady ograniczeń dzierżawy.

Obsługiwane scenariusze

Ograniczenia dzierżawy w wersji 2 mogą być ograniczone do określonych użytkowników, grup, organizacji lub aplikacji zewnętrznych. Aplikacje utworzone na stosie sieci systemu operacyjnego Windows są chronione. Obsługiwane są następujące scenariusze:

- Wszystkie aplikacja pakietu Office (wszystkie wersje/kanały wydania).

- aplikacje platformy .NET platforma uniwersalna systemu Windows (UWP).

- Ochrona płaszczyzny uwierzytelniania dla wszystkich aplikacji uwierzytelniających się za pomocą identyfikatora Entra firmy Microsoft, w tym wszystkich aplikacji firmy Microsoft i wszystkich aplikacji innych firm, które używają identyfikatora Entra firmy Microsoft do uwierzytelniania.

- Ochrona płaszczyzny danych dla usług SharePoint Online i Exchange Online.

- Ochrona dostępu anonimowego dla usług SharePoint Online, OneDrive dla firm i Teams (ze skonfigurowanymi kontrolkami federacyjnymi).

- Uwierzytelnianie i ochrona płaszczyzny danych dla dzierżawy lub kont konsumentów firmy Microsoft.

- W przypadku korzystania z ograniczeń dzierżawy uniwersalnej w globalnym bezpiecznym dostępie (wersja zapoznawcza) wszystkie przeglądarki i platformy.

- W przypadku korzystania z zasad grupy systemu Windows przeglądarka Microsoft Edge i wszystkie witryny internetowe w przeglądarce Microsoft Edge.

Nieobsługiwane scenariusze

- Anonimowe blokowanie konta usługi OneDrive dla użytkowników. Klienci mogą obejść się na poziomie serwera proxy, blokując usługę https://onedrive.live.com/.

- Gdy użytkownik uzyskuje dostęp do aplikacji innej firmy, takiej jak Slack, przy użyciu linku anonimowego lub konta spoza usługi Azure AD.

- Gdy użytkownik kopiuje token wystawiony przez identyfikator entra firmy Microsoft z komputera domowego do maszyny roboczej i używa go do uzyskiwania dostępu do aplikacji innej firmy, takiej jak Slack.

- Ograniczenia dzierżawy dla poszczególnych użytkowników dla kont Microsoft.

Porównanie ograniczeń dzierżawy w wersji 1 i 2

W poniższej tabeli porównaliśmy funkcje w każdej wersji.

| Ograniczenia dzierżawy w wersji 1 | Ograniczenia dzierżawy w wersji 2 | |

|---|---|---|

| Egzekwowanie zasad | Firmowy serwer proxy wymusza zasady ograniczeń dzierżawy na płaszczyźnie sterowania Identyfikator entra firmy Microsoft. | Opcje: — Ograniczenia dzierżawy uniwersalnej w globalnym bezpiecznym dostępie (wersja zapoznawcza), które używają sygnałów zasad do tagowania całego ruchu, zapewniając obsługę zarówno uwierzytelniania, jak i płaszczyzny danych na wszystkich platformach. — Ochrona tylko płaszczyzny uwierzytelniania, gdzie serwer proxy firmy ustawia ograniczenia dzierżawy w wersji 2 sygnały dla całego ruchu. — Zarządzanie urządzeniami z systemem Windows, gdzie urządzenia są skonfigurowane tak, aby wskazywały ruch firmy Microsoft na zasady ograniczeń dzierżawy, a zasady są wymuszane w chmurze. |

| Ograniczenie wymuszania zasad | Zarządzaj firmowymi serwerami proxy, dodając dzierżawy do listy dozwolonych ruchu entra firmy Microsoft. Limit znaków wartości nagłówka w obszarze Restrict-Access-To-Tenants: <allowed-tenant-list> ogranicza liczbę dzierżaw, które można dodać. |

Zarządzane przez zasady chmury w zasadach dostępu między dzierżawami. Zasady partnera są tworzone dla każdej dzierżawy zewnętrznej. Obecnie konfiguracja wszystkich dzierżaw zewnętrznych jest zawarta w jednej zasadach z limitem rozmiaru 25 KB. |

| Złośliwe żądania dzierżawy | Identyfikator Entra firmy Microsoft blokuje złośliwe żądania uwierzytelniania dzierżawy w celu zapewnienia ochrony płaszczyzny uwierzytelniania. | Identyfikator Entra firmy Microsoft blokuje złośliwe żądania uwierzytelniania dzierżawy w celu zapewnienia ochrony płaszczyzny uwierzytelniania. |

| Ziarnistość | Ograniczone do dzierżawy i wszystkich kont Microsoft. | Stopień szczegółowości dzierżawy, użytkownika, grupy i aplikacji. (Stopień szczegółowości na poziomie użytkownika nie jest obsługiwany w przypadku kont Microsoft). |

| Dostęp anonimowy | Anonimowy dostęp do spotkań i udostępniania plików w usłudze Teams jest dozwolony. | Dostęp anonimowy do spotkań usługi Teams jest zablokowany. Dostęp do anonimowo udostępnionych zasobów ("Każda osoba z linkiem") jest blokowany. |

| Konta Microsoft | Używa nagłówka Restrict-MSA do blokowania dostępu do kont konsumentów. | Umożliwia kontrolowanie uwierzytelniania kont Microsoft (MSA i Live ID) zarówno na płaszczyznach tożsamości, jak i danych. Jeśli na przykład domyślnie wymusisz ograniczenia dzierżawy, możesz utworzyć zasady specyficzne dla kont Microsoft, które umożliwiają użytkownikom dostęp do określonych aplikacji przy użyciu kont Microsoft, na przykład: Microsoft Learn (identyfikator 18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplikacji ) lub Microsoft Enterprise Skills Initiative (identyfikator 195e7f27-02f9-4045-9a91-cd2fa1c2af2faplikacji). |

| Zarządzanie serwerem proxy | Zarządzaj firmowymi serwerami proxy, dodając dzierżawy do listy dozwolonych ruchu entra firmy Microsoft. | W przypadku ochrony płaszczyzny uwierzytelniania serwera proxy firmy skonfiguruj serwer proxy, aby ustawić ograniczenia dzierżawy w wersji 2 dla całego ruchu. |

| Obsługa platformy | Obsługiwane na wszystkich platformach. Zapewnia tylko ochronę płaszczyzny uwierzytelniania. | Ograniczenia uniwersalnej dzierżawy w globalnym bezpiecznym dostępie (wersja zapoznawcza) obsługują dowolny system operacyjny, przeglądarkę lub formę urządzenia. Ochrona płaszczyzny uwierzytelniania serwera proxy firmy obsługuje aplikacje dla systemów macOS, Chrome i .NET. Zarządzanie urządzeniami z systemem Windows obsługuje systemy operacyjne Windows i przeglądarkę Microsoft Edge. |

| Obsługa portalu | Brak interfejsu użytkownika w centrum administracyjnym firmy Microsoft Entra do konfigurowania zasad. | Interfejs użytkownika dostępny w centrum administracyjnym firmy Microsoft Entra do konfigurowania zasad w chmurze. |

| Nieobsługiwane aplikacje | Nie dotyczy | Blokuj nieobsługiwane używanie aplikacji z punktami końcowymi firmy Microsoft przy użyciu funkcji Windows Defender Application Control (WDAC) lub Zapory systemu Windows (na przykład dla przeglądarek Chrome, Firefox itd.). Zobacz Blokowanie aplikacji Chrome, Firefox i .NET, takich jak PowerShell. |

Migrowanie ograniczeń dzierżawy w wersji 1 do wersji 2 na serwerze proxy

Migracja zasad ograniczeń dzierżawy z wersji 1 do wersji 2 to jednorazowa operacja. Po migracji nie są wymagane żadne zmiany po stronie klienta. Wszelkie kolejne zmiany zasad po stronie serwera można wprowadzić za pośrednictwem centrum administracyjnego firmy Microsoft Entra.

Podczas włączania funkcji TRv2 na serwerze proxy będzie można wymusić tryb TRv2 tylko na płaszczyźnie uwierzytelniania. Aby włączyć funkcję TRv2 zarówno na płaszczyźnie uwierzytelniania, jak i na płaszczyźnie danych, należy włączyć sygnalizowanie po stronie klienta TRv2 przy użyciu uniwersalnego TRv2

Krok 1. Konfigurowanie listy dozwolonych dzierżaw partnerów

TRv1: Ograniczenia dzierżawy w wersji 1 (TRv1) umożliwiają utworzenie listy dozwolonych identyfikatorów dzierżaw i/lub punktów końcowych logowania firmy Microsoft w celu zapewnienia użytkownikom dostępu do dzierżaw zewnętrznych autoryzowanych przez organizację. TRv1 osiągnął go, dodając Restrict-Access-To-Tenants: <allowed-tenant-list> nagłówek na serwerze proxy. Na przykład: "Restrict-Access-To-Tenants: " contoso.com, fabrikam.com, dogfood.com". Dowiedz się więcej o ograniczeniach dzierżawy w wersji 1.

TRv2: Z ograniczeniami dzierżawy w wersji 2 (TRv2) konfiguracja jest przenoszona do zasad chmury po stronie serwera i nie ma potrzeby nagłówka TRv1.

- Na serwerze proxy firmowym należy usunąć ograniczenia dzierżawy w wersji 1 nagłówka

Restrict-Access-To-Tenants: <allowed-tenant-list>. - Dla każdej dzierżawy na liście dozwolonych dzierżaw utwórz zasady dzierżawy partnera, wykonując kroki opisane w temacie Krok 2. Konfigurowanie ograniczeń dzierżawy w wersji 2 dla określonych partnerów. Pamiętaj, aby postępować zgodnie z następującymi wytycznymi:

Uwaga

- Zachowaj domyślne zasady ograniczeń dzierżawy w wersji 2, które blokują dostęp do wszystkich zewnętrznych dzierżaw przy użyciu tożsamości obcych (na przykład

user@externaltenant.com). - Utwórz zasady dzierżawy partnera dla każdej dzierżawy wymienionej na liście dozwolonych w wersji 1, wykonując kroki opisane w temacie Krok 2: Konfigurowanie ograniczeń dzierżawy w wersji 2 dla określonych partnerów.

- Zezwalaj tylko określonym użytkownikom na dostęp do określonych aplikacji. Ten projekt zwiększa stan zabezpieczeń, ograniczając dostęp tylko do niezbędnych użytkowników.

Krok 2. Blokowanie konta konsumenta lub dzierżawy konta Microsoft

TRv1: Aby nie zezwalać użytkownikom na logowanie się do aplikacji konsumenckich. Trv1 wymaga, aby nagłówek sec-Restrict-Tenant-Access-Policy był wstrzykiwany do ruchu odwiedzającego login.live.com, takich jak sec-Restrict-Tenant-Access-Policy: restrict-msa'

TRv2: W przypadku TRv2 konfiguracja jest przenoszona do zasad chmury po stronie serwera i nie ma potrzeby nagłówka TRv1.

- Na firmowym serwerze proxy należy usunąć ograniczenia dzierżawy w wersji 1 w nagłówku sec-Restrict-Tenant-Access-Policy: restrict-msa".

- Utwórz zasady dzierżawy partnera dla dzierżawy kont Microsoft, wykonując czynności opisane w kroku 2: Konfigurowanie ograniczeń dzierżawy w wersji 2 dla określonych partnerów. Ponieważ przypisanie na poziomie użytkownika nie jest dostępne dla dzierżaw MSA, zasady dotyczą wszystkich użytkowników MSA. Jednak stopień szczegółowości na poziomie aplikacji jest dostępny i należy ograniczyć aplikacje, do których konta MSA lub konsumentów mogą uzyskiwać dostęp tylko do tych aplikacji, które są niezbędne.

Uwaga

Blokowanie dzierżawy MSA nie spowoduje zablokowania ruchu bez użytkowników dla urządzeń, w tym:

- Ruch dla rozwiązania Autopilot, usługi Windows Update i telemetrii organizacyjnej.

- Uwierzytelnianie B2B kont konsumentów lub uwierzytelnianie "passthrough", w którym aplikacje platformy Azure i aplikacje Office.com używają identyfikatora Entra firmy Microsoft do logowania użytkowników konsumentów w kontekście użytkownika.

Krok 3. Włączanie ograniczeń dzierżawy w wersji 2 na firmowym serwerze proxy

TRv2: Możesz skonfigurować firmowy serwer proxy, aby włączyć tagowanie po stronie klienta nagłówka ograniczeń dzierżawy w wersji 2 przy użyciu następującego ustawienia serwera proxy firmowego: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

gdzie <DirectoryID> to Twój identyfikator dzierżawy entra firmy Microsoft i <policyGUID> jest identyfikatorem obiektu dla zasad dostępu między dzierżawami.

Ograniczenia dzierżawy a ustawienia ruchu przychodzącego i wychodzącego

Mimo że ograniczenia dzierżawy są konfigurowane wraz z ustawieniami dostępu między dzierżawami, działają one oddzielnie od ustawień dostępu przychodzącego i wychodzącego. Ustawienia dostępu między dzierżawami umożliwiają kontrolowanie, kiedy użytkownicy loguje się przy użyciu konta z organizacji. Z kolei ograniczenia dzierżawy zapewniają kontrolę, kiedy użytkownicy korzystają z konta zewnętrznego. Ustawienia ruchu przychodzącego i wychodzącego dla współpracy B2B i połączenia bezpośredniego B2B nie mają wpływu na ustawienia ograniczeń dzierżawy (i nie mają na to wpływu).

W ten sposób należy traktować różne ustawienia dostępu między dzierżawami:

- Ustawienia ruchu przychodzącego kontrolują dostęp konta zewnętrznego do aplikacji wewnętrznych .

- Ustawienia ruchu wychodzącego kontrolują dostęp konta wewnętrznego do aplikacji zewnętrznych .

- Ograniczenia dzierżawy kontrolują dostęp konta zewnętrznego do aplikacji zewnętrznych .

Ograniczenia dzierżawy a współpraca B2B

Jeśli użytkownicy potrzebują dostępu do zewnętrznych organizacji i aplikacji, zalecamy włączenie ograniczeń dzierżawy w celu blokowania kont zewnętrznych i używania współpracy B2B. Współpraca B2B umożliwia:

- Użyj dostępu warunkowego i wymuś uwierzytelnianie wieloskładnikowe dla użytkowników współpracy B2B.

- Zarządzanie dostępem przychodzącym i wychodzącym.

- Kończenie sesji i poświadczeń w przypadku zmiany stanu zatrudnienia użytkownika współpracy B2B lub naruszenia ich poświadczeń.

- Użyj dzienników logowania, aby wyświetlić szczegółowe informacje o użytkowniku współpracy B2B.

Wymagania wstępne

Aby skonfigurować ograniczenia dzierżawy, potrzebne są następujące elementy:

- Microsoft Entra ID P1 lub P2

- Konto z rolą globalnego Administracja istratora lub Administracja istratora zabezpieczeń

- Urządzenia z systemem Windows 10, Windows 11 z najnowszymi aktualizacjami

Konfigurowanie ograniczeń dzierżawy po stronie serwera w wersji 2

Krok 1. Konfigurowanie domyślnych ograniczeń dzierżawy w wersji 2

Ustawienia ograniczeń dzierżawy w wersji 2 znajdują się w centrum administracyjnym firmy Microsoft w obszarze Ustawienia dostępu między dzierżawami. Najpierw skonfiguruj domyślne ograniczenia dzierżawy, które mają być stosowane do wszystkich użytkowników, grup, aplikacji i organizacji. Następnie, jeśli potrzebujesz konfiguracji specyficznych dla partnera, możesz dodać organizację partnera i dostosować wszystkie ustawienia, które różnią się od ustawień domyślnych.

Aby skonfigurować domyślne ograniczenia dzierżawy

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

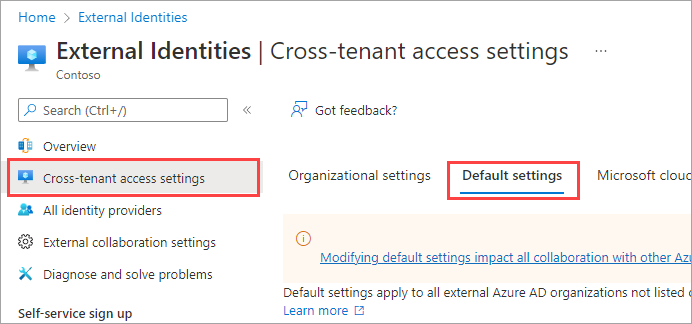

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zabezpieczeń.

Przejdź do pozycji Identity External Identities Cross-tenant access settings (Tożsamości zewnętrzne tożsamości>między dzierżawami>), a następnie wybierz pozycję Cross-tenant access settings (Ustawienia dostępu między dzierżawami).

Wybierz kartę Ustawienia domyślne.

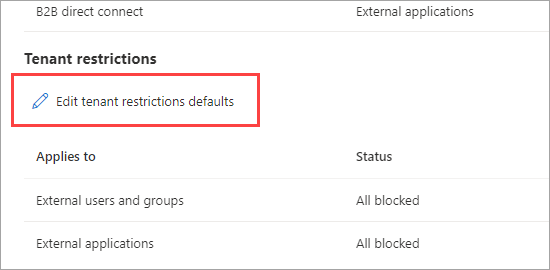

Przewiń do sekcji Ograniczenia dzierżawy.

Wybierz link Edytuj ograniczenia dzierżawy.

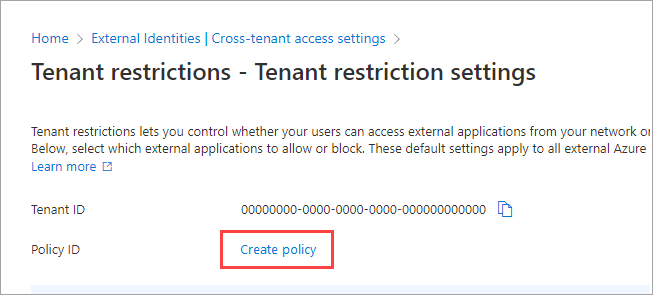

Jeśli domyślne zasady nie istnieją jeszcze w dzierżawie, obok identyfikatora zasad zostanie wyświetlony link Tworzenie zasad. Wybierz ten link.

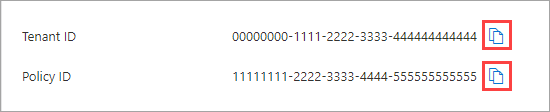

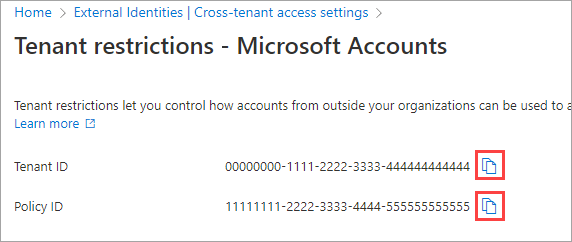

Na stronie Ograniczenia dzierżawy zostanie wyświetlony zarówno identyfikator dzierżawy, jak i identyfikator zasad ograniczeń dzierżawy. Użyj ikon kopiowania, aby skopiować obie te wartości. Będą one używane później podczas konfigurowania klientów systemu Windows w celu włączenia ograniczeń dzierżawy.

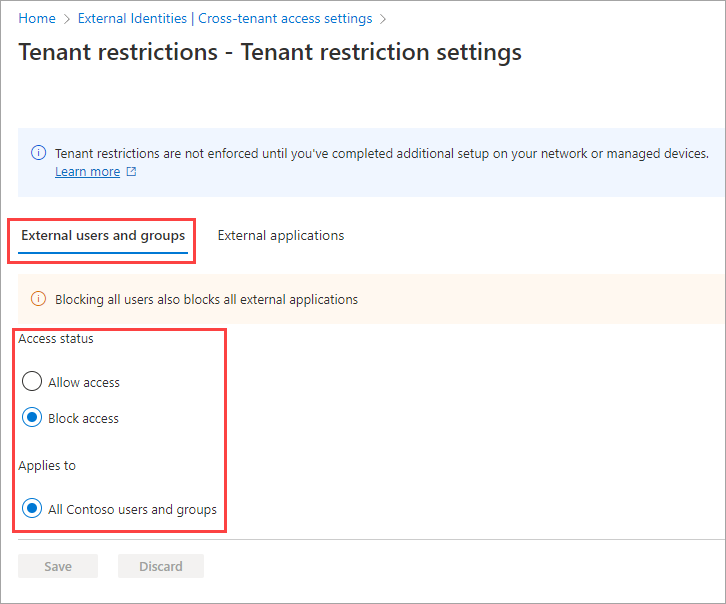

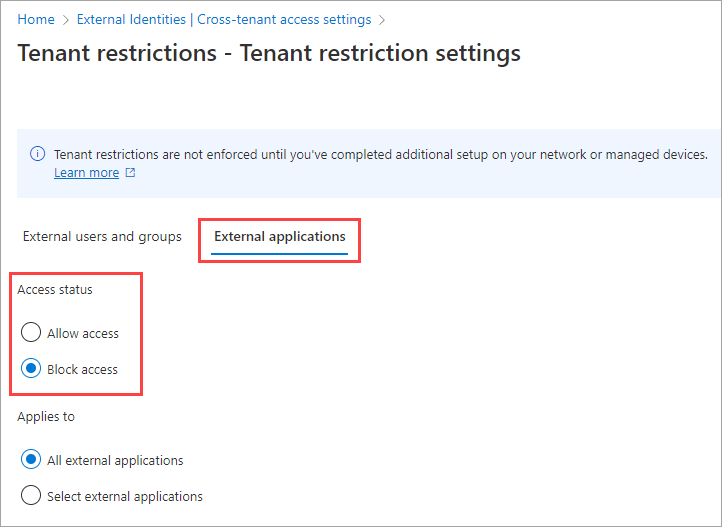

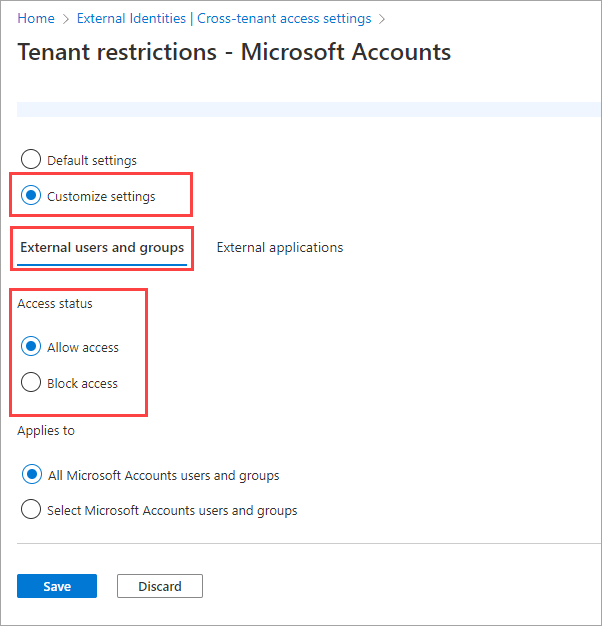

Wybierz kartę Zewnętrzni użytkownicy i grupy . W obszarze Stan dostępu wybierz jedną z następujących opcji:

- Zezwalaj na dostęp: umożliwia wszystkim użytkownikom zalogowanym przy użyciu kont zewnętrznych dostęp do aplikacji zewnętrznych (określonych na karcie Aplikacje zewnętrzne).

- Blokuj dostęp: blokuje dostęp wszystkim użytkownikom zalogowanym przy użyciu kont zewnętrznych z uzyskiwania dostępu do aplikacji zewnętrznych (określonych na karcie Aplikacje zewnętrzne).

Uwaga

Ustawienia domyślne nie mogą być ograniczone do poszczególnych kont lub grup, więc dotyczy zawsze równych Wszyscy <użytkownicy i grupy dzierżawy>. Należy pamiętać, że jeśli zablokujesz dostęp dla wszystkich użytkowników i grup, musisz również zablokować dostęp do wszystkich aplikacji zewnętrznych (na karcie Aplikacje zewnętrzne).

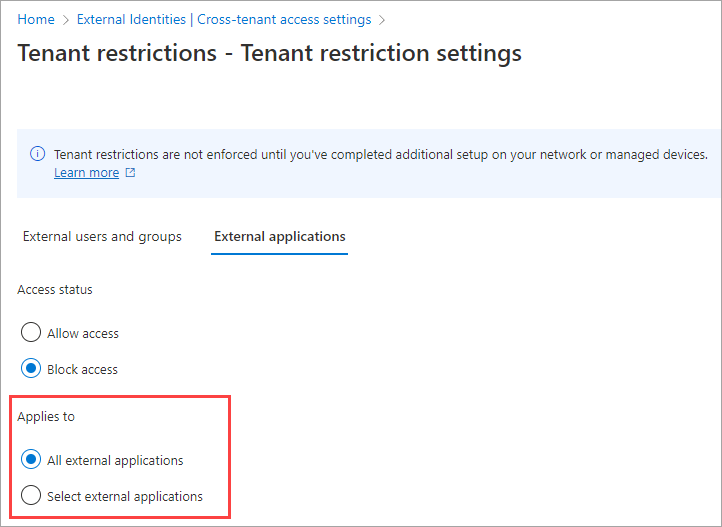

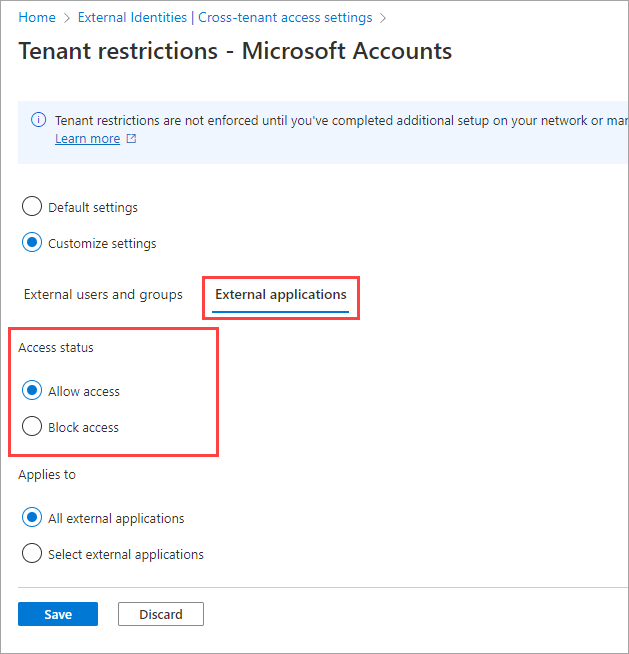

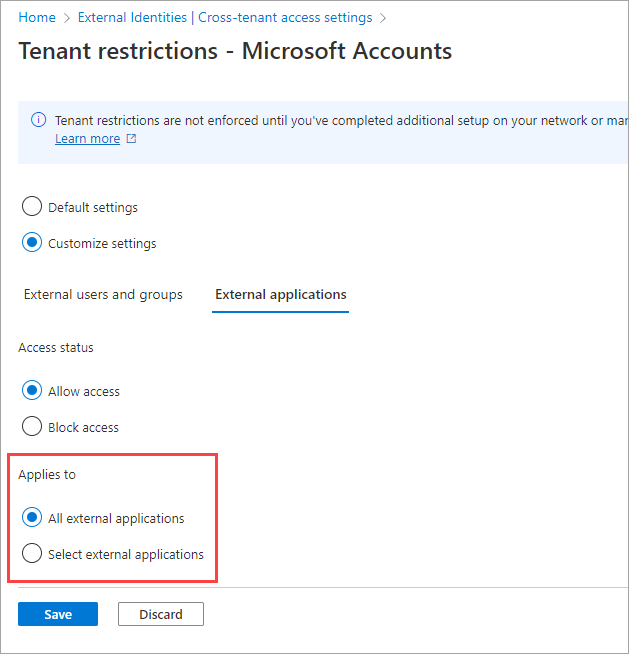

Wybierz kartę Aplikacje zewnętrzne. W obszarze Stan dostępu wybierz jedną z następujących opcji:

- Zezwalaj na dostęp: umożliwia wszystkim użytkownikom zalogowanym przy użyciu kont zewnętrznych dostęp do aplikacji określonych w sekcji Dotyczy .

- Blokuj dostęp: blokuje dostęp wszystkim użytkownikom zalogowanym przy użyciu kont zewnętrznych z uzyskiwania dostępu do aplikacji określonych w sekcji Dotyczy .

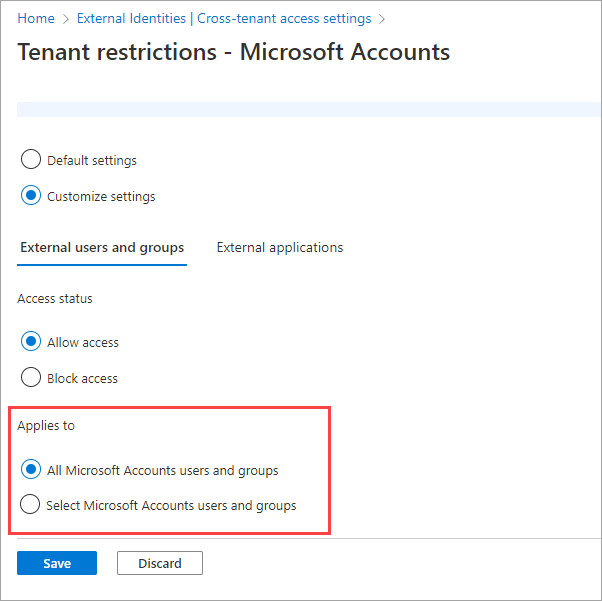

W obszarze Dotyczy wybierz jedną z następujących pozycji:

- Wszystkie aplikacje zewnętrzne: stosuje akcję wybraną w obszarze Stan dostępu do wszystkich aplikacji zewnętrznych. Jeśli zablokujesz dostęp do wszystkich aplikacji zewnętrznych, musisz również zablokować dostęp dla wszystkich użytkowników i grup (na karcie Użytkownicy i grupy ).

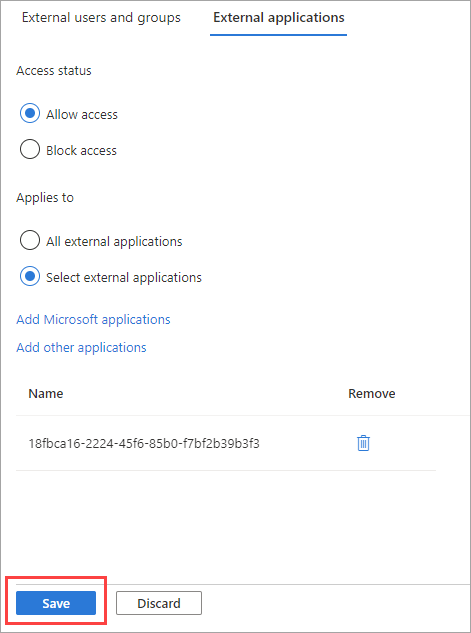

- Wybierz aplikacje zewnętrzne: umożliwia wybranie aplikacji zewnętrznych, do których ma zostać zastosowana akcja w obszarze Stan dostępu. Aby wybrać aplikacje, wybierz pozycję Dodaj aplikacje firmy Microsoft lub Dodaj inne aplikacje. Następnie wyszukaj nazwę aplikacji lub identyfikator aplikacji ( identyfikator aplikacji klienckiej lub identyfikator aplikacji zasobu) i wybierz aplikację. (Zobacz listę identyfikatorów często używanych aplikacji firmy Microsoft). Jeśli chcesz dodać więcej aplikacji, użyj przycisku Dodaj . Po zakończeniu wybierz pozycję Prześlij.

Wybierz pozycję Zapisz.

Krok 2. Konfigurowanie ograniczeń dzierżawy w wersji 2 dla określonych partnerów

Załóżmy, że domyślnie blokujesz dostęp za pomocą ograniczeń dzierżawy, ale chcesz zezwolić użytkownikom na dostęp do niektórych aplikacji przy użyciu własnych kont zewnętrznych. Załóżmy na przykład, że chcesz, aby użytkownicy mogli uzyskiwać dostęp do usługi Microsoft Learn przy użyciu własnych kont Microsoft. Instrukcje w tej sekcji opisują sposób dodawania ustawień specyficznych dla organizacji, które mają pierwszeństwo przed ustawieniami domyślnymi.

Przykład: Konfigurowanie ograniczeń dzierżawy w wersji 2 w celu zezwolenia na konta Microsoft

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator zabezpieczeń lub Administracja istrator dostępu warunkowego.

Przejdź do pozycji Identity External Identities Cross-tenant access settings (Tożsamości zewnętrzne tożsamości między dzierżawami) settings (Ustawienia> dostępu między dzierżawami).>

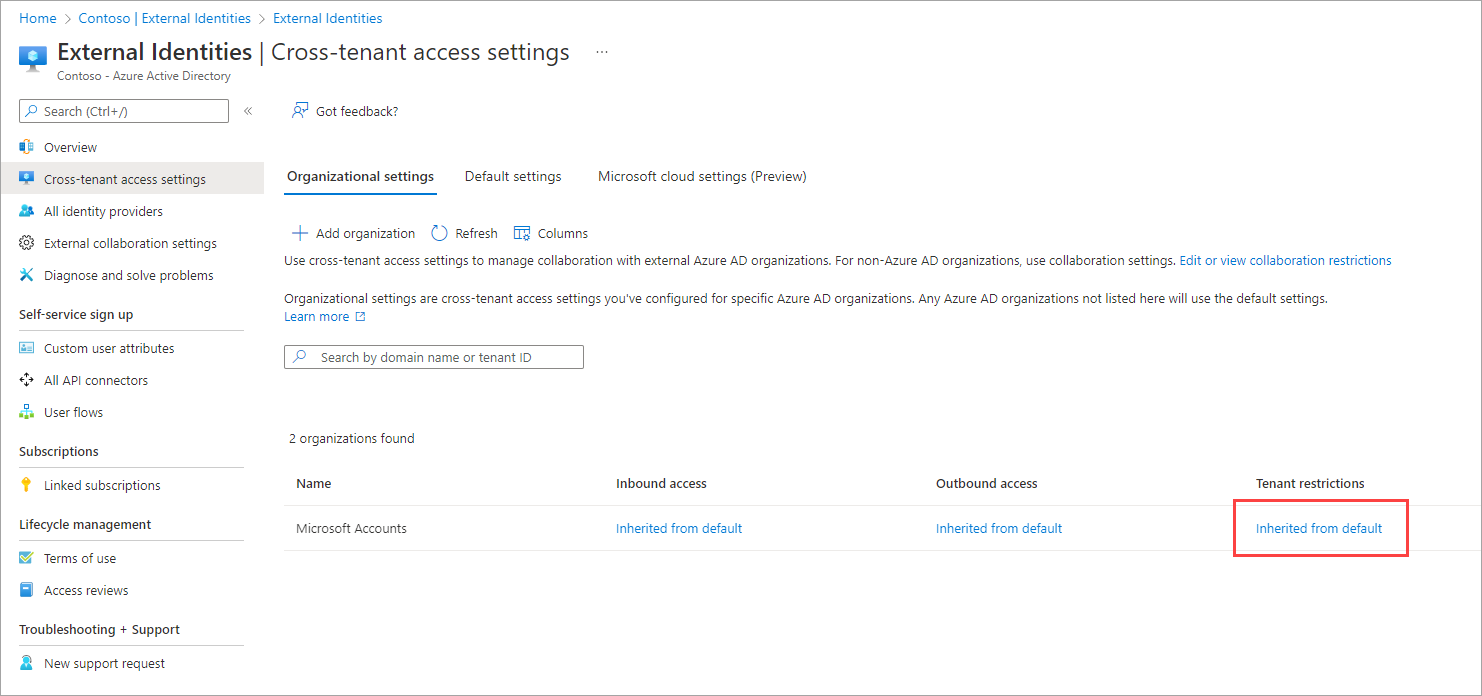

Wybierz pozycję Ustawienia organizacyjne.

Uwaga

Jeśli organizacja, którą chcesz dodać, została już dodana do listy, możesz pominąć dodawanie jej i przejść bezpośrednio do modyfikowania ustawień.

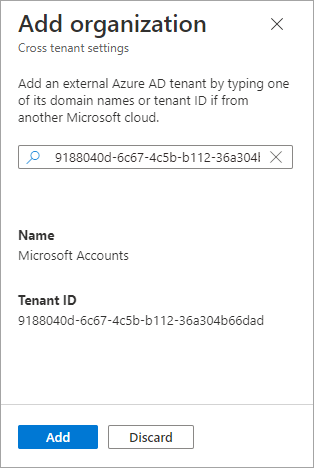

Wybierz pozycję Dodaj organizację.

W okienku Dodawanie organizacji wpisz pełną nazwę domeny (lub identyfikator dzierżawy) dla organizacji.

Przykład: wyszukaj następujący identyfikator dzierżawy kont Microsoft:

9188040d-6c67-4c5b-b112-36a304b66dad

Wybierz organizację w wynikach wyszukiwania, a następnie wybierz pozycję Dodaj.

Modyfikowanie ustawień: Znajdź organizację na liście Ustawienia organizacyjne, a następnie przewiń w poziomie, aby wyświetlić kolumnę Ograniczenia dzierżawy. W tym momencie wszystkie ustawienia ograniczeń dzierżawy dla tej organizacji są dziedziczone z ustawień domyślnych. Aby zmienić ustawienia dla tej organizacji, wybierz link Dziedziczony z domyślnego w kolumnie Ograniczenia dzierżawy.

Zostanie wyświetlona strona Ograniczenia dzierżawy dla organizacji. Skopiuj wartości identyfikatora dzierżawy i identyfikatora zasad. Będą one używane później podczas konfigurowania klientów systemu Windows w celu włączenia ograniczeń dzierżawy.

Wybierz pozycję Dostosuj ustawienia, a następnie wybierz kartę Zewnętrzni użytkownicy i grupy . W obszarze Stan dostępu wybierz opcję:

- Zezwalaj na dostęp: umożliwia użytkownikom i grupom określonym w obszarze Dotyczy osób zalogowanych przy użyciu kont zewnętrznych w celu uzyskania dostępu do aplikacji zewnętrznych (określonych na karcie Aplikacje zewnętrzne).

- Blokuj dostęp: blokuje użytkowników i grupy określone w obszarze Dotyczy osób zalogowanych przy użyciu kont zewnętrznych z uzyskiwania dostępu do aplikacji zewnętrznych (określonych na karcie Aplikacje zewnętrzne).

Uwaga

W naszym przykładzie konta Microsoft wybierzemy pozycję Zezwalaj na dostęp.

W obszarze Dotyczy wybierz pozycję Wszyscy <użytkownicy i grupy organizacji>.

Uwaga

Stopień szczegółowości użytkownika nie jest obsługiwany w przypadku kont Microsoft, więc funkcja Wybierz <użytkowników i grupy organizacji> nie jest dostępna. W przypadku innych organizacji możesz wybrać pozycję Wybierz <użytkowników i grupy organizacji>, a następnie wykonać następujące kroki dla każdego użytkownika lub grupy, którą chcesz dodać:

- Wybierz pozycję Dodaj zewnętrznych użytkowników i grupy.

- W okienku Wybierz wpisz nazwę użytkownika lub nazwę grupy w polu wyszukiwania.

- Wybierz użytkownika lub grupę w wynikach wyszukiwania.

- Jeśli chcesz dodać więcej, wybierz pozycję Dodaj i powtórz te kroki. Po zakończeniu wybierania użytkowników i grup, które chcesz dodać, wybierz pozycję Prześlij.

Wybierz kartę Aplikacje zewnętrzne. W obszarze Stan dostępu wybierz, czy zezwolić na dostęp do aplikacji zewnętrznych, czy zablokować go.

- Zezwalaj na dostęp: umożliwia dostęp do aplikacji zewnętrznych określonych w obszarze Dotyczy , do których użytkownicy uzyskują dostęp podczas korzystania z kont zewnętrznych.

- Blokuj dostęp: blokuje aplikacje zewnętrzne określone w obszarze Dotyczy dostępu użytkowników podczas korzystania z kont zewnętrznych.

Uwaga

W naszym przykładzie konta Microsoft wybierzemy pozycję Zezwalaj na dostęp.

W obszarze Dotyczy wybierz jedną z następujących pozycji:

- Wszystkie aplikacje zewnętrzne: stosuje akcję wybraną w obszarze Stan dostępu do wszystkich aplikacji zewnętrznych.

- Wybierz aplikacje zewnętrzne: stosuje akcję wybraną w obszarze Stan dostępu do wszystkich aplikacji zewnętrznych.

Uwaga

- W naszym przykładzie konta Microsoft wybieramy pozycję Wybierz aplikacje zewnętrzne.

- Jeśli zablokujesz dostęp do wszystkich aplikacji zewnętrznych, musisz również zablokować dostęp dla wszystkich użytkowników i grup (na karcie Użytkownicy i grupy ).

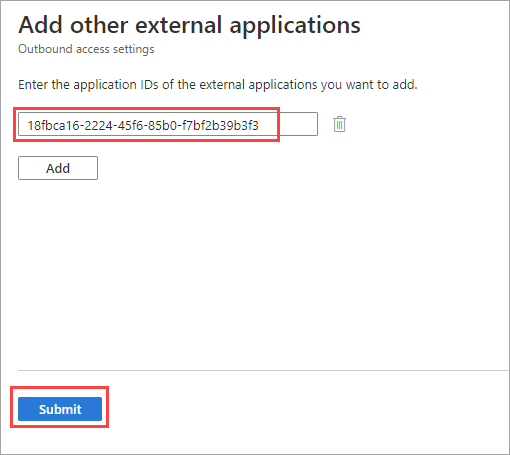

W przypadku wybrania pozycji Wybierz aplikacje zewnętrzne wykonaj następujące czynności dla każdej aplikacji, którą chcesz dodać:

- Wybierz pozycję Dodaj aplikacje firmy Microsoft lub Dodaj inne aplikacje. W naszym przykładzie usługi Microsoft Learn wybierzemy pozycję Dodaj inne aplikacje.

- W polu wyszukiwania wpisz nazwę aplikacji lub identyfikator aplikacji ( identyfikator aplikacji klienckiej lub identyfikator aplikacji zasobu). (Zobacz listę identyfikatorów często używanych aplikacji firmy Microsoft). W naszym przykładzie usługi Microsoft Learn wprowadzamy identyfikator

18fbca16-2224-45f6-85b0-f7bf2b39b3f3aplikacji . - Wybierz aplikację w wynikach wyszukiwania, a następnie wybierz pozycję Dodaj.

- Powtórz dla każdej aplikacji, którą chcesz dodać.

- Po zakończeniu wybierania aplikacji wybierz pozycję Prześlij.

Wybrane aplikacje są wyświetlane na karcie Aplikacje zewnętrzne. Wybierz pozycję Zapisz.

Uwaga

Blokowanie dzierżawy MSA nie spowoduje zablokowania:

- Ruch bez użytkowników dla urządzeń. Obejmuje to ruch związany z rozwiązaniem Autopilot, usługą Windows Update i telemetrią organizacyjną.

- Uwierzytelnianie B2B kont konsumentów.

- Uwierzytelnianie "przekazywanie" używane przez wiele aplikacji platformy Azure i Office.com, w których aplikacje używają identyfikatora Entra firmy Microsoft do logowania użytkowników konsumentów w kontekście użytkownika.

Konfigurowanie ograniczeń dzierżawy po stronie klienta w wersji 2

Istnieją trzy opcje wymuszania ograniczeń dzierżawy w wersji 2 dla klientów:

- Opcja 1. Ograniczenia dzierżawy uniwersalnej w wersji 2 w ramach usługi Microsoft Entra Global Secure Access (wersja zapoznawcza)

- Opcja 2. Konfigurowanie ograniczeń dzierżawy w wersji 2 na firmowym serwerze proxy

- Opcja 3. Włączanie ograniczeń dzierżawy na urządzeniach zarządzanych z systemem Windows (wersja zapoznawcza)

Opcja 1. Ograniczenia dzierżawy uniwersalnej w wersji 2 w ramach usługi Microsoft Entra Global Secure Access (wersja zapoznawcza)

Zalecane jest stosowanie uniwersalnych ograniczeń dzierżawy w wersji 2 w ramach globalnego dostępu firmy Microsoft Entra Global Secure Access , ponieważ zapewnia ochronę uwierzytelniania i płaszczyzny danych dla wszystkich urządzeń i platform. Ta opcja zapewnia większą ochronę przed zaawansowanymi próbami obejścia uwierzytelniania. Na przykład osoby atakujące mogą próbować zezwolić na anonimowy dostęp do złośliwych aplikacji dzierżawy, takich jak anonimowe dołączanie do spotkań w usłudze Teams. Osoby atakujące mogą również próbować zaimportować do urządzenia organizacyjnego token dostępu zniesiony z urządzenia w złośliwej dzierżawie. Ograniczenia dzierżawy uniwersalnej w wersji 2 uniemożliwiają ataki, wysyłając sygnały ograniczeń dzierżawy w wersji 2 na płaszczyźnie uwierzytelniania (Microsoft Entra ID i Konto Microsoft) oraz płaszczyzny danych (aplikacje w chmurze firmy Microsoft).

Opcja 2. Konfigurowanie ograniczeń dzierżawy w wersji 2 na firmowym serwerze proxy

Ograniczenia dzierżawy w wersji 2 nie mogą być wymuszane bezpośrednio na urządzeniach z systemem innym niż Windows 10, Windows 11 lub Windows Server 2022, takich jak komputery Mac, urządzenia przenośne, nieobsługiwane aplikacje systemu Windows i przeglądarki Chrome. Aby upewnić się, że logowania są ograniczone na wszystkich urządzeniach i aplikacjach w sieci firmowej, skonfiguruj firmowy serwer proxy, aby wymusić ograniczenia dzierżawy w wersji 2. Chociaż konfigurowanie ograniczeń dzierżawy na serwerze proxy firmy nie zapewnia ochrony płaszczyzny danych, zapewnia ochronę płaszczyzny uwierzytelniania.

Ważne

Jeśli wcześniej skonfigurowaliśmy ograniczenia dzierżawy, musisz przestać wysyłać do restrict-msa login.live.com. W przeciwnym razie nowe ustawienia będą powodować konflikt z istniejącymi instrukcjami w usłudze logowania MSA.

Skonfiguruj nagłówek ograniczenia dzierżawy w wersji 2 w następujący sposób:

Nazwa nagłówka Wartość nagłówka sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>TenantIDto identyfikator dzierżawy firmy Microsoft Entra. Znajdź tę wartość, logując się do centrum administracyjnego firmy Microsoft Entra jako administrator i przechodząc do pozycji Przegląd tożsamości>i wybierając kartę Przegląd.policyGUIDto identyfikator obiektu dla zasad dostępu między dzierżawami. Znajdź tę wartość, wywołując/crosstenantaccesspolicy/defaulti używając zwróconego pola "id".

Na serwerze proxy firmy wyślij nagłówek ograniczenia dzierżawy w wersji 2 do następujących domen logowania firmy Microsoft:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Ten nagłówek wymusza zasady ograniczeń dzierżawy w wersji 2 we wszystkich logowaniach w sieci. Ten nagłówek nie blokuje anonimowego dostępu do spotkań usługi Teams, plików programu SharePoint ani innych zasobów, które nie wymagają uwierzytelniania.

Ograniczenia dzierżawy w wersji 2 bez obsługi przerwania i inspekcji

W przypadku platform innych niż Windows można przerwać i sprawdzić ruch w celu dodania parametrów ograniczeń dzierżawy w wersji 2 do nagłówka za pośrednictwem serwera proxy. Jednak niektóre platformy nie obsługują przerywania i inspekcji, więc ograniczenia dzierżawy w wersji 2 nie działają. W przypadku tych platform następujące funkcje identyfikatora Entra firmy Microsoft mogą zapewnić ochronę:

- Dostęp warunkowy: zezwalaj tylko na korzystanie z urządzeń zarządzanych/zgodnych

- Dostęp warunkowy: zarządzanie dostępem gościa/użytkowników zewnętrznych

- Współpraca B2B: ograniczanie reguł ruchu wychodzącego przez dostęp między dzierżawami dla tych samych dzierżaw wymienionych w parametrze "Restrict-Access-To-Tenants"

- Współpraca B2B: ogranicz zaproszenia do użytkowników B2B do tych samych domen wymienionych w parametrze "Ogranicz dostęp do dzierżaw"

- Zarządzanie aplikacjami: ograniczanie sposobu wyrażania zgody przez użytkowników na aplikacje

- Intune: stosowanie zasad aplikacji za pośrednictwem usługi Intune w celu ograniczenia użycia aplikacji zarządzanych tylko do nazwy UPN konta, które zarejestrowało urządzenie (w obszarze Zezwalaj tylko na skonfigurowane konta organizacji w aplikacjach)

Chociaż te alternatywy zapewniają ochronę, niektóre scenariusze mogą być objęte tylko ograniczeniami dzierżawy, takimi jak używanie przeglądarki do uzyskiwania dostępu do usług Platformy Microsoft 365 za pośrednictwem sieci Web zamiast dedykowanej aplikacji.

Opcja 3. Włączanie ograniczeń dzierżawy na urządzeniach zarządzanych z systemem Windows (wersja zapoznawcza)

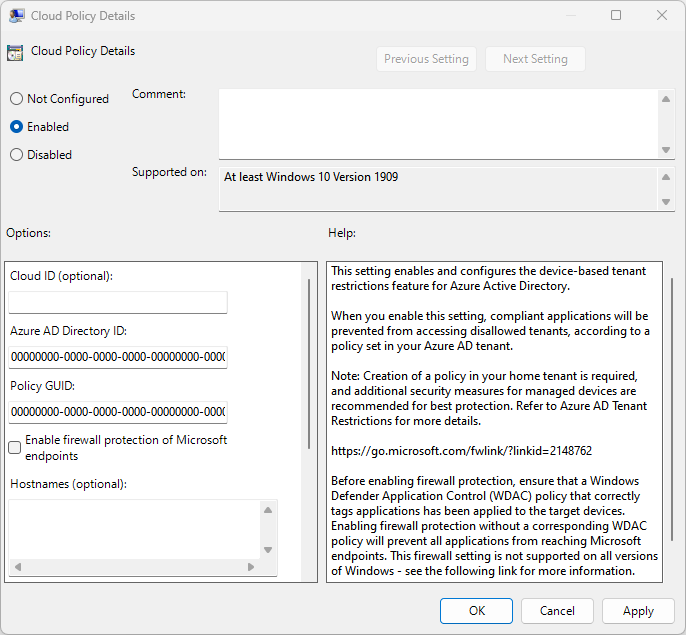

Po utworzeniu zasad ograniczeń dzierżawy w wersji 2 można wymusić zasady na każdym urządzeniu z systemem Windows 10, Windows 11 i Windows Server 2022 przez dodanie identyfikatora dzierżawy i identyfikatora zasad do konfiguracji ograniczeń dzierżawy urządzenia. Gdy ograniczenia dzierżawy są włączone na urządzeniu z systemem Windows, firmowe serwery proxy nie są wymagane do wymuszania zasad. Urządzenia nie muszą być zarządzane przez identyfikator entra firmy Microsoft, aby wymusić ograniczenia dzierżawy w wersji 2; Urządzenia przyłączone do domeny zarządzane za pomocą zasad grupy są również obsługiwane.

Uwaga

Ograniczenia dzierżawy w wersji 2 w systemie Windows to rozwiązanie częściowe, które chroni płaszczyzny uwierzytelniania i danych w niektórych scenariuszach. Działa na zarządzanych urządzeniach z systemem Windows i nie chroni stosu .NET, Chrome ani Firefox. Rozwiązanie systemu Windows zapewnia tymczasowe rozwiązanie do czasu ogólnej dostępności ograniczeń dzierżawy uniwersalnej w usłudze Microsoft Entra Global Secure Access (wersja zapoznawcza).

szablony Administracja istracyjne (.admx) dla systemu Windows 10 listopada 2021 Update (21H2) i ustawienia zasad grupy

Za pomocą zasad grupy można wdrożyć konfigurację ograniczeń dzierżawy na urządzeniach z systemem Windows. Zapoznaj się z następującymi zasobami:

- szablony Administracja istracyjne dla systemu Windows 10

- Arkusz kalkulacyjny referencyjny zasad grupy Ustawienia dla systemu Windows 10

Testowanie zasad na urządzeniu

Aby przetestować zasady ograniczeń dzierżawy w wersji 2 na urządzeniu, wykonaj następujące kroki.

Uwaga

- Na urządzeniu musi być uruchomiony system Windows 10 lub Windows 11 z najnowszymi aktualizacjami.

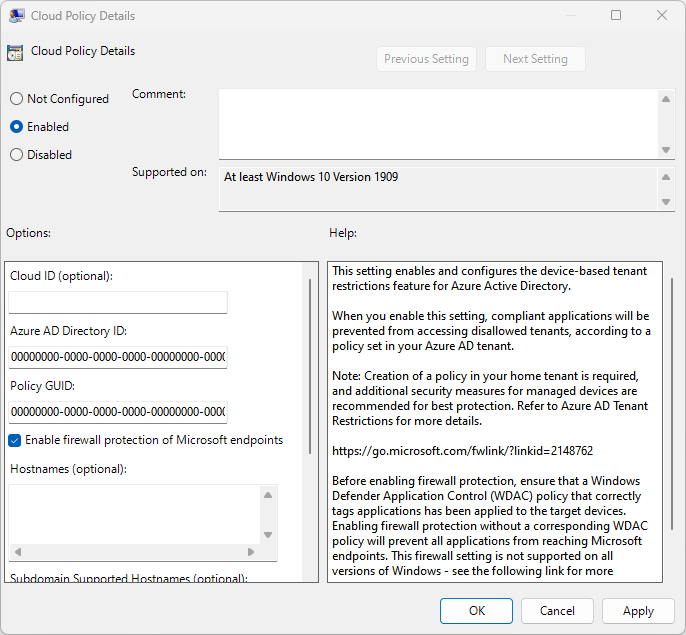

Na komputerze z systemem Windows naciśnij klawisz Windows, wpisz gpedit, a następnie wybierz pozycję Edytuj zasady grupy (panel sterowania).

Przejdź do pozycji Konfiguracja> komputera Administracja ograniczenia dzierżawy składników>>systemu Windows.

Kliknij prawym przyciskiem myszy pozycję Szczegóły zasad w chmurze w okienku po prawej stronie, a następnie wybierz pozycję Edytuj.

Pobierz zarejestrowany wcześniej identyfikator dzierżawy i identyfikator zasad (w kroku 7 w obszarze Aby skonfigurować domyślne ograniczenia dzierżawy) i wprowadź je w następujących polach (pozostaw wszystkie pozostałe pola puste):

- Microsoft Entra Directory ID: wprowadź zarejestrowany wcześniej identyfikator dzierżawy. Logując się do centrum administracyjnego firmy Microsoft Entra jako administrator i przechodząc do pozycji Przegląd tożsamości>i wybierając kartę Przegląd.

- Identyfikator GUID zasad: identyfikator zasad dostępu między dzierżawami. Jest to zarejestrowany wcześniej identyfikator zasad. Ten identyfikator można również znaleźć za pomocą polecenia https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/defaultEksploratora programu Graph .

Wybierz przycisk OK.

Blokuj aplikacje Chrome, Firefox i .NET, takie jak PowerShell

Funkcja Zapory systemu Windows umożliwia blokowanie dostępu niechronionych aplikacji do zasobów firmy Microsoft za pośrednictwem aplikacji Chrome, Firefox i .NET, takich jak PowerShell. Aplikacje, które będą blokowane/dozwolone zgodnie z zasadami ograniczeń dzierżawy w wersji 2.

Jeśli na przykład klient dodaje program PowerShell do swoich zasad CIP ograniczeń dzierżawy w wersji 2 i ma graph.microsoft.com na liście punktów końcowych zasad ograniczeń dzierżawy w wersji 2, program PowerShell powinien mieć dostęp do niego z włączoną zaporą.

Na komputerze z systemem Windows naciśnij klawisz Windows, wpisz gpedit, a następnie wybierz pozycję Edytuj zasady grupy (panel sterowania).

Przejdź do pozycji Konfiguracja> komputera Administracja ograniczenia dzierżawy składników>>systemu Windows.

Kliknij prawym przyciskiem myszy pozycję Szczegóły zasad w chmurze w okienku po prawej stronie, a następnie wybierz pozycję Edytuj.

Zaznacz pole wyboru Włącz ochronę zapory punktów końcowych firmy Microsoft, a następnie wybierz przycisk OK.

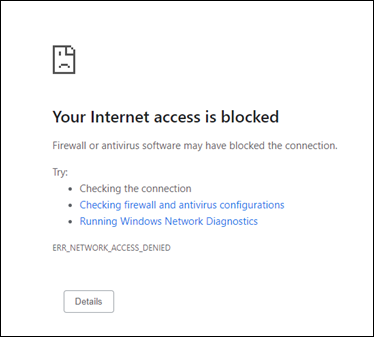

Po włączeniu ustawienia zapory spróbuj zalogować się przy użyciu przeglądarki Chrome. Logowanie powinno zakończyć się niepowodzeniem z następującym komunikatem:

Wyświetlanie zdarzeń ograniczeń dzierżawy w wersji 2

Wyświetlanie zdarzeń związanych z ograniczeniami dzierżawy w Podgląd zdarzeń.

- W Podgląd zdarzeń otwórz dzienniki aplikacji i usług.

- Przejdź do pozycji Microsoft>Windows>TenantRestrictions>Operational i poszukaj zdarzeń.

Ograniczenia dzierżawy i obsługa płaszczyzny danych (wersja zapoznawcza)

Trv2 jest wymuszany przez następujące zasoby, które będą dotyczyć scenariuszy infiltracji tokenu, w których zły aktor uzyskuje dostęp do zasobu bezpośrednio za pomocą tokenu infiltrowanego lub annomicznie.

- Teams

- Usługa SharePoint Online, podobnie jak aplikacja OneDrive

- Usługa Exchange Online, podobnie jak aplikacja Outlook

- Office.com/ Aplikacje pakietu Office

Ograniczenia dzierżawy i usługa Microsoft Teams (wersja zapoznawcza)

Usługa Teams domyślnie ma otwartą federację, co oznacza, że nie blokujemy nikogo, kto dołącza do spotkania hostowanego przez dzierżawę zewnętrzną. Aby uzyskać większą kontrolę nad dostępem do spotkań usługi Teams, możesz użyć kontrolek federacji w usłudze Teams, aby zezwolić na określone dzierżawy lub zablokować je wraz z ograniczeniami dzierżawy w wersji 2, aby zablokować anonimowy dostęp do spotkań usługi Teams. Aby wymusić ograniczenia dzierżawy dla usługi Teams, należy skonfigurować ograniczenia dzierżawy w wersji 2 w ustawieniach dostępu między dzierżawami firmy Microsoft. Należy również skonfigurować kontrolki federacji w portalu usługi Teams Administracja i ponownie uruchomić usługę Teams. Ograniczenia dzierżawy wdrożone na serwerze proxy firmy nie blokują anonimowego dostępu do spotkań usługi Teams, plików programu SharePoint i innych zasobów, które nie wymagają uwierzytelniania.

- Obecnie usługa Teams umożliwia użytkownikom dołączanie do dowolnego spotkania hostowanego zewnętrznie przy użyciu tożsamości firmowej/domowej. Możesz użyć ustawień dostępu między dzierżawami dla ruchu wychodzącego, aby kontrolować użytkowników z tożsamością firmową/domową w celu dołączania do spotkań hostowanych zewnętrznie w usłudze Teams.

- Ograniczenia dzierżawy uniemożliwiają użytkownikom korzystanie z tożsamości wystawionej zewnętrznie w celu dołączenia do spotkań usługi Teams.

Uwaga

Aplikacja Microsoft Teams ma zależność od aplikacji SharePoint Online i Exchange Online. Zalecamy ustawienie zasad TRv2 w aplikacji usługi Office 365 zamiast usług Microsoft Teams Services lub SharePoint Online lub Exchange Online oddzielnie. Jeśli zezwolisz/zablokujesz jedną z aplikacji (SPO lub EXO itp.), która jest częścią usługi Office 365, będzie ona również mieć wpływ na aplikacje, takie jak Microsoft Teams. Podobnie, jeśli aplikacja Microsoft Teams jest dozwolona/zablokowana, wpływ na aplikację Teams będzie mieć wpływ spo i EXO w aplikacji Teams.

Czysta anonimowa dołączanie do spotkania

Ograniczenia dzierżawy w wersji 2 automatycznie blokują wszystkie nieuwierzytelnione i zewnętrznie wystawione dostęp tożsamości do spotkań usługi Teams hostowanych zewnętrznie. Załóżmy na przykład, że firma Contoso używa kontrolek federacyjnych usługi Teams do blokowania dzierżawy firmy Fabrikam. Jeśli ktoś z urządzeniem Firmy Contoso używa konta firmy Fabrikam do dołączenia do spotkania w aplikacji Contoso Teams, jest on dozwolony na spotkanie jako użytkownik anonimowy. Jeśli firma Contoso włączy również ograniczenia dzierżawy w wersji 2, usługa Teams blokuje dostęp anonimowy, a użytkownik nie może dołączyć do spotkania.

Dołączanie do spotkania przy użyciu tożsamości wystawionej zewnętrznie

Możesz skonfigurować zasady ograniczeń dzierżawy w wersji 2, aby umożliwić określonym użytkownikom lub grupom z zewnętrznie wystawionymi tożsamościami dołączanie do określonych spotkań hostowanych zewnętrznie w usłudze Teams. Dzięki tej konfiguracji użytkownicy mogą logować się do usługi Teams przy użyciu tożsamości wystawionych zewnętrznie i dołączać do spotkań usługi Teams hostowanych zewnętrznie przez określoną dzierżawę.

| Tożsamość uwierzytelniania | Sesja uwierzytelniona | Result |

|---|---|---|

| Użytkownicy będący członkami dzierżawy (uwierzytelniona sesja) Przykład: użytkownik używa swojej tożsamości domowej jako użytkownika członkowskiego (na przykład user@mytenant.com) |

Uwierzytelniono | Ograniczenia dzierżawy w wersji 2 umożliwiają dostęp do spotkania usługi Teams. TRv2 nigdy nie jest stosowany do użytkowników będących członkami dzierżawy. Zasady ruchu przychodzącego/wychodzącego mają zastosowanie między dzierżawami. |

| Anonimowe (brak uwierzytelnionej sesji) Przykład: użytkownik próbuje użyć nieuwierzytelnionej sesji, na przykład w oknie przeglądarki InPrivate, aby uzyskać dostęp do spotkania usługi Teams. |

Nieuwierzytelnione | Ograniczenia dzierżawy w wersji 2 blokują dostęp do spotkania usługi Teams. |

| Tożsamość wystawiona zewnętrznie (uwierzytelniona sesja) Przykład: użytkownik używa tożsamości innej niż tożsamość domowa (na przykład user@externaltenant.com) |

Uwierzytelnione jako tożsamość wystawiona zewnętrznie | Zezwalaj lub blokuj dostęp do spotkania usługi Teams dla zasad ograniczeń dzierżawy w wersji 2. Jeśli zasady są dozwolone, użytkownik może dołączyć do spotkania. W przeciwnym razie dostęp jest zablokowany. |

Ograniczenia dzierżawy w wersji 2 i SharePoint Online

Usługa SharePoint Online obsługuje ograniczenia dzierżawy w wersji 2 zarówno na płaszczyźnie uwierzytelniania, jak i w płaszczyźnie danych.

Sesje uwierzytelnione

Gdy ograniczenia dzierżawy w wersji 2 są włączone w dzierżawie, nieautoryzowany dostęp jest blokowany podczas uwierzytelniania. Jeśli użytkownik uzyskuje bezpośredni dostęp do zasobu usługi SharePoint Online bez uwierzytelnionej sesji, zostanie wyświetlony monit o zalogowanie się. Jeśli zasady ograniczeń dzierżawy w wersji 2 zezwalają na dostęp, użytkownik może uzyskać dostęp do zasobu; w przeciwnym razie dostęp jest zablokowany.

Dostęp anonimowy (wersja zapoznawcza)

Jeśli użytkownik próbuje uzyskać dostęp do pliku anonimowego przy użyciu swojej dzierżawy/tożsamości firmowej, może uzyskać dostęp do pliku. Jeśli jednak użytkownik spróbuje uzyskać dostęp do pliku anonimowego przy użyciu dowolnej tożsamości wystawionej zewnętrznie, dostęp zostanie zablokowany.

Załóżmy na przykład, że użytkownik korzysta z urządzenia zarządzanego skonfigurowanego z ograniczeniami dzierżawy w wersji 2 dla dzierżawy A. W przypadku wybrania linku dostępu anonimowego wygenerowanego dla zasobu Dzierżawa A powinno być możliwe anonimowe uzyskanie dostępu do zasobu. Jeśli jednak wybierze link dostępu anonimowego wygenerowany dla usługi Tenant B SharePoint Online, zostanie wyświetlony monit o zalogowanie się. Anonimowy dostęp do zasobów przy użyciu tożsamości wystawionej zewnętrznie jest zawsze blokowany.

Ograniczenia dzierżawy w wersji 2 i OneDrive

Sesje uwierzytelnione

Gdy ograniczenia dzierżawy w wersji 2 są włączone w dzierżawie, nieautoryzowany dostęp jest blokowany podczas uwierzytelniania. Jeśli użytkownik uzyskuje bezpośredni dostęp do OneDrive dla Firm bez uwierzytelnionej sesji, zostanie wyświetlony monit o zalogowanie się. Jeśli zasady ograniczeń dzierżawy w wersji 2 zezwalają na dostęp, użytkownik może uzyskać dostęp do zasobu; w przeciwnym razie dostęp jest zablokowany.

Dostęp anonimowy (wersja zapoznawcza)

Podobnie jak program SharePoint, OneDrive dla Firm obsługuje ograniczenia dzierżawy w wersji 2 zarówno na płaszczyźnie uwierzytelniania, jak i na płaszczyźnie danych. Blokowanie anonimowego dostępu do usługi OneDrive dla firm jest również obsługiwane. Na przykład wymuszanie zasad dzierżawy w wersji 2 działa w punkcie końcowym OneDrive dla Firm (microsoft-my.sharepoint.com).

Nie w zakresie

Usługa OneDrive dla kont konsumentów (za pośrednictwem onedrive.live.com) nie obsługuje ograniczeń dzierżawy w wersji 2. Niektóre adresy URL (takie jak onedrive.live.com) są niekonwergentne i używają naszego starszego stosu. Gdy użytkownik uzyskuje dostęp do dzierżawy użytkownika usługi OneDrive za pośrednictwem tych adresów URL, zasady nie są wymuszane. Obejście tego problemu można zablokować https://onedrive.live.com/ na poziomie serwera proxy.

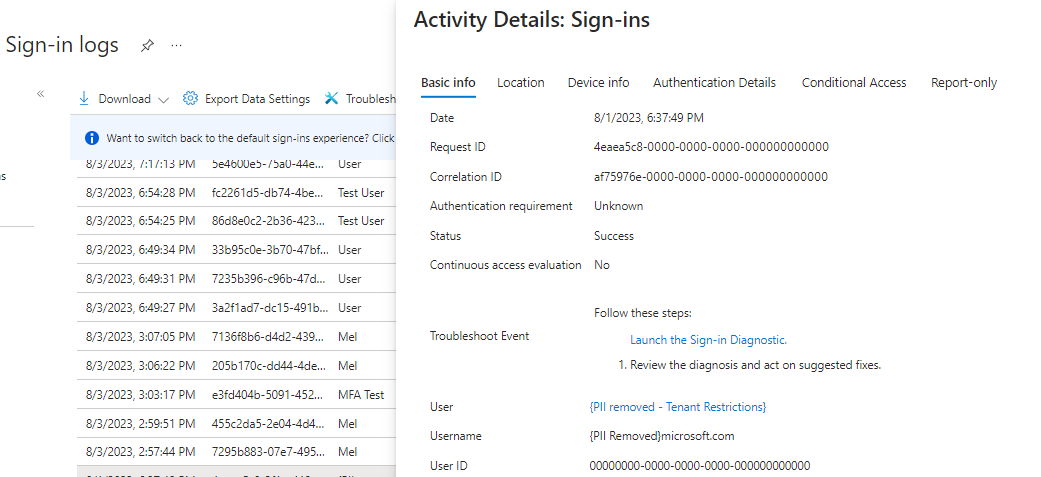

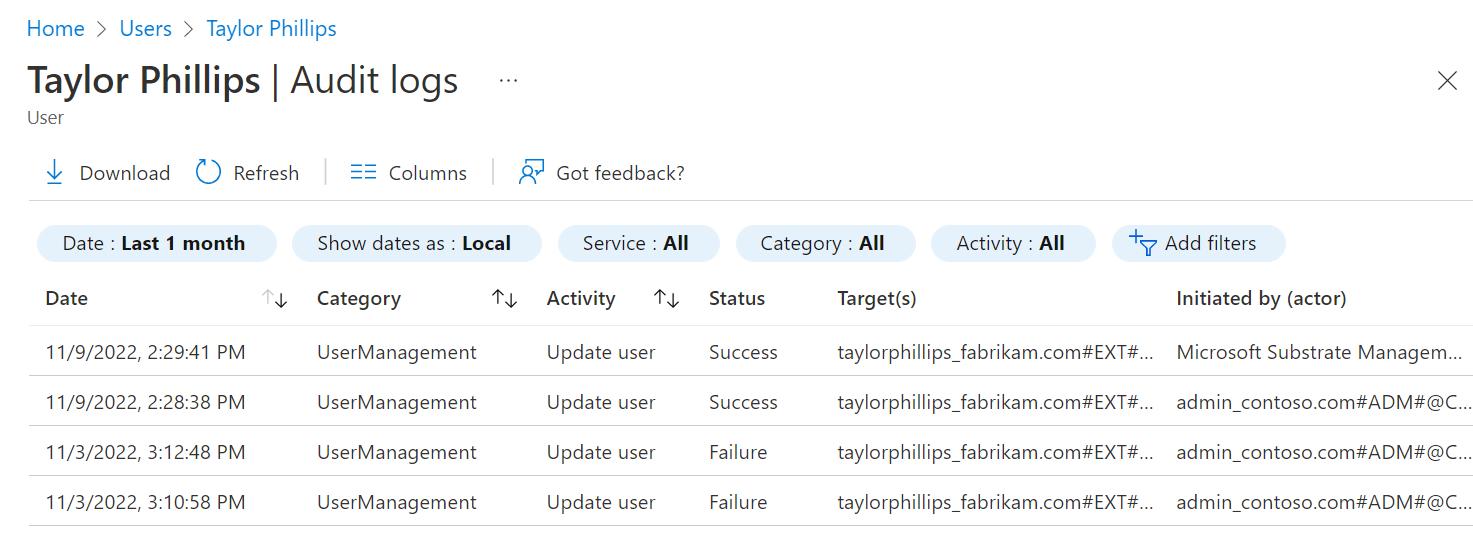

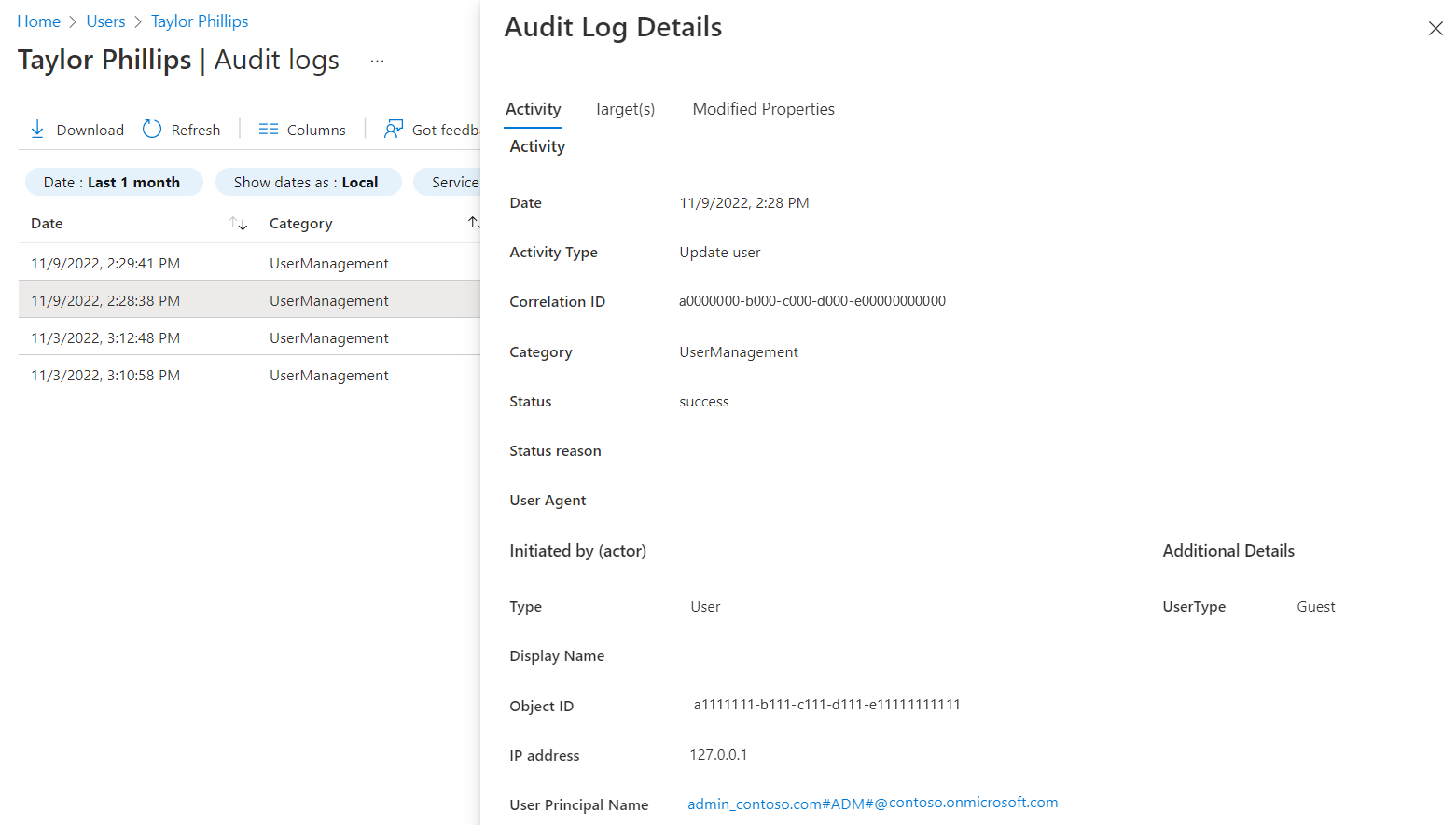

Dzienniki logowania

Dzienniki logowania w usłudze Microsoft Entra umożliwiają wyświetlenie szczegółowych informacji na temat logowań przy użyciu obowiązujących zasad ograniczeń dzierżawy w wersji 2. Gdy użytkownik B2B zaloguje się do dzierżawy zasobów w celu współpracy, dziennik logowania jest generowany zarówno w dzierżawie głównej, jak i dzierżawie zasobów. Te dzienniki obejmują informacje, takie jak używana aplikacja, adresy e-mail, nazwa dzierżawy i identyfikator dzierżawy zarówno dla dzierżawy głównej, jak i dzierżawy zasobów. W poniższym przykładzie pokazano pomyślne logowanie:

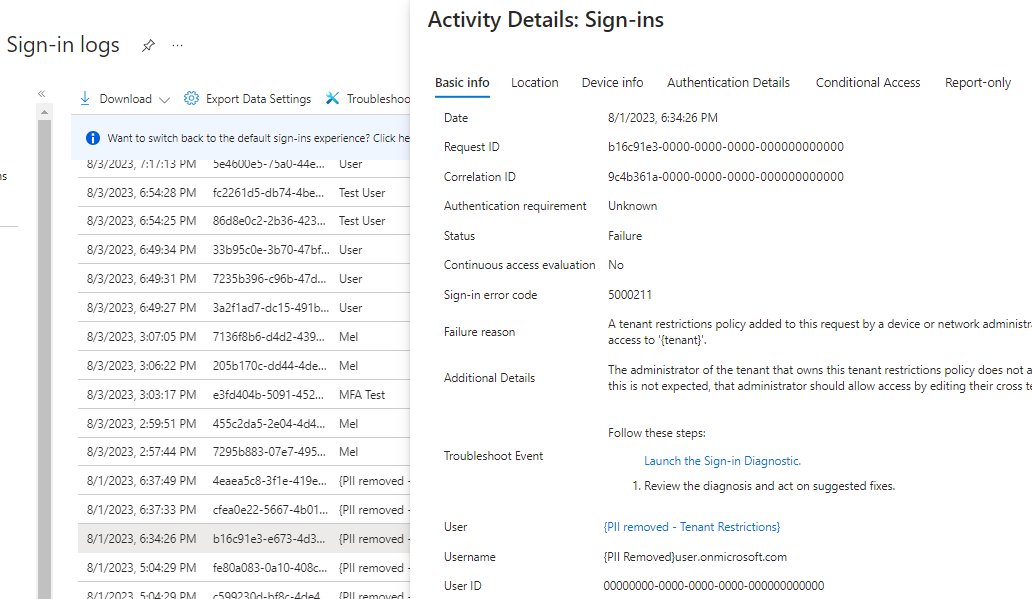

Jeśli logowanie nie powiedzie się, szczegóły działania zawierają informacje o przyczynie niepowodzenia:

Dzienniki inspekcji

Dzienniki inspekcji zawierają rekordy działań systemowych i użytkowników, w tym działań inicjowanych przez użytkowników-gości. Dzienniki inspekcji dla dzierżawy można wyświetlić w obszarze Monitorowanie lub wyświetlić dzienniki inspekcji dla określonego użytkownika, przechodząc do profilu użytkownika.

Wybierz zdarzenie w dzienniku, aby uzyskać więcej szczegółowych informacji o zdarzeniu, na przykład:

Możesz również wyeksportować te dzienniki z identyfikatora Entra firmy Microsoft i użyć wybranego narzędzia do raportowania, aby uzyskać dostosowane raporty.

Microsoft Graph

Użyj programu Microsoft Graph, aby uzyskać informacje o zasadach:

Żądanie systemu HTTP

Pobieranie zasad domyślnych

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultPrzywróć domyślne ustawienia systemowe

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultPobieranie konfiguracji partnera

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersUzyskiwanie określonej konfiguracji partnera

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadAktualizowanie określonego partnera

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Treść żądania

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Następne kroki

Zobacz Konfigurowanie ustawień współpracy zewnętrznej na potrzeby współpracy B2B z tożsamościami spoza usługi Azure AD, tożsamościami społecznościowymi i kontami zewnętrznymi niezarządzanymi przez it.