Wykonaj akcje odpowiedzi na pliku

Dotyczy:

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Szybkie reagowanie na wykryte ataki przez zatrzymywanie i kwazarowanie plików lub blokowanie pliku. Po wykonaniu akcji na plikach możesz sprawdzić szczegóły działania w Centrum akcji.

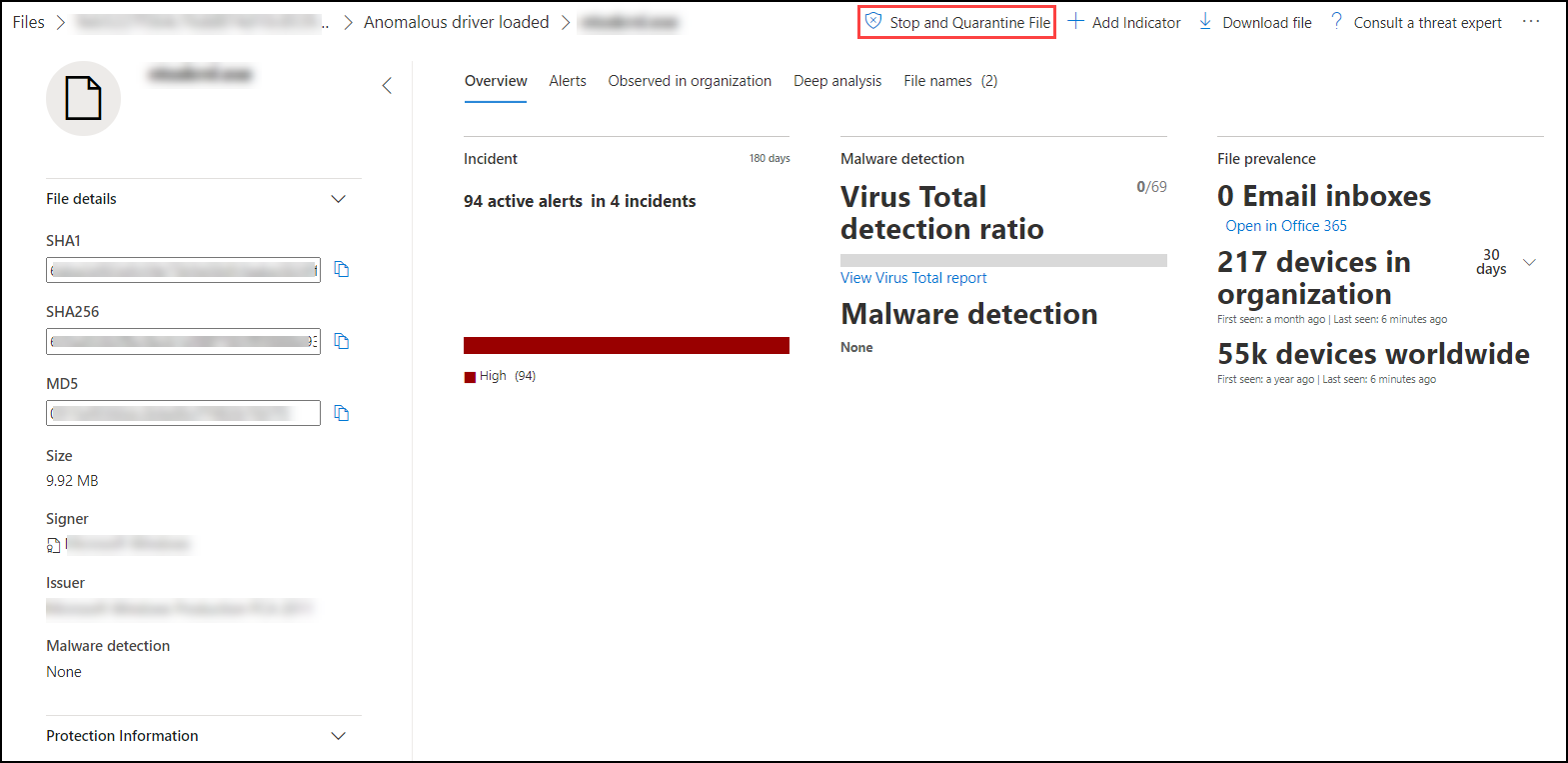

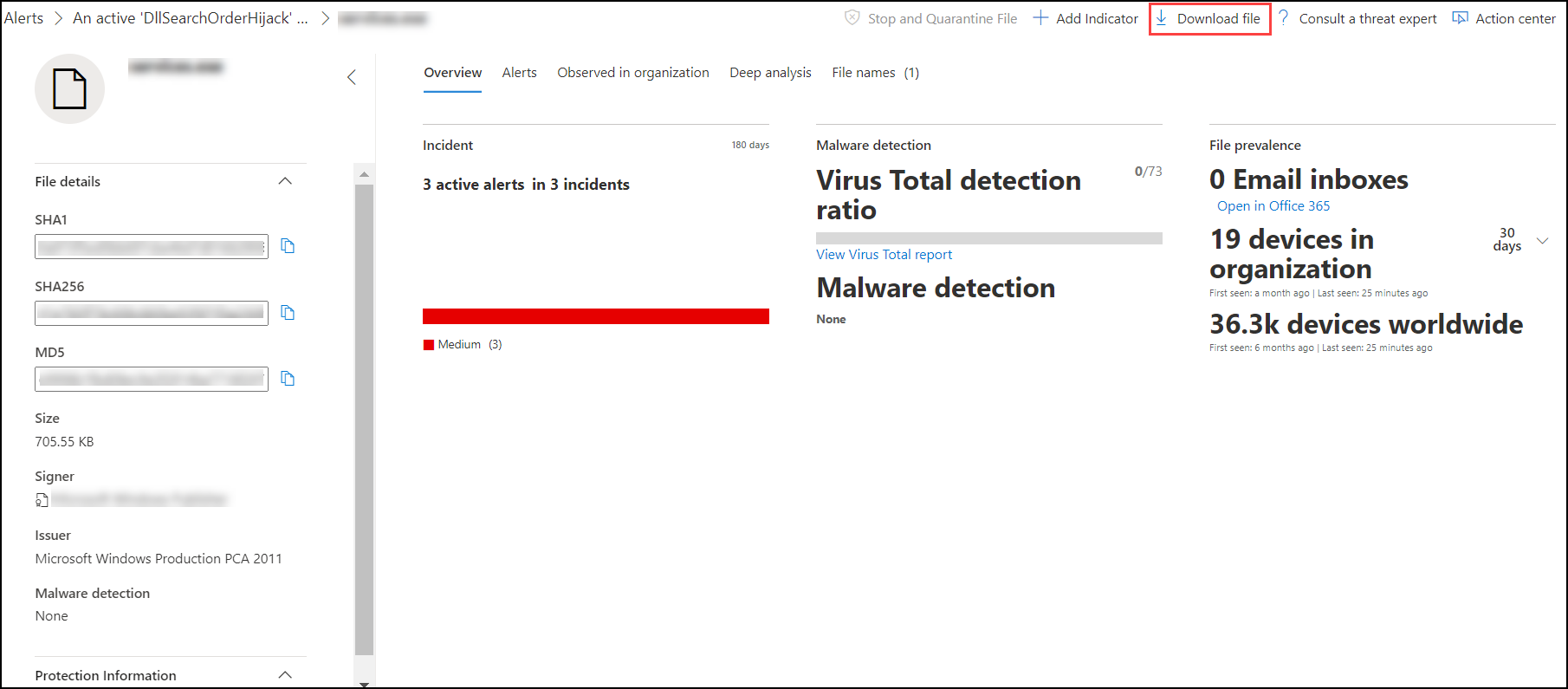

Akcje odpowiedzi są dostępne na szczegółowej stronie profilu pliku. Po przejściu na tę stronę możesz przełączać się między nowymi i starymi układami stron, przełączając nową stronę Plik. W pozostałej części tego artykułu opisano nowszy układ strony.

Akcje odpowiedzi są uruchamiane w górnej części strony pliku i obejmują:

- Zatrzymaj plik i poddaj go kwarantannie

- Wskaźnik zarządzania

- Pobieranie pliku

- Zbieranie pliku

- Zapytaj ekspertów usługi Defender

- Akcje ręczne

- Go hunt

- Głęboka analiza

Uwaga

Jeśli używasz usługi Defender for Endpoint Plan 1, możesz wykonać pewne akcje odpowiedzi ręcznie. Aby uzyskać więcej informacji, zobacz Ręczne akcje reagowania.

Możesz również przesłać pliki do głębokiej analizy, aby uruchomić plik w bezpiecznej piaskownicy w chmurze. Po zakończeniu analizy otrzymasz szczegółowy raport zawierający informacje o zachowaniu pliku. Możesz przesyłać pliki do głębokiej analizy i odczytywać wcześniejsze raporty, wybierając akcję Analiza szczegółowa .

Niektóre akcje wymagają pewnych uprawnień. W poniższej tabeli opisano akcję, jaką niektóre uprawnienia mogą wykonać w przypadku przenośnych plików wykonywalnych (PE) i innych niż PE:

| Uprawnienie | Pliki PE | Pliki inne niż PE |

|---|---|---|

| Wyświetlanie danych | X | X |

| Badanie alertów | ☑ | X |

| Podstawowa odpowiedź na żywo | X | X |

| Zaawansowana odpowiedź na żywo | ☑ | ☑ |

Aby uzyskać więcej informacji na temat ról, zobacz Tworzenie ról i zarządzanie nimi na potrzeby kontroli dostępu opartej na rolach.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Zatrzymaj i poddaj kwarantannie pliki w sieci

Możesz powstrzymać atak w organizacji, zatrzymując złośliwy proces i kłócąc plik, w którym był obserwowany.

Ważna

Tę akcję można wykonać tylko wtedy, gdy:

- Na urządzeniu, na którym jest wykonywana akcja, działa Windows 10 w wersji 1703 lub nowszej, Windows 11 i Windows Server 2012 R2+

- Plik nie należy do zaufanych wydawców innych firm lub nie jest podpisany przez firmę Microsoft

- Microsoft Defender program antywirusowy musi co najmniej działać w trybie pasywnym. Aby uzyskać więcej informacji, zobacz Microsoft Defender Zgodność z programem antywirusowym.

Akcja Zatrzymywanie i kwarantanna pliku obejmuje zatrzymywanie uruchomionych procesów, quarantining plików i usuwanie trwałych danych, takich jak klucze rejestru.

Ta akcja ma wpływ na urządzenia z Windows 10 w wersji 1703 lub nowszej oraz Windows 11 i Windows Server 2012 R2 lub nowszym, gdzie plik był obserwowany w ciągu ostatnich 30 dni.

Uwaga

W dowolnym momencie będzie można przywrócić plik z kwarantanny.

Zatrzymywanie i kwarantanna plików

Wybierz plik, który chcesz zatrzymać i poddać kwarantannie. Możesz wybrać plik z dowolnego z następujących widoków lub użyć pola Wyszukiwania:

- Alerty — wybierz odpowiednie linki z obszaru Opis lub Szczegóły na osi czasu historia alertu

- Pole wyszukiwania — wybierz pozycję Plik z menu rozwijanego i wprowadź nazwę pliku

Uwaga

Akcja pliku zatrzymania i kwarantanny jest ograniczona do maksymalnie 1000 urządzeń. Aby zatrzymać plik na większej liczbie urządzeń, zobacz Dodawanie wskaźnika w celu zablokowania lub zezwolenia na plik.

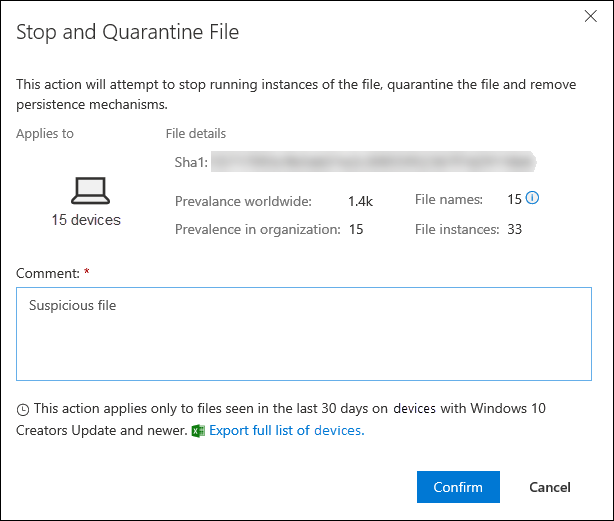

Przejdź do górnego paska i wybierz pozycję Zatrzymaj i Kwarantanna.

Określ przyczynę, a następnie wybierz pozycję Potwierdź.

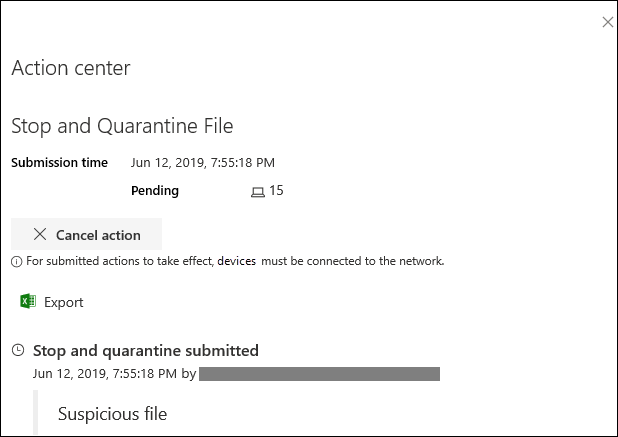

Centrum akcji pokazuje informacje o przesłaniu:

- Czas przesyłania — pokazuje, kiedy akcja została przesłana.

- Powodzenie — pokazuje liczbę urządzeń, na których plik został zatrzymany i poddany kwarantannie.

- Niepowodzenie — pokazuje liczbę urządzeń, na których akcja nie powiodła się, oraz szczegóły dotyczące awarii.

- Oczekujące — pokazuje liczbę urządzeń, z których plik nie został jeszcze zatrzymany i poddany kwarantannie. Może to zająć trochę czasu w przypadku, gdy urządzenie jest w trybie offline lub nie jest połączone z siecią.

Wybierz dowolny ze wskaźników stanu, aby wyświetlić więcej informacji o akcji. Na przykład wybierz pozycję Nie można zobaczyć, gdzie akcja nie powiodła się.

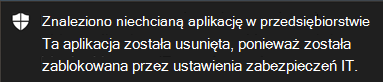

Powiadomienie użytkownika urządzenia

Po usunięciu pliku z urządzenia zostanie wyświetlone następujące powiadomienie:

Na osi czasu urządzenia jest dodawane nowe zdarzenie dla każdego urządzenia, na którym plik został zatrzymany i poddany kwarantannie.

Ostrzeżenie jest wyświetlane przed zaimplementowaniem akcji dla plików powszechnie używanych w całej organizacji. Ma to na celu sprawdzenie, czy operacja jest zamierzona.

Przywróć plik z kwarantanny

Możesz wycofać i usunąć plik z kwarantanny, jeśli ustalono, że jest on czysty po badaniu. Uruchom następujące polecenie na każdym urządzeniu, na którym plik został poddany kwarantannie.

Otwórz wiersz polecenia z podwyższonym poziomem uprawnień na urządzeniu:

Przejdź do pozycji Start i wpisz cmd.

Kliknij prawym przyciskiem myszy wiersz polecenia i wybierz pozycję Uruchom jako administrator.

Wprowadź następujące polecenie i naciśnij Enter:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllUwaga

W niektórych scenariuszach nazwa zagrożenia może wyglądać następująco: EUS:Win32/CustomEnterpriseBlock!cl.

Usługa Defender for Endpoint przywróci wszystkie niestandardowe zablokowane pliki, które zostały poddane kwarantannie na tym urządzeniu w ciągu ostatnich 30 dni.

Ważna

Plik, który został poddany kwarantannie jako potencjalne zagrożenie sieciowe, może nie być możliwy do odzyskania. Jeśli użytkownik spróbuje przywrócić plik po kwarantannie, ten plik może być niedostępny. Może to być spowodowane tym, że system nie ma już poświadczeń sieciowych umożliwiających dostęp do pliku. Zazwyczaj jest to wynikiem tymczasowego logowania do systemu lub folderu udostępnionego, a tokeny dostępu wygasły.

Pobierz lub zbierz plik

Wybranie pozycji Pobierz plik z akcji odpowiedzi umożliwia pobranie lokalnego archiwum .zip chronionego hasłem zawierającego plik. Zostanie wyświetlone okno wysuwane, w którym można zarejestrować przyczynę pobrania pliku i ustawić hasło.

Domyślnie powinno być możliwe pobieranie plików znajdujących się w kwarantannie.

Przycisk Pobierz plik może mieć następujące stany:

Aktywne — możesz zebrać plik.

Wyłączone — jeśli przycisk jest wyszarzony lub wyłączony podczas aktywnej próby zbierania, może nie mieć odpowiednich uprawnień RBAC do zbierania plików.

Wymagane są następujące uprawnienia:

W przypadku Microsoft Defender XDR ujednoliconej kontroli dostępu opartej na rolach (RBAC):

- Dodawanie uprawnienia do zbierania plików w Microsoft Defender XDR Unified (RBAC)

W przypadku Ochrona punktu końcowego w usłudze Microsoft Defender kontroli dostępu opartej na rolach (RBAC):

W przypadku przenośnego pliku wykonywalnego (.exe, .sys, .dll i innych)

- Administrator zabezpieczeń lub zaawansowana odpowiedź na żywo lub alerty

Plik wykonywalny inny niż przenośny (.txt, .docx i inne)

- Administrator zabezpieczeń lub zaawansowana odpowiedź na żywo

- Dzierżawy z włączonymi uprawnieniami dostępu opartego na rolach (RBAC)

Pobieranie plików poddanych kwarantannie

Pliki poddane kwarantannie przez program antywirusowy Microsoft Defender lub zespół ds. zabezpieczeń są zapisywane w zgodny sposób zgodnie z konfiguracjami przesyłania przykładowego. Twój zespół ds. zabezpieczeń może pobrać pliki bezpośrednio ze strony szczegółów pliku za pośrednictwem przycisku "Pobierz plik". Ta funkcja jest domyślnie włączona.

Lokalizacja zależy od ustawień geograficznych organizacji (UE, Wielka Brytania lub USA). Plik poddany kwarantannie jest zbierany tylko raz dla organizacji. Dowiedz się więcej o ochronie danych firmy Microsoft w portalu zaufania usługi pod adresem https://aka.ms/STP.

Włączenie tego ustawienia może pomóc zespołom ds. zabezpieczeń w szybkim i mniej ryzykownym badaniu zdarzeń. Jeśli jednak chcesz wyłączyć to ustawienie, przejdź do pozycji Ustawienia>Punkty końcowe>Funkcje> zaawansowanePobierz pliki poddane kwarantannie, aby dostosować ustawienie. Dowiedz się więcej o zaawansowanych funkcjach

Tworzenie kopii zapasowych plików poddanych kwarantannie

Użytkownicy mogą zostać poproszeni o wyrażenie jawnej zgody przed utworzeniem kopii zapasowej pliku poddanego kwarantannie, w zależności od konfiguracji przykładowego przesyłania.

Ta funkcja nie działa, jeśli przesyłanie przykładowe jest wyłączone. Jeśli automatyczne przesyłanie przykładów jest ustawione na żądanie uprawnień od użytkownika, zbierane są tylko przykłady, które użytkownik zgadza się wysłać.

Ważna

Pobieranie wymagań dotyczących plików poddanych kwarantannie:

- Twoja organizacja używa programu antywirusowego Microsoft Defender w trybie aktywnym

- Wersja aparatu antywirusowego to 1.1.17300.4 lub nowszy. Zobacz Miesięczne wersje platformy i aparatu

- Włączono ochronę opartą na chmurze. Zobacz Włączanie ochrony dostarczanej w chmurze

- Przesyłanie przykładu jest włączone

- Urządzenia mają Windows 10 wersji 1703 lub nowszej, windows server 2016 lub 2019 lub Windows Server 2022 lub Windows 11

Zbieranie plików

Jeśli plik nie jest jeszcze przechowywany przez Ochrona punktu końcowego w usłudze Microsoft Defender, nie możesz go pobrać. Zamiast tego w tej samej lokalizacji zostanie wyświetlony przycisk Zbierz plik .

Przycisk Zbierz plik może mieć następujące stany:

Aktywne — możesz zebrać plik.

Wyłączone — jeśli przycisk jest wyszarzony lub wyłączony podczas aktywnej próby zbierania, może nie mieć odpowiednich uprawnień RBAC do zbierania plików.

Wymagane są następujące uprawnienia:

W przypadku przenośnego pliku wykonywalnego (.exe, .sys, .dll i innych)

- Administrator zabezpieczeń lub zaawansowana odpowiedź na żywo lub alerty

Plik wykonywalny inny niż przenośny (.txt, .docx i inne)

- Administrator zabezpieczeń lub zaawansowana odpowiedź na żywo

Jeśli plik nie był widoczny w organizacji w ciągu ostatnich 30 dni, plik Collect jest wyłączony.

Ważna

Plik, który został poddany kwarantannie jako potencjalne zagrożenie sieciowe, może nie być możliwy do odzyskania. Jeśli użytkownik spróbuje przywrócić plik po kwarantannie, ten plik może być niedostępny. Może to być spowodowane tym, że system nie ma już poświadczeń sieciowych umożliwiających dostęp do pliku. Zazwyczaj jest to wynikiem tymczasowego logowania do systemu lub folderu udostępnionego, a tokeny dostępu wygasły.

Dodawanie wskaźnika w celu zablokowania lub zezwolenia na plik

Zapobiegaj dalszej propagacji ataku w organizacji, zakazując potencjalnie złośliwych plików lub podejrzewanego złośliwego oprogramowania. Jeśli znasz potencjalnie złośliwy przenośny plik wykonywalny (PE), możesz go zablokować. Ta operacja uniemożliwia odczytywanie, zapisywanie lub wykonywanie na urządzeniach w organizacji.

Ważna

Ta funkcja jest dostępna, jeśli organizacja korzysta z programu antywirusowego Microsoft Defender i ochrony dostarczanej w chmurze jest włączona. Aby uzyskać więcej informacji, zobacz Zarządzanie ochroną dostarczaną przez chmurę.

Wersja klienta ochrony przed złośliwym kodem musi mieć wersję 4.18.1901.x lub nowszą.

Ta funkcja ma na celu zapobieganie pobieraniu z Sieci Web podejrzanego złośliwego oprogramowania (lub potencjalnie złośliwych plików). Obecnie obsługuje przenośne pliki wykonywalne (PE), w tym pliki.exe i .dll . Pokrycie zostanie przedłużone w czasie.

Ta akcja odpowiedzi jest dostępna dla urządzeń w Windows 10, wersji 1703 lub nowszej i Windows 11.

Nie można wykonać funkcji zezwalania lub blokowania dla plików, jeśli klasyfikacja pliku istnieje w pamięci podręcznej urządzenia przed akcją zezwalania lub blokowania.

Uwaga

Aby można było wykonać tę akcję, plik PE musi znajdować się na osi czasu urządzenia.

Może wystąpić kilka minut opóźnienia między wykonaniem akcji a zablokowaniem rzeczywistego pliku.

Włączanie funkcji pliku blokowego

Aby rozpocząć blokowanie plików, należy najpierw włączyć funkcję Blokuj lub zezwalaj w ustawieniach.

Zezwalaj lub blokuj plik

Po dodaniu skrótu wskaźnika dla pliku możesz zgłosić alert i zablokować plik za każdym razem, gdy urządzenie w organizacji podejmie próbę jego uruchomienia.

Pliki automatycznie blokowane przez wskaźnik nie są wyświetlane w centrum akcji pliku, ale alerty są nadal widoczne w kolejce alertów.

Zobacz zarządzanie wskaźnikami , aby uzyskać więcej szczegółów na temat blokowania i zgłaszania alertów dotyczących plików.

Aby zatrzymać blokowanie pliku, usuń wskaźnik. Można to zrobić za pomocą akcji Edytuj wskaźnik na stronie profilu pliku. Ta akcja jest widoczna w tej samej pozycji co akcja Dodaj wskaźnik przed dodaniem wskaźnika.

Wskaźniki można również edytować na stronie Ustawienia w obszarze Wskaźniki reguł>. Wskaźniki są wyświetlane w tym obszarze przez skrót pliku.

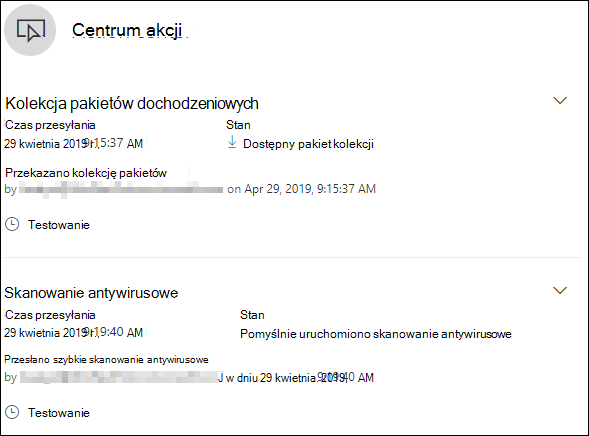

Sprawdź szczegóły aktywności w Centrum akcji

Centrum akcji zawiera informacje o akcjach wykonywanych na urządzeniu lub pliku. Możesz wyświetlić następujące szczegóły:

- Badanie kolekcji pakietów

- Skanowanie antywirusowe

- Ograniczenie aplikacji

- Izolacja urządzenia

Wyświetlane są również wszystkie inne powiązane szczegóły, takie jak data/godzina przesłania, przesyłanie użytkownika oraz czy akcja zakończyła się pomyślnie lub nie powiodła się.

Głęboka analiza

Badania zabezpieczeń cybernetycznych są zwykle wyzwalane przez alert. Alerty są powiązane z co najmniej jednym zaobserwowanym plikiem, które często są nowe lub nieznane. Wybranie pliku spowoduje przejście do widoku pliku, w którym można wyświetlić metadane pliku. Aby wzbogacić dane związane z plikiem, możesz przesłać plik do głębokiej analizy.

Funkcja analizy głębokiej wykonuje plik w bezpiecznym, w pełni instrumentowanym środowisku chmury. Wyniki szczegółowej analizy pokazują działania pliku, obserwowane zachowania i skojarzone artefakty, takie jak porzucone pliki, modyfikacje rejestru i komunikacja z adresami IP. Głęboka analiza obsługuje obecnie obszerną analizę przenośnych plików wykonywalnych (PE), w tym plików.exe i .dll ).

Szczegółowa analiza pliku trwa kilka minut. Po zakończeniu analizy plików karta Analiza szczegółowa zostanie zaktualizowana w celu wyświetlenia podsumowania oraz daty i godziny najnowszych dostępnych wyników.

Podsumowanie analizy głębokiej zawiera listę obserwowanych zachowań, z których niektóre mogą wskazywać na złośliwe działanie i obserwowane działania, w tym kontaktowane adresy IP i pliki utworzone na dysku. Jeśli nic nie zostało znalezione, w tych sekcjach zostanie wyświetlony krótki komunikat.

Wyniki głębokiej analizy są dopasowywane do analizy zagrożeń, a wszystkie dopasowania generują odpowiednie alerty.

Użyj funkcji analizy głębokiej, aby zbadać szczegóły dowolnego pliku, zwykle podczas badania alertu lub z innego powodu, w którym podejrzewasz złośliwe zachowanie. Ta funkcja jest dostępna w górnej części strony pliku. Wybierz trzy kropki, aby uzyskać dostęp do akcji Analiza szczegółowa .

Dowiedz się więcej o głębokiej analizie w poniższym filmie wideo:

Funkcja Prześlij do analizy głębokiej jest włączona, gdy plik jest dostępny w przykładowej kolekcji zaplecza usługi Defender for Endpoint lub jeśli zaobserwowano go na urządzeniu Windows 10, które obsługuje przesyłanie do głębokiej analizy.

Uwaga

Tylko pliki z Windows 10, Windows 11 i Windows Server 2012 R2+ mogą być zbierane automatycznie.

Możesz również przesłać przykład za pośrednictwem portalu Microsoft Defender, jeśli plik nie był obserwowany na urządzeniu Windows 10 (lub Windows 11 lub Windows Server 2012 R2+), i poczekać na udostępnienie przycisku Prześlij, aby uzyskać dostęp do głębokiej analizy.

Uwaga

Ze względu na przepływy przetwarzania zaplecza w portalu Microsoft Defender może wystąpić do 10 minut opóźnienia między przesyłaniem plików a dostępnością funkcji analizy głębokiej w usłudze Defender for Endpoint.

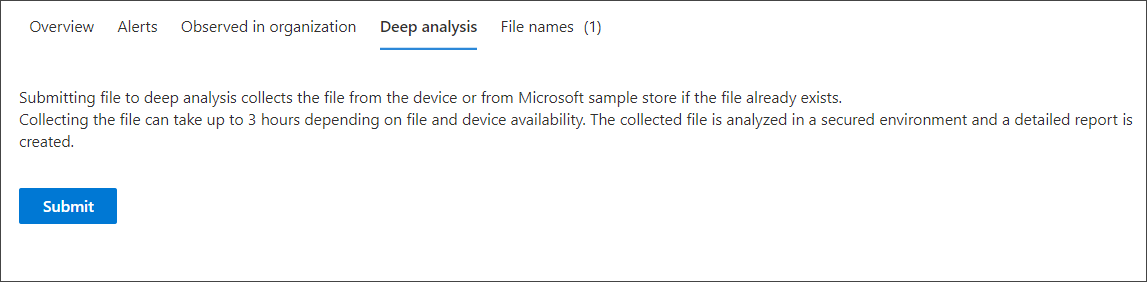

Przesyłanie plików do głębokiej analizy

Wybierz plik, który chcesz przesłać do głębokiej analizy. Możesz wybrać lub wyszukać plik z dowolnego z następujących widoków:

- Alerty — wybierz linki do plików na osi czasu Opis lub Szczegóły na osi czasu wątku alertu

- Lista urządzeń — wybierz linki do plików w sekcji Opis lub Szczegóływ sekcji Urządzenie w organizacji

- Pole wyszukiwania — wybierz pozycję Plik z menu rozwijanego i wprowadź nazwę pliku

Na karcie Analiza szczegółowa widoku pliku wybierz pozycję Prześlij.

Uwaga

Obsługiwane są tylko pliki PE, w tym pliki.exe i .dll .

Zostanie wyświetlony pasek postępu, który zawiera informacje o różnych etapach analizy. Następnie możesz wyświetlić raport po zakończeniu analizy.

Uwaga

W zależności od dostępności urządzenia czas zbierania przykładów może się różnić. Istnieje 3-godzinny limit czasu dla przykładowej kolekcji. Kolekcja zakończy się niepowodzeniem, a operacja zostanie przerwana, jeśli w tym czasie nie będzie żadnych raportów Windows 10 online (lub Windows 11 lub Windows Server 2012 R2+). Możesz ponownie przesłać pliki do głębokiej analizy, aby uzyskać nowe dane w pliku.

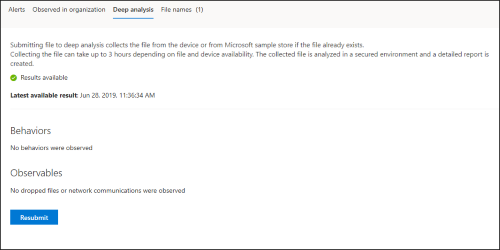

Wyświetlanie raportów analizy głębokiej

Wyświetl udostępniony raport analizy szczegółowej, aby wyświetlić bardziej szczegółowe szczegółowe informacje na temat przesłanego pliku. Ta funkcja jest dostępna w kontekście widoku pliku.

Możesz wyświetlić kompleksowy raport zawierający szczegółowe informacje na temat następujących sekcji:

- Zachowania

- Obserwowane elementy

Podane szczegóły mogą pomóc w zbadaniu, czy istnieją oznaki potencjalnego ataku.

Wybierz przesłany plik do głębokiej analizy.

Wybierz kartę Analiza szczegółowa . Jeśli istnieją jakieś poprzednie raporty, podsumowanie raportu zostanie wyświetlone na tej karcie.

Rozwiązywanie problemów z głęboką analizą

Jeśli podczas próby przesłania pliku wystąpi problem, spróbuj wykonać każdy z poniższych kroków rozwiązywania problemów.

Upewnij się, że dany plik jest plikiem PE. Pliki PE zwykle mają rozszerzenia.exe lub .dll (programy wykonywalne lub aplikacje).

Upewnij się, że usługa ma dostęp do pliku, że nadal istnieje i nie została uszkodzona ani zmodyfikowana.

Poczekaj chwilę i spróbuj ponownie przesłać plik. Kolejka może być pełna lub wystąpił tymczasowy błąd połączenia lub komunikacji.

Jeśli przykładowe zasady zbierania nie są skonfigurowane, domyślnym zachowaniem jest zezwolenie na zbieranie przykładów. Jeśli jest skonfigurowany, sprawdź, czy ustawienie zasad zezwala na zbieranie przykładów przed ponownym przesłaniem pliku. Po skonfigurowaniu przykładowej kolekcji sprawdź następującą wartość rejestru:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionZmień jednostkę organizacyjną za pośrednictwem zasady grupy. Aby uzyskać więcej informacji, zobacz Konfigurowanie za pomocą zasady grupy.

Jeśli te kroki nie rozwiążą problemu, skontaktuj się z pomocą techniczną.

Artykuły pokrewne

- Wykonaj akcje odpowiedzi na urządzeniu

- Badaj pliki

- Ręczne akcje reagowania w planie Ochrona punktu końcowego w usłudze Microsoft Defender 1

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.