Omówienie planu Ochrona punktu końcowego w usłudze Microsoft Defender 1

Dotyczy

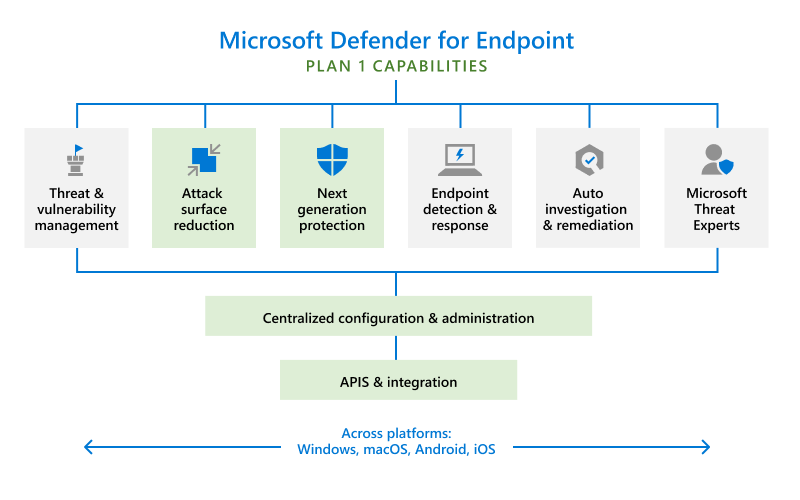

Ochrona punktu końcowego w usłudze Microsoft Defender to platforma zabezpieczeń punktu końcowego przedsiębiorstwa, która ułatwia organizacjom takim jak Twoje zapobieganie zaawansowanym zagrożeniom, wykrywanie ich, badanie i reagowanie na nie. Z przyjemnością informujemy, że usługa Defender for Endpoint jest teraz dostępna w dwóch planach:

- Defender for Endpoint Plan 1, opisany w tym artykule; I

- Usługa Defender for Endpoint Plan 2, ogólnie dostępna i wcześniej znana jako Defender for Endpoint.

Zielone pola na poniższej ilustracji przedstawiają elementy zawarte w usłudze Defender for Endpoint Plan 1:

Skorzystaj z tego przewodnika, aby:

- Zapoznaj się z omówieniem elementów uwzględnionych w usłudze Defender for Endpoint Plan 1

- Dowiedz się, jak skonfigurować i skonfigurować usługę Defender for Endpoint Plan 1

- Wprowadzenie do korzystania z portalu Microsoft Defender, w którym można wyświetlać zdarzenia i alerty, zarządzać urządzeniami i korzystać z raportów dotyczących wykrytych zagrożeń

- Omówienie konserwacji i operacji

Możliwości usługi Defender for Endpoint Plan 1

Usługa Defender for Endpoint Plan 1 obejmuje następujące możliwości:

- Ochrona nowej generacji , która obejmuje wiodącą w branży, niezawodną ochronę przed złośliwym kodem i ochronę antywirusową

- Ręczne akcje reagowania, takie jak wysyłanie pliku do kwarantanny, które zespół ds. zabezpieczeń może podjąć na urządzeniach lub plikach po wykryciu zagrożeń

- Możliwości zmniejszania obszaru ataków , które wzmacniają zabezpieczenia urządzeń, zapobiegają atakom zerowym i zapewniają szczegółową kontrolę nad dostępem do punktów końcowych i zachowaniami

- Scentralizowana konfiguracja i zarządzanie za pomocą portalu Microsoft Defender i integracja z Microsoft Intune

- Ochrona różnych platform, w tym urządzeń z systemami Windows, macOS, iOS i Android

Poniższe sekcje zawierają więcej szczegółów na temat tych możliwości.

Ochrona nowej generacji

Ochrona nowej generacji obejmuje niezawodny program antywirusowy i ochronę przed złośliwym kodem. Dzięki ochronie nowej generacji otrzymujesz następujące elementy:

- Ochrona antywirusowa oparta na zachowaniu, heurystycznym i w czasie rzeczywistym

- Ochrona dostarczana przez chmurę, która obejmuje niemal natychmiastowe wykrywanie i blokowanie nowych i pojawiających się zagrożeń

- Dedykowana ochrona i aktualizacje produktów, w tym aktualizacje związane z programem antywirusowym Microsoft Defender

Aby dowiedzieć się więcej, zobacz Omówienie ochrony nowej generacji.

Ręczne akcje odpowiedzi

Ręczne akcje reagowania to akcje, które zespół ds. zabezpieczeń może wykonać w przypadku wykrycia zagrożeń w punktach końcowych lub plikach. Usługa Defender for Endpoint zawiera pewne ręczne akcje reagowania, które można wykonać na urządzeniu , które jest wykrywane jako potencjalnie zagrożone lub ma podejrzaną zawartość. Można również uruchamiać akcje reagowania na pliki , które są wykrywane jako zagrożenia. Poniższa tabela zawiera podsumowanie akcji odpowiedzi ręcznej dostępnych w usłudze Defender for Endpoint Plan 1.

| Plik/urządzenie | Akcja | Opis |

|---|---|---|

| Urządzenie | Uruchomiono skanowanie antywirusowe | Uruchamia skanowanie antywirusowe. W przypadku wykrycia jakichkolwiek zagrożeń na urządzeniu te zagrożenia są często rozwiązywane podczas skanowania antywirusowego. |

| Urządzenie | Izolowanie urządzenia | Odłącza urządzenie od sieci organizacji przy zachowaniu łączności z usługą Defender for Endpoint. Ta akcja umożliwia monitorowanie urządzenia i w razie potrzeby podjęcie dalszych działań. |

| Plik | Dodawanie wskaźnika w celu zablokowania lub zezwolenia na plik | Wskaźniki blokują możliwość odczytywania, zapisu lub wykonywania przenośnych plików wykonywalnych na urządzeniach. Zezwalaj na wskaźniki uniemożliwiające blokowanie lub korygowanie plików. |

Aby dowiedzieć się więcej, zobacz następujące artykuły:

Zmniejszanie obszaru podatnego na ataki

Powierzchnie ataków organizacji to wszystkie miejsca, w których jesteś narażony na cyberataki. Dzięki usłudze Defender for Endpoint Plan 1 możesz zmniejszyć obszar ataków, chroniąc urządzenia i aplikacje używane przez organizację. Możliwości zmniejszania obszaru ataków zawarte w usłudze Defender for Endpoint Plan 1 zostały opisane w poniższych sekcjach.

- Reguły zmniejszania obszaru podatnego na ataki

- Ograniczanie ryzyka wymuszania okupu

- Sterowanie urządzeniem

- Ochrona sieci Web

- Ochrona sieci

- Zapora sieciowa

- Kontrola aplikacji

Aby dowiedzieć się więcej na temat możliwości zmniejszania obszaru podatnego na ataki w usłudze Defender for Endpoint, zobacz Omówienie zmniejszania obszaru ataków.

Reguły zmniejszania obszaru podatnego na ataki

Reguły zmniejszania obszaru ataków dotyczą pewnych zachowań oprogramowania, które są uważane za ryzykowne. Takie zachowania obejmują:

- Uruchamianie plików wykonywalnych i skryptów, które próbują pobrać lub uruchomić inne pliki

- Uruchamianie zaciemnionych lub w inny sposób podejrzanych skryptów

- Inicjowanie zachowań, których aplikacje zwykle nie inicjują podczas normalnej pracy

Uzasadnione aplikacje biznesowe mogą wykazywać takie zachowania programowe; Jednak te zachowania są często uważane za ryzykowne, ponieważ są często nadużywane przez osoby atakujące przez złośliwe oprogramowanie. Reguły zmniejszania obszaru podatnego na ataki mogą ograniczać ryzykowne zachowania i pomagać w zachowaniu bezpieczeństwa organizacji.

Aby dowiedzieć się więcej, zobacz Używanie reguł zmniejszania obszaru ataków w celu zapobiegania infekcji złośliwym oprogramowaniem.

Ograniczanie ryzyka wymuszania okupu

Dzięki kontrolowanej kontroli dostępu do folderów uzyskasz środki zaradcze wymuszające okup. Kontrolowany dostęp do folderów umożliwia tylko zaufanym aplikacjom dostęp do chronionych folderów w punktach końcowych. Aplikacje są dodawane do listy zaufanych aplikacji na podstawie ich częstości występowania i reputacji. Twój zespół ds. operacji zabezpieczeń może również dodawać lub usuwać aplikacje z listy zaufanych aplikacji.

Aby dowiedzieć się więcej, zobacz Protect important folders with controlled folder access (Ochrona ważnych folderów przy użyciu kontrolowanego dostępu do folderów).

Kontrola urządzenia

Czasami zagrożenia dla urządzeń organizacji mają postać plików na dyskach wymiennych, takich jak dyski USB. Usługa Defender for Endpoint oferuje funkcje, które ułatwiają zapobieganie zagrożeniom ze strony nieautoryzowanych urządzeń peryferyjnych przed naruszeniem urządzeń. Usługę Defender for Endpoint można skonfigurować tak, aby blokowała lub zezwalała na wymienne urządzenia i pliki na urządzeniach wymiennych.

Aby dowiedzieć się więcej, zobacz Sterowanie urządzeniami USB i nośnikami wymiennymi.

Ochrona sieci Web

Dzięki ochronie w Internecie można chronić urządzenia organizacji przed zagrożeniami internetowymi i niepożądaną zawartością. Ochrona w Internecie obejmuje ochronę przed zagrożeniami w Internecie i filtrowanie zawartości internetowej.

- Ochrona przed zagrożeniami internetowymi uniemożliwia dostęp do witryn wyłudzających informacje, wektorów złośliwego oprogramowania, witryn wykorzystujących luki w zabezpieczeniach, witryn niezaufanych lub o niskiej reputacji oraz witryn, które jawnie blokujesz.

- Filtrowanie zawartości internetowej uniemożliwia dostęp do niektórych witryn na podstawie ich kategorii. Kategorie mogą obejmować treści dla dorosłych, witryny rekreacyjne, witryny odpowiedzialności prawnej i nie tylko.

Aby dowiedzieć się więcej, zobacz Ochrona w Internecie.

Ochrona sieci

Dzięki ochronie sieci możesz uniemożliwić organizacji dostęp do niebezpiecznych domen, które mogą hostować wyłudzanie informacji, luki w zabezpieczeniach i inną złośliwą zawartość w Internecie.

Aby dowiedzieć się więcej, zobacz Ochrona sieci.

Zapora sieciowa

Dzięki ochronie zapory sieciowej można ustawić reguły określające, który ruch sieciowy może przepływać do lub z urządzeń organizacji. Za pomocą zapory sieciowej i zaawansowanych zabezpieczeń, które można uzyskać w usłudze Defender for Endpoint, możesz:

- Zmniejszanie ryzyka zagrożeń bezpieczeństwa sieci

- Ochrona poufnych danych i własności intelektualnej

- Rozszerzanie inwestycji w zabezpieczenia

Aby dowiedzieć się więcej, zobacz Windows Defender Firewall with advanced security (Zapora Windows Defender z zaawansowanymi zabezpieczeniami).

Kontrola aplikacji

Kontrola aplikacji chroni punkty końcowe systemu Windows, uruchamiając tylko zaufane aplikacje i kod w rdzeniu systemowym (jądrze). Twój zespół ds. zabezpieczeń może zdefiniować reguły kontroli aplikacji, które uwzględniają atrybuty aplikacji, takie jak kodowanie certyfikatów, reputacja, proces uruchamiania i nie tylko. Kontrola aplikacji jest dostępna w Windows 10 lub nowszym.

Aby dowiedzieć się więcej, zobacz Kontrola aplikacji dla systemu Windows.

Scentralizowane zarządzanie

Usługa Defender for Endpoint Plan 1 obejmuje portal Microsoft Defender, który umożliwia zespołowi ds. zabezpieczeń wyświetlanie bieżących informacji o wykrytych zagrożeniach, wykonywanie odpowiednich działań w celu ograniczenia zagrożeń i centralne zarządzanie ustawieniami ochrony przed zagrożeniami w organizacji.

Aby dowiedzieć się więcej, zobacz omówienie portalu Microsoft Defender.

Kontrola dostępu oparta na rolach

Korzystając z kontroli dostępu opartej na rolach (RBAC), administrator zabezpieczeń może tworzyć role i grupy w celu udzielenia odpowiedniego dostępu do portalu Microsoft Defender (https://security.microsoft.com). Dzięki kontroli RBAC masz szczegółową kontrolę nad tym, kto może uzyskać dostęp do usługi Defender for Cloud oraz co widzą i robią.

Aby dowiedzieć się więcej, zobacz Zarządzanie dostępem do portalu przy użyciu kontroli dostępu opartej na rolach.

Raportowanie

Portal Microsoft Defender (https://security.microsoft.com) zapewnia łatwy dostęp do informacji o wykrytych zagrożeniach i akcjach w celu rozwiązania tych zagrożeń.

- Strona główna zawiera karty pokazujące, którzy użytkownicy lub urządzenia są narażeni na ryzyko, ile zagrożeń zostało wykrytych oraz jakie alerty/zdarzenia zostały utworzone.

- Sekcja Zdarzenia & alerty zawiera listę wszystkich zdarzeń, które zostały utworzone w wyniku wyzwolonych alertów. Alerty i zdarzenia są generowane w miarę wykrywania zagrożeń na różnych urządzeniach.

- Centrum akcji zawiera listę wykonanych akcji korygowania. Jeśli na przykład plik zostanie wysłany do kwarantanny lub adres URL zostanie zablokowany, każda akcja zostanie wyświetlona w Centrum akcji na karcie Historia .

- Sekcja Raporty zawiera raporty pokazujące wykryte zagrożenia i ich stan.

Aby dowiedzieć się więcej, zobacz Wprowadzenie do Ochrona punktu końcowego w usłudze Microsoft Defender plan 1.

Interfejsów api

Za pomocą interfejsów API usługi Defender for Endpoint można zautomatyzować przepływy pracy i zintegrować je z niestandardowymi rozwiązaniami organizacji.

Aby dowiedzieć się więcej, zobacz Defender for Endpoint APIs (Interfejsy API usługi Defender for Endpoint).

Obsługa wielu platform

Większość organizacji korzysta z różnych urządzeń i systemów operacyjnych. Usługa Defender for Endpoint Plan 1 obsługuje następujące systemy operacyjne:

- Windows 10 i 11

- Windows 7 (wymagany procesor ESU) Pro lub Enterprise

- Windows 8.1 Pro, Enterprise i Pro Education

- macOS (obsługiwane są trzy najnowsze wersje)

- iOS

- System operacyjny Android

Serwery wymagają dodatkowej licencji, takiej jak:

- Microsoft Defender dla serwerów plan 1 lub plan 2 (zalecany dla klientów korporacyjnych) w ramach oferty usługi Defender for Cloud. Aby dowiedzieć się więcej. Zobacz Omówienie Microsoft Defender dla serwerów.

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów (zalecane dla klientów korporacyjnych). Aby dowiedzieć się więcej, zobacz Defender for Endpoint onboarding Windows Server (Dołączanie usługi Defender for Endpoint do systemu Windows Server).

- Microsoft Defender dla Firm — serwery (w przypadku małych i średnich przedsiębiorstw, które mają Microsoft Defender dla Firm). Aby dowiedzieć się więcej, zobacz Jak uzyskać Microsoft Defender dla Firm — serwery.

Zobacz Licencjonowanie firmy Microsoft i postanowienia dotyczące produktów.

Następne kroki

- Instalowanie i konfigurowanie ochrony punktu końcowego w usłudze Defender (plan 1)

- Wprowadzenie do usługi Defender for Endpoint Plan 1

- Zarządzanie usługą Defender for Endpoint Plan 1

- Dowiedz się więcej na temat wykluczeń dotyczących programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i programu antywirusowego Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.