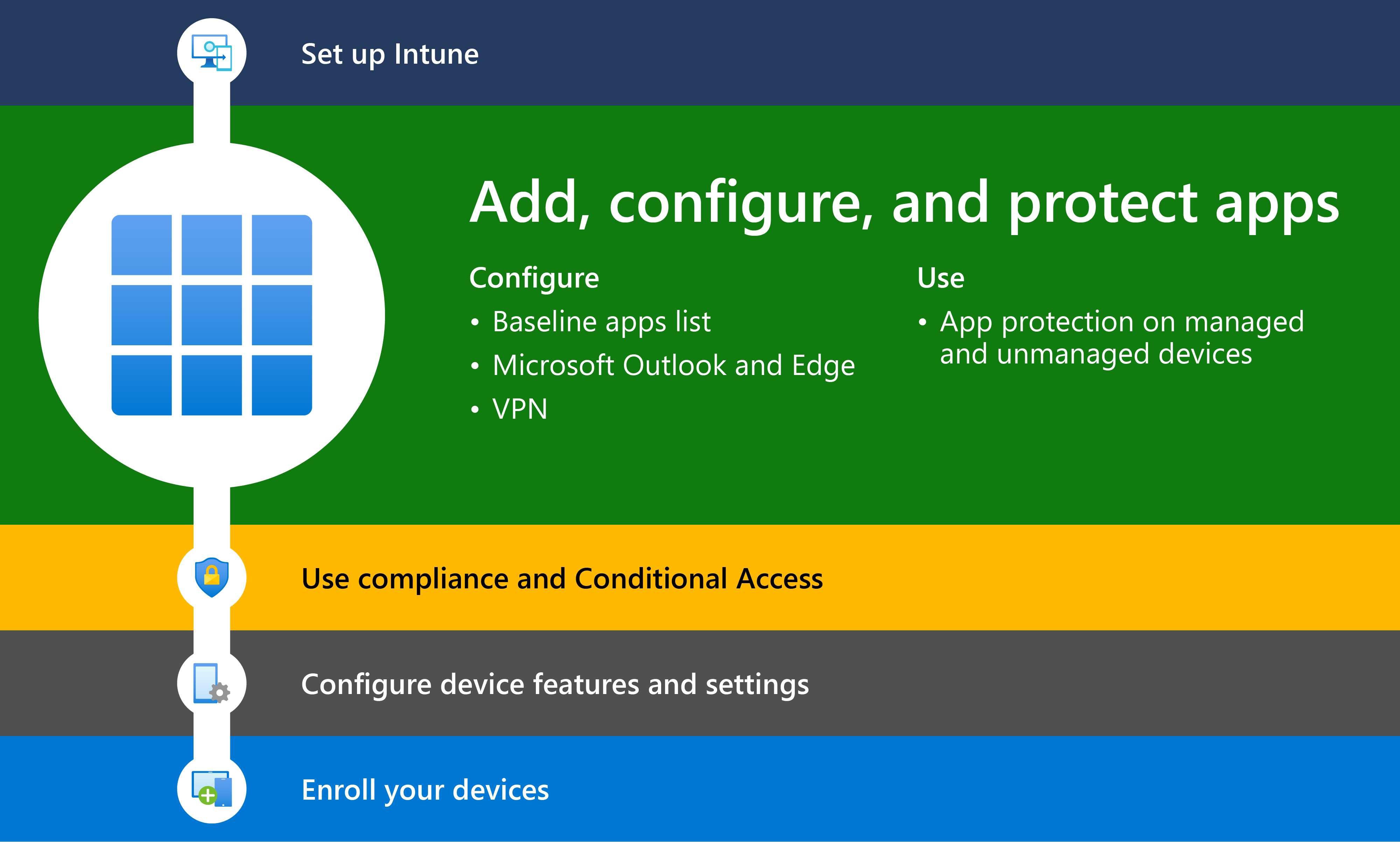

Krok 2. Dodawanie, konfigurowanie i ochrona aplikacji za pomocą usługi Intune

Następnym krokiem podczas wdrażania usługi Intune jest dodawanie i ochrona aplikacji uzyskujących dostęp do danych organizacji.

Zarządzanie aplikacjami na urządzeniach w organizacji to centralna część bezpiecznego i wydajnego ekosystemu przedsiębiorstwa. Możesz użyć Microsoft Intune do zarządzania aplikacjami używanymi przez pracowników firmy. Zarządzanie aplikacjami ułatwia kontrolowanie aplikacji używanych przez firmę, a także konfigurację i ochronę aplikacji. Ta funkcja jest nazywana zarządzaniem aplikacjami mobilnymi (MAM). Zarządzanie aplikacjami mobilnymi w usłudze Intune jest przeznaczone do ochrony danych organizacji na poziomie aplikacji, w tym aplikacji niestandardowych i aplikacji ze sklepu. Zarządzanie aplikacjami może być używane na urządzeniach należących do organizacji i urządzeniach osobistych. Gdy jest on używany z urządzeniami osobistymi, zarządzany jest tylko dostęp i dane związane z organizacją. Ten typ zarządzania aplikacjami jest nazywany zarządzaniem aplikacjami mobilnymi bez rejestracji (MAM-WE) lub z perspektywy użytkownika końcowego, przynieś własne urządzenie (BYOD).

Konfiguracje zarządzania aplikacjami mobilnymi

Gdy aplikacje są używane bez ograniczeń, dane firmowe i osobowe mogą być ze sobą powiązane. Dane firmowe mogą znajdować się w lokalizacjach takich jak magazyn osobisty lub przesyłane do aplikacji wykraczających poza twoją obsługę i mogą powodować utratę danych. Jednym z głównych powodów używania funkcji MAM bez rejestracji urządzenia lub zarządzania urządzeniami mobilnymi i aplikacjami mobilnymi w usłudze Intune jest pomoc w ochronie danych organizacji.

Microsoft Intune obsługuje dwie konfiguracje zarządzania aplikacjami mobilnymi:

- Zarządzanie aplikacjami mobilnymi bez zarządzania urządzeniami

- Zarządzanie aplikacjami mobilnymi za pomocą zarządzania urządzeniami

Zarządzanie aplikacjami mobilnymi bez zarządzania urządzeniami

Ta konfiguracja umożliwia zarządzanie aplikacjami organizacji przez usługę Intune, ale nie powoduje zarejestrowania urządzeń do zarządzania przez usługę Intune. Ta konfiguracja jest często określana jako MAM bez rejestracji urządzenia lub MAM-WE. Administratorzy IT mogą zarządzać aplikacjami przy użyciu funkcji zarządzania aplikacjami mobilnymi przy użyciu zasad konfiguracji i ochrony usługi Intune na urządzeniach niezarejestrowanych w usłudze Intune do zarządzania urządzeniami przenośnymi (MDM).

Uwaga

Ta konfiguracja obejmuje zarządzanie aplikacjami przy użyciu usługi Intune na urządzeniach zarejestrowanych u dostawców zarządzania mobilnością w przedsiębiorstwie innych firm (EMM). Zasad ochrony aplikacji usługi Intune można używać niezależnie od dowolnego rozwiązania MDM. Ta niezależność ułatwia ochronę danych firmy przy użyciu lub bez rejestrowania urządzeń w rozwiązaniu do zarządzania urządzeniami. Implementując zasady na poziomie aplikacji, można ograniczyć dostęp do zasobów firmy i przechowywać dane w zakresie działu IT.

Zarządzanie aplikacjami mobilnymi (MAM) jest idealnym rozwiązaniem do ochrony danych organizacji na urządzeniach przenośnych używanych przez członków organizacji do wykonywania zadań osobistych i służbowych. Upewniając się, że członkowie organizacji mogą być produktywni, chcesz zapobiec utracie danych, zamierzonemu i niezamierzonemu. Chcesz również chronić dane firmowe, do których uzyskuje się dostęp z urządzeń, które nie są przez Ciebie zarządzane. Zarządzanie aplikacjami mobilnymi umożliwia zarządzanie danymi organizacji i ich ochronę w aplikacji.

Porada

Wiele aplikacji zwiększających produktywność, takich jak aplikacje pakietu Microsoft Office, może być zarządzanych przez funkcję zarządzania aplikacjami mobilnymi usługi Intune. Zobacz oficjalną listę Microsoft Intune chronionych aplikacji dostępnych do użytku publicznego.

W przypadku urządzeń BYOD, które nie zostały zarejestrowane w żadnym rozwiązaniu MDM, zasady ochrony aplikacji mogą pomóc chronić dane firmowe na poziomie aplikacji. Istnieją jednak pewne ograniczenia, o których należy pamiętać, takie jak:

- Nie można wdrażać aplikacji na urządzeniu. Użytkownik końcowy musi pobrać aplikacje ze sklepu.

- Nie można aprowizować profilów certyfikatów na tych urządzeniach.

- Nie można aprowizować ustawień Wi-Fi firmowych i sieci VPN na tych urządzeniach.

Aby uzyskać więcej informacji na temat ochrony aplikacji w usłudze Intune, zobacz omówienie zasad Ochrona aplikacji.

Zarządzanie aplikacjami mobilnymi za pomocą zarządzania urządzeniami

Ta konfiguracja umożliwia zarządzanie aplikacjami i urządzeniami organizacji. Ta konfiguracja jest często określana jako MAM + MDM. Administratorzy IT mogą zarządzać aplikacjami przy użyciu funkcji ZARZĄDZANIA aplikacjami mobilnymi na urządzeniach zarejestrowanych w usłudze Intune MDM.

Rozwiązanie MDM, oprócz funkcji MAM, zapewnia ochronę urządzenia. Możesz na przykład wymagać numeru PIN w celu uzyskania dostępu do urządzenia lub wdrożyć aplikacje zarządzane na urządzeniu. Możesz również wdrażać aplikacje na urządzeniach za pośrednictwem rozwiązania MDM, aby zapewnić większą kontrolę nad zarządzaniem aplikacjami.

Korzystanie z rozwiązania MDM z zasadami ochrony aplikacji zapewnia dodatkowe korzyści, a firmy mogą jednocześnie korzystać z zasad ochrony aplikacji z rozwiązaniem MDM i bez niego. Na przykład członek organizacji może mieć zarówno telefon wystawiony przez firmę, jak i własny tablet osobisty. Telefon firmy może być zarejestrowany w rozwiązaniu MDM i chroniony przez zasady ochrony aplikacji, podczas gdy urządzenie osobiste jest chronione tylko przez zasady ochrony aplikacji.

Na zarejestrowanych urządzeniach korzystających z usługi MDM zasady ochrony aplikacji mogą dodać dodatkową warstwę ochrony. Na przykład użytkownik loguje się do urządzenia przy użyciu poświadczeń organizacji. Ponieważ dane organizacji są używane, zasady ochrony aplikacji kontrolują sposób zapisywania i udostępniania danych. Gdy użytkownicy logują się przy użyciu swojej tożsamości osobistej, te same zabezpieczenia (dostęp i ograniczenia) nie są stosowane. W ten sposób it ma kontrolę nad danymi organizacji, podczas gdy użytkownicy końcowi zachowują kontrolę i prywatność nad swoimi danymi osobowymi.

Rozwiązanie MDM dodaje wartość, podając następujące elementy:

- Rejestruje urządzenie

- Wdraża aplikacje na urządzeniu

- Zapewnia bieżącą zgodność urządzeń i zarządzanie nimi

Zasady Ochrona aplikacji dodają wartość, podając następujące elementy:

- Ochrona danych firmy przed wyciekami do aplikacji i usług konsumenckich

- Stosowanie ograniczeń, takich jak zapisywanie jako, schowek lub numer PIN, do aplikacji klienckich

- Czyszczenie danych firmy w razie potrzeby z aplikacji bez usuwania tych aplikacji z urządzenia

Zalety zarządzania aplikacjami mobilnymi w usłudze Intune

Gdy aplikacje są zarządzane w usłudze Intune, administratorzy mogą wykonywać następujące czynności:

- Ochrona danych firmowych na poziomie aplikacji. Aplikacje mobilne można dodawać i przypisywać do grup użytkowników i urządzeń. Dzięki temu dane firmowe mogą być chronione na poziomie aplikacji. Dane firmowe można chronić na urządzeniach zarządzanych i niezarządzanych, ponieważ zarządzanie aplikacjami mobilnymi nie wymaga zarządzania urządzeniami. Zarządzanie jest skoncentrowane na tożsamości użytkownika, co eliminuje wymaganie dotyczące zarządzania urządzeniami.

- Skonfiguruj aplikacje do uruchamiania lub uruchamiania z włączonymi określonymi ustawieniami. Ponadto możesz zaktualizować istniejące aplikacje już na urządzeniu.

- Przypisz zasady, aby ograniczyć dostęp i uniemożliwić korzystanie z danych poza organizacją. Ustawienie tych zasad jest wybierane na podstawie wymagań organizacji. Możesz na przykład:

- Wymagaj numeru PIN, aby otworzyć aplikację w kontekście służbowym.

- Blokuj uruchamianie aplikacji zarządzanych na urządzeniach ze zdjętymi zabezpieczeniami systemu lub odblokowanym dostępem do konta administratora

- Kontrolowanie udostępniania danych między aplikacjami.

- Zapobiegaj zapisywaniu danych aplikacji firmowych w osobistej lokalizacji magazynu przy użyciu zasad relokacji danych, takich jak Zapisywanie kopii danych organizacji i Ograniczanie wycinania, kopiowania i wklejania.

- Obsługa aplikacji na różnych platformach i systemach operacyjnych. Każda platforma jest inna. Usługa Intune udostępnia dostępne ustawienia specjalnie dla każdej obsługiwanej platformy.

- Zobacz raporty dotyczące używanych aplikacji i śledź ich użycie. Ponadto usługa Intune udostępnia analizę punktów końcowych, która ułatwia ocenę i rozwiązywanie problemów.

- Wykonaj selektywne czyszczenie danych, usuwając tylko dane organizacji z aplikacji.

- Upewnij się, że dane osobowe są oddzielone od danych zarządzanych. Nie ma to wpływu na produktywność użytkowników końcowych, a zasady nie mają zastosowania podczas korzystania z aplikacji w kontekście osobistym. Zasady są stosowane tylko w kontekście służbowym, co umożliwia ochronę danych firmowych bez dotykania danych osobowych.

Dodawanie aplikacji do usługi Intune

Pierwszym krokiem podczas dostarczania aplikacji do organizacji jest dodanie aplikacji do usługi Intune przed przypisaniem ich do urządzeń lub użytkowników z usługi Intune. Chociaż można pracować z wieloma różnymi typami aplikacji, podstawowe procedury są takie same. Za pomocą usługi Intune można dodawać różne typy aplikacji, w tym aplikacje napisane w firmie (biznesowe), aplikacje ze sklepu, aplikacje wbudowane i aplikacje w Internecie.

Użytkownicy aplikacji i urządzeń w firmie (pracownicy firmy) mogą mieć kilka wymagań dotyczących aplikacji. Przed dodaniem aplikacji do usługi Intune i udostępnieniem ich pracownikom warto ocenić i zrozumieć kilka podstaw aplikacji. Istnieją różne typy aplikacji, które są dostępne dla usługi Intune. Musisz określić wymagania dotyczące aplikacji, które są wymagane przez użytkowników w firmie, takie jak platformy i możliwości, których potrzebują pracownicy. Musisz określić, czy używać usługi Intune do zarządzania urządzeniami (w tym aplikacjami), czy też mieć usługę Intune do zarządzania aplikacjami bez zarządzania urządzeniami. Ponadto należy określić aplikacje i możliwości, których potrzebują pracownicy i kto ich potrzebuje. Informacje zawarte w tym artykule ułatwiają rozpoczęcie pracy.

Przed dodaniem aplikacji do usługi Intune rozważ przejrzenie typów aplikacji pomocy technicznej i ocenę wymagań aplikacji. Aby uzyskać więcej informacji, zobacz Dodawanie aplikacji do Microsoft Intune.

Porada

Aby lepiej zrozumieć typy aplikacji, zakupy aplikacji i licencje aplikacji dla usługi Intune, zobacz rozwiązanie Zakup i dodawanie aplikacji dla Microsoft Intune. Ta zawartość rozwiązania zawiera również zalecane kroki oceny wymagań aplikacji, tworzenia kategorii aplikacji, kupowania aplikacji i dodawania aplikacji. Ponadto ta zawartość rozwiązania wyjaśnia, jak zarządzać aplikacjami i licencjami aplikacji.

Dodawanie aplikacji firmy Microsoft

Usługa Intune zawiera wiele aplikacji firmy Microsoft opartych na licencji firmy Microsoft używanej w usłudze Intune. Aby dowiedzieć się więcej o różnych dostępnych licencjach firmy Microsoft dla przedsiębiorstw, które obejmują usługę Intune, zobacz Microsoft Intune licencjonowania. Aby porównać różne aplikacje firmy Microsoft dostępne na platformie Microsoft 365, zobacz opcje licencjonowania dostępne w usłudze Microsoft 365. Aby wyświetlić wszystkie opcje dla każdego planu (w tym dostępne aplikacje firmy Microsoft), pobierz pełną tabelę porównania subskrypcji firmy Microsoft i znajdź plany zawierające Microsoft Intune.

Jednym z dostępnych typów aplikacji są aplikacje platformy Microsoft 365 dla urządzeń Windows 10. Wybierając ten typ aplikacji w usłudze Intune, możesz przypisywać i instalować aplikacje platformy Microsoft 365 na zarządzanych urządzeniach, na których działają Windows 10. Możesz również przypisywać i instalować aplikacje dla klienta klasycznego Microsoft Project Online i programu Microsoft Visio Online Plan 2, jeśli posiadasz dla nich licencje. Dostępne aplikacje platformy Microsoft 365 są wyświetlane jako pojedynczy wpis na liście aplikacji w konsoli usługi Intune na platformie Azure.

Dodaj następujące podstawowe aplikacje firmy Microsoft do usługi Intune:

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Teams

- Microsoft do wykonania

- Microsoft Word

Aby uzyskać więcej informacji na temat dodawania aplikacji firmy Microsoft do usługi Intune, przejdź do następujących tematów:

- Dodawanie aplikacji do Microsoft Intune

- Dodawanie Aplikacje Microsoft 365 do urządzeń Windows 10/11 przy użyciu Microsoft Intune

Dodawanie aplikacji ze sklepu (opcjonalnie)

Wiele standardowych aplikacji ze sklepu wyświetlanych w konsoli usługi Intune jest dostępnych bezpłatnie do dodawania i wdrażania dla członków organizacji. Ponadto można kupować aplikacje ze sklepu dla każdej platformy urządzeń.

Poniższa tabela zawiera różne kategorie dostępne dla aplikacji ze sklepu:

| Kategoria aplikacji ze sklepu | Opis |

|---|---|

| Aplikacje ze sklepu bezpłatnego | Możesz swobodnie dodawać te aplikacje do usługi Intune i wdrażać je dla członków organizacji. Te aplikacje nie wymagają żadnych dodatkowych kosztów. |

| Zakupione aplikacje | Przed dodaniem do usługi Intune musisz zakupić licencje dla tych aplikacji. Każda platforma urządzeń (Windows, iOS, Android) oferuje standardową metodę zakupu licencji dla tych aplikacji. Usługa Intune udostępnia metody zarządzania licencją aplikacji dla każdego użytkownika końcowego. |

| Aplikacje wymagające konta, subskrypcji lub licencji od dewelopera aplikacji | Możesz swobodnie dodawać i wdrażać te aplikacje z usługi Intune, jednak aplikacja może wymagać konta, subskrypcji lub licencji od dostawcy aplikacji. Aby uzyskać listę aplikacji, które obsługują funkcje zarządzania usługi Intune, zobacz Aplikacje zwiększające produktywność partnerów i Aplikacje UEM partnera. UWAGA: W przypadku aplikacji, które mogą wymagać konta, subskrypcji lub licencji, musisz skontaktować się z dostawcą aplikacji, aby uzyskać szczegółowe informacje o aplikacji. |

| Aplikacje dołączone do licencji usługi Intune | Licencja używana z Microsoft Intune może zawierać wymagane licencje aplikacji. |

Uwaga

Oprócz kupowania licencji aplikacji można tworzyć zasady usługi Intune, które umożliwiają użytkownikom końcowym dodawanie kont osobistych do swoich urządzeń w celu zakupu aplikacji niezarządzanych.

Aby uzyskać więcej informacji na temat dodawania aplikacji firmy Microsoft do usługi Intune, przejdź do następujących tematów:

- Dodawanie aplikacji ze Sklepu Microsoft do Microsoft Intune

- Dodawanie aplikacji ze sklepu dla systemu iOS do Microsoft Intune

- Dodawanie aplikacji ze sklepu dla systemu Android do Microsoft Intune

Konfigurowanie aplikacji przy użyciu usługi Intune

Zasady konfiguracji aplikacji mogą pomóc w wyeliminowaniu problemów z konfiguracją aplikacji, umożliwiając wybranie ustawień konfiguracji zasad. Te zasady są następnie przypisywane do użytkowników końcowych przed uruchomieniem określonej aplikacji. Ustawienia są następnie dostarczane automatycznie, gdy aplikacja jest skonfigurowana na urządzeniu użytkownika końcowego. Użytkownicy końcowi nie muszą podejmować działań. Ustawienia konfiguracji są unikatowe dla każdej aplikacji.

Zasady konfiguracji aplikacji można tworzyć i używać do zapewniania ustawień konfiguracji zarówno dla aplikacji systemu iOS/iPadOS, jak i Android. Te ustawienia konfiguracji umożliwiają dostosowywanie aplikacji przy użyciu konfiguracji aplikacji i zarządzania nią. Ustawienia zasad konfiguracji są używane podczas sprawdzania tych ustawień przez aplikację, zazwyczaj przy pierwszym uruchomieniu aplikacji.

Na przykład ustawienie konfiguracji aplikacji może wymagać określenia dowolnej z następujących szczegółów:

- Niestandardowy numer portu

- Ustawienia języka

- Ustawienia zabezpieczeń

- Ustawienia znakowania, takie jak logo firmy

Gdyby zamiast tego użytkownicy końcowi wprowadzili te ustawienia, mogliby to zrobić niepoprawnie. Zasady konfiguracji aplikacji mogą pomóc zapewnić spójność w przedsiębiorstwie i zmniejszyć liczbę wywołań pomocy technicznej od użytkowników końcowych próbujących samodzielnie skonfigurować ustawienia. Dzięki zasadom konfiguracji aplikacji wdrażanie nowych aplikacji może być łatwiejsze i szybsze.

O dostępnych parametrach konfiguracji ostatecznie decydują deweloperzy aplikacji. Dokumentacja dostawcy aplikacji powinna zostać przejrzana, aby sprawdzić, czy aplikacja obsługuje konfigurację i jakie konfiguracje są dostępne. W przypadku niektórych aplikacji usługa Intune wypełni dostępne ustawienia konfiguracji.

Aby uzyskać więcej informacji na temat konfiguracji aplikacji, przejdź do następujących tematów:

- Zasady dotyczące konfiguracji aplikacji dla usługi Microsoft Intune

- Dodawanie zasad konfiguracji aplikacji dla zarządzanych urządzeń z systemem iOS/iPadOS

- Dodawanie zasad konfiguracji aplikacji dla zarządzanych urządzeń z systemem Android Enterprise

Konfigurowanie aplikacji Microsoft Outlook

Aplikacja Outlook dla systemów iOS i Android została zaprojektowana tak, aby umożliwić użytkownikom w organizacji wykonywanie dodatkowych czynności z urządzeń przenośnych przez połączenie poczty e-mail, kalendarza, kontaktów i innych plików.

Najbogatsze i najszersze możliwości ochrony danych platformy Microsoft 365 są dostępne podczas subskrybowania pakietu Enterprise Mobility + Security, który obejmuje funkcje usług Microsoft Intune i Tożsamość Microsoft Entra w warstwie P1 i P2, takie jak dostęp warunkowy. Co najmniej chcesz wdrożyć zasady dostępu warunkowego, które umożliwiają łączność z programem Outlook dla systemów iOS i Android z urządzeń przenośnych, oraz zasady ochrony aplikacji usługi Intune, które zapewniają ochronę środowiska współpracy.

Aby uzyskać więcej informacji na temat konfigurowania programu Microsoft Outlook, przejdź do następującego tematu:

Konfigurowanie usługi Microsoft Edge

Przeglądarka Microsoft Edge dla systemów iOS i Android została zaprojektowana tak, aby umożliwić użytkownikom przeglądanie sieci web i obsługę wielu tożsamości. Użytkownicy mogą dodawać konto służbowe, a także konto osobiste do przeglądania. Istnieje całkowite rozdzielenie między tymi dwiema tożsamościami, co przypomina to, co jest oferowane w innych aplikacjach mobilnych firmy Microsoft.

Aby uzyskać więcej informacji na temat konfigurowania przeglądarki Microsoft Edge, przejdź do następującego tematu:

Konfigurowanie sieci VPN

Wirtualne sieci prywatne (VPN) umożliwiają użytkownikom zdalny dostęp do zasobów organizacji, w tym z domu, hoteli, kawiarni i nie tylko. W Microsoft Intune można skonfigurować aplikacje klienckie sieci VPN na urządzeniach z systemem Android Enterprise przy użyciu zasad konfiguracji aplikacji. Następnie wdróż te zasady z konfiguracją sieci VPN na urządzeniach w organizacji.

Można również tworzyć zasady sieci VPN, które są używane przez określone aplikacje. Ta funkcja jest nazywana siecią VPN dla aplikacji. Gdy aplikacja jest aktywna, może łączyć się z siecią VPN i uzyskiwać dostęp do zasobów za pośrednictwem sieci VPN. Gdy aplikacja nie jest aktywna, sieć VPN nie jest używana.

Aby uzyskać więcej informacji na temat konfigurowania poczty e-mail, przejdź do następującego tematu:

Ochrona aplikacji przy użyciu usługi Intune

zasady Ochrona aplikacji (APP) to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji. Zasady mogą być regułą wymuszaną, gdy użytkownik próbuje uzyskać dostęp do danych firmowych lub przenieść je, lub zestawem akcji, które są zabronione lub monitorowane, gdy użytkownik znajduje się w aplikacji. Aplikacja zarządzana to aplikacja, która ma zastosowane zasady ochrony aplikacji i może być zarządzana przez usługę Intune.

Zasady ochrony aplikacji zarządzania aplikacjami mobilnymi (MAM) umożliwiają zarządzanie danymi organizacji i ich ochronę w ramach aplikacji. Wiele aplikacji zwiększających produktywność, takich jak aplikacje pakietu Microsoft Office, może być zarządzanych przez funkcję zarządzania aplikacjami mobilnymi usługi Intune. Zobacz oficjalną listę Microsoft Intune chronionych aplikacji dostępnych do użytku publicznego.

Jednym z podstawowych sposobów zapewniania przez usługę Intune zabezpieczeń aplikacji mobilnych są zasady. zasady Ochrona aplikacji umożliwiają wykonywanie następujących akcji:

- Użyj tożsamości Microsoft Entra, aby odizolować dane organizacji od danych osobowych. Dlatego dane osobowe są odizolowane od organizacyjnej świadomości IT. Dane, do których uzyskuje się dostęp przy użyciu poświadczeń organizacji, otrzymują dodatkową ochronę zabezpieczeń.

- Pomóż zabezpieczyć dostęp na urządzeniach osobistych, ograniczając akcje, które użytkownicy mogą wykonywać przy użyciu danych organizacji, takich jak kopiowanie i wklejanie, zapisywanie i wyświetlanie.

- Tworzenie i wdrażanie na urządzeniach zarejestrowanych w usłudze Intune, zarejestrowanych w innej usłudze zarządzania urządzeniami przenośnymi (MDM) lub niezarejestrowanych w żadnej usłudze MDM.

Uwaga

zasady Ochrona aplikacji są przeznaczone do jednolitego stosowania w grupie aplikacji, takich jak stosowanie zasad we wszystkich aplikacjach mobilnych pakietu Office.

Organizacje mogą używać zasad ochrony aplikacji z rozwiązaniem MDM i bez niego w tym samym czasie. Rozważmy na przykład pracownika korzystającego zarówno z tabletu wystawionego przez firmę, jak i własnego telefonu osobistego. Tablet firmy jest zarejestrowany w rozwiązaniu MDM i chroniony przez zasady ochrony aplikacji, podczas gdy ich osobisty telefon jest chroniony tylko przez zasady ochrony aplikacji.

Aby uzyskać więcej informacji na temat ochrony aplikacji w usłudze Intune, przejdź do następujących tematów:

Poziomy ochrony aplikacji

W miarę jak coraz więcej organizacji wdraża strategie urządzeń przenośnych w celu uzyskiwania dostępu do danych służbowych, ochrona przed wyciekami danych staje się najważniejsza. Rozwiązanie do zarządzania aplikacjami mobilnymi usługi Intune do ochrony przed wyciekami danych to Zasady ochrony aplikacji (APP). APLIKACJA to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub zawarte w zarządzanej aplikacji, niezależnie od tego, czy urządzenie jest zarejestrowane.

Podczas konfigurowania zasad ochrony aplikacji różne dostępne ustawienia i opcje umożliwiają organizacjom dostosowanie ochrony do określonych potrzeb. Ze względu na tę elastyczność może nie być oczywiste, która permutacja ustawień zasad jest wymagana do zaimplementowania kompletnego scenariusza. Aby ułatwić organizacjom ustalanie priorytetów w zakresie wzmacniania poziomu punktów końcowych klientów, firma Microsoft wprowadziła nową taksonomię dla konfiguracji zabezpieczeń w Windows 10, a usługa Intune wykorzystuje podobną taksonomię dla struktury ochrony danych aplikacji na potrzeby zarządzania aplikacjami mobilnymi.

Struktura konfiguracji ochrony danych aplikacji jest zorganizowana w trzy różne scenariusze konfiguracji:

Podstawowa ochrona danych na poziomie 1 — firma Microsoft zaleca tę konfigurację jako minimalną konfigurację ochrony danych dla urządzenia przedsiębiorstwa.

Rozszerzona ochrona danych na poziomie 2 — firma Microsoft zaleca tę konfigurację dla urządzeń, na których użytkownicy uzyskują dostęp do informacji poufnych lub poufnych. Ta konfiguracja ma zastosowanie do większości użytkowników mobilnych uzyskujących dostęp do danych służbowych. Niektóre kontrolki mogą mieć wpływ na środowisko użytkownika.

Wysoki poziom ochrony danych na poziomie 3 — firma Microsoft zaleca tę konfigurację dla urządzeń uruchamianych przez organizację z większym lub bardziej zaawansowanym zespołem ds. zabezpieczeń lub dla określonych użytkowników lub grup, którzy są wyjątkowo narażeni na ryzyko (użytkownicy obsługują wysoce poufne dane, gdy nieautoryzowane ujawnienie powoduje znaczne straty materialne w organizacji). Organizacja, która może być celem dobrze finansowanych i zaawansowanych przeciwników, powinna dążyć do tej konfiguracji.

Podstawowa ochrona aplikacji (poziom 1)

Podstawowa ochrona aplikacji w usłudze Intune (poziom 1) to minimalna konfiguracja ochrony danych dla urządzenia przenośnego w przedsiębiorstwie. Ta konfiguracja zastępuje potrzebę podstawowych zasad dostępu Exchange Online urządzenia, wymagając numeru PIN w celu uzyskania dostępu do danych służbowych, szyfrowania danych konta służbowego i zapewniania możliwości selektywnego czyszczenia danych służbowych. Jednak w przeciwieństwie do Exchange Online zasad dostępu do urządzeń poniższe ustawienia zasad ochrony aplikacji mają zastosowanie do wszystkich aplikacji wybranych w zasadach, zapewniając tym samym ochronę dostępu do danych poza scenariuszami obsługi komunikatów mobilnych.

Zasady na poziomie 1 wymuszają rozsądny poziom dostępu do danych przy jednoczesnym zminimalizowaniu wpływu na użytkowników i odzwierciedlają domyślne ustawienia wymagań dotyczących ochrony danych i dostępu podczas tworzenia zasad ochrony aplikacji w ramach Microsoft Intune.

Aby uzyskać szczegółowe informacje o ochronie danych, wymaganiach dotyczących dostępu i ustawieniach uruchamiania warunkowego dla podstawowej ochrony aplikacji, przejdź do następującego tematu:

Rozszerzona ochrona aplikacji (poziom 2)

Rozszerzona ochrona aplikacji w usłudze Intune (poziom 2) to konfiguracja ochrony danych zalecana jako standard dla urządzeń, na których użytkownicy uzyskują dostęp do bardziej poufnych informacji. Urządzenia te są obecnie naturalnym celem w przedsiębiorstwach. Zalecenia te nie zakładają dużego personelu wysoko wykwalifikowanych specjalistów ds. zabezpieczeń i dlatego powinny być dostępne dla większości organizacji korporacyjnych. Ta konfiguracja rozszerza konfigurację na poziomie 1, ograniczając scenariusze transferu danych i wymagając minimalnej wersji systemu operacyjnego.

Ustawienia zasad wymuszane na poziomie 2 obejmują wszystkie ustawienia zasad zalecane dla poziomu 1, ale zawierają tylko poniższe ustawienia, które zostały dodane lub zmienione w celu zaimplementowania większej liczby kontrolek i bardziej zaawansowanej konfiguracji niż poziom 1. Chociaż te ustawienia mogą mieć nieco większy wpływ na użytkowników lub aplikacje, wymuszają one poziom ochrony danych bardziej proporcjonalnie do zagrożeń, przed którymi stoją użytkownicy z dostępem do poufnych informacji na urządzeniach przenośnych.

Aby uzyskać szczegółowe ustawienia ochrony danych i uruchamiania warunkowego dla rozszerzonej ochrony aplikacji, przejdź do następującego tematu:

Wysoka ochrona aplikacji (poziom 3)

Wysoka ochrona aplikacji w usłudze Intune (poziom 3) to konfiguracja ochrony danych zalecana jako standard dla organizacji z dużymi i zaawansowanymi organizacjami zabezpieczeń lub dla określonych użytkowników i grup, którzy będą unikatowo celem ataków. Takie organizacje są zazwyczaj celem dobrze finansowanych i zaawansowanych przeciwników i jako takie zasługują na dodatkowe ograniczenia i mechanizmy kontroli opisane. Ta konfiguracja rozszerza konfigurację na poziomie 2, ograniczając dodatkowe scenariusze transferu danych, zwiększając złożoność konfiguracji numeru PIN i dodając wykrywanie zagrożeń mobilnych.

Ustawienia zasad wymuszane na poziomie 3 obejmują wszystkie ustawienia zasad zalecane dla poziomu 2, ale zawierają tylko poniższe ustawienia, które zostały dodane lub zmienione w celu zaimplementowania większej liczby kontrolek i bardziej zaawansowanej konfiguracji niż poziom 2. Te ustawienia zasad mogą mieć potencjalnie znaczący wpływ na użytkowników lub aplikacje, wymuszając poziom zabezpieczeń proporcjonalny do zagrożeń, przed którymi stoją organizacje docelowe.

Aby uzyskać szczegółowe informacje o ochronie danych, wymaganiach dotyczących dostępu i ustawieniach uruchamiania warunkowego dla podstawowej ochrony aplikacji, przejdź do następującego tematu:

Chronienie poczty e-mail usługi Exchange Online na urządzeniach zarządzanych

Za pomocą zasad zgodności urządzeń z dostępem warunkowym można upewnić się, że urządzenia organizacji mogą uzyskiwać dostęp do Exchange Online poczty e-mail tylko wtedy, gdy są zarządzane przez usługę Intune i korzystają z zatwierdzonej aplikacji poczty e-mail. Możesz utworzyć zasady zgodności urządzeń usługi Intune, aby ustawić warunki, które urządzenie musi spełniać, aby było uznawane za zgodne. Możesz również utworzyć zasady dostępu warunkowego Microsoft Entra, które wymagają, aby urządzenia rejestrowały się w usłudze Intune, były zgodne z zasadami usługi Intune i korzystały z zatwierdzonej aplikacji mobilnej Outlook w celu uzyskania dostępu do Exchange Online poczty e-mail.

Aby uzyskać więcej informacji na temat ochrony Exchange Online, przejdź do następującego tematu:

Wymagania użytkownika końcowego dotyczące korzystania z zasad ochrony aplikacji

Poniższa lista zawiera wymagania użytkowników końcowych dotyczące korzystania z zasad ochrony aplikacji w aplikacjach zarządzanych przez usługę Intune:

- Użytkownik końcowy musi mieć konto Microsoft Entra. Zobacz Dodawanie użytkowników i udzielanie uprawnień administracyjnych usłudze Intune, aby dowiedzieć się, jak tworzyć użytkowników usługi Intune w Microsoft Entra identyfikatorze.

- Użytkownik końcowy musi mieć licencję na Microsoft Intune przypisaną do konta Microsoft Entra. Zobacz Zarządzanie licencjami usługi Intune , aby dowiedzieć się, jak przypisywać licencje usługi Intune użytkownikom końcowym.

- Użytkownik końcowy musi należeć do grupy zabezpieczeń, której dotyczą zasady ochrony aplikacji. Te same zasady ochrony aplikacji muszą być przeznaczone dla określonej używanej aplikacji. Ochrona aplikacji zasad można tworzyć i wdrażać w centrum administracyjnym Microsoft Intune. Grupy zabezpieczeń można obecnie tworzyć w Centrum administracyjne platformy Microsoft 365.

- Użytkownik końcowy musi zalogować się do aplikacji przy użyciu swojego konta Microsoft Entra.

Postępuj zgodnie z minimalnymi zalecanymi zasadami punktu odniesienia

- Konfigurowanie Microsoft Intune

- 🡺 Dodawanie, konfigurowanie i ochrona aplikacji (jesteś tutaj)

- Planowanie zasad zgodności

- Konfigurowanie funkcji urządzenia

- Rejestrowanie urządzeń

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla