Krok 6. Monitorowanie ryzyka i zgodności urządzenia pod kątem punktów odniesienia zabezpieczeń

Po wdrożeniu Ochrona punktu końcowego w usłudze Microsoft Defender w organizacji możesz uzyskać lepszy wgląd i ochronę urządzeń, integrując Microsoft Intune z usługą Defender for Endpoint. W przypadku urządzeń przenośnych obejmuje to możliwość monitorowania ryzyka urządzenia jako warunku dostępu. W przypadku urządzeń z systemem Windows można monitorować zgodność tych urządzeń z punktami odniesienia zabezpieczeń.

Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender obejmuje dołączanie punktów końcowych. Jeśli użyto Intune do dołączania punktów końcowych (zalecane), nawiązano połączenie Microsoft Intune z usługą Defender for Endpoint. Jeśli do dołączania punktów końcowych do usługi Defender for Endpoint użyto innej metody, zobacz Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender w Intune, aby upewnić się, że skonfigurowano połączenie między usługami Intune i Ochrona punktu końcowego w usłudze Microsoft Defender.

Na tej ilustracji:

- Ochrona punktu końcowego w usłudze Microsoft Defender znacznie zwiększa wyrafinowanie ochrony przed zagrożeniami dla urządzeń.

- Microsoft Intune umożliwia ustawianie zasad ochrony aplikacji i zarządzanie urządzeniami (w tym zmianami konfiguracji). Usługa Defender for Endpoint stale monitoruje urządzenia pod kątem zagrożeń i może podejmować zautomatyzowane działania w celu skorygowania ataków.

- Za pomocą Intune można dołączyć urządzenia do usługi Defender for Endpoint, co umożliwia tym urządzeniom współpracę z usługą Microsoft Purview Endpoint Data Loss Prevention (DLP).

Ten artykuł zawiera następujące kroki:

- Monitorowanie ryzyka urządzenia

- Monitorowanie zgodności dla punktów odniesienia zabezpieczeń

Jeśli usługa Defender for Endpoint nie została jeszcze skonfigurowana, skontaktuj się z administratorem ochrony przed zagrożeniami, aby skonfigurować środowisko ewaluacji i pilotażowe. Możesz pracować z grupą pilotażową, aby wypróbować możliwości w tym artykule.

Monitorowanie ryzyka urządzenia jako warunku dostępu

Dzięki Ochrona punktu końcowego w usłudze Microsoft Defender wdrożonym można korzystać z sygnałów ryzyka zagrożenia. Dzięki temu można zablokować dostęp do urządzeń na podstawie ich oceny ryzyka. Firma Microsoft zaleca zezwolenie na dostęp do urządzeń z wynikiem ryzyka średnim lub niższym.

W przypadku systemów Android i iOS/iPadOS sygnały zagrożeń mogą być używane w ramach zasad ochrony aplikacji (APP). Aby uzyskać więcej informacji, zobacz Tworzenie i przypisywanie zasad ochrony aplikacji w celu ustawienia poziomu ryzyka urządzenia.

Dla wszystkich platform można ustawić poziom ryzyka w istniejących zasadach zgodności urządzeń. Aby uzyskać więcej informacji, zobacz Tworzenie zasad dostępu warunkowego.

Wdrażanie punktów odniesienia zabezpieczeń i monitorowanie zgodności dla tych ustawień

Dotyczy: Windows 10, Windows 11

Krok 5. W artykule Wdrażanie profilów konfiguracji zaleca się wprowadzenie do profilów konfiguracji przy użyciu punktów odniesienia zabezpieczeń dostępnych dla Windows 10 i Windows 11. Ochrona punktu końcowego w usłudze Microsoft Defender zawiera również punkty odniesienia zabezpieczeń, które zapewniają ustawienia optymalizujące wszystkie mechanizmy kontroli zabezpieczeń w stosie usługi Defender for Endpoint, w tym ustawienia wykrywania i reagowania na punkty końcowe (EDR). Są one również wdrażane przy użyciu Microsoft Intune.

W idealnym przypadku urządzenia dołączone do usługi Defender for Endpoint są wdrażane w obu punktach odniesienia: w systemie Windows Intune punkt odniesienia zabezpieczeń, aby początkowo zabezpieczyć system Windows, a następnie punkt odniesienia zabezpieczeń usługi Defender dla punktów końcowych ułożony warstwowo, aby optymalnie skonfigurować mechanizmy kontroli zabezpieczeń usługi Defender for Endpoint.

Aby korzystać z najnowszych danych dotyczących zagrożeń i zagrożeń oraz zminimalizować konflikty w miarę rozwoju linii bazowych, zawsze stosuj najnowsze wersje punktów odniesienia we wszystkich produktach natychmiast po ich wydaniu.

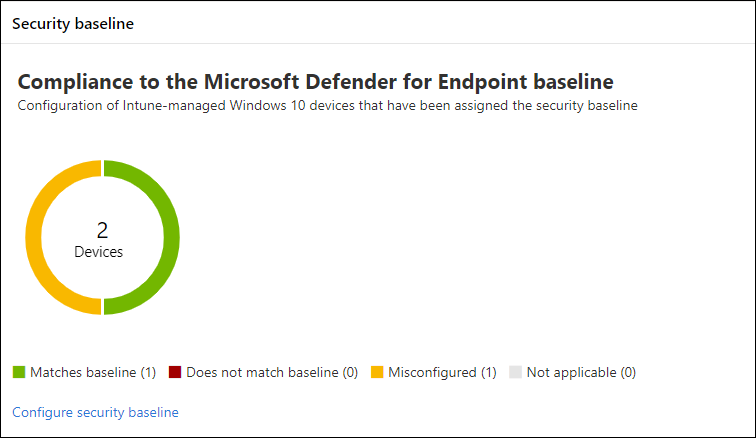

Za pomocą usługi Defender for Endpoint można monitorować zgodność dla tych punktów odniesienia.

Aby wdrożyć punkty odniesienia zabezpieczeń i monitorować zgodność dla tych ustawień, wykonaj kroki opisane w tej tabeli.

| Krok | Opis |

|---|---|

| 1 | Przejrzyj kluczowe pojęcia i porównaj Ochrona punktu końcowego w usłudze Microsoft Defender i punkty odniesienia zabezpieczeń systemu Windows Intune. Zobacz Zwiększanie zgodności z punktem odniesienia zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender, aby poznać zalecenia. Zobacz Używanie punktów odniesienia zabezpieczeń do konfigurowania urządzeń z systemem Windows w Intune, aby przejrzeć listę dostępnych punktów odniesienia zabezpieczeń i jak uniknąć konfliktów. |

| 2 | Wdróż ustawienia punktu odniesienia zabezpieczeń systemu Windows dla Intune. Jeśli jeszcze tego nie zrobiliśmy, zapoznaj się ze wskazówkami w kroku 5. Wdrażanie profilów konfiguracji. |

| 3 | Wdróż ustawienia punktu odniesienia usługi Defender dla punktu końcowego dla Intune. Zobacz Zarządzanie profilami punktów odniesienia zabezpieczeń w Microsoft Intune, aby utworzyć profil i wybrać wersję punktu odniesienia. Możesz również postępować zgodnie z instrukcjami w tym miejscu: Przejrzyj i przypisz punkt odniesienia zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender. |

| 4 | W usłudze Defender for Endpoint przejrzyj kartę Punkt odniesienia zabezpieczeń w zarządzaniu konfiguracją urządzenia. |

Następny krok

Przejdź do kroku 7. Zaimplementuj DLP z funkcjami ochrony informacji w punktach końcowych.