Pilotaż i wdrażanie usługi Microsoft Defender dla punktu końcowego

Dotyczy:

- Microsoft Defender XDR

Ten artykuł zawiera przepływ pracy na potrzeby pilotażu i wdrażania usługi Microsoft Defender for Endpoint w organizacji. Te zalecenia umożliwiają dołączanie usługi Microsoft Defender for Endpoint jako indywidualnego narzędzia do cyberbezpieczeństwa lub jako część kompleksowego rozwiązania z usługą Microsoft Defender XDR.

W tym artykule przyjęto założenie, że masz produkcyjną dzierżawę platformy Microsoft 365 i pilotujesz i wdrażasz usługę Microsoft Defender for Endpoint w tym środowisku. Ta praktyka będzie obsługiwać wszelkie ustawienia i dostosowania skonfigurowane podczas pilotażu dla pełnego wdrożenia.

Usługa Defender for Endpoint przyczynia się do architektury zero zaufania, pomagając zapobiegać lub zmniejszać szkody biznesowe spowodowane naruszeniem. Aby uzyskać więcej informacji, zobacz scenariusz dotyczący zapobiegania lub zmniejszania szkód biznesowych spowodowanych naruszeniem zabezpieczeń w strukturze wdrażania programu Microsoft Zero Trust.

Kompleksowe wdrożenie usługi Microsoft Defender XDR

Jest to artykuł 4 z 6 z serii ułatwiający wdrażanie składników usługi Microsoft Defender XDR, w tym badanie zdarzeń i reagowanie na nie.

Artykuły z tej serii odpowiadają następującym fazom kompleksowego wdrożenia:

| Faza | Link |

|---|---|

| Odp. Uruchamianie pilotażu | Uruchamianie pilotażu |

| B. Pilotażowe i wdrażanie składników XDR usługi Microsoft Defender | - Pilotaż i wdrażanie usługi Defender for Identity - Pilot i wdrażanie usługi Defender dla usługi Office 365 - Pilotaż i wdrażanie usługi Defender for Endpoint (ten artykuł) - Pilotaż i wdrażanie usługi Microsoft Defender for Cloud Apps |

| C. Badanie zagrożeń i odpowiadanie na nie | Badanie i reagowanie na zdarzenia praktyczne |

Pilotażowy i wdrażany przepływ pracy dla usługi Defender for Identity

Na poniższym diagramie przedstawiono typowy proces wdrażania produktu lub usługi w środowisku IT.

Rozpoczynasz od oceny produktu lub usługi oraz sposobu jej działania w organizacji. Następnie pilotujesz produkt lub usługę za pomocą odpowiednio małego podzestawu infrastruktury produkcyjnej na potrzeby testowania, uczenia się i dostosowywania. Następnie stopniowo zwiększaj zakres wdrożenia, dopóki nie zostanie uwzględniona cała infrastruktura lub organizacja.

Oto przepływ pracy na potrzeby pilotażu i wdrażania usługi Defender for Identity w środowisku produkcyjnym.

Wykonaj następujące czynności:

- Sprawdzanie stanu licencji

- Dołączanie punktów końcowych przy użyciu dowolnego z obsługiwanych narzędzi do zarządzania

- Weryfikowanie grupy pilotażowej

- Wypróbuj możliwości

Poniżej przedstawiono zalecane kroki dla każdego etapu wdrażania.

| Etap wdrażania | Opis |

|---|---|

| Oceniać | Przeprowadzanie oceny produktu dla usługi Defender dla punktu końcowego. |

| Pilot | Wykonaj kroki 1–4 dla grupy pilotażowej. |

| Pełne wdrożenie | Skonfiguruj grupę pilotażową w kroku 3 lub dodaj grupy, aby rozszerzyć program poza program pilotażowy i ostatecznie uwzględnić wszystkie urządzenia. |

Ochrona organizacji przed hakerami

Usługa Defender for Identity zapewnia samodzielną zaawansowaną ochronę. Jednak w połączeniu z innymi możliwościami usługi Microsoft Defender XDR usługa Defender for Endpoint dostarcza dane do udostępnionych sygnałów, które razem pomagają zatrzymać ataki.

Oto przykład cyberataku i sposobu, w jaki składniki usługi Microsoft Defender XDR pomagają wykrywać i eliminować ten problem.

Usługa Defender for Endpoint wykrywa luki w zabezpieczeniach urządzeń i sieci, które w przeciwnym razie mogłyby zostać wykorzystane w przypadku urządzeń zarządzanych przez organizację.

Usługa Microsoft Defender XDR koreluje sygnały ze wszystkich składników usługi Microsoft Defender, aby zapewnić pełną historię ataku.

Architektura usługi Defender for Endpoint

Na poniższym diagramie przedstawiono architekturę i integracje usługi Microsoft Defender for Endpoint.

W tej tabeli opisano ilustrację.

| Wywołanie | Opis |

|---|---|

| 1 | Urządzenia są dołączane za pośrednictwem jednego z obsługiwanych narzędzi do zarządzania. |

| 2 | Urządzenia na pokładzie udostępniają dane sygnału usługi Microsoft Defender for Endpoint i reagują na nie. |

| 3 | Urządzenia zarządzane są przyłączone i/lub zarejestrowane w usłudze Microsoft Entra ID. |

| 4 | Urządzenia z systemem Windows przyłączone do domeny są synchronizowane z identyfikatorem Entra firmy Microsoft przy użyciu programu Microsoft Entra Connect. |

| 5 | Alerty, badania i odpowiedzi w usłudze Microsoft Defender dla punktu końcowego są zarządzane w usłudze Microsoft Defender XDR. |

Porada

Usługa Microsoft Defender for Endpoint jest również dostarczana z laboratorium ewaluacyjnym w produkcie, w którym można dodawać wstępnie skonfigurowane urządzenia i uruchamiać symulacje w celu oceny możliwości platformy. Laboratorium oferuje uproszczone środowisko konfiguracji, które może pomóc szybko zademonstrować wartość usługi Microsoft Defender dla punktu końcowego, w tym wskazówki dotyczące wielu funkcji, takich jak zaawansowane wyszukiwanie zagrożeń i analiza zagrożeń. Aby uzyskać więcej informacji, zobacz Evaluate capabilities (Ocena możliwości). Główną różnicą między wskazówkami podanymi w tym artykule a laboratorium ewaluacyjnym jest to, że środowisko ewaluacji używa urządzeń produkcyjnych, podczas gdy laboratorium ewaluacji używa urządzeń nieprodukcyjnych.

Krok 1. Sprawdzanie stanu licencji

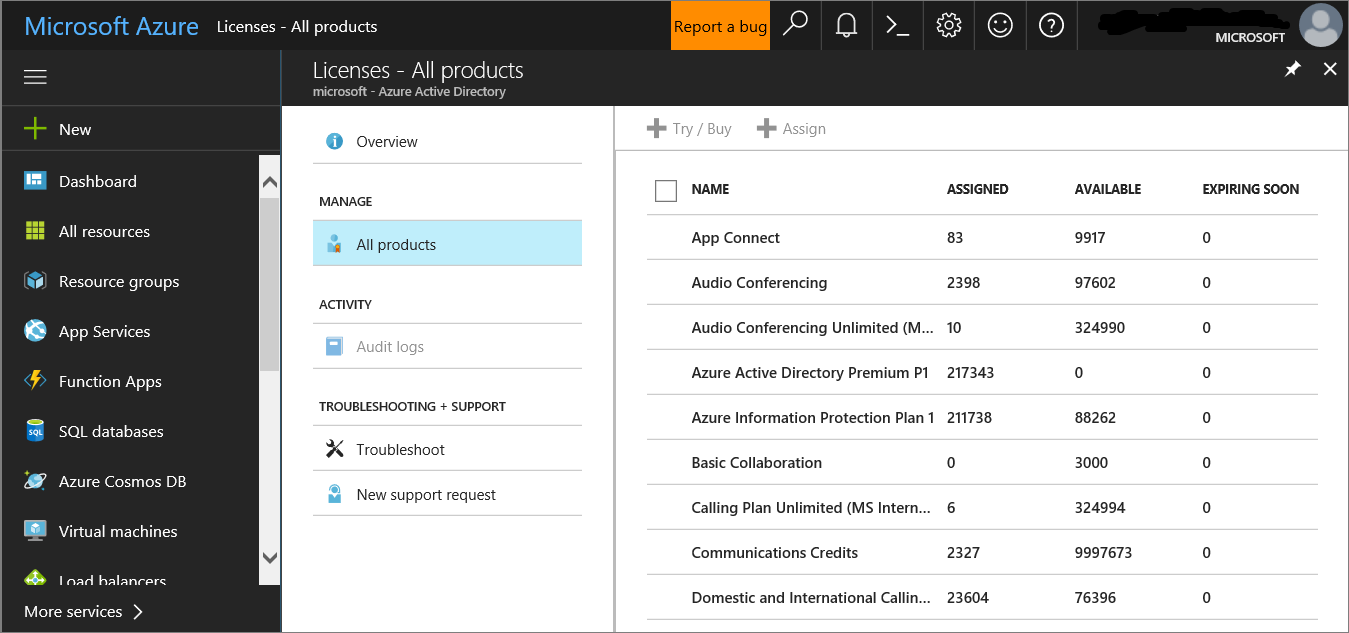

Najpierw należy sprawdzić stan licencji, aby sprawdzić, czy została ona prawidłowo aprowizowana. Można to zrobić za pośrednictwem centrum administracyjnego lub witryny Microsoft Azure Portal.

Aby wyświetlić licencje, przejdź do witryny Microsoft Azure Portal i przejdź do sekcji licencji witryny Microsoft Azure Portal.

Alternatywnie w centrum administracyjnym przejdź do pozycji Subskrypcje rozliczeniowe>.

Na ekranie zostaną wyświetlone wszystkie aprowizowane licencje i ich bieżący stan.

Krok 2. Dołączanie punktów końcowych przy użyciu dowolnego z obsługiwanych narzędzi do zarządzania

Po sprawdzeniu, czy stan licencji został prawidłowo zainicjowany, możesz rozpocząć dołączanie urządzeń do usługi.

W celu oceny usługi Microsoft Defender dla punktu końcowego zalecamy wybranie kilku urządzeń z systemem Windows w celu przeprowadzenia oceny.

Możesz użyć dowolnego z obsługiwanych narzędzi do zarządzania, ale usługa Intune zapewnia optymalną integrację. Aby uzyskać więcej informacji, zobacz Konfigurowanie usługi Microsoft Defender dla punktu końcowego w usłudze Microsoft Intune.

W temacie Planowanie wdrożenia opisano ogólne kroki, które należy wykonać w celu wdrożenia usługi Defender for Endpoint.

Obejrzyj to wideo, aby zapoznać się z szybkim omówieniem procesu dołączania i poznać dostępne narzędzia i metody.

Opcje narzędzia dołączania

W poniższej tabeli wymieniono dostępne narzędzia oparte na punkcie końcowym, który należy dołączyć.

| Punkt końcowy | Opcje narzędzi |

|---|---|

| Windows | - Skrypt lokalny (maksymalnie 10 urządzeń) - Zasady grupy - Microsoft Intune / Mobile Device Manager - Microsoft Endpoint Configuration Manager - Skrypty VDI |

| macOS | - Skrypty lokalne - Microsoft Intune - JAMF Pro - Zarządzanie urządzeniami przenośnymi |

| iOS | Oparte na aplikacji |

| Android | Microsoft Intune |

Podczas pilotażu usługi Microsoft Defender for Endpoint możesz dołączyć kilka urządzeń do usługi przed dołączeniem całej organizacji.

Następnie możesz wypróbować dostępne funkcje, takie jak uruchamianie symulacji ataków, oraz zobaczyć, jak usługa Defender for Endpoint wyświetla złośliwe działania i umożliwia wydajne reagowanie.

Krok 3. Weryfikowanie grupy pilotażowej

Po wykonaniu kroków dołączania opisanych w sekcji Włącz ocenę urządzenia powinny zostać wyświetlone na liście Spis urządzeń około po godzinie.

Po wyświetleniu dołączonych urządzeń możesz kontynuować testowanie możliwości.

Krok 4. Wypróbowanie możliwości

Po zakończeniu dołączania niektórych urządzeń i upewnieniu się, że są one raportami w usłudze, zapoznaj się z produktem, wypróbowując zaawansowane możliwości dostępne od razu.

Podczas pilotażu można łatwo rozpocząć od wypróbowania niektórych funkcji, aby zobaczyć produkt w działaniu bez konieczności wykonywania złożonych kroków konfiguracji.

Zacznijmy od wyewidencjonowanie pulpitów nawigacyjnych.

Wyświetlanie spisu urządzeń

Spis urządzeń zawiera listę punktów końcowych, urządzeń sieciowych i urządzeń IoT w sieci. Nie tylko zapewnia wgląd w urządzenia w sieci, ale także udostępnia szczegółowe informacje na ich temat, takie jak domena, poziom ryzyka, platforma systemu operacyjnego i inne szczegóły ułatwiające łatwą identyfikację urządzeń najbardziej zagrożonych.

Wyświetlanie pulpitu nawigacyjnego zarządzania lukami w zabezpieczeniach usługi Microsoft Defender

Usługa Defender Vulnerability Management pomaga skupić się na słabych stronach, które stanowią najpilniejsze i największe zagrożenie dla organizacji. Na pulpicie nawigacyjnym uzyskaj ogólny widok wskaźnika narażenia organizacji, wskaźnik bezpieczeństwa firmy Microsoft dla urządzeń, rozkład narażenia urządzenia, najważniejsze zalecenia dotyczące zabezpieczeń, najlepsze oprogramowanie narażone na zagrożenia, najważniejsze działania korygujące i najważniejsze uwidocznione dane urządzenia.

Uruchamianie symulacji

Usługa Microsoft Defender dla punktu końcowego zawiera scenariusze ataków "Zrób to sam", które można uruchomić na urządzeniach pilotażowych. Każdy dokument zawiera wymagania dotyczące systemu operacyjnego i aplikacji, a także szczegółowe instrukcje specyficzne dla scenariusza ataku. Te skrypty są bezpieczne, udokumentowane i łatwe w użyciu. Te scenariusze będą odzwierciedlać możliwości usługi Defender for Endpoint i przeprowadzą Cię przez środowisko badania.

Do uruchomienia dowolnej z podanych symulacji potrzebny jest co najmniej jedno dołączone urządzenie.

W obszarze Symulacje pomocy>& samouczkach wybierz dostępne scenariusze ataków, które chcesz symulować:

Scenariusz 1. Dokument porzuca tylne drzwi — symuluje dostarczenie dokumentu przynęty inżynierii społecznej. Dokument uruchamia specjalnie spreparowane tylne drzwi, które zapewniają atakującym kontrolę.

Scenariusz 2. Skrypt programu PowerShell w ataku bez plików — symuluje atak bez plików, który opiera się na programie PowerShell, prezentując redukcję obszaru ataków i wykrywanie złośliwej pamięci przez uczenie urządzenia.

Scenariusz 3. Automatyczne reagowanie na zdarzenia — wyzwala zautomatyzowane badanie, które automatycznie poluje na artefakty naruszeń i koryguje je w celu skalowania pojemności reagowania na zdarzenia.

Pobierz i przeczytaj odpowiedni dokument przewodnika dostarczony wraz z wybranym scenariuszem.

Pobierz plik symulacji lub skopiuj skrypt symulacji, przechodząc do obszaru Symulacje pomocy>& samouczków. Możesz pobrać plik lub skrypt na urządzenie testowe, ale nie jest to obowiązkowe.

Uruchom plik symulacji lub skrypt na urządzeniu testowym zgodnie z instrukcjami w dokumencie przewodnika.

Uwaga

Pliki symulacji lub skrypty naśladują działanie ataku, ale są w rzeczywistości niegroźne i nie zaszkodzą ani nie naruszą urządzenia testowego.

Integracja zarządzania informacjami i zdarzeniami zabezpieczeń

Usługę Defender for Endpoint można zintegrować z usługą Microsoft Sentinel lub ogólną usługą zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), aby umożliwić scentralizowane monitorowanie alertów i działań z połączonych aplikacji. Dzięki usłudze Microsoft Sentinel można bardziej kompleksowo analizować zdarzenia zabezpieczeń w całej organizacji i tworzyć podręczniki w celu zapewnienia skutecznej i natychmiastowej reakcji.

Usługa Microsoft Sentinel zawiera łącznik usługi Defender for Endpoint. Aby uzyskać więcej informacji, zobacz Łącznik usługi Microsoft Defender dla punktów końcowych dla usługi Microsoft Sentinel.

Aby uzyskać informacje na temat integracji z ogólnymi systemami SIEM, zobacz Włączanie integracji SIEM w usłudze Microsoft Defender for Endpoint.

Następny krok

Uwzględnij informacje w przewodniku po operacjach zabezpieczeń usługi Defender for Endpoint w procesach SecOps.

Następny krok dla kompleksowego wdrożenia usługi Microsoft Defender XDR

Kontynuuj kompleksowe wdrażanie usługi Microsoft Defender XDR za pomocą programu Pilot i wdróż usługę Microsoft Defender for Cloud Apps.

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla