Integracja z usługą DNS prywatnego punktu końcowego platformy Azure

Prywatny punkt końcowy platformy Azure to interfejs sieciowy, który nawiązuje połączenie prywatnie i bezpiecznie z usługą obsługiwaną przez usługę Azure Private Link. Prywatny punkt końcowy używa prywatnego adresu IP z Twojej sieci wirtualnej, skutecznie przenosząc usługę do sieci wirtualnej. Usługa może być usługą platformy Azure, taką jak Azure Storage, Azure Cosmos DB, SQL itp., lub własną usługą Private Link. W tym artykule opisano scenariusze konfiguracji DNS dla prywatnego punktu końcowego platformy Azure.

Aby uzyskać informacje o ustawieniach prywatnej strefy DNS dla usług platformy Azure, które obsługują prywatny punkt końcowy, zobacz Wartości prywatnej strefy DNS prywatnego punktu końcowego platformy Azure.

Scenariusze konfiguracji DNS

Nazwa FQDN usług jest automatycznie rozpoznawana jako publiczny adres IP. Aby rozpoznać prywatny adres IP prywatnego punktu końcowego, zmień konfigurację DNS.

SYSTEM DNS jest krytycznym składnikiem umożliwiającym poprawne działanie aplikacji przez pomyślne rozpoznawanie prywatnego adresu IP punktu końcowego.

W zależności od preferencji następujące scenariusze są dostępne ze zintegrowanym rozpoznawaniem nazw DNS:

Obciążenia sieci wirtualnej bez usługi Azure Private Resolver

Obciążenia równorzędnej sieci wirtualnej bez usługi Azure Private Resolver

Usługa Azure Private Resolver z lokalnym usługą przesyłania dalej DNS

Obciążenia sieci wirtualnej bez usługi Azure Private Resolver

Ta konfiguracja jest odpowiednia dla obciążeń sieci wirtualnej bez niestandardowego serwera DNS. W tym scenariuszu klient wysyła zapytania dotyczące prywatnego adresu IP punktu końcowego do usługi DNS dostarczonej przez platformę Azure 168.63.129.16. Usługa Azure DNS jest odpowiedzialna za rozpoznawanie nazw DNS prywatnych stref DNS.

Uwaga

W tym scenariuszu jest używana prywatna strefa DNS zalecana przez usługę Azure SQL Database. W przypadku innych usług można dostosować model przy użyciu następującej dokumentacji: Konfiguracja strefy DNS usług platformy Azure.

Do prawidłowego skonfigurowania potrzebne są następujące zasoby:

Sieć wirtualna klienta

Prywatna strefa DNS strefy privatelink.database.windows.net z typem A rekordu

Informacje o prywatnym punkcie końcowym (nazwa rekordu FQDN i prywatny adres IP)

Poniższy zrzut ekranu przedstawia sekwencję rozpoznawania nazw DNS z obciążeń sieci wirtualnej przy użyciu prywatnej strefy DNS:

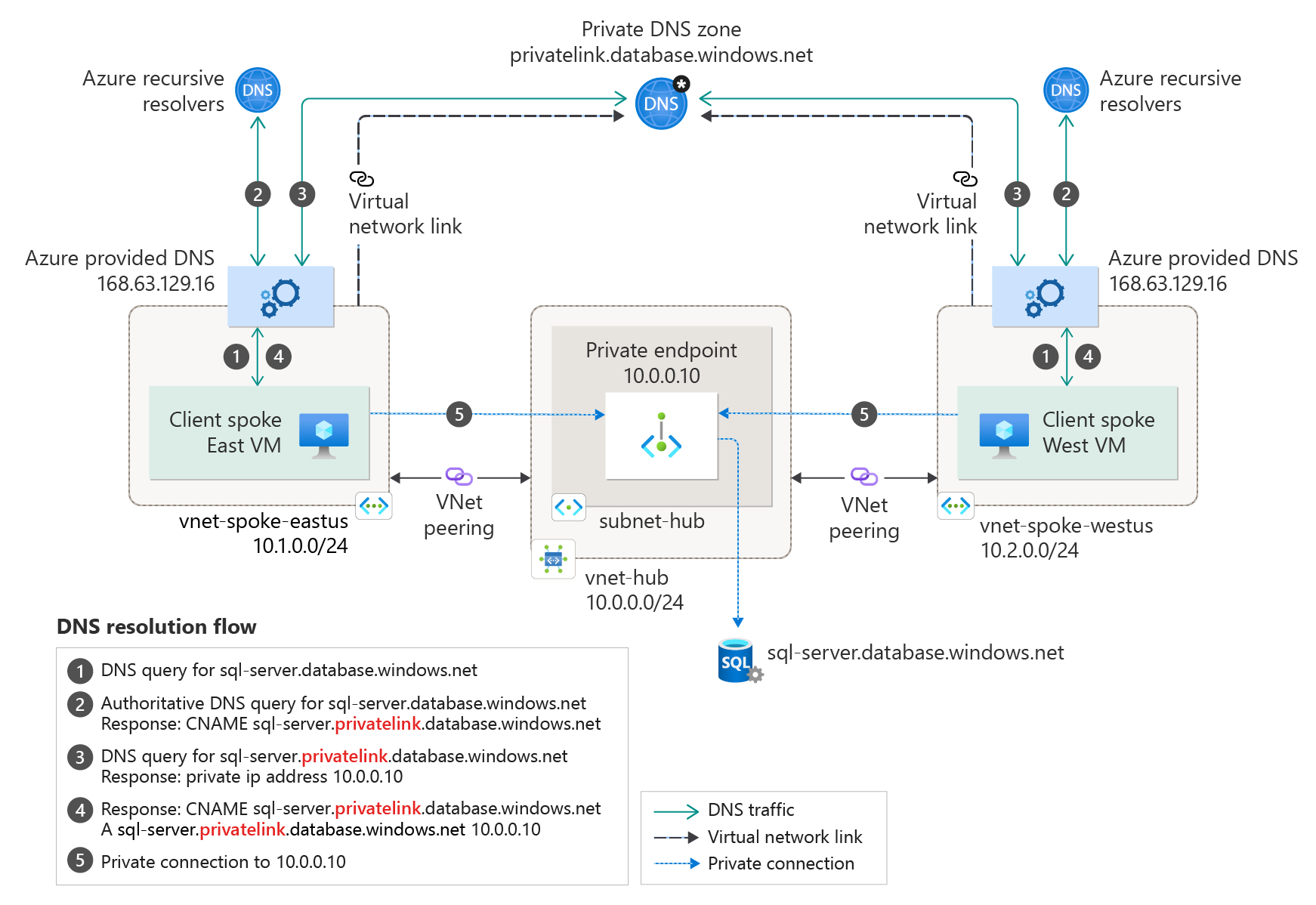

Obciążenia równorzędnej sieci wirtualnej bez usługi Azure Private Resolver

Ten model można rozszerzyć na równorzędne sieci wirtualne skojarzone z tym samym prywatnym punktem końcowym. Dodaj nowe łącza sieci wirtualnej do prywatnej strefy DNS dla wszystkich równorzędnych sieci wirtualnych.

Ważne

Dla tej konfiguracji wymagana jest jedna prywatna strefa DNS. Utworzenie wielu stref o tej samej nazwie dla różnych sieci wirtualnych wymagałoby ręcznego scalania rekordów DNS.

Jeśli używasz prywatnego punktu końcowego w modelu piasty i szprych z innej subskrypcji, a nawet w ramach tej samej subskrypcji, połącz te same prywatne strefy DNS ze wszystkimi szprychami i sieciami wirtualnymi piasty, które zawierają klientów, którzy potrzebują rozpoznawania nazw DNS ze stref.

W tym scenariuszu istnieje topologia sieci piasty i szprych . Sieci szprych współużytkuje prywatny punkt końcowy. Sieci wirtualne będące szprychami są połączone z tą samą prywatną strefą DNS.

Usługa Azure Private Resolver dla obciążeń lokalnych

Aby obciążenia lokalne rozpoznawały nazwę FQDN prywatnego punktu końcowego, użyj usługi Azure Private Resolver, aby rozpoznać publiczną strefę DNS usługi platformy Azure na platformie Azure. Azure Private Resolver to usługa zarządzana platformy Azure, która umożliwia rozpoznawanie zapytań DNS bez konieczności używania maszyny wirtualnej działającej jako usługa przesyłania dalej DNS.

Poniższy scenariusz dotyczy sieci lokalnej skonfigurowanej do korzystania z usługi Azure Private Resolver. Prywatny program rozpoznawania nazw przekazuje żądanie dla prywatnego punktu końcowego do usługi Azure DNS.

Uwaga

W tym scenariuszu jest używana prywatna strefa DNS zalecana przez usługę Azure SQL Database. W przypadku innych usług można dostosować model przy użyciu następującej dokumentacji: wartości strefy DNS usług platformy Azure.

Do prawidłowej konfiguracji wymagane są następujące zasoby:

Sieć lokalna

strefy Prywatna strefa DNS privatelink.database.windows.net z rekordem typu A

Informacje o prywatnym punkcie końcowym (nazwa rekordu FQDN i prywatny adres IP)

Na poniższym diagramie przedstawiono sekwencję rozpoznawania nazw DNS z sieci lokalnej. Konfiguracja używa prywatnego rozpoznawania nazw wdrożonego na platformie Azure. Rozpoznawanie jest wykonywane przez prywatną strefę DNS połączoną z siecią wirtualną:

Usługa Azure Private Resolver z lokalnym usługą przesyłania dalej DNS

Tę konfigurację można rozszerzyć dla sieci lokalnej, która ma już rozwiązanie DNS.

Lokalne rozwiązanie DNS jest skonfigurowane do przekazywania ruchu DNS do usługi Azure DNS za pośrednictwem warunkowego usługi przesyłania dalej. Warunkowy moduł przesyłania dalej odwołuje się do usługi Private Resolver wdrożonej na platformie Azure.

Uwaga

W tym scenariuszu jest używana prywatna strefa DNS zalecana przez usługę Azure SQL Database. W przypadku innych usług można dostosować model przy użyciu następującej dokumentacji: Wartości strefy DNS usług platformy Azure

Do prawidłowego skonfigurowania potrzebne są następujące zasoby:

Lokalna sieć z niestandardowym rozwiązaniem DNS

strefy Prywatna strefa DNS privatelink.database.windows.net z rekordem typu A

Informacje o prywatnym punkcie końcowym (nazwa rekordu FQDN i prywatny adres IP)

Na poniższym diagramie przedstawiono rozpoznawanie nazw DNS z sieci lokalnej. Rozpoznawanie nazw DNS jest warunkowo przekazywane do platformy Azure. Rozpoznawanie jest wykonywane przez prywatną strefę DNS połączoną z siecią wirtualną.

Ważne

Przekazywanie warunkowe musi być przekazywane do zalecanego publicznego modułu przesyłania dalej strefy DNS. Na przykład: database.windows.net zamiast privatelink.database.windows.net.

Prywatny program rozpoznawania nazw platformy Azure dla obciążeń sieci wirtualnej i obciążeń lokalnych

W przypadku obciążeń, które uzyskują dostęp do prywatnego punktu końcowego z sieci wirtualnych i lokalnych, użyj usługi Azure Private Resolver, aby rozpoznać publiczną strefę DNS usługi platformy Azure wdrożona na platformie Azure.

Poniższy scenariusz dotyczy sieci lokalnej z sieciami wirtualnymi na platformie Azure. Obie sieci uzyskują dostęp do prywatnego punktu końcowego znajdującego się w sieci udostępnionego koncentratora.

Prywatny program rozpoznawania nazw jest odpowiedzialny za rozpoznawanie wszystkich zapytań DNS za pośrednictwem usługi DNS dostarczonej przez platformę Azure 168.63.129.16.

Ważne

Dla tej konfiguracji wymagana jest jedna prywatna strefa DNS. Wszystkie połączenia klientów z lokalnych i równorzędnych sieci wirtualnych muszą również używać tej samej prywatnej strefy DNS.

Uwaga

W tym scenariuszu jest używana prywatna strefa DNS zalecana przez usługę Azure SQL Database. W przypadku innych usług można dostosować model przy użyciu następującej dokumentacji: Konfiguracja strefy DNS usług platformy Azure.

Do prawidłowego skonfigurowania potrzebne są następujące zasoby:

Sieć lokalna

Azure Private Resolver

strefy Prywatna strefa DNS privatelink.database.windows.net z rekordem typu A

Informacje o prywatnym punkcie końcowym (nazwa rekordu FQDN i prywatny adres IP)

Na poniższym diagramie przedstawiono rozpoznawanie nazw DNS dla obu sieci, sieci lokalnych i wirtualnych. Rozwiązanie korzysta z usługi Azure Private Resolver.

Rozpoznawanie jest wykonywane przez prywatną strefę DNS połączoną z siecią wirtualną:

grupa stref Prywatna strefa DNS

Jeśli zdecydujesz się zintegrować prywatny punkt końcowy z prywatną strefą DNS, zostanie również utworzona prywatna grupa stref DNS. Grupa stref DNS ma silne skojarzenie między prywatną strefą DNS a prywatnym punktem końcowym. Ułatwia zarządzanie prywatnymi rekordami strefy DNS w przypadku aktualizacji prywatnego punktu końcowego. Na przykład podczas dodawania lub usuwania regionów prywatna strefa DNS jest automatycznie aktualizowana przy użyciu odpowiedniej liczby rekordów.

Wcześniej rekordy DNS dla prywatnego punktu końcowego zostały utworzone za pośrednictwem skryptów (pobieranie pewnych informacji o prywatnym punkcie końcowym, a następnie dodawanie go do strefy DNS). W przypadku grupy stref DNS nie ma potrzeby pisania dodatkowych wierszy interfejsu wiersza polecenia/programu PowerShell dla każdej strefy DNS. Ponadto po usunięciu prywatnego punktu końcowego wszystkie rekordy DNS w grupie strefy DNS zostaną usunięte.

W topologii piasty i szprych typowy scenariusz umożliwia tworzenie prywatnych stref DNS tylko raz w centrum. Ta konfiguracja pozwala szprychom zarejestrować się w nim, zamiast tworzyć różne strefy w każdej szprychy.

Uwaga

- Każda grupa stref DNS może obsługiwać maksymalnie 5 stref DNS.

- Dodawanie wielu grup stref DNS do jednego prywatnego punktu końcowego nie jest obsługiwane.

- Operacje usuwania i aktualizowania rekordów DNS można wyświetlać w usługach Azure Traffic Manager i DNS. Jest to normalna operacja platformy niezbędna do zarządzania rekordami DNS.