Replikowanie maszyn lokalnych przy użyciu prywatnych punktów końcowych

Usługa Azure Site Recovery umożliwia używanie prywatnych punktów końcowych usługi Azure Private Link do replikowania maszyn lokalnych do sieci wirtualnej na platformie Azure. Dostęp prywatnego punktu końcowego do magazynu odzyskiwania jest obsługiwany we wszystkich regionach komercyjnych i rządowych platformy Azure.

Uwaga

Automatyczne uaktualnienia nie są obsługiwane w przypadku prywatnych punktów końcowych. Dowiedz się więcej.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Utwórz magazyn usługi Azure Backup Recovery Services, aby chronić maszyny.

- Włącz tożsamość zarządzaną dla magazynu. Udziel uprawnień wymaganych do uzyskania dostępu do kont magazynu, aby umożliwić replikację ruchu z lokalizacji lokalnych do lokalizacji docelowych platformy Azure. Dostęp tożsamości zarządzanej do magazynu jest wymagany w celu uzyskania dostępu usługi Private Link do magazynu.

- Wprowadź zmiany DNS, które są wymagane dla prywatnych punktów końcowych.

- Tworzenie i zatwierdzanie prywatnych punktów końcowych dla magazynu w sieci wirtualnej.

- Utwórz prywatne punkty końcowe dla kont magazynu. W razie potrzeby możesz nadal zezwalać na publiczny lub zaporowy dostęp do magazynu. Tworzenie prywatnego punktu końcowego w celu uzyskania dostępu do magazynu nie jest wymagane w przypadku usługi Azure Site Recovery.

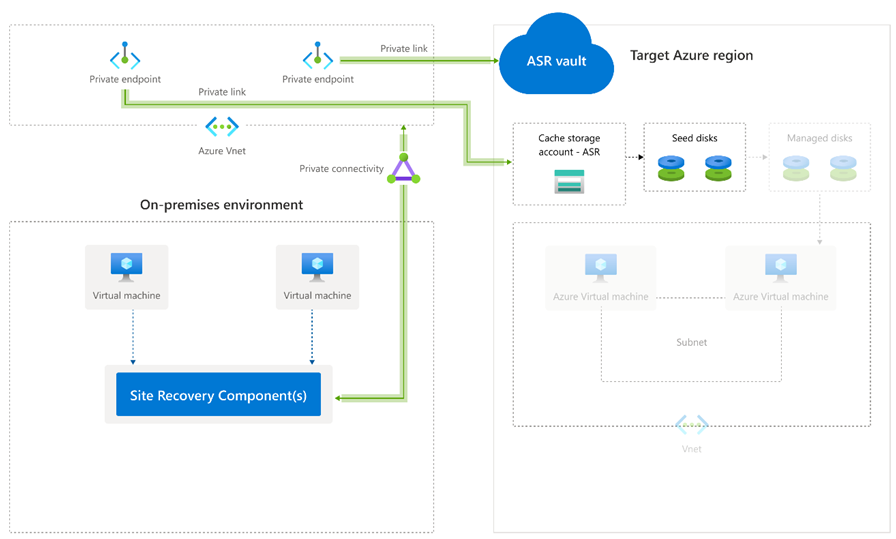

Na poniższym diagramie przedstawiono przepływ pracy replikacji na potrzeby hybrydowego odzyskiwania po awarii z prywatnymi punktami końcowymi. Nie można tworzyć prywatnych punktów końcowych w sieci lokalnej. Aby korzystać z linków prywatnych, należy utworzyć sieć wirtualną platformy Azure (nazywaną siecią obejścia w tym artykule), ustanowić łączność prywatną między środowiskiem lokalnym i siecią obejścia, a następnie utworzyć prywatne punkty końcowe w sieci obejścia. Możesz wybrać dowolną formę łączności prywatnej.

Wymagania wstępne i zastrzeżenia

Przed rozpoczęciem zwróć uwagę na następujące kwestie:

- Linki prywatne są obsługiwane w usłudze Site Recovery w wersji 9.35 lub nowszej.

- Prywatne punkty końcowe można tworzyć tylko dla nowych magazynów usługi Recovery Services, które nie mają żadnych zarejestrowanych elementów. W związku z tym należy utworzyć prywatne punkty końcowe przed dodaniu wszystkich elementów do magazynu. Aby uzyskać informacje o cenach, zobacz Cennik usługi Azure Private Link.

- Podczas tworzenia prywatnego punktu końcowego dla magazynu magazyn jest zablokowany. Dostęp do niego można uzyskać tylko z sieci, które mają prywatne punkty końcowe.

- Identyfikator Entra firmy Microsoft nie obsługuje obecnie prywatnych punktów końcowych. Dlatego należy zezwolić na dostęp wychodzący z zabezpieczonej sieci wirtualnej platformy Azure do adresów IP i w pełni kwalifikowanych nazw domen, które są wymagane, aby identyfikator Entra firmy Microsoft działał w regionie. W razie potrzeby można również użyć tagu sieciowej grupy zabezpieczeń "Microsoft Entra ID" i tagów usługi Azure Firewall, aby zezwolić na dostęp do identyfikatora Entra firmy Microsoft.

- Pięć adresów IP jest wymaganych w sieci obejścia, w której tworzysz prywatny punkt końcowy. Podczas tworzenia prywatnego punktu końcowego dla magazynu usługa Site Recovery tworzy pięć linków prywatnych na potrzeby dostępu do jego mikrousług.

- W sieci obejścia wymagany jest dodatkowy adres IP na potrzeby łączności prywatnego punktu końcowego z kontem magazynu pamięci podręcznej. Możesz użyć dowolnej metody łączności między środowiskiem lokalnym i punktem końcowym konta magazynu. Możesz na przykład użyć Internetu lub usługi Azure ExpressRoute. Ustanawianie łącza prywatnego jest opcjonalne. Prywatne punkty końcowe dla magazynu można tworzyć tylko na kontach ogólnego przeznaczenia w wersji 2. Zobacz Cennik stronicowych obiektów blob platformy Azure, aby uzyskać informacje o cenach transferu danych na kontach ogólnego przeznaczenia w wersji 2.

Uwaga

Podczas konfigurowania prywatnych punktów końcowych w celu ochrony maszyn wirtualnych VMware i fizycznych należy zainstalować program MySQL na serwerze konfiguracji ręcznie. Wykonaj kroki opisane tutaj , aby wykonać instalację ręczną.

Dozwolone adresy URL

W przypadku korzystania z łącza prywatnego z zmodernizowanym środowiskiem dla maszyn wirtualnych VMware dostęp publiczny jest wymagany dla kilku zasobów. Poniżej przedstawiono wszystkie adresy URL, które mają zostać uwzględnione na liście dozwolonych. Jeśli jest używana konfiguracja oparta na serwerze proxy, upewnij się, że serwer proxy rozpozna wszystkie rekordy CNAME odebrane podczas wyszukiwania adresów URL.

| Adres URL | Szczegóły |

|---|---|

| portal.azure.com | Przejdź do witryny Azure Portal. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Aby zalogować się do subskrypcji platformy Azure. |

*.microsoftonline.com *.microsoftonline-p.com |

Utwórz aplikacje firmy Microsoft Entra dla urządzenia w celu komunikowania się z usługą Azure Site Recovery. |

management.azure.com |

Używane w przypadku wdrożeń i operacji usługi Azure Resource Manager. |

*.siterecovery.windowsazure.com |

Służy do nawiązywania połączenia z usługami Site Recovery. |

Upewnij się, że następujące adresy URL są dozwolone i dostępne z urządzenia replikacji usługi Azure Site Recovery w celu zapewnienia ciągłej łączności podczas włączania replikacji do chmury dla instytucji rządowych:

| Adres URL fairfax | Adres URL aplikacji Mooncake | Szczegóły |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Aby zalogować się do subskrypcji platformy Azure. |

*.portal.azure.us |

*.portal.azure.cn |

Przejdź do witryny Azure Portal. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Utwórz aplikacje firmy Microsoft Entra dla urządzenia w celu komunikowania się z usługą Azure Site Recovery. |

Tworzenie i używanie prywatnych punktów końcowych na potrzeby odzyskiwania lokacji

W poniższych sekcjach opisano kroki, które należy wykonać, aby utworzyć prywatne punkty końcowe i używać ich do odzyskiwania lokacji w sieciach wirtualnych.

Uwaga

Zalecamy wykonanie tych kroków w pokazanej kolejności. Jeśli tego nie zrobisz, być może nie będzie można używać prywatnych punktów końcowych w magazynie i może być konieczne ponowne uruchomienie procesu przy użyciu nowego magazynu.

Tworzenie magazynu usługi Recovery Services

Magazyn usługi Recovery Services zawiera informacje o replikacji maszyn. Służy do wyzwalania operacji usługi Site Recovery. Aby uzyskać informacje o sposobie tworzenia magazynu usługi Recovery Services w regionie świadczenia usługi Azure, w którym chcesz przełączyć się w tryb failover w przypadku awarii, zobacz Tworzenie magazynu usługi Recovery Services.

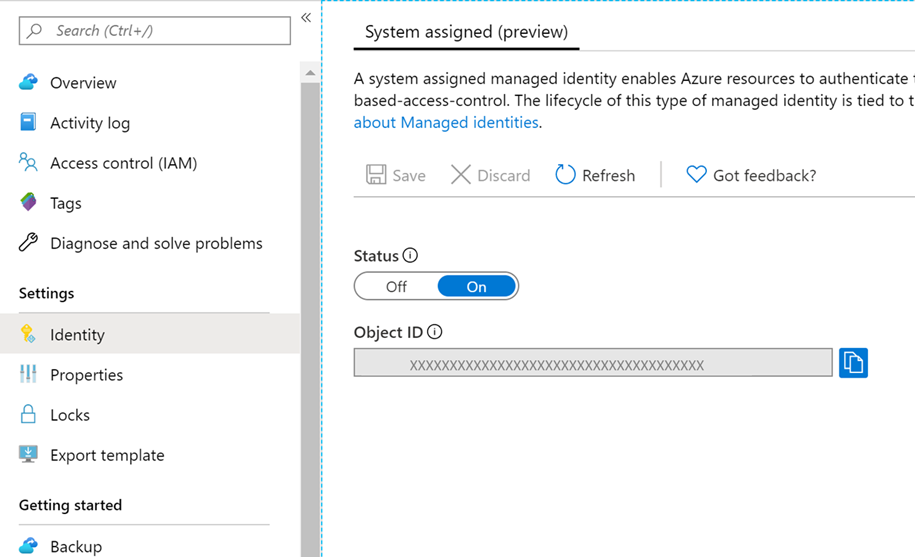

Włączanie tożsamości zarządzanej dla magazynu

Tożsamość zarządzana umożliwia magazynowi dostęp do kont magazynu. Usługa Site Recovery może wymagać dostępu do docelowego magazynu i kont magazynu pamięci podręcznej/dziennika, w zależności od wymagań. Dostęp do tożsamości zarządzanej jest wymagany w przypadku korzystania z usługi Private Link dla magazynu.

Przejdź do magazynu usługi Recovery Services. Wybierz pozycję Tożsamość w obszarze Ustawienia:

Zmień stan na Wł., a następnie wybierz pozycję Zapisz.

Zostanie wygenerowany identyfikator obiektu. Magazyn jest teraz zarejestrowany w usłudze Microsoft Entra ID.

Tworzenie prywatnych punktów końcowych dla magazynu usługi Recovery Services

Aby chronić maszyny w sieci źródłowej lokalnej, potrzebny będzie jeden prywatny punkt końcowy dla magazynu w sieci obejścia. Prywatny punkt końcowy można utworzyć przy użyciu centrum usługi Private Link w witrynie Azure Portal lub przy użyciu programu Azure PowerShell.

Aby utworzyć prywatny punkt końcowy, wykonaj następujące kroki:

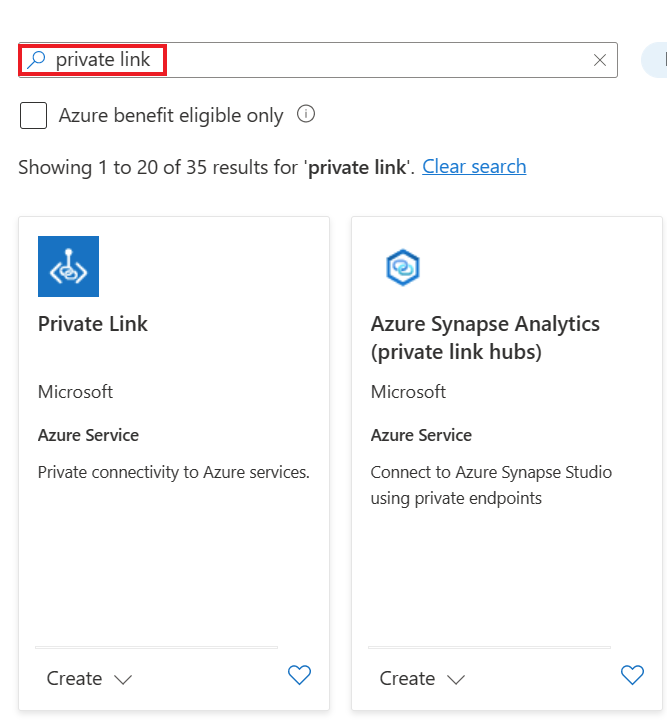

W witrynie Azure Portal wybierz pozycję Utwórz zasób.

Wyszukaj link prywatny w witrynie Azure Marketplace.

Wybierz pozycję Private Link z wyników wyszukiwania, a następnie na stronie Kopia zapasowa i usługa Site Recovery wybierz pozycję Utwórz.

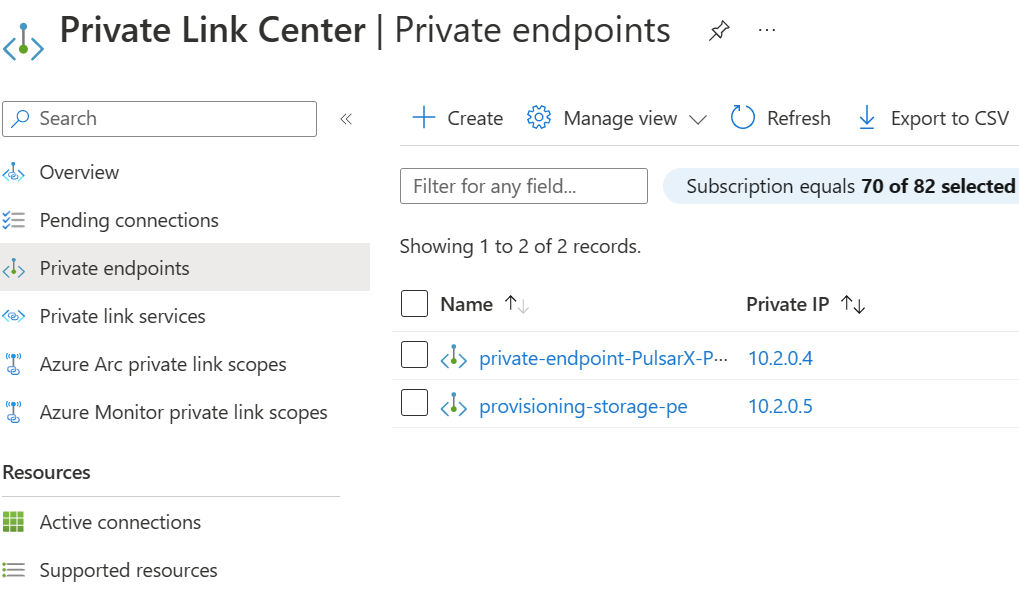

W okienku po lewej stronie wybierz pozycję Prywatne punkty końcowe. Na stronie Prywatne punkty końcowe wybierz pozycję Utwórz, aby rozpocząć tworzenie prywatnego punktu końcowego dla magazynu:

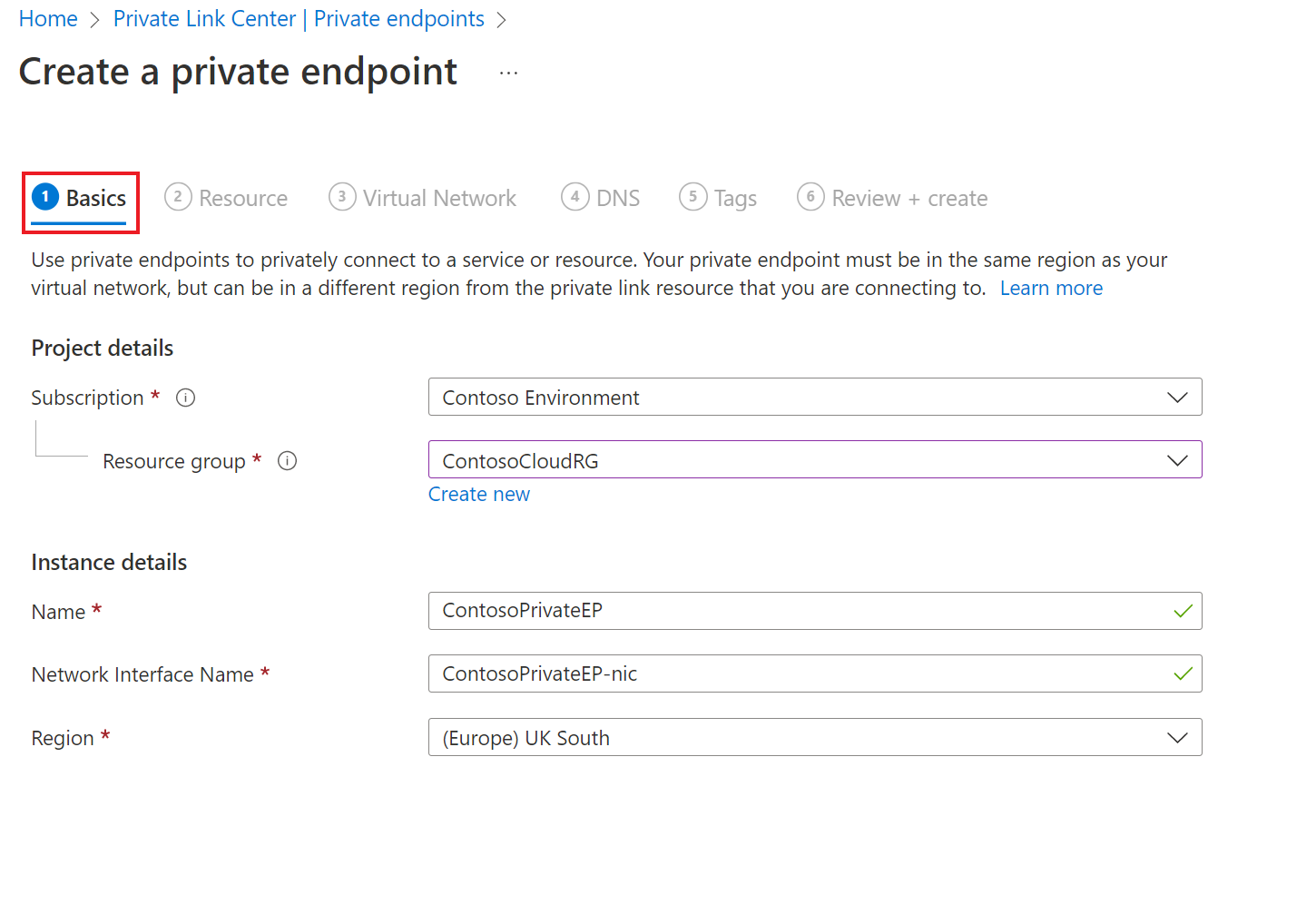

Na stronie Tworzenie prywatnego punktu końcowego w sekcji Podstawowe>szczegóły projektu wykonaj następujące czynności:

- W obszarze Subskrypcja wybierz pozycję Środowisko Contoso.

- W obszarze Grupa zasobów wybierz istniejącą grupę zasobów lub utwórz nową. Na przykład ContosoCloudRG.

Na stronie Tworzenie prywatnego punktu końcowego w sekcji Szczegóły wystąpienia podstawowego>wykonaj następujące czynności:

- W polu Nazwa wprowadź przyjazną nazwę identyfikującą magazyn. Na przykład ContosoPrivateEP.

- Nazwa interfejsu sieciowego jest wypełniana automatycznie na podstawie wybranej nazwy w poprzednim kroku.

- W obszarze Region użyj regionu, który został użyty do obejścia sieci. Na przykład (Europa) Zjednoczone Królestwo Południowe.

- Wybierz Dalej.

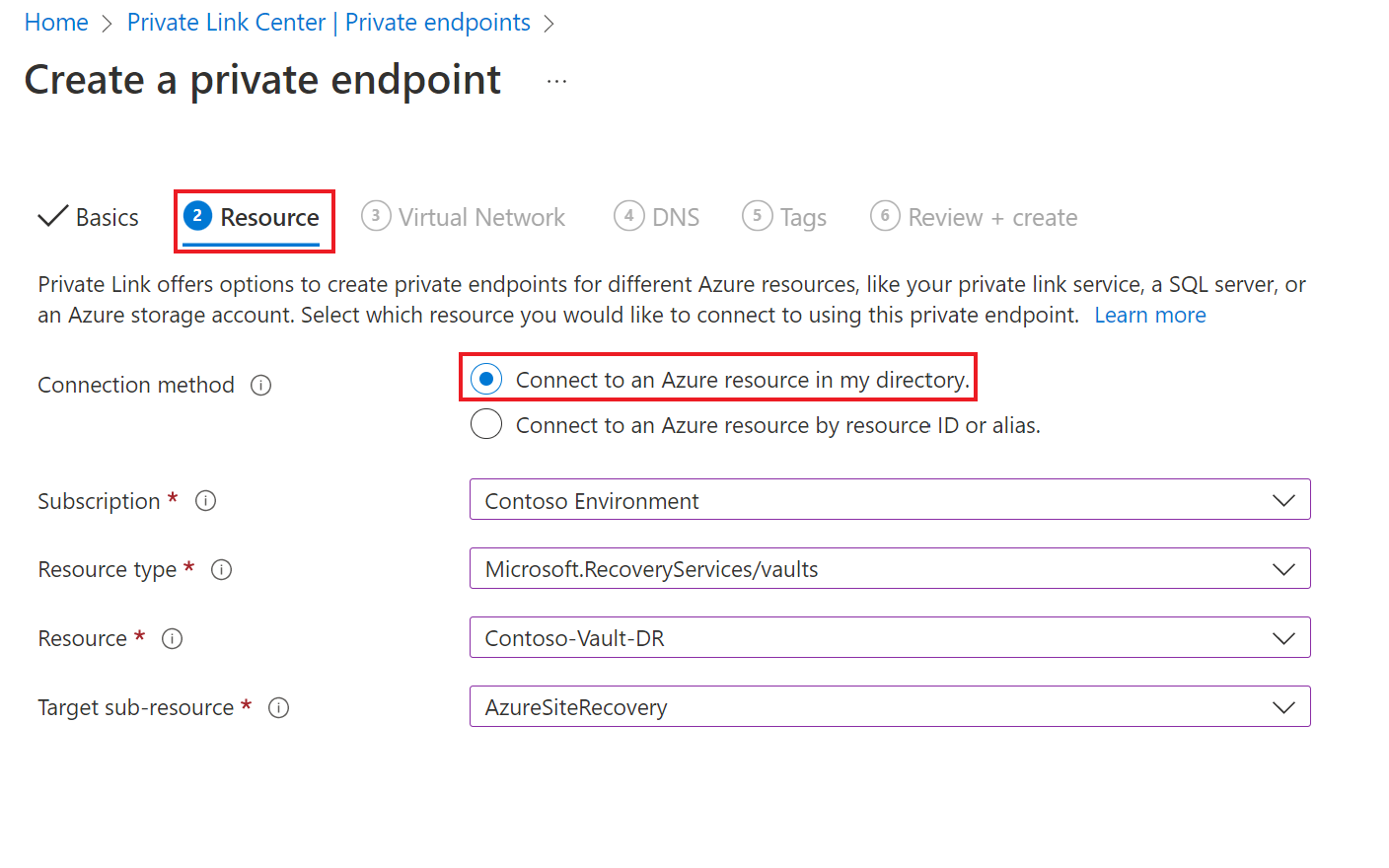

W sekcji Zasób wykonaj następujące czynności:

- W obszarze Metoda połączenia wybierz pozycję Połącz z zasobem platformy Azure w moim katalogu.

- W obszarze Subskrypcja wybierz pozycję Środowisko Contoso.

- W polu Typ zasobu dla wybranej subskrypcji wybierz pozycję Microsoft.RecoveryServices/vaults.

- Wybierz nazwę magazynu usługi Recovery Services w obszarze Zasób.

- Wybierz pozycję AzureSiteRecovery jako zasób docelowy.

- Wybierz Dalej.

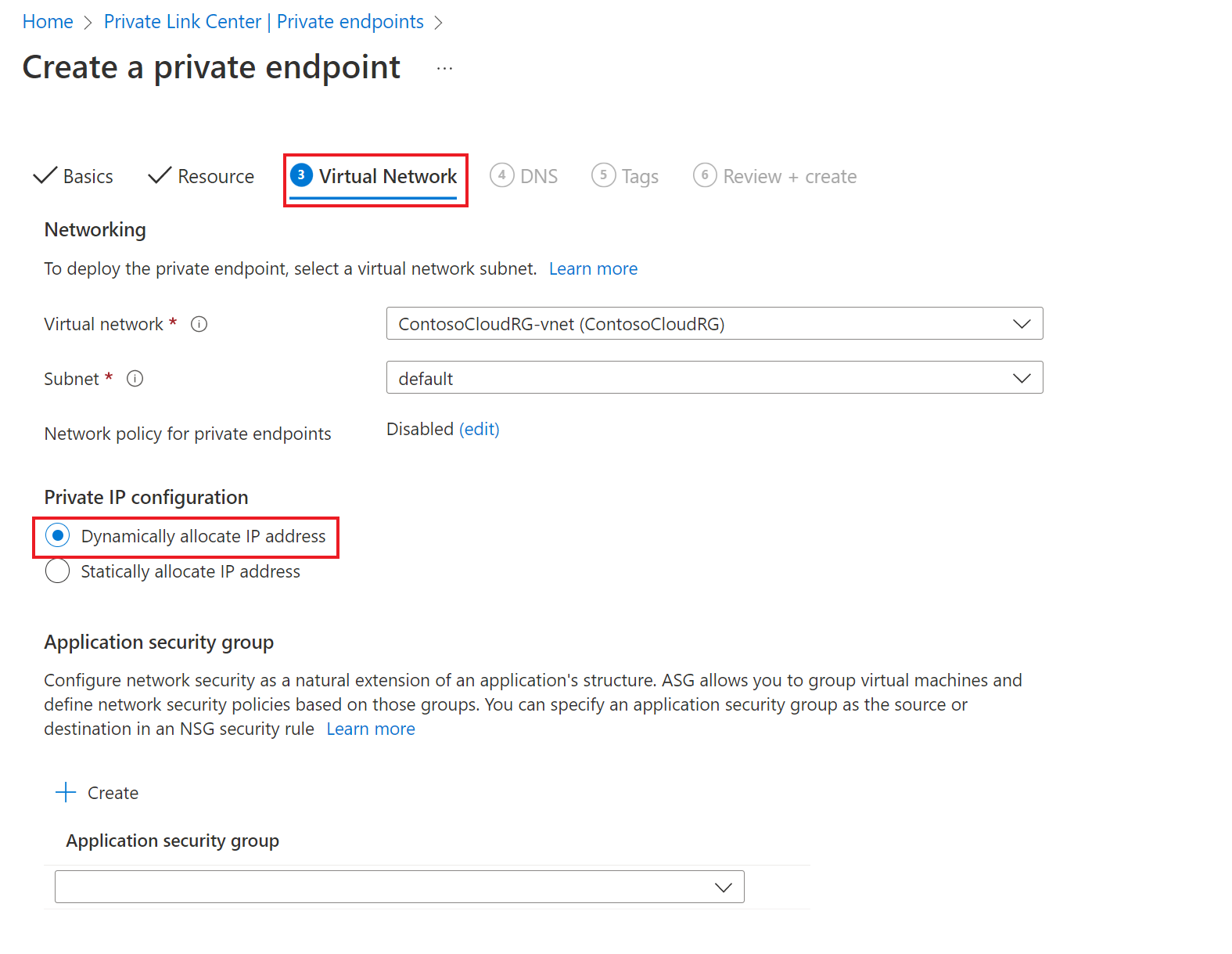

W sekcji Sieć wirtualna wykonaj następujące czynności:

- W obszarze Sieć wirtualna wybierz sieć obejścia.

- W obszarze Podsieć określ podsieć, w której ma zostać utworzony prywatny punkt końcowy.

- W obszarze Konfiguracja prywatnego adresu IP zachowaj wybór domyślny.

- Wybierz Dalej.

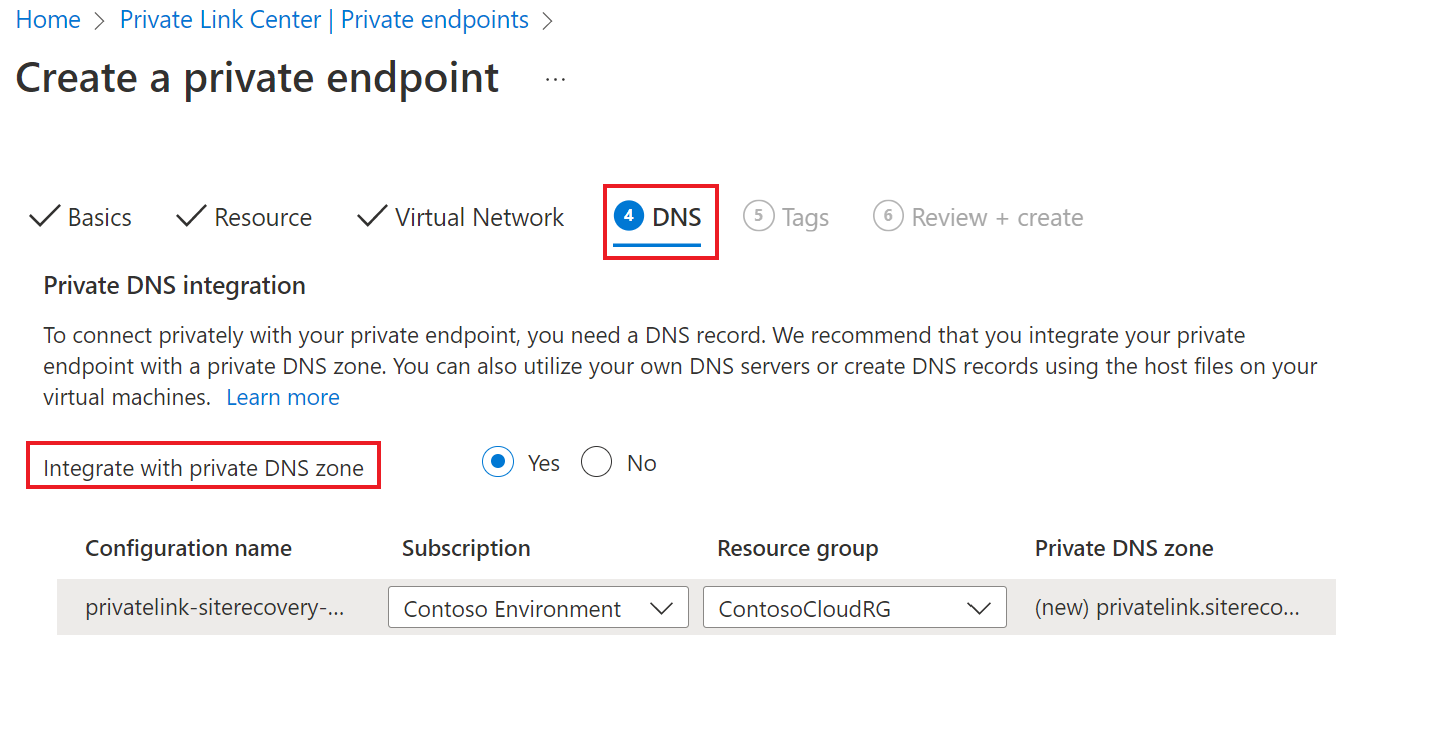

W sekcji DNS wykonaj następujące czynności:

- Włącz integrację z prywatną strefą DNS, wybierając pozycję Tak.

Uwaga

Wybranie pozycji Tak powoduje automatyczne połączenie strefy z siecią obejścia. Ta akcja dodaje również rekordy DNS wymagane do rozpoznawania nazw DNS nowych adresów IP i w pełni kwalifikowanych nazw domen utworzonych dla prywatnego punktu końcowego.

- Wybierz istniejącą strefę DNS lub utwórz nową.

Upewnij się, że chcesz utworzyć nową strefę DNS dla każdego nowego prywatnego punktu końcowego łączącego się z tym samym magazynem. Jeśli wybierzesz istniejącą prywatną strefę DNS, poprzednie rekordy CNAME zostaną zastąpione. Zanim przejdziesz dalej, zobacz Wskazówki dotyczące prywatnego punktu końcowego.

Jeśli środowisko ma model piasty i szprych, potrzebujesz tylko jednego prywatnego punktu końcowego i tylko jednej prywatnej strefy DNS dla całej konfiguracji. Dzieje się tak, ponieważ wszystkie sieci wirtualne mają już włączoną komunikację równorzędną między nimi. Aby uzyskać więcej informacji, zobacz Integracja usługi DNS prywatnego punktu końcowego.

Aby ręcznie utworzyć prywatną strefę DNS, wykonaj kroki opisane w temacie Tworzenie prywatnych stref DNS i ręczne dodawanie rekordów DNS.

- Włącz integrację z prywatną strefą DNS, wybierając pozycję Tak.

W sekcji Tagi możesz dodać tagi dla prywatnego punktu końcowego.

Przejrzyj i utwórz. Po zakończeniu walidacji wybierz pozycję Utwórz , aby utworzyć prywatny punkt końcowy.

Po utworzeniu prywatnego punktu końcowego do prywatnego punktu końcowego są dodawane pięć w pełni kwalifikowanych nazw domen (FQDN). Te linki umożliwiają maszynom w sieci lokalnej dostęp za pośrednictwem sieci pomijania wszystkich wymaganych mikrousług usługi Site Recovery w kontekście magazynu. Możesz użyć tego samego prywatnego punktu końcowego do ochrony dowolnej maszyny platformy Azure w sieci obejścia i wszystkich sieciach równorzędnych.

Pięć nazw domen jest sformatowanych w tym wzorcu:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

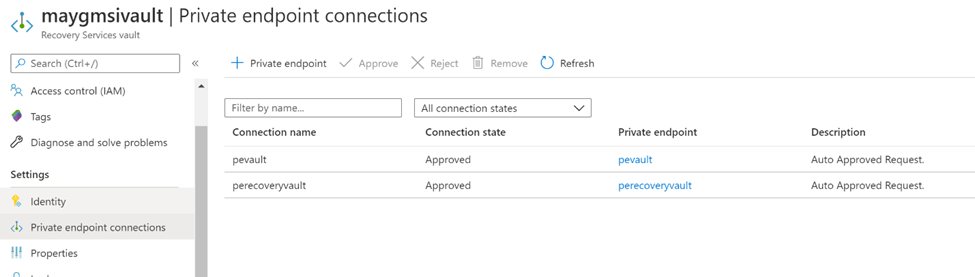

Zatwierdzanie prywatnych punktów końcowych na potrzeby odzyskiwania lokacji

Jeśli tworzysz prywatny punkt końcowy i jesteś również właścicielem magazynu usługi Recovery Services, utworzony wcześniej prywatny punkt końcowy zostanie automatycznie zatwierdzony w ciągu kilku minut. W przeciwnym razie właściciel magazynu musi zatwierdzić prywatny punkt końcowy, zanim będzie można go użyć. Aby zatwierdzić lub odrzucić żądane połączenie prywatnego punktu końcowego, przejdź do obszaru Połączenia prywatnego punktu końcowego w obszarze Ustawienia na stronie magazynu odzyskiwania.

Przed kontynuowanie możesz przejść do zasobu prywatnego punktu końcowego, aby sprawdzić stan połączenia:

(Opcjonalnie) Tworzenie prywatnych punktów końcowych dla konta magazynu pamięci podręcznej

Do usługi Azure Storage można użyć prywatnego punktu końcowego. Tworzenie prywatnych punktów końcowych na potrzeby dostępu do magazynu jest opcjonalne dla replikacji usługi Azure Site Recovery. Jeśli tworzysz prywatny punkt końcowy dla magazynu, potrzebujesz prywatnego punktu końcowego dla konta magazynu pamięci podręcznej/dziennika w obejściu sieci wirtualnej.

Uwaga

Jeśli prywatne punkty końcowe nie są włączone na koncie magazynu, ochrona nadal zakończy się pomyślnie. Jednak ruch związany z replikacją będzie przesyłany przez Internet do publicznych punktów końcowych usługi Azure Site Recovery. Aby zapewnić przepływy ruchu replikacji za pośrednictwem linków prywatnych, konto magazynu musi być włączone z prywatnymi punktami końcowymi.

Uwaga

Prywatne punkty końcowe dla magazynu można tworzyć tylko na kontach magazynu ogólnego przeznaczenia w wersji 2. Aby uzyskać informacje o cenach, zobacz Cennik stronicowych obiektów blob platformy Azure.

Postępuj zgodnie ze wskazówkami dotyczącymi tworzenia magazynu prywatnego, aby utworzyć konto magazynu z prywatnym punktem końcowym. Pamiętaj, aby wybrać pozycję Tak w obszarze Integracja z prywatną strefą DNS. Wybierz istniejącą strefę DNS lub utwórz nową.

Udzielanie wymaganych uprawnień do magazynu

W zależności od konfiguracji może być potrzebne co najmniej jedno konto magazynu w docelowym regionie świadczenia usługi Azure. Następnie przyznaj uprawnienia tożsamości zarządzanej dla wszystkich kont magazynu pamięci podręcznej/dziennika wymaganych przez usługę Site Recovery. W takim przypadku należy utworzyć wymagane konta magazynu z wyprzedzeniem.

Przed włączeniem replikacji maszyn wirtualnych tożsamość zarządzana magazynu musi mieć następujące uprawnienia roli w zależności od typu konta magazynu.

- Konta magazynu oparte na usłudze Resource Manager (typ standardowy):

- Konta magazynu oparte na usłudze Resource Manager (typ Premium):

- Klasyczne konta magazynu:

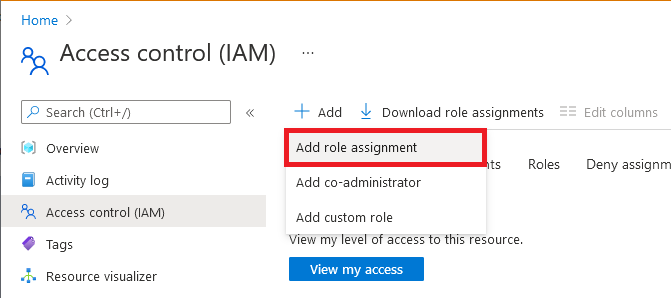

W poniższych krokach opisano sposób dodawania przypisania roli do konta magazynu. Aby uzyskać szczegółowe instrukcje, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Przejdź do konta magazynu.

Wybierz pozycję Kontrola dostępu (IAM) .

Wybierz pozycję Dodaj > przypisanie roli.

Na karcie Rola wybierz jedną z ról wymienionych na początku tej sekcji.

Na karcie Członkowie wybierz pozycję Tożsamość zarządzana, a następnie wybierz pozycję Wybierz członków.

Wybierz subskrypcję platformy Azure.

Wybierz pozycję Tożsamość zarządzana przypisana przez system, wyszukaj magazyn, a następnie wybierz go.

Na karcie Przeglądanie i przypisywanie wybierz pozycję Przejrzyj i przypisz, aby przypisać rolę.

Oprócz tych uprawnień należy zezwolić na dostęp do zaufanych usług firmy Microsoft. W tym celu wykonaj następujące kroki:

- Przejdź do pozycji Zapory i sieci wirtualne.

- W obszarze Wyjątki wybierz pozycję Zezwalaj zaufanym usługi firmy Microsoft na dostęp do tego konta magazynu.

Ochrona maszyn wirtualnych

Po zakończeniu powyższych zadań kontynuuj konfigurowanie infrastruktury lokalnej. Kontynuuj, wykonując jedno z następujących zadań:

- Wdrażanie serwera konfiguracji dla maszyn wirtualnych VMware i fizycznych

- Konfigurowanie środowiska funkcji Hyper-V na potrzeby replikacji

Po zakończeniu instalacji włącz replikację dla maszyn źródłowych. Nie konfiguruj infrastruktury dopiero po utworzeniu prywatnych punktów końcowych magazynu w sieci obejścia.

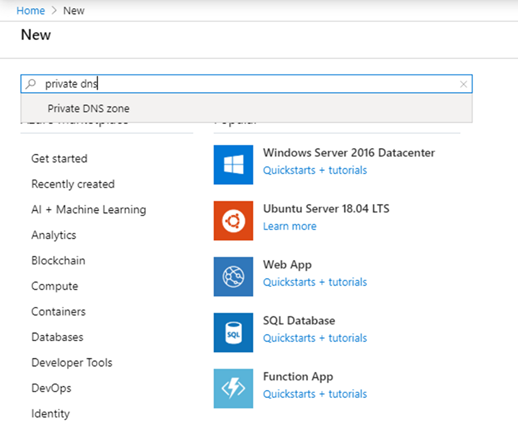

Ręczne tworzenie prywatnych stref DNS i dodawanie rekordów DNS

Jeśli nie wybrano opcji integracji z prywatną strefą DNS podczas tworzenia prywatnego punktu końcowego dla magazynu, wykonaj kroki opisane w tej sekcji.

Utwórz jedną prywatną strefę DNS, aby zezwolić dostawcy usługi Site Recovery (dla maszyn funkcji Hyper-V) lub serwera przetwarzania (dla maszyn wirtualnych VMware/fizycznych) na rozpoznawanie prywatnych nazw FQDN na prywatne adresy IP.

Utwórz prywatną strefę DNS.

Wyszukaj prywatną strefę DNS w polu wyszukiwania Wszystkie usługi, a następnie wybierz Prywatna strefa DNS strefę w wynikach:

Na stronie strefy Prywatna strefa DNS wybierz przycisk Dodaj, aby rozpocząć tworzenie nowej strefy.

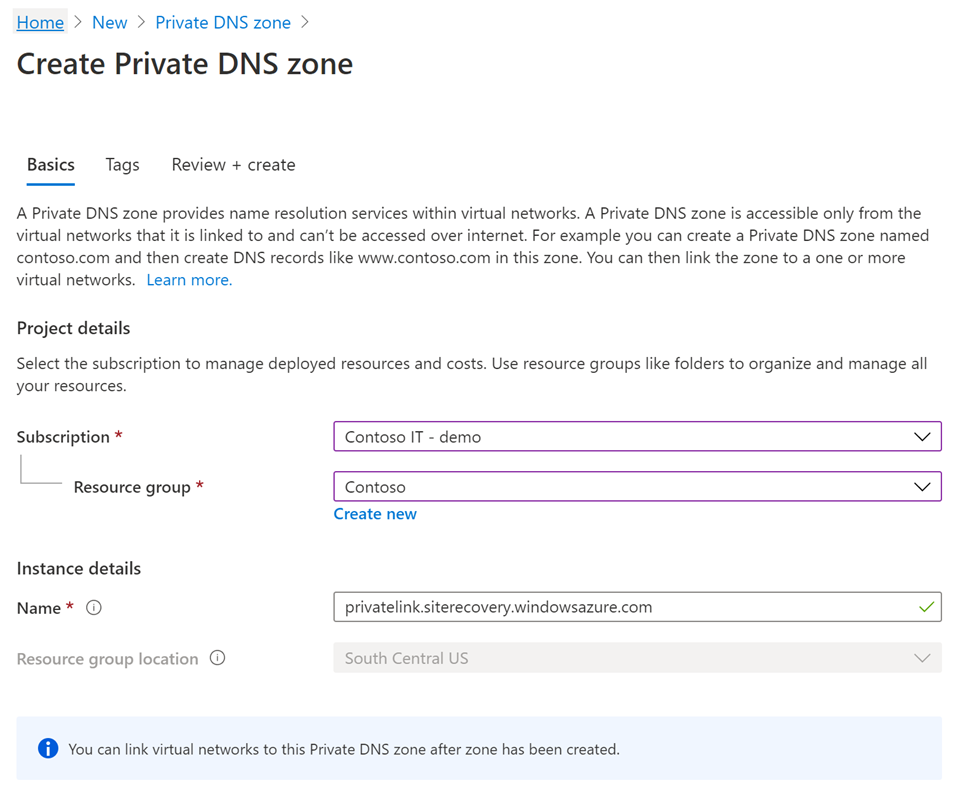

Na stronie Tworzenie prywatnej strefy DNS wprowadź wymagane szczegóły. Wprowadź privatelink.siterecovery.windowsazure.com jako nazwę prywatnej strefy DNS. Możesz wybrać dowolną grupę zasobów i dowolną subskrypcję.

Przejdź do karty Przeglądanie + tworzenie , aby przejrzeć i utworzyć strefę DNS.

Jeśli używasz zmodernizowanej architektury do ochrony maszyn wirtualnych VMware lub fizycznych, upewnij się, że utworzysz kolejną prywatną strefę DNS dla privatelink.prod.migration.windowsazure.com. Ten punkt końcowy jest używany przez usługę Site Recovery do odnajdywania środowiska lokalnego.

Ważne

W przypadku użytkowników usługi Azure GOV dodaj strefę

privatelink.prod.migration.windowsazure.usDNS.

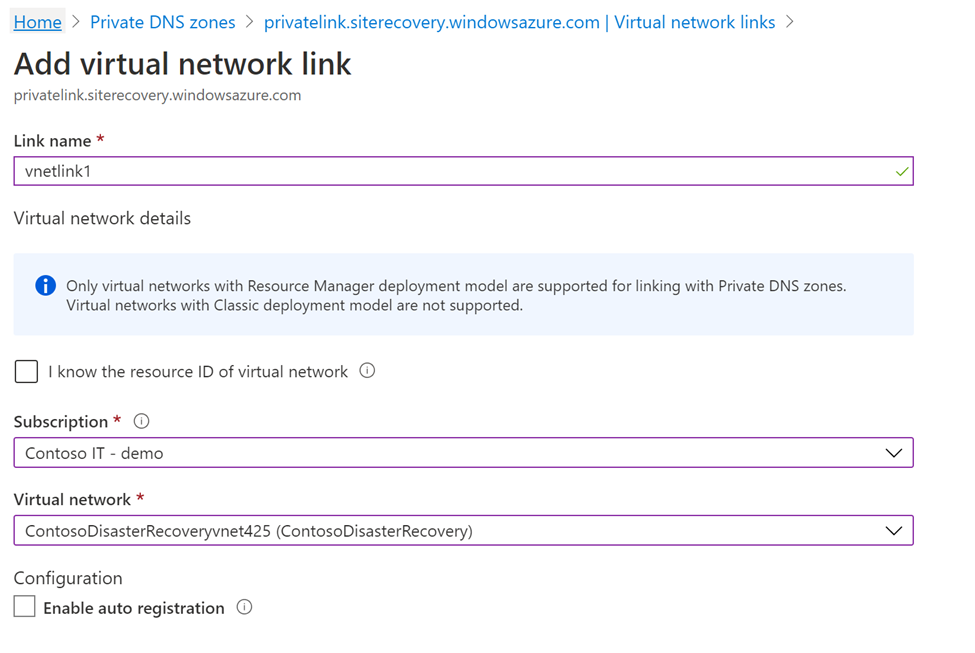

Aby połączyć prywatną strefę DNS z siecią wirtualną, wykonaj następujące kroki:

Przejdź do prywatnej strefy DNS utworzonej w poprzednim kroku, a następnie przejdź do linków sieci wirtualnej w okienku po lewej stronie. Wybierz Dodaj.

Wprowadź wymagane informacje. Na liście Subskrypcja i Sieć wirtualna wybierz szczegóły, które odpowiadają sieci obejścia. W innych polach pozostaw wartości domyślne.

Dodaj rekordy DNS.

Po utworzeniu wymaganej prywatnej strefy DNS i prywatnego punktu końcowego należy dodać rekordy DNS do strefy DNS.

Uwaga

Jeśli używasz niestandardowej prywatnej strefy DNS, upewnij się, że podobne wpisy zostały opisane w poniższym kroku.

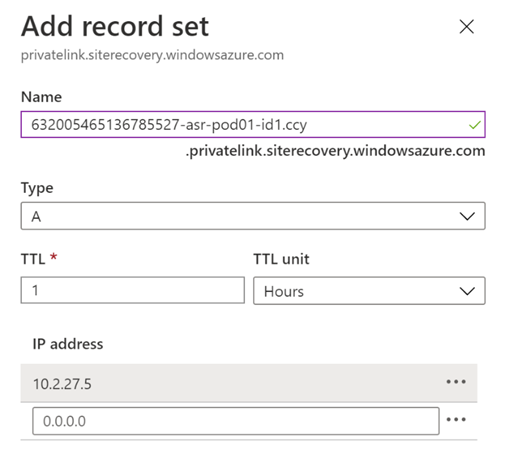

W tym kroku należy wprowadzić wpisy dla każdej nazwy FQDN w prywatnym punkcie końcowym w prywatnej strefie DNS.

Przejdź do prywatnej strefy DNS, a następnie przejdź do sekcji Przegląd w okienku po lewej stronie. Wybierz pozycję Zestaw rekordów, aby rozpocząć dodawanie rekordów.

Na stronie Dodawanie zestawu rekordów dodaj wpis dla każdej w pełni kwalifikowanej nazwy domeny i prywatnego adresu IP jako rekordu typu A. Listę w pełni kwalifikowanych nazw domen i adresów IP można uzyskać na stronie Prywatny punkt końcowy w sekcji Przegląd. Jak widać na poniższym zrzucie ekranu, pierwsza w pełni kwalifikowana nazwa domeny z prywatnego punktu końcowego zostanie dodana do zestawu rekordów w prywatnej strefie DNS.

Te w pełni kwalifikowane nazwy domen są zgodne z tym wzorcem:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Następne kroki

Po włączeniu prywatnych punktów końcowych dla replikacji maszyny wirtualnej zapoznaj się z innymi artykułami, aby uzyskać dodatkowe i powiązane informacje:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla