Konfigurowanie ustawień serwera bramy sieci VPN typu punkt-lokacja — uwierzytelnianie za pomocą usługi RADIUS

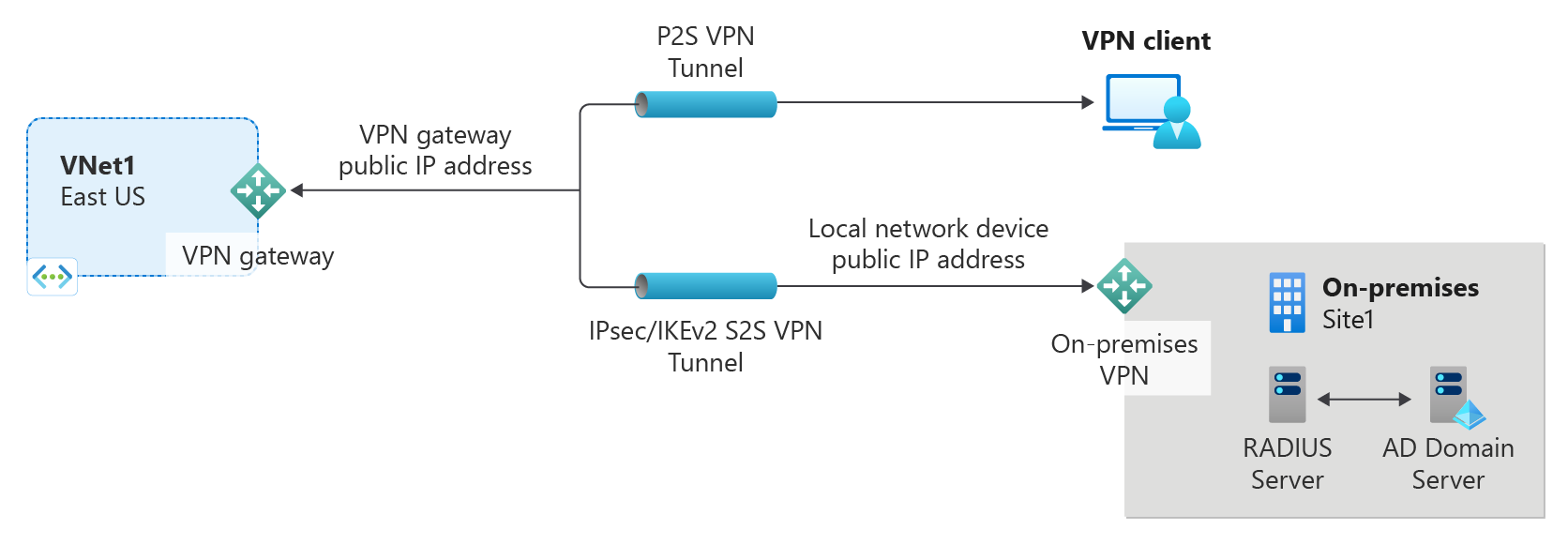

Ten artykuł ułatwia utworzenie połączenia typu punkt-lokacja (P2S), które korzysta z uwierzytelniania usługi RADIUS. Tę konfigurację można utworzyć przy użyciu programu PowerShell lub witryny Azure Portal. Jeśli chcesz uwierzytelnić się przy użyciu innej metody, zobacz następujące artykuły:

Aby uzyskać więcej informacji na temat połączeń sieci VPN typu punkt-lokacja, zobacz About P2S VPN (Informacje o sieci VPN typu punkt-lokacja).

Ten typ połączenia wymaga:

- Brama sieci VPN oparta na trasie.

- Serwer RADIUS do obsługi uwierzytelniania użytkowników. Serwer RADIUS można wdrożyć lokalnie lub w sieci wirtualnej platformy Azure. Można również skonfigurować dwa serwery RADIUS pod kątem wysokiej dostępności.

- Pakiet konfiguracji profilu klienta sieci VPN. Pakiet konfiguracji profilu klienta sieci VPN to generowany pakiet. Zawiera ustawienia wymagane przez klienta sieci VPN do nawiązania połączenia za pośrednictwem połączenia punkt-lokacja.

Ograniczenia:

- Jeśli używasz protokołu IKEv2 z usługą RADIUS, obsługiwane jest tylko uwierzytelnianie oparte na protokole EAP.

- Nie można nawiązać połączenia usługi ExpressRoute z lokalnym serwerem RADIUS.

Informacje o uwierzytelnianiu domeny usługi Active Directory (AD) dla sieci VPN P2S

Uwierzytelnianie domeny usługi AD umożliwia użytkownikom logowanie się do platformy Azure przy użyciu poświadczeń domeny organizacji. Wymaga serwera RADIUS zintegrowanego z serwerem usługi AD. Organizacje mogą również używać istniejącego wdrożenia usługi RADIUS.

Serwer RADIUS może znajdować się lokalnie lub w sieci wirtualnej platformy Azure. Podczas uwierzytelniania brama sieci VPN działa jako przekazywanie i przekazuje komunikaty uwierzytelniania z powrotem między serwerem RADIUS a urządzeniem łączącym. Brama sieci VPN musi mieć możliwość dotarcia do serwera RADIUS. Jeśli serwer RADIUS znajduje się lokalnie, wymagane jest połączenie lokacja-lokacja sieci VPN z platformy Azure do lokacji lokalnej.

Oprócz usługi Active Directory serwer RADIUS może również integrować się z innymi zewnętrznymi systemami tożsamości. Spowoduje to otwarcie wielu opcji uwierzytelniania dla sieci VPN typu punkt-lokacja, w tym opcji uwierzytelniania wieloskładnikowego. Zapoznaj się z dokumentacją dostawcy serwera RADIUS, aby uzyskać listę systemów tożsamości, z których się integruje.

Przed rozpoczęciem

Sprawdź, czy masz subskrypcję platformy Azure. Jeśli nie masz jeszcze subskrypcji platformy Azure, możesz aktywować korzyści dla subskrybentów MSDN lub utworzyć bezpłatne konto.

Praca z programem Azure PowerShell

W tym artykule są używane polecenia cmdlet programu PowerShell. Aby uruchomić polecenia cmdlet, możesz użyć usługi Azure Cloud Shell. Cloud Shell to bezpłatna interaktywna powłoka, której można użyć do wykonania kroków opisanych w tym artykule. Udostępnia ona wstępnie zainstalowane i najczęściej używane narzędzia platformy Azure, które są skonfigurowane do użycia na koncie.

Aby otworzyć usługę Cloud Shell, wybierz pozycję Otwórz program CloudShell w prawym górnym rogu bloku kodu. Możesz również otworzyć usługę Cloud Shell na osobnej karcie przeglądarki, przechodząc do strony https://shell.azure.com/powershell. Wybierz pozycję Kopiuj , aby skopiować bloki kodu, wklej je w usłudze Cloud Shell, a następnie wybierz Enter, aby je uruchomić.

Możesz również zainstalować i uruchomić polecenia cmdlet programu Azure PowerShell lokalnie na komputerze. Polecenia cmdlet programu PowerShell są często aktualizowane. Jeśli nie zainstalowano najnowszej wersji, wartości określone w instrukcjach mogą zakończyć się niepowodzeniem. Aby znaleźć wersje programu Azure PowerShell zainstalowane na komputerze, użyj Get-Module -ListAvailable Az polecenia cmdlet . Aby zainstalować lub zaktualizować, zobacz Instalowanie modułu programu Azure PowerShell.

Przykładowe wartości

Wartości przykładowych możesz użyć do tworzenia środowiska testowego lub odwoływać się do tych wartości, aby lepiej zrozumieć przykłady w niniejszym artykule. Można postępować zgodnie z opisanymi krokami i użyć przedstawionych wartości bez ich zmieniania lub zmienić je, aby odzwierciedlały dane środowisko.

- Nazwa: VNet1

- Przestrzeń adresowa: 10.1.0.0/16 i 10.254.0.0/16

W tym przykładzie używamy więcej niż jednej przestrzeni adresowej, aby zilustrować, że ta konfiguracja współpracuje z wieloma przestrzeniami adresowymi. Jednak wiele przestrzeni adresowych nie jest wymaganych dla tej konfiguracji. - Nazwa podsieci: FrontEnd

- Zakres adresów podsieci: 10.1.0.0/24

- Nazwa podsieci: BackEnd

- Zakres adresów podsieci: 10.254.1.0/24

- Nazwa podsieci: GatewaySubnet

Nazwa podsieci GatewaySubnet jest obowiązkowa, aby brama VPN mogła działać.- Zakres adresów podsieci GatewaySubnet: 10.1.255.0/27

- Pula adresów klienta sieci VPN: 172.16.201.0/24

Klienci sieci VPN łączący się z siecią wirtualną przy użyciu tego połączenia punkt-lokacja otrzymują adres IP z puli adresów klienta sieci VPN. - Subskrypcja: jeśli masz więcej niż jedną subskrypcję, sprawdź, czy używasz odpowiedniej subskrypcji.

- Grupa zasobów: TestRG1

- Lokalizacja: Wschodnie stany USA

- Serwer DNS: adres IP serwera DNS, którego chcesz użyć do rozpoznawania nazw dla sieci wirtualnej. (opcjonalnie)

- Nazwa bramy: Vnet1GW

- Nazwa publicznego adresu IP: VNet1GWPIP

- VpnType: RouteBased

Tworzenie grupy zasobów, sieci wirtualnej i publicznego adresu IP

Poniższe kroki umożliwiają utworzenie grupy zasobów i sieci wirtualnej w grupie zasobów z trzema podsieciami. Podczas zastępowania wartości ważne jest, aby zawsze nazywać podsieć bramy podsiecią GatewaySubnet. W przypadku nadania jej innej nazwy proces tworzenia bramy zakończy się niepowodzeniem.

Utwórz grupę zasobów przy użyciu polecenia New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Utwórz sieć wirtualną przy użyciu polecenia New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Utwórz podsieci przy użyciu polecenia New-AzVirtualNetworkSubnetConfig o następujących nazwach: FrontEnd i GatewaySubnet (podsieć bramy musi mieć nazwę GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetZapisz konfiguracje podsieci w sieci wirtualnej za pomocą polecenia Set-AzVirtualNetwork, która tworzy podsieci w sieci wirtualnej:

$vnet | Set-AzVirtualNetwork

Przesłanie żądania dotyczącego publicznego adresu IP

Brama sieci VPN musi mieć publiczny adres IP. Najpierw żąda się zasobu adresu IP, a następnie odwołuje do niego podczas tworzenia bramy sieci wirtualnej. Adres IP jest statycznie przypisywany do zasobu podczas tworzenia bramy sieci VPN. Jedyną sytuacją, w której ma miejsce zmiana publicznego adresu IP, jest usunięcie bramy i jej ponowne utworzenie. Nie zmienia się on w przypadku zmiany rozmiaru, zresetowania ani przeprowadzania innych wewnętrznych czynności konserwacyjnych bądź uaktualnień bramy sieci VPN.

Zażądaj publicznego adresu IP bramy sieci VPN przy użyciu polecenia New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardUtwórz konfigurację adresu IP bramy przy użyciu polecenia New-AzVirtualNetworkGatewayIpConfig. Ta konfiguracja jest przywołyowana podczas tworzenia bramy sieci VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Konfigurowanie serwera RADIUS

Przed utworzeniem i skonfigurowaniem bramy sieci wirtualnej serwer RADIUS powinien być poprawnie skonfigurowany do uwierzytelniania.

- Jeśli nie masz wdrożonego serwera RADIUS, wdróż go. Aby uzyskać instrukcje wdrażania, zapoznaj się z przewodnikiem konfiguracji dostarczonym przez dostawcę usługi RADIUS.

- Skonfiguruj bramę sieci VPN jako klienta usługi RADIUS w usłudze RADIUS. Podczas dodawania tego klienta radius określ utworzoną sieć wirtualną GatewaySubnet.

- Po skonfigurowaniu serwera RADIUS uzyskaj adres IP serwera RADIUS i wspólny klucz tajny, którego klienci usługi RADIUS powinni używać do komunikacji z serwerem RADIUS. Jeśli serwer RADIUS znajduje się w sieci wirtualnej platformy Azure, użyj adresu IP urzędu certyfikacji maszyny wirtualnej serwera RADIUS.

Artykuł Serwer zasad sieciowych (NPS) zawiera wskazówki dotyczące konfigurowania serwera RADIUS systemu Windows (NPS) na potrzeby uwierzytelniania domeny usługi AD.

Tworzenie bramy sieci VPN

W tym kroku skonfigurujesz i utworzysz bramę sieci wirtualnej dla sieci wirtualnej. Aby uzyskać więcej informacji na temat uwierzytelniania i typu tunelu, zobacz Określanie typu tunelu i uwierzytelniania w wersji tego artykułu w witrynie Azure Portal.

- Parametr -GatewayType musi mieć wartość "Vpn", a parametr -VpnType musi mieć wartość "RouteBased".

- Utworzenie bramy sieci VPN może potrwać co najmniej 45 minut, w zależności od wybranej jednostki SKU bramy.

W poniższym przykładzie używamy jednostki SKU VpnGw2, generacji 2. Jeśli zobaczysz błędy ValidateSet dotyczące wartości GatewaySKU i uruchamiają te polecenia lokalnie, sprawdź, czy zainstalowano najnowszą wersję poleceń cmdlet programu PowerShell. Najnowsza wersja zawiera nowe zweryfikowane wartości dla najnowszych jednostek SKU bramy.

Utwórz bramę sieci wirtualnej z typem bramy "Vpn" przy użyciu polecenia New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Dodawanie serwera RADIUS

- -RadiusServer można określić według nazwy lub adresu IP. Jeśli określisz nazwę i serwer znajduje się lokalnie, brama sieci VPN może nie być w stanie rozpoznać nazwy. Jeśli tak jest, lepiej jest określić adres IP serwera.

- Wartość -RadiusSecret powinna być zgodna z konfiguracją na serwerze RADIUS.

- -VpnClientAddressPool to zakres, z którego klienci sieci VPN łączący otrzymują adres IP. Użyj zakresu prywatnych adresów IP, który nie nakłada się na lokalizację lokalną, z której będziesz się łączyć, lub z siecią wirtualną, z którą chcesz nawiązać połączenie. Upewnij się, że skonfigurowano wystarczająco dużą pulę adresów.

Utwórz bezpieczny ciąg dla wpisu tajnego usługi RADIUS.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Zostanie wyświetlony monit o wprowadzenie wpisu tajnego usługi RADIUS. Wprowadzone znaki nie będą wyświetlane, a zamiast tego zostaną zastąpione znakiem "*".

RadiusSecret:***

Dodawanie wartości puli adresów klienta i serwera RADIUS

W tej sekcji dodasz pulę adresów klienta sieci VPN i informacje o serwerze RADIUS. Istnieje wiele możliwych konfiguracji. Wybierz przykład, który chcesz skonfigurować.

Konfiguracje protokołu SSTP

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Konfiguracje protokołu OpenVPN®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Konfiguracje protokołu IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Określanie dwóch serwerów RADIUS

Aby określić dwa serwery RADIUS, użyj następującej składni. Zmodyfikuj wartość -VpnClientProtocol zgodnie z potrzebami.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Konfigurowanie klienta sieci VPN i nawiązywanie połączenia

Pakiety konfiguracji profilu klienta sieci VPN zawierają ustawienia, które ułatwiają konfigurowanie profilów klientów sieci VPN na potrzeby połączenia z siecią wirtualną platformy Azure.

Aby wygenerować pakiet konfiguracji klienta sieci VPN i skonfigurować klienta sieci VPN, zobacz jeden z następujących artykułów:

- RADIUS — uwierzytelnianie certyfikatu dla klientów sieci VPN

- RADIUS — uwierzytelnianie hasłem dla klientów sieci VPN

- RADIUS — inne metody uwierzytelniania dla klientów sieci VPN

Po skonfigurowaniu klienta sieci VPN nawiąż połączenie z platformą Azure.

Aby zweryfikować połączenie

Aby sprawdzić, czy połączenie sieci VPN jest aktywne, otwórz wiersz polecenia z podwyższonym poziomem uprawnień, a następnie uruchom polecenie ipconfig/all.

Przejrzyj wyniki. Zwróć uwagę, że otrzymany adres IP jest jednym z adresów w puli adresów klienta sieci VPN typu punkt-lokacja określonego w konfiguracji. Wyniki są podobne, jak w następującym przykładzie:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Aby rozwiązać problemy z połączeniem typu punkt-lokacja, zobacz Rozwiązywanie problemów z połączeniami typu punkt-lokacja platformy Azure.

Nawiązywanie połączenia z maszyną wirtualną

Możesz nawiązać połączenie z maszyną wirtualną wdrożona w sieci wirtualnej, tworząc połączenie pulpitu zdalnego z maszyną wirtualną. Najlepszym sposobem na zweryfikowanie, czy można połączyć się z maszyną wirtualną, jest połączenie się z nią za pomocą jej prywatnego adresu IP, a nie nazwy komputera. W ten sposób można przetestować możliwość połączenia się, a nie poprawność skonfigurowania rozpoznawania nazw.

Zlokalizuj prywatny adres IP. Prywatny adres IP maszyny wirtualnej można znaleźć, przeglądając właściwości maszyny wirtualnej w witrynie Azure Portal lub przy użyciu programu PowerShell.

Azure Portal: znajdź maszynę wirtualną w witrynie Azure Portal. Wyświetl właściwości maszyny wirtualnej. Zostanie wyświetlony prywatny adres IP.

PowerShell: użyj przykładu, aby wyświetlić listę maszyn wirtualnych i prywatnych adresów IP z grup zasobów. Przed użyciem tego przykładu nie trzeba go modyfikować.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Sprawdź, czy masz połączenie z siecią wirtualną.

Otwórz okno Podłączanie pulpitu zdalnego, wprowadzając protokół RDP lub Podłączanie pulpitu zdalnego w polu wyszukiwania na pasku zadań. Następnie wybierz pozycję Podłączanie pulpitu zdalnego. Możesz również otworzyć połączenie pulpitu

mstsczdalnego przy użyciu polecenia w programie PowerShell.W programie Podłączanie pulpitu zdalnego wprowadź prywatny adres IP maszyny wirtualnej. Możesz wybrać pozycję Pokaż opcje , aby dostosować inne ustawienia, a następnie nawiązać połączenie.

Jeśli masz problemy z nawiązywaniem połączenia z maszyną wirtualną za pośrednictwem połączenia sieci VPN, sprawdź następujące kwestie:

- Sprawdź, czy połączenie sieci VPN zostało pomyślnie nawiązane.

- Sprawdź, czy łączysz się z prywatnym adresem IP maszyny wirtualnej.

- Jeśli możesz nawiązać połączenie z maszyną wirtualną przy użyciu prywatnego adresu IP, ale nie nazwy komputera, sprawdź, czy system DNS został prawidłowo skonfigurowany. Aby uzyskać więcej informacji na temat działania rozpoznawania nazw dla maszyn wirtualnych, zobacz Rozpoznawanie nazw dla maszyn wirtualnych.

Aby uzyskać więcej informacji na temat połączeń pulpitu zdalnego, zobacz Rozwiązywanie problemów z połączeniami pulpitu zdalnego z maszyną wirtualną.

Sprawdź, czy pakiet konfiguracji klienta sieci VPN został wygenerowany po określeniu adresów IP serwera DNS dla sieci wirtualnej. Jeśli adresy IP serwera DNS zostały zaktualizowane, wygeneruj i zainstaluj nowy pakiet konfiguracji klienta sieci VPN.

Użyj polecenia "ipconfig", aby sprawdzić adres IPv4 przypisany do karty Ethernet na komputerze, z którego nawiązujesz połączenie. Jeśli adres IP znajduje się w zakresie adresów sieci wirtualnej, z którą nawiązujesz połączenie, lub w zakresie adresów puli VPNClientAddressPool, jest to nazywane nakładającą się przestrzenią adresową. Kiedy przestrzeń adresowa nakłada się w ten sposób, ruch sieciowy nie dociera do platformy Azure, tylko pozostaje w sieci lokalnej.

Często zadawane pytania

Aby uzyskać często zadawane pytania, zobacz sekcję Punkt-lokacja — uwierzytelnianie usługi RADIUS w często zadawanych pytaniach.

Następne kroki

Po zakończeniu procesu nawiązywania połączenia można dodać do sieci wirtualnych maszyny wirtualne. Aby uzyskać więcej informacji, zobacz Virtual Machines (Maszyny wirtualne). Aby dowiedzieć się więcej o sieci i maszynach wirtualnych, zobacz Azure and Linux VM network overview (Omówienie sieci maszyny wirtualnej z systemem Linux i platformy Azure).

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla