Samouczek: konfigurowanie analizy zabezpieczeń dla danych usługi Azure Active Directory B2C za pomocą usługi Microsoft Sentinel

Zwiększ bezpieczeństwo środowiska usługi Azure Active Directory B2C (Azure AD B2C), wysyłając dzienniki routingu i informacje inspekcji do usługi Microsoft Sentinel. Skalowalna usługa Microsoft Sentinel to natywne dla chmury rozwiązanie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) oraz aranżacji zabezpieczeń, automatyzacji i odpowiedzi (SOAR). Użyj rozwiązania do wykrywania alertów, widoczności zagrożeń, proaktywnego wyszukiwania zagrożeń i reagowania na zagrożenia dla Azure AD B2C.

Więcej informacji:

Więcej zastosowań usługi Microsoft Sentinel z Azure AD B2C to:

- Wykrywanie wcześniej niezakrytych zagrożeń i minimalizowanie wyników fałszywie dodatnich za pomocą funkcji analizy i analizy zagrożeń

- Badanie zagrożeń za pomocą sztucznej inteligencji (AI)

- Wyszukiwanie podejrzanych działań na dużą skalę i korzystanie z doświadczenia lat pracy nad cyberbezpieczeństwem w firmie Microsoft

- Szybkie reagowanie na zdarzenia dzięki wspólnej aranżacji i automatyzacji zadań

- Spełnianie wymagań dotyczących zabezpieczeń i zgodności organizacji

Ten samouczek zawiera informacje na temat wykonywania następujących czynności:

- Transfer Azure AD dzienników B2C do obszaru roboczego usługi Log Analytics

- Włączanie usługi Microsoft Sentinel w obszarze roboczym usługi Log Analytics

- Tworzenie przykładowej reguły w usłudze Microsoft Sentinel w celu wyzwolenia zdarzenia

- Konfigurowanie automatycznej odpowiedzi

Konfigurowanie usługi Azure AD B2C przy użyciu usługi Azure Monitor Log Analytics

Aby zdefiniować, gdzie są wysyłane dzienniki i metryki dla zasobu,

- Włącz ustawienia diagnostyczne w identyfikatorze Microsoft Entra w dzierżawie usługi Azure AD B2C.

- Skonfiguruj Azure AD B2C, aby wysyłać dzienniki do usługi Azure Monitor.

Dowiedz się więcej, Monitorowanie Azure AD B2C za pomocą usługi Azure Monitor.

Wdrażanie wystąpienia usługi Microsoft Sentinel

Po skonfigurowaniu wystąpienia usługi Azure AD B2C w celu wysyłania dzienników do usługi Azure Monitor włącz wystąpienie usługi Microsoft Sentinel.

Ważne

Aby włączyć usługę Microsoft Sentinel, uzyskaj uprawnienia współautora do subskrypcji, w której znajduje się obszar roboczy usługi Microsoft Sentinel. Aby użyć usługi Microsoft Sentinel, użyj uprawnień Współautor lub Czytelnik w grupie zasobów, do której należy obszar roboczy.

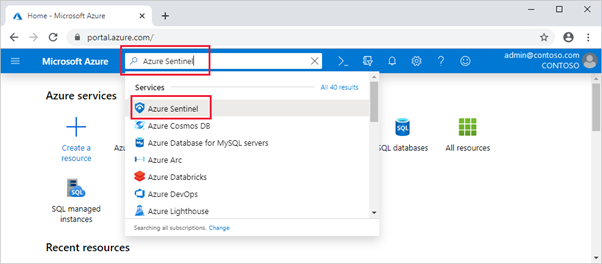

Zaloguj się w witrynie Azure Portal.

Wybierz subskrypcję, w której jest tworzony obszar roboczy usługi Log Analytics.

Wyszukaj i wybierz pozycję Microsoft Sentinel.

Wybierz pozycję Dodaj.

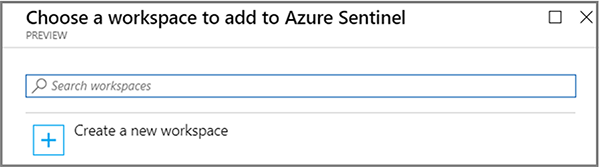

W polu Obszary robocze wyszukiwania wybierz nowy obszar roboczy.

Wybierz pozycję Dodaj usługę Microsoft Sentinel.

Uwaga

Istnieje możliwość uruchomienia usługi Microsoft Sentinel w więcej niż jednym obszarze roboczym, jednak dane są izolowane w jednym obszarze roboczym.

Zobacz, Szybki start: dołączanie usługi Microsoft Sentinel

Tworzenie reguły usługi Microsoft Sentinel

Po włączeniu usługi Microsoft Sentinel otrzymasz powiadomienie o wystąpieniu podejrzanego zdarzenia w dzierżawie usługi Azure AD B2C.

Możesz utworzyć niestandardowe reguły analizy w celu odnajdywania zagrożeń i nietypowych zachowań w środowisku. Te reguły wyszukują określone zdarzenia lub zestawy zdarzeń i ostrzegają o spełnieniu progów zdarzeń lub warunków. Następnie zdarzenia są generowane na potrzeby badania.

Zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń

Uwaga

Usługa Microsoft Sentinel ma szablony do tworzenia reguł wykrywania zagrożeń, które wyszukują dane pod kątem podejrzanych działań. Na potrzeby tego samouczka utworzysz regułę.

Reguła powiadomień dotycząca nieudanego wymuszonego dostępu

Wykonaj następujące kroki, aby otrzymywać powiadomienie o co najmniej dwóch nieudanych próbach wymuszonego dostępu do środowiska. Przykładem jest atak siłowy.

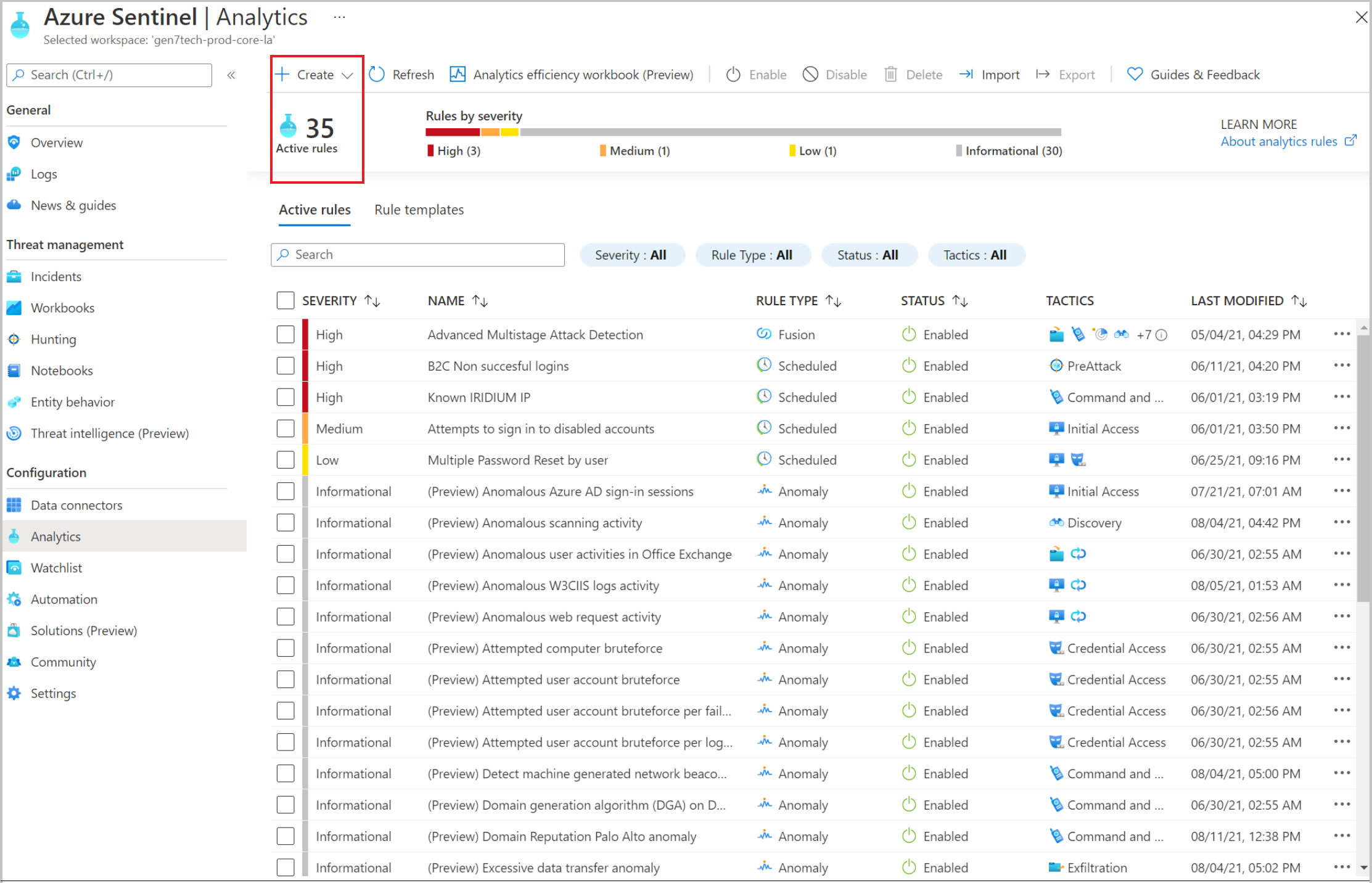

W usłudze Microsoft Sentinel z menu po lewej stronie wybierz pozycję Analiza.

Na górnym pasku wybierz pozycję + Utwórz>regułę zaplanowanego zapytania.

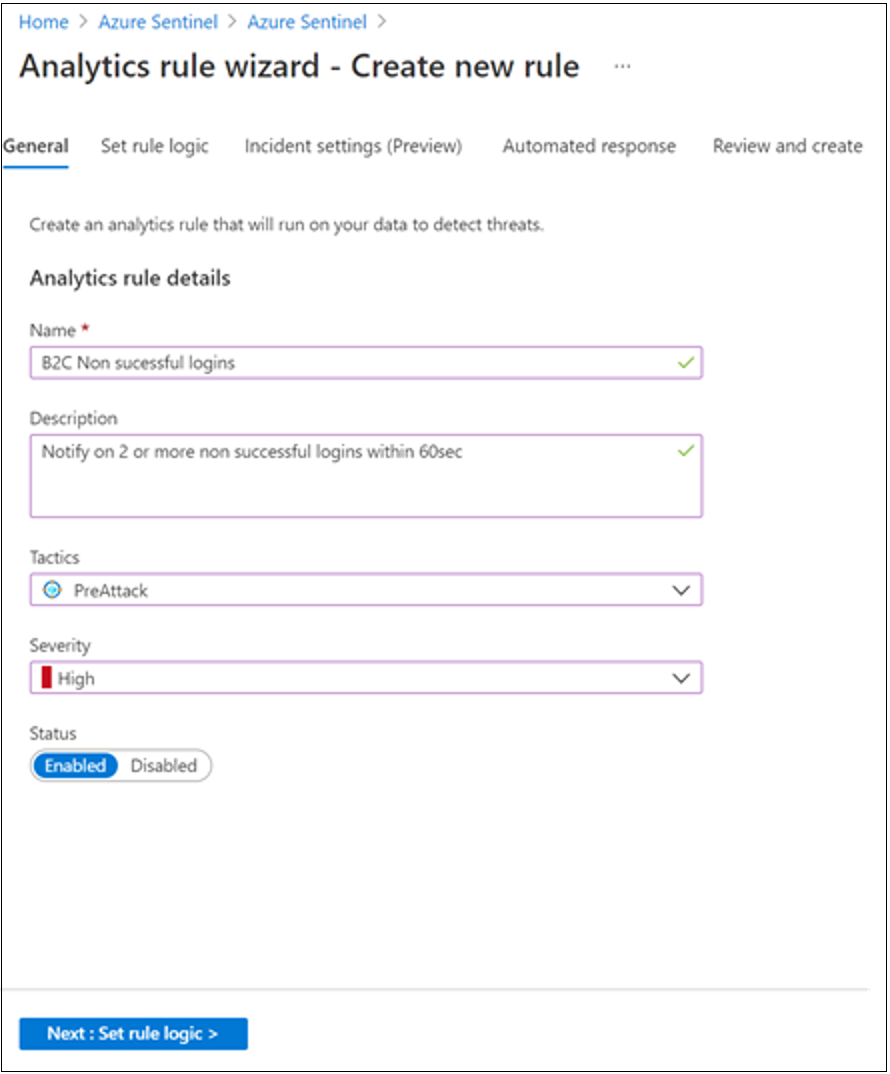

W kreatorze Reguła analizy przejdź do pozycji Ogólne.

W polu Nazwa wprowadź nazwę nieudanych logowań.

W polu Opis wskaż regułę powiadamiającą o co najmniej dwóch nieudanych logowaniu w ciągu 60 sekund.

W obszarze Taktyka wybierz kategorię. Na przykład wybierz pozycję PreAttack.

W obszarze Ważność wybierz poziom ważności.

Stan jest domyślnie włączony . Aby zmienić regułę, przejdź do karty Aktywne reguły .

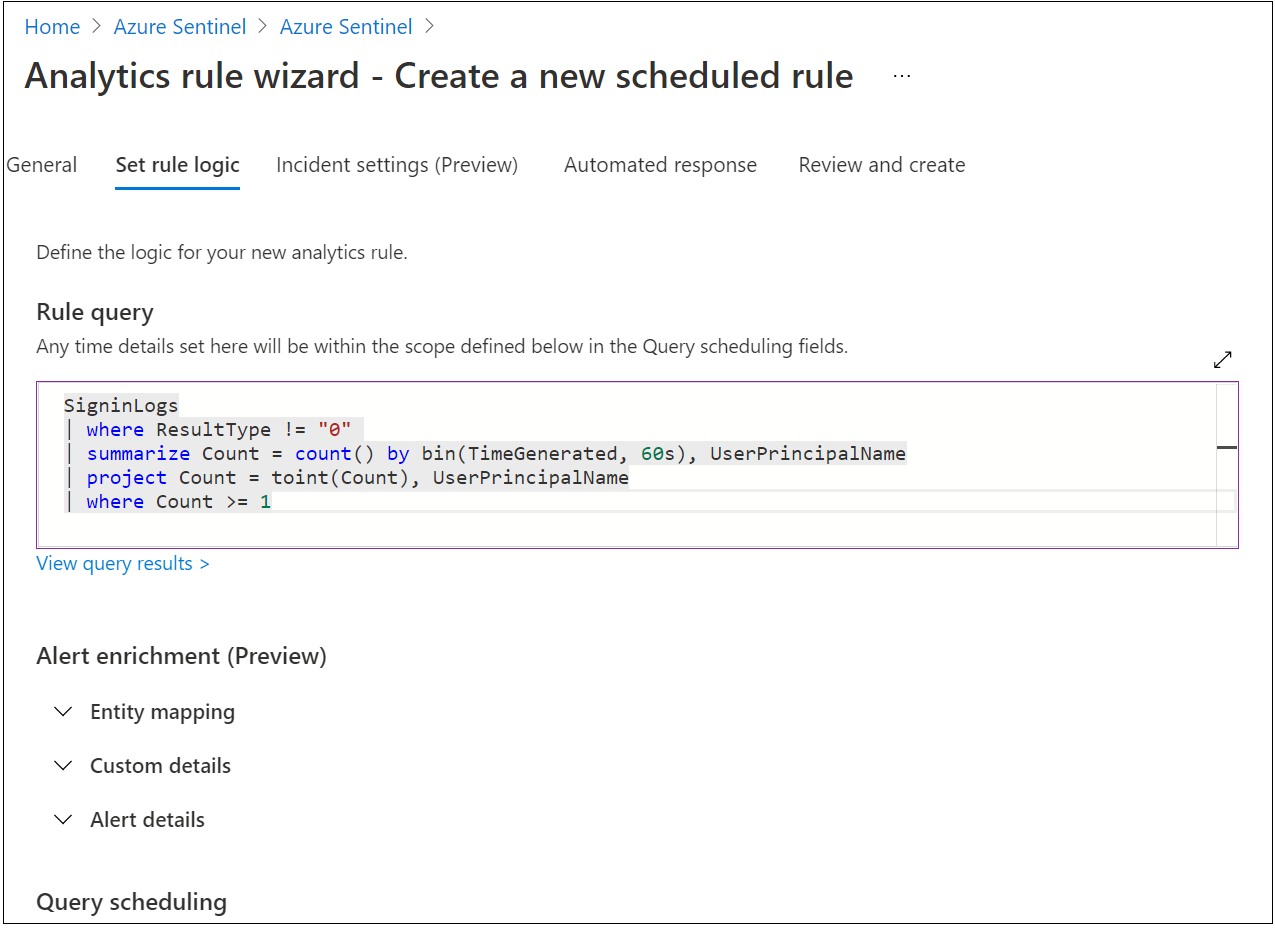

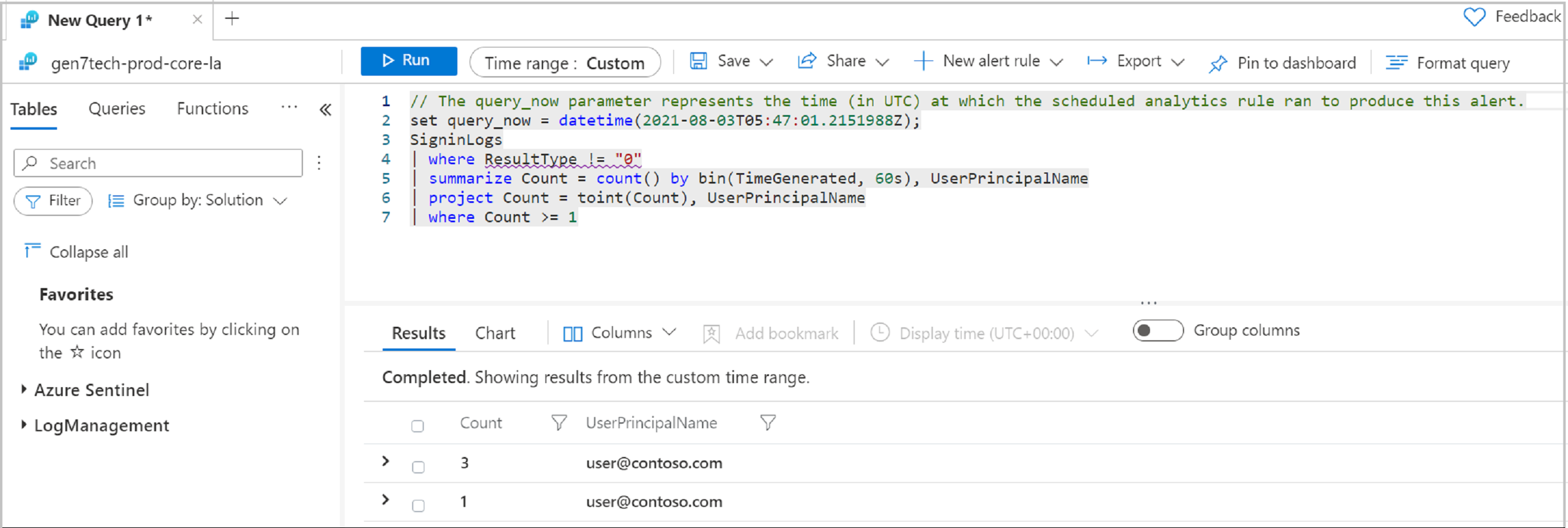

Wybierz kartę Ustaw logikę reguły .

Wprowadź zapytanie w polu Zapytanie reguły . Przykład zapytania organizuje logowania przy użyciu polecenia

UserPrincipalName.

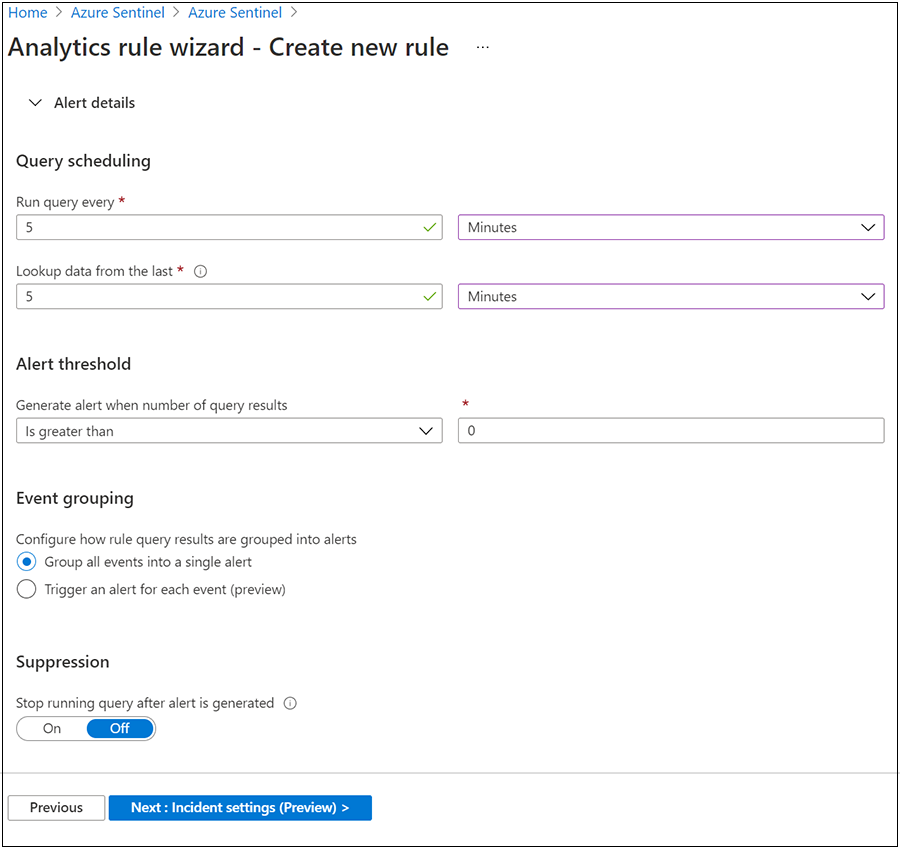

Przejdź do pozycji Planowanie zapytań.

W polu Uruchom zapytanie co wprowadź wartość 5 i Minuty.

W polu Dane odnośnika z ostatniego wprowadź wartość 5 i Minuty.

W obszarze Generowanie alertu, gdy liczba wyników zapytania jest większa, wybierz pozycję Jest większa niż i 0.

W obszarze Grupowanie zdarzeń wybierz pozycję Grupuj wszystkie zdarzenia w jeden alert.

W obszarze Zatrzymaj uruchamianie zapytania po wygenerowaniu alertu wybierz pozycję Wyłączone.

Wybierz pozycję Dalej: Ustawienia zdarzenia (wersja zapoznawcza).

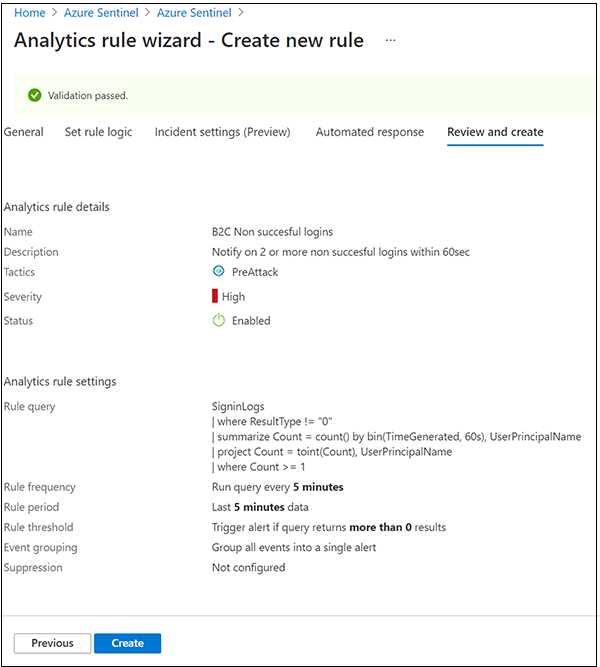

Przejdź do karty Przeglądanie i tworzenie, aby przejrzeć ustawienia reguły.

Po wyświetleniu baneru Walidacja przekazana wybierz pozycję Utwórz.

Wyświetlanie reguły i powiązanych zdarzeń

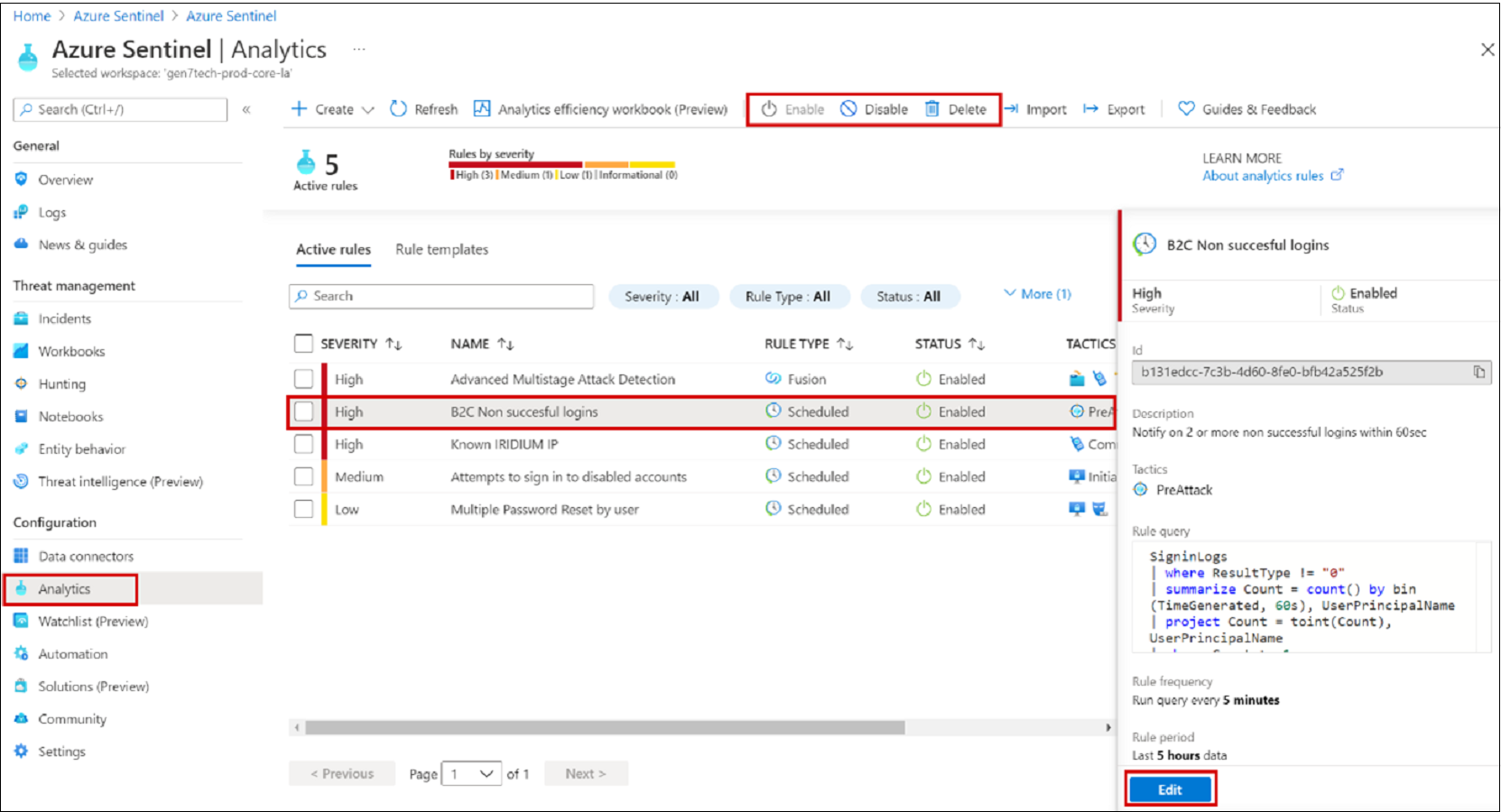

Wyświetl regułę i wygenerowane zdarzenia. Znajdź nowo utworzoną niestandardową regułę typu Zaplanowane w tabeli na karcie Aktywne reguły na głównej karcie

- Przejdź do ekranu Analiza .

- Wybierz kartę Aktywne reguły .

- W tabeli w obszarze Zaplanowane znajdź regułę.

Regułę można edytować, włączać, wyłączać lub usuwać.

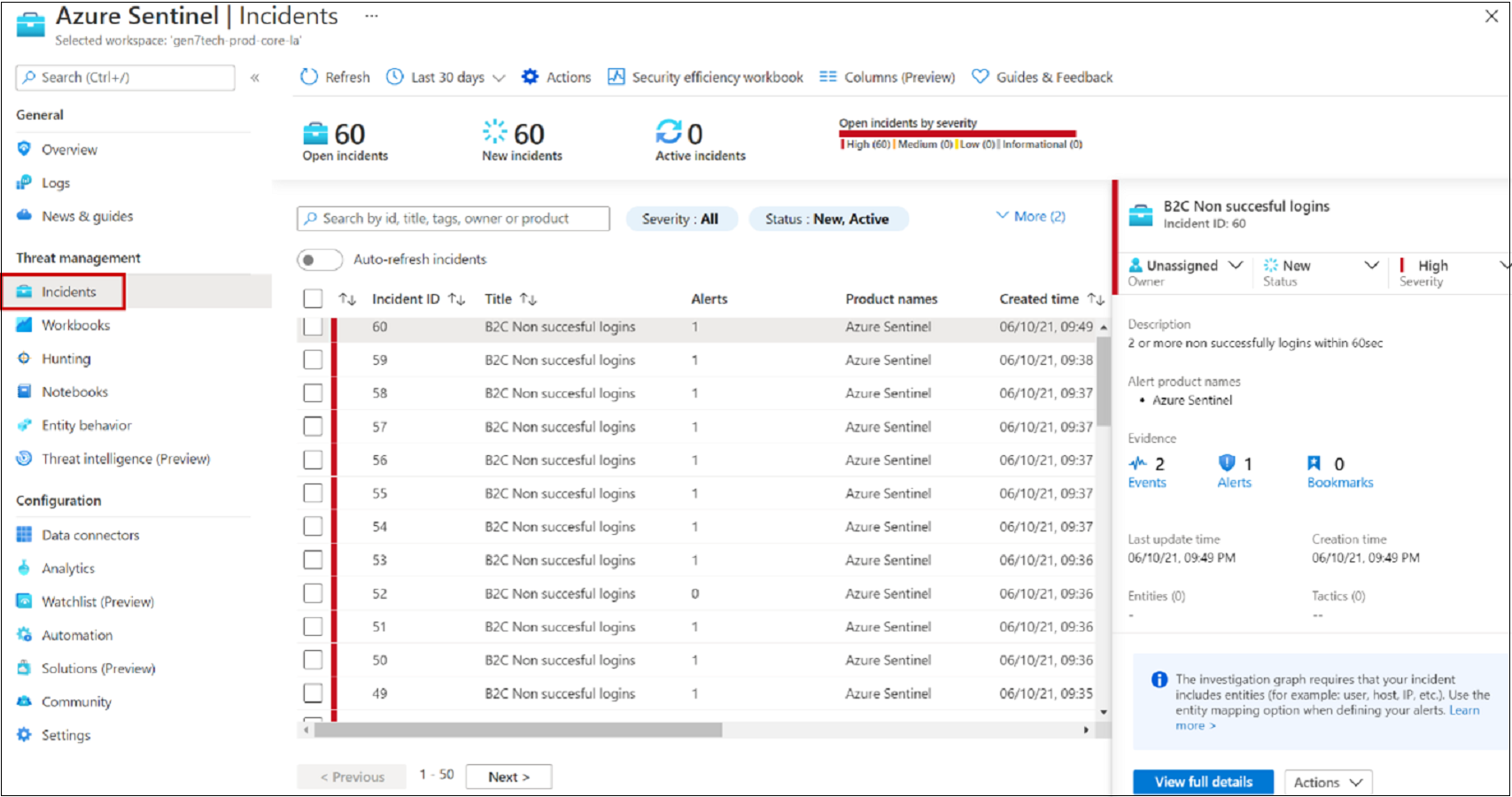

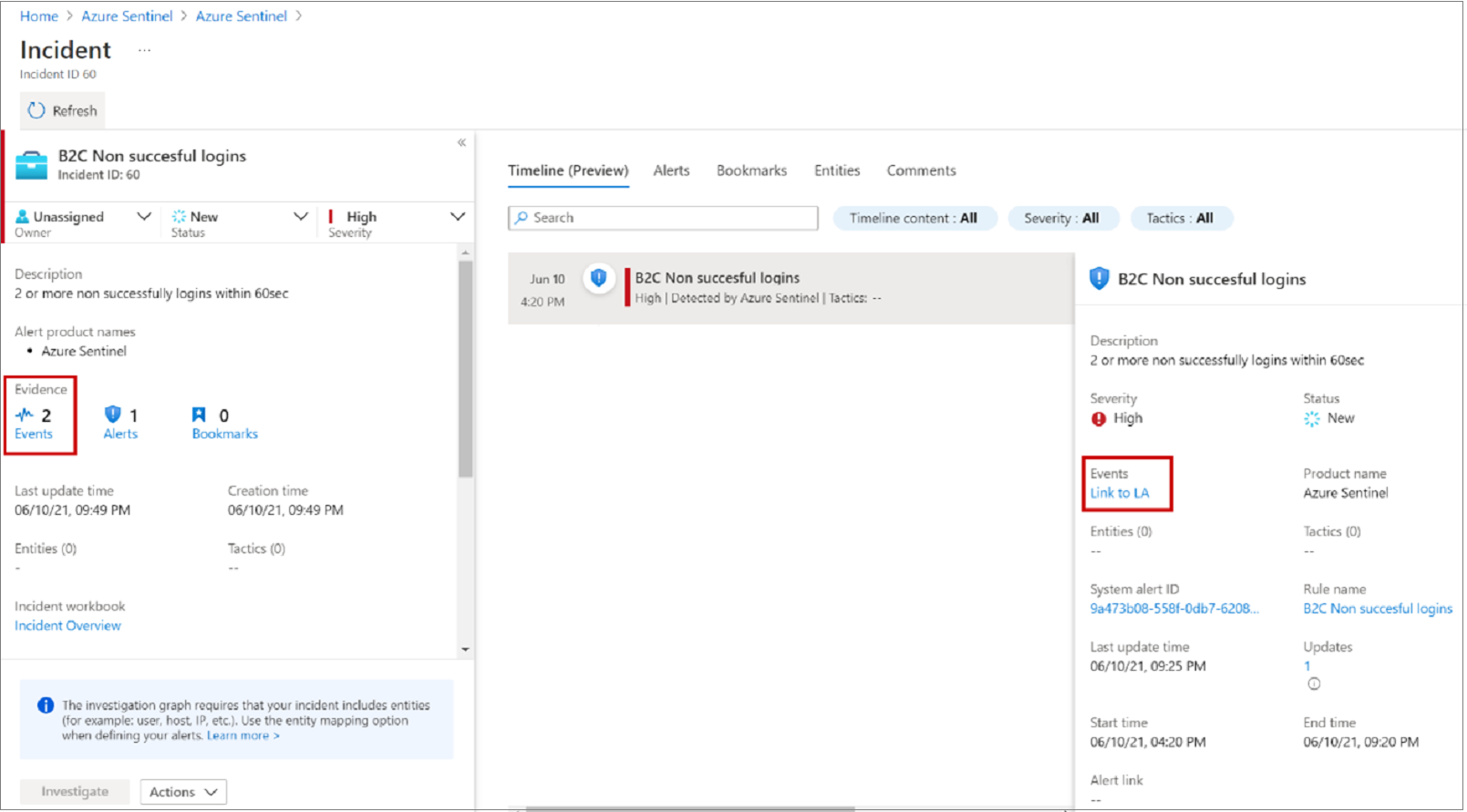

Klasyfikowanie, badanie i korygowanie zdarzeń

Zdarzenie może zawierać wiele alertów i jest agregacją odpowiednich dowodów na potrzeby badania. Na poziomie zdarzenia można ustawić właściwości, takie jak Ważność i Stan.

Dowiedz się więcej: Badanie zdarzeń za pomocą usługi Microsoft Sentinel.

Przejdź do strony Zdarzenia .

Wybierz zdarzenie.

Po prawej stronie zostaną wyświetlone szczegółowe informacje o zdarzeniu, w tym ważność, jednostki, zdarzenia i identyfikator zdarzenia.

W okienku Zdarzenia wybierz pozycję Wyświetl pełne szczegóły.

Przejrzyj karty, które podsumowują zdarzenie.

Wybierz pozycję Linkzdarzeń dowodowych>>do usługi Log Analytics.

W wynikach zobacz wartość tożsamości

UserPrincipalName, która próbuje się zalogować.

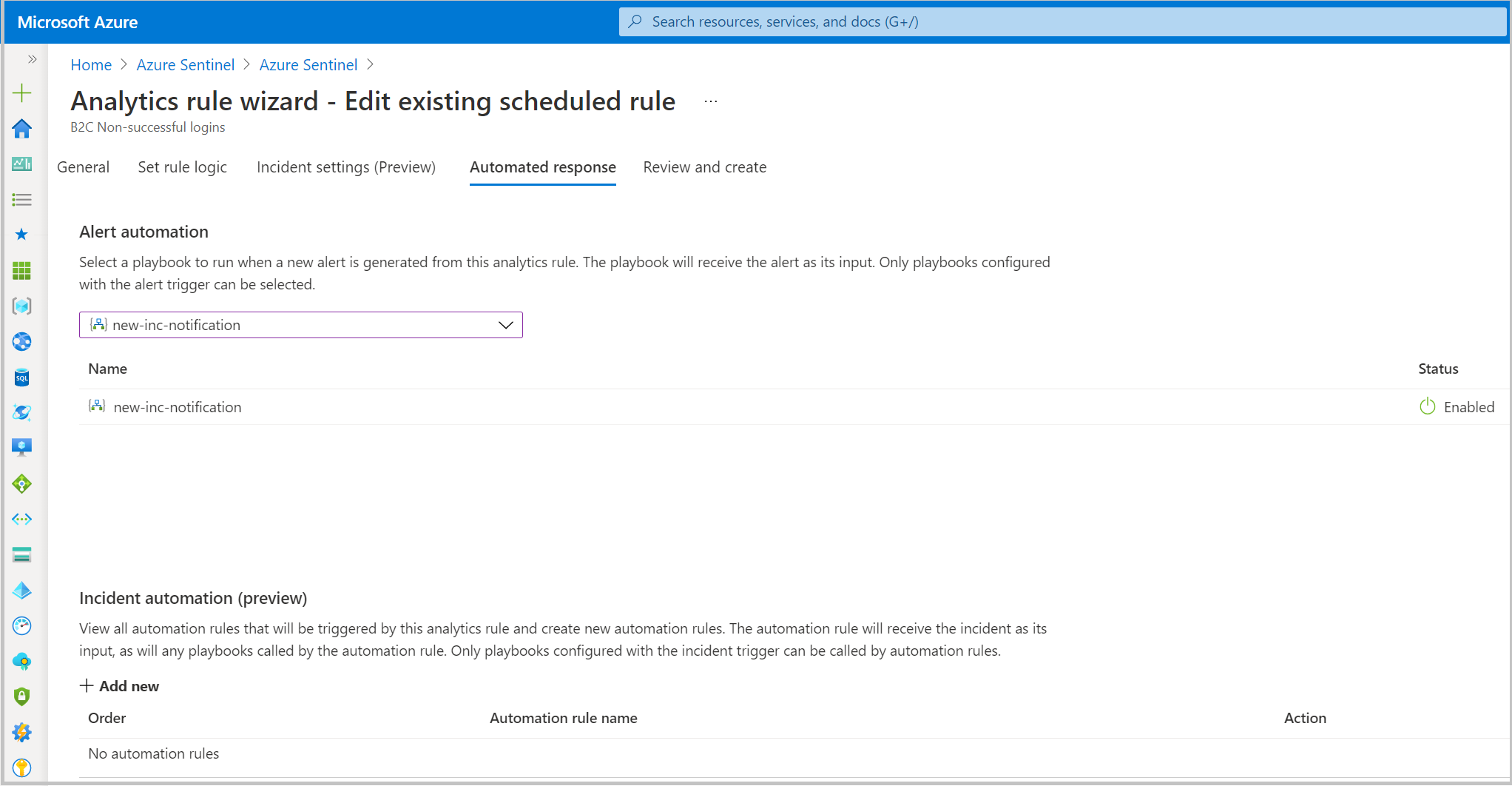

Automatyczna odpowiedź

Usługa Microsoft Sentinel ma funkcje orkiestracji zabezpieczeń, automatyzacji i odpowiedzi (SOAR). Dołączanie zautomatyzowanych akcji lub podręcznika do reguł analizy.

Zobacz: Co to jest SOAR?

Email powiadomienie o zdarzeniu

W tym zadaniu użyj podręcznika z repozytorium GitHub usługi Microsoft Sentinel.

- Przejdź do skonfigurowanego podręcznika.

- Edytuj regułę.

- Na karcie Automatyczna odpowiedź wybierz podręcznik.

Dowiedz się więcej: Powiadomienie o zdarzeniach Email

Zasoby

Aby uzyskać więcej informacji na temat usługi Microsoft Sentinel i Azure AD B2C, zobacz:

Następny krok

Obsługa wyników fałszywie dodatnich w usłudze Microsoft Sentinel