Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Wykrywanie niestandardowe jest teraz najlepszym sposobem tworzenia nowych reguł w Microsoft Defender XDR SIEM usługi Microsoft Sentinel. Dzięki wykrywaniu niestandardowemu można zmniejszyć koszty pozyskiwania, uzyskać nieograniczoną liczbę wykrywania w czasie rzeczywistym i korzystać z bezproblemowej integracji z Defender XDR danych, funkcji i akcji korygowania z automatycznym mapowaniem jednostek. Aby uzyskać więcej informacji, przeczytaj ten blog.

Reguły analizy usługi Microsoft Sentinel powiadamiają o tym, kiedy w sieci wystąpi coś podejrzanego. Żadna reguła analizy nie jest idealna i musisz uzyskać kilka wyników fałszywie dodatnich wymagających obsługi. W tym artykule opisano sposób obsługi wyników fałszywie dodatnich przy użyciu automatyzacji lub modyfikowania zaplanowanych reguł analizy.

Fałszywie dodatnie przyczyny i zapobieganie

Nawet w prawidłowo utworzonej regule analizy wyniki fałszywie dodatnie często wynikają z określonych jednostek, takich jak użytkownicy lub adresy IP, które powinny zostać wykluczone z reguły.

Typowe scenariusze obejmują:

- Normalne działania niektórych użytkowników, zwykle jednostek usługi, pokazują wzorzec, który wydaje się podejrzany.

- Celowe działanie skanowania zabezpieczeń pochodzące ze znanych adresów IP jest wykrywane jako złośliwe.

- Reguła wykluczana z prywatnych adresów IP powinna również wykluczać niektóre wewnętrzne adresy IP, które nie są prywatne.

W tym artykule opisano dwie metody unikania wyników fałszywie dodatnich:

- Reguły automatyzacji tworzą wyjątki bez modyfikowania reguł analizy.

- Modyfikacje reguł analizy zaplanowanej umożliwiają bardziej szczegółowe i trwałe wyjątki.

W poniższej tabeli opisano cechy każdej metody:

| Method | Characteristic |

|---|---|

| Reguły automatyzacji |

|

| Modyfikacje reguł analizy |

|

Dodawanie wyjątków z regułami automatyzacji (tylko witryna Azure Portal)

W tej procedurze opisano sposób dodawania reguły automatyzacji w przypadku wystąpienia zdarzenia fałszywie dodatniego. Ta procedura jest obsługiwana tylko w witrynie Azure Portal.

Jeśli usługa Microsoft Sentinel jest dołączona do portalu usługi Defender, utwórz reguły automatyzacji od podstaw na podstawie szczegółów zdarzenia. Aby uzyskać więcej informacji, zobacz Automatyzowanie reagowania na zagrożenia w usłudze Microsoft Sentinel przy użyciu reguł automatyzacji.

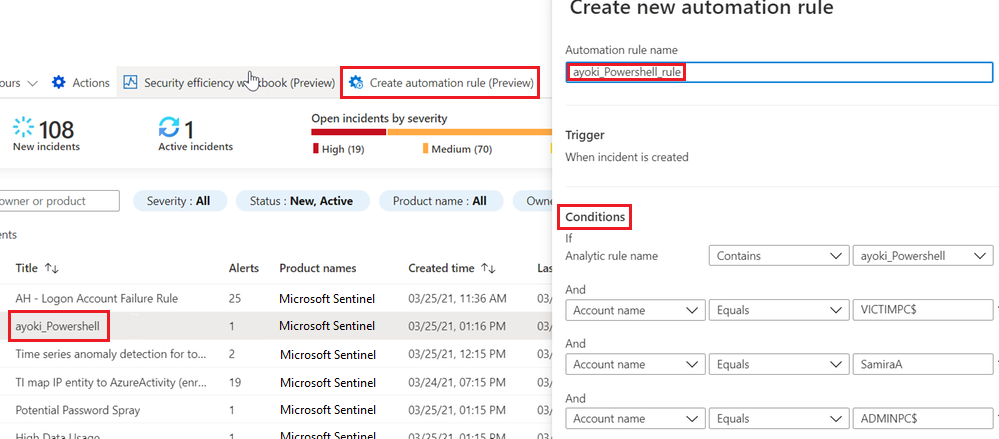

Aby dodać regułę automatyzacji do obsługi wyników fałszywie dodatnich:

W usłudze Microsoft Sentinel w obszarze Incydenty wybierz zdarzenie, dla którego chcesz utworzyć wyjątek.

W okienku szczegółów zdarzenia po stronie wybierz pozycję Akcje > Utwórz regułę automatyzacji.

Na pasku bocznym Tworzenie nowej reguły automatyzacji opcjonalnie zmodyfikuj nową nazwę reguły, aby zidentyfikować wyjątek, a nie tylko nazwę reguły alertu.

W obszarze Warunki opcjonalnie dodaj więcej nazwreguł analizy, aby zastosować wyjątek. Wybierz pole listy rozwijanej zawierające nazwę reguły analizy i wybierz więcej reguł analizy z listy.

Pasek boczny przedstawia określone jednostki w bieżącym zdarzeniu, które mogły spowodować wynik fałszywie dodatni. Zachowaj sugestie automatyczne lub zmodyfikuj je, aby dostosować wyjątek. Można na przykład zmienić warunek adresu IP, aby zastosować go do całej podsieci.

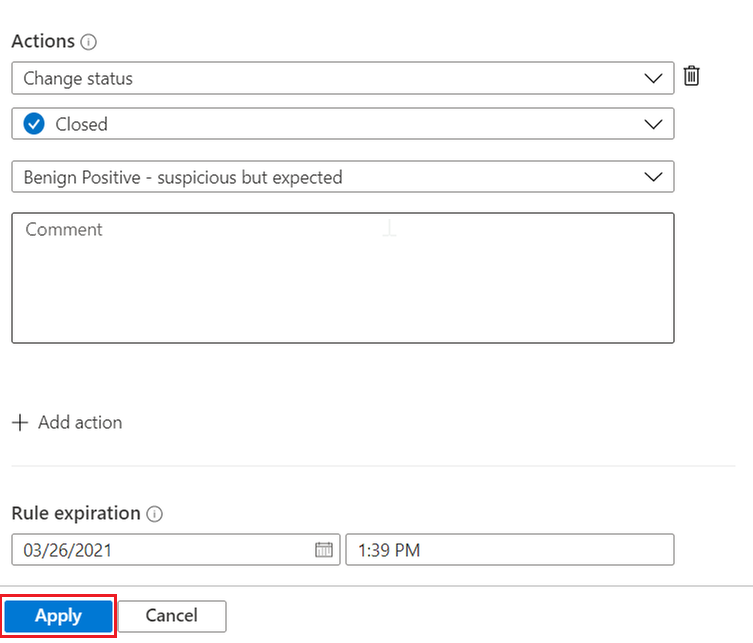

Po spełnieniu warunków przewiń w dół w okienku bocznym, aby nadal definiować, co robi reguła:

- Reguła jest już skonfigurowana do zamknięcia zdarzenia spełniającego kryteria wyjątku.

- Możesz zachować określoną przyczynę zamknięcia w taki sposób, jak to jest, lub zmienić go, jeśli inny powód jest bardziej odpowiedni.

- Możesz dodać komentarz do automatycznie zamkniętego zdarzenia, który wyjaśnia wyjątek. Można na przykład określić, że zdarzenie pochodzi ze znanych działań administracyjnych.

- Domyślnie reguła ma automatycznie wygasać po 24 godzinach. To wygaśnięcie może być tym, czego chcesz, i zmniejsza prawdopodobieństwo błędu fałszywie ujemnego. Jeśli potrzebujesz dłuższego wyjątku, ustaw opcję Wygaśnięcie reguły na później.

Jeśli chcesz, możesz dodać więcej akcji. Możesz na przykład dodać tag do zdarzenia lub uruchomić podręcznik, aby wysłać wiadomość e-mail lub powiadomienie albo zsynchronizować się z systemem zewnętrznym.

Wybierz pozycję Zastosuj , aby aktywować wyjątek.

Dodawanie wyjątków przez modyfikowanie reguł analizy

Inną opcją implementacji wyjątków jest zmodyfikowanie zapytania reguły analizy. Wyjątki można uwzględnić bezpośrednio w regule, lub najlepiej, jeśli to możliwe, użyć odwołania do listy obserwowanych. Następnie możesz zarządzać listą wyjątków na liście do obejrzenia.

Modyfikowanie zapytania

Aby edytować istniejące reguły analizy, wybierz pozycję Automatyzacja z menu nawigacji po lewej stronie usługi Microsoft Sentinel. Wybierz regułę, którą chcesz edytować, a następnie wybierz pozycję Edytuj w prawym dolnym rogu, aby otworzyć Kreatora reguł analizy.

Aby uzyskać szczegółowe instrukcje dotyczące tworzenia i edytowania reguł analizy za pomocą Kreatora reguł analizy, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Aby zaimplementować wyjątek w typowej regule preambuły, możesz dodać warunek podobny where IPAddress !in ('<ip addresses>') do początku zapytania reguły. Ten wiersz wyklucza określone adresy IP z reguły.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Ten typ wyjątku nie jest ograniczony do adresów IP. Możesz wykluczyć określonych użytkowników przy użyciu UserPrincipalName pola lub wykluczyć określone aplikacje przy użyciu polecenia AppDisplayName.

Można również wykluczyć wiele atrybutów. Aby na przykład wykluczyć alerty z adresu 10.0.0.8 IP lub użytkownika user@microsoft.com, użyj polecenia:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Aby zaimplementować bardziej precyzyjny wyjątek, jeśli ma to zastosowanie, i zmniejszyć prawdopodobieństwo fałszywie ujemnych, można połączyć atrybuty. Następujący wyjątek ma zastosowanie tylko wtedy, gdy obie wartości pojawią się w tym samym alercie:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Wykluczanie podsieci

Wykluczenie zakresów adresów IP używanych przez organizację wymaga wykluczenia podsieci. W poniższym przykładzie pokazano, jak wykluczyć podsieci.

Operator ipv4_lookup jest operatorem wzbogacania, a nie operatorem filtrowania. Wiersz where isempty(network) rzeczywiście wykonuje filtrowanie, sprawdzając te zdarzenia, które nie pokazują dopasowania.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Zarządzanie wyjątkami za pomocą list obserwowanych

Lista obserwowanych umożliwia zarządzanie listą wyjątków poza samą regułą. Jeśli ma to zastosowanie, to rozwiązanie ma następujące zalety:

- Analityk może dodawać wyjątki bez edytowania reguły, co lepiej jest zgodne z najlepszymi rozwiązaniami SOC.

- Ta sama lista do obejrzenia może mieć zastosowanie do kilku reguł, co umożliwia centralne zarządzanie wyjątkami.

Używanie listy obserwowanych jest podobne do użycia wyjątku bezpośredniego. Użyj _GetWatchlist('<watchlist name>') polecenia , aby wywołać listę obserwowanych:

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

Filtrowanie podsieci można również wykonać przy użyciu listy do obejrzenia. Na przykład w poprzednim kodzie wykluczania podsieci można zastąpić definicję podsieci datatable listą obserwowaną:

let subnets = _GetWatchlist('subnetallowlist');

Więcej informacji na temat następujących elementów używanych w poprzednich przykładach można znaleźć w dokumentacji usługi Kusto:

- let , instrukcja

- operator where

- operator projektu

- operator datatable

- operator wtyczki evaluate

- ago() , funkcja

- isempty(), funkcja

- wtyczka ipv4_lookup

Aby uzyskać więcej informacji na temat języka KQL, zobacz omówienie język zapytań Kusto (KQL).

Inne zasoby:

Przykład: Zarządzanie wyjątkami dla rozwiązania Microsoft Sentinel dla aplikacji SAP®

Rozwiązanie Microsoft Sentinel dla aplikacji SAP® udostępnia funkcje, których można użyć do wykluczania użytkowników lub systemów z wyzwalania alertów.

Wyklucz użytkowników. Użyj funkcji SAPUsersGetVIP, aby:

- Wywołaj tagi dla użytkowników, których chcesz wykluczyć z wyzwalania alertów. Taguj użytkowników na liście SAP_User_Config watchlist, używając gwiazdki (*) jako symboli wieloznacznych, aby oznaczyć wszystkich użytkowników określoną składnią nazewnictwa.

- Wyświetl listę określonych ról i/lub profilów SAP, które chcesz wykluczyć z wyzwalania alertów.

Wyklucz systemy. Użyj funkcji, które obsługują parametr SelectedSystemRoles , aby określić, że tylko określone typy systemów wyzwalają alerty, w tym tylko systemy produkcyjne , tylko systemy UAT lub oba.

Aby uzyskać więcej informacji, zobacz Microsoft Sentinel solution for SAP applications data reference (Rozwiązanie Usługi Microsoft Sentinel dla danych aplikacji SAP®).

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz: