Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

Przed rozpoczęciem użyj selektora Wybierz typ zasad w górnej części tej strony, aby wybrać typ konfigurowanych zasad. Usługa Azure Active Directory B2C oferuje dwie metody definiowania sposobu interakcji użytkowników z aplikacjami: za pomocą wstępnie zdefiniowanych przepływów użytkowników lub w pełni konfigurowalnych zasad niestandardowych. Kroki wymagane w tym artykule są różne dla każdej metody.

Usługa Azure Active Directory B2C (Azure AD B2C) integruje się bezpośrednio z uwierzytelnianiem wieloskładnikowym firmy Microsoft, dzięki czemu można dodać drugą warstwę zabezpieczeń do środowisk rejestracji i logowania w aplikacjach. Jeśli utworzono już przepływy rejestracji i logowania użytkowników, nadal możesz włączyć uwierzytelnianie wieloskładnikowe.

Korzystając z tej funkcji, aplikacje mogą obsługiwać wiele scenariuszy, takich jak:

- Wymaganie uwierzytelniania wieloskładnikowego w celu uzyskania dostępu do jednej aplikacji, ale nie wymaga dostępu do innej aplikacji. Na przykład klient może zalogować się do aplikacji ubezpieczeń samochodowych przy użyciu konta społecznego lub lokalnego, ale musi zweryfikować numer telefonu, zanim uzyska dostęp do aplikacji ubezpieczenia domowego zarejestrowanej w tym samym katalogu.

- Wymaganie uwierzytelniania wieloskładnikowego w celu uzyskania dostępu do aplikacji ogólnie, ale nie wymaga dostępu do poufnych części w niej. Na przykład klient może zalogować się do aplikacji bankowej przy użyciu konta społecznościowego lub lokalnego i sprawdzić saldo konta, ale musi sprawdzić numer telefonu przed podjęciem próby przelewu bankowego.

Wymagania wstępne

- Utwórz przepływ użytkownika, aby użytkownicy mogli zarejestrować się i zalogować do aplikacji.

- Rejestrowanie aplikacji internetowej.

- Wykonaj kroki opisane w Jak rozpocząć z zasadami niestandardowymi w usłudze Active Directory B2C. W tym samouczku przedstawiono sposób aktualizowania niestandardowych plików zasad, aby korzystać z konfiguracji kont usługi Azure AD B2C.

- Rejestrowanie aplikacji internetowej.

Metody weryfikacji

W przypadku dostępu warunkowego użytkownicy mogą lub nie mogą być kwestionowani w przypadku uwierzytelniania wieloskładnikowego w oparciu o decyzje dotyczące konfiguracji, które można podjąć jako administrator. Metody uwierzytelniania wieloskładnikowego to:

- Wiadomość e-mail — podczas logowania do użytkownika jest wysyłana wiadomość e-mail weryfikacyjna zawierająca hasło jednorazowe (OTP). Użytkownik udostępnia kod OTP, który został wysłany w wiadomości e-mail do aplikacji.

- Wiadomość SMS lub rozmowa telefoniczna — podczas pierwszego rejestracji lub logowania użytkownik jest proszony o podanie i zweryfikowanie numeru telefonu. Podczas kolejnych logowania użytkownik jest monitowany o wybranie opcji Wyślij kod lub Wywołaj mnie . W zależności od wybranego przez użytkownika wiadomość SMS jest wysyłana lub do zweryfikowanego numeru telefonu jest wysyłana rozmowa telefoniczna w celu zidentyfikowania użytkownika. Użytkownik udostępnia kod OTP wysyłany za pośrednictwem wiadomości SMS lub zatwierdza połączenie telefoniczne.

- Tylko połączenie telefoniczne — działa w taki sam sposób, jak w przypadku opcji SMS lub połączenia telefonicznego, ale jest wykonywane tylko połączenie telefoniczne.

- Tylko wiadomość SMS — działa tak samo jak w przypadku opcji SMS lub połączenia telefonicznego, ale wysyłana jest tylko wiadomość SMS.

- Aplikacja Authenticator — TOTP — użytkownik musi zainstalować aplikację uwierzytelniającą, która obsługuje weryfikację hasła jednorazowego opartego na czasie (TOTP, time-based one-time password), taką jak aplikacja Microsoft Authenticator, na urządzeniu, którego jest właścicielem. Podczas pierwszego tworzenia konta lub logowania użytkownik skanuje kod QR lub wprowadza kod ręcznie przy użyciu aplikacji authenticator. Podczas kolejnych logowania użytkownik wpisze kod TOTP wyświetlany w aplikacji authenticator. Zobacz , jak skonfigurować aplikację Microsoft Authenticator.

Ważne

Aplikacja Authenticator — protokół TOTP zapewnia silniejsze zabezpieczenia niż wiadomości SMS/telefon i poczta e-mail jest najmniej bezpieczna. Uwierzytelnianie wieloskładnikowe oparte na wiadomościACH SMS/phone powoduje naliczanie oddzielnych opłat od normalnego modelu cenowego usługi Azure AD B2C MAU.

Ustawianie uwierzytelniania wieloskładnikowego

Zaloguj się do portalu Azure.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się na dzierżawę Azure AD B2C z menu Katalogi + subskrypcje.

W menu po lewej stronie wybierz pozycję Azure AD B2C. Możesz też wybrać pozycję Wszystkie usługi i wyszukać i wybrać pozycję Azure AD B2C.

Wybierz pozycję Przepływy użytkownika.

Wybierz przepływ użytkownika, dla którego chcesz włączyć uwierzytelnianie wieloskładnikowe. Na przykład B2C_1_signinsignup.

Wybierz Właściwości.

W sekcji Uwierzytelnianie wieloskładnikowe wybierz żądany typ metody. Następnie w obszarze Wymuszanie MFA wybierz opcję:

Wyłączone — uwierzytelnianie wieloskładnikowe nigdy nie jest wymuszane podczas logowania, a użytkownicy nie są monitowani o zarejestrowanie się w usłudze MFA podczas rejestracji lub logowania.

Zawsze włączone — uwierzytelnianie wieloskładnikowe jest zawsze wymagane, niezależnie od konfiguracji dostępu warunkowego. Podczas rejestracji użytkownicy są monitowani o zarejestrowanie się w usłudze MFA. Jeśli podczas logowania użytkownicy nie są jeszcze zarejestrowani w usłudze MFA, zostanie wyświetlony monit o zarejestrowanie.

Warunkowe — podczas rejestracji i logowania użytkownicy są monitowani o zarejestrowanie się w usłudze MFA (zarówno nowych użytkowników, jak i istniejących użytkowników, którzy nie są zarejestrowani w usłudze MFA). Podczas logowania uwierzytelnianie wieloskładnikowe jest wymuszane tylko wtedy, gdy wymagana jest aktywna ocena zasad dostępu warunkowego:

- Jeśli wynik jest wyzwaniem uwierzytelniania wieloskładnikowego bez ryzyka, uwierzytelnianie wieloskładnikowe jest wymuszane. Jeśli użytkownik nie jest jeszcze zarejestrowany w usłudze MFA, zostanie wyświetlony monit o zarejestrowanie.

- Jeśli wynikiem jest wyzwanie MFA ze względu na ryzyko i użytkownik nie jest zapisany do MFA, logowanie zostanie zablokowane.

Uwaga

- Dzięki ogólnej dostępności dostępu warunkowego w usłudze Azure AD B2C użytkownicy są teraz monitowani o zarejestrowanie się w metodzie MFA podczas rejestracji. Wszystkie przepływy użytkowników rejestracji utworzone przed ogólną dostępnością nie będą automatycznie odzwierciedlać tego nowego zachowania, ale możesz uwzględnić zachowanie, tworząc nowe przepływy użytkowników.

- W przypadku wybrania pozycji Warunkowe należy również dodać dostęp warunkowy do przepływów użytkownika i określić aplikacje, do których mają być stosowane zasady.

- Uwierzytelnianie wieloskładnikowe jest domyślnie wyłączone dla przepływów rejestracji użytkowników. Możesz włączyć uwierzytelnianie wieloskładnikowe (MFA) w przepływach użytkownika podczas rejestracji za pomocą telefonu, ale ze względu na użycie numeru telefonu jako głównego identyfikatora, jednorazowy kod przesłany e-mailem jest jedyną opcją dostępną dla drugiego czynnika uwierzytelniania.

Wybierz Zapisz. Usługa MFA jest teraz włączona dla tego przepływu użytkownika.

Aby zweryfikować środowisko, możesz użyć Uruchom scenariusz użytkownika. Potwierdź następujący scenariusz:

Konto klienta jest tworzone w twojej dzierżawie przed rozpoczęciem procedury uwierzytelniania wieloskładnikowego. W trakcie tego kroku klient zostanie poproszony o podanie numeru telefonu i zweryfikowanie go. Jeśli weryfikacja zakończy się pomyślnie, numer telefonu zostanie dołączony do konta do późniejszego użycia. Nawet jeśli klient anuluje lub zrezygnuje, klient może zostać poproszony o ponowne zweryfikowanie numeru telefonu podczas następnego logowania z włączonym uwierzytelnianiem wieloskładnikowym.

Aby włączyć uwierzytelnianie wieloskładnikowe, pobierz pakiet startowy zasad niestandardowych z usługi GitHub w następujący sposób:

-

Pobierz plik .zip lub sklonuj repozytorium z

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, a następnie zaktualizuj pliki XML w pakiecie startowym SocialAndLocalAccountsWithMFA, wpisując nazwę swojej dzierżawy Azure AD B2C. SocialAndLocalAccountsWithMFA umożliwia opcje logowania społecznościowego i lokalnego oraz opcje uwierzytelniania wieloskładnikowego, z wyjątkiem opcji Aplikacja Authenticator — TOTP. - Aby obsłużyć aplikację Authenticator — opcja TOTP MFA, pobierz niestandardowe pliki zasad z

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp, a następnie zaktualizuj pliki XML przy użyciu nazwy dzierżawy Azure AD B2C. Pamiętaj, aby uwzględnić plikiTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmliTrustFrameworkBase.xmlXML z pakietu startowego SocialAndLocalAccounts. - Zaktualizuj układ [strony] do wersji

2.1.14. Aby uzyskać więcej informacji, zobacz Wybieranie układu strony.

Rejestrowanie użytkownika w usłudze TOTP przy użyciu aplikacji authenticator (dla użytkowników końcowych)

Gdy aplikacja usługi Azure AD B2C używa opcji TOTP dla uwierzytelniania wieloskładnikowego, użytkownicy końcowi muszą używać aplikacji uwierzytelniającej do generowania kodów TOTP. Użytkownicy mogą używać aplikacji Microsoft Authenticator lub dowolnej innej aplikacji wystawcy uwierzytelniania obsługującej weryfikację TOTP. Jeśli korzystasz z aplikacji Microsoft Authenticator, administrator systemu usługi Azure AD B2C musi poinformować użytkowników końcowych o skonfigurowaniu aplikacji Microsoft Authenticator, wykonując następujące czynności:

- Pobierz i zainstaluj aplikację Microsoft Authenticator na urządzeniu przenośnym z systemem Android lub iOS.

- Otwórz aplikację usługi Azure AD B2C, która wymaga użycia protokołu TOTP dla uwierzytelniania wieloskładnikowego, na przykład aplikacji internetowej firmy Contoso, a następnie zaloguj się lub zarejestruj się, wprowadzając wymagane informacje.

- Jeśli zostanie wyświetlony monit o zarejestrowanie konta przez skanowanie kodu QR przy użyciu aplikacji authenticator, otwórz aplikację Microsoft Authenticator na telefonie, a w prawym górnym rogu wybierz ikonę menu kropkowanego (w przypadku systemu Android) lub + ikonę menu (dla systemu iOS).

- Wybierz + Dodaj konto.

- Wybierz pozycję Inne konto (Google, Facebook itp.), a następnie przeskanuj kod QR wyświetlany w aplikacji usługi Azure AD B2C, aby zarejestrować swoje konto. Jeśli nie możesz zeskanować kodu QR, możesz ręcznie dodać konto:

- W aplikacji Microsoft Authenticator na telefonie wybierz pozycję LUB WPROWADŹ KOD RĘCZNIE.

- W aplikacji azure AD B2C wybierz pozycję Nadal masz problemy? Spowoduje to wyświetlenie nazwy konta i wpisu tajnego.

- Wprowadź nazwę konta i wpis tajny w aplikacji Microsoft Authenticator, a następnie wybierz pozycję ZAKOŃCZ.

- W aplikacji Azure AD B2C wybierz pozycję Kontynuuj.

- W polu Wprowadź kod wprowadź kod wyświetlany w aplikacji Microsoft Authenticator.

- Wybierz pozycję Sprawdź.

- Podczas kolejnego logowania do aplikacji wpisz kod wyświetlany w aplikacji Microsoft Authenticator.

Dowiedz się więcej o tokenach oprogramowania OATH

Usunięcie rejestracji narzędzia uwierzytelniania TOTP użytkownika (dla administratorów systemu)

W usłudze Azure AD B2C możesz usunąć rejestrację aplikacji uwierzytelniania TOTP użytkownika. Następnie użytkownik zostanie zmuszony do ponownego zarejestrowania konta w celu ponownego użycia uwierzytelniania TOTP. Aby usunąć rejestrację TOTP użytkownika, możesz użyć witryny Azure Portal lub interfejsu API programu Microsoft Graph.

Uwaga

- Usunięcie rejestracji aplikacji uwierzytelniającej TOTP użytkownika z Azure AD B2C nie powoduje usunięcia konta użytkownika w aplikacji uwierzytelniającej TOTP na urządzeniu. Administrator systemu musi skierować użytkownika do ręcznego usunięcia konta z aplikacji uwierzytelniającej TOTP na swoim urządzeniu przed próbą ponownego zarejestrowania się.

- Jeśli użytkownik przypadkowo usunie swoje konto z aplikacji wystawcy uwierzytelniania TOTP, musi powiadomić administratora systemu lub właściciela aplikacji, który może usunąć rejestrację wystawcy uwierzytelnienia TOTP użytkownika z usługi Azure AD B2C, aby użytkownik mógł ponownie zarejestrować.

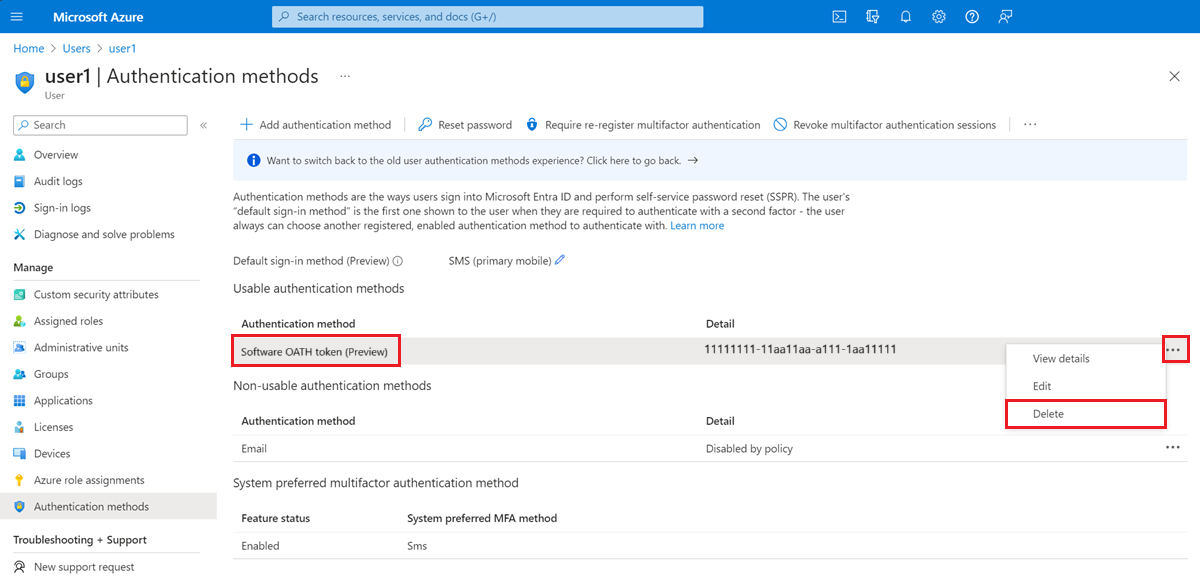

Usuwanie rejestracji aplikacji uwierzytelniania TOTP przy użyciu witryny Azure Portal

- Zaloguj się do portalu Azure.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się na dzierżawę Azure AD B2C z menu Katalogi + subskrypcje.

- W menu po lewej stronie wybierz pozycję Użytkownicy.

- Wyszukaj i wybierz użytkownika, dla którego chcesz usunąć rejestrację aplikacji uwierzytelniającej TOTP.

- W menu po lewej stronie wybierz pozycję Metody uwierzytelniania.

- W obszarze Użyteczne metody uwierzytelniania znajdź token programowy OATH, a następnie wybierz menu z wielokropkiem obok niego. Jeśli ten interfejs nie jest widoczny, wybierz opcję "Przełącz na nowe metody uwierzytelniania użytkownika! Kliknij tutaj, aby użyć go teraz" , aby przełączyć się na nowe środowisko metod uwierzytelniania.

- Wybierz pozycję Usuń, a następnie wybierz pozycję Tak, aby potwierdzić.

Usuń zarejestrowanie aplikacji uwierzytelniającej TOTP przy użyciu interfejsu API Microsoft Graph

Dowiedz się, jak usunąć metodę uwierzytelniania tokenu OATH oprogramowania użytkownika przy użyciu interfejsu API programu Microsoft Graph.

Warstwy cenowe wiadomości SMS według kraju/regionu

Poniższa tabela zawiera szczegółowe informacje o różnych warstwach cenowych dla usług uwierzytelniania opartych na programie SMS w różnych krajach lub regionach. Aby uzyskać szczegółowe informacje o cenach, zobacz Cennik usługi Azure AD B2C.

SMS to dodatkowa funkcja, która wymaga połączonej subskrypcji. Jeśli subskrypcja wygaśnie lub zostanie anulowana, użytkownicy końcowi nie będą już mogli uwierzytelniać się przy użyciu wiadomości SMS, co może uniemożliwić im logowanie się w zależności od zasad uwierzytelniania wieloskładnikowego.

| Warstwa | Kraje/regiony |

|---|---|

| Uwierzytelnianie telefoniczne — niski koszt | Australia, Brazylia, Brunei, Kanada, Chile, Chiny, Kolumbia, Cypr, Macedonia Północna, Polska, Portugalia, Korea Południowa, Tajlandia, Türkiye, Stany Zjednoczone |

| Uwierzytelnianie telefoniczne — średnie niskie koszty | Grenlandii, Albania, Samoa Amerykańskie, Austria, Bahamy, Bahrajn, Bośnia i Hercegowina, Botswana, Kostaryka, Czechy, Dania, Estonia, Wyspy Owcze, Finlandia, Francja, Grecja, Hongkong (Specjalny Region Administracyjny), Węgry, Islandia, Irlandia, Włochy, Japonia, Łotwa, Litwa, Luksemburg, Makau (Specjalny Region Administracyjny), Malta, Meksyk, Mikronezja, Mołdawia, Namibia, Nowa Zelandia, Nikaragua, Norwegia, Rumunia, São Tomé i Príncipe, Seszele, Singapur, Słowacja, Wyspy Salomona, Hiszpania, Szwecja, Szwajcaria, Tajwan, Wielka Brytania, Wyspy Dziewicze Stanów Zjednoczonych, Urugwaj |

| Uwierzytelnianie telefoniczne — średnio wysoki koszt | Andora, Angola, Anguilla, Antarktyda, Antigui i Barbuda, Argentyna, Armenia, Aruba, Barbados, Belgia, Benin, Boliwia, Bonaire, Curaçao, Saba, Sint Eustatius i Sint Maarten, Brytyjskie Wyspy Dziewicze, Bułgaria, Burkina Faso, Kamerun, Kajmany, Republika Środkowoafrykańska, Wyspy Cooka, Wybrzeże Kości Słoniowej, Chorwacja, Diego Garcia, Djibouti, Dominikana, Ekwador, Salwador, Erytrea, Falklandy, Fiji, Gujana Francuska, Polinezja Francuska, Gambia, Gruzja, Niemcy, Gibraltar, Grenada, Gwadelupa, Guam, Gwinea, Gujana, Honduras, Indie, Kenia, Kiribati, Laos, Liberia, Malezja, Wyspy Marshalla, Martynika, Mauritius, Monako, Czarnogóra, Montserrat, Holandia, Nowa Kaledonia, Niue, Oman, Palau, Panama, Paragwaj, Peru, Portoryko, Réunion, Rwanda, Saint Helena, Ascension i Tristan de Cunha, Saint Kitts i Nevis, Saint Lucia, Saint Pierre i Miquelon, Saint Vincent i Grenadyny, Saipan, Samoa, San Marino, Arabia Saudyjska, Sint Maarten, Słowenia, Republika Południowej Afryki, Sudan Południowy, Surinam, Eswatini, Timor-Leste, Tokelau, Tonga, Turks i Caicos, Tuvalu, Zjednoczone Emiraty Arabskie, Vanuatu, Wenezuela, Wietnam, Wallis i Futuna |

| Wysoki koszt uwierzytelniania telefonicznego | Liechtenstein, Bermudy, Cabo Verde, Kambodża, Demokratyczna Republika Konga, Dominika, Egipt, Gwinea Równikowa, Ghana, Gwatemala, Gwinea-Bissau, Izrael, Jamajka, Jamajka, Kosowo, Lesotho, Malediwy, Mali, Mauritania, Maroko, Mozambik, Papua Nowa Gwinea, Filipiny, Katar, Sierra Leone, Trynidad & Tobago, Ukraina, Zimbabwe, Afganistan, Algieria, Azerbejdżan, Bangladesz, Białoruś, Zimbabwe, Bhutan, Burundi, Chad, Comoros, Kongo, Etiopia, Republika Gabonese, Haiti, Indonezja, Irak, Jordania, Kuwejt, Kirgistan, Liban, Libia, Madagaskar, Malawi, Mongolia, Mjanma, Nauru, Nepal, Niger, Nigeria, Pakistan, Palestyńska Władza Narodowa, Rosja, Senegal, Serbia, Somalia, Sri Lanka, Sudan, Tadżykistan, Tanzania, Republika Togolesii, Tunezja, Uganda, Uganda, Uzbekistan, Jemen, Zambia |

Następne kroki

- Dowiedz się więcej na temat kontroli wyświetlania TOTP i technicznego profilu uwierzytelniania wieloskładnikowego Microsoft Entra ID