Włączanie logowania klucza zabezpieczeń FIDO2 na urządzeniach z systemem Windows 10 i 11 przy użyciu identyfikatora Entra firmy Microsoft

Ten dokument koncentruje się na włączaniu uwierzytelniania bez hasła opartego na kluczu zabezpieczeń FIDO2 z urządzeniami z systemem Windows 10 i 11. Po wykonaniu kroków opisanych w tym artykule możesz zalogować się zarówno do swojego identyfikatora Microsoft Entra ID, jak i urządzenia hybrydowego systemu Windows dołączonego do firmy Microsoft Entra przy użyciu klucza zabezpieczeń FIDO2.

Wymagania

| Typ urządzenia | Dołączono do usługi Microsoft Entra | Przyłączono hybrydową usługę Microsoft Entra |

|---|---|---|

| Uwierzytelnianie wieloskładnikowe firmy Microsoft | X | X |

| Rejestracja połączonych informacji zabezpieczających | X | X |

| Zgodne klucze zabezpieczeń FIDO2 | X | X |

| Usługa WebAuthN wymaga systemu Windows 10 w wersji 1903 lub nowszej | X | X |

| Urządzenia dołączone do firmy Microsoft wymagają systemu Windows 10 w wersji 1909 lub nowszej | X | |

| Urządzenia dołączone hybrydo do firmy Microsoft Entra wymagają systemu Windows 10 w wersji 2004 lub nowszej | X | |

| W pełni poprawiono kontrolery domeny systemu Windows Server 2016/2019. | X | |

| Moduł zarządzania uwierzytelnianiem hybrydowym firmy Microsoft | X | |

| Microsoft Intune (opcjonalnie) | X | X |

| Pakiet aprowizacji (opcjonalnie) | X | X |

| Zasady grupy (opcjonalnie) | X |

Nieobsługiwane scenariusze

Następujące scenariusze nie są obsługiwane:

- Logowanie lub odblokowywanie urządzenia z systemem Windows przy użyciu klucza dostępu w aplikacji Microsoft Authenticator.

- Wdrożenie domeny przyłączone do domeny (tylko urządzenia lokalne) systemu Windows Server domena usługi Active Directory Services (AD DS).

- Scenariusze, takie jak RDP, VDI i Citrix, które używają klucza zabezpieczeń innego niż przekierowanie webauthn.

- Protokół S/MIME przy użyciu klucza zabezpieczeń.

- Uruchom polecenie jako przy użyciu klucza zabezpieczeń.

- Logowanie się do serwera przy użyciu klucza zabezpieczeń.

- Jeśli nie używasz klucza zabezpieczeń do logowania się na urządzeniu w trybie online, nie możesz używać go do logowania się lub odblokowywania w trybie offline.

- Logowanie lub odblokowywanie urządzenia z systemem Windows przy użyciu klucza zabezpieczeń zawierającego wiele kont Microsoft Entra. Ten scenariusz korzysta z ostatniego konta dodanego do klucza zabezpieczeń. Usługa WebAuthN umożliwia użytkownikom wybranie konta, którego chcą użyć.

- Odblokowanie urządzenia z systemem Windows 10 w wersji 1809. Aby uzyskać najlepsze środowisko, użyj systemu Windows 10 w wersji 1903 lub nowszej.

Przygotowywanie urządzeń

Urządzenia dołączone do firmy Microsoft muszą działać z systemem Windows 10 w wersji 1909 lub nowszej.

Urządzenia dołączone hybrydowe firmy Microsoft Entra muszą działać z systemem Windows 10 w wersji 2004 lub nowszej.

Włączanie kluczy zabezpieczeń na potrzeby logowania do systemu Windows

Organizacje mogą użyć co najmniej jednej z następujących metod, aby umożliwić korzystanie z kluczy zabezpieczeń na potrzeby logowania systemu Windows na podstawie wymagań organizacji:

- Włączanie za pomocą usługi Microsoft Intune

- Docelowe wdrożenie usługi Microsoft Intune

- Włączanie przy użyciu pakietu aprowizacji

- Włącz za pomocą zasad grupy (tylko urządzenia dołączone hybrydo do firmy Microsoft)

Ważne

Organizacje z urządzeniami dołączonymi hybrydowo do firmy Microsoft Entra muszą również wykonać kroki opisane w artykule Włączanie uwierzytelniania FIDO2 do zasobów lokalnych przed działaniem uwierzytelniania klucza zabezpieczeń FIDO2 w systemie Windows 10.

Organizacje z urządzeniami dołączonymi do firmy Microsoft muszą to zrobić, zanim ich urządzenia będą mogły uwierzytelniać się w zasobach lokalnych przy użyciu kluczy zabezpieczeń FIDO2.

Włączanie za pomocą usługi Microsoft Intune

Aby włączyć korzystanie z kluczy zabezpieczeń przy użyciu usługi Intune, wykonaj następujące kroki:

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Przejdź do pozycji Urządzenia Rejestruj urządzenia Rejestracja urządzeń>>z systemem> Windows Windows Hello dla firm.

- Ustaw opcję Użyj kluczy zabezpieczeń na potrzeby logowania na wartość Włączone.

Konfiguracja kluczy zabezpieczeń logowania nie jest zależna od konfigurowania Windows Hello dla firm.

Uwaga

Nie spowoduje to włączenia kluczy zabezpieczeń na już zaaprowizowanych urządzeniach. W takim przypadku użyj następnej metody (wdrożenie docelowe usługi Intune)

Docelowe wdrożenie usługi Intune

Aby kierować określone grupy urządzeń w celu włączenia dostawcy poświadczeń, użyj następujących ustawień niestandardowych za pośrednictwem usługi Intune:

- Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

- Przejdź do pozycji Urządzenia Profile>>konfiguracji systemu Windows>Utwórz profil.

- Skonfiguruj nowy profil przy użyciu następujących ustawień:

- Platforma: Windows 10 lub nowszy

- Typ profilu: Szablony > niestandardowe

- Nazwa: Klucze zabezpieczeń dla logowania w systemie Windows

- Opis: Umożliwia korzystanie z kluczy zabezpieczeń FIDO podczas logowania do systemu Windows

- Wybierz pozycję Dalej>Dodaj i w obszarze Dodaj wiersz dodaj następujące niestandardowe ustawienia OMA-URI:

- Nazwa: Włączanie kluczy zabezpieczeń FIDO dla logowania systemu Windows

- Opis: (Opcjonalnie)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Typ danych: liczba całkowita

- Wartość: 1

- Przypisz pozostałe ustawienia zasad, w tym określonych użytkowników, urządzeń lub grup. Aby uzyskać więcej informacji, zobacz Przypisywanie profilów użytkowników i urządzeń w usłudze Microsoft Intune.

Włączanie przy użyciu pakietu aprowizacji

W przypadku urządzeń, które nie są zarządzane przez usługę Microsoft Intune, można zainstalować pakiet aprowizacji w celu włączenia funkcji. Aplikację Windows Configuration Projektant można zainstalować ze sklepu Microsoft Store. Wykonaj następujące kroki, aby utworzyć pakiet aprowizacji:

- Uruchom Projektant Konfiguracja systemu Windows.

- Wybierz pozycję Plik>Nowy projekt.

- Nadaj projektowi nazwę i zanotuj ścieżkę, w której został utworzony projekt, a następnie wybierz pozycję Dalej.

- Pozostaw pakiet Aprowizacji wybrany jako przepływ pracy Wybrany projekt, a następnie wybierz pozycję Dalej.

- Wybierz pozycję Wszystkie wersje klasyczne systemu Windows w obszarze Wybierz ustawienia do wyświetlenia i skonfigurowania, a następnie wybierz przycisk Dalej.

- Wybierz Zakończ.

- W nowo utworzonym projekcie przejdź do pozycji Ustawienia>środowiska uruchomieniowego WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Ustaw wartość UseSecurityKeyForSignIn na wartość Włączone.

- Wybierz pozycję Eksportuj>pakiet aprowizacji

- Pozostaw wartości domyślne w oknie Kompilacja w obszarze Opis pakietu aprowizacji, a następnie wybierz pozycję Dalej.

- Pozostaw wartości domyślne w oknie Kompilacja w obszarze Wybierz szczegóły zabezpieczeń dla pakietu aprowizacji i wybierz przycisk Dalej.

- Zanotuj lub zmień ścieżkę w oknach Kompilacja w obszarze Wybierz miejsce zapisania pakietu aprowizacji i wybierz przycisk Dalej.

- Wybierz pozycję Kompiluj na stronie Tworzenie pakietu aprowizacji.

- Zapisz dwa utworzone pliki (ppkg i cat) w lokalizacji, w której można je zastosować do maszyn później.

- Aby zastosować utworzony pakiet aprowizacji, zobacz Stosowanie pakietu aprowizacji.

Uwaga

Urządzenia z systemem Windows 10 w wersji 1903 muszą również włączyć tryb komputera udostępnionego (EnableSharedPCMode). Aby uzyskać więcej informacji na temat włączania tej funkcji, zobacz Konfigurowanie komputera udostępnionego lub gościa z systemem Windows 10.

Włączanie za pomocą zasad grupy

W przypadku urządzeń dołączonych hybrydowo do firmy Microsoft organizacje mogą skonfigurować następujące ustawienie zasad grupy, aby włączyć logowanie klucza zabezpieczeń FIDO. Ustawienie można znaleźć w obszarze Konfiguracja> komputera Administracja istrative Templates>System>Logon>Włącz logowanie klucza zabezpieczeń:

- Ustawienie tych zasad na Włączone umożliwia użytkownikom logowanie się przy użyciu kluczy zabezpieczeń.

- Ustawienie tych zasad na Wyłączone lub Nieskonfigurowane uniemożliwia użytkownikom logowanie się przy użyciu kluczy zabezpieczeń.

To ustawienie zasad grupy wymaga zaktualizowanej wersji szablonu CredentialProviders.admx zasad grupy. Ten nowy szablon jest dostępny w następnej wersji systemu Windows Server i z systemem Windows 10 20H1. To ustawienie można zarządzać przy użyciu urządzenia z jedną z tych nowszych wersji systemu Windows lub centralnie, postępując zgodnie z poniższymi wskazówkami: Jak utworzyć magazyn centralny zasad grupy i zarządzać nim Administracja szablony administracyjne w systemie Windows.

Logowanie przy użyciu klucza zabezpieczeń FIDO2

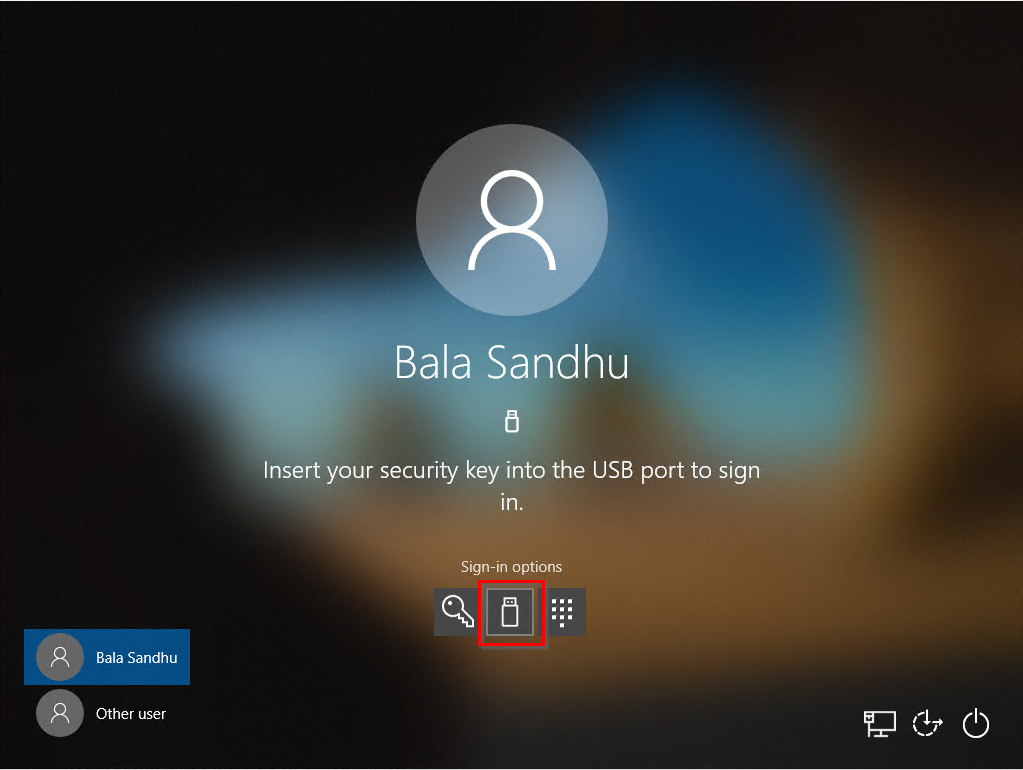

W tym przykładzie użytkownik o nazwie Bala Sandhu już aprowizował swój klucz zabezpieczeń FIDO2, wykonując kroki opisane w poprzednim artykule Włączanie logowania bez hasła klucza zabezpieczeń. W przypadku urządzeń dołączonych hybrydowo do firmy Microsoft upewnij się, że włączono również logowanie bez hasła do zasobów lokalnych. Bala może wybrać dostawcę poświadczeń klucza zabezpieczeń z ekranu blokady systemu Windows 10 i wstawić klucz zabezpieczeń, aby zalogować się do systemu Windows.

Zarządzanie kluczem biometrycznym, numerem PIN lub resetowaniem klucza zabezpieczeń

- Windows 10 w wersji 1903 lub nowszej

- Użytkownicy mogą otwierać Ustawienia systemu Windows na swoim urządzeniu >Klucz zabezpieczeń konta>

- Użytkownicy mogą zmieniać swój numer PIN, aktualizować dane biometryczne lub resetować swój klucz zabezpieczeń

Rozwiązywanie problemów i opinie

Jeśli chcesz podzielić się opinią lub napotkać problemy dotyczące tej funkcji, udostępnij je za pośrednictwem aplikacji Centrum opinii o systemie Windows, wykonując następujące czynności:

- Uruchom centrum opinii i upewnij się, że się zalogowałeś.

- Prześlij opinię w ramach następującej kategoryzacji:

- Kategoria: Bezpieczeństwo i prywatność

- Podkategoria: FIDO

- Aby przechwycić dzienniki, użyj opcji Utwórz ponownie problem.

Następne kroki

Dowiedz się więcej o rejestracji urządzeń

Dowiedz się więcej na temat uwierzytelniania wieloskładnikowego firmy Microsoft