Konfigurowanie serwera usługi Azure Multi-Factor Authentication do współdziałania z usługami AD FS 2.0

Ten artykuł dotyczy organizacji, które są sfederowane z identyfikatorem Entra firmy Microsoft i chcą zabezpieczyć zasoby, które są lokalne lub w chmurze. Zasoby można chronić, używając serwera usługi Azure Multi-Factor Authentication i konfigurując go do pracy z usługami AD FS w taki sposób, aby weryfikacja dwuetapowa była wymagana dla ważnych punktów końcowych.

Ta dokumentacja dotyczy korzystania z serwera usługi Azure Multi-Factor Authentication z usługami AD FS 2.0. Aby uzyskać informacje o usługach AD FS, zobacz Zabezpieczanie zasobów w chmurze i lokalnych przy użyciu serwera Usługi Azure Multi-Factor Authentication z systemem Windows Server.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do opartej na chmurze usługi uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu najnowszej aktualizacji serwera usługi Azure Multi-Factor Authentication. Aby uzyskać więcej informacji, zobacz Migracja serwera usługi Azure Multi-Factor Authentication.

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: Zabezpieczanie zdarzeń logowania użytkowników przy użyciu uwierzytelniania wieloskładnikowego platformy Azure.

Jeśli używasz uwierzytelniania wieloskładnikowego opartego na chmurze, zobacz Zabezpieczanie zasobów w chmurze przy użyciu uwierzytelniania wieloskładnikowego platformy Azure i usług AD FS.

Istniejący klienci, którzy aktywowali serwer MFA przed 1 lipca 2019 r., mogą pobrać najnowszą wersję, przyszłe aktualizacje i wygenerować poświadczenia aktywacji w zwykły sposób.

Zabezpieczanie usługi AD FS 2.0 przy użyciu serwera proxy

Aby zabezpieczyć usługi AD FS 2.0 za pomocą serwera proxy, zainstaluj serwer usługi Azure Multi-Factor Authentication na serwerze proxy usług AD FS.

Konfigurowanie uwierzytelniania usług IIS

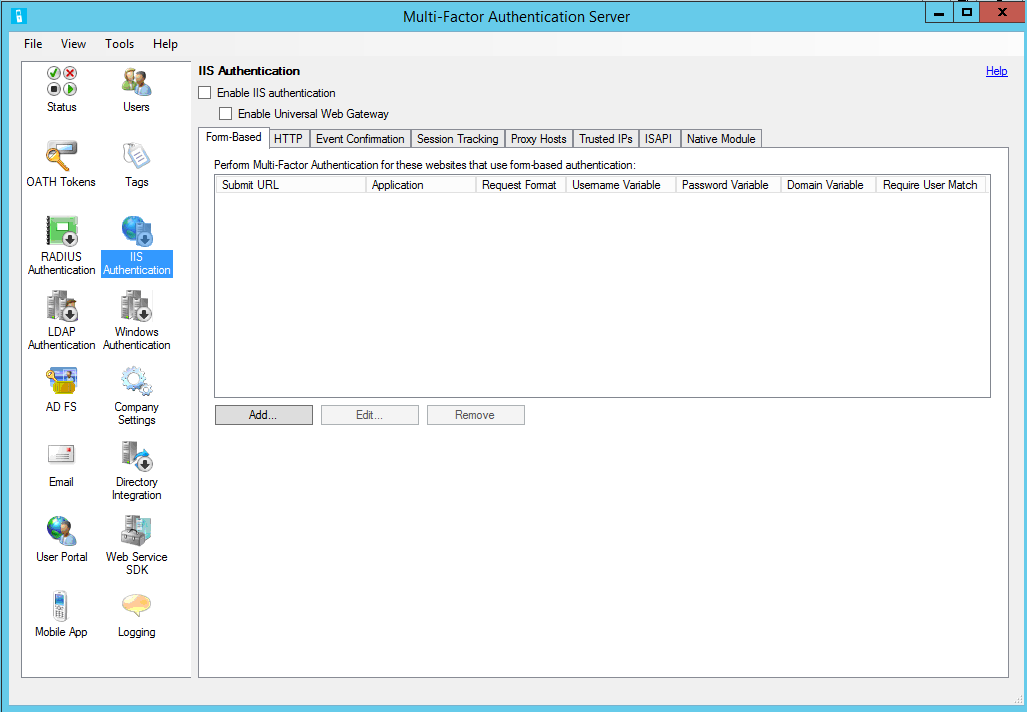

Na serwerze usługi Azure Multi-Factor Authentication kliknij ikonę Uwierzytelnianie usług IIS w menu po lewej stronie.

Kliknij kartę Oparte na formularzach.

Kliknij przycisk Dodaj.

Aby automatycznie wykrywać zmienne nazwy użytkownika, hasła i domeny, wprowadź adres URL logowania (na przykład

https://sso.contoso.com/adfs/ls) w oknie dialogowym Witryna internetowa oparta na formularzu automatycznie i kliknij przycisk OK.Zaznacz pole Wymagaj dopasowania użytkownika uwierzytelniania wieloskładnikowego platformy Azure, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani do serwera i będą podlegać weryfikacji dwuetapowej. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub zostanie wykluczonych z weryfikacji dwuetapowej, pozostaw pole niezaznaczone.

Jeśli nie można automatycznie wykryć zmiennych strony, kliknij przycisk Określ ręcznie... w oknie dialogowym Witryna internetowa oparta na formularzu automatycznie.

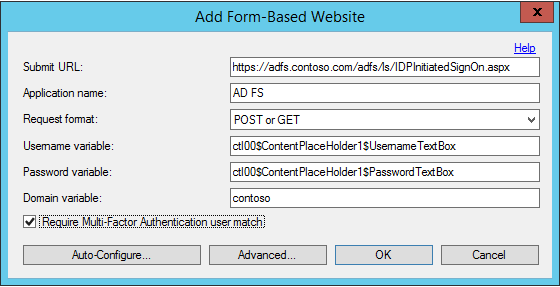

W oknie dialogowym Dodawanie witryny internetowej opartej na formularzach wprowadź adres URL strony logowania usług AD FS w polu Prześlij adres URL (na przykład

https://sso.contoso.com/adfs/ls) i wprowadź nazwę aplikacji (opcjonalnie). Nazwa aplikacji jest wyświetlana w raportach uwierzytelniania wieloskładnikowego platformy Azure i może być wyświetlana w wiadomościach uwierzytelniania sms lub aplikacji mobilnej.Ustaw format żądania na wartość POST lub GET.

Wprowadź wartość zmiennej nazwy użytkownika (ctl00$ContentPlaceHolder1$UsernameTextBox) i wartość zmiennej hasła (ctl00$ContentPlaceHolder1$PasswordTextBox). Jeśli na stronie logowania opartej na formularzach jest wyświetlane pole tekstowe domeny, wprowadź również wartość zmiennej domeny. W celu znalezienia nazw pól wejściowych na stronie logowania przejdź do tej strony w przeglądarce sieci Web, kliknij prawym przyciskiem myszy i wybierz polecenie Wyświetl źródło.

Zaznacz pole Wymagaj dopasowania użytkownika uwierzytelniania wieloskładnikowego platformy Azure, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani do serwera i będą podlegać weryfikacji dwuetapowej. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub zostanie wykluczonych z weryfikacji dwuetapowej, pozostaw pole niezaznaczone.

Kliknij pozycję Zaawansowane... aby przejrzeć ustawienia zaawansowane. Ustawienia, które można skonfigurować, to:

- Wybór pliku niestandardowej strony odmowy

- Buforowanie pomyślnych uwierzytelnień do witryny sieci Web przy użyciu plików cookie

- Wybór sposobu uwierzytelniania poświadczeń podstawowych

Ponieważ serwer proxy usług AD FS nie jest prawdopodobnie przyłączony do domeny, można użyć protokołu LDAP, aby nawiązać połączenie z kontrolerem domeny na potrzeby importowania i wstępnego uwierzytelniania użytkownika. W oknie dialogowym Zaawansowana witryna sieci Web oparta na formularzach kliknij kartę Uwierzytelnianie podstawowe i wybierz opcję Powiązanie z protokołem LDAP jako typ uwierzytelniania wstępnego.

Po wykonaniu tej czynności kliknij przycisk OK, aby wrócić do okna dialogowego Dodawanie witryny sieci Web opartej na formularzach.

Kliknij przycisk OK, aby zamknąć okno dialogowe.

Po wykryciu lub wprowadzeniu adresu URL i zmiennych na stronie dane witryny sieci Web wyświetlane są w panelu Oparte na formularzach.

Kliknij kartę Moduł macierzysty i wybierz serwer, witrynę internetową, w której działa serwer proxy usług AD FS (na przykład "Domyślna witryna sieci Web"), lub aplikację serwera proxy usług AD FS (np. "ls" w obszarze "adfs"), aby włączyć wtyczkę usług IIS na żądanym poziomie.

Kliknij pole Włącz uwierzytelnianie usług IIS w górnej części ekranu.

Uwierzytelnianie usług IIS zostało włączone.

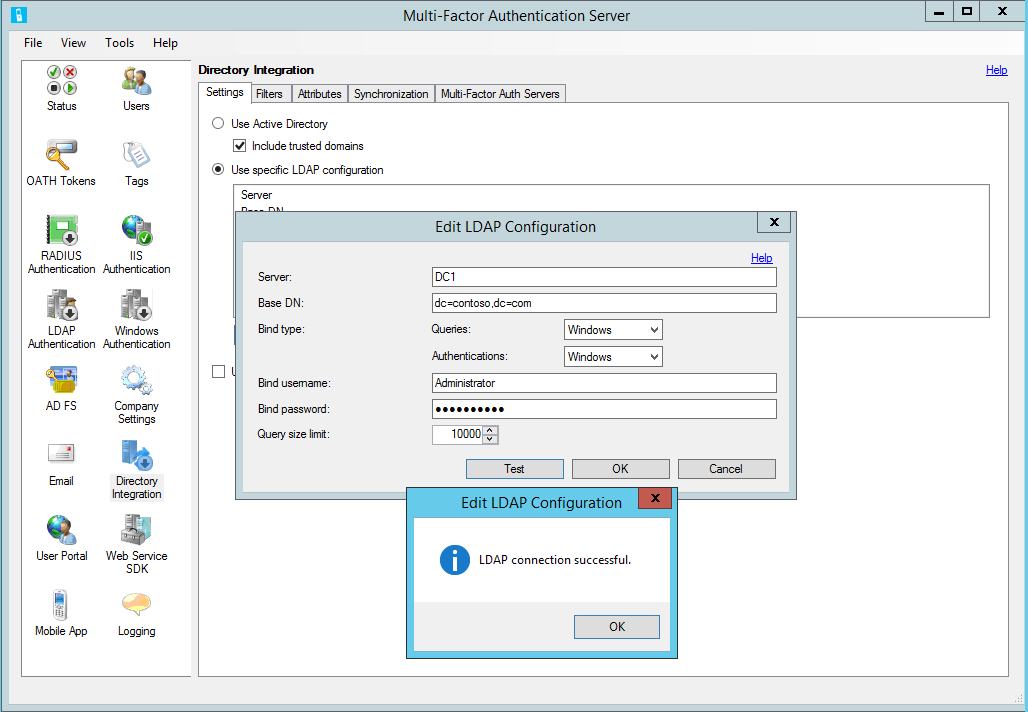

Konfigurowanie integracji katalogu

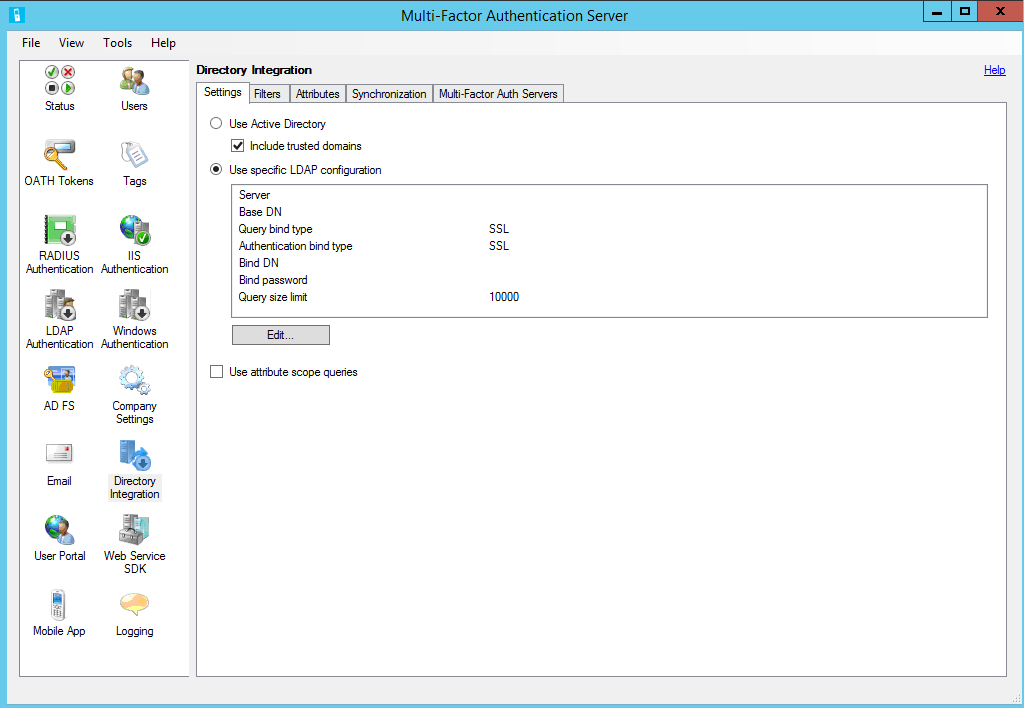

Uwierzytelnianie usług IIS zostało włączone, ale aby przeprowadzić uwierzytelnianie wstępne w usłudze Active Directory (AD) za pośrednictwem protokołu LDAP, musisz skonfigurować połączenie protokołu LDAP z kontrolerem domeny.

Kliknij ikonę Integracja katalogu.

Na karcie Ustawienia wybierz przycisk radiowy Użyj określonej konfiguracji LDAP.

Kliknij przycisk Edytuj.

W oknie dialogowym Edycja konfiguracji LDAP wypełnij pola informacjami wymaganymi do nawiązania połączenia z kontrolerem domeny usługi AD.

Przetestuj połączenie LDAP, klikając przycisk Testuj.

Jeśli test połączenia LDAP zakończył się pomyślnie, kliknij przycisk OK.

Konfigurowanie ustawień firmy

- Następnie kliknij ikonę Ustawienia firmy i wybierz kartę Rozpoznawanie nazwy użytkownika.

- Wybierz przycisk radiowy Użyj atrybutu unikatowego identyfikatora LDAP w celu dopasowania nazw użytkowników.

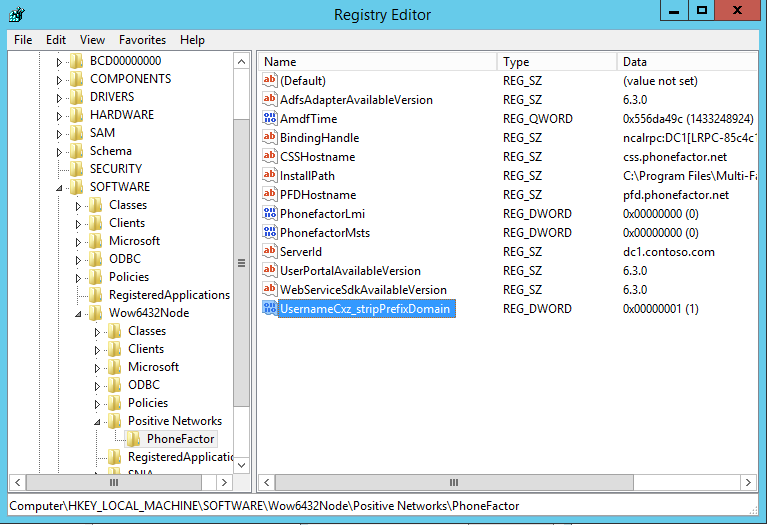

- Jeśli użytkownicy wprowadzają swoją nazwę użytkownika w formacie "domena\nazwa użytkownika", serwer musi mieć możliwość usunięcia domeny z nazwy użytkownika podczas tworzenia zapytania LDAP, które można wykonać za pomocą ustawienia rejestru.

- W przypadku serwera 64-bitowego otwórz Edytor rejestru i przejdź do klucza HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/Positive Networks/PhoneFactor. Jeśli używasz serwera 32-bitowego, usuń /Wow6432Node ze ścieżki. Utwórz klucz rejestru DWORD o nazwie "UsernameCxz_stripPrefixDomain" i ustaw wartość 1. Uwierzytelnianie wieloskładnikowe platformy Azure zabezpiecza teraz serwer proxy usług AD FS.

Upewnij się, że użytkownicy są importowane z usługi Active Directory do serwera. Aby umożliwić użytkownikom pomijanie weryfikacji dwuetapowej z wewnętrznych adresów IP, zobacz Zaufane adresy IP.

Bezpośrednie używanie usług AD FS 2.0 bez serwera proxy

Usługi AD FS można zabezpieczyć, gdy serwer proxy usług AD FS nie jest używany. Zainstaluj serwer usługi Azure Multi-Factor Authentication na serwerze usług AD FS i skonfiguruj go, wykonując następujące kroki:

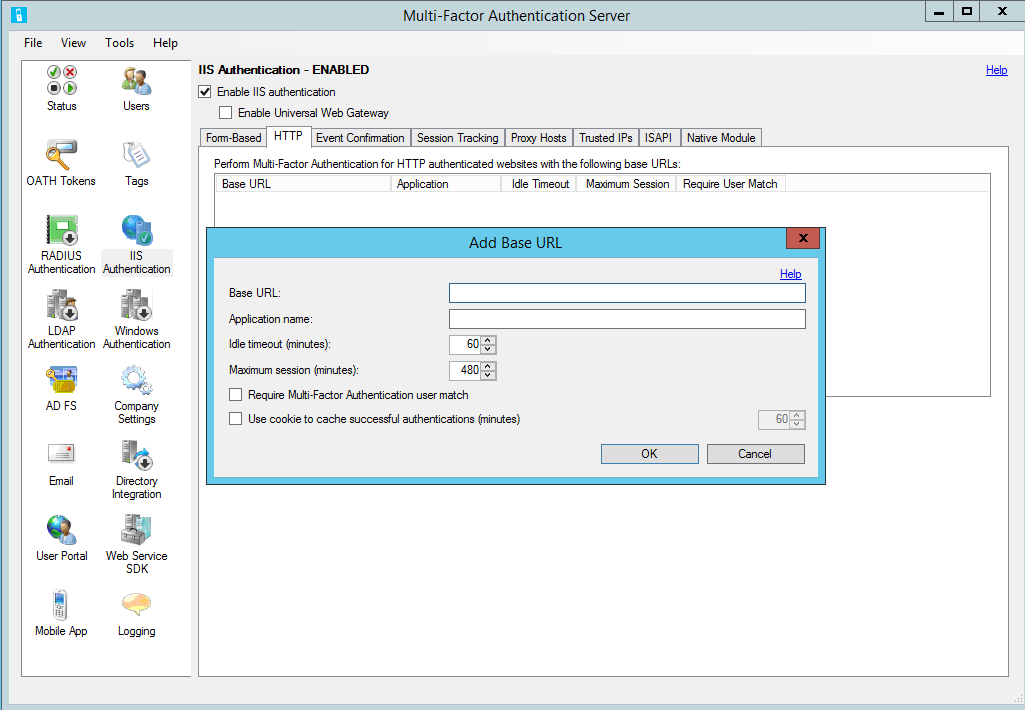

Na serwerze usługi Azure Multi-Factor Authentication kliknij ikonę Uwierzytelnianie usług IIS w menu po lewej stronie.

Kliknij kartę HTTP.

Kliknij przycisk Dodaj.

W oknie dialogowym Dodawanie podstawowego adresu URL wprowadź adres URL witryny sieci Web usług AD FS, w której jest wykonywane uwierzytelnianie HTTP (na przykład

https://sso.domain.com/adfs/ls/auth/integrated) w polu Podstawowy adres URL. Następnie wprowadź nazwę aplikacji (opcjonalnie). Nazwa aplikacji jest wyświetlana w raportach uwierzytelniania wieloskładnikowego platformy Azure i może być wyświetlana w wiadomościach uwierzytelniania sms lub aplikacji mobilnej.W razie potrzeby dostosuj wartości w polach Limit czasu bezczynności i Maksymalna długość sesji.

Zaznacz pole Wymagaj dopasowania użytkownika uwierzytelniania wieloskładnikowego platformy Azure, jeśli wszyscy użytkownicy zostali lub zostaną zaimportowani do serwera i będą podlegać weryfikacji dwuetapowej. Jeśli znaczna liczba użytkowników nie została jeszcze zaimportowana do serwera i/lub zostanie wykluczonych z weryfikacji dwuetapowej, pozostaw pole niezaznaczone.

W razie potrzeby zaznacz pole użycia plików cookie do buforowania.

Kliknij przycisk OK.

Kliknij kartę Moduł macierzysty i wybierz serwer, witrynę internetową (na przykład "Domyślna witryna sieci Web") lub aplikację usług AD FS (np. "ls" w obszarze "adfs"), aby włączyć wtyczkę usług IIS na żądanym poziomie.

Kliknij pole Włącz uwierzytelnianie usług IIS w górnej części ekranu.

Uwierzytelnianie wieloskładnikowe platformy Azure zabezpiecza teraz usługi AD FS.

Upewnij się, że zaimportowano użytkowników z usługi Active Directory na serwer. Zobacz następną sekcję, jeśli chcesz zezwolić na wewnętrzne adresy IP, aby weryfikacja dwuetapowa nie jest wymagana podczas logowania się do witryny internetowej z tych lokalizacji.

Zaufane adresy IP

Zaufane adresy IP umożliwiają użytkownikom pomijanie uwierzytelniania wieloskładnikowego platformy Azure dla żądań witryn internetowych pochodzących z określonych adresów IP lub podsieci. Można na przykład chcieć zwolnić użytkowników z konieczności przechodzenia weryfikacji dwuetapowej, jeśli logują się z biura. W tym celu należy określić podsieć biura jako wpis z zaufanymi adresami IP.

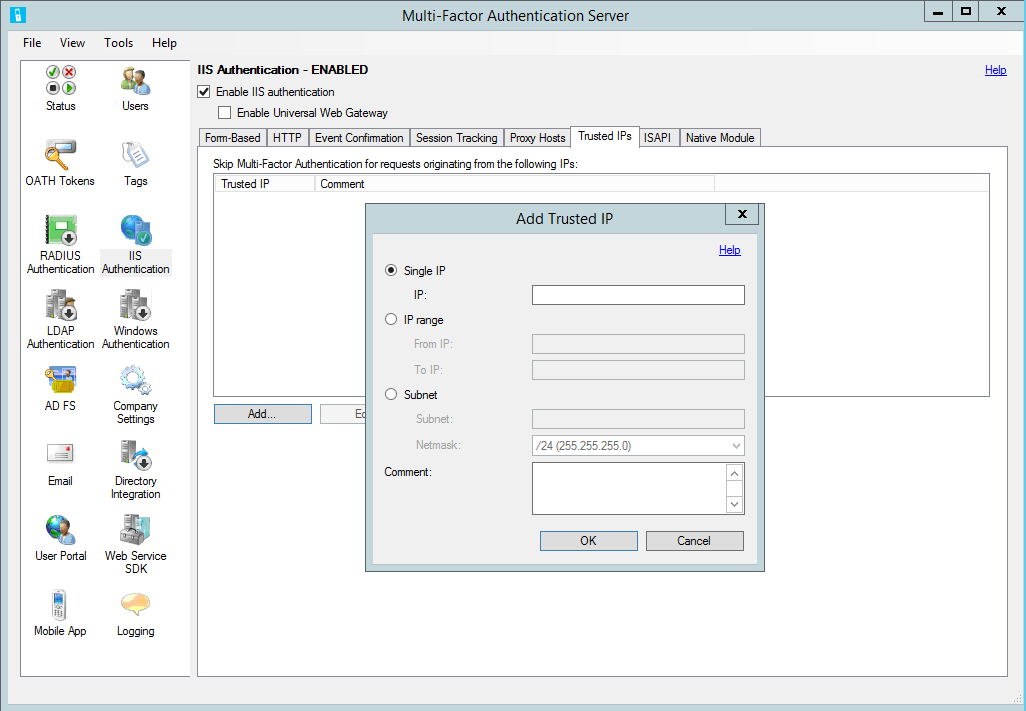

Aby skonfigurować zaufane adresy IP

- W sekcji Uwierzytelnianie usług IIS kliknij kartę Zaufane adresy IP.

- Kliknij przycisk Dodaj.

- Gdy pojawi się okno dialogowe Dodawanie zaufanych adresów IP, wybierz jeden z przycisków radiowych: Pojedynczy adres IP, Zakres adresów IP albo Podsieć.

- Wprowadź adres IP, zakres adresów IP lub podsieć, które powinny być dozwolone. Jeśli wprowadzasz podsieć, wybierz odpowiednią maskę sieci i kliknij przycisk OK.