Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy: Dzierżawcy siły roboczej — dzierżawcy zewnętrzni

Dzierżawcy siły roboczej — dzierżawcy zewnętrzni  (dowiedz się więcej)

(dowiedz się więcej)

Organizacje firmy Microsoft Entra mogą używać ustawień dostępu między dzierżawami identyfikatorów zewnętrznych do zarządzania współpracą z innymi organizacjami firmy Microsoft Entra i chmurami platformy Microsoft Azure za pośrednictwem współpracy B2B i bezpośredniego połączenia B2B. Ustawienia dostępu między dzierżawami zapewniają szczegółową kontrolę nad dostępem przychodzącym i wychodzącym, co umożliwia zaufanie do uwierzytelniania wieloskładnikowego (MFA) i oświadczeń urządzeń z innych organizacji.

W tym artykule opisano ustawienia dostępu między dzierżawami na potrzeby zarządzania współpracą B2B i bezpośrednim połączeniem B2B z zewnętrznymi organizacjami firmy Microsoft Entra, w tym w chmurach firmy Microsoft. Inne ustawienia są dostępne dla współpracy B2B z tożsamościami firm innych niż Microsoft (na przykład tożsamościami społecznościowymi lub kontami zewnętrznymi niezarządzanymi przez it). Te ustawienia współpracy zewnętrznej obejmują opcje ograniczania dostępu użytkowników-gości, określania, kto może zapraszać gości i zezwalać na domeny lub blokować je.

Nie ma żadnych ograniczeń dla liczby organizacji, które można dodać w ustawieniach dostępu między dzierżawami.

Zarządzanie dostępem zewnętrznym przy użyciu ustawień ruchu przychodzącego i wychodzącego

Ustawienia dostępu między dzierżawami umożliwiają zarządzanie sposobem współpracy z innymi organizacjami firmy Microsoft Entra. Te ustawienia określają zarówno poziom dostępu przychodzącego użytkowników w zewnętrznych organizacjach firmy Microsoft Entra do zasobów, jak i poziom dostępu wychodzącego użytkowników do organizacji zewnętrznych.

Na poniższym diagramie przedstawiono ustawienia ruchu przychodzącego i wychodzącego dostępu między dzierżawami. Dzierżawa usługi Resource Microsoft Entra to dzierżawa zawierająca zasoby, które mają być współużytkowane. W przypadku współpracy B2B dzierżawa zasobów jest dzierżawą zapraszania (na przykład dzierżawą firmową, w której chcesz zaprosić użytkowników zewnętrznych). Główna dzierżawa firmy Microsoft Entra użytkownika to dzierżawa , w której są zarządzani użytkownicy zewnętrzni.

Domyślnie współpraca B2B z innymi organizacjami firmy Microsoft Entra jest włączona, a bezpośrednie połączenie B2B jest blokowane. Jednak następujące kompleksowe ustawienia administratora umożliwiają zarządzanie obydwoma tymi funkcjami.

Ustawienia dostępu wychodzącego określają, czy użytkownicy mogą uzyskiwać dostęp do zasobów w organizacji zewnętrznej. Te ustawienia można zastosować do wszystkich użytkowników lub określić poszczególnych użytkowników, grup i aplikacji.

Ustawienia dostępu przychodzącego określają, czy użytkownicy z zewnętrznych organizacji firmy Microsoft Entra mogą uzyskiwać dostęp do zasobów w organizacji. Te ustawienia można zastosować do wszystkich użytkowników lub określić poszczególnych użytkowników, grup i aplikacji.

Ustawienia zaufania (przychodzące) określają, czy zasady dostępu warunkowego ufają uwierzytelnianiu wieloskładnikowemu (MFA), zgodnemu urządzeniu i oświadczeniach urządzeń dołączonych hybrydo do firmy Microsoft Entra z organizacji zewnętrznej, jeśli ich użytkownicy spełnili już te wymagania w dzierżawach domowych. Na przykład podczas konfigurowania ustawień zaufania w celu zaufania uwierzytelniania wieloskładnikowego zasady uwierzytelniania wieloskładnikowego są nadal stosowane do użytkowników zewnętrznych, ale użytkownicy, którzy już ukończyli uwierzytelnianie wieloskładnikowe w swoich dzierżawach domowych, nie muszą ponownie wykonywać uwierzytelniania wieloskładnikowego w dzierżawie.

Ustawienia domyślne

Domyślne ustawienia dostępu między dzierżawami mają zastosowanie do wszystkich organizacji firmy Microsoft spoza dzierżawy, z wyjątkiem organizacji, dla których konfigurujesz ustawienia niestandardowe. Możesz zmienić ustawienia domyślne, ale początkowe ustawienia domyślne współpracy B2B i połączenia bezpośredniego B2B są następujące:

Współpraca B2B: wszyscy użytkownicy wewnętrzni są domyślnie włączeni do współpracy B2B. To ustawienie oznacza, że użytkownicy mogą zapraszać gości zewnętrznych w celu uzyskania dostępu do zasobów i mogą być zapraszani do organizacji zewnętrznych jako goście. Oświadczenia uwierzytelniania wieloskładnikowego i urządzeń z innych organizacji firmy Microsoft Entra nie są zaufane.

Bezpośrednie połączenie B2B: domyślnie nie są ustanawiane żadne relacje zaufania połączenia bezpośredniego B2B. Identyfikator entra firmy Microsoft blokuje wszystkie możliwości połączeń przychodzących i wychodzących B2B dla wszystkich zewnętrznych dzierżaw firmy Microsoft Entra.

Ustawienia organizacyjne: domyślnie żadne organizacje nie są dodawane do ustawień organizacyjnych. W związku z tym wszystkie zewnętrzne organizacje firmy Microsoft Entra są włączone na potrzeby współpracy B2B z twoją organizacją.

Synchronizacja między dzierżawami: żadni użytkownicy z innych dzierżaw nie są synchronizowani z dzierżawą z synchronizacją między dzierżawami.

Te ustawienia domyślne dotyczą współpracy B2B z innymi dzierżawami firmy Microsoft Entra w tej samej chmurze platformy Microsoft Azure. W scenariuszach obejmujących wiele chmur ustawienia domyślne działają nieco inaczej. Zobacz Ustawienia chmury firmy Microsoft w dalszej części tego artykułu.

Ustawienia organizacyjne

Ustawienia specyficzne dla organizacji można skonfigurować, dodając organizację i modyfikując ustawienia ruchu przychodzącego i wychodzącego dla tej organizacji. Ustawienia organizacyjne mają pierwszeństwo przed ustawieniami domyślnymi.

Współpraca B2B: użyj ustawień dostępu między dzierżawami, aby zarządzać dostępem do danych przychodzących i wychodzących B2B i dostępem do określonych użytkowników, grup i aplikacji. Możesz ustawić domyślną konfigurację, która ma zastosowanie do wszystkich organizacji zewnętrznych, a następnie w razie potrzeby utworzyć indywidualne ustawienia specyficzne dla organizacji. Za pomocą ustawień dostępu między dzierżawami można również ufać oświadczeniami wieloskładnikowymi (MFA) i urządzeniami (zgodnymi oświadczeniami i oświadczeniami dołączonymi hybrydowo firmy Microsoft Entra) z innych organizacji firmy Microsoft Entra.

Napiwek

Zalecamy wykluczenie użytkowników zewnętrznych z zasad rejestracji usługi MFA Ochrona tożsamości Microsoft Entra, jeśli zamierzasz ufać uwierzytelnianie wieloskładnikowe dla użytkowników zewnętrznych. Gdy obie zasady są obecne, użytkownicy zewnętrzni nie będą mogli spełnić wymagań dotyczących dostępu.

Bezpośrednie połączenie B2B: w przypadku połączenia bezpośredniego B2B użyj ustawień organizacyjnych, aby skonfigurować relację wzajemnego zaufania z inną organizacją firmy Microsoft Entra. Zarówno organizacja, jak i organizacja zewnętrzna muszą wzajemnie włączać bezpośrednie połączenie B2B, konfigurując ustawienia dostępu przychodzącego i wychodzącego między dzierżawami.

Możesz użyć ustawień współpracy zewnętrznej, aby ograniczyć, kto może zapraszać użytkowników zewnętrznych, zezwalać na domeny specyficzne dla usługi B2B lub blokować je oraz ustawiać ograniczenia dostępu użytkowników-gości do katalogu.

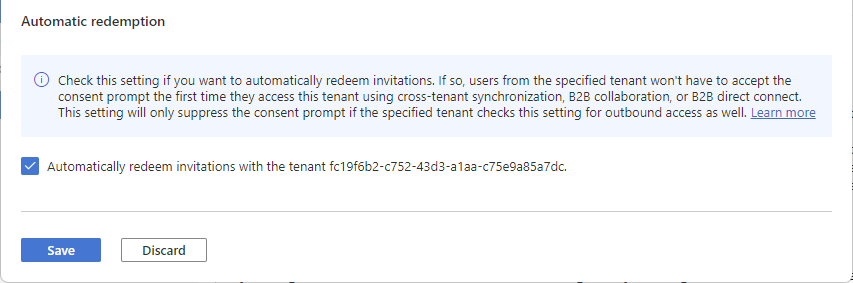

Ustawienie automatycznego wykupu

Ustawienie automatycznego realizacji jest ustawieniem zaufania organizacji dla ruchu przychodzącego i wychodzącego, aby automatycznie zrealizować zaproszenia, dzięki czemu użytkownicy nie muszą akceptować monitu o wyrażenie zgody przy pierwszym uzyskiwaniu dostępu do dzierżawy zasobu/celu. To ustawienie jest polem wyboru o następującej nazwie:

- Automatyczne realizowanie zaproszeń w dzierżawie dzierżawy<>

Porównanie ustawień dla różnych scenariuszy

Ustawienie automatycznego realizacji dotyczy synchronizacji między dzierżawami, współpracy B2B i bezpośredniego połączenia B2B w następujących sytuacjach:

- Po utworzeniu użytkowników w dzierżawie docelowej przy użyciu synchronizacji między dzierżawami.

- Gdy użytkownicy są dodawani do dzierżawy zasobów przy użyciu współpracy B2B.

- Gdy użytkownicy uzyskują dostęp do zasobów w dzierżawie zasobów przy użyciu bezpośredniego połączenia B2B.

W poniższej tabeli pokazano, jak to ustawienie jest porównywane w przypadku włączenia dla tych scenariuszy:

| Towar | Synchronizacja między dzierżawami | Współpraca B2B | Bezpośrednie połączenie B2B |

|---|---|---|---|

| Ustawienie automatycznego wykupu | Wymagania | Opcjonalnie | Opcjonalnie |

| Użytkownicy otrzymują wiadomość e-mail z zaproszeniem do współpracy B2B | Nie | Nie | Nie dotyczy |

| Użytkownicy muszą zaakceptować monit o wyrażenie zgody | Nie | Nie | Nie |

| Użytkownicy otrzymują wiadomość e-mail z powiadomieniem o współpracy B2B | Nie | Tak | Nie dotyczy |

To ustawienie nie ma wpływu na środowiska zgody aplikacji. Aby uzyskać więcej informacji, zobacz Środowisko wyrażania zgody dla aplikacji w usłudze Microsoft Entra ID. To ustawienie jest obsługiwane dla organizacji w różnych środowiskach chmury firmy Microsoft, takich jak platforma Azure komercyjna i platforma Azure Government, ale jest obecnie dostępna w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Konfigurowanie synchronizacji między dzierżawami.

Kiedy monit o wyrażenie zgody jest pomijany?

Ustawienie automatycznego realizacji spowoduje pominięcie monitu o wyrażenie zgody i wiadomości e-mail z zaproszeniem, jeśli to ustawienie sprawdza zarówno dzierżawa domowa/źródłowa (wychodząca), jak i dzierżawa/docelowa (ruch przychodzący).

W poniższej tabeli przedstawiono zachowanie monitu o wyrażenie zgody dla użytkowników dzierżawy źródłowej, gdy ustawienie automatycznego realizacji jest sprawdzane pod kątem różnych kombinacji ustawień dostępu między dzierżawami.

| Dzierżawa główna/źródłowa | Dzierżawa zasobów/docelowa | Zachowanie monitu o wyrażenie zgody dla użytkowników dzierżawy źródłowej |

|---|---|---|

| Wychodzące | Przychodzące | |

|

|

|

Pomijane |

|

|

|

Nie pominięto |

|

|

|

Nie pominięto |

|

|

|

Nie pominięto |

| Przychodzące | Wychodzące | |

|

|

|

Nie pominięto |

|

|

|

Nie pominięto |

|

|

|

Nie pominięto |

|

|

|

Nie pominięto |

Aby skonfigurować to ustawienie przy użyciu programu Microsoft Graph, zobacz interfejs API Update crossTenantAccessPolicyConfigurationPartner . Aby uzyskać informacje na temat tworzenia własnego środowiska dołączania, zobacz Menedżer zaproszeń do współpracy B2B.

Aby uzyskać więcej informacji, zobacz Konfigurowanie synchronizacji między dzierżawami, Konfigurowanie ustawień dostępu między dzierżawami na potrzeby współpracy B2B i Konfigurowanie ustawień dostępu między dzierżawami dla połączenia bezpośredniego B2B.

Możliwość skonfigurowania realizacji

Dzięki konfigurowalnemu wykupowi można dostosować kolejność dostawców tożsamości, za pomocą których użytkownicy-goście mogą się zalogować, gdy zaakceptują zaproszenie. Możesz włączyć tę funkcję i określić zamówienie realizacji na karcie Zamówienie realizacji.

Gdy użytkownik-gość wybierze link Akceptuj zaproszenie w wiadomości e-mail z zaproszeniem, identyfikator Entra firmy Microsoft automatycznie zrealizowa zaproszenie na podstawie domyślnego zamówienia realizacji. Po zmianie zamówienia dostawcy tożsamości na nowej karcie Zamówienie wykupu nowe zamówienie zastępuje domyślne zamówienie realizacji.

Na karcie Zamówienie realizacji znajdziesz zarówno podstawowych dostawców tożsamości, jak i rezerwowych dostawców tożsamości.

Dostawcy tożsamości podstawowej to dostawcy, którzy mają federacje z innymi źródłami uwierzytelniania. Rezerwowi dostawcy tożsamości to dostawcy, którzy są używane, gdy użytkownik nie jest zgodny z podstawowym dostawcą tożsamości.

Dostawcy rezerwowych tożsamości mogą być kontem Microsoft (MSA), jednorazowym kodem dostępu poczty e-mail lub obydwoma. Nie można wyłączyć obu rezerwowych dostawców tożsamości, ale można wyłączyć wszystkich podstawowych dostawców tożsamości i używać tylko rezerwowych dostawców tożsamości do opcji realizacji.

W przypadku korzystania z tej funkcji należy wziąć pod uwagę następujące znane ograniczenia:

Jeśli użytkownik microsoft Entra ID, który ma istniejącą sesję logowania jednokrotnego (SSO), uwierzytelnia się przy użyciu jednorazowego kodu dostępu poczty e-mail (OTP), musi wybrać pozycję Użyj innego konta i ponownie wprowadzić nazwę użytkownika, aby wyzwolić przepływ OTP. W przeciwnym razie użytkownik otrzymuje błąd wskazujący, że jego konto nie istnieje w dzierżawie zasobów.

Jeśli użytkownik ma tę samą wiadomość e-mail zarówno w swoich kontach Microsoft Entra ID, jak i Konta Microsoft, zostanie wyświetlony monit o wybranie między użyciem identyfikatora Entra firmy Microsoft lub konta Microsoft, nawet po wyłączeniu przez administratora konta Microsoft jako metody realizacji. Wybranie konta Microsoft jako opcji realizacji jest dozwolone, nawet jeśli metoda jest wyłączona.

Federacja bezpośrednia dla domen zweryfikowanych przez identyfikator entra firmy Microsoft

Federacja dostawcy tożsamości SAML/WS-Fed (federacja bezpośrednia) jest teraz obsługiwana dla domen zweryfikowanych przez identyfikator entra firmy Microsoft. Ta funkcja umożliwia skonfigurowanie bezpośredniej federacji z zewnętrznym dostawcą tożsamości dla domeny, która jest zweryfikowana w innej dzierżawie Microsoft Entra.

Uwaga

Upewnij się, że domena nie została zweryfikowana w tej samej dzierżawie, w której próbujesz skonfigurować konfigurację federacji bezpośredniej. Po skonfigurowaniu federacji bezpośredniej można skonfigurować preferencje realizacji dzierżawy i przenieść dostawcę tożsamości SAML/WS-Fed za pośrednictwem identyfikatora Microsoft Entra za pomocą nowych konfigurowalnych ustawień dostępu między dzierżawami.

Gdy użytkownik-gość zrealizowa zaproszenie, zobaczy tradycyjny ekran zgody i zostanie przekierowany do strony Moje aplikacje. W dzierżawie zasobów profil dla tego użytkownika federacji bezpośredniej pokazuje, że zaproszenie zostało pomyślnie zrealizowane, z federacją zewnętrzną wymienioną jako wystawca.

Uniemożliwianie użytkownikom B2B realizacji zaproszenia przy użyciu kont Microsoft

Teraz możesz uniemożliwić użytkownikom-gościom B2B korzystanie z kont Microsoft w celu realizacji zaproszeń. Zamiast tego używają jednorazowego kodu dostępu wysyłanego do poczty e-mail jako rezerwowego dostawcy tożsamości. Nie mogą używać istniejącego konta Microsoft do realizacji zaproszeń ani nie są monitowani o utworzenie nowego konta. Tę funkcję można włączyć w ustawieniach zamówienia realizacji, wyłączając konta Microsoft w opcjach rezerwowego dostawcy tożsamości.

Zawsze musisz mieć co najmniej jednego rezerwowego dostawcę tożsamości. Dlatego jeśli zdecydujesz się wyłączyć konta Microsoft, musisz włączyć opcję jednorazowego kodu dostępu poczty e-mail. Istniejący użytkownicy-goście, którzy już logują się przy użyciu kont Microsoft, nadal to robią na potrzeby przyszłych logowania. Aby zastosować nowe ustawienia do nich, musisz zresetować ich stan realizacji.

Ustawienie synchronizacji między dzierżawami

Ustawienie synchronizacji między dzierżawami jest ustawieniem organizacyjnym tylko dla ruchu przychodzącego, aby umożliwić administratorowi dzierżawy źródłowej synchronizowanie użytkowników z dzierżawą docelową. To ustawienie jest polem wyboru o nazwie Zezwalaj użytkownikom na synchronizację z tą dzierżawą określoną w dzierżawie docelowej. To ustawienie nie ma wpływu na zaproszenia B2B utworzone za pośrednictwem innych procesów, takich jak ręczne zaproszenie lub zarządzanie upoważnieniami firmy Microsoft Entra.

Aby skonfigurować to ustawienie przy użyciu programu Microsoft Graph, zobacz interfejs API Update crossTenantIdentitySyncPolicyPartner . Aby uzyskać więcej informacji, zobacz Konfigurowanie synchronizacji między dzierżawami.

Ograniczenia dzierżawy

Za pomocą ustawień ograniczeń dzierżawy można kontrolować typy kont zewnętrznych, których użytkownicy mogą używać na zarządzanych urządzeniach, w tym:

- Konta użytkowników utworzonych w nieznanych dzierżawach.

- Konta, które organizacje zewnętrzne przekazały użytkownikom, aby mogli uzyskiwać dostęp do zasobów tej organizacji.

Zalecamy skonfigurowanie ograniczeń dzierżawy w celu uniemożliwienia tego typu kont zewnętrznych i zamiast tego używania współpracy B2B. Współpraca B2B umożliwia:

- Użyj dostępu warunkowego i wymuś uwierzytelnianie wieloskładnikowe dla użytkowników współpracy B2B.

- Zarządzanie dostępem przychodzącym i wychodzącym.

- Kończenie sesji i poświadczeń w przypadku zmiany stanu zatrudnienia użytkownika współpracy B2B lub naruszenia ich poświadczeń.

- Użyj dzienników logowania, aby wyświetlić szczegółowe informacje o użytkowniku współpracy B2B.

Ograniczenia dzierżawy są niezależne od innych ustawień dostępu między dzierżawami, więc wszelkie skonfigurowane ustawienia ruchu przychodzącego, wychodzącego lub zaufania nie mają wpływu na ograniczenia dzierżawy. Aby uzyskać szczegółowe informacje na temat konfigurowania ograniczeń dzierżawy, zobacz Konfigurowanie ograniczeń dzierżawy w wersji 2.

Ustawienia chmury firmy Microsoft

Ustawienia chmury firmy Microsoft umożliwiają współpracę z organizacjami z różnych chmur platformy Microsoft Azure. Za pomocą ustawień chmury firmy Microsoft można ustanowić wspólną współpracę B2B między następującymi chmurami:

- Chmura komercyjna platformy Microsoft Azure i platforma Microsoft Azure Government, która obejmuje chmury Office GCC-High i DoD

- Chmura komercyjna platformy Microsoft Azure i platforma Microsoft Azure obsługiwana przez firmę 21Vianet (obsługiwana przez firmę 21Vianet)

Uwaga

Bezpośrednie połączenie B2B nie jest obsługiwane w przypadku współpracy z dzierżawami firmy Microsoft Entra w innej chmurze firmy Microsoft.

Aby uzyskać więcej informacji, zobacz artykuł Configure Microsoft cloud settings for B2B collaboration (Konfigurowanie ustawień chmury firmy Microsoft na potrzeby współpracy B2B).

Ważne uwagi

Ważne

Zmiana domyślnych ustawień ruchu przychodzącego lub wychodzącego w celu zablokowania dostępu może zablokować istniejący dostęp krytyczny dla działania firmy do aplikacji w organizacji lub organizacjach partnerskich. Pamiętaj, aby użyć narzędzi opisanych w tym artykule i skonsultować się z uczestnikami projektu biznesowego w celu zidentyfikowania wymaganego dostępu.

Aby skonfigurować ustawienia dostępu między dzierżawami w witrynie Azure Portal, potrzebujesz konta z co najmniej administratorem zabezpieczeń lub rolą niestandardową.

Aby skonfigurować ustawienia zaufania lub zastosować ustawienia dostępu do określonych użytkowników, grup lub aplikacji, potrzebujesz licencji Microsoft Entra ID P1. Licencja jest wymagana w skonfigurowanej dzierżawie. W przypadku połączenia bezpośredniego B2B, w którym wymagana jest relacja wzajemnego zaufania z inną organizacją firmy Microsoft Entra, musisz mieć licencję Microsoft Entra ID P1 w obu dzierżawach.

Ustawienia dostępu między dzierżawami służą do zarządzania współpracą B2B i bezpośrednim połączeniem B2B z innymi organizacjami firmy Microsoft Entra. W przypadku współpracy B2B z tożsamościami firm innych niż Microsoft (na przykład tożsamościami społecznościowymi lub kontami zewnętrznymi niezarządzanymi przez it) użyj ustawień współpracy zewnętrznej. Ustawienia współpracy zewnętrznej obejmują opcje współpracy B2B dotyczące ograniczania dostępu użytkowników-gości, określania, kto może zapraszać gości i zezwalać na domeny lub blokować je.

Aby zastosować ustawienia dostępu do określonych użytkowników, grup lub aplikacji w organizacji zewnętrznej, należy skontaktować się z organizacją, aby uzyskać informacje przed skonfigurowaniem ustawień. Uzyskaj identyfikatory obiektów użytkownika, identyfikatory obiektów grupy lub identyfikatory aplikacji (identyfikatory aplikacji klienckiej lub identyfikatory aplikacji zasobów), aby umożliwić prawidłowe określanie ustawień.

Napiwek

Możesz znaleźć identyfikatory aplikacji dla aplikacji w organizacjach zewnętrznych, sprawdzając dzienniki logowania. Zobacz sekcję Identyfikowanie logów przychodzących i wychodzących .

Ustawienia dostępu skonfigurowane dla użytkowników i grup muszą być zgodne z ustawieniami dostępu dla aplikacji. Ustawienia powodujące konflikt nie są dozwolone, a komunikaty ostrzegawcze są wyświetlane, jeśli spróbujesz je skonfigurować.

Przykład 1: Jeśli zablokujesz dostęp przychodzący dla wszystkich użytkowników zewnętrznych i grup, dostęp do wszystkich aplikacji musi być również zablokowany.

Przykład 2: Jeśli zezwolisz na dostęp wychodzący dla wszystkich użytkowników (lub określonych użytkowników lub grup), uniemożliwisz zablokowanie dostępu do wszystkich aplikacji zewnętrznych; dostęp do co najmniej jednej aplikacji musi być dozwolony.

Jeśli chcesz zezwolić na bezpośrednie łączenie B2B z organizacją zewnętrzną, a zasady dostępu warunkowego wymagają uwierzytelniania wieloskładnikowego, musisz skonfigurować ustawienia zaufania, aby akceptowały oświadczenia uwierzytelniania wieloskładnikowego z organizacji zewnętrznej.

Jeśli domyślnie zablokujesz dostęp do wszystkich aplikacji, użytkownicy nie będą mogli odczytywać wiadomości e-mail zaszyfrowanych za pomocą usługi Microsoft Rights Management, nazywanej również szyfrowaniem komunikatów usługi Office 365 (OME). Aby uniknąć tego problemu, zalecamy skonfigurowanie ustawień ruchu wychodzącego, aby umożliwić użytkownikom dostęp do tego identyfikatora aplikacji: 00000012-0000-0000-c000-000000000000000000000. Jeśli zezwalasz tylko na tę aplikację, dostęp do wszystkich innych aplikacji jest domyślnie blokowany.

Jeśli organizacja wymaga uwierzytelniania wieloskładnikowego (MFA) lub akceptacji Warunków użytkowania (ToU) przez zasady dostępu warunkowego, użytkownicy mogą nie mieć możliwości rejestrowania metod uwierzytelniania wieloskładnikowego lub wyrażania zgody na Warunki użytkowania. Aby uniknąć tego problemu, skonfiguruj ustawienia ruchu wychodzącego (dzierżawa główna) i ustawienia ruchu przychodzącego (dzierżawa zasobów), aby umożliwić użytkownikom dostęp do aplikacji o identyfikatorze 000000c-0000-0000-c000-000000000000 (Panel dostępu do aplikacji firmy Microsoft) dla rejestracji usługi MFA i identyfikatora aplikacji d52792f4-ba38-424d-8140-ada5b883f293 (Warunki użytkowania usługi AAD) dla usługi ToU. Konfigurację ustawień ruchu wychodzącego można osiągnąć za pośrednictwem centrum administracyjnego firmy Microsoft Entra, wybierając pozycję "Dodaj inne aplikacje" i podając identyfikator aplikacji. Ze względu na bieżące ograniczenie interfejsu użytkownika konfiguracja ustawień ruchu przychodzącego musi być wykonywana za pośrednictwem interfejsów API programu Microsoft Graph.

Role niestandardowe do zarządzania ustawieniami dostępu między dzierżawami

Role niestandardowe można tworzyć do zarządzania ustawieniami dostępu między dzierżawami. Dowiedz się więcej o zalecanych rolach niestandardowych tutaj.

Ochrona akcji administracyjnych dotyczących dostępu między dzierżawami

Wszelkie akcje modyfikujące ustawienia dostępu między dzierżawami są traktowane jako akcje chronione i mogą być dodatkowo chronione za pomocą zasad dostępu warunkowego. Aby uzyskać więcej informacji na temat kroków konfiguracji, zobacz chronione akcje.

Identyfikowanie logów przychodzących i wychodzących

Dostępnych jest kilka narzędzi, które ułatwiają identyfikowanie dostępu użytkowników i partnerów potrzebnych przed ustawieniem ustawień dostępu przychodzącego i wychodzącego. Aby upewnić się, że nie usuniesz dostępu, którego potrzebują użytkownicy i partnerzy, sprawdź bieżące zachowanie logowania. Wykonanie tego wstępnego kroku pomaga zapobiec utracie żądanego dostępu dla użytkowników końcowych i użytkowników partnerskich. Jednak w niektórych przypadkach te dzienniki są przechowywane tylko przez 30 dni, dlatego zdecydowanie zalecamy rozmowę z uczestnikami projektu biznesowego w celu zapewnienia, że wymagany dostęp nie zostanie utracony.

| Narzędzie | Metoda |

|---|---|

| Skrypt programu PowerShell na potrzeby działania logowania między dzierżawami | Aby przejrzeć działanie logowania użytkownika skojarzone z organizacjami zewnętrznymi, użyj skryptu programu PowerShell logowania między dzierżawami z narzędzia MSIdentityTools. |

| Skrypt programu PowerShell dla dzienników logowania | Aby określić dostęp użytkowników do zewnętrznych organizacji firmy Microsoft Entra, użyj polecenia cmdlet Get-MgAuditLogSignIn . |

| Azure Monitor | Jeśli Twoja organizacja subskrybuje usługę Azure Monitor, użyj skoroszytu działań dostępu między dzierżawami. |

| Systemy zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) | Jeśli organizacja eksportuje dzienniki logowania do systemu zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), możesz pobrać wymagane informacje z systemu SIEM. |

Identyfikowanie zmian ustawień dostępu między dzierżawami

Dzienniki inspekcji firmy Microsoft Entra przechwytują wszystkie działania związane ze zmianami i działaniami dotyczącymi ustawień dostępu między dzierżawami. Aby przeprowadzić inspekcję zmian w ustawieniach dostępu między dzierżawami, użyj kategoriiCrossTenantAccessSettings , aby przefiltrować wszystkie działania, aby wyświetlić zmiany ustawień dostępu między dzierżawami.

Następne kroki

Konfigurowanie ustawień dostępu między dzierżawami na potrzeby współpracy B2B

Konfigurowanie ustawień dostępu między dzierżawami dla połączenia bezpośredniego B2B